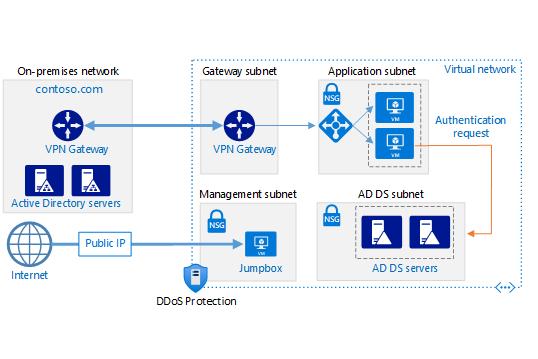

توضح هذه البنية كيفية توسيع مجال Active Directory الداخلي إلى Azure لتوفير خدمات المصادقة الموزعة.

بناء الأنظمة

قم بتنزيل ملف Visio لهذه البنية.

تعمل هذه البنية على توسيع بنية الشبكة المختلطة الموضحة في توصيل شبكة محلية بـ Azure باستخدام بوابة VPN.

سير العمل

- شبكة محلية. تتضمن الشبكة المحلية خوادم Active Directory المحلية التي يمكنها إجراء المصادقة والترخيص للمكونات الموجودة في أماكن العمل.

- خوادم Active Directory. هذه الخوادم هي وحدات تحكم بالمجال تنفذ خدمات الدليل (AD DS) التي تعمل كأجهزة ظاهرية في السحابة. يمكنهم توفير مصادقة المكونات التي تعمل في شبكة Azure الظاهرية.

- الشبكة الفرعية لـ Active Directory. تتم استضافة خوادم خدمات مجال Active Directory (AD DS) في شبكة فرعية منفصلة. تحمي قواعد مجموعة أمان الشبكة (NSG) خوادم AD DS وتوفر جدار حماية ضد نسبة استخدام الشبكة من مصادر غير متوقعة.

- بوابة Azure VPN ومزامنة Active Directory. توفر بوابة VPN اتصالا بين الشبكة المحلية وشبكة Azure الظاهرية. يمكن أن يكون هذا الاتصال اتصال VPN أو عبر Azure ExpressRoute. تمر جميع طلبات المزامنة بين خوادم Active Directory في السحابة والمحلية عبر البوابة. المسارات المعرفة من قبل المستخدم (UDRs) تتعامل مع التوجيه لنسبة استخدام الشبكة المحلية التي تنتقل إلى Azure.

المكونات

- معرف Microsoft Entra هو خدمة هوية مؤسسة توفر تسجيل الدخول الأحادي والمصادقة متعددة العوامل والوصول المشروط.

- بوابة VPN هي خدمة تستخدم بوابة شبكة ظاهرية لإرسال نسبة استخدام الشبكة المشفرة بين شبكة Azure الظاهرية والمواقع المحلية عبر الإنترنت العام.

- يمكنك ExpressRoute من توسيع شبكاتك المحلية إلى سحابة Microsoft عبر اتصال خاص بمساعدة موفر اتصال.

- الشبكة الظاهرية هي اللبنة الأساسية للشبكات الخاصة على Azure. يمكنك استخدامه لتمكين موارد Azure، مثل الأجهزة الظاهرية، للتواصل مع بعضها البعض والإنترنت والشبكات المحلية.

تفاصيل السيناريو

إذا كان التطبيق الخاص بك مستضافا جزئيا محليا وجزئيا في Azure، فقد يكون النسخ المتماثل ل AD DS في Azure أكثر كفاءة. يمكن أن يقلل هذا النسخ المتماثل زمن الانتقال الناجم عن إرسال طلبات المصادقة من السحابة مرة أخرى إلى AD DS الذي يعمل محلياً.

لمزيد من الاعتبارات، راجع اختيار حل لتكامل Active Directory الداخلي مع Azure.

حالات الاستخدام المحتملة

يتم استخدام هذه البنية بشكل شائع عندما يقوم اتصال VPN أو ExpressRoute بتوصيل الشبكات الظاهرية المحلية وشبكات Azure الظاهرية. تدعم هذه البنية أيضاً النسخ ثنائي الاتجاه، ما يعني أنه يمكن إجراء التغييرات إما في أماكن العمل أو في السحابة، وسيظل كلا المصدرين متسقين. تتضمن الاستخدامات النموذجية لهذه البنية التطبيقات المختلطة التي يتم فيها توزيع الوظائف بين أماكن العمل وAzure والتطبيقات والخدمات التي تقوم بالمصادقة باستخدام Active Directory.

التوصيات

تنطبق التوصيات التالية على معظم السيناريوهات. اتبع هذه التوصيات ما لم يكن لديك متطلب محدد يلغيها.

توصيات الجهاز الظاهري

حدد متطلبات حجم الجهاز الظاهري بناءً على الحجم المتوقع لطلبات المصادقة. استخدم مواصفات الأجهزة التي تستضيف AD DS محليا كنقطة بداية ومطابقتها مع أحجام Azure VM. بمجرد التوزيع، قم بمراقبة الاستخدام وتغيير حجمه أو خفضه بناءً على الحمل الفعلي على الأجهزة الظاهرية. لمزيد من المعلومات بشأن حجم وحدات تحكم مجال AD DS، راجع تخطيط السعة لخدمات مجال Active Directory.

قم بإنشاء قرص بيانات ظاهري منفصل لتخزين قاعدة البيانات والسجلات ومجلد sysvol لـ Active Directory. لا تقم بتخزين هذه العناصر على نفس القرص مثل نظام التشغيل. بشكل افتراضي، يتم إرفاق أقراص البيانات بجهاز ظاهري باستخدام التخزين المؤقت للكتابة. ومع ذلك، يمكن أن يتعارض هذا النوع من التخزين المؤقت مع متطلبات AD DS. لهذا السبب، قم بتعيين إعداد تفضيلات ذاكرة التخزين المؤقت للمضيف على قرص البيانات إلى بلا.

نشر جهازين ظاهريين على الأقل يشغلان AD DS كوحدات تحكم بالمجال وإضافتهما إلى مناطق توفر مختلفة. إذا لم يكن متوفرا في المنطقة، فقم بالنشر في مجموعة توفر.

توصيات الشبكات

قم بتكوين واجهة شبكة VM (NIC) لكل خادم AD DS بعنوان IP خاص ثابت لدعم خدمة اسم المجال الكامل (DNS). لمزيد من المعلومات، راجع كيفية تعيين عنوان IP خاص وثابت في مدخل Microsoft Azure.

إشعار

لا تقم بتكوين VM NIC لأي AD DS بعنوان IP عام. راجع اعتبارات الأمان لمزيد من التفاصيل.

تتطلب الشبكة الفرعية لـ Active Directory NSG قواعد للسماح بنسبة استخدام الشبكة الواردة من نسبة استخدام الشبكة المحلية والصادرة إلى أماكن العمل. للحصول على معلومات مفصلة عن المنافذ التي يستخدمها AD DS، راجع Active Directory ومتطلبات منفذ خدمات مجال Active Directory.

إذا كان للأجهزة الظاهرية لوحدة التحكم بالمجال الجديدة أيضا دور خوادم DNS، نوصي بتكوينها كخوادم DNS مخصصة على مستوى الشبكة الظاهرية، كما هو موضح في تغيير خوادم DNS. يجب القيام بذلك للشبكة الظاهرية التي تستضيف وحدات التحكم بالمجال الجديدة والشبكات النظيرة حيث يجب أن تحل الأجهزة الظاهرية الأخرى أسماء مجالات Active Directory. لمزيد من المعلومات حول تكوين تحليل اسم DNS المختلط، راجع تحليل الاسم للموارد في شبكات Azure الظاهرية.

للتكوين الأولي، قد تحتاج إلى ضبط واجهة الشبكة لأحد وحدات التحكم بالمجال في Azure، للإشارة إلى وحدة تحكم مجال محلية كمصدر DNS الأساسي.

يؤدي تضمين عنوان IP الخاص به في قائمة خوادم DNS إلى تحسين الأداء وزيادة توفر خوادم DNS. ومع ذلك، يمكن أن يؤدي تأخير بدء التشغيل إذا كان خادم DNS هو أيضا وحدة تحكم بالمجال ويشير فقط إلى نفسه أو يشير إلى نفسه أولا لتحليل الاسم. لهذا السبب، كن حذرا عند تكوين عنوان الاستعادة على محول إذا كان الخادم أيضا وحدة تحكم بالمجال.

قد يعني هذا الكتابة فوق إعدادات DNS لواجهة الشبكة في Azure للإشارة إلى وحدة تحكم مجال أخرى مستضافة في Azure أو محليا لخادم DNS الأساسي. يجب تكوين عنوان الرجعة فقط كخادم DNS ثانوي أو ثلاثي على وحدة تحكم المجال.

موقع Active Directory

في AD DS، يمثل الموقع موقعاً فعلياً أو شبكة أو مجموعة من الأجهزة. تستخدم مواقع AD DS لإدارة النسخ المتماثل لقاعدة بيانات AD DS عن طريق تجميع عناصر AD DS الموجودة بالقرب من بعضها البعض والمتصلة بشبكة عالية السرعة. يتضمن AD DS منطقاً لتحديد أفضل إستراتيجية لنسخ قاعدة بيانات AD DS بين المواقع.

نوصي بإنشاء موقع AD DS، بما في ذلك الشبكات الفرعية المعرفة لتطبيقك في Azure. بعد ذلك، يمكنك تكوين ارتباط موقع بين مواقع AD DS المحلية، وسيقوم AD DS تلقائيا بتنفيذ النسخ المتماثل لقاعدة البيانات الأكثر كفاءة. يتطلب النسخ المتماثل لقاعدة البيانات هذه القليل مما يتجاوز التكوين الأولي.

مدير عمليات Active Directory

يمكن تعيين دور مسؤول العمليات إلى وحدات تحكم مجال AD DS لدعم التحقق من التناسق بين مثيلات قواعد بيانات AD DS المنسوخة نسخا متماثلا. هناك خمسة أدوار رئيسية للعمليات (FSMO): المخطط الرئيسي، وتسمية المجال الرئيسية، والمعرف النسبي الرئيسي، والمحاكي الرئيسي لوحدة التحكم بالمجال الأساسي، ورئيس البنية الأساسية. لمزيد من المعلومات حول هذه الأدوار، راجع تخطيط وضع دور مسؤول العمليات. يوصى أيضا بإعطاء اثنين على الأقل من Azure DCs الجديدة دور الكتالوج العمومي (GC). يمكن العثور على مزيد من التفاصيل بشأن موضع GC هنا.

مراقبة

مراقبة موارد الأجهزة الظاهرية لوحدة التحكم بالمجال وخدمات AD DS وإنشاء خطة لتصحيح أي مشاكل بسرعة. لمزيد من المعلومات، راجع مراقبة خدمات مجال Active Directory. يمكنك أيضاً تثبيت أدوات مثل Microsoft Systems Center على خادم المراقبة (انظر الرسم التخطيطي للهندسة البنيوية) للمساعدة في أداء هذه المهام.

الاعتبارات

تطبق هذه الاعتبارات ركائز إطار العمل جيد التصميم في Azure، وهي مجموعة من المبادئ التوجيهية التي يمكنك استخدامها لتحسين جودة حمل العمل. لمزيد من المعلومات، يرجى مراجعةMicrosoft Azure Well-Architected Framework.

الموثوقيه

تضمن الموثوقية أن التطبيق الخاص بك يمكنه الوفاء بالتزاماتك تجاه عملائك. لمزيد من المعلومات، يرجى مراجعة نظرة عامة على ركيزة الموثوقية.

نشر الأجهزة الظاهرية التي تشغل AD DS في منطقتين توفر على الأقل. إذا لم تكن مناطق التوفر متوفرة في المنطقة، فاستخدم مجموعات التوفر. أيضا، ضع في اعتبارك تعيين دور مسؤول عمليات الاستعداد لخادم واحد على الأقل، وربما أكثر، اعتمادا على متطلباتك. يعد مدير العمليات الاحتياطية نسخة نشطة من مدير العمليات الذي يمكنه استبدال خادم مدير العمليات الأساسي أثناء تجاوز الفشل.

الأمان

الأمن يضمن ضد الهجمات المتعمدة وإساءة استخدام بياناتك وأنظمتك القيمة. للمزيد من المعلومات، يرجى الرجوع إلى نظرة عامة على ركيزة الأمان.

توفر خوادم AD DS خدمات المصادقة وهي هدف جذاب للهجمات. لتأمينها، منع الاتصال المباشر بالإنترنت عن طريق وضع خوادم AD DS في شبكة فرعية منفصلة مع NSG كجدار حماية. أغلق جميع المنافذ على خوادم AD DS باستثناء تلك اللازمة للمصادقة والترخيص ومزامنة الخادم. لمزيد من المعلومات، راجع متطلبات منفذ Active Directory وActive Directory Domain Services.

استخدم تشفير قرص BitLocker أو Azure لتشفير القرص الذي يستضيف قاعدة بيانات AD DS.

توفر Azure DDoS Protection، جنبا إلى جنب مع أفضل ممارسات تصميم التطبيق، ميزات محسنة لتخفيف DDoS لتوفير المزيد من الدفاع ضد هجمات DDoS. يجب تمكين Azure DDOS Protection على أي شبكة ظاهرية محيطة.

التميز التشغيلي

يغطي التميز التشغيلي العمليات التي تنشر وتحافظ على تشغيل التطبيق في الإنتاج. لمزيد من المعلومات، يرجى مراجعةنظرة عامة على ركيزة التميز التشغيلي.

استخدم ممارسة البنية الأساسية كتعليق برمجي (IaC) لتوفير وتكوين البنية الأساسية للشبكة والأمان. أحد الخيارات هو قوالب Azure Resource Manager.

عزل أحمال العمل لتمكين DevOps من إجراء التكامل المستمر والتسليم المستمر (CI/CD) لأن كل حمل عمل مقترن ويديره فريق DevOps المقابل له.

في هذه البنية، يتم تعريف الشبكة الظاهرية بأكملها التي تتضمن مستويات التطبيق المختلفة، ومربع الانتقال إلى الإدارة، وخدمات مجال Microsoft Entra على أنها حمل عمل واحد معزول.

يتم تكوين الأجهزة الظاهرية باستخدام ملحقات الجهاز الظاهري وأدوات أخرى، مثل Desired State Configuration (DSC)، المستخدمة لتكوين AD DS على الأجهزة الظاهرية.

ضع في اعتبارك أتمتة عمليات النشر باستخدام Azure DevOps أو أي حلول CI/CD أخرى. Azure Pipelines هو المكون الموصى به لخدمات Azure DevOps التي توفر التشغيل التلقائي لإنشاءات الحلول ونشرها وهي مدمجة بشكل كبير في النظام البنائي ل Azure.

استخدم Azure Monitor لتحليل أداء البنية الأساسية الخاصة بك. كما يسمح لك بمراقبة مشكلات الشبكات وتشخيصها دون تسجيل الدخول إلى أجهزتك الظاهرية. توفر Application Insights قياسات وسجلات ثرية للتحقق من حالة البنية الأساسية الخاصة بك.

لمزيد من المعلومات، راجع قسم DevOps في Microsoft Azure Well-Architected Framework.

قَابلية الإدارة

إجراء نسخ احتياطية منتظمة لـ AD DS. لا تنسخ ملفات VHD لوحدات التحكم بالمجال بدلا من إجراء نسخ احتياطية منتظمة لأن ملف قاعدة بيانات AD DS على VHD قد لا يكون متسقا عند نسخه، مما يجعل من المستحيل إعادة تشغيل قاعدة البيانات.

لا نوصي بإيقاف تشغيل جهاز ظاهري لوحدة تحكم المجال باستخدام مدخل Microsoft Azure. بدلا من ذلك، قم بإيقاف تشغيل نظام تشغيل الضيف وإعادة تشغيله. يؤدي إيقاف التشغيل من خلال مدخل Microsoft Azure إلى إلغاء تخصيص الجهاز الظاهري، مما يؤدي إلى التأثيرات التالية عند إعادة تشغيل الجهاز الظاهري لوحدة التحكم بالمجال:

VM-GenerationIDإعادة تعيين وinvocationIDلمستودع Active Directory- يتجاهل تجمع المعرّف النسبي (RID) الحالي لـ Active Directory

- وضع علامة على مجلد sysvol على أنه غير مصرح به

القضية الأولى حميدة نسبياً. ستؤدي إعادة الضبط المتكرر لـ invocationID إلى استخدام نطاق ترددي إضافي طفيف أثناء النسخ المتماثل، ولكن هذا عادةً لا يكون مهماً.

يمكن أن تساهم المشكلة الثانية في استنفاد تجمع RID في المجال، خاصةً إذا تم تكوين حجم تجمع RID ليكون أكبر من الافتراضي. ضع في اعتبارك أنه إذا كان المجال موجودا لفترة طويلة أو تم استخدامه لسير العمل الذي يتطلب إنشاء الحسابات وحذفها بشكل متكرر، فقد يقترب المجال بالفعل من استنفاد تجمع RID. مراقبة المجال لأحداث تحذير استنفاد تجمع RID ممارسة جيدة - راجع مقالة إدارة إصدار RID.

المشكلة الثالثة حميدة نسبياً ما دامت وحدة تحكم مجال موثوقة متاحة عند إعادة تشغيل جهاز ظاهري لوحدة تحكم المجال في Azure. إذا كانت جميع وحدات التحكم بالمجال في مجال قيد التشغيل في Azure، وتم إيقاف تشغيلها جميعا وإلغاء تخصيصها في نفس الوقت، عند إعادة التشغيل، ستفشل كل وحدة تحكم بالمجال في العثور على نسخة متماثلة موثوقة. يتطلب إصلاح هذا الشرط تدخلاً يدوياً - راجع مقالة كيفية فرض المزامنة الموثوقة وغير الموثوقة للنسخ المتماثل لنظام DFSR المتماثل.

كفاءة الأداء

كفاءة الأداء هي قدرة حمل العمل الخاص بك على التوسع لتلبية الطلبات التي يضعها المستخدمون عليه بكفاءة. لمزيد من المعلومات، يرجى مراجعةأنماط كفاءة الأداء.

تم تصميم AD DS لقابلية التوسع. لا تحتاج إلى تكوين موازن تحميل أو وحدة تحكم في نسبة استخدام الشبكة لتوجيه الطلبات إلى وحدات تحكم مجال AD DS. الاعتبار الوحيد لقابلية التوسع هو تكوين الأجهزة الظاهرية التي تقوم بتشغيل AD DS بالحجم الصحيح لمتطلبات تحميل الشبكة، ومراقبة الحمل على الأجهزة الظاهرية، والتحجيم لأعلى أو لأسفل حسب الضرورة.

تحسين التكلفة

يتعلق تحسين التكلفة بخفض النفقات غير الضرورية وتحسين الكفاءة التشغيلية. لمزيد من المعلومات، راجع نظرة عامة على ركيزة تحسين التكلفة.

استخدم حاسبة تسعير Azure لتقدير التكاليف. تم توضيح الاعتبارات الأخرى في قسم التكلفة في Microsoft Azure Well-Architected Framework.

فيما يلي اعتبارات التكلفة للخدمات المستخدمة في هذه البنية.

خدمات مجال AD

ضع في اعتبارك وجود خدمات مجال Active Directory كخدمة مشتركة تستهلكها أحمال عمل متعددة لخفض التكاليف. لمزيد من المعلومات، راجع أسعار خدمات مجال Active Directory.

بوابة VPN

المكون الرئيسي لهذه البنية هو خدمة بوابة VPN. يتم تحصيل رسوم منك استنادا إلى الوقت الذي يتم فيه توفير البوابة وإتاحتها.

جميع حركة المرور الواردة مجانية، ويتم فرض رسوم على جميع حركة المرور الصادرة. يتم تطبيق تكاليف النطاق الترددي للإنترنت على نسبة استخدام الشبكة VPN الصادرة.

لمزيد من المعلومات، راجع أسعار VPN Gateway.

شبكة ظاهرية

الشبكة الظاهرية مجانية. يُسمح لكل اشتراك بإنشاء ما يصل إلى 50 شبكة ظاهرية في جميع المناطق. جميع نسبة استخدام الشبكة داخل حدود الشبكة الظاهرية مجانية، لذا فإن الاتصال بين جهازين ظاهريين في نفس الشبكة الظاهرية مجاني.

الخطوات التالية

- ما هو معرف Microsoft Entra؟

- Azure DevOps

- مسارات Azure

- Azure Monitor

- متطلبات منفذ Active Directory وActive Directory Domain Services

- تكوين الحالة المطلوب (DSC)

- توصيل شبكة محلية بـ Azure باستخدام بوابة VPN