يستخدم Azure الارتباط الخاص لربط الشبكات بأمان إلى تلقائية Azure

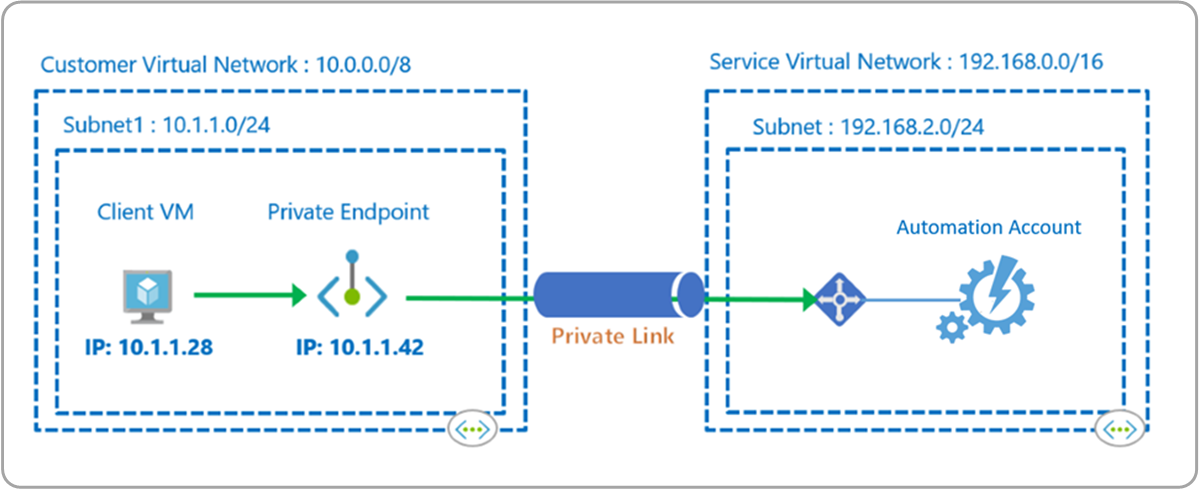

تُعد نقطة النهاية الخاصة في Azure هي واجهة شبكة تربطك بشكل خاص وآمن بخدمة مدعومة من Azure Private Link. تستخدم نقطة النهاية عنوان IP خاصًا من شبكتك الظاهرية، وذلك لجلب الخدمة التلقائية إلى شبكتك الظاهرية بصورةٍ فعالة. نسبة استخدام الشبكة بين الأجهزة على الشبكة الظاهرية وحساب التنفيذ التلقائي عبر الشبكة الظاهرية ورابط خاص على شبكة Microsoft الأساسية، ما يؤدي إلى إزالة التعرض من الإنترنت العام.

على سبيل المثال، لديك شبكة ظاهرية حيث قمت بتعطيل الوصول إلى الإنترنت الصادر. ومع ذلك، تريد الوصول إلى حساب الوصول التلقائي الخاص بك بشكل خاص واستخدام الميزات التلقائية مثل إخطار على الويب وتكوين الحالة ومهام دفتر التشغيل على "عمال دفتر التشغيل المختلط". علاوة على ذلك، تريد من المستخدمين الوصول إلى حساب تشغيل تلقائي فقط من خلال الشبكة الظاهرية. توزيع نقطة النهاية الخاصة يحقق هذه الأهداف.

تتناول هذه المقالة متى يتم استخدام وكيفية إعداد نقطة نهاية خاصة باستخدام حساب التشغيل التلقائي.

إشعار

يتوفر دعم الارتباط الخاص مع تلقائية Azure فقط في السحب Azure التجارية وAzure حكومة الولايات المتحدة.

المزايا

مع رابط خاص يمكنك:

الاتصال بشكل خاص إلى تلقائية Azure دون فتح أي وصول إلى الشبكة العامة.

الاتصال بشكل خاص إلى مساحة عمل Azure Monitor Log Analytics دون فتح أي وصول إلى الشبكة العامة.

إشعار

يلزم توفر نقطة نهاية خاصة منفصلة لمساحة عمل Log Analytics إذا كان حساب التلقائية الخاص بك مرتبطًا بمساحة عمل Log Analytics لإعادة توجيه بيانات المهمة، وعندما قمت بتمكين ميزات مثل إدارة التحديث، أو تعقب التغييرات والمخزون، أو تكوين الحالة، أو بدء/إيقاف شبكة ظاهرية في أثناء ساعات العمل. لمزيد من المعلومات حول الارتباط الخاص لـ Azure Monitor، راجع استخدام Azure الارتباط الخاص لربط الشبكات بأمان إلى Azure Monitor.

تأكد من الوصول إلى بيانات التشغيل التلقائي فقط من خلال الشبكات الخاصة المعتمدة.

النقل غير المصرح للبيانات من الشبكات الخاصة بك عن طريق تعريف مورد التشغيل التلقائي لـ Azure الذي يتصل من خلال نقطة النهاية الخاصة بك.

قم بتوصيل شبكة الاتصال الداخلية الخاصة بك بأمان بتلقائية Azure باستخدام ExpressRoute وPrivate Link.

الاحتفاظ بكافة نسبة استخدام الشبكة داخل شبكة Microsoft Azure الأساسية.

لمزيد من المعلومات، راجع المزايا الرئيسة للارتباط الخاص.

القيود

- في التطبيق الحالي لـ "الارتباط الخاص"، لا يمكن الوصول إلى مهام سحابة حساب موارد التشغيل التلقائي Azure التي تم تأمينها باستخدام نقطة النهاية الخاصة. على سبيل المثال، Azure Key Vault، Azure SQL حساب Azure Storage، إلخ. إلى الحل هذا، استخدم عامل Runbook المختلط بدلاً من ذلك. ومن ثم، يتم دعم الأجهزة الظاهرية المحلية لتشغيل Hybrid Runbook Workers مقابل حساب التنفيذ التلقائي مع تمكين Private Link.

- تحتاج إلى استخدام أحدث إصدار من وكيل تحليلات السجل Windows أو Linux.

- لا تدعم بوابة تحليلات السجل الارتباط الخاص.

- لا يمكن استخدام تنبيه Azure (المقياس والسجل وسجل النشاط) لتشغيل خطاف ويب التنفيذ التلقائي عند تكوين حساب التنفيذ التلقائي مع تعيين الوصول العام إلى تعطيل.

طريقة العمل

يربط Azure Automation Private Link نقطة نهاية خاصة واحدة أو أكثر (ومن ثم الشبكات الظاهرية الموجودة فيها) بمورد حساب التشغيل التلقائي. نقاط النهاية هذه هي الأجهزة التي تستخدم إخطارًا على الويب لبدء تشغيل دفتر التشغيل والأجهزة التي تستضيف دور عامل Runbook المختلط وعقدة تكوين الحالة المطلوبة (DSC).

بعد إنشاء نقاط النهاية الخاصة للتلقائية، يتم تعيين كل من عناوين URL التلقائية التي تواجه العامة إلى نقطة نهاية خاصة واحدة في الشبكة الظاهرية الخاصة بك. يمكنك أو على جهاز الاتصال مباشرة تحديد عناوين الويب التلقائية.

سيناريو إخطار على الويب

يمكنك بدء تشغيل كتب التشغيل عن طريق منشور على عنوان URL إخطار على الويب. على سبيل المثال، يبدو URL كما يلي: https://<automationAccountId>.webhooks.<region>.azure-automation.net/webhooks?token=gzGMz4SMpqNo8gidqPxAJ3E%3d

سيناريو Hybrid Runbook Worker

تمكنك ميزة Hybrid Runbook Worker للمستخدم في Azure Automation من تشغيل دفاتر التشغيل مباشرة على جهاز Azure أو غير Azure، بما في ذلك الخوادم المسجلة مع خوادم Azure Arc الممكنة. من الجهاز أو الخادم الذي يستضيف الدور، يمكنك تشغيل كتب التشغيل مباشرة عليه ومقابل الموارد في البيئة لإدارة تلك الموارد المحلية.

يتم استخدام نقطة نهاية JRDS من قبل العامل المختلط لبدء/إيقاف دفاتر التشغيل، وتنزيل دفاتر التشغيل إلى العامل، وإرسال دفق سجل المهمة مرة أخرى إلى خدمة التنفيذ التلقائي. بعد تمكين نقطة نهاية JRDS، فإن URL سيبدو مثل: https://<automationaccountID>.jrds.<region>.privatelink.azure-automation.net وهذا يضمن تنفيذ كتاب التشغيل على الكائن المختلط المتصل بشبكة Azure الظاهرية قادرًا على تنفيذ مهام دون الحاجة إلى فتح اتصال صادر بالإنترنت.

إشعار

مع التطبيق الحالي "الارتباطات الخاصة" للتشغيل التلقائي لـ Azure، فإنه يدعم فقط تشغيل مهام على "كائن التشغيل المختلط" المتصلة بشبكة ظاهرية Azure ولا يدعم المهام مجموعة السحابية.

سيناريو الكائن المختلط لإدارة التحديث

يدعم نظام "كائن التشغيل المختلط" مجموعة من كتب التشغيل المخفية المستخدمة من قبِل ميزة "إدارة التحديث" المصممة لتثبيت التحديثات المحددة من قبل المستخدم على Windows وأجهزة Linux. عند تمكين Azure Automation Update Management ، يتم تكوين أي جهاز متصل بمساحة عمل Log Analytics تلقائيًا باعتباره عامل Hybrid Runbook Worker للنظام.

لفهم وتكوين مراجعة إدارة التحديث حول إدارة التحديث. ميزة إدارة التحديث له تبعية على مساحة عمل "تحليلات سجل"، ولذلك يتطلب ربط مساحة العمل بحساب التشغيل التلقائي. تخزن مساحة عمل Log Analytics البيانات التي تم جمعها بواسطة الحل، وتستضيف عمليات البحث في السجل وطرق العرض الخاصة بها.

إذا كنت تريد أن تتصل الأجهزة المكونة لإدارة التحديث بمساحة عمل التنفيذ وسجل التحليلات بطريقة آمنة عبر قناة الارتباط الخاص، يجب تمكين الارتباط الخاص لمساحة عمل تسجيل التحليلات المرتبطة بحساب التنفيذ الذي تم تكوينه باستخدام الارتباط الخاص.

يمكنك التحكم في كيفية الوصول إلى مساحة عمل سجل التحليلات من خارج نطاقات الارتباط الخاص باتباع الخطوات الموضحة في تكوين تحليلات السجل. إذا قمت بتعيين «السماح بالوصول إلى الشبكة العامة» إلى «لا»، فلن تتمكن الأجهزة خارج النطاقات المتصلة من تحميل البيانات أو إرسال سجلات إلى المورد. إذا قمت بتعيين «السماح بالوصول إلى الشبكة العامة» إلى «لا»، فلن تتمكن الأجهزة خارج النطاقات المتصلة من تحميل البيانات أو إرسال سجلات إلى المورد.

استخدام DSCAndHybridWorker الهدف المورد الفرعي لتمكين الارتباط الخاص للمستخدمين ونظام الكائنات المختلطة.

إشعار

تدعم الأجهزة المستضافة خارج Azure التي تتم إدارتها من قبل إدارة التحديث والمتصلة بشبكة Azure الظاهرية عبر نظير ExpressRoute الخاص وأنفاق VPN والشبكات الظاهرية النظيرة باستخدام نقاط النهاية الخاصة الارتباط الخاص.

سيناريو تكوين الحالة (agentsvc)

يوفر لك تكوين الحالة خدمة إدارة تكوين Azure التي تسمح لك بكتابة تكوينات تكوين الحالة المرغوب فيها PowerShell (DSC) وإدارتها وتجميعها للعُقد في أي مركز بيانات سحابي أو محلي.

العامل على الجهاز بتسجيل مع خدمة DSC ثم يستخدم خدمة نقطة النهاية لسحب تكوين DSC. تبدو نقطة نهاية خدمة العامل كما يلي: https://<automationAccountId>.agentsvc.<region>.azure-automation.net.

سيكون URL لنقطة النهاية الخاصة والعامة هو نفسه، ومع ذلك، سيتم تعيينه إلى عنوان IP خاص عند تمكين الارتباط الخاص.

التخطيط بناءً على شبكتك

قبل إعداد مورد حساب التشغيل التلقائي، ضع في اعتبارك متطلبات عزل الشبكة. تقييم وصول الشبكات الظاهرية إلى الإنترنت العام وقيود الوصول إلى حساب التشغيل التلقائي (بما في ذلك إعداد نطاق مجموعة الارتباطات الخاصة إلى سجلات مراقبة Azure إذا تم دمجها مع حساب التشغيل التلقائي). قم كذلك بتضمين مراجعة سجلات DNS خدمة التشغيل التلقائي كجزء من الخطة لضمان عمل الميزات المدعمة دون مشكلة.

الاتصال بنقطة نهاية خاصة

اتبع الخطوات أدناه لإنشاء نقطة نهاية خاصة لحساب التنفيذ التلقائي الخاص بك.

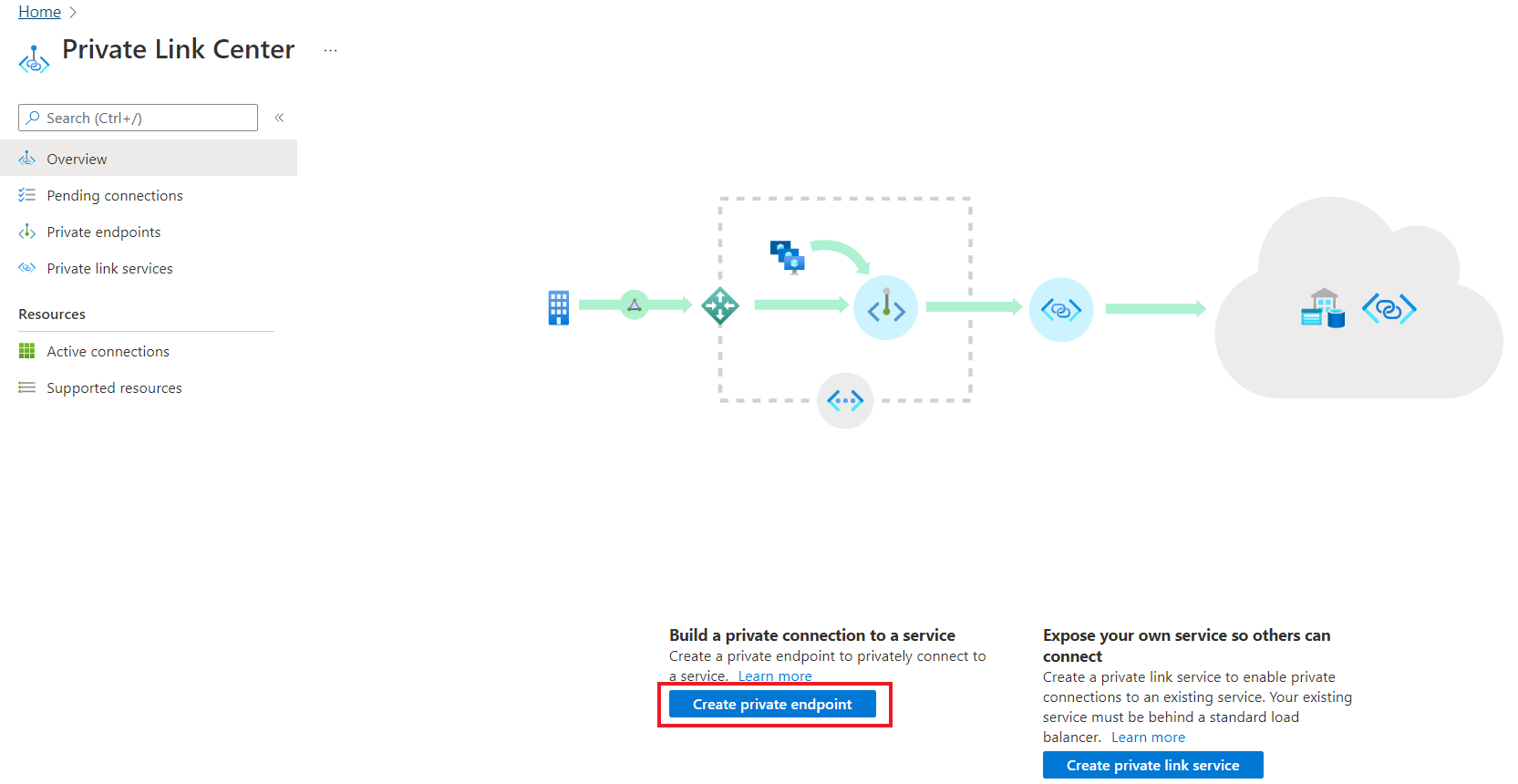

انتقل إلى مركز الارتباط الخاص في مدخل Microsoft Azure لإنشاء نقطة نهاية خاصة لتوصيل شبكتنا.

في Private Link Center، حدد Create private endpoint.

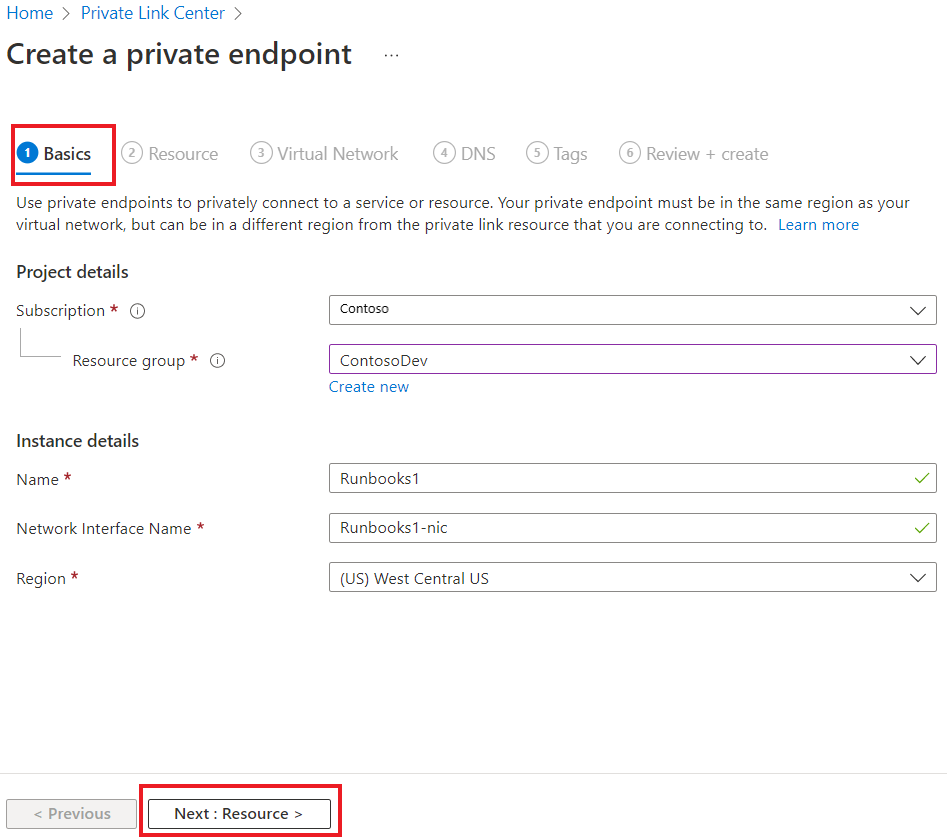

في الأساسيات، أدخل التفاصيل التالية:

- الاشتراك

- مجموعة الموارد

- الاسم

- اسم واجهة الشبكة

- المنطقة وحدد التالي: المورد.

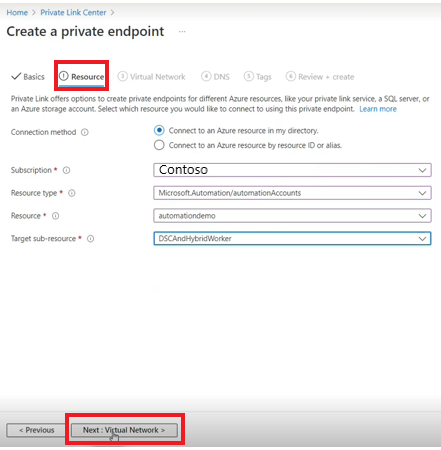

في Resource، أدخل التفاصيل التالية:

- أسلوب الاتصال، حدد الخيار الافتراضي - الاتصال بمورد Azure في دليلي.

- الاشتراك

- نوع المورد

- المورّد.

- يمكن أن يكون المورد الفرعي الهدف إما Webhook أو DSCAndHybridWorker وفقا للسيناريو الخاص بك وحدد Next : Virtual Network.

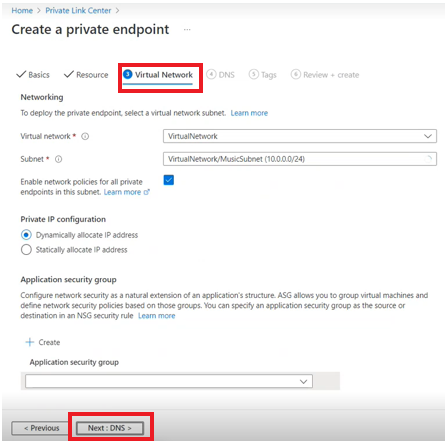

في الشبكة الظاهرية، أدخل التفاصيل التالية:

- الشبكة الظاهرية

- الشبكه الفرعيه

- قم بتمكين خانة الاختيار لتمكين نهج الشبكة لكافة نقاط النهاية الخاصة في هذه الشبكة الفرعية.

- حدد تخصيص عنوان IP ديناميكيا وحدد التالي : DNS.

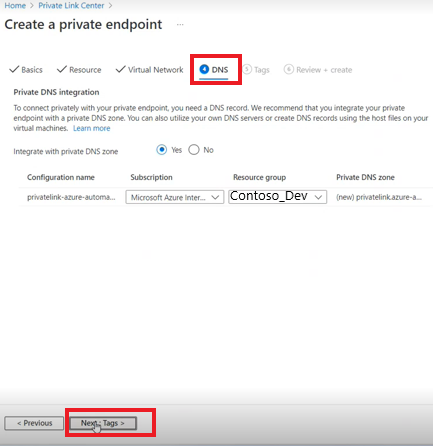

في DNS، يتم ملء البيانات وفقا للمعلومات التي تم إدخالها في علامات تبويب الأساسيات والموارد والشبكة الظاهرية وتنشئ منطقة DNS خاصة. أدخل التفاصيل التالية:

- التكامل مع منطقة DNS الخاصة

- الاشتراك

- مجموعة الموارد وحدد Next : Tags

في العلامات، يمكنك تصنيف الموارد. حدد الاسم والقيمة وحدد Review + create.

سوف تُنقل إلى صفحة مراجعة + إنشاء حيث يتحقق Azure من صحة التكوين الخاص بك. بمجرد تطبيق التغييرات التي أجريتها على الوصول إلى الشبكة العامة والارتباط الخاص، قد يستغرق سريانها ما يصل إلى 35 دقيقة.

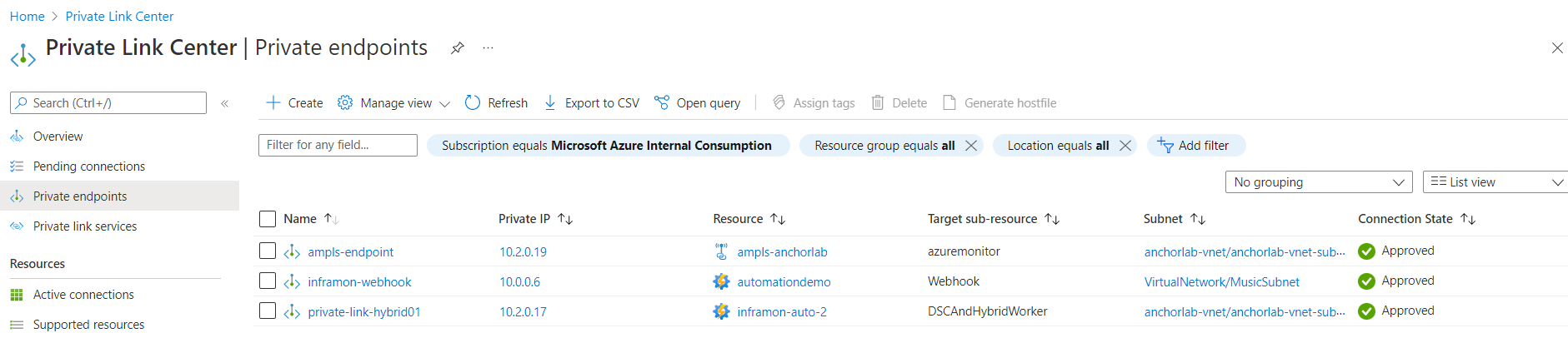

في مركز الارتباط الخاص، حدد نقاط النهاية الخاصة لعرض مورد الارتباط الخاص بك.

اختر المورد لعرض كافة التفاصيل. يؤدي هذا إلى إنشاء نقطة نهاية خاصة جديدة لحساب التشغيل التلقائي الخاص بك وتعيين IP خاص من الشبكة الظاهرية. تظهر حالة الاتصالكمعتمدة.

وبالمثل، يتم إنشاء اسم مجال مؤهل بالكامل فريد (FQDN) لتكوين الحالة (agentsvc) ووقت تشغيل وظيفة "كائن تشغيل كتيب التشغيل المختلط" (jrds). يتم تعيين IP منفصل لكل منها من الشبكة الظاهرية الخاصة بك وتظهر حالة الاتصال كما تمت الموافقة عليها.

إذا كان لدى مستهلك الخدمة أذونات Azure RBAC على مورد التشغيل التلقائي، يمكنه اختيار طريقة الموافقة التلقائية. في هذه الحالة، عندما يصل الطلب إلى مورد موفر التشغيل التلقائي، لا يلزم اتخاذ أي إجراء من موفر الخدمة ويتم الموافقة على الاتصال تلقائيًا.

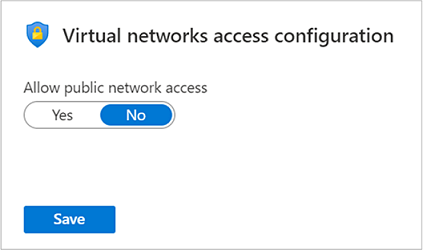

تعيين إشارات الوصول إلى الشبكة العامة

يمكنك تكوين حساب التشغيل التلقائي لرفض كافة التكوينات العامة والسماح للاتصالات فقط من خلال نقاط النهاية الخاصة لتحسين أمان الشبكة. إذا كنت تريد تقييد الوصول إلى حساب التنفيذ التلقائي من داخل الشبكة الظاهرية فقط وعدم السماح بالوصول من الإنترنت العام، يمكنك تعيين publicNetworkAccess الخاصية إلى $false.

عند تعيين إعداد الوصول إلى الشبكة العامة إلى $false، يتم السماح بالاتصالات عبر نقاط النهاية الخاصة فقط ويتم رفض كافة الاتصالات عبر نقاط النهاية العامة مع رسالة خطأ غير مصرح بها وحالة HTTP 401.

يظهر البرنامج النصي PowerShell التالي كيفية وخاصية الوصول إلى GetSet شبكة الاتصال العامة على مستوى حساب التشغيل التلقائي:

$account = Get-AzResource -ResourceType Microsoft.Automation/automationAccounts -ResourceGroupName "<resourceGroupName>" -Name "<automationAccountName>" -ApiVersion "2020-01-13-preview"

$account.Properties | Add-Member -Name 'publicNetworkAccess' -Type NoteProperty -Value $false -Force

$account | Set-AzResource -Force -ApiVersion "2020-01-13-preview"

يمكنك أيضًا التحكم في خاصية الوصول إلى شبكة الاتصال العامة من مدخل Azure. من حساب التنفيذ التلقائي، حدد عزل الشبكة من الجزء الأيسر أسفل المقطع حساب الإعدادات. عند تعيين إعداد الوصول إلى الشبكة العامة إلى No، يتم السماح بالاتصالات عبر نقاط النهاية الخاصة فقط ويتم رفض كافة الاتصالات عبر نقاط النهاية العامة.

تكوين DNS

عند الاتصال بمورد ارتباط خاص باستخدام اسم مجال مؤهل بالكامل (FQDN) كجزء من سلسلة الاتصال، من المهم تكوين إعدادات DNS بشكل صحيح لحلها إلى عنوان IP الخاص المخصص. قد تحتوي خدمات Azure الموجودة بالفعل على تكوين DNS لاستخدامه عند الاتصال عبر نقطة نهاية عامة. يجب مراجعة تكوين DNS وتحديثه للاتصال باستخدام نقطة النهاية الخاصة بك.

تحتوي واجهة الشبكة المقترنة بنقطة النهاية الخاصة على مجموعة كاملة من المعلومات المطلوبة لتكوين DNS، بما في ذلك FQDN وعناوين IP الخاصة المخصصة لمورد ارتباط خاص معين.

يمكنك استخدام الخيارات التالية لتكوين إعدادات DNS لنقاط النهاية الخاصة:

استخدم ملف المضيف (غير مستحسن إلا للاختبار فقط). يمكنك استخدام ملف المضيف على جهاز ظاهري لمنع استخدام DNS لتحليل الاسم في البداية. يجب أن يبدو إدخال DNS

privatelinkFQDN.jrds.sea.azure-automation.netعلى نحو المثال التالي:استخدم منطقة DNS خاصة استخدم المناطق الخاصة لـ DNS لمنع دقة DNS لنقطة نهاية خاصة. يمكن ربط منطقة DNS خاصة بشبكة الاتصال الظاهرية لإعادة حل مجالات معينة. لتمكين العامل على الجهاز الظاهري للاتصال عبر نقطة النهاية الخاصة إنشاء سجل DNS خاص ك

privatelink.azure-automation.net. إضافة تعيين سجل DNS جديد إلى IP نقطة النهاية الخاصة.استخدم معبر إعادة توجيه DNS (اختياري). استخدم المناطق الخاصة لـ DNS لمنع دقة DNS لنقطة نهاية خاصة. إذا كان خادم DNS الخاص بك مستضافًا على شبكة اتصال ظاهرية، يمكنك إنشاء قاعدة إعادة توجيه DNS لاستخدام منطقة DNS خاصة لتبسيط التكوين لكافة موارد الارتباطات الخاصة.

لمزيد من المعلومات حول هذه الإعدادات، راجع تكوين نظام أسماء النطاقات لنقطة نهاية خاصة في Azure

الخطوات التالية

لمعرفة المزيد حول نقطة النهاية الخاصة، راجع ما هي نقطة النهاية الخاصة Azure؟.