ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

هام

تم إهمال عاملLog Analytics القديم اعتبارا من 31 أغسطس 2024. لن توفر Microsoft بعد الآن أي دعم لعامل Log Analytics. إذا كنت تستخدم عامل Log Analytics لاستيعاب البيانات إلى Azure Monitor، فرحل الآن إلى عامل Azure Monitor.

تقدم هذه المقالة نظرة عامة مفصلة على عامل "تحليلات السجل" ومتطلبات النظام وشبكة وأساليب التوزيع الخاصة بالعامل.

قد تشاهد أيضًا عامل "تحليلات السجل" المشار إليه باسم عامل مراقبة Microsoft (MMA).

السيناريوهات الأساسية

استخدم عامل Log Analytics إذا كنت بحاجة إلى:

- جمع سجلات وبيانات الأداء من أجهزة Azure الظاهرية أو الأجهزة المختلطة المستضافة خارج Azure.

- إرسال البيانات إلى مساحة عمل "سجل التحليلات" للاستفادة من الميزات المدعومة من سجلات مراقبة Azure مثل استعلامات السجل.

- استخدام نتائج تحليلات الجهاز الظاهري التي تسمح لك بمراقبة أجهزتك على نطاق واسع ومراقبة عملياتها وتبعياتها على الموارد الأخرى والعمليات الخارجية.

- إدارة أمان أجهزتك باستخدام Microsoft Defender for Cloud أو Microsoft Sentinel.

- استخدام إدارة تحديث Azure Automation أو تكوين حالة Azure Automationأو تتبع تغيير Azure Automation والمخزون لتوفير إدارة شاملة لأجهزة Azure وغير Azure.

- استخدام حلول مختلفة لمراقبة خدمة أو تطبيق معين.

قيود عامل "سجل التحليلات":

- لا يمكنه إرسال البيانات فقط إلى قياسات مراقبة Azure أو Azure Storage أو مراكز الأحداث Azure.

- من الصعب تكوين تعريفات مراقبة فريدة للوكلاء الفرديين.

- من الصعب الإدارة على نطاقٍ واسعٍ نظرًا لأن كل جهاز ظاهري له تكوين فريد.

مقارنة بعوامل آخرين

للمقارنة بين "تحليلات السجل" والعوامل الأخرى في مراقبة Azure، راجع نظرة عامة على عوامل مراقبة Azure.

أنظمة التشغيل المدعومة

للحصول على قائمة بإصدارات نظام التشغيل Windows وLinux التي يدعمها عامل "تحليلات السجل"، راجع أنظمة التشغيل المعتمدة.

خيارات التثبيت

يشرح هذا القسم كيفية تثبيت عامل "تحليلات السجل" على أنواع مختلفة من الأجهزة الظاهرية وتوصيلات الأجهزة بمراقبة Azure.

هام

تم إهمال عاملLog Analytics القديم اعتبارا من 31 أغسطس 2024. لن توفر Microsoft بعد الآن أي دعم لعامل Log Analytics. إذا كنت تستخدم عامل Log Analytics لاستيعاب البيانات إلى Azure Monitor، فرحل الآن إلى عامل Azure Monitor.

إشعار

إن استنساخ جهاز باستخدام "عامل تحليلات السجل" الذي تم تكوينه مسبقًا غير مدعوم. إذا كان العامل مقترنًا بالفعل بمساحة عمل، فلن يعمل الاستنساخ مع "الصور الذهبية."

جهاز Azure الظاهري

- استخدم نتائج تحليلات الجهاز الظاهري لتثبيت العامل لجهاز واحد باستخدام مدخل Microsoft Azure أو لأجهزة متعددة على نطاق واسع. يؤدي هذا إلى تثبيت عامل "تحليلات السجل" و عامل التبعية.

- يمكن تثبيت ملحق جهاز "تحليلات السجل" الظاهري لـ Windows أو Linux مع مدخل Azure أو Azure CLI أو Azure PowerShell أو قالب Azure Resource Manager.

- يمكن لـ Microsoft Defender for Cloud توفير عامل Log Analytics على جميع أجهزة Azure الظاهرية المدعومة، وأي أجهزة جديدة يتم إنشاؤها إذا قمت بتمكينها لمراقبة الثغرات الأمنية والتهديدات.

- تثبيت أجهزة Azure الظاهرية الفردية يدويًا من مدخل Azure.

- قم بتوصيل الجهاز بمساحة عمل من خيار الأجهزة الظاهرية (مهمل) في قائمة مساحات عمل Log Analytics في مدخل Microsoft Azure.

بيئة محلية لجهاز ظاهري من Windows أو في سحابة أخرى

- استخدم الخوادم التي تدعم Azure Arc لنشر ملحق جهاز "تحليلات السجل" الظاهري وإدارته. راجع خيارات التوزيع لفهم أساليب النشر المختلفة المتوفرة للملحق الموجود على الأجهزة المسجلة مع خوادم ممكنة بواسطة Azure Arc.

- تثبيت يدويًا العامل من سطر الأوامر.

- أتمتة التثبيت باستخدام Azure Automation DSC.

- استخدام قالب Resource Manager مع Azure Stack.

بيئة محلية لجهاز ظاهري من Linux أو في سحابة أخرى

- استخدم الخوادم التي تدعم Azure Arc لنشر ملحق جهاز "تحليلات السجل" الظاهري وإدارته. راجع خيارات التوزيع لفهم أساليب النشر المختلفة المتوفرة للملحق الموجود على الأجهزة المسجلة مع خوادم ممكنة بواسطة Azure Arc.

- تثبيت يدويًا العامل الذي يستدعي برنامج نصي لبرنامج تضمين مستضاف على GitHub.

- دمج إدارة عمليات مركز النظام مع مراقبة Azure لإعادة توجيه البيانات المجمعة من أجهزة الكمبيوتر ذات نظام Windows التي تقوم بتقديم التقارير إلى مجموعة إدارة.

البيانات التي تم جمعها

يسرد الجدول التالي أنواع البيانات التي تمكنك من تكوين مساحة عمل "تحليلات السجل" لتجميعها من كافة العوامل المتصلين.

| مصدر البيانات | الوصف |

|---|---|

| سجلات أحداث Windows | المعلومات المرسلة إلى نظام تسجيل الأحداث الخاص بـ Windows |

| سجل النظام | المعلومات المرسلة إلى نظام تسجيل أحداث Linux |

| اداء | القيم العددية التي تقيس أداء الجوانب المختلفة لنظام التشغيل وأعباء العمل |

| سجلات IIS | معلومات الاستخدام لمواقع IIS التي تعمل على نظام التشغيل الضيف |

| سجلات مخصصة | الأحداث من الملفات النصية على كل من أجهزة الكمبيوتر التي تعمل بنظام التشغيل Windows أو Linux |

الخدمات الأخرى

عامل Linux وWindows ليس فقط للاتصال بمراقبة Azure. تعتمد الخدمات الأخرى، مثل Microsoft Defender for Cloud وMicrosoft Sentinel على العامل ومساحة عمل Log Analytics المتصلة به. يدعم العامل أيضًا أتمتة Azure لاستضافة دور عامل Hybrid Runbook والخدمات الأخرى، مثل تعقب التغيير و إدارة التحديث و Microsoft Defender for Cloud. لمزيد من المعلومات حول دور عامل Runbook المختلط، راجع عامل Runbook المختلط لتلقائية Azure.

قيود خاصة بمساحة العمل ومجموعة الإدارة

للحصول على تفاصيل عن توصيل عامل بمجموعة إدارة مدير العمليات، راجع تكوين عامل لتقديم تقرير إلى مجموعة إدارة مدير العمليات.

- يمكن لعوامل Windows الاتصال بما يصل إلى أربع مساحات عمل، حتى لو كانت متصلة بمجموعة إدارة مدير عمليات مركز النظام.

- لا يدعم عامل Linux تعدد طرق التوجيه ويمكنه الاتصال بمساحة عمل واحدة أو مجموعة إدارة واحدة فقط.

قيود الأمان

يدعم عوامل Windows وLinux معيار FIPS 140، ولكن قد لا يتم دعم أنواع أخرى من التحصين.

بروتوكول TLS

لضمان أمن البيانات أثناء النقل إلى سجلات مراقبة Azure، نشجعك بشدة على تكوين العامل لاستخدام بروتوكول أمان طبقة النقل (TLS) 1.2 على الأقل. تم العثور على الإصدارات القديمة من طبقة مآخذ توصيل آمنة (TLS)/ بروتوكول أمان طبقة النقل (SSL) لتكون عرضةً للخطر. على الرغم من أنها لا تزال تعمل حاليًا للسماح بالتوافق مع الإصدارات السابقة، إلا أنها غير مستحسنة.

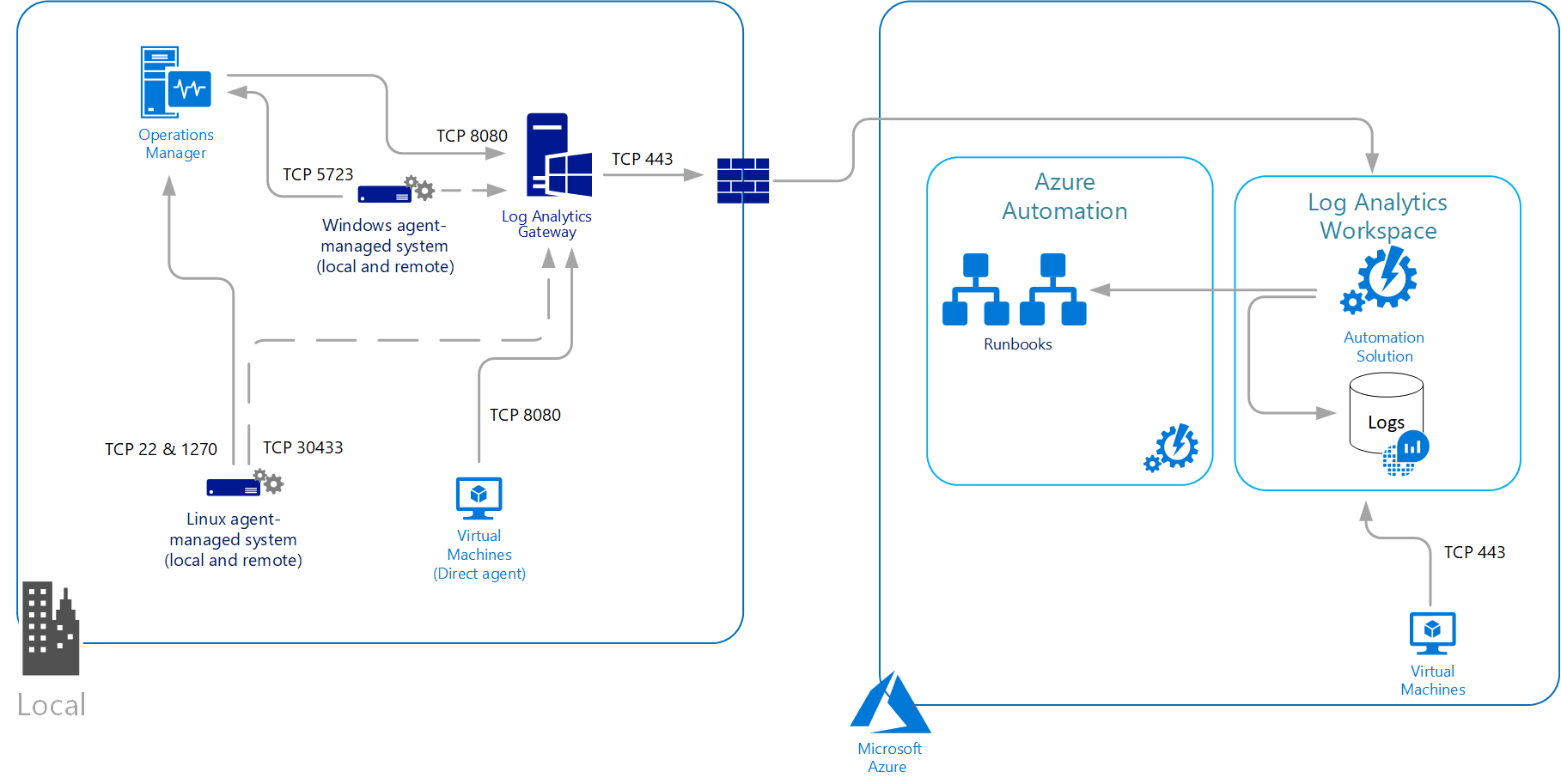

متطلبات الشبكة

وكيل Linux وWindows يتصل بالصادر إلى خدمة مراقبة Azure عبر منفذ TCP 443. إذا كان الجهاز يتصل من خلال جدار حماية أو خادم وكيل للاتصال عبر الإنترنت، راجع المتطلبات التالية لفهم التكوين المطلوب للشبكة. إذا لم تسمح نهج أمان تكنولوجيا المعلومات لأجهزة الكمبيوتر على الشبكة بالاتصال بالإنترنت، فبادر بإعداد بوابة "تحليلات السجل" وتكوين العامل للاتصال عبر البوابة بمراقبة Azure. يمكن للعامل بعد ذلك تلقي معلومات التكوين وإرسال البيانات التي تم جمعها.

يسرد الجدول التالي معلومات تكوين الوكيل وجدار الحماية المطلوبة لوكلاء Linux وWindows للاتصال بسجلات مراقبة Azure.

متطلبات جدار الحماية

| مورد العامل | منافذ | الاتجاه | مراقب Bypass HTTPS |

|---|---|---|---|

| *.ods.opinsights.azure.com | منفذ 443 | صادر | نعم |

| *.oms.opinsights.azure.com | منفذ 443 | صادر | نعم |

| *.blob.core.windows.net | منفذ 443 | صادر | نعم |

| *.azure-automation.net | منفذ 443 | صادر | نعم |

للحصول على معلومات جدار الحماية المطلوبة لـAzure Government، راجع إدارة Azure Government.

هام

إذا كان جدار الحماية الخاص بك يقوم بعمليات فحص CNAME، فأنت بحاجة إلى تكوينه للسماح بجميع المجالات في CNAME.

إذا كنت تخطط لاستخدام عامل Runbook المختلط لتلقائية Azure للاتصال بخدمة التنفيذ التلقائي والتسجيل بها لاستخدام دفاتر التشغيل أو ميزات الإدارة في البيئة الخاصة بك، فيجب أن يكون لديك حق الوصول إلى رقم المنفذ وعناوين URL الموضحة في تكوين الشبكة لعامل Runbook المختلط لديك.

تكوين الوكيل

يدعم وكيل Windows وLinux الاتصال إما من خلال خادم وكيل أو بوابة "تحليلات السجل" إلى مراقبة Azure باستخدام بروتوكول HTTPS. يتم اعتماد المصادقة المجهولة والأساسية (اسم المستخدم/كلمة المرور).

بالنسبة لعامل Windows المتصل مباشرة بالخدمة، يتم تحديد تكوين الوكيل أثناء التثبيت أو بعد النشر من لوحة التحكم أو باستخدام PowerShell. لا يستخدم عامل تحليلات السجل (MMA) إعدادات عامل وكيل النظام. ونتيجةً لذلك، يجب على المستخدم تمرير إعداد العامل أثناء تثبيت عامل تحليلات السجل (MMA). سيتم تخزين هذه الإعدادات ضمن تكوين عامل تحليلات السجل (MMA) (السجل) على الجهاز الظاهري.

بالنسبة لعامل Linux، يتم تحديد خادم الوكيل أثناء التثبيت أو بعد التثبيت عن طريق تعديل ملف تكوين proxy.conf. قيمة تكوين وكيل عامل Linux لديه الصيغة التالية:

[protocol://][user:password@]proxyhost[:port]

| الخاصية | الوصف |

|---|---|

| البروتوكول | https |

| المستخدم | اسم مستخدم اختياري لمصادقة الوكيل |

| كلمة المرور | كلمة مرور اختيارية لمصادقة الوكيل |

| مضيف وكيل | العنوان أو FQDN لدى بوابة تحليلات السجل/خادم وكيل |

| المنفذ | رقم المنفذ الاختياري لبوابة تحليلات السجل/خادم وكيل |

على سبيل المثال: https://user01:password@proxy01.contoso.com:30443

إشعار

إذا كنت تستخدم أحرف خاصة مثل "@" في كلمة مرورك الخاصة، فستتلقى خطأ بالاتصال بالعامل لأنه يتم تحليل القيمة على نحوٍ غير صحيح. كمحاولة للتغلب على هذه المشكلة، بادر بترميز كلمة المرور في URL باستخدام أداة مثل URLDecode.

الخطوات التالية

- راجع مصادر البيانات لفهم مصادر البيانات المتاحة لجمع البيانات من نظام Windows أو Linux.

- تعرف على استعلامات السجل لتحليل البيانات التي تم تجميعها من مصادر البيانات والحلول.

- تعرف على حلول المراقبة التي تضيف وظائف إلى مراقبة Azure وتجمع البيانات أيضًا في مساحة عمل "تحليلات السجل".