الاتصال الخاص لمجموعات Kubernetes الممكنة بواسطة Arc باستخدام ارتباط خاص (معاينة)

يسمح لك Azure Private Link بربط خدمات Azure بشبكتك الظاهرية بأمان باستخدام نقاط النهاية الخاصة. وهذا يعني أنه يمكنك توصيل مجموعات Kubernetes المحلية الخاصة بك ب Azure Arc وإرسال كل حركة المرور عبر اتصال Azure ExpressRoute أو اتصال VPN من موقع إلى موقع بدلا من استخدام الشبكات العامة. في Azure Arc، يمكنك استخدام نموذج نطاق الارتباط الخاص للسماح لمجموعات Kubernetes متعددة بالاتصال بموارد Azure Arc الخاصة بهم باستخدام نقطة نهاية خاصة واحدة.

يغطي هذا المستند وقت استخدام وكيفية إعداد Azure Arc Private Link (معاينة).

هام

ميزة Azure Arc Private Link موجودة حاليا في PREVIEW في جميع المناطق التي يوجد فيها Kubernetes الممكن ل Azure Arc، باستثناء جنوب شرق آسيا. للحصول على الشروط القانونية التي تنطبق على ميزات Azure الموجودة في الإصدار التجريبي، أو المعاينة، أو التي لم يتم إصدارها بعد في التوفر العام، راجع شروط الاستخدام التكميلية لمعاينات Microsoft Azure.

المزايا

مع رابط خاص يمكنك:

- الاتصال بشكل خاص بـ Azure Arc دون فتح أي وصول إلى الشبكة العامة.

- تأكد من الوصول إلى البيانات من مجموعة Kubernetes التي تدعم Arc فقط من خلال الشبكات الخاصة المعتمدة.

- منع تسرب البيانات من الشبكات الخاصة بك عن طريق تعريف مجموعات Kubernetes معينة ممكنة ل Azure Arc وموارد خدمات Azure الأخرى، مثل Azure Monitor، التي تتصل من خلال نقطة النهاية الخاصة بك.

- توصيل شبكتك المحلية الداخلية بأمان بـ Azure Arc باستخدام ExpressRoute وPrivate Link.

- الاحتفاظ بكافة نسبة استخدام الشبكة داخل شبكة Microsoft Azure الأساسية.

لمزيد من المعلومات، راجع الفوائد الرئيسية ل Azure Private Link.

كيفية عمله

يربط Azure Arc Private Link Scope نقاط النهاية الخاصة (والشبكات الظاهرية المضمنة فيها) بمورد Azure، وفي هذه الحالة مجموعات Kubernetes التي تدعم Azure Arc. عند تمكين أي من ملحقات نظام مجموعة Kubernetes التي تدعم Arc، مثل Azure Monitor، قد يكون الاتصال بموارد Azure الأخرى مطلوبا لهذه السيناريوهات. على سبيل المثال، في حالة Azure Monitor، يتم إرسال السجلات التي تم جمعها من نظام المجموعة إلى مساحة عمل Log Analytics.

يتطلب الاتصال إلى موارد Azure الأخرى من مجموعة Kubernetes الممكنة في Arc والمدرجة سابقا تكوين Private Link لكل خدمة. على سبيل المثال، راجع الارتباط الخاص ل Azure Monitor.

القيود الحالية

ضع في اعتبارك هذه القيود الحالية عند التخطيط لإعداد الارتباط الخاص بك.

يمكنك إقران نطاق ارتباط Azure Arc خاص واحد على الأكثر بشبكة ظاهرية.

يمكن لمجموعة Kubernetes الممكنة في Azure Arc الاتصال فقط ب Azure Arc Private Link Scope.

تحتاج جميع مجموعات Kubernetes المحلية إلى استخدام نفس نقطة النهاية الخاصة عن طريق حل معلومات نقطة النهاية الخاصة الصحيحة (اسم سجل FQDN وعنوان IP الخاص) باستخدام نفس معيد توجيه DNS. لمزيد من المعلومات حول هذه الإعدادات، راجع تكوين نظام أسماء النطاقات لنقطة نهاية خاصة في Azure يجب أن تكون مجموعة Kubernetes التي تدعم Azure Arc ونطاق الارتباط الخاص Azure Arc والشبكة الظاهرية في نفس منطقة Azure. يجب أن تكون نقطة النهاية الخاصة والشبكة الظاهرية أيضا في نفس منطقة Azure، ولكن يمكن أن تكون هذه المنطقة مختلفة عن تلك الخاصة ب Azure Arc Private Link Scope وكتلة Kubernetes الممكنة بواسطة Arc.

يجب السماح بحركة المرور إلى Microsoft Entra ID وAzure Resource Manager وعلامات خدمة Microsoft Container Registry من خلال جدار حماية الشبكة المحلي أثناء المعاينة.

تتطلب خدمات Azure الأخرى التي ستستخدمها، على سبيل المثال Azure Monitor، نقاط النهاية الخاصة بها في شبكتك الظاهرية.

إشعار

ميزة الاتصال نظام المجموعة (ومن ثم الموقع المخصص) غير مدعومة على مجموعات Kubernetes التي تدعم Azure Arc مع تمكين الاتصال الخاص. هذا مخطط وستتم إضافته لاحقا. لا يتم دعم اتصال الشبكة باستخدام ارتباطات خاصة لخدمات Azure Arc مثل خدمات البيانات التي تدعم Azure Arc وخدمات التطبيقات التي تدعم Azure Arc والتي تستخدم هذه الميزات حتى الآن. راجع القسم أدناه للحصول على قائمة بملحقات نظام المجموعة أو خدمات Azure Arc التي تدعم اتصال الشبكة من خلال الارتباطات الخاصة.

ملحقات نظام المجموعة التي تدعم اتصال الشبكة من خلال الارتباطات الخاصة

في مجموعات Kubernetes التي تدعم Azure Arc المكونة مع ارتباطات خاصة، تدعم الملحقات التالية الاتصال من طرف إلى طرف من خلال الارتباطات الخاصة. راجع الإرشادات المرتبطة بكل ملحق نظام مجموعة للحصول على خطوات تكوين إضافية وتفاصيل حول دعم الارتباطات الخاصة.

التخطيط لإعداد الارتباط الخاص بك

لتوصيل مجموعة Kubernetes الخاصة بك ب Azure Arc عبر ارتباط خاص، تحتاج إلى تكوين شبكتك لإنجاز ما يلي:

- إنشاء اتصال بين الشبكة المحلية وشبكة Azure الظاهرية باستخدام VPN من موقع إلى موقع أو دائرة ExpressRoute .

- نشر Azure Arc Private Link Scope، والذي يتحكم في مجموعات Kubernetes التي يمكنها الاتصال ب Azure Arc عبر نقاط النهاية الخاصة وربطها بشبكة Azure الظاهرية باستخدام نقطة نهاية خاصة.

- قم بتحديث تكوين DNS على شبكتك المحلية لحل عناوين نقطة النهاية الخاصة.

- قم بتكوين جدار الحماية المحلي للسماح بالوصول إلى معرف Microsoft Entra وAzure Resource Manager وMicrosoft Container Registry.

- إقران مجموعات Kubernetes الممكنة في Azure Arc مع نطاق الارتباط الخاص ل Azure Arc.

- اختياريا، قم بتوزيع نقاط النهاية الخاصة لخدمات Azure الأخرى التي تتم إدارتها بواسطة مجموعة Kubernetes التي تدعم Azure Arc، مثل Azure Monitor. يفترض باقي هذا المستند أنك قمت بالفعل بإعداد دائرة ExpressRoute أو اتصال VPN من موقع إلى موقع.

تكوين الشبكة

يتكامل Kubernetes الذي يدعم Azure Arc مع العديد من خدمات Azure لتقديم إدارة السحابة والحوكمة إلى مجموعات Kubernetes المختلطة. تقدم معظم هذه الخدمات بالفعل نقاط نهاية خاصة، ولكنك تحتاج إلى تكوين جدار الحماية وقواعد التوجيه للسماح بالوصول إلى معرف Microsoft Entra وAzure Resource Manager عبر الإنترنت حتى توفر هذه الخدمات نقاط نهاية خاصة. تحتاج أيضا إلى السماح بالوصول إلى Microsoft Container Registry (وAzureFrontDoor.FirstParty كمقدمة ل Microsoft Container Registry) لسحب الصور ومخططات Helm لتمكين الخدمات مثل Azure Monitor، وكذلك للإعداد الأولي لعوامل Azure Arc على مجموعات Kubernetes.

هناك طريقتان يمكنك من خلالهما تحقيق ذلك:

إذا تم تكوين شبكتك لتوجيه جميع نسبة استخدام الشبكة المرتبطة بالإنترنت من خلال دائرة Azure VPN أو ExpressRoute، يمكنك تكوين مجموعة أمان الشبكة (NSG) المقترنة بالشبكة الفرعية في Azure للسماح بالوصول إلى TCP 443 (HTTPS) الصادر إلى Microsoft Entra ID وAzure Resource Manager وAzure Front Door وMicrosoft Container Registry باستخدام علامات الخدمة. يجب أن تبدو قواعد NSG كما يلي:

الإعدادات قاعدة معرف Microsoft Entra قاعدة Azure Resource Manager قاعدة AzureFrontDoorFirstParty قاعدة Microsoft Container Registry المصدر شبكة ظاهرية شبكة ظاهرية شبكة ظاهرية شبكة ظاهرية نطاقات منفذ المصدر * * * * الوجهة علامة الخدمة علامة الخدمة علامة الخدمة علامة الخدمة علامة خدمة الوجهة AzureActiveDirectory AzureResourceManager AzureFrontDoor.FirstParty MicrosoftContainerRegistry نطاقات المنفذ الوجهات 443 443 443 443 البروتوكول TCP TCP TCP TCP الإجراء السماح السماح السماح (الواردة والصادرة على حد سواء) السماح الأولوية 150 (يجب أن يكون أقل من أي قواعد تمنع الوصول إلى الإنترنت) 151 (يجب أن يكون أقل من أي قواعد تمنع الوصول إلى الإنترنت) 152 (يجب أن يكون أقل من أي قواعد تمنع الوصول إلى الإنترنت) 153 (يجب أن يكون أقل من أي قواعد تمنع الوصول إلى الإنترنت) الاسم السماح AAD (دليل Azure النشط)OutboundAccess السماح بAzOutboundAccess AllowAzureFrontDoorFirstPartyAccess AllowMCROutboundAccess قم بتكوين جدار الحماية على شبكتك المحلية للسماح بوصول TCP 443 (HTTPS) الصادر إلى معرف Microsoft Entra وAzure Resource Manager وMicrosoft Container Registry والوصول الوارد والصادر إلى AzureFrontDoor.FirstParty باستخدام ملفات علامات الخدمة القابلة للتنزيل. يحتوي ملف JSON على جميع نطاقات عناوين IP العامة المستخدمة بواسطة معرف Microsoft Entra وAzure Resource Manager وAzureFrontDoor.FirstParty وMicrosoft Container Registry ويتم تحديثه شهريا ليعكس أي تغييرات. علامة خدمة Microsoft Entra هي AzureActiveDirectory، وعلامة خدمة Azure Resource Manager هي AzureResourceManager، وعلامة خدمة Microsoft Container Registry هي MicrosoftContainerRegistry، وعلامة خدمة Azure Front Door هي AzureFrontDoor.FirstParty. راجع مسؤول الشبكة ومورد جدار حماية الشبكة لمعرفة كيفية تكوين قواعد جدار الحماية.

إنشاء نطاق ارتباط خاص ل Azure Arc

قم بتسجيل الدخول إلى بوابة Azure.

انتقل إلى Create a resource في مدخل Microsoft Azure، ثم ابحث عن Azure Arc Private Link Scope. أو يمكنك الانتقال مباشرة إلى صفحة Azure Arc Private Link Scope في المدخل.

حدد إنشاء.

حدد اشتراك ومجموعة موارد. أثناء المعاينة، يجب أن تكون شبكتك الظاهرية ومجموعات Kubernetes التي تدعم Azure Arc في نفس الاشتراك مثل نطاق الارتباط الخاص ل Azure Arc.

امنح Azure Arc Private Link Scope اسما.

يمكنك اختياريا طلب كل مجموعة Kubernetes ممكنة بواسطة Arc مقترنة ب Azure Arc Private Link Scope لإرسال البيانات إلى الخدمة من خلال نقطة النهاية الخاصة. إذا حددت تمكين الوصول إلى الشبكة العامة، يمكن لمجموعات Kubernetes المقترنة ب Azure Arc Private Link Scope الاتصال بالخدمة عبر كل من الشبكات الخاصة أو العامة. يمكنك تغيير هذا الإعداد بعد إنشاء النطاق حسب الحاجة.

حدد "استعراض + إنشاء".

بعد اكتمال التحقق من الصحة، حدد Create.

قم بإنشاء نقطة نهاية خاصة

بمجرد إنشاء Azure Arc Private Link Scope، تحتاج إلى توصيله بشبكة ظاهرية واحدة أو أكثر باستخدام نقطة نهاية خاصة. تعرض نقطة النهاية الخاصة الوصول إلى خدمات Azure Arc على عنوان IP خاص في مساحة عنوان الشبكة الظاهرية.

تسمح نقطة النهاية الخاصة على شبكتك الظاهرية بالوصول إلى نقاط نهاية مجموعة Kubernetes الممكنة في Azure Arc من خلال عناوين IP الخاصة من تجمع الشبكة، بدلا من استخدام عناوين IP العامة لنقاط النهاية هذه. يتيح لك ذلك الاستمرار في استخدام مجموعات Kubernetes التي تدعم Azure Arc دون فتح الشبكة الظاهرية الخاصة بك لنسبة استخدام الشبكة الصادرة غير المتحقق منها. ستنتقل نسبة استخدام الشبكة من نقطة النهاية الخاصة إلى مواردك عبر Microsoft Azure، ولا يتم توجيهها إلى الشبكات العامة.

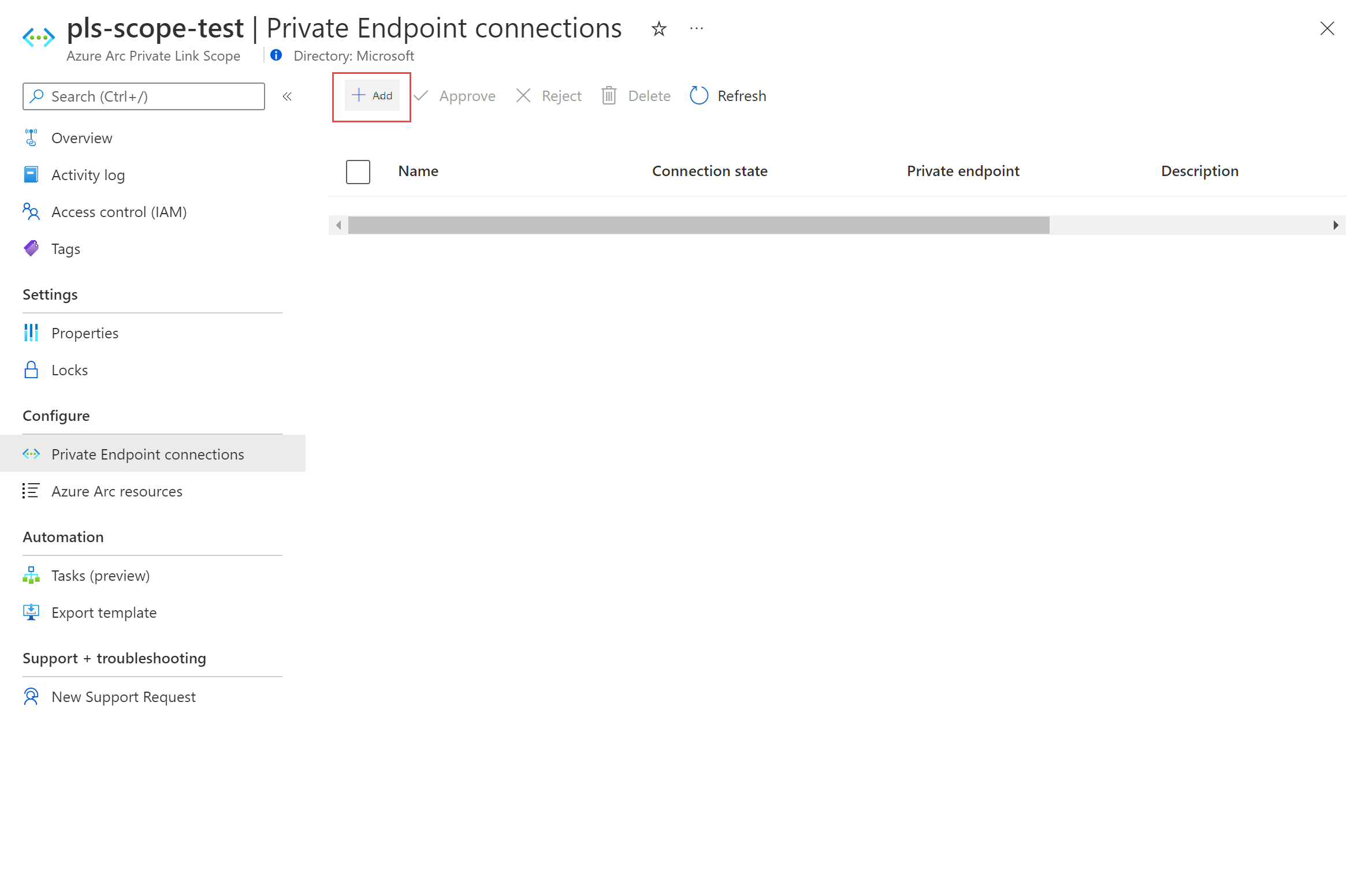

في مورد النطاق، حدّد «اتصالات نقطة النهاية الخاصة» في قائمة المورد الأيسر. حدد إضافة لبدء عملية إنشاء نقطة النهاية. يمكنك أيضا الموافقة على الاتصالات التي تم تشغيلها في مركز الارتباط الخاص عن طريق تحديدها، ثم تحديد موافقة.

اختر الاشتراك ومجموعة الموارد واسم نقطة النهاية والمنطقة التي تريد استخدامها. يجب أن تكون هذه هي نفس المنطقة مثل شبكتك الظاهرية.

حدد «التالي: المورد».

في صفحة Resource ، قم بتنفيذ ما يلي:

- حدد الاشتراك الذي يحتوي على مورد Azure Arc Private Link Scope.

- بالنسبة إلى نوع المورد، اختر Microsoft.HybridCompute/privateLinkScopes.

- من القائمة المنسدلة Resource، اختر Azure Arc Private Link Scope الذي قمت بإنشائه سابقا.

- اختر Next: Configuration.

في صفحة التكوين ، قم بتنفيذ ما يلي:

اختر الشبكة الظاهرية والشبكة الفرعية التي تريد الاتصال منها بمجموعة Kubernetes الممكنة في Azure Arc.

للتكامل مع منطقة DNS الخاصة، حدد نعم. سيتم إنشاء منطقة DNS خاصة جديدة. قد تختلف مناطق DNS الحقيقية عما يظهر في لقطة الشاشة الواردة أدناه.

إشعار

إذا اخترت لا وتفضل إدارة سجلات DNS يدويا، فأكمل أولا إعداد الارتباط الخاص بك، بما في ذلك نقطة النهاية الخاصة هذه وتكوين النطاق الخاص. بعد ذلك، قم بتكوين DNS الخاص بك وفقا للإرشادات الموجودة في تكوين DNS لنقطة النهاية الخاصة Azure. تأكد من عدم إنشاء سجلات فارغة مثل الاستعداد المرتبط بإعداد رابطك الخاص. يمكن لسجلات DNS التي تقوم بإنشائها تجاوز الإعدادات الموجودة والتأثير على اتصالك مع مجموعات Kubernetes الممكنة بواسطة Arc.

حدد "Review + create".

اسمح بالتحقق من صحة الانتقال.

حدد إنشاء.

قم بتكوين إعادة توجيه DNS المحلية

يجب أن تكون مجموعات Kubernetes المحلية الخاصة بك قادرة على حل سجلات DNS للارتباط الخاص بعناوين IP الخاصة بنقطة النهاية. تعتمد كيفية تكوين هذا على ما إذا كنت تستخدم مناطق DNS الخاصة ب Azure للاحتفاظ بسجلات DNS أو استخدام خادم DNS المحلي الخاص بك، بالإضافة إلى عدد المجموعات التي تقوم بتكوينها.

تكوين DNS باستخدام مناطق DNS الخاصة المتكاملة في Azure

إذا قمت بإعداد مناطق DNS خاصة لمجموعات Kubernetes التي تدعم Azure Arc عند إنشاء نقطة النهاية الخاصة، يجب أن تكون مجموعات Kubernetes المحلية قادرة على إعادة توجيه استعلامات DNS إلى خوادم Azure DNS المضمنة لحل عناوين نقطة النهاية الخاصة بشكل صحيح. تحتاج إلى معيد توجيه DNS في Azure (إما جهاز ظاهري مصمم لهذا الغرض أو مثيل جدار حماية Azure مع تمكين وكيل DNS)، وبعد ذلك يمكنك تكوين خادم DNS المحلي لإعادة توجيه الاستعلامات إلى Azure لحل عناوين IP الخاصة بنقطة النهاية.

توفر وثائق نقطة النهاية الخاصة إرشادات لتكوين أحمال العمل المحلية باستخدام معاد توجيه DNS.

تكوين خادم DNS اليدوي

إذا قمت بإلغاء الاشتراك في استخدام مناطق DNS الخاصة Azure أثناء إنشاء نقطة النهاية الخاصة، فستحتاج إلى إنشاء سجلات DNS المطلوبة في خادم DNS المحلي.

انتقل إلى مدخل Azure.

انتقل إلى مورد نقطة النهاية الخاصة المقترن بالشبكة الظاهرية ونطاق الارتباط الخاص ل Azure Arc.

من الجزء الأيسر، حدد تكوين DNS لمشاهدة قائمة بسجلات DNS وعناوين IP المقابلة التي ستحتاج إلى إعدادها على خادم DNS. سيتم تغيير FQDNs وعناوين IP استنادا إلى المنطقة التي حددتها لنقطة النهاية الخاصة بك وعناوين IP المتوفرة في شبكتك الفرعية.

اتبع الإرشادات الواردة من مورد خادم DNS لإضافة مناطق DNS الضرورية وسجلات A لمطابقة الجدول في المدخل. تأكد من تحديد خادم DNS الذي تم تحديد نطاقه بشكل مناسب لشبكتك. تعمل كل مجموعة Kubernetes تستخدم خادم DNS هذا الآن على حل عناوين IP لنقطة النهاية الخاصة ويجب أن تكون مقترنة ب Azure Arc Private Link Scope، وإلا سيتم رفض الاتصال.

تكوين ارتباطات خاصة

إشعار

يتم دعم تكوين الارتباطات الخاصة لمجموعات Kubernetes التي تدعم Azure Arc بدءا من الإصدار 1.3.0 من connectedk8s ملحق CLI، ولكنه يتطلب إصدار Azure CLI أكبر من 2.3.0. إذا كنت تستخدم إصدارا أكبر من 1.3.0 لملحق connectedk8s CLI، فقد قدمنا عمليات التحقق للتحقق من صحة نظام المجموعة وتوصيلها بنجاح ب Azure Arc فقط إذا كنت تقوم بتشغيل إصدار Azure CLI أكبر من 2.3.0.

يمكنك تكوين ارتباطات خاصة لمجموعة Kubernetes الحالية التي تدعم Azure Arc أو عند إلحاق مجموعة Kubernetes ب Azure Arc للمرة الأولى باستخدام الأمر أدناه:

az connectedk8s connect -g <resource-group-name> -n <connected-cluster-name> -l <location> --enable-private-link true --private-link-scope-resource-id <pls-arm-id>

| اسم المعلمة | الوصف |

|---|---|

| --enable-private-link | خاصية لتمكين/تعطيل ميزة الارتباطات الخاصة. قم بتعيينه إلى "True" لتمكين الاتصال بالارتباطات الخاصة. |

| --private-link-scope-resource-id | معرف مورد نطاق الارتباط الخاص الذي تم إنشاؤه مسبقا. على سبيل المثال: /subscriptions/resourceGroups/providers/Microsoft.HybridCompute/privateLinkScopes/ |

بالنسبة لمجموعات Kubernetes التي تدعم Azure Arc والتي تم إعدادها قبل تكوين نطاق الارتباط الخاص Azure Arc، يمكنك تكوين ارتباطات خاصة من خلال مدخل Microsoft Azure باستخدام الخطوات التالية:

في مدخل Microsoft Azure، انتقل إلى مورد Azure Arc Private Link Scope.

من الجزء الأيسر، حدد Azure Arc resources ثم + Add.

حدد مجموعات Kubernetes في القائمة التي تريد إقرانها مع نطاق الارتباط الخاص، ثم اختر تحديد لحفظ التغييرات.

إشعار

تعرض القائمة فقط مجموعات Kubernetes الممكنة في Azure Arc والتي تقع ضمن نفس الاشتراك والمنطقة مثل نطاق الارتباط الخاص بك.

استكشاف الأخطاء وإصلاحها

إذا واجهت مشاكل، فقد تساعدك الاقتراحات التالية:

تحقق من خادم (خوادم) DNS المحلية للتحقق من أنه إما يقوم بإعادة التوجيه إلى Azure DNS أو تم تكوينه بسجلات A مناسبة في منطقة الارتباط الخاص بك. يجب أن ترجع أوامر البحث هذه عناوين IP خاصة في شبكة Azure الظاهرية. إذا حلوا عناوين IP العامة، فتحقق مرة ثانية من تكوين DNS للجهاز أو الخادم والشبكة.

nslookup gbl.his.arc.azure.com nslookup agentserviceapi.guestconfiguration.azure.com nslookup dp.kubernetesconfiguration.azure.comإذا كنت تواجه مشكلة في إلحاق مجموعة Kubernetes، فتأكد من إضافة معرف Microsoft Entra وAzure Resource Manager وAzureFrontDoor.FirstParty وعلامات خدمة Microsoft Container Registry إلى جدار حماية الشبكة المحلية.

الخطوات التالية

- تعرف على المزيد حول نقطة نهاية Azure الخاصة.

- تعرف على كيفية استكشاف مشكلات اتصال نقطة النهاية الخاصة في Azure وإصلاحها.

- تعرف على كيفية تكوين Private Link ل Azure Monitor.