تثبيت عامل Azure Monitor على أجهزة عميل Windows باستخدام مثبت العميل

استخدم مثبت العميل لتثبيت Azure Monitor Agent على أجهزة عميل Windows وإرسال بيانات المراقبة إلى مساحة عمل Log Analytics. يقوم ملحق Azure Monitor Agent والمثبت بتثبيت نفس العامل الأساسي واستخدام قواعد جمع البيانات لتكوين جمع البيانات. توضح هذه المقالة كيفية تثبيت Azure Monitor Agent على أجهزة عميل Windows باستخدام مثبت العميل وكيفية إقران قواعد جمع البيانات بأجهزة عميل Windows.

إشعار

توفر هذه المقالة إرشادات محددة لتثبيت عامل Azure Monitor على أجهزة عميل Windows، رهنا بالقيود. للحصول على إرشادات التثبيت والإدارة القياسية للعامل، راجع إرشادات إدارة ملحق العامل هنا

المقارنة مع ملحق الجهاز الظاهري

فيما يلي مقارنة بين مثبت العميل وملحق الجهاز الظاهري لعامل Azure Monitor:

| مكون وظيفي | بالنسبة للأجهزة الظاهرية/الخوادم عبر الملحق | للعملاء عبر المثبت |

|---|---|---|

| أسلوب تثبيت العامل | عبر ملحق الجهاز الظاهري | عبر مثبت العميل |

| تم تثبيت الوكيل | عامل Azure Monitor | متشابه |

| المصادقة | استخدام الهوية المدارة | استخدام الرمز المميز لجهاز Microsoft Entra |

| التكوين المركزي | عبر قواعد تجميع البيانات | متشابه |

| ربط قواعد التكوين بالوكلاء | يربط DCRs مباشرة بموارد الجهاز الظاهري الفردية | يربط DCRs بكائن مراقب (MO)، والذي يعين إلى جميع الأجهزة داخل مستأجر Microsoft Entra |

| تحميل البيانات إلى Log Analytics | عبر نقاط نهاية Log Analytics | متشابه |

| دعم الميزة | جميع الميزات الموثقة هنا | الميزات التي تعتمد على ملحق عامل AMA التي لا تتطلب المزيد من الملحقات. يتضمن ذلك دعم تصفية أحداث Sentinel Windows |

| خيارات الشبكات | دعم الوكيل، دعم الارتباط الخاص | دعم الوكيل فقط |

أنواع الأجهزة المدعومة

| نوع الجهاز | مدعوم؟ | طريقة تثبيت | معلومات إضافية |

|---|---|---|---|

| أجهزة الكمبيوتر المكتبية التي تعمل بنظام التشغيل Windows 10 و11 ومحطات العمل | نعم | مثبت العميل | تثبيت العامل باستخدام مثبت Windows MSI |

| أجهزة الكمبيوتر المحمولة التي تعمل بنظام التشغيل Windows 10 و11 | نعم | مثبت العميل | تثبيت العامل باستخدام مثبت Windows MSI. تعمل عمليات التثبيت على أجهزة الكمبيوتر المحمولة ولكن لم يتم تحسين العامل بعد للبطارية واستهلاك الشبكة |

| مجموعات المقياس للأجهزة الظاهرية | لا | ملحق الجهاز الظاهري | تثبيت العامل باستخدام إطار عمل ملحق Azure |

| الخوادم المحلية | لا | ملحق الجهاز الظاهري (مع عامل Azure Arc) | تثبيت العامل باستخدام إطار عمل ملحق Azure، المقدم محليًا عن طريق تثبيت عامل Arc |

المتطلبات الأساسية

- يجب أن يعمل الجهاز بإصدار نظام تشغيل عميل Windows 10 RS4 أو أعلى.

- لتنزيل المثبت، يجب أن يكون لدى الجهاز إصدار C++ Redistributable 2015) أو إصدار أحدث

- يجب أن يكون الجهاز مجالا منضما إلى مستأجر Microsoft Entra (AADj أو أجهزة AADj المختلطة)، والذي يمكن العامل من إحضار رموز جهاز Microsoft Entra المميزة المستخدمة للمصادقة وجلب قواعد جمع البيانات من Azure.

- قد تحتاج إلى أذونات مسؤول المستأجر على مستأجر Microsoft Entra.

- يجب أن يكون للجهاز حق الوصول إلى نقاط نهاية HTTPS التالية:

- global.handler.control.monitor.azure.com

<virtual-machine-region-name>.handler.control.monitor.azure.com (مثال: westus.handler.control.azure.com)<log-analytics-workspace-id>.ods.opinsights.azure.com (مثال: 12345a01-b1cd-1234-e1f2-1234567g8h99.ods.opinsights.azure.com) (إذا كنت تستخدم ارتباطات خاصة على العامل، يجب أيضا إضافة نقاط نهاية تجميع البيانات)

- قاعدة تجميع البيانات التي تريد إقرانها بالأجهزة. إذا لم يكن موجودا بالفعل، فبادر بإنشاء قاعدة تجميع بيانات. لا تقم بإقران القاعدة بأي موارد حتى الآن.

- قبل استخدام أي PowerShell cmdlet، تأكد من تثبيت وحدة PowerShell ذات الصلة cmdlet واستيرادها.

القيود

- يمكن أن تستهدف قواعد جمع البيانات التي تقوم بإنشائها لأجهزة عميل Windows نطاق مستأجر Microsoft Entra بأكمله فقط. أي أن قاعدة تجميع البيانات التي تربطها بكائن مراقب تنطبق على جميع أجهزة عميل Windows التي تقوم بتثبيت Azure Monitor Agent عليها باستخدام مثبت العميل هذا داخل المستأجر. الاستهداف متعدد المستويات باستخدام قواعد جمع البيانات غير مدعوم لأجهزة عميل Windows حتى الآن.

- لا يدعم عامل Azure Monitor مراقبة أجهزة Windows المتصلة عبر ارتباطات Azure الخاصة.

- تم تصميم العامل المثبت باستخدام مثبت عميل Windows بشكل أساسي لأجهزة سطح مكتب Windows أو محطات العمل المتصلة دائما. على الرغم من أنه يمكنك تثبيت Azure Monitor Agent على أجهزة الكمبيوتر المحمولة باستخدام المثبت، إلا أنه لم يتم تحسين العامل لاستهلاك البطارية وقيود الشبكة على كمبيوتر محمول.

تثبيت العامل

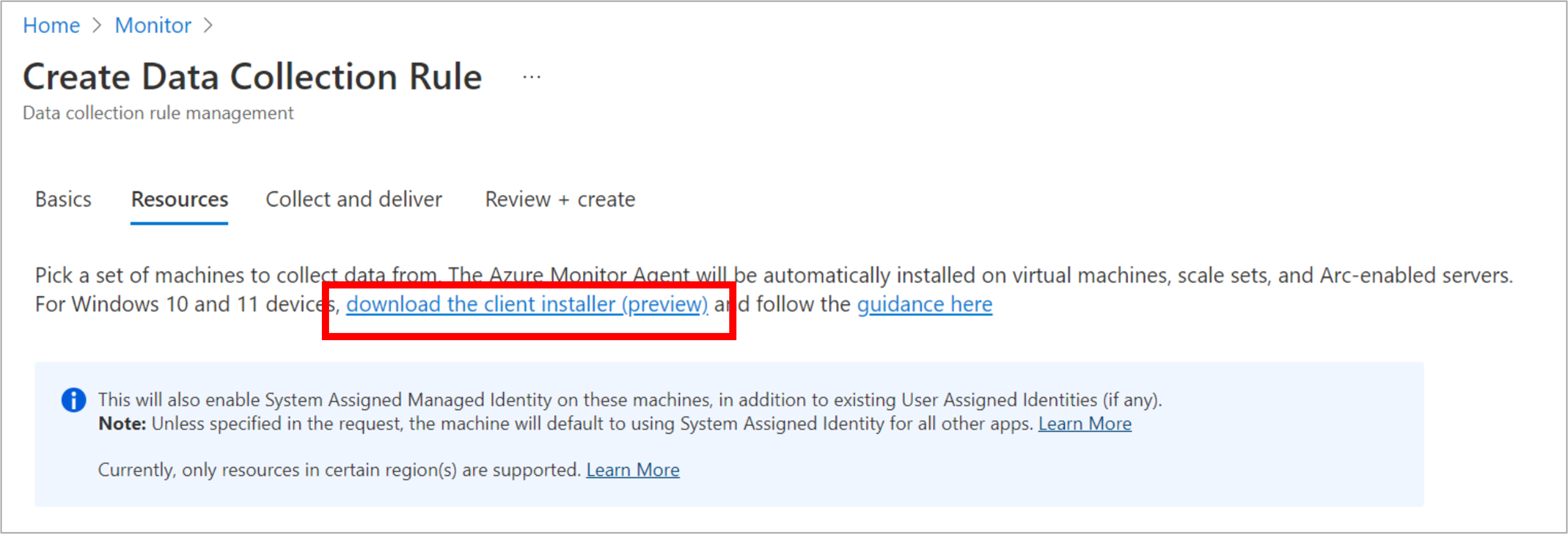

قم بتنزيل مثبت WINDOWS MSI للعامل باستخدام هذا الارتباط. يمكنك أيضا تنزيله من مراقبة>قواعد>تجميع البيانات إنشاء تجربة على مدخل Microsoft Azure (موضح في لقطة الشاشة التالية):

افتح نافذة موجه أوامر مسؤول غير مقيد وغير الدليل إلى الموقع الذي قمت بتنزيل المثبت فيه.

للتنصيب باستخدام الإعدادات الافتراضية، قم بتشغيل الأمر التالي:

msiexec /i AzureMonitorAgentClientSetup.msi /qnللتنزيل باستخدام مسارات ملفات مخصصة، أو إعدادات وكيل الشبكة، أو على سحابة غير عامة، استخدم الأمر التالي مع القيم من الجدول التالي:

msiexec /i AzureMonitorAgentClientSetup.msi /qn DATASTOREDIR="C:\example\folder"المعلمة الوصف INSTALLDIR مسار الدليل حيث يتم تثبيت ثنائيات العامل DATASTOREDIR مسار الدليل حيث يخزن العامل سجلاته وبياناته التشغيلية PROXYUSE يجب تعيين إلى "صحيح" لاستخدام الوكيل PROXYADDRESS تعيين إلى عنوان الوكيل. يجب تعيين PROXYUSE إلى "صحيح" ليتم تطبيقه بشكل صحيح PROXYUSEAUTH تعيين إلى "صحيح" إذا كان الوكيل يتطلب مصادقة PROXYUSERNAME تعيين إلى اسم مستخدم الوكيل. يجب تعيين PROXYUSE و PROXYUSEAUTH إلى "صحيح" PROXYPASSWORD تعيين إلى كلمة مرور الوكيل. يجب تعيين PROXYUSE و PROXYUSEAUTH إلى "صحيح" CLOUDENV تعيين إلى Cloud. "Azure Commercial" أو "Azure China" أو "Azure US Gov" أو "Azure USNat" أو "Azure USSec" تحقق من التثبيت الناجح:

- افتح لوحة التحكم ->البرامج والميزات أو الإعدادات ->التطبيقات ->التطبيقات والميزات وتأكد من رؤية "عامل Azure Monitor" مدرجا

- افتح الخدمات وتأكد من إدراج "عامل مراقبة Azure" ويظهر على أنه قيد التشغيل.

تابع لإنشاء الكائن المراقب الذي ستقوم بإقران قواعد جمع البيانات به، حتى يبدأ العامل العمل بالفعل.

إشعار

لا يدعم العامل المثبت مع مثبت العميل حاليا تحديث إعدادات العامل المحلي بمجرد تثبيته. قم بإلغاء تثبيت AMA وإعادة تثبيته للتحديث أعلاه الإعدادات.

إنشاء كائن مراقب وإقرانه

تحتاج إلى إنشاء كائن مراقب (MO)، والذي يمثل مستأجر Microsoft Entra داخل Azure Resource Manager (ARM). كيان ARM هذا هو ما يتم بعد ذلك ربط قواعد جمع البيانات به. يربط Azure كائنا مراقبا بجميع أجهزة عميل Windows في نفس مستأجر Microsoft Entra.

يقتصر هذا الاقتران حاليا فقط على نطاق مستأجر Microsoft Entra، مما يعني أنه سيتم تطبيق التكوين المطبق على مستأجر Microsoft Entra على جميع الأجهزة التي تعد جزءا من المستأجر وتشغيل العامل المثبت عبر مثبت العميل. لن يتأثر الوكلاء المثبتون كملحق الجهاز الظاهري بهذا. توضح الصورة التالية كيفية عمل ذلك:

ثم تابع الإرشادات التالية لإنشاءها وإقرانها بعنصر مراقب، باستخدام واجهات برمجة تطبيقات REST أو أوامر PowerShell.

الأذونات المطلوبة

نظرا لأن MO هو مورد على مستوى المستأجر، فإن نطاق الإذن سيكون أعلى من نطاق الاشتراك. لذلك، قد تكون هناك حاجة إلى مسؤول مستأجر Azure لتنفيذ هذه الخطوة. اتبع هذه الخطوات لرفع مستوى مسؤول مستأجر Microsoft Entra كمسؤول مستأجر Azure. يمنح أذونات "المالك" لمسؤول Microsoft Entra في نطاق الجذر. هذا مطلوب لكافة الأساليب الموضحة في القسم التالي.

استخدام واجهة برمجة تطبيقات REST

1. تعيين دور مساهم الكائنات المراقبة إلى عامل التشغيل

تمنح هذه الخطوة القدرة على إنشاء عنصر مراقب وربطه بمستخدم أو مجموعة.

طلب URI

PUT https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/{roleAssignmentGUID}?api-version=2021-04-01-preview

معلمات URI

| الاسم | في | النوع | الوصف |

|---|---|---|---|

roleAssignmentGUID |

path | سلسلة | توفير أي معرف GUID صالح (يمكنك إنشاء واحد باستخدام https://guidgenerator.com/) |

رؤوس

- التخويل: رمز حامل ARM (باستخدام "Get-AzAccessToken" أو طريقة أخرى)

- نوع المحتوى: Application/json

نص الطلب

{

"properties":

{

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId":"aaaaaaaa-aaaa-aaaa-aaaa-aaaaaaaaaaaa"

}

}

معلمات النص الأساسي

| Name | الوصف |

|---|---|

| roleDefinitionId | القيمة الثابتة: معرف تعريف الدور لدور مساهم الكائنات المراقبة: /providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b |

| principalId | توفير Object Id لهوية المستخدم الذي يجب تعيين الدور له. قد يكون المستخدم الذي قام بالرفع في بداية الخطوة 1، أو مستخدما أو مجموعة أخرى سيقوم بتنفيذ الخطوات اللاحقة. |

بعد اكتمال هذه الخطوة، أعد مصادقة جلسة العمل وأعد طلب الرمز المميز لحامل ARM.

2. إنشاء كائن مراقب

تنشئ هذه الخطوة الكائن المراقب لنطاق مستأجر Microsoft Entra. يتم استخدامه لتمثيل أجهزة العميل التي تم توقيعها باستخدام هوية مستأجر Microsoft Entra.

الأذونات المطلوبة: يمكن لأي شخص لديه "مساهم عنصر مراقب" في نطاق مناسب تنفيذ هذه العملية، كما تم تعيينه في الخطوة 1.

طلب URI

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}?api-version=2021-09-01-preview

معلمات URI

| الاسم | في | النوع | الوصف |

|---|---|---|---|

AADTenantId |

path | سلسلة | معرف مستأجر Microsoft Entra الذي ينتمي إليه الجهاز (الأجهزة). يتم إنشاء MO بنفس المعرف |

رؤوس

- التخويل: رمز حامل ARM المميز

- نوع المحتوى: Application/json

نص الطلب

{

"properties":

{

"location":"eastus"

}

}

معلمات النص الأساسي

| Name | الوصف |

|---|---|

location |

منطقة Azure حيث سيتم تخزين كائن MO. يجب أن تكون نفس المنطقة التي قمت فيها بإنشاء قاعدة تجميع البيانات. هذه المنطقة هي الموقع الذي ستحدث فيه اتصالات الوكيل. |

3. إقران DCR بالعنصر المراقب

الآن نقوم بربط قواعد تجميع البيانات (DCR) بالعنصر المراقب عن طريق إنشاء اقترانات قواعد تجميع البيانات.

الأذونات المطلوبة: يمكن لأي شخص لديه "مساهم عنصر مراقب" في نطاق مناسب تنفيذ هذه العملية، كما تم تعيينه في الخطوة 1.

طلب URI

PUT https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

نموذج طلب URI

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

معلمات URI

| الاسم | في | النوع | الوصف |

|---|---|---|---|

| ``MOResourceId` | path | سلسلة | معرف المورد الكامل لـMO الذي تم إنشاؤه في الخطوة 2. مثال: 'providers/Microsoft.Insights/monitoredObjects/{AADTenantId}' |

رؤوس

- التخويل: رمز حامل ARM المميز

- نوع المحتوى: Application/json

نص الطلب

{

"properties":

{

"dataCollectionRuleId": "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Insights/dataCollectionRules/{DCRName}"

}

}

معلمات النص الأساسي

| Name | الوصف |

|---|---|

dataCollectionRuleID |

معرف المورد لقاعدة تجميع بيانات موجودة قمت بإنشائها في نفس المنطقة مثل الكائن المراقب. |

4. سرد الاقترانات بالعنصر المراقب

إذا كنت بحاجة إلى عرض الاقترانات، يمكنك سردها للكائن المراقب.

الأذونات المطلوبة: يمكن لأي شخص لديه "قارئ" في نطاق مناسب تنفيذ هذه العملية، على غرار تلك المعينة في الخطوة 1.

طلب URI

GET https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

نموذج طلب URI

GET https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

{

"value": [

{

"id": "/subscriptions/703362b3-f278-4e4b-9179-c76eaf41ffc2/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVm/providers/Microsoft.Insights/dataCollectionRuleAssociations/myRuleAssociation",

"name": "myRuleAssociation",

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"properties": {

"dataCollectionRuleId": "/subscriptions/703362b3-f278-4e4b-9179-c76eaf41ffc2/resourceGroups/myResourceGroup/providers/Microsoft.Insights/dataCollectionRules/myCollectionRule",

"provisioningState": "Succeeded"

},

"systemData": {

"createdBy": "user1",

"createdByType": "User",

"createdAt": "2021-04-01T12:34:56.1234567Z",

"lastModifiedBy": "user2",

"lastModifiedByType": "User",

"lastModifiedAt": "2021-04-02T12:34:56.1234567Z"

},

"etag": "070057da-0000-0000-0000-5ba70d6c0000"

}

],

"nextLink": null

}

5. إلغاء محاذاة DCR من الكائن المراقب

إذا كنت بحاجة إلى إزالة اقتران قاعدة تجميع البيانات (DCR) إلى الكائن المراقب.

الأذونات المطلوبة: يمكن لأي شخص لديه "مساهم عنصر مراقب" في نطاق مناسب تنفيذ هذه العملية، كما تم تعيينه في الخطوة 1.

طلب URI

DELETE https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

نموذج طلب URI

DELETE https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

معلمات URI

| الاسم | في | النوع | الوصف |

|---|---|---|---|

MOResourceId |

path | سلسلة | معرف المورد الكامل لـMO الذي تم إنشاؤه في الخطوة 2. مثال: 'providers/Microsoft.Insights/monitoredObjects/{AADTenantId}' |

associationName |

path | سلسلة | اسم الاقتران. الاسم غير حساس لحالة الأحرف. مثال: 'assoc01' |

رؤوس

- التخويل: رمز حامل ARM المميز

- نوع المحتوى: Application/json

استخدام PowerShell للإلحاق

$TenantID = "xxxxxxxxx-xxxx-xxx" #Your Tenant ID

$SubscriptionID = "xxxxxx-xxxx-xxxxx" #Your Subscription ID

$ResourceGroup = "rg-yourResourceGroup" #Your resourcegroup

#If cmdlet below produces an error stating 'Interactive authentication is not supported in this session, please run cmdlet 'Connect-AzAccount -UseDeviceAuthentication

#uncomment next to -UseDeviceAuthentication below

Connect-AzAccount -Tenant $TenantID #-UseDeviceAuthentication

#Select the subscription

Select-AzSubscription -SubscriptionId $SubscriptionID

#Grant Access to User at root scope "/"

$user = Get-AzADUser -SignedIn

New-AzRoleAssignment -Scope '/' -RoleDefinitionName 'Owner' -ObjectId $user.Id

#Create Auth Token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#1. Assign the Monitored Object Contributor role to the operator

$newguid = (New-Guid).Guid

$UserObjectID = $user.Id

$body = @"

{

"properties": {

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId": `"$UserObjectID`"

}

}

"@

$requestURL = "https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/$newguid`?api-version=2021-04-01-preview"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

##########################

#2. Create a monitored object

# "location" property value under the "body" section should be the Azure region where the MO object would be stored. It should be the "same region" where you created the Data Collection Rule. This is the location of the region from where agent communications would happen.

$Location = "eastus" #Use your own location

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$body = @"

{

"properties":{

"location":`"$Location`"

}

}

"@

$Respond = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body -Verbose

$RespondID = $Respond.id

##########################

#3. Associate DCR to monitored object

#See reference documentation https://learn.microsoft.com/en-us/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

$associationName = "assoc01" #You can define your custom associationname, must change the association name to a unique name, if you want to associate multiple DCR to monitored object

$DCRName = "dcr-WindowsClientOS" #Your Data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#(Optional example). Associate another DCR to monitored object. Remove comments around text below to use.

#See reference documentation https://learn.microsoft.com/en-us/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

<#

$associationName = "assoc02" #You must change the association name to a unique name, if you want to associate multiple DCR to monitored object

$DCRName = "dcr-PAW-WindowsClientOS" #Your Data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#4. (Optional) Get all the associatation.

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

(Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method get).value

#>

التحقق من الإعداد الناجح

تحقق من جدول "رسالة كشف أخطاء الاتصال" (والجداول الأخرى التي قمت بتكوينها في القواعد) في مساحة عمل Log Analytics التي حددتها كوجهة في قاعدة (قواعد) جمع البيانات.

يجب أن تعكس الأعمدة SourceComputerId وComputer وComputerIP معلومات جهاز العميل على التوالي، ويجب أن يقول العمود Category "عامل مراقبة Azure". راجع المثال التالي:

استخدام PowerShell لإلغاء الإلحاق

#This will remove the monitor object

$TenantID = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" #Your Tenant ID

Connect-AzAccount -Tenant $TenantID

#Create Auth Token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#Get monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$MonitoredObject = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Get data collection rule associations to monitored object

$requestURL = "https://management.azure.com$($MonitoredObject.id)/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

$MonitoredObjectAssociations = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Disassociate from all Data Collection Rule

foreach ($Association in $MonitoredObjectAssociations.value){

$requestURL = "https://management.azure.com$($Association.id)?api-version=2022-06-01"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Delete

}

#Delete monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

Invoke-AzRestMethod -Uri $requestURL -Method Delete

إدارة العامل

تحقق من إصدار العامل

يمكنك استخدام أي من الخيارات التالية للتحقق من الإصدار المثبت من العامل:

- افتح لوحة التحكم>Programs and Features>Azure Monitor Agent وشاهد "الإصدار" المدرج

- افتح Settings>Apps Apps>and Features>Azure Monitor Agent وشاهد "الإصدار" المدرج

إلغاء تثبيت العامل

يمكنك استخدام أي من الخيارات التالية للتحقق من الإصدار المثبت من العامل:

- افتح لوحة التحكم>Programs and Features>Azure Monitor Agent وانقر فوق "إلغاء التثبيت"

- افتح إعدادات>التطبيقات>التطبيقات والميزات>Azure Monitor Agent وانقر فوق "إلغاء التثبيت"

إذا واجهت مشكلات أثناء "إلغاء التثبيت"، فراجع إرشادات استكشاف الأخطاء وإصلاحها.

تحديث العامل

لتحديث الإصدار، قم بتثبيت الإصدار الجديد الذي ترغب في التحديث إليه.

استكشاف الأخطاء وإصلاحها

عرض سجلات تشخيصات الوكيل

- أعد تشغيل التثبيت مع تشغيل التسجيل وحدد اسم ملف السجل:

Msiexec /I AzureMonitorAgentClientSetup.msi /L*V <log file name> - يتم تجميع سجلات وقت التشغيل تلقائيا إما في الموقع الافتراضي

C:\Resources\Azure Monitor Agent\أو في مسار الملف المذكور أثناء التثبيت.- إذا لم تتمكن من تحديد موقع المسار، يمكن العثور على الموقع الدقيق على السجل كـ

AMADataRootDirPathفيHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMonitorAgent.

- إذا لم تتمكن من تحديد موقع المسار، يمكن العثور على الموقع الدقيق على السجل كـ

- يحتوي مجلد "ServiceLogs" على سجل من AMA Windows Service، الذي يقوم بتشغيل عمليات AMA وإدارتها

- يحتوي "AzureMonitorAgent.MonitoringDataStore" على بيانات/سجلات من عمليات AMA.

مشكلات التثبيت الشائعة

DLL مفقود

- رسالة الخطأ: "هناك مشكلة في حزمة Windows Installer هذه. تعذر تشغيل DLL المطلوبة لإكمال هذا المثبت. …"

- تأكد من تثبيت C++ Redistributable (>2015) قبل تثبيت AMA:

لم يتم الانضمام إلى Microsoft Entra

رسالة الخطأ: "فشل استرداد معرفات المستأجر والجهاز"

- تشغيل الأمر

dsregcmd /status. يجب أن ينتج هذا الإخراج كما فيAzureAdJoined : YESقسم "حالة الجهاز". إذا لم يكن الأمر كما هو، فقم بضم الجهاز باستخدام مستأجر Microsoft Entra وحاول التثبيت مرة أخرى.

فشل التثبيت الصامت من موجه الأوامر

تأكد من بدء تشغيل المثبت على موجه أوامر المسؤول. يمكن بدء التثبيت الصامت فقط من موجه أوامر المسؤول.

فشل إلغاء التثبيت بسبب عدم تمكن إلغاء التثبيت من إيقاف الخدمة

- إذا كان هناك خيار للمحاولة مرة أخرى، فجربه مرة أخرى

- إذا لم تعمل إعادة المحاولة من إلغاء التثبيت، فقم بإلغاء تثبيت خدمة عامل مراقبة Azure وإيقافها من الخدمات (تطبيق سطح المكتب)

- إعادة محاولة إلغاء التثبيت

فرض إلغاء التثبيت يدويا عندما لا يعمل إلغاء التثبيت

- إيقاف خدمة عامل Azure Monitor. ثم جرّب إلغاء التثبيت مجددًا. إذا فشل، فتابع الخطوات التالية

- حذف خدمة AMA مع "sc حذف AzureMonitorAgent" من cmd المسؤول

- تنزيل هذه الأداة وإلغاء تثبيت AMA

- حذف ثنائيات AMA. يتم تخزينها في

Program Files\Azure Monitor Agentبشكل افتراضي - حذف بيانات/سجلات AMA. يتم تخزينها في

C:\Resources\Azure Monitor Agentبشكل افتراضي - افتح التسجيل. تحقق من

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Azure Monitor Agent. إذا كان موجودا، فاحذف المفتاح.

مشكلات ما بعد التثبيت/التشغيل

بمجرد تثبيت العامل بنجاح (أي أنك ترى خدمة العامل قيد التشغيل ولكن لا ترى البيانات كما هو متوقع)، يمكنك اتباع خطوات استكشاف الأخطاء وإصلاحها القياسية المدرجة هنا لجهاز Windows الظاهري وخادم Windows Arc الممكن على التوالي.

الأسئلة الشائعة

يقدم هذا القسم إجابات للأسئلة الشائعة.

هل Azure Arc مطلوب للأجهزة المنضمة إلى Microsoft Entra؟

لا. لا تتطلب أجهزة Microsoft Entra المنضمة (أو المختلطة من Microsoft Entra) التي تعمل بنظام التشغيل Windows 10 أو 11 (نظام تشغيل العميل) تثبيت Azure Arc . بدلا من ذلك، يمكنك استخدام مثبت WINDOWS MSI لعامل Azure Monitor.

الأسئلة والتعليقات

قم بإجراء هذا الاستطلاع السريع أو شارك ملاحظاتك/أسئلتك بشأن مثبت العميل.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ