رفع مستوى الوصول لإدارة جميع اشتراكات Azure ومجموعات الإدارة

كمسؤول عام في معرف Microsoft Entra، قد لا يكون لديك حق الوصول إلى جميع الاشتراكات ومجموعات الإدارة في دليلك. توضح هذه المقالة الطرق التي يمكنك من خلالها رفع مستوى وصولك إلى جميع الاشتراكات ومجموعات الإدارة.

إشعار

للحصول على معلومات حول عرض البيانات الشخصية أو حذفها، راجع طلبات موضوع البيانات العامة ل GDPR أو طلبات موضوع بيانات Azure ل GDPR أو طلبات موضوع بيانات Windows ل GDPR، اعتمادا على منطقتك واحتياجاتك المحددة. لمزيد من المعلومات حول القانون العام لحماية البيانات (GDPR)، راجع قسم القانون العام لحماية البيانات (GDPR) في مركز توثيق Microsoft وقسم القانون العام لحماية البيانات (GDPR) لمدخل Service Trust.

لماذا تحتاج إلى رفع مستوى وصولك؟

إذا كنت مسؤولا عاما، فقد ترغب في بعض الأحيان في تنفيذ الإجراءات التالية:

- استعادة الوصول إلى اشتراك Azure أو مجموعة إدارة عندما يفقد المستخدم الوصول

- منح مستخدم آخر أو نفسك حق الوصول إلى اشتراك Azure أو مجموعة إدارة

- راجع جميع اشتراكات Azure أو مجموعات الإدارة في مؤسسة

- السماح لتطبيق التنفيذ التلقائي (مثل تطبيق الفوترة أو التدقيق) بالوصول إلى جميع اشتراكات Azure أو مجموعات الإدارة

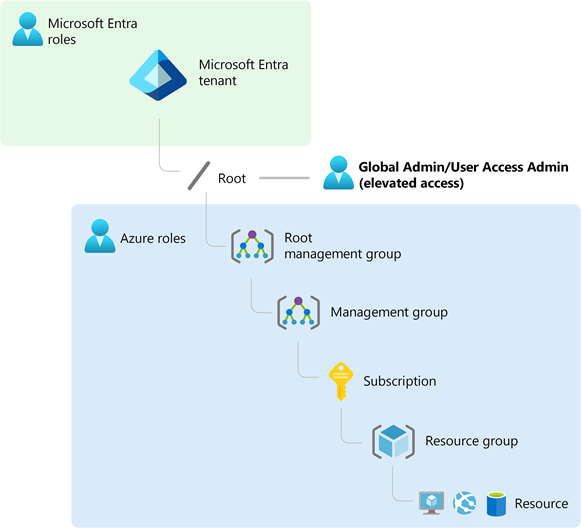

كيف يعمل الوصول المرتفع؟

يتم تأمين معرف Microsoft Entra وموارد Azure بشكل مستقل عن بعضها البعض. أي أن تعيينات دور Microsoft Entra لا تمنح حق الوصول إلى موارد Azure، ولا تمنح تعيينات أدوار Azure حق الوصول إلى معرف Microsoft Entra. ومع ذلك، إذا كنت مسؤولا عاما في معرف Microsoft Entra، يمكنك تعيين حق الوصول إلى جميع اشتراكات Azure ومجموعات الإدارة في دليلك. استخدم هذه الإمكانية إذا لم يكن لديك حق الوصول إلى موارد اشتراك Azure، مثل الأجهزة الظاهرية أو حسابات التخزين، وتريد استخدام امتياز المسؤول العام للوصول إلى هذه الموارد.

عند رفع مستوى وصولك، سيتم تعيين دور مسؤول وصول المستخدم في Azure في نطاق الجذر (/). يتيح لك ذلك عرض جميع الموارد وتعيين الوصول في أي اشتراك أو مجموعة إدارة في الدليل. يمكن إزالة تعيينات دور مسؤول وصول المستخدم باستخدام Azure PowerShell أو Azure CLI أو REST API.

يجب عليك إلغاء هذا الوصول المرتفع بمجرد إجراء التغييرات التي تحتاج إلى إجرائها في نطاق الجذر.

تنفيذ الخطوات في نطاق الجذر

الخطوة 1: رفع مستوى الوصول لمسؤول عام

اتبع هذه الخطوات لرفع الوصول لمسؤول عام باستخدام مدخل Azure.

سجّل الدخول إلى مدخل Azure كمسؤول عام.

إذا كنت تستخدم Microsoft Entra إدارة الهويات المتميزة، فنشط تعيين دور المسؤول العام.

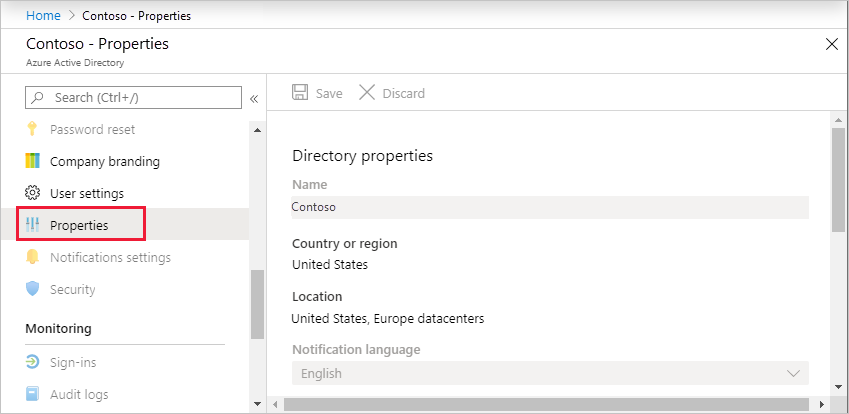

افتح معرف Microsoft Entra.

تحت إدارة، حدد الخصائص.

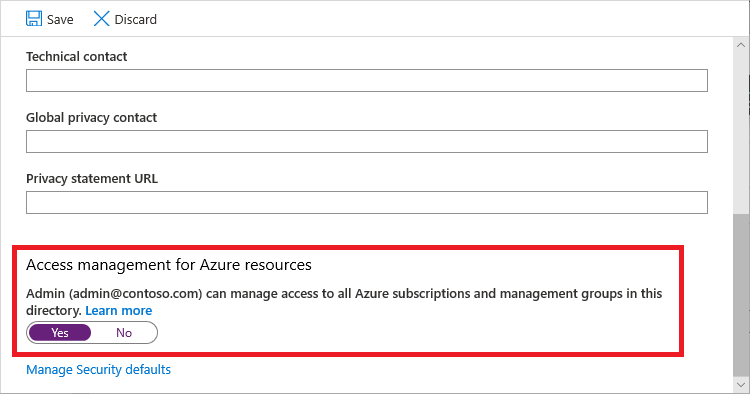

ضمن Access management for Azure resources، عين زر التبديل إلى Yes.

عند تعيين التبديل إلى نعم، يتم تعيين دور مسؤول وصول المستخدم في Azure RBAC في نطاق الجذر (/). يمنحك هذا الإذن لتعيين الأدوار في جميع اشتراكات Azure ومجموعات الإدارة المقترنة بدليل Microsoft Entra هذا. يتوفر هذا التبديل فقط للمستخدمين الذين تم تعيين دور المسؤول العام لهم في Microsoft Entra ID.

عند تعيين التبديل إلى لا، تتم إزالة دور مسؤول وصول المستخدم في Azure RBAC من حساب المستخدم الخاص بك. لم يعد بإمكانك تعيين أدوار في جميع اشتراكات Azure ومجموعات الإدارة المقترنة بدليل Microsoft Entra هذا. يمكنك عرض وإدارة اشتراكات Azure ومجموعات الإدارة فقط التي مُنِحت حق الوصول إليها.

إشعار

إذا كنت تستخدم إدارة الهويات المتميزة، فلن يؤدي إلغاء تنشيط تعيين الدور إلى تغيير تبديل إدارة الوصول لموارد Azure إلى لا. للحفاظ على الوصول الأقل امتيازا، نوصي بتعيين هذا التبديل إلى لا قبل إلغاء تنشيط تعيين الدور.

انقر على Save لحفظ إعداداتك.

هذا الإعداد ليس خاصية عمومية ولا ينطبق إلا على المستخدم الذي سجل الدخول حالياً. لا يمكنك رفع مستوى الوصول لكافة أعضاء دور المسؤول العام.

تسجيل الخروج وإعادة تسجيل الدخول لتحديث وصولك.

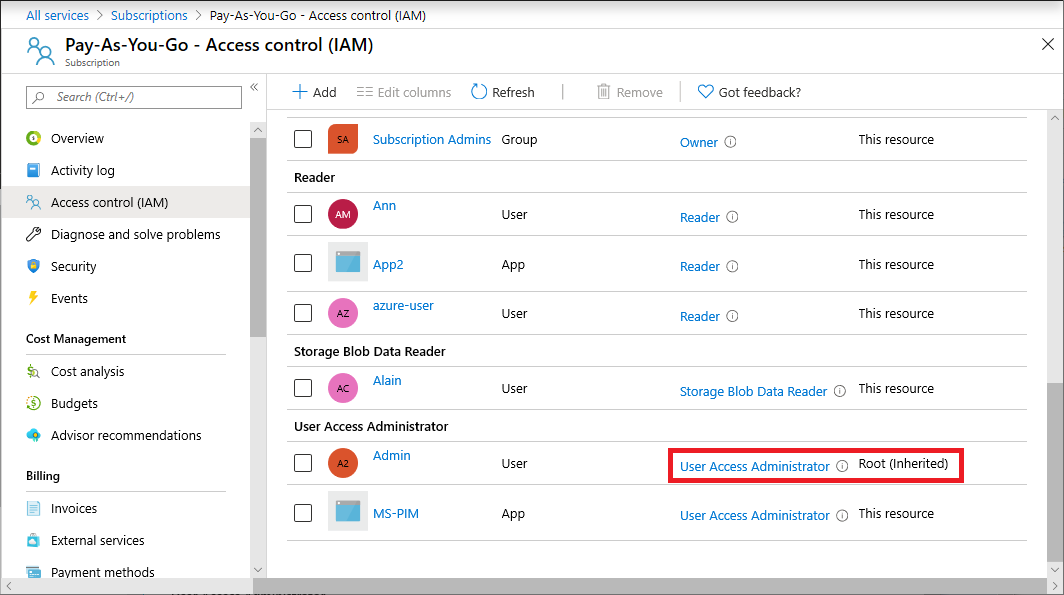

يجب أن يكون لديك الآن حق الوصول إلى جميع الاشتراكات ومجموعات الإدارة في دليلك. عند عرض جزء التحكم بالوصول (IAM)، ستلاحظ أنه قد عُين دور مسؤول وصول المستخدم في نطاق الجذر.

باشر بإجراء التغييرات التي تريد إجراؤها عند الوصول المرتفع.

للحصول على معلومات حول تعيين الأدوار، راجع تعيين أدوار Azure باستخدام مدخل Microsoft Azure. إذا كنت تستخدم إدارة الهويات المتميزة، فشاهد اكتشاف موارد Azure لإدارة أدوار موارد Azure أو تعيينها.

نفذ الخطوات الواردة في القسم التالي لإزالة الوصول المرتفع.

الخطوة 2: إزالة الوصول المرتفع

لإزالة تعيين دور مسؤول وصول المستخدم في نطاق الجذر (/)، اتبع الخطوات التالية.

بادر بتسجيل الدخول باعتبارك نفس المستخدم الذي اُستخدِم لرفع مستوى الوصول.

في قائمة التنقل، انقر فوق معرف Microsoft Entra ثم انقر فوق خصائص.

عين زر تبديل Access management for Azure resources، مرةً أخرى إلى No. نظراً لأن هذا إعداد لكل مستخدم، يجب أن تسجل الدخول باعتبارك نفس المستخدم الذي اُستخدِم لرفع مستوى الوصول.

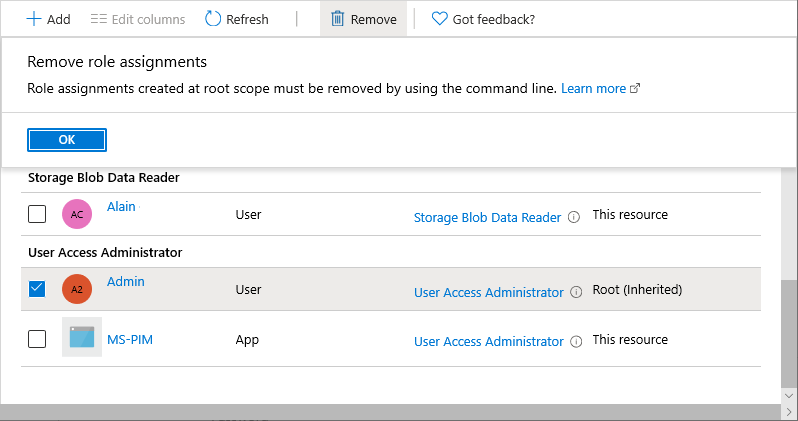

إذا حاولت إزالة تعيين دور مسؤول وصول المستخدم في جزء التحكم بالوصول (IAM)، فسترى الرسالة التالية. لإزالة تعيين الدور، يجب تعيين زر التبديل مرةً أخرى إلى No أو استخدم Azure PowerShell أو Azure CLI أو واجهة برمجة تطبيقات REST.

تسجيل الخروج بصفة مسؤول عام.

إذا كنت تستخدم إدارة الهويات المتميزة، فإلغاء تنشيط تعيين دور المسؤول العام.

إشعار

إذا كنت تستخدم إدارة الهويات المتميزة، فلن يؤدي إلغاء تنشيط تعيين الدور إلى تغيير تبديل إدارة الوصول لموارد Azure إلى لا. للحفاظ على الوصول الأقل امتيازا، نوصي بتعيين هذا التبديل إلى لا قبل إلغاء تنشيط تعيين الدور.

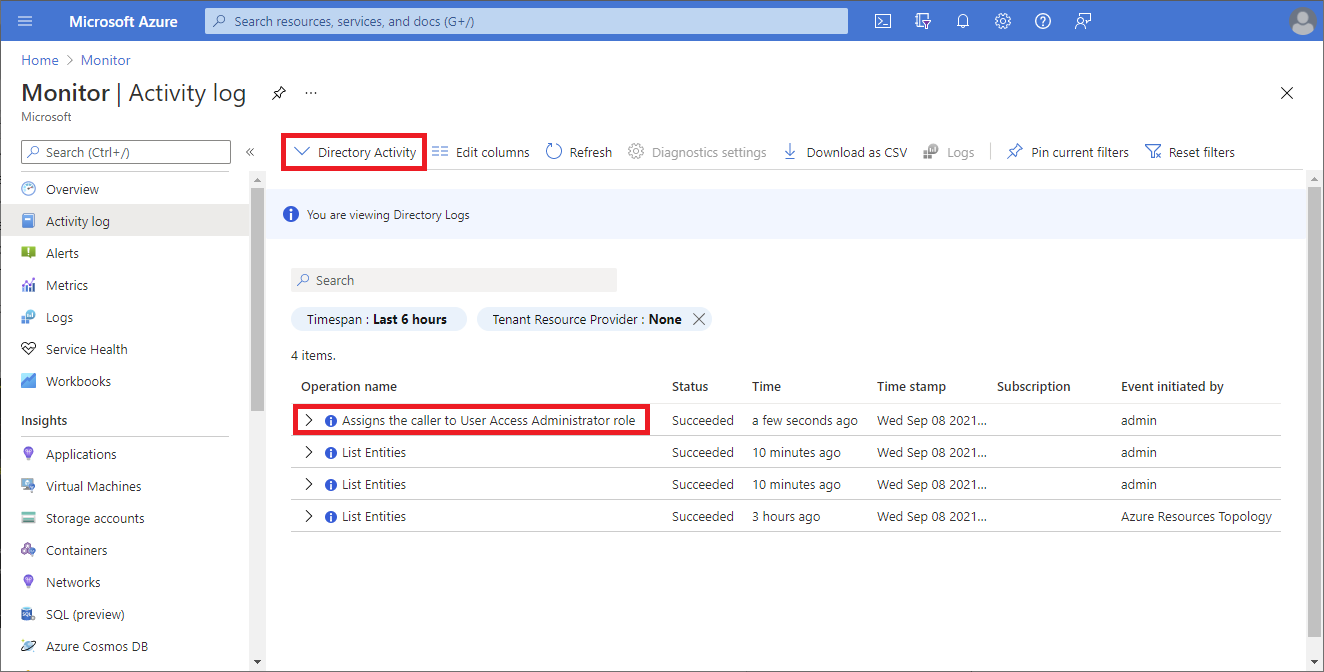

عرض إدخالات سجل الوصول إلى الارتفاع في سجلات نشاط الدليل

عند رفع الوصول، تتم إضافة إدخال إلى السجلات. كمسؤول عام في معرف Microsoft Entra، قد تحتاج إلى التحقق من وقت رفع الوصول ومن قام بذلك. لا تظهر إدخالات سجل الوصول إلى الارتفاع في سجلات النشاط القياسية، ولكنها تظهر بدلا من ذلك في سجلات نشاط الدليل. يصف هذا القسم الطرق المختلفة التي يمكنك من خلالها عرض إدخالات سجل الوصول إلى الارتفاع.

عرض إدخالات سجل الوصول إلى الارتفاع باستخدام مدخل Microsoft Azure

سجّل الدخول إلى مدخل Azure كمسؤول عام.

افتح سجل نشاط المراقبة>.

تغيير قائمة النشاط إلى نشاط الدليل.

ابحث عن العملية التالية، والتي تشير إلى إجراء الوصول إلى الارتفاع.

Assigns the caller to User Access Administrator role

عرض إدخالات سجل الوصول إلى الارتفاع باستخدام Azure CLI

استخدم الأمر az login لتسجيل الدخول كمسؤول عام.

استخدم الأمر az rest لإجراء الاستدعاء التالي حيث سيتعين عليك التصفية حسب تاريخ كما هو موضح مع مثال الطابع الزمني وتحديد اسم ملف حيث تريد تخزين السجلات.

يستدعي

urlAPI لاسترداد السجلات في Microsoft.Insights. سيتم حفظ الإخراج في الملف الخاص بك.az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txtفي ملف الإخراج، ابحث

elevateAccessعن .سيشبه السجل ما يلي حيث يمكنك رؤية الطابع الزمني لوقت حدوث الإجراء ومن قام باستدعائه.

"submissionTimestamp": "2021-08-27T15:42:00.1527942Z", "subscriptionId": "", "tenantId": "33333333-3333-3333-3333-333333333333" }, { "authorization": { "action": "Microsoft.Authorization/elevateAccess/action", "scope": "/providers/Microsoft.Authorization" }, "caller": "user@example.com", "category": { "localizedValue": "Administrative", "value": "Administrative" },

تفويض الوصول إلى مجموعة لعرض إدخالات سجل الوصول إلى الارتفاع باستخدام Azure CLI

إذا كنت تريد أن تكون قادرا على الحصول بشكل دوري على إدخالات سجل الوصول إلى الارتفاع، يمكنك تفويض الوصول إلى مجموعة ثم استخدام Azure CLI.

افتح Microsoft Entra ID>Groups.

أنشئ مجموعة أمان جديدة ولاحظ معرف كائن المجموعة.

استخدم الأمر az login لتسجيل الدخول كمسؤول عام.

استخدم الأمر az role assignment create لتعيين دور Reader للمجموعة التي يمكنها قراءة السجلات فقط على مستوى الدليل، والتي تم العثور عليها في

Microsoft/Insights.az role assignment create --assignee "{groupId}" --role "Reader" --scope "/providers/Microsoft.Insights"إضافة مستخدم سيقرأ السجلات إلى المجموعة التي تم إنشاؤها مسبقا.

يمكن للمستخدم في المجموعة الآن تشغيل الأمر az rest بشكل دوري لعرض إدخالات سجل الوصول إلى الارتفاع.

az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txt