تكوين إخطار على الويب للحصول على تنبيهات سجل النشاط

كجزء من تعريف مجموعة الإجراء يمكنك تكوين نقاط النهاية للإخطارات على الويب لتلقي إعلامات تنبيه سجل النشاط. يمكنك باستخدام الإخطارات على الويب توجيه إعلام تنبيه Azure إلى أنظمة أخرى لإجراءات ما بعد المعالجة أو الإجراءات المخصصة. توضح هذه المقالة كيف تبدو البيانات الأساسية لـ HTTP POST المرسلة إلى إخطار على الويب.

لمزيد من المعلومات حول تنبيهات سجل النشاط، راجع كيفية إنشاء تنبيهات سجل نشاط Azure.

للحصول على معلومات حول مجموعات الإجراءات، راجع كيفية إنشاء مجموعات إجراءات.

إشعار

يمكنك أيضا استخدام مخطط التنبيه الشائع لتكامل خطاف الويب الخاص بك. يوفر ميزة وجود حمولة تنبيه واحدة قابلة للتوسيع وموحدة عبر جميع خدمات التنبيه في Azure Monitor. تعرف على مخطط التنبيه الشائع.

مصادقة إخطار على الويب

اختياريًا يمكن أن تخصص الإخطار على الويب بحيث يستخدم التخويل المستند إلى الرمز المميز للمصادقة. يتم حفظ عنوان URI الخاص بالإخطار على الويب مع معرف رمز مميز، على سبيل المثالhttps://mysamplealert/webcallback?tokenid=sometokenid&someparameter=somevalue.

مخطط البيانات الأساسية

تختلف حمولة JSON المضمنة في عملية POST استنادا إلى حقل الحمولة data.context.activityLog.eventSource .

إشعار

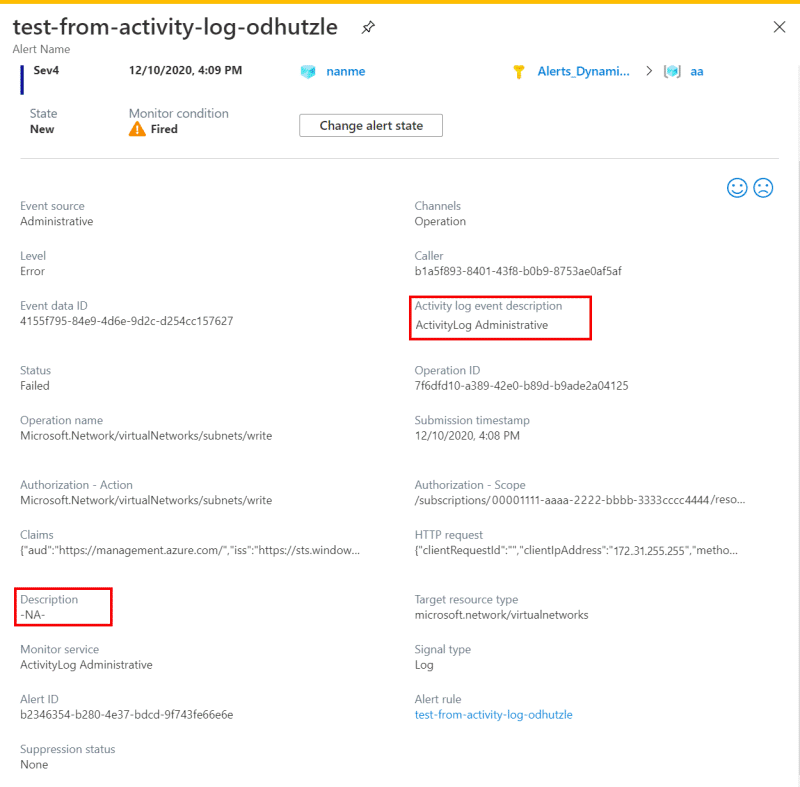

حاليا، يتم نسخ الوصف الذي هو جزء من حدث سجل النشاط إلى الخاصية التي تم إطلاقها Alert Description .

لمحاذاة حمولة سجل النشاط مع أنواع التنبيه الأخرى، اعتبارا من 1 أبريل 2021، تحتوي خاصية Description التنبيه التي تم إطلاقها على وصف قاعدة التنبيه بدلا من ذلك.

استعدادا لهذا التغيير، أنشأنا خاصية جديدة، ، Activity Log Event Descriptionإلى التنبيه الذي تم إطلاقه في سجل النشاط. يتم ملء هذه الخاصية الجديدة بالخاصية Description المتوفرة بالفعل للاستخدام. لذلك، يحتوي الحقل Activity Log Event Description الجديد على الوصف الذي هو جزء من حدث سجل النشاط.

راجع قواعد التنبيه أو قواعد الإجراء أو خطافات الويب أو تطبيق المنطق أو أي تكوينات أخرى حيث قد تستخدم الخاصية Description من التنبيه الذي تم إطلاقه. استبدل الخاصية Description بالخاصية Activity Log Event Description .

إذا كانت حالتك في قواعد الإجراء أو خطافات الويب أو التطبيق المنطقي أو أي تكوينات أخرى تستند Description حاليا إلى الخاصية لتنبيهات سجل النشاط، فقد تحتاج إلى تعديلها لتكون مستندة إلى الخاصية Activity Log Event Description بدلا من ذلك.

لتعبئة الخاصية الجديدة Description ، يمكنك إضافة وصف في تعريف قاعدة التنبيه.

عام

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"channels": "Operation",

"correlationId": "6ac88262-43be-4adf-a11c-bd2179852898",

"eventSource": "Administrative",

"eventTimestamp": "2017-03-29T15:43:08.0019532+00:00",

"eventDataId": "8195a56a-85de-4663-943e-1a2bf401ad94",

"level": "Informational",

"operationName": "Microsoft.Insights/actionGroups/write",

"operationId": "6ac88262-43be-4adf-a11c-bd2179852898",

"status": "Started",

"subStatus": "",

"subscriptionId": "52c65f65-0518-4d37-9719-7dbbfc68c57a",

"submissionTimestamp": "2017-03-29T15:43:20.3863637+00:00",

...

}

},

"properties": {}

}

}

إداري

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"authorization": {

"action": "Microsoft.Insights/actionGroups/write",

"scope": "/subscriptions/52c65f65-0518-4d37-9719-7dbbfc68c57b/resourceGroups/CONTOSO-TEST/providers/Microsoft.Insights/actionGroups/IncidentActions"

},

"claims": "{...}",

"caller": "me@contoso.com",

"description": "",

"httpRequest": "{...}",

"resourceId": "/subscriptions/52c65f65-0518-4d37-9719-7dbbfc68c57b/resourceGroups/CONTOSO-TEST/providers/Microsoft.Insights/actionGroups/IncidentActions",

"resourceGroupName": "CONTOSO-TEST",

"resourceProviderName": "Microsoft.Insights",

"resourceType": "Microsoft.Insights/actionGroups"

}

},

"properties": {}

}

}

Security

{

"schemaId":"Microsoft.Insights/activityLogs",

"data":{"status":"Activated",

"context":{

"activityLog":{

"channels":"Operation",

"correlationId":"2518408115673929999",

"description":"Failed SSH brute force attack. Failed brute force attacks were detected from the following attackers: [\"IP Address: 01.02.03.04\"]. Attackers were trying to access the host with the following user names: [\"root\"].",

"eventSource":"Security",

"eventTimestamp":"2017-06-25T19:00:32.607+00:00",

"eventDataId":"Sec-07f2-4d74-aaf0-03d2f53d5a33",

"level":"Informational",

"operationName":"Microsoft.Security/locations/alerts/activate/action",

"operationId":"Sec-07f2-4d74-aaf0-03d2f53d5a33",

"properties":{

"attackers":"[\"IP Address: 01.02.03.04\"]",

"numberOfFailedAuthenticationAttemptsToHost":"456",

"accountsUsedOnFailedSignInToHostAttempts":"[\"root\"]",

"wasSSHSessionInitiated":"No","endTimeUTC":"06/25/2017 19:59:39",

"actionTaken":"Detected",

"resourceType":"Virtual Machine",

"severity":"Medium",

"compromisedEntity":"LinuxVM1",

"remediationSteps":"[In case this is an Azure virtual machine, add the source IP to NSG block list for 24 hours (see https://azure.microsoft.com/documentation/articles/virtual-networks-nsg/)]",

"attackedResourceType":"Virtual Machine"

},

"resourceId":"/subscriptions/12345-5645-123a-9867-123b45a6789/resourceGroups/contoso/providers/Microsoft.Security/locations/centralus/alerts/Sec-07f2-4d74-aaf0-03d2f53d5a33",

"resourceGroupName":"contoso",

"resourceProviderName":"Microsoft.Security",

"status":"Active",

"subscriptionId":"12345-5645-123a-9867-123b45a6789",

"submissionTimestamp":"2017-06-25T20:23:04.9743772+00:00",

"resourceType":"MICROSOFT.SECURITY/LOCATIONS/ALERTS"

}

},

"properties":{}

}

}

التوصية

{

"schemaId":"Microsoft.Insights/activityLogs",

"data":{

"status":"Activated",

"context":{

"activityLog":{

"channels":"Operation",

"claims":"{\"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress\":\"Microsoft.Advisor\"}",

"caller":"Microsoft.Advisor",

"correlationId":"123b4c54-11bb-3d65-89f1-0678da7891bd",

"description":"A new recommendation is available.",

"eventSource":"Recommendation",

"eventTimestamp":"2017-06-29T13:52:33.2742943+00:00",

"httpRequest":"{\"clientIpAddress\":\"0.0.0.0\"}",

"eventDataId":"1bf234ef-e45f-4567-8bba-fb9b0ee1dbcb",

"level":"Informational",

"operationName":"Microsoft.Advisor/recommendations/available/action",

"properties":{

"recommendationSchemaVersion":"1.0",

"recommendationCategory":"HighAvailability",

"recommendationImpact":"Medium",

"recommendationName":"Enable Soft Delete to protect your blob data",

"recommendationResourceLink":"https://portal.azure.com/#blade/Microsoft_Azure_Expert/RecommendationListBlade/recommendationTypeId/12dbf883-5e4b-4f56-7da8-123b45c4b6e6",

"recommendationType":"12dbf883-5e4b-4f56-7da8-123b45c4b6e6"

},

"resourceId":"/subscriptions/12345-5645-123a-9867-123b45a6789/resourceGroups/contoso/providers/microsoft.storage/storageaccounts/contosoStore",

"resourceGroupName":"CONTOSO",

"resourceProviderName":"MICROSOFT.STORAGE",

"status":"Active",

"subStatus":"",

"subscriptionId":"12345-5645-123a-9867-123b45a6789",

"submissionTimestamp":"2017-06-29T13:52:33.2742943+00:00",

"resourceType":"MICROSOFT.STORAGE/STORAGEACCOUNTS"

}

},

"properties":{}

}

}

ServiceHealth

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"channels": "Admin",

"correlationId": "bbac944f-ddc0-4b4c-aa85-cc7dc5d5c1a6",

"description": "Active: Virtual Machines - Australia East",

"eventSource": "ServiceHealth",

"eventTimestamp": "2017-10-18T23:49:25.3736084+00:00",

"eventDataId": "6fa98c0f-334a-b066-1934-1a4b3d929856",

"level": "Informational",

"operationName": "Microsoft.ServiceHealth/incident/action",

"operationId": "bbac944f-ddc0-4b4c-aa85-cc7dc5d5c1a6",

"properties": {

"title": "Virtual Machines - Australia East",

"service": "Virtual Machines",

"region": "Australia East",

"communication": "Starting at 02:48 UTC on 18 Oct 2017 you have been identified as a customer using Virtual Machines in Australia East who may receive errors starting Dv2 Promo and DSv2 Promo Virtual Machines which are in a stopped "deallocated" or suspended state. Customers can still provision Dv1 and Dv2 series Virtual Machines or try deploying Virtual Machines in other regions, as a possible workaround. Engineers have identified a possible fix for the underlying cause, and are exploring implementation options. The next update will be provided as events warrant.",

"incidentType": "Incident",

"trackingId": "0NIH-U2O",

"impactStartTime": "2017-10-18T02:48:00.0000000Z",

"impactedServices": "[{\"ImpactedRegions\":[{\"RegionName\":\"Australia East\"}],\"ServiceName\":\"Virtual Machines\"}]",

"defaultLanguageTitle": "Virtual Machines - Australia East",

"defaultLanguageContent": "Starting at 02:48 UTC on 18 Oct 2017 you have been identified as a customer using Virtual Machines in Australia East who may receive errors starting Dv2 Promo and DSv2 Promo Virtual Machines which are in a stopped "deallocated" or suspended state. Customers can still provision Dv1 and Dv2 series Virtual Machines or try deploying Virtual Machines in other regions, as a possible workaround. Engineers have identified a possible fix for the underlying cause, and are exploring implementation options. The next update will be provided as events warrant.",

"stage": "Active",

"communicationId": "636439673646212912",

"version": "0.1.1"

},

"status": "Active",

"subscriptionId": "45529734-0ed9-4895-a0df-44b59a5a07f9",

"submissionTimestamp": "2017-10-18T23:49:28.7864349+00:00"

}

},

"properties": {}

}

}

للحصول على تفاصيل مخطط محددة حول تنبيهات سجل نشاط إعلامات صيانة الخدمة، راجع إعلامات صيانة الخدمة. يمكنك أيضا معرفة كيفية تكوين إعلامات الإخطارات على الويب الخاصة بصحة الخدمة باستخدام حلول إدارة المشكلات الحالية.

ResourceHealth

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"channels": "Admin, Operation",

"correlationId": "a1be61fd-37ur-ba05-b827-cb874708babf",

"eventSource": "ResourceHealth",

"eventTimestamp": "2018-09-04T23:09:03.343+00:00",

"eventDataId": "2b37e2d0-7bda-4de7-ur8c6-1447d02265b2",

"level": "Informational",

"operationName": "Microsoft.Resourcehealth/healthevent/Activated/action",

"operationId": "2b37e2d0-7bda-489f-81c6-1447d02265b2",

"properties": {

"title": "Virtual Machine health status changed to unavailable",

"details": "Virtual machine has experienced an unexpected event",

"currentHealthStatus": "Unavailable",

"previousHealthStatus": "Available",

"type": "Downtime",

"cause": "PlatformInitiated"

},

"resourceId": "/subscriptions/<subscription Id>/resourceGroups/<resource group>/providers/Microsoft.Compute/virtualMachines/<resource name>",

"resourceGroupName": "<resource group>",

"resourceProviderName": "Microsoft.Resourcehealth/healthevent/action",

"status": "Active",

"subscriptionId": "<subscription Id>",

"submissionTimestamp": "2018-09-04T23:11:06.1607287+00:00",

"resourceType": "Microsoft.Compute/virtualMachines"

}

}

}

}

| اسم العنصر | الوصف |

|---|---|

| الحالة | يستخدم في تنبيهات المقاييس. اضبط دائما على activated لتنبيهات سجل النشاط. |

| السياق | سياق الحدث. |

| resourceProviderName | موفر الموارد للمورد المتأثر. |

| نوع الشرط | دائمًا Event. |

| الاسم | اسم قاعدة التنبيه. |

| المعرف | معرف المورد للتنبيه. |

| الوصف | تعيين وصف التنبيه عند إنشاء التنبيه. |

| subscriptionId | مُعرّف اشتراك Azure. |

| الطابع الزمني | الوقت الذي تم إنشاء الحدث بواسطة خدمة Azure التي عالجت الطلب. |

| resourceId | معرف المورد للمورد المتأثر. |

| resourceGroupName | اسم مجموعة الموارد للمورد المتأثر. |

| الخصائص | مجموعة أزواج <Key, Value> (that is) Dictionary<String, String> تتضمن تفاصيل حول الحدث. |

| event | العنصر الذي يحتوي على بيانات تعريف حول الحدث. |

| التخويل | خصائص عنصر تحكم الوصول المستندة إلى دور Azure للحدث. تتضمن هذه الخصائص عادة الإجراء والدور والنطاق. |

| الفئة | فئة الحدث. تشمل القيم المدعومة Administrative وAlert وSecurity وServiceHealth وRecommendation. |

| متصل | عنوان البريد الإلكتروني للمستخدم الذي نفذ العملية أو مطالبة UPN أو مطالبة SPN استنادًا إلى التوافر. يمكن أن تكون خالية لبعض مكالمات النظام. |

| correlationId | عادة ما يكون واجهة مستخدم رسومية بتنسيق سلسلة. تنتمي الأحداث ذات correlationId إلى نفس الإجراء الأكبر وعادة ما تشترك في correlationId. |

| eventDescription | وصف نص ثابت للحدث. |

| eventDataId | المعرف الفريد للحدث. |

| eventSource | اسم خدمة Azure أو البنية الأساسية التي تم إنشاؤها الحدث. |

| httpRequest | يتضمن clientRequestIdالطلب عادة أسلوب و clientIpAddressوHTTP (على سبيل المثال، PUT). |

| المستوى | إحدى القيم التالية: CriticalوErrorWarning.Informational |

| operationId | عادة ما يكون GUID مشتركا بين الأحداث المقابلة لعملية واحدة. |

| اسم العملية | اسم العملية. |

| الخصائص | خصائص الحدث. |

| الحالة | السلسلة. حالة العملية. تتضمن Startedالقيم الشائعة و SucceededIn ProgressوFailedActive.Resolved |

| subStatus | عادة ما تتضمن رمز حالة HTTP من المكالمة REST المطابق. قد تتضمن أيضًا سلاسل أخرى تصف حالة فرعية. تتضمن OK قيم الإحصائيات الفرعية الشائعة (رمز حالة HTTP: 200)، Created (رمز حالة HTTP: 201)، Accepted (رمز حالة HTTP: 202)، No Content (رمز حالة HTTP: 204)، Bad Request (رمز حالة HTTP: 400)، Not Found (رمز حالة HTTP: 404)، Conflict (رمز حالة HTTP: 409)، Internal Server Error (رمز حالة HTTP: 500)، Service Unavailable (رمز حالة HTTP: 503)، و Gateway Timeout (رمز حالة HTTP: 504). |

للحصول على تفاصيل مخطط محددة على كافة تنبيهات سجل النشاط الأخرى، انظر نظرة عامة على سجل نشاط Azure.

الخطوات التالية

- تعرف على المزيد حول سجل النشاط Activity Log.

- تنفيذ البرامج النصية ل Azure Automation (سجلات التشغيل) على تنبيهات Azure.

- استخدام تطبيق منطقي لإرسال رسالة SMS عبر Twilio من تنبيه Azure. هذا المثال هو لتنبيهات القياس ولكن يمكن تعديله للعمل مع تنبيه سجل النشاط.

- استخدام تطبيق منطقي لإرسال رسالة Slack من تنبيه Azure. هذا المثال هو لتنبيهات القياس ولكن يمكن تعديله للعمل مع تنبيه سجل النشاط.

- استخدام تطبيق منطقي لإرسال رسالة إلى قائمة انتظار في Azure من تنبيه Azure. هذا المثال هو لتنبيهات القياس ولكن يمكن تعديله للعمل مع تنبيه سجل النشاط.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ