مجموعات الإجراءات

عندما تشير بيانات "Azure Monitor" إلى وجود مشكلة في البنية الأساسية أو التطبيق، يُشغل تنبيه. يمكنك استخدام مجموعة إجراءات لإرسال إعلام مثل مكالمة صوتية أو رسالة نصية قصيرة أو بريد إلكتروني عند تشغيل التنبيه بالإضافة إلى التنبيه نفسه. مجموعات الإجراءات هي مجموعة من تفضيلات وإجراءات الإعلام. تستخدم Azure Monitor وAzure Service Health وAzure Advisor مجموعات الإجراءات لإعلام المستخدمين بالتنبيه واتخاذ إجراء. توضح لك هذه المقالة كيفية إنشاء مجموعات الإجراءات وإدارتها.

يتكون كل إجراء من:

- النوع: الإعلام المرسل أو الإجراء المُنفذ. تتضمن الأمثلة إرسال مكالمة صوتية أو رسالة نصية قصيرة أو بريد إلكتروني. يمكنك أيضاً تشغيل أنواع مختلفة من الإجراءات التلقائية.

- الاسم: معرف فريد ضمن مجموعة الإجراءات.

- التفاصيل: التفاصيل المقابلة التي تختلف حسب النوع.

بشكل عام، مجموعة العمل هي خدمة عمومية. وتبذل الجهود لجعلها أكثر توفرا على الصعيد الإقليمي في التنمية.

يمكن معالجة الطلبات العمومية من العملاء بواسطة خدمات مجموعة الإجراءات في أي منطقة. إذا كانت إحدى مناطق خدمة مجموعة الإجراءات معطلة، يتم توجيه نسبة استخدام الشبكة ومعالجتها تلقائيا في مناطق أخرى. بمثابة خدمة عمومية، تساعد مجموعة الإجراء على توفير حل الإصلاح بعد الكارثة. تعتمد الطلبات الإقليمية على تكرار منطقة التوفر لتلبية متطلبات الخصوصية وتقديم حل مماثل للتعافي من الكوارث.

- يمكنك إضافة ما يصل إلى خمس مجموعات إجراءات إلى قاعدة تنبيه.

- يتم تنفيذ مجموعات الإجراءات بشكل متزامن، دون ترتيب محدد.

- يمكن لقواعد التنبيه المتعددة استخدام نفس مجموعة الإجراءات.

- يتم تعريف مجموعات الإجراءات من خلال مجموعة فريدة من الإجراءات والمستخدمين الذين سيتم إعلامهم. على سبيل المثال، إذا كنت تريد إعلام User1 وUser2 وUser3 عن طريق البريد الإلكتروني ل قاعدتي تنبيه مختلفتين، فستحتاج فقط إلى إنشاء مجموعة إجراءات واحدة يمكنك تطبيقها على قاعدتي التنبيه.

إنشاء مجموعة إجراءات في مدخل Microsoft Azure

انتقل إلى مدخل Azure.

ابحث عن وحدد مراقب. يدمج جزء Monitor كافة إعدادات المراقبة والبيانات في طريقة عرض واحدة.

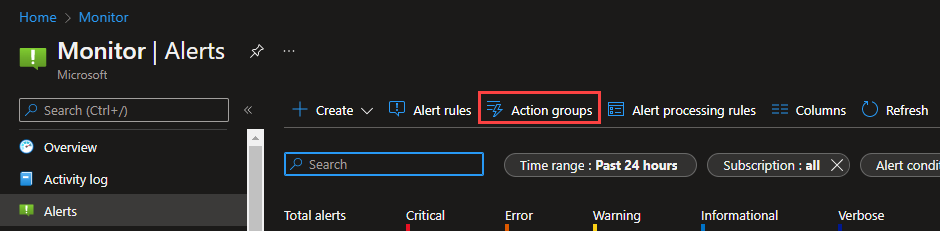

حدد Alerts، ثم حدد Action groups.

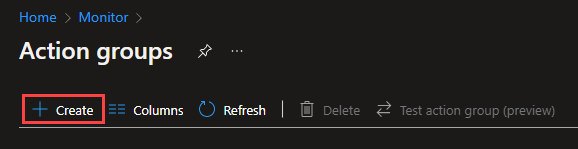

حدد إنشاء.

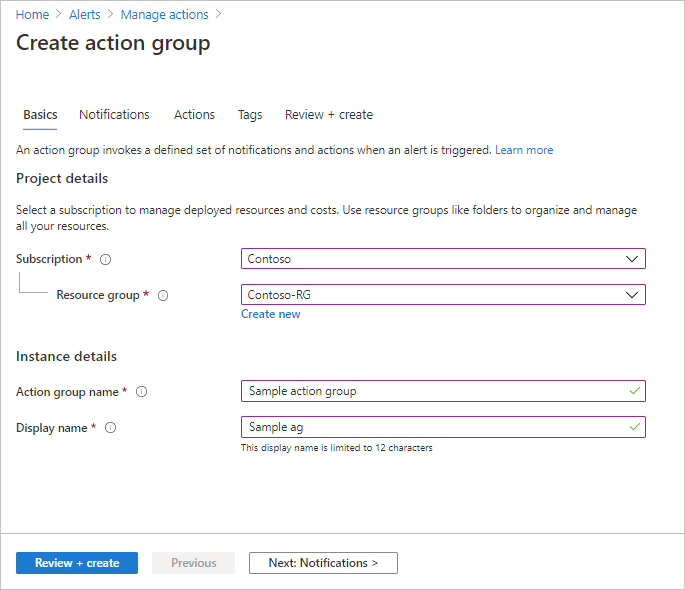

تكوين إعدادات مجموعة الإجراءات الأساسية. في قسم تفاصيل المشروع:

- حدد قيم الاشتراك ومجموعة الموارد.

- حدد المنطقة.

إشعار

يتم دعم تنبيهات حالة الخدمة فقط في السحب العامة داخل المنطقة العالمية. لكي تعمل مجموعات الإجراءات بشكل صحيح استجابة لتنبيه حالة الخدمة، يجب تعيين منطقة مجموعة الإجراءات على أنها "عمومية".

خيار سلوك عمومي تقرر خدمة مجموعات الإجراءات مكان تخزين مجموعة الإجراءات. وتستمر مجموعة العمل في منطقتين على الأقل لضمان المرونة الإقليمية. قد تتم معالجة الإجراءات في أي منطقة جغرافية.

تعد إجراءات الصوت والرسائل النصية القصيرة والبريد الإلكتروني التي يتم تنفيذها نتيجة للتنبيهات الصحية للخدمة مرنة في مواجهة حوادث الموقع المباشر ل Azure.الإقليمية يتم تخزين مجموعة الإجراءات داخل المنطقة المحددة. مجموعة الإجراءات زائدة عن الحاجة إلى المنطقة. استخدم هذا الخيار إذا كنت تريد التأكد من تنفيذ معالجة مجموعة الإجراءات ضمن حدود جغرافية معينة. يمكنك تحديد إحدى هذه المناطق للمعالجة الإقليمية لمجموعات الإجراءات:

- شرق الولايات المتحدة

- غرب الولايات المتحدة

- شرق الولايات المتحدة 2

- غرب الولايات المتحدة 2

- جنوب وسط الولايات المتحدة

- شمال وسط الولايات المتحدة

- وسط السويد

- وسط غرب ألمانيا

- وسط الهند

- جنوب الهند

نحن نضيف باستمرار المزيد من المناطق لمعالجة البيانات الإقليمية لمجموعات العمل.يتم حفظ مجموعة الإجراءات في الاشتراك والمنطقة ومجموعة الموارد التي تحددها.

في قسم تفاصيل المثيل، أدخل قيم اسم مجموعة الإجراءات واسم العرض. يُستخدم اسم العرض بدلاً من الاسم الكامل لمجموعة الإجراءات عند إرسال الإخطارات باستخدام هذه المجموعة.

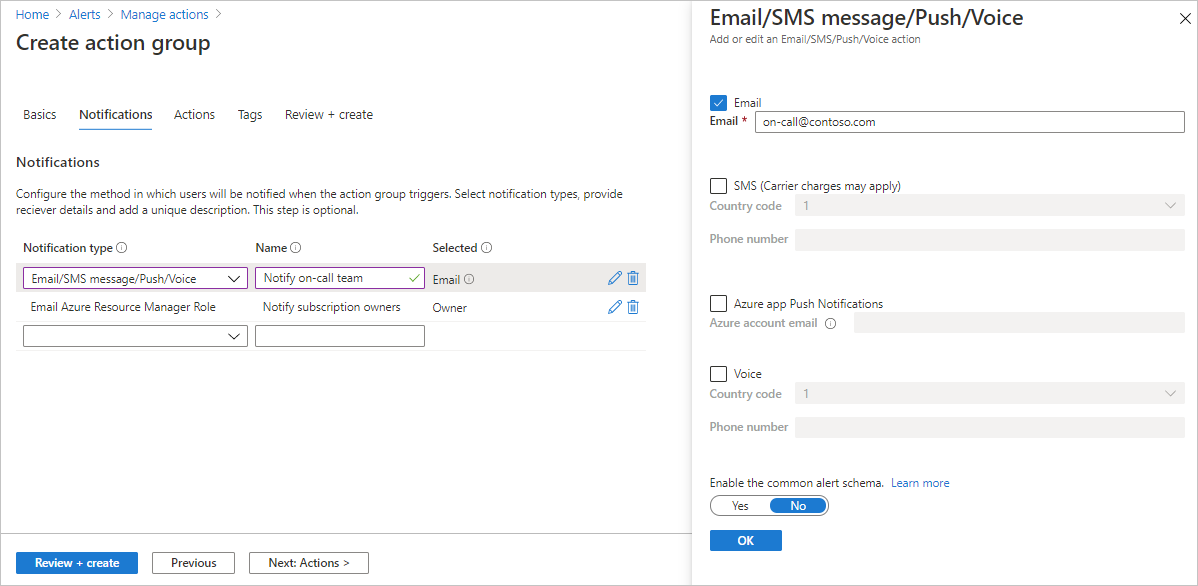

تكوين الإشعارات. حدد التالي: الإعلامات، أو حدد علامة التبويب الإعلامات في أعلى الصفحة.

حدد قائمة بالإشعارات لإرسالها عند تشغيل تنبيه.

لكل إعلام:

حدد نوع الإعلام، ثم املأ الحقول المناسبة لهذا الإعلام. الخيارات المتاحة هي:

نوع الإعلام الوصف الحقول إرسال بريد إلكتروني بدور Azure Resource Manager أرسل بريدا إلكترونيا إلى أعضاء الاشتراك، استنادا إلى دورهم.

راجع البريد الإلكتروني.أدخل عنوان البريد الإلكتروني الأساسي الذي تم تكوينه لمستخدم Microsoft Entra. راجع البريد الإلكتروني. البريد الإلكتروني تأكد من تكوين تصفية البريد الإلكتروني وأي خدمات لمنع البرامج الضارة/البريد العشوائي بشكل مناسب. ستُرسل رسائل البريد الإلكتروني من عناوين البريد الإلكتروني التالية:

* azure-noreply@microsoft.com

* azureemail-noreply@microsoft.com

* alerts-noreply@mail.windowsazure.comأدخل البريد الإلكتروني حيث يجب إرسال الإعلام. SMS تدعم إشعارات SMS الاتصال ثنائي الاتجاه. تحتوي الرسائل القصيرة على المعلومات التالية:

* اسم مختصر لمجموعة الإجراءات التي تم إرسال هذا التنبيه إليها

* عنوان التنبيه.

يمكن للمستخدم الرد على رسالة نصية قصيرة إلى:

* إلغاء الاشتراك من جميع تنبيهات SMS لجميع مجموعات العمل أو مجموعة عمل واحدة.

* إعادة الاشتراك في التنبيهات

* طلب المساعدة.

لمزيد من المعلومات حول ردود الرسائل النصية القصيرة المدعومة، راجع ردود SMS.أدخل رمز البلد ورقم الهاتف لمستلم الرسائل النصية القصيرة. في حال عدم تمكنك من تحديد رمز بلدك/منطقتك في مدخل "Microsoft Azure"، ستعد الرسائل النصية القصيرة غير مدعومة لبلدك/منطقتك. في حال عدم توفر رمز البلد/المنطقة، يمكنك التصويت لتضاف دولتك/منطقتك في Share your ideas. كحل بديل حتى يتم دعم بلدك، قم بتكوين مجموعة الإجراءات لاستدعاء إخطار على الويب إلى موفر SMS تابع لجهة خارجية يدعم بلدك/منطقتك. إعلامات دفع تطبيق Azure إرسال إعلامات إلى تطبيق Azure للأجهزة المحمولة. لتمكين الإعلامات المنبثقة إلى تطبيق Azure للأجهزة المحمولة، قم بتوفير لمزيد من المعلومات حول تطبيق Azure للأجهزة المحمولة، راجع تطبيق Azure للأجهزة المحمولة. في حقل البريد الإلكتروني لحساب Azure، أدخل عنوان البريد الإلكتروني الذي تستخدمه كمعرف حسابك عند تكوين تطبيق Azure للأجهزة المحمولة. الصوت إعلام صوتي. أدخل رمز البلد ورقم الهاتف لمستلم الإعلام. إذا لم تتمكن من تحديد رمز البلد/المنطقة في مدخل Microsoft Azure، فلن يتم دعم الإعلامات الصوتية لبلدك/منطقتك. في حال عدم توفر رمز البلد/المنطقة، يمكنك التصويت لتضاف دولتك/منطقتك في Share your ideas. كحل بديل حتى يتم دعم بلدك، قم بتكوين مجموعة الإجراءات لاستدعاء خطاف ويب إلى موفر مكالمة صوتية تابع لجهة خارجية يدعم بلدك/منطقتك. حدد ما إذا كنت تريد تمكين مخطط التنبيه الشائع. مخطط التنبيه الشائع هو حمولة تنبيه واحدة قابلة للتوسيع وموحدة يمكن استخدامها عبر جميع خدمات التنبيه في Azure Monitor. لمزيد من المعلومات حول المخطط الشائع، راجع مخطط التنبيه الشائع.

حدد موافق.

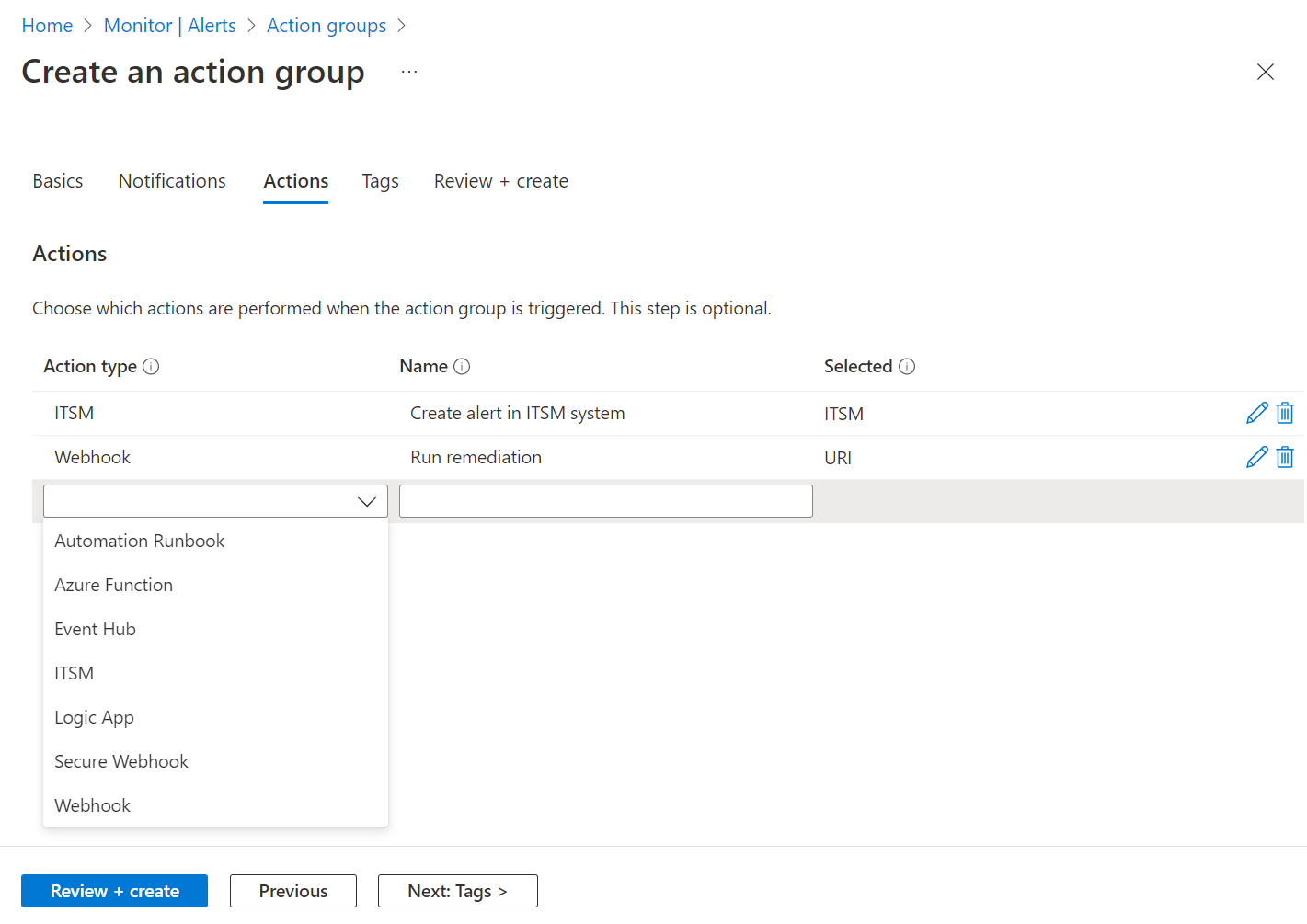

تكوين الإجراءات. حدد Next: Actions. أو حدد علامة التبويب Actions في أعلى الصفحة.

حدد قائمة بالإجراءات التي يجب تشغيلها عند تشغيل تنبيه. حدد نوع إجراء وأدخل اسما لكل إجراء.

نوع الإجراء التفاصيل سجل التشغيل التلقائي استخدم دفتر تشغيل التنفيذ التلقائي لأتمتة المهام استنادا إلى المقاييس. على سبيل المثال، إيقاف تشغيل الموارد عند استيفاء حد معين في الموازنة المقترنة. للحصول على معلومات حول الحدود على حمولات دفتر التشغيل التلقائي، راجع حدود الأتمتة. مراكز الأحداث ينشر إجراء مراكز الأحداث الإعلامات إلى مراكز الأحداث. لمزيد من المعلومات عن مراكز الأحداث، راجع مراكز الأحداث - النظام الأساسي لدفق البيانات الضخمة وخدمة استيعاب الأحداث. يمكنك الاشتراك في دفق إخطارات التنبيه من جهاز استقبالك للحدث. الوظائف استدعاء نقطة نهاية مشغل HTTP موجودة في الوظائف. لمزيد من المعلومات، راجع Azure Functions.

عند تعريف إجراء الوظيفة تُحفظ نقطة نهاية مشغل بروتوكول نقل نص تشعبي للوظيفة ومفتاح الوصول في تعريف الإجراء، على سبيل المثالhttps://azfunctionurl.azurewebsites.net/api/httptrigger?code=<access_key>. إذا قمت بتغيير مفتاح الوصول للدالة، يجب إزالة إجراء الدالة وإعادة إنشائه في مجموعة الإجراءات.

يجب أن تدعم نقطة النهاية أسلوب HTTP POST.

يجب أن يكون للدالة حق الوصول إلى حساب التخزين. إذا لم يكن لديه حق الوصول، فلن تتوفر المفاتيح ولا يمكن الوصول إلى URI للوظيفة.

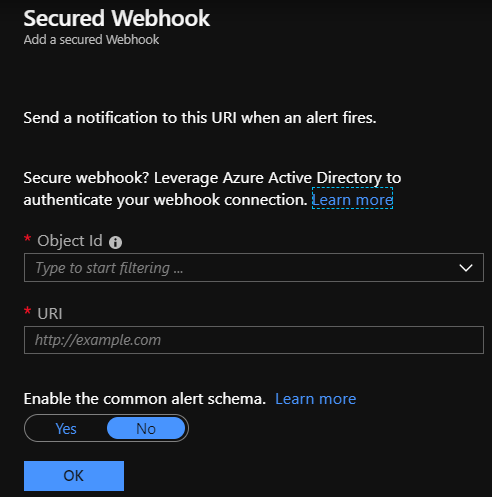

تعرف على استعادة الوصول إلى حساب التخزين.ITSM يتطلب إجراء إدارة خدمة تكنولوجيا المعلومات اتصال إدارة خدمة تكنولوجيا المعلومات. لمعرفة كيفية إنشاء اتصال إدارة خدمة تكنولوجيا المعلومات، راجع تكامل إدارة خدمة تكنولوجيا المعلومات. Logic apps يمكنك استخدام Azure Logic Apps لإنشاء مهام سير العمل وتخصيصها للتكامل وتخصيص إعلامات التنبيه. إخطار أمن على الويب عند استخدام إجراء إخطار على الويب آمن، يجب استخدام معرف Microsoft Entra لتأمين الاتصال بين مجموعة الإجراءات ونقطة النهاية الخاصة بك، وهي واجهة برمجة تطبيقات ويب محمية. راجع تكوين المصادقة لخطاف الويب الآمن. لا يدعم خطاف الويب الآمن المصادقة الأساسية. إذا كنت تستخدم المصادقة الأساسية، فاستخدم إجراء Webhook. خطاف الويب إذا كنت تستخدم إجراء webhook، يجب أن تكون نقطة نهاية خطاف الويب الهدف قادرة على معالجة حمولات JSON المختلفة التي تصدرها مصادر التنبيه المختلفة.

لا يمكنك تمرير شهادات الأمان من خلال إجراء webhook. لاستخدام المصادقة الأساسية، يجب تمرير بيانات الاعتماد الخاصة بك من خلال URI.

إذا كانت نقطة نهاية خطاف الويب تتوقع مخططا معينا، على سبيل المثال، مخطط Microsoft Teams، فاستخدم نوع الإجراء Logic Apps لمعالجة مخطط التنبيه لتلبية توقعات خطاف الويب الهدف.

للحصول على معلومات حول القواعد المستخدمة لإعادة محاولة إجراءات خطاف الويب، راجع Webhook.

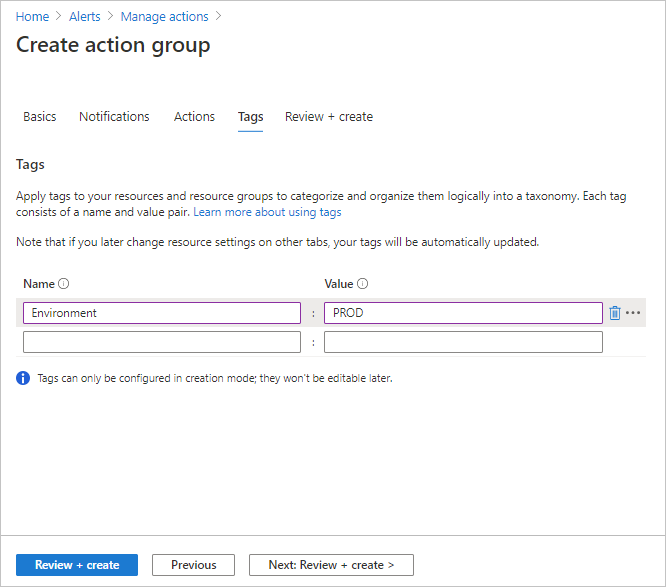

(اختياري.) إذا كنت ترغب في تعيين زوج قيم المفاتيح إلى مجموعة الإجراءات لتصنيف موارد Azure، فحدد التالي: علامات أو علامة التبويب علامات . وإلا، فتخط هذه الخطوة.

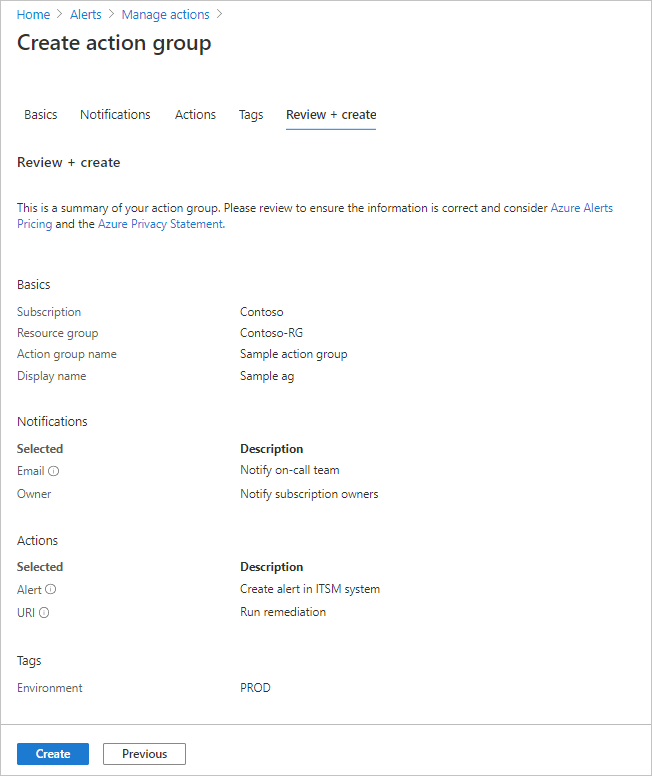

حدد Review + create لمراجعة إعداداتك. تتحقق هذه الخطوة بسرعة من مدخلاتك للتأكد من إدخال جميع المعلومات المطلوبة. في حال وجود مشاكل، فسيُبلغ عنها هنا. بعد مراجعة الإعدادات، حدد Create لإنشاء مجموعة الإجراءات.

إشعار

عند تكوين إجراء لإعلام شخص عبر البريد الإلكتروني أو الرسائل النصية القصيرة، يتلقى تأكيدا يشير إلى أنه تمت إضافته إلى مجموعة الإجراءات.

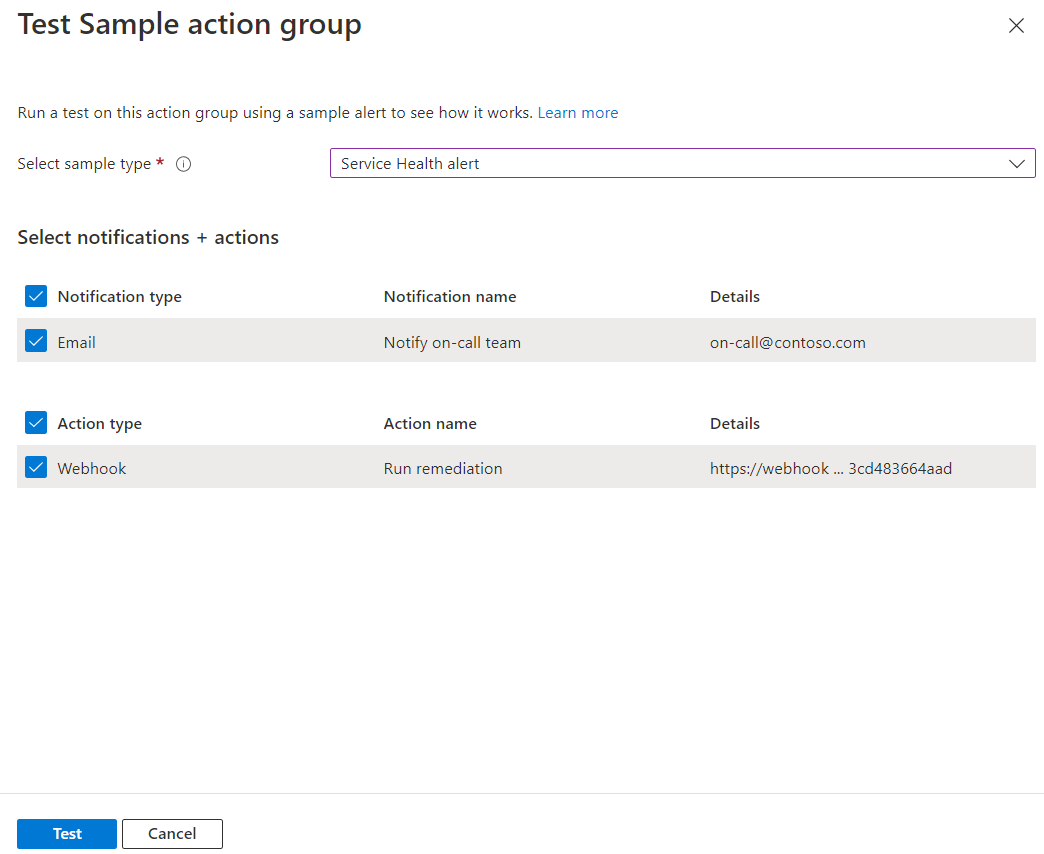

اختبار مجموعة إجراءات في مدخل Microsoft Azure

عند إنشاء مجموعة الإجراء أو تحديثها في مدخل Microsoft Azure، يمكنك اختبار مجموعة الإجراء.

إنشاء مجموعة إجراءات في مدخل Microsoft Azure.

إشعار

يجب إنشاء مجموعة الإجراءات وحفظها قبل الاختبار. إذا كنت تقوم بتحرير مجموعة إجراءات موجودة، فاحفظ التغييرات إلى مجموعة الإجراءات قبل الاختبار.

في صفحة مجموعة الإجراءات، حدد Test action group.

حدد نوع النموذج وأنواع الإعلامات والإجراءات التي تريد اختبارها. ثم حدد Test.

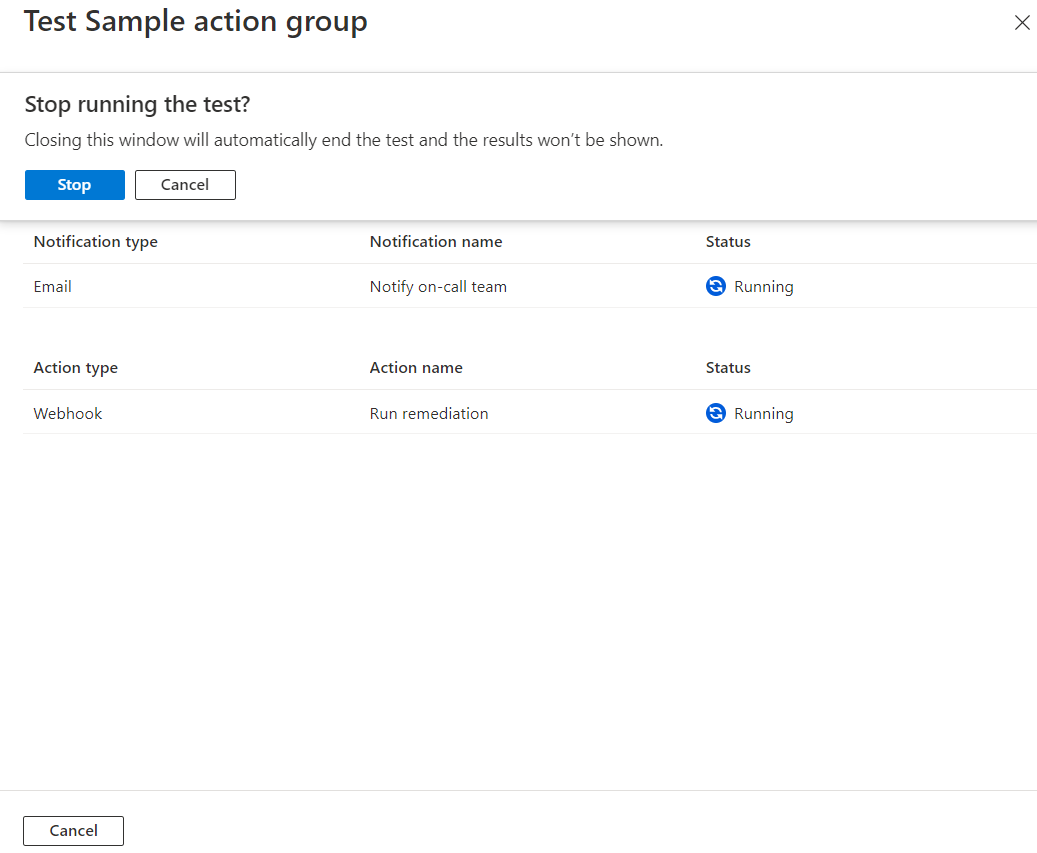

في حال إغلاقك النافذة أو تحديدك Back to test setup خلال تشغيل الاختبار، يوقف الاختبار، ولن تحصل على نتائج.

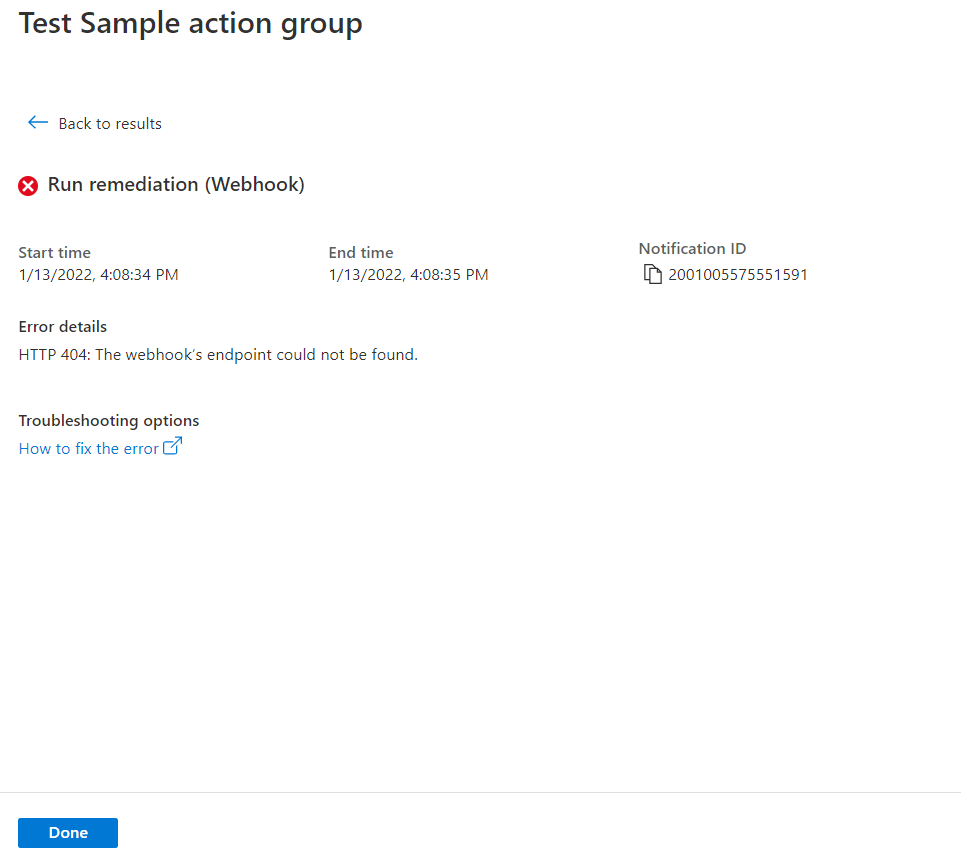

عند الانتهاء من الاختبار، تظهر حالة اختبار إما نجاح أو فشل . إذا فشل الاختبار وتريد الحصول على مزيد من المعلومات، فحدد عرض التفاصيل.

يمكنك استخدام المعلومات الموجودة في قسم Error details لفهم المشكلة. ثم يمكنك تحرير التغييرات وحفظها واختبار مجموعة الإجراءات مرة أخرى.

عند تشغيلك لاختبار، وتحديدك لنوع الإعلام، تتلقى رسالة موضوعها "Test". توفر الاختبارات أسلوب للتحقق من عمل مجموعة إجراءاتك على النحو المتوقع قبل تمكينها في بيئة إنتاج. جميع التفاصيل والارتباطات في إخطارات البريد الإلكتروني للاختبار من عينة مجموعة مرجعية.

متطلبات الدور لمجموعات إجراءات الاختبار

يصف الجدول الآتي متطلبات عضوية الدور المطلوبة لوظيفة إجراءات الاختبار:

| عضوية الدور | مجموعة الإجراءات الموجودة | مجموعة الموارد الموجودة ومجموعة الإجراءات الجديدة | مجموعة موارد جديدة ومجموعة إجراءات جديدة |

|---|---|---|---|

| المساهم في الاشتراك | مدعوم | مدعوم | مدعوم |

| مساهم مجموعة الموارد | مدعوم | مدعوم | غير قابل للتطبيق |

| المساهم في موارد مجموعة الإجراءات | مدعوم | غير قابل للتطبيق | غير قابل للتطبيق |

| مساهم "Azure Monitor" | مدعوم | مدعوم | غير قابل للتطبيق |

| دورمخصص 1 | مدعوم | مدعوم | غير قابل للتطبيق |

1 يجب أن يكون للدور المخصص إذن Microsoft.Insights/createNotifications/* .

إشعار

- إذا لم يكن المستخدم عضوا في Role Memberships أعلاه لديه الأذونات الصحيحة لإنشاء هذا الإعلام، فإن الحد الأدنى للإذن المطلوب لاختبار مجموعة إجراءات هو "Microsoft.Insights/createNotifications/*"

- يمكنك تشغيل عدد محدود من الاختبارات لكل فترة زمنية. للتحقق من الحدود التي تنطبق على حالتك، راجع حدود خدمة Azure Monitor.

- عند تكوين مجموعة إجراءات في المدخل، يمكنك الاشتراك في مخطط التنبيه الشائع أو الخروج منه.

- للعثور على نماذج المخطط الشائعة لجميع أنواع العينات، راجع تعريفات مخطط التنبيه الشائعة لمجموعة إجراءات الاختبار.

- للعثور على تعريفات تنبيه المخطط غير الشائعة، راجع تعريفات مخطط التنبيه غير الشائعة لمجموعة إجراءات الاختبار.

إنشاء مجموعة إجراءات باستخدام قالب Resource Manager

يمكنك استخدام قالب Azure Resource Manager لتكوين مجموعات الإجراءات. باستخدام القوالب، يمكنك تلقائيا إعداد مجموعات الإجراءات التي يمكن إعادة استخدامها في أنواع معينة من التنبيهات. تعمل مجموعات الإجراءات هذه على ضمان إبلاغ جميع الأطراف الصحيحة بوقت تشغيل التنبيه.

تتمثل الخطوات الأساسية فيما يلي:

- إنشاء قالب كملف بتنسيق JSON يصف كيفية إنشاء مجموعة الإجراءات.

- توزيع القالب باستخدام أي أسلوب توزيع.

قوالب إدارة موارد مجموعة الإجراءات

لإنشاء مجموعة إجراءات باستخدام قالب Resource Manager، يمكنك إنشاء مورد من النوع Microsoft.Insights/actionGroups. ومن ثم تتولى تعبئة جميع الخصائص ذات الصلة. فيما يلي نموذجين من القوالب التي تنشئ مجموعة إجراءات.

يصف القالب الأول كيفية إنشاء قالب Resource Manager لمجموعة إجراءات حيث يتم ترميز تعريفات الإجراء في القالب. يصف القالب الثاني كيفية إنشاء قالب يأخذ معلومات تكوين خطاف الويب كمعلمات إدخال عند نشر القالب.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"actionGroupName": {

"type": "string",

"metadata": {

"description": "Unique name (within the Resource Group) for the Action group."

}

},

"actionGroupShortName": {

"type": "string",

"metadata": {

"description": "Short name (maximum 12 characters) for the Action group."

}

}

},

"resources": [

{

"type": "Microsoft.Insights/actionGroups",

"apiVersion": "2021-09-01",

"name": "[parameters('actionGroupName')]",

"location": "Global",

"properties": {

"groupShortName": "[parameters('actionGroupShortName')]",

"enabled": true,

"smsReceivers": [

{

"name": "contosoSMS",

"countryCode": "1",

"phoneNumber": "5555551212"

},

{

"name": "contosoSMS2",

"countryCode": "1",

"phoneNumber": "5555552121"

}

],

"emailReceivers": [

{

"name": "contosoEmail",

"emailAddress": "devops@contoso.com",

"useCommonAlertSchema": true

},

{

"name": "contosoEmail2",

"emailAddress": "devops2@contoso.com",

"useCommonAlertSchema": true

}

],

"webhookReceivers": [

{

"name": "contosoHook",

"serviceUri": "http://requestb.in/1bq62iu1",

"useCommonAlertSchema": true

},

{

"name": "contosoHook2",

"serviceUri": "http://requestb.in/1bq62iu2",

"useCommonAlertSchema": true

}

],

"SecurewebhookReceivers": [

{

"name": "contososecureHook",

"serviceUri": "http://requestb.in/1bq63iu1",

"useCommonAlertSchema": false

},

{

"name": "contososecureHook2",

"serviceUri": "http://requestb.in/1bq63iu2",

"useCommonAlertSchema": false

}

],

"eventHubReceivers": [

{

"name": "contosoeventhub1",

"subscriptionId": "replace with subscription id GUID",

"eventHubNameSpace": "contosoeventHubNameSpace",

"eventHubName": "contosoeventHub",

"useCommonAlertSchema": true

}

]

}

}

],

"outputs":{

"actionGroupId":{

"type":"string",

"value":"[resourceId('Microsoft.Insights/actionGroups',parameters('actionGroupName'))]"

}

}

}

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"actionGroupName": {

"type": "string",

"metadata": {

"description": "Unique name (within the Resource Group) for the Action group."

}

},

"actionGroupShortName": {

"type": "string",

"metadata": {

"description": "Short name (maximum 12 characters) for the Action group."

}

},

"webhookReceiverName": {

"type": "string",

"metadata": {

"description": "Webhook receiver service Name."

}

},

"webhookServiceUri": {

"type": "string",

"metadata": {

"description": "Webhook receiver service URI."

}

}

},

"resources": [

{

"type": "Microsoft.Insights/actionGroups",

"apiVersion": "2021-09-01",

"name": "[parameters('actionGroupName')]",

"location": "Global",

"properties": {

"groupShortName": "[parameters('actionGroupShortName')]",

"enabled": true,

"smsReceivers": [

],

"emailReceivers": [

],

"webhookReceivers": [

{

"name": "[parameters('webhookReceiverName')]",

"serviceUri": "[parameters('webhookServiceUri')]",

"useCommonAlertSchema": true

}

]

}

}

],

"outputs":{

"actionGroupResourceId":{

"type":"string",

"value":"[resourceId('Microsoft.Insights/actionGroups',parameters('actionGroupName'))]"

}

}

}

إدارة مجموعات الإجراءات

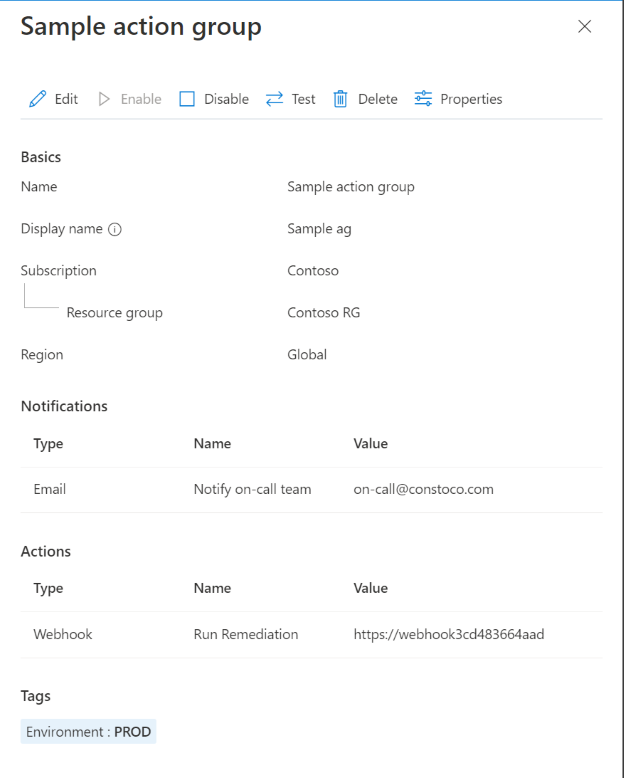

بعد إنشاء مجموعة إجراءات، يمكنك عرضها في المدخل:

انتقل إلى مدخل Azure.

من صفحة Monitor، حدد Alerts.

حدد Action groups.

تحديد مجموعة الإجراءات التي تريد إدارتها. يمكنك:

- أضف إجراءات أو قم بتعديلها أو إزالتها.

- حذف مجموعة الإجراءات.

حدود الخدمة للإعلامات

يمكن تضمين رقم هاتف أو بريد إلكتروني في مجموعات الإجراءات في العديد من الاشتراكات. يستخدم Azure Monitor تحديد المعدل لإيقاف الإعلامات مؤقتا عند إرسال عدد كبير جدا من الإعلامات إلى رقم هاتف أو عنوان بريد إلكتروني أو جهاز معين. ويضمن Rate limiting أن تكون التنبيهات قابلة للإدارة وقابلة للتنفيذ.

ينطبق تحديد المعدل على رسائل SMS والصوت وإعلامات البريد الإلكتروني. جميع إجراءات الإعلامات الأخرى ليست محدودة المعدل. للحصول على معلومات حول حدود المعدل، راجع حدود خدمة Azure Monitor.

يتم تطبيق Rate limiting على جميع الاشتراكات. يتم تطبيق تحديد المعدل بمجرد الوصول إلى الحد، حتى إذا تم إرسال الرسائل من اشتراكات متعددة.

عندما يكون عنوان البريد الإلكتروني محدودا، يتم إرسال إشعار للتواصل مع تطبيق تحديد المعدل وعند انتهاء صلاحية تحديد المعدل.

البريد الإلكتروني Azure Resource Manager

عند استخدام Azure Resource Manager لإشعارات البريد الإلكتروني، يمكنك إرسال بريد إلكتروني إلى أعضاء دور الاشتراك. يتم إرسال البريد الإلكتروني إلى مستخدم معرف Microsoft Entra أو أعضاء المجموعة في الدور. يتضمن ذلك دعم الأدوار المعينة من خلال Azure Lighthouse.

إشعار

تدعم مجموعات الإجراءات فقط إرسال الأدوار التالية عبر البريد الإلكتروني: المالك والمساهم والقارئ والمساهم في المراقبة وقارئ المراقبة.

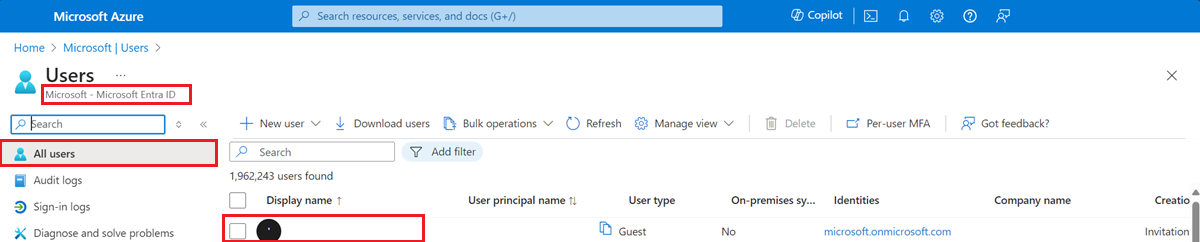

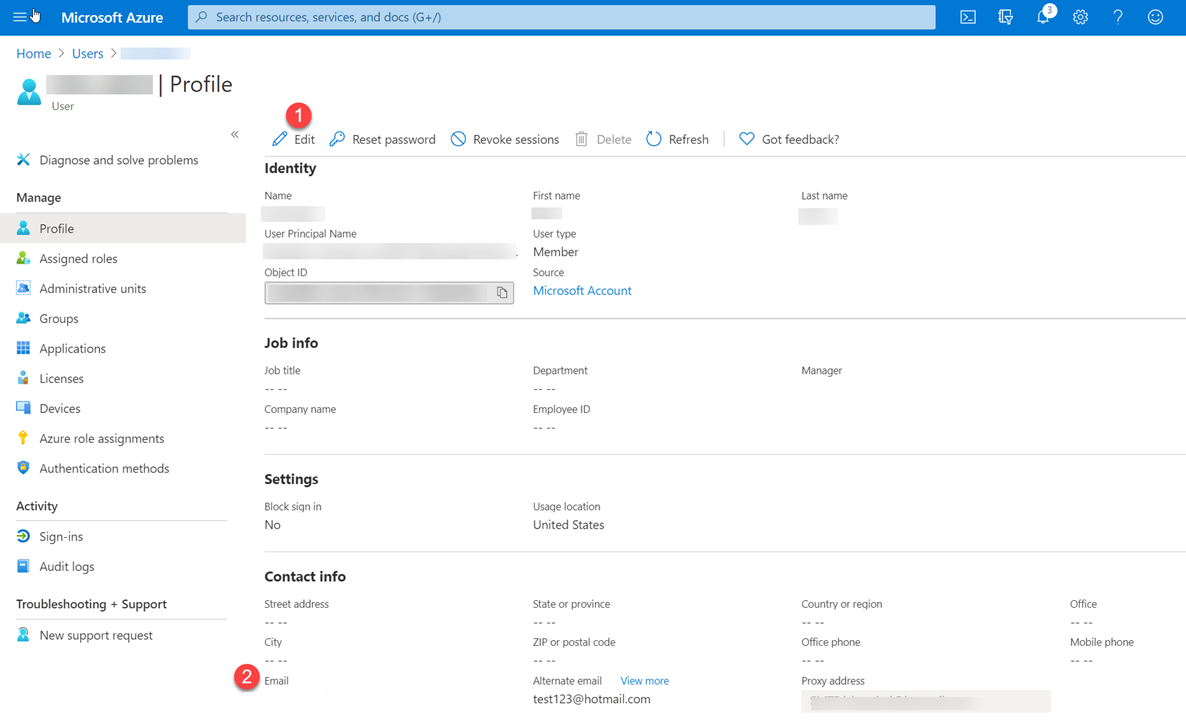

إذا لم يتلق بريدك الإلكتروني الأساسي إعلامات، فكون عنوان البريد الإلكتروني لدور Email Azure Resource Manager:

في مدخل Microsoft Azure، انتقل إلى معرف Microsoft Entra.

على الجانب الأيسر، حدد All users. على الجانب الأيمن، تظهر قائمة بالمستخدمين.

حدد المستخدم الذي تريد مراجعة بريده الإلكتروني الأساسي.

في ملف تعريف المستخدم، ابحث ضمن Contact info عن قيمة Email. إذا كانت فارغة:

- في أعلى الصفحة، حدد Edit.

- أدخل عنوان بريد إلكتروني.

- في أعلى الصفحة، حدد «Save».

قد تمتلك عدد محدود من إجراءات البريد الإلكتروني لكل مجموعة إجراءات. للتحقق من الحدود التي تنطبق على حالتك، راجع حدود خدمة Azure Monitor.

عند إعداد دور Resource Manager:

- تعيين كيان من نوع المستخدم أو المجموعة إلى الدور.

- اجر التعيين على مستوى الاشتراك.

- تأكد من تكوين عنوان بريد إلكتروني للمستخدم في ملف تعريف Microsoft Entra الخاص به.

- إذا لم يكن المستخدم عضوا في Role Memberships أعلاه لديه الأذونات الصحيحة لإنشاء هذا الإعلام، فإن الحد الأدنى للإذن المطلوب لاختبار مجموعة إجراءات هو "Microsoft.Insights/createNotifications/*"

- يمكنك تشغيل عدد محدود من الاختبارات لكل فترة زمنية. للتحقق من الحدود، تنطبق على حالتك، راجع حدود خدمة Azure Monitor.

- عند تكوين مجموعة إجراءات في المدخل، يمكنك الاشتراك في مخطط التنبيه الشائع أو الخروج منه.

- للعثور على نماذج المخطط الشائعة لجميع أنواع العينات، راجع تعريفات مخطط التنبيه الشائعة لمجموعة إجراءات الاختبار.

- للعثور على تعريفات تنبيه المخطط غير الشائعة، راجع تعريفات مخطط التنبيه غير الشائعة لمجموعة إجراءات الاختبار.

إشعار

قد يستغرق الأمر ما يصل إلى 24 ساعة حتى يبدأ العميل في تلقي الإعلامات بعد إضافة دور Azure Resource Manager جديد إلى اشتراكه.

SMS

للحصول على معلومات حول حدود المعدل، راجع تحديد المعدل للصوت والرسائل النصية القصيرة ورسائل البريد الإلكتروني وإعلامات دفع Azure App Service ومنشورات الإخطارات على الويب.

للاطلاع على معلومات مهمة عن استخدام إعلامات الرسائل النصية في مجموعات الإجراءات، راجع سلوك تنبيه الرسائل النصية في مجموعات الإجراءات.

قد تمتلك عدد محدود من إجراءات SMS لكل مجموعة إجراءات.

إشعار

في حال عدم تمكنك من تحديد رمز بلدك/منطقتك في مدخل "Microsoft Azure"، ستعد الرسائل النصية القصيرة غير مدعومة لبلدك/منطقتك. في حال عدم توفر رمز البلد/المنطقة، يمكنك التصويت لتضاف دولتك/منطقتك في Share your ideas. في غضون ذلك، وكحل بديل، كوّن مجموعة إجراءاتك لاستدعاء إخطار على الويب إلى مزود رسائل نصية خارجي يقدم الدعم في بلدك/منطقتك.

ردود SMS

هذه الردود مدعومة لإعلامات SMS. يمكن لمستلم الرسائل القصيرة الرد على الرسائل النصية بهذه القيم:

| الرد | الوصف |

|---|---|

تعطيل <Action Group Short name> |

تعطيل مزيد من الرسائل القصيرة من مجموعة العمل |

تمكين <Action Group Short name> |

إعادة تمكين الرسائل القصيرة من مجموعة العمل |

| STOP | تعطيل مزيد من الرسائل القصيرة من جميع مجموعات العمل |

| START | إعادة تمكين الرسائل القصيرة من جميع مجموعات العمل |

| التعليمات | يُرسل رد إلى المستخدم مع رابط لهذه المقالة. |

إشعار

إذا ألغى مستخدم اشتراكه في تنبيهات الرسائل القصيرة، ولكن أضيف بعد ذلك إلى مجموعة عمل جديدة؛ سيتلقون تنبيهات عبر الرسائل القصيرة لهذه المجموعة الجديدة، لكنهم يظلون غير مشتركين في جميع مجموعات العمل السابقة. قد تمتلك عدد محدود من إجراءات تطبيق "Azure" لكل مجموعة إجراءات.

البلدان/المناطق التي تدعم إعلامات SMS

| رمز البلد | الدولة |

|---|---|

| 61 | أستراليا |

| 43 | النمسا |

| 32 | بلجيكا |

| 55 | البرازيل |

| 1 | كندا |

| 56 | تشيلي |

| 86 | الصين |

| 420 | جمهورية التشيك |

| 45 | الدانمارك |

| 372 | إستونيا |

| 358 | فنلندا |

| 33 | فرنسا |

| 49 | ألمانيا |

| 852 | منطقة هونغ كونغ الإدارية الخاصة |

| 91 | الهند |

| 353 | أيرلندا |

| 972 | إسرائيل |

| 39 | إيطاليا |

| 81 | اليابان |

| 352 | لوكسمبورج |

| 60 | ماليزيا |

| 52 | المكسيك |

| 31 | هولندا |

| 64 | نيوزيلندا |

| 47 | النرويج |

| 351 | البرتغال |

| 1 | بورتو ريكو |

| 40 | رومانيا |

| 7 | روسيا |

| 65 | سنغافورة |

| 27 | جنوب أفريقيا |

| 82 | كوريا الجنوبية |

| 34 | إسبانيا |

| 41 | سويسرا |

| 886 | تايوان |

| 971 | الإمارات العربية المتحدة |

| 44 | المملكة المتحدة |

| 1 | الولايات المتحدة |

الصوت

للحصول على معلومات مهمة حول حدود المعدل، راجع تحديد المعدل للصوت والرسائل القصيرة ورسائل البريد الإلكتروني وإعلامات دفع خدمة تطبيقات Azure ومنشورات الإخطارات على الويب.

قد تمتلك عدد محدود من الإجراءات الصوتية لكل مجموعة إجراءات.

إشعار

في حال عدم تمكنك من تحديد رمز بلدك/منطقتك في مدخل "Microsoft Azure"، فلن تُدعم المكالمات الصوتية لبلدك/منطقتك. في حال عدم توفر رمز البلد/المنطقة، يمكنك التصويت لتضاف دولتك/منطقتك في Share your ideas. في غضون ذلك، وكحل بديل، كوّن مجموعة إجراءاتك لاستدعاء إخطار على الويب إلى مزود مكالمات صوتية خارجي يقدم الدعم في بلدك/منطقتك. إذا تم وضع علامة "*" على بلد ما، فستأتي المكالمات من رقم هاتف مستند إلى الولايات المتحدة الأمريكية.

البلدان/المناطق التي تدعم الإعلامات الصوتية

| رمز البلد | الدولة |

|---|---|

| 61 | أستراليا |

| 43 | النمسا |

| 32 | بلجيكا |

| 55 | البرازيل |

| 1 | كندا |

| 56 | تشيلي |

| 86 | الصين* |

| 420 | جمهورية التشيك |

| 45 | الدانمارك |

| 372 | إستونيا |

| 358 | فنلندا |

| 33 | فرنسا |

| 49 | ألمانيا |

| 852 | هونغ كونغ* |

| 91 | الهند* |

| 353 | أيرلندا |

| 972 | إسرائيل |

| 39 | إيطاليا* |

| 81 | اليابان* |

| 352 | لوكسمبورج |

| 60 | ماليزيا |

| 52 | المكسيك |

| 31 | هولندا |

| 64 | نيوزيلندا |

| 47 | النرويج |

| 351 | البرتغال |

| 40 | رومانيا* |

| 7 | روسيا* |

| 65 | سنغافورة |

| 27 | جنوب أفريقيا |

| 82 | كوريا الجنوبية |

| 34 | إسبانيا |

| 46 | سويدين |

| 41 | سويسرا |

| 886 | تايوان* |

| 971 | الإمارات العربية المتحدة* |

| 44 | المملكة المتحدة |

| 1 | الولايات المتحدة |

للاطلاع على معلومات عن أسعار البلدان/المناطق المدعومة، راجع العار Azure Monitor.

خطاف الويب

إشعار

إذا كنت تستخدم إجراء webhook، يجب أن تكون نقطة نهاية خطاف الويب الهدف قادرة على معالجة حمولات JSON المختلفة التي تصدرها مصادر التنبيه المختلفة. لا يمكنك تمرير شهادات الأمان من خلال إجراء webhook. لاستخدام المصادقة الأساسية، يجب تمرير بيانات الاعتماد الخاصة بك من خلال URI. في حال توقع نقطة نهاية إخطار على الويب مخططاً معيناً، على سبيل المثال، مخطط "Microsoft Teams"، استخدام إجراء "Logic Apps" لتحويل مخطط التنبيه لتلبية توقعات الإخطار على الويب المستهدف. تتبع مجموعات إجراءات Webhook هذه القواعد بشكل عام عند استدعاؤها:

- عند استدعاء إخطار على الويب، إذا فشل الاستدعاء الأول، تتم إعادة المحاولة مرة واحدة على الأقل، وما يصل إلى 5 مرات (5 محاولات) في فواصل زمنية مختلفة للتأخير (5، 20، 40 ثانية).

- التأخير بين المحاولة الأولى والثانية هو 5 ثوان

- التأخير بين المحاولة الثانية والثالثة هو 20 ثانية

- التأخير بين المحاولة الثالثة والرابسة هو 5 ثوان

- التأخير بين المحاولة الرابعة وال5 هو 40 ثانية

- التأخير بين المحاولة الخامسة والسادسة هو 5 ثوان

- بعد فشل إعادة المحاولة لاستدعاء خطاف الويب، لا تستدعي أي مجموعة إجراءات نقطة النهاية لمدة 15 دقيقة.

- يفترض منطق إعادة المحاولة أنه يمكن إعادة محاولة الاستدعاء. تسمح رموز الحالة: 408 أو 429 أو 503 أو 504 أو HttpRequestException أو WebException

TaskCancellationExceptionبإعادة محاولة الاستدعاء".

تكوين المصادقة لخطاف الويب الآمن

يصادق إجراء خطاف الويب الآمن على واجهة برمجة التطبيقات المحمية باستخدام مثيل كيان الخدمة في مستأجر Microsoft Entra لتطبيق Microsoft Entra "AZNS Microsoft Entra Webhook". لجعل مجموعة الإجراءات تعمل، يجب إضافة Microsoft Entra Webhook Service Principal كعضو في دور في تطبيق Microsoft Entra الهدف الذي يمنح الوصول إلى نقطة النهاية الهدف.

للحصول على نظرة عامة على تطبيقات Microsoft Entra وكيانات الخدمة، راجع نظرة عامة على النظام الأساسي للهويات في Microsoft (الإصدار 2.0). اتبع هذه الخطوات للاستفادة من وظيفة الإخطار الآمن على الويب.

إشعار

المصادقة الأساسية غير مدعومة ل SecureWebhook. لاستخدام المصادقة الأساسية، يجب عليك استخدام Webhook.

إذا كنت تستخدم إجراء webhook، يجب أن تكون نقطة نهاية خطاف الويب الهدف قادرة على معالجة حمولات JSON المختلفة التي تصدرها مصادر التنبيه المختلفة. في حال توقع نقطة نهاية إخطار على الويب مخططاً معيناً، على سبيل المثال، مخطط "Microsoft Teams"، استخدام إجراء "Logic Apps" لتحويل مخطط التنبيه لتلبية توقعات الإخطار على الويب المستهدف.

إشعار

تم إهمال وحدات Azure AD وMSOnline PowerShell اعتبارا من 30 مارس 2024. لمعرفة المزيد، اقرأ تحديث الإهمال. بعد هذا التاريخ، يقتصر دعم هذه الوحدات النمطية على مساعدة الترحيل إلى Microsoft Graph PowerShell SDK وإصلاحات الأمان. ستستمر الوحدات المهملة في العمل حتى مارس 30 2025.

نوصي بالترحيل إلى Microsoft Graph PowerShell للتفاعل مع معرف Microsoft Entra (المعروف سابقا ب Azure AD). للحصول على أسئلة الترحيل الشائعة، راجع الأسئلة المتداولة حول الترحيل. ملاحظة: قد تواجه الإصدارات 1.0.x من MSOnline تعطيلا بعد 30 يونيو 2024.

إنشاء تطبيق Microsoft Entra لواجهة برمجة تطبيقات الويب المحمية. لمزيد من المعلومات، راجع واجهة برمجة تطبيقات الويب المحمية: تسجيل التطبيق. قم بتكوين واجهة برمجة التطبيقات المحمية ليتم استدعاؤها بواسطة تطبيق خفي وعرض أذونات التطبيق، وليس الأذونات المفوضة. لمزيد من المعلومات عن هذه الأذونات، راجع في حال استدعاء خدمة أو تطبيق خفي لواجهة برمجة تطبيقات الويب الخاصة بك.

إشعار

كون واجهة برمجة تطبيقات الويب المحمية لقبول الرموز المميزة لوصول الإصدار V2.0. لمزيد من المعلومات حول هذا الإعداد، راجع بيان تطبيق Microsoft Entra.

لتمكين مجموعة الإجراءات من استخدام تطبيق Microsoft Entra، استخدم البرنامج النصي PowerShell الذي يتبع هذا الإجراء.

إشعار

يجب تعيين دور مسؤول تطبيق Microsoft Entra لتشغيل هذا البرنامج النصي.

- قم بتعديل استدعاء البرنامج النصي

Connect-AzureADPowerShell لاستخدام معرف مستأجر Microsoft Entra. - تعديل متغير البرنامج النصي

$myAzureADApplicationObjectIdPowerShell لاستخدام معرف الكائن لتطبيق Microsoft Entra الخاص بك. - تشغيل البرنامج النصي المعدل.

إشعار

يجب تعيين دور مالك لتطبيق Microsoft Entra لكي يتمكن من إنشاء إجراء إخطار على الويب الآمن أو تعديله في مجموعة الإجراءات.

- قم بتعديل استدعاء البرنامج النصي

تكوين إجراء الإخطار على الويب الآمن.

- انسخ قيمة

$myApp.ObjectIdالموجودة في البرنامج النصي. - في تعريف إجراء الإخطار على الويب، في مربع Object Id، أدخل القيمة التي نسختها.

- انسخ قيمة

تأمين برنامج PowerShell نصي لإخطار على الويب

إشعار

المتطلبات الأساسية: تثبيت Microsoft Graph PowerShell SDK

كيفية التشغيل؟

- نسخ ولصق البرنامج النصي أدناه إلى جهازك

- استبدل tenantId الخاص بك، و ObjectID في تسجيل التطبيق الخاص بك

- حفظ باسم *.ps1

- افتح أمر PowerShell من جهازك، وقم بتشغيل البرنامج النصي *.ps1

Write-Host "================================================================================================="

$scopes = "Application.ReadWrite.All"

$myTenantId = "<<Customer's tenant id>>"

$myMicrosoftEntraAppRegistrationObjectId = "<<Customer's object id from the app registration>>"

$actionGroupRoleName = "ActionGroupsSecureWebhook"

$azureMonitorActionGroupsAppId = "461e8683-5575-4561-ac7f-899cc907d62a" # Required. Do not change.

Connect-MgGraph -Scopes $scopes -TenantId $myTenantId

Function CreateAppRole([string] $Name, [string] $Description)

{

$appRole = @{

AllowedMemberTypes = @("Application")

DisplayName = $Name

Id = New-Guid

IsEnabled = $true

Description = $Description

Value = $Name

}

return $appRole

}

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

$myActionGroupServicePrincipal = Get-MgServicePrincipal -Filter "appId eq '$azureMonitorActionGroupsAppId'"

Write-Host "App Roles before addition of new role.."

foreach ($role in $myAppRoles) { Write-Host $role.Value }

if ($myAppRoles.Value -contains $actionGroupRoleName)

{

Write-Host "The Action Group role is already defined. No need to redefine.`n"

# Retrieve the application again to get the updated roles

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

}

else

{

Write-Host "The Action Group role is not defined. Defining the role and adding it."

$newRole = CreateAppRole -Name $actionGroupRoleName -Description "This is a role for Action Group to join"

$myAppRoles += $newRole

Update-MgApplication -ApplicationId $myApp.Id -AppRole $myAppRoles

# Retrieve the application again to get the updated roles

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

}

$myServicePrincipal = Get-MgServicePrincipal -Filter "appId eq '$($myApp.AppId)'"

if ($myActionGroupServicePrincipal.DisplayName -contains "AzNS AAD Webhook")

{

Write-Host "The Service principal is already defined.`n"

Write-Host "The action group Service Principal is: " + $myActionGroupServicePrincipal.DisplayName + " and the id is: " + $myActionGroupServicePrincipal.Id

}

else

{

Write-Host "The Service principal has NOT been defined/created in the tenant.`n"

$myActionGroupServicePrincipal = New-MgServicePrincipal -AppId $azureMonitorActionGroupsAppId

Write-Host "The Service Principal is been created successfully, and the id is: " + $myActionGroupServicePrincipal.Id

}

# Check if $myActionGroupServicePrincipal is not $null before trying to access its Id property

# Check if the role assignment already exists

$existingRoleAssignment = Get-MgServicePrincipalAppRoleAssignment -ServicePrincipalId $myActionGroupServicePrincipal.Id | Where-Object { $_.AppRoleId -eq $myApp.AppRoles[0].Id -and $_.PrincipalId -eq $myActionGroupServicePrincipal.Id -and $_.ResourceId -eq $myServicePrincipal.Id }

# If the role assignment does not exist, create it

if ($null -eq $existingRoleAssignment) {

Write-Host "Doing app role assignment to the new action group Service Principal`n"

New-MgServicePrincipalAppRoleAssignment -ServicePrincipalId $myActionGroupServicePrincipal.Id -AppRoleId $myApp.AppRoles[0].Id -PrincipalId $myActionGroupServicePrincipal.Id -ResourceId $myServicePrincipal.Id

} else {

Write-Host "Skip assigning because the role already existed."

}

Write-Host "myServicePrincipalId: " $myServicePrincipal.Id

Write-Host "My Azure AD Application (ObjectId): " $myApp.Id

Write-Host "My Azure AD Application's Roles"

foreach ($role in $myAppRoles) { Write-Host $role.Value }

Write-Host "================================================================================================="

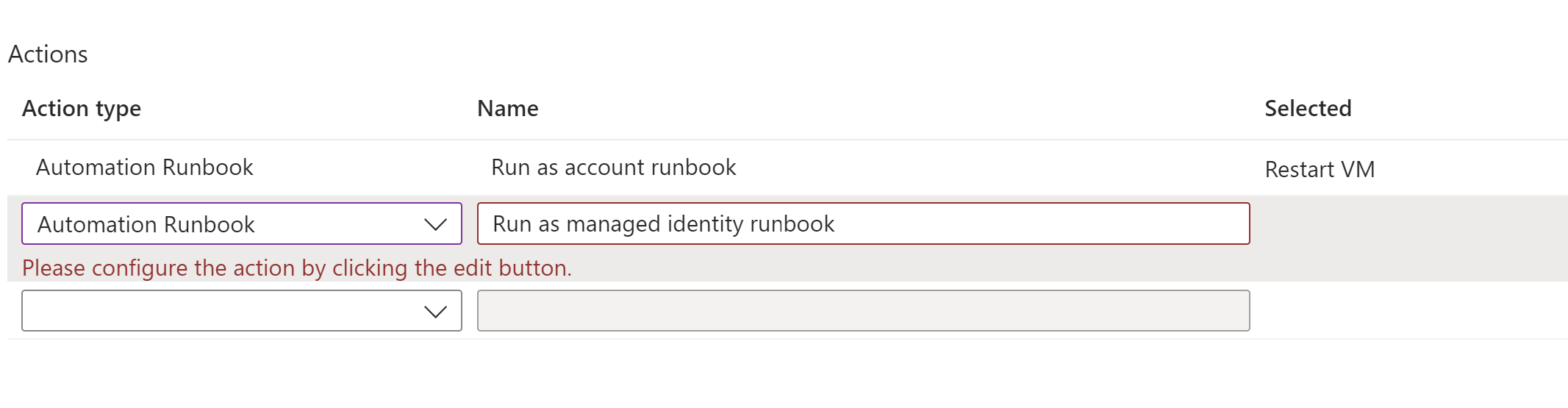

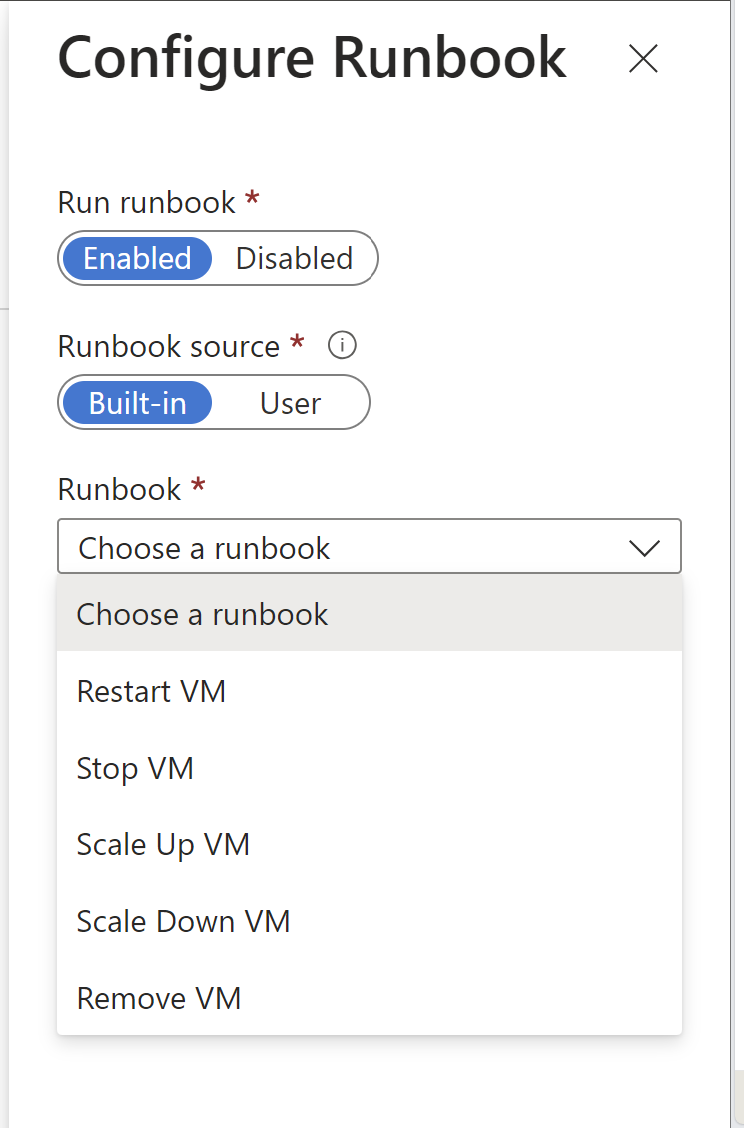

ترحيل إجراء دفتر التشغيل من "تشغيل كحساب" إلى "تشغيل كهوية مدارة"

إشعار

تم إيقاف Azure Automation "Run as account" في 30 سبتمبر 2023، مما يؤثر على الإجراءات التي تم إنشاؤها بنوع الإجراء "Automation Runbook". لن يتم دعم الإجراءات الموجودة التي ترتبط بسجلات التشغيل "تشغيل كحساب" بعد الإيقاف. ومع ذلك، ستستمر دفاتر التشغيل هذه في التنفيذ حتى انتهاء صلاحية شهادة "تشغيل باسم" لحساب التنفيذ التلقائي. للتأكد من أنه يمكنك الاستمرار في استخدام إجراءات دفتر التشغيل، تحتاج إلى:

قم بتحرير مجموعة الإجراءات عن طريق إضافة إجراء جديد بنوع الإجراء "Automation Runbook" واختر دفتر التشغيل نفسه من القائمة المنسدلة. (تمت إعادة تكوين جميع دفاتر التشغيل ال 5 في القائمة المنسدلة في الخلفية للمصادقة باستخدام الهوية المدارة بدلا من تشغيل كحساب. سيتم تمكين الهوية المدارة المعينة من قبل النظام في حساب التنفيذ التلقائي مع تعيين دور مساهم الجهاز الظاهري على مستوى الاشتراك تلقائيا.)

حذف إجراء دفتر التشغيل القديم الذي يرتبط بدفتر تشغيل "تشغيل كحساب".

احفظ مجموعة الإجراءات.

الخطوات التالية

- احصل على نظرة عامة على التنبيهات وتعرف على كيفية تلقي التنبيهات.

- تعرف على المزيد حول موصل ITSM.

- تعرف على مخطط إخطار على الويب لتنبيه سجل النشاط.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ