تكوين المفاتيح المدارة من قبل العميل لتشفير وحدة تخزين Azure NetApp Files

تمكنك المفاتيح المدارة من قبل العميل لتشفير وحدة تخزين Azure NetApp Files من استخدام المفاتيح الخاصة بك بدلا من مفتاح مدار بواسطة النظام الأساسي عند إنشاء وحدة تخزين جديدة. باستخدام المفاتيح التي يديرها العميل، يمكنك إدارة العلاقة بين دورة حياة المفتاح وأذونات استخدام المفتاح وعمليات التدقيق على المفاتيح بشكل كامل.

يوضح الرسم التخطيطي التالي كيفية عمل المفاتيح المدارة من قبل العميل مع Azure NetApp Files:

تمنح Azure NetApp Files أذونات لمفاتيح التشفير إلى هوية مدارة. الهوية المدارة هي إما هوية مدارة يعينها المستخدم تقوم بإنشائها وإدارتها أو هوية مدارة معينة من قبل النظام مرتبطة بحساب NetApp.

يمكنك تكوين التشفير باستخدام مفتاح مدار من قبل العميل لحساب NetApp.

يمكنك استخدام الهوية المدارة التي منحها مسؤول Azure Key Vault الأذونات في الخطوة 1 لمصادقة الوصول إلى Azure Key Vault عبر معرف Microsoft Entra.

تقوم Azure NetApp Files بتضمين مفتاح تشفير الحساب مع المفتاح المدار من قبل العميل في Azure Key Vault.

لا تؤثر المفاتيح التي يديرها العميل على أداء Azure NetApp Files. الفرق الوحيد بينه وبين المفاتيح المدارة بواسطة النظام الأساسي هو كيفية إدارة المفتاح.

لعمليات القراءة/الكتابة، ترسل Azure NetApp Files طلبات إلى Azure Key Vault لإلغاء تشفير مفتاح تشفير الحساب لتنفيذ عمليات التشفير وفك التشفير.

الاعتبارات

- لإنشاء وحدة تخزين باستخدام مفاتيح يديرها العميل، يجب تحديد ميزات الشبكة القياسية . لا يمكنك استخدام وحدات تخزين المفاتيح المدارة من قبل العميل مع تكوين وحدة التخزين باستخدام ميزات الشبكة الأساسية. اتبع الإرشادات الواردة لتعيين خيار ميزات الشبكة في صفحة إنشاء وحدة التخزين.

- لزيادة الأمان، يمكنك تحديد خيار تعطيل الوصول العام ضمن إعدادات الشبكة لمخزن المفاتيح الخاص بك. عند تحديد هذا الخيار، يجب عليك أيضا تحديد Allow trusted خدمات Microsoft لتجاوز جدار الحماية هذا للسماح لخدمة Azure NetApp Files بالوصول إلى مفتاح التشفير الخاص بك.

- تدعم المفاتيح المدارة من قبل العميل التجديد التلقائي لشهادة هوية النظام المدارة (MSI). إذا كانت شهادتك صالحة، فلن تحتاج إلى تحديثها يدويا.

- تطبيق مجموعات أمان شبكة Azure على الشبكة الفرعية للارتباط الخاص إلى Azure Key Vault غير مدعوم للمفاتيح التي يديرها العميل في Azure NetApp Files. لا تؤثر مجموعات أمان الشبكة على الاتصال بارتباط خاص ما لم

Private endpoint network policyيتم تمكينها على الشبكة الفرعية. من المطلوب الاحتفاظ بهذا الخيار معطلا. - إذا فشلت Azure NetApp Files في إنشاء وحدة تخزين مفتاح يديرها العميل، يتم عرض رسائل الخطأ. راجع قسم رسائل الخطأ واستكشاف الأخطاء وإصلاحها للحصول على مزيد من المعلومات.

- لا تقم بإجراء أي تغييرات على Azure Key Vault الأساسي أو نقطة نهاية Azure الخاصة بعد إنشاء وحدة تخزين مفاتيح يديرها العميل. يمكن أن يؤدي إجراء تغييرات إلى تعذر الوصول إلى وحدات التخزين.

- إذا أصبح Azure Key Vault غير قابل للوصول، فإن Azure NetApp Files تفقد وصولها إلى مفاتيح التشفير والقدرة على قراءة البيانات أو كتابتها إلى وحدات التخزين الممكنة باستخدام المفاتيح التي يديرها العميل. في هذه الحالة، قم بإنشاء تذكرة دعم لاستعادة الوصول يدويا لوحدات التخزين المتأثرة.

- تدعم Azure NetApp Files المفاتيح التي يديرها العميل على وحدات تخزين النسخ المتماثل المصدر والبيانات مع النسخ المتماثل عبر المناطق أو علاقات النسخ المتماثل عبر المناطق.

المناطق المدعومة

يتم دعم المفاتيح التي يديرها العميل في Azure NetApp Files للمناطق التالية:

- وسط أستراليا

- وسط أستراليا 2

- شرق أستراليا

- جنوب شرق أستراليا

- جنوب البرازيل

- جنوب شرق البرازيل

- وسط كندا

- شرق كندا

- وسط الهند

- Central US

- شرق آسيا

- شرق الولايات المتحدة

- East US 2

- وسط فرنسا

- منطقة شمال ألمانيا

- وسط غرب ألمانيا

- إسرائيل الوسطى

- منطقة شمال إيطاليا

- شرق اليابان

- غرب اليابان

- وسط كوريا

- منطقة جنوب كوريا الجنوبية

- وسط شمال الولايات المتحدة

- أوروبا الشمالية

- شرق النرويج

- غرب النرويج

- قطر الوسطى

- جنوب أفريقيا

- South Central US

- جنوب الهند

- جنوب شرق آسيا

- وسط إسبانيا

- منطقة السويد الوسطى

- شمال سويسرا

- غرب سويسرا

- الإمارات العربية المتحدة، الوسط

- شمال الإمارات العربية المتحدة

- جنوب المملكة المتحدة

- غرب المملكة المتحدة

- US Gov – أريزونا

- ولاية تكساس الأمريكية

- ولاية فرجينيا الأمريكية

- أوروبا الغربية

- غرب الولايات المتحدة

- West US 2

- غرب الولايات المتحدة الأمريكية 3

المتطلبات

قبل إنشاء أول وحدة تخزين مفاتيح يديرها العميل، يجب عليك إعداد:

- Azure Key Vault، يحتوي على مفتاح واحد على الأقل.

- يجب تمكين الحماية من الحذف والإزالة المبدئية لمخزن المفاتيح.

- يجب أن يكون المفتاح من نوع RSA.

- يجب أن يحتوي مخزن المفاتيح على نقطة نهاية خاصة ل Azure.

- يجب أن تتواجد نقطة النهاية الخاصة في شبكة فرعية مختلفة عن تلك المفوضة إلى Azure NetApp Files. يجب أن تكون الشبكة الفرعية في نفس الشبكة الظاهرية مثل تلك المفوضة إلى Azure NetApp.

لمزيد من المعلومات حول Azure Key Vault ونقطة نهاية Azure الخاصة، راجع:

- التشغيل السريع: إنشاء مخزن مفاتيح

- إنشاء مفتاح أو استيراده إلى المخزن

- إنشاء نقطة نهاية خاصة

- المزيد حول المفاتيح وأنواع المفاتيح المدعومة

- مجموعات أمان الشبكة

- إدارة نهج الشبكة لنقاط النهاية الخاصة

تكوين حساب NetApp لاستخدام المفاتيح التي يديرها العميل

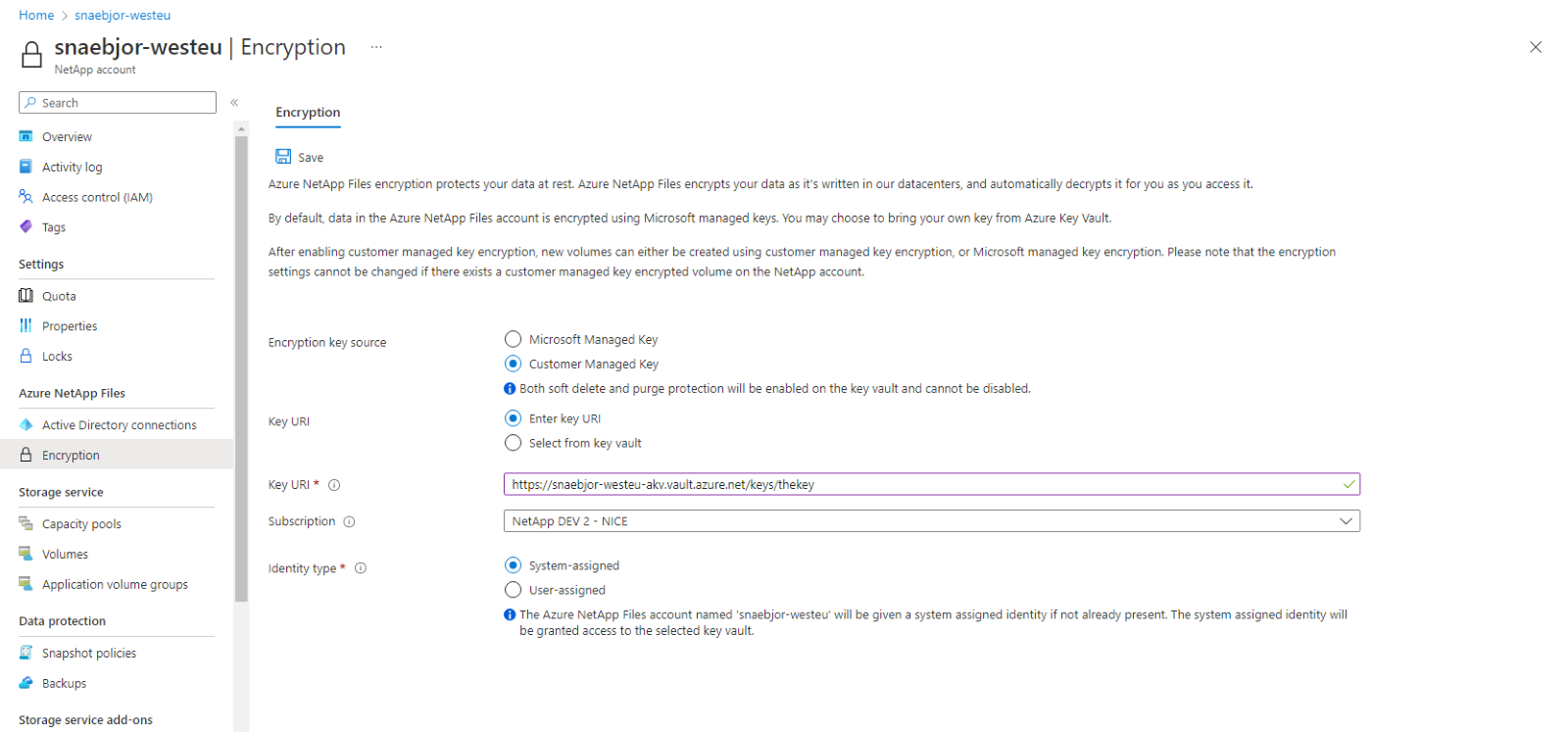

في مدخل Microsoft Azure وضمن Azure NetApp Files، حدد Encryption.

تمكنك صفحة التشفير من إدارة إعدادات التشفير لحساب NetApp الخاص بك. يتضمن خيارا يسمح لك بتعيين حساب NetApp الخاص بك لاستخدام مفتاح التشفير الخاص بك، والذي يتم تخزينه في Azure Key Vault. يوفر هذا الإعداد هوية معينة من قبل النظام إلى حساب NetApp، ويضيف نهج وصول للهوية مع أذونات المفتاح المطلوبة.

عند تعيين حساب NetApp الخاص بك لاستخدام المفتاح المدار من قبل العميل، لديك طريقتان لتحديد Key URI:

حدد نوع الهوية الذي تريد استخدامه للمصادقة على Azure Key Vault. إذا تم تكوين Azure Key Vault لاستخدام نهج الوصول إلى Vault كنموذج إذن، فسيتوفر كلا الخيارين. وإلا، يتوفر الخيار المعين من قبل المستخدم فقط.

- إذا اخترت تعيين النظام، فحدد الزر حفظ . يقوم مدخل Azure بتكوين حساب NetApp تلقائيا عن طريق إضافة هوية معينة من قبل النظام إلى حساب NetApp الخاص بك. يتم أيضا إنشاء نهج وصول على Azure Key Vault الخاص بك مع أذونات المفاتيح Get و Encrypt و Decrypt.

- إذا اخترت تعيين من قبل المستخدم، يجب تحديد هوية. اختر تحديد هوية لفتح جزء سياق حيث تحدد هوية مدارة معينة من قبل المستخدم.

إذا قمت بتكوين Azure Key Vault لاستخدام نهج الوصول إلى Vault، فإن مدخل Azure يقوم بتكوين حساب NetApp تلقائيا مع العملية التالية: تتم إضافة الهوية المعينة من قبل المستخدم التي تحددها إلى حساب NetApp الخاص بك. يتم إنشاء نهج وصول على Azure Key Vault الخاص بك باستخدام أذونات المفتاح Get و Encrypt و Decrypt.

إذا قمت بتكوين Azure Key Vault لاستخدام التحكم في الوصول المستند إلى الدور في Azure، فأنت بحاجة إلى التأكد من أن الهوية المحددة التي عينها المستخدم لها تعيين دور على مخزن المفاتيح مع أذونات للإجراءات:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/actionMicrosoft.KeyVault/vaults/keys/decrypt/actionتتم إضافة الهوية المعينة من قبل المستخدم التي تحددها إلى حساب NetApp الخاص بك. نظرا للطبيعة القابلة للتخصيص للتحكم في الوصول المستند إلى الدور (RBAC)، لا يقوم مدخل Azure بتكوين الوصول إلى مخزن المفاتيح. راجع توفير الوصول إلى مفاتيح Key Vault والشهادات والأسرار باستخدام عنصر تحكم الوصول المستند إلى دور Azure للحصول على تفاصيل حول تكوين Azure Key Vault.

حدد حفظ ثم لاحظ الإعلام الذي يبلغ عن حالة العملية. إذا لم تنجح العملية، تظهر رسالة خطأ. راجع رسائل الخطأ واستكشاف الأخطاء وإصلاحها للحصول على المساعدة في حل الخطأ.

استخدام التحكم في الوصول المستند إلى الدور

يمكنك استخدام Azure Key Vault الذي تم تكوينه لاستخدام التحكم في الوصول المستند إلى الدور في Azure. لتكوين المفاتيح المدارة من قبل العميل من خلال مدخل Microsoft Azure، تحتاج إلى توفير هوية معينة من قبل المستخدم.

في حساب Azure الخاص بك، انتقل إلى Key vaults ثم Access policies.

لإنشاء نهج وصول، ضمن Permission model، حدد Azure role-based access-control.

عند إنشاء الدور المعين من قبل المستخدم، هناك ثلاثة أذونات مطلوبة للمفاتيح التي يديرها العميل:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/actionMicrosoft.KeyVault/vaults/keys/decrypt/action

على الرغم من وجود أدوار محددة مسبقا تتضمن هذه الأذونات، فإن هذه الأدوار تمنح امتيازات أكثر مما هو مطلوب. يوصى بإنشاء دور مخصص مع الحد الأدنى من الأذونات المطلوبة فقط. لمزيد من المعلومات، راجع أدوار Azure المخصصة.

{ "id": "/subscriptions/<subscription>/Microsoft.Authorization/roleDefinitions/<roleDefinitionsID>", "properties": { "roleName": "NetApp account", "description": "Has the necessary permissions for customer-managed key encryption: get key, encrypt and decrypt", "assignableScopes": [ "/subscriptions/<subscriptionID>/resourceGroups/<resourceGroup>" ], "permissions": [ { "actions": [], "notActions": [], "dataActions": [ "Microsoft.KeyVault/vaults/keys/read", "Microsoft.KeyVault/vaults/keys/encrypt/action", "Microsoft.KeyVault/vaults/keys/decrypt/action" ], "notDataActions": [] } ] } }بمجرد إنشاء الدور المخصص وإتاحته للاستخدام مع مخزن المفاتيح، يمكنك تطبيقه على الهوية المعينة من قبل المستخدم.

إنشاء وحدة تخزين Azure NetApp Files باستخدام مفاتيح يديرها العميل

من Azure NetApp Files، حدد Volumes ثم + Add volume.

اتبع الإرشادات الواردة في تكوين ميزات الشبكة لوحدات تخزين Azure NetApp Files:

- تعيين خيار ميزات الشبكة في صفحة إنشاء وحدة التخزين.

- يجب أن تسمح مجموعة أمان الشبكة للشبكة الفرعية المفوضة لوحدات التخزين بنسبة استخدام الشبكة الواردة من الجهاز الظاهري لتخزين NetApp.

بالنسبة لحساب NetApp الذي تم تكوينه لاستخدام مفتاح مدار من قبل العميل، تتضمن صفحة إنشاء وحدة تخزين خيار مصدر مفتاح التشفير.

لتشفير وحدة التخزين باستخدام المفتاح الخاص بك، حدد المفتاح المدار بواسطة العميل في القائمة المنسدلة مصدر مفتاح التشفير.

عند إنشاء وحدة تخزين باستخدام مفتاح مدار من قبل العميل، يجب عليك أيضا تحديد قياسي لخيار ميزات الشبكة. ميزات الشبكة الأساسية غير مدعومة.

يجب عليك تحديد نقطة نهاية خاصة بخزنة المفاتيح أيضا. تعرض القائمة المنسدلة نقاط النهاية الخاصة في الشبكة الظاهرية المحددة. إذا لم تكن هناك نقطة نهاية خاصة لمخزن المفاتيح الخاص بك في الشبكة الظاهرية المحددة، فإن القائمة المنسدلة فارغة، ولن تتمكن من المتابعة. إذا كان الأمر كذلك، فتحقق من نقطة نهاية Azure الخاصة.

استمر في إكمال عملية إنشاء وحدة التخزين. راجع:

نقل وحدة تخزين Azure NetApp Files إلى مفاتيح يديرها العميل (معاينة)

تدعم Azure NetApp Files القدرة على نقل وحدات التخزين الموجودة باستخدام المفاتيح المدارة بواسطة النظام الأساسي إلى المفاتيح التي يديرها العميل. بمجرد إكمال الترحيل، لا يمكنك العودة إلى المفاتيح المدارة بواسطة النظام الأساسي.

تسجيل الميزة

انتقال مفتاح التشفير ل Azure NetApp Files قيد المعاينة حاليا. قبل استخدام هذه الميزة للمرة الأولى، تحتاج إلى تسجيلها.

سجل الميزة :

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMigratePmkToCmkتحقق من حالة تسجيل الميزة:

Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMigratePmkToCmkإشعار

قد تكون RegistrationState في

Registeringالحالة لمدة تصل إلى 60 دقيقة قبل التغيير إلىRegistered. انتظر حتى يتم تسجيل الحالة قبل المتابعة.

يمكنك أيضا استخدام أوامر az feature register az feature show Azure CLI وتسجيل الميزة وعرض حالة التسجيل.

وحدات تخزين الانتقال

إشعار

عند نقل وحدات التخزين لاستخدام مفاتيح يديرها العميل، يجب إجراء الانتقال لكل شبكة ظاهرية حيث يحتوي حساب Azure NetApp Files على وحدات تخزين.

- تأكد من تكوين حساب Azure NetApp Files لاستخدام المفاتيح التي يديرها العميل.

- في مدخل Microsoft Azure، انتقل إلى Encryption.

- حدد علامة التبويب ترحيل CMK.

- من القائمة المنسدلة، حدد الشبكة الظاهرية ونقطة النهاية الخاصة لمخزن المفاتيح التي تريد استخدامها.

- ينشئ Azure قائمة وحدات التخزين المراد تشفيرها بواسطة المفتاح الذي يديره العميل.

- حدد تأكيد لبدء الترحيل.

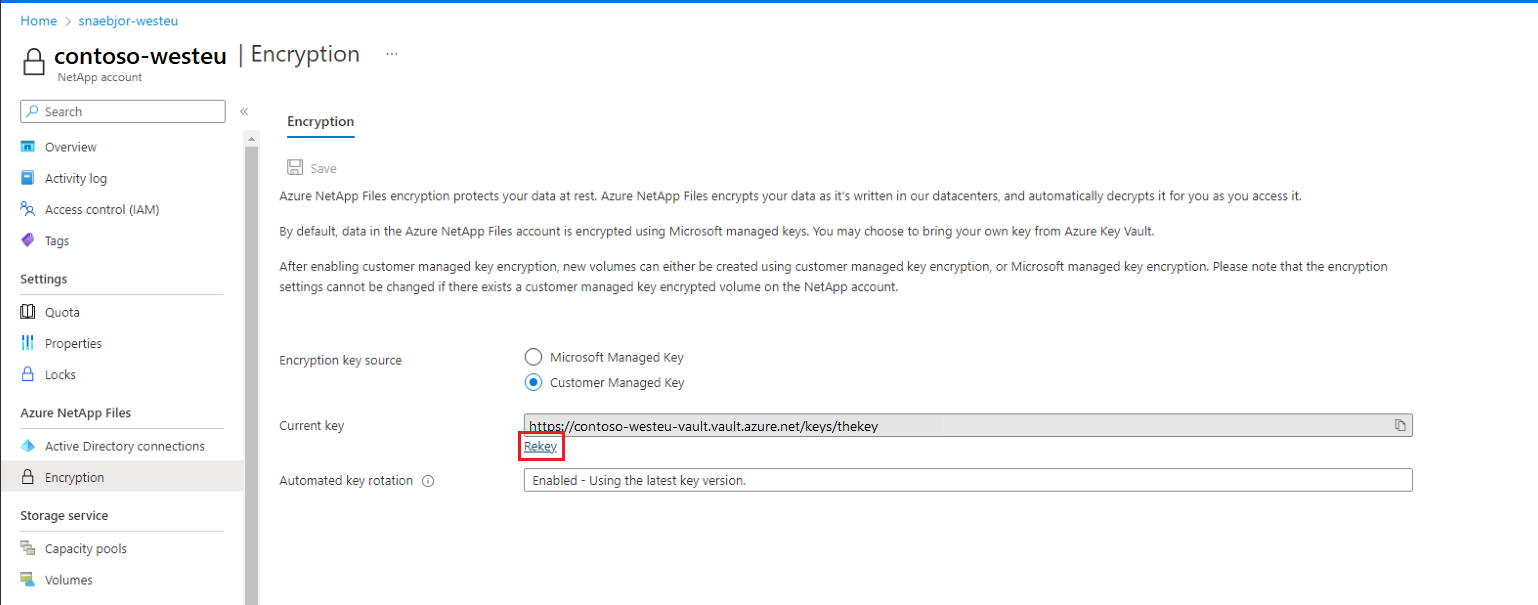

إعادة مفتاح جميع وحدات التخزين ضمن حساب NetApp

إذا قمت بالفعل بتكوين حساب NetApp الخاص بك للمفاتيح التي يديرها العميل ولديك وحدة تخزين واحدة أو أكثر مشفرة باستخدام مفاتيح يديرها العميل، يمكنك تغيير المفتاح المستخدم لتشفير جميع وحدات التخزين ضمن حساب NetApp. يمكنك تحديد أي مفتاح موجود في نفس مخزن المفاتيح. تغيير خزائن المفاتيح غير مدعوم.

ضمن حساب NetApp الخاص بك، انتقل إلى قائمة التشفير . ضمن حقل إدخال المفتاح الحالي، حدد الارتباط Rekey.

في القائمة Rekey ، حدد أحد المفاتيح المتوفرة من القائمة المنسدلة. يجب أن يكون المفتاح المختار مختلفا عن المفتاح الحالي.

حدد موافق للحفظ. قد تستغرق عملية إعادة المفتاح عدة دقائق.

التبديل من النظام المعين إلى الهوية المعينة من قبل المستخدم

للتبديل من النظام المعين إلى الهوية المعينة من قبل المستخدم، يجب منح الهوية الهدف حق الوصول إلى خزنة المفاتيح المستخدمة مع أذونات القراءة/الحصول والتشفير وفك التشفير.

تحديث حساب NetApp عن طريق إرسال طلب PATCH باستخدام

az restالأمر :az rest -m PATCH -u <netapp-account-resource-id>?api-versions=2022-09-01 -b @path/to/payload.jsonيجب أن تستخدم الحمولة البنية التالية:

{ "identity": { "type": "UserAssigned", "userAssignedIdentities": { "<identity-resource-id>": {} } }, "properties": { "encryption": { "identity": { "userAssignedIdentity": "<identity-resource-id>" } } } }تأكد من اكتمال العملية بنجاح باستخدام

az netappfiles account showالأمر . يتضمن الإخراج الحقول التالية:"id": "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.NetApp/netAppAccounts/account", "identity": { "principalId": null, "tenantId": null, "type": "UserAssigned", "userAssignedIdentities": { "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>": { "clientId": "<client-id>", "principalId": "<principalId>", "tenantId": <tenantId>" } } },تأكد من:

encryption.identity.principalIdيطابق القيمة فيidentity.userAssignedIdentities.principalIdencryption.identity.userAssignedIdentityيطابق القيمة فيidentity.userAssignedIdentities[]

"encryption": { "identity": { "principalId": "<principal-id>", "userAssignedIdentity": "/subscriptions/<subscriptionId>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>" }, "KeySource": "Microsoft.KeyVault", },

رسائل الخطأ واستكشاف الأخطاء وإصلاحها

يسرد هذا القسم رسائل الخطأ والحلول المحتملة عندما تفشل Azure NetApp Files في تكوين تشفير المفتاح المدار من قبل العميل أو إنشاء وحدة تخزين باستخدام مفتاح مدار من قبل العميل.

أخطاء تكوين تشفير المفتاح المدار من قبل العميل على حساب NetApp

| حالة الخطأ | نوع الحل |

|---|---|

The operation failed because the specified key vault key was not found |

عند إدخال مفتاح URI يدويا، تأكد من صحة URI. |

Azure Key Vault key is not a valid RSA key |

تأكد من أن المفتاح المحدد من نوع RSA. |

Azure Key Vault key is not enabled |

تأكد من تمكين المفتاح المحدد. |

Azure Key Vault key is expired |

تأكد من عدم انتهاء صلاحية المفتاح المحدد. |

Azure Key Vault key has not been activated |

تأكد من أن المفتاح المحدد نشط. |

Key Vault URI is invalid |

عند إدخال مفتاح URI يدويا، تأكد من صحة URI. |

Azure Key Vault is not recoverable. Make sure that Soft-delete and Purge protection are both enabled on the Azure Key Vault |

تحديث مستوى استرداد مخزن المفاتيح إلى: “Recoverable/Recoverable+ProtectedSubscription/CustomizedRecoverable/CustomizedRecoverable+ProtectedSubscription” |

Account must be in the same region as the Vault |

تأكد من أن مخزن المفاتيح في نفس المنطقة مثل حساب NetApp. |

أخطاء في إنشاء وحدة تخزين مشفرة باستخدام مفاتيح يديرها العميل

| حالة الخطأ | نوع الحل |

|---|---|

Volume cannot be encrypted with Microsoft.KeyVault, NetAppAccount has not been configured with KeyVault encryption |

لا يحتوي حساب NetApp الخاص بك على تشفير مفتاح مدار من قبل العميل ممكن. تكوين حساب NetApp لاستخدام المفتاح المدار من قبل العميل. |

EncryptionKeySource cannot be changed |

لا يوجد حل. EncryptionKeySource لا يمكن تغيير خاصية وحدة التخزين. |

Unable to use the configured encryption key, please check if key is active |

تحقق مما يلي: -هل جميع نهج الوصول صحيحة على خزنة المفاتيح: Get، Encrypt، Decrypt؟ -هل توجد نقطة نهاية خاصة لخزنة المفاتيح؟ -هل هناك شبكة ظاهرية NAT في VNet، مع تمكين الشبكة الفرعية Azure NetApp Files المفوضة؟ |

Could not connect to the KeyVault |

تأكد من إعداد نقطة النهاية الخاصة بشكل صحيح وأن جدران الحماية لا تمنع الاتصال من الشبكة الظاهرية إلى KeyVault. |