مصادقة وتخويل Azure Relay

هناك طريقتان لمصادقة الوصول إلى موارد Azure Relay وتخويله: معرف Microsoft Entra وتوقيعات الوصول المشترك (SAS). توفر هذه المقالة تفاصيل حول استخدام هذين النوعين من آليات الأمان.

Microsoft Entra ID

يوفر تكامل Microsoft Entra لموارد Azure Relay التحكم في الوصول المستند إلى الدور (Azure RBAC) للتحكم الدقيق في وصول العميل إلى الموارد. يمكنك استخدام Azure RBAC لمنح أذونات لمبدأ الأمان، والذي قد يكون مستخدمًا أو مجموعة أو مدير خدمة تطبيق. تتم مصادقة أساس الأمان بواسطة معرف Microsoft Entra لإرجاع رمز OAuth 2.0 المميز. يمكن استخدام الرمز المميز لتخويل طلب للوصول إلى مورد Azure Relay.

لمزيد من المعلومات حول المصادقة باستخدام معرف Microsoft Entra، راجع المقالات التالية:

هام

يوفر تخويل المستخدمين أو التطبيقات باستخدام رمز OAuth 2.0 المميز الذي تم إرجاعه بواسطة معرف Microsoft Entra أمانا فائقا وسهولة استخدام عبر توقيعات الوصول المشترك (SAS). باستخدام معرف Microsoft Entra، ليست هناك حاجة لتخزين الرموز المميزة في التعليمات البرمجية الخاصة بك والمخاطرة بالثغرات الأمنية المحتملة. نوصي باستخدام معرف Microsoft Entra مع تطبيقات Azure Relay عندما يكون ذلك ممكنا.

الأدوار المضمنة

بالنسبة إلى Azure Relay، فإن إدارة مساحات الأسماء وجميع الموارد ذات الصلة من خلال مدخل Microsoft Azure وواجهة برمجة تطبيقات إدارة موارد Azure محمية بالفعل باستخدام نموذج Azure RBAC. يوفر Azure الأدوار المضمنة أدناه ل Azure لتخويل الوصول إلى مساحة اسم Relay:

| الدور | الوصف |

|---|---|

| مالك Azure Relay | استخدم هذا الدور لمنح حق الوصول الكامل إلى موارد Azure Relay. |

| مستمع Azure Relay | استخدم هذا الدور لمنح حق الوصول إلى قراءة الكيان والاستماع إلى موارد Azure Relay. |

| مرسل ترحيل Azure | استخدم هذا الدور لمنح وصول الإرسال وقراءة الكيان إلى موارد Azure Relay. |

توقيع الوصول المشترك

يمكن للتطبيقات المصادقة على Azure Relay باستخدام مصادقة توقيع الوصول المشترك (SAS). تمكن مصادقة SAS التطبيقات من المصادقة على خدمة Azure Relay باستخدام مفتاح وصول تم تكوينه على مساحة اسم Relay. يمكنك بعد ذلك استخدام هذا المفتاح لإنشاء رمز مميز لتوقيع الوصول المشترك يمكن للعملاء استخدامه للمصادقة على خدمة الترحيل.

تمكنك مصادقة SAS من منح المستخدم حق الوصول إلى موارد Azure Relay بحقوق محددة. تتضمن مصادقة SAS تكوين مفتاح تشفير مع الحقوق المقترنة على مورد. يمكن للعملاء بعد ذلك الوصول إلى هذا المورد عن طريق تقديم رمز SAS المميز، الذي يتكون من المورد URI التي يتم الوصول إليها و انتهاء الصلاحية الموقعة مع المفتاح المُكون.

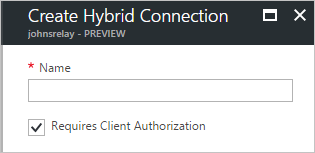

يمكنك تكوين مفاتيح SAS على مساحة اسم Relay. على عكس مراسلة ناقل خدمة Microsoft Azure، تدعم الاتصال مختلط الترحيل المرسلين غير المصرح لهم أو المجهولين. يمكنك تمكين الوصول المجهول للكيان عند إنشائه، كما هو موضح في لقطة الشاشة التالية من المدخل:

لاستخدام SAS، يمكنك تكوين كائن SharedAccessAuthorizationRule على مساحة اسم Relay التي تتكون من الخصائص التالية:

- KeyName الذي يعرف القاعدة.

- PrimaryKey هو مفتاح تشفير يستخدم لتوقيع/التحقق من صحة رموز SAS المميزة.

- SecondaryKey هو مفتاح تشفير يستخدم لتوقيع/التحقق من صحة رموز SAS المميزة.

- الحقوق التي تمثل مجموعة حقوق الاستماع أو الإرسال أو الإدارة الممنوحة.

يمكن لقواعد التخويل التي تم تكوينها على مستوى مساحة الاسم منح حق الوصول إلى جميع اتصالات الترحيل في مساحة اسم للعملاء الذين تم توقيع الرموز المميزة باستخدام المفتاح المقابل. يمكن تكوين ما يصل إلى 12 قاعدة تخويل على مساحة اسم Relay. بشكل افتراضي، يتم تكوين SharedAccessAuthorizationRule مع كافة الحقوق لكل مساحة اسم عند توفيرها لأول مرة.

للوصول إلى كيان، يتطلب العميل رمز SAS المميز الذي تم إنشاؤه باستخدام SharedAccessAuthorizationRule معين. يتم إنشاء الرمز المميز SAS باستخدام HMAC-SHA256 لسلسلة مورد تتكون من المورد URI الذي يتم المطالبة الوصول إليه، و انتهاء صلاحية مع مفتاح التشفير المقترن بقاعدة التخويل.

يتم تضمين دعم مصادقة SAS ل Azure Relay في إصدارات Azure .NET SDK 2.0 والإصدارات الأحدث. يتضمن SAS دعما ل SharedAccessAuthorizationRule. تدعم كافة واجهات برمجة التطبيقات التي تقبل سلسلة اتصال كمعلمة سلاسل اتصال SAS.

عينات

الخطوات التالية

- تابع قراءة مصادقة ناقل خدمة Microsoft Azure باستخدام توقيعات الوصول المشترك للحصول على مزيد من التفاصيل حول SAS.

- راجع دليل بروتوكول Azure Relay Hybrid الاتصال ions للحصول على معلومات مفصلة حول إمكانية الاتصال المختلطة.

- للحصول على معلومات مقابلة حول مصادقة وتخويل مراسلة ناقل خدمة Microsoft Azure، راجع مصادقة ناقل خدمة Microsoft Azure والتخويل.