إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

عند إنشاء خادم SQL منطقي من مدخل Microsoft Azure لقاعدة بيانات azure SQL، وتحليلات Azure Synapse، وتكون النتيجة نقطة نهاية عامة بالتنسيق، yourservername. قاعدة بيانات.windows.net.

يمكنك استخدام عناصر التحكم في الوصول إلى الشبكة التالية، ويسمح بشكل انتقائي بالوصول إلى قاعدة البيانات عبر نقطة النهاية العامة:

- يسمح بخدمات Azure: عند التعيين على تشغيل، يمكن للموارد الأخرى داخل حدود Azure؛ على سبيل المثال: Azure VM، والوصول إلى قاعدة بيانات SQL

- قواعد جدار حماية IP: استخدم هذه الميزة للسماح بشكل صريح بالاتصالات من عنوان IP المحدد؛ على سبيل المثال: من الأجهزة المحلية

يمكنك أيضًا السماح بالوصول الخاص إلى قاعدة البيانات من الشبكات الظاهرية عبر:

- قواعد جدار حماية الشبكة الظاهرية: يمكنك استخدام هذه الميزة للسماح بنسبة استخدام الشبكة من شبكة ظاهرية معينة داخل حدود Azure

- ارتباط خاص: يمكن استخدام هذه الميزة لإنشاء نقطة نهاية خاصة لخادم SQL المنطقيمن خلال شبكة ظاهرية معينة

هام

لا تنطبق هذه المقالة على المثيل Azure SQL المدار. لمزيد من المعلومات حول تكوين الشبكة المطلوبة، راجع الاتصال بمثيل مُدار .Azure SQL.

انظر إلي الفيديو أدناه للحصول على تفسير عالي المستوى لعناصر التحكم في الوصول وما يفعلونه:

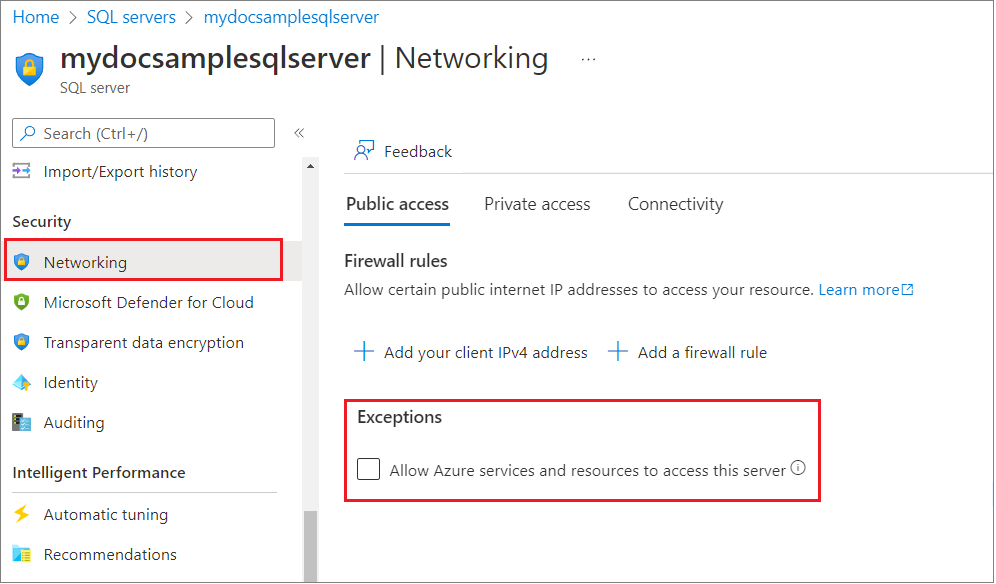

إتاحة خدمات Azure

بشكل افتراضي أثناء إنشاء خادم SQL منطقي جديد من مدخل Microsoft Azure، يتم تعيين هذا الإعداد إلى إيقاف التشغيل. يظهر هذا الإعداد عندما يسمح بالاتصال باستخدام نقطة نهاية الخدمة العامة.

يمكنك أيضًا تغيير هذا الإعداد عبر جزء جدار الحماية بعد إنشاء خادم SQL المنطقي على النحو التالي.

عند التعيين إلى تشغيل، يسمح الخادم الخاص بك بالاتصالات من جميع الموارد داخل حدود Azure، والتي قد تكون أو لا تكون جزءاً من اشتراكك.

في كثير من الحالات، يكون إعداد التشغيل أكثر تساهلاً مما يريده معظم العملاء. قد ترغب في تعيين هذا الإعداد إلى إيقاف، واستبداله بقواعد جدار حماية IP أكثر تقييدًا، أو قواعد جدار حماية الشبكة الظاهرية.

ومع ذلك، فإن القيام بذلك يؤثر على الميزات التالية التي تعمل على VM Azure، والتي ليست جزءًا من شبكتك الظاهرية؛ وبالتالي الاتصال بقاعدة البيانات عبر عنوان Azure IP:

حول خدمة الاستيراد والتصدير

لا تعمل خدمة التصدير والاستيراد عند تعيين السماح بالوصولإلى خدمات Azure على وضع إيقاف التشغيل. ومع ذلك يمكنك حل المشكلة عن طريق تشغيل sqlpackage.exe يدويًا من Azure VM، أو تنفيذ التصدير مباشرة في التعليمات البرمجية باستخدام واجهة برمجة التطبيقات DACFx.

مزامنة البيانات

لاستخدام ميزة مزامنة البيانات مع السماح بالوصول إلى خدمات Azure يتم التعيين إلى إيقاف، يمكن أن تحتاج إلى إنشاء إدخالات قاعدة جدار الحماية الفردية ؛ لإضافة عناوين IP من علامة خدمة Sql للمنطقة التي تستضيف قاعدة بيانات للمركز. إضافة قواعد جدار الحماية على مستوى الخادم هذه إلى الخوادم التي تستضيف كلاً من المركز العضو قواعد بيانات (التي قد تكون في مناطق مختلفة)

استعمل البرنامج النصي PowerShell التالي لإنشاء عناوين IP المطابقة لعلامة الخدمة SQL لمنطقة غرب الولايات المتحدة

PS C:\> $serviceTags = Get-AzNetworkServiceTag -Location eastus2

PS C:\> $sql = $serviceTags.Values | Where-Object { $_.Name -eq "Sql.WestUS" }

PS C:\> $sql.Properties.AddressPrefixes.Count

70

PS C:\> $sql.Properties.AddressPrefixes

13.86.216.0/25

13.86.216.128/26

13.86.216.192/27

13.86.217.0/25

13.86.217.128/26

13.86.217.192/27

تلميح

يرجع Get-AzNetworkServiceTag للنطاق العام لعلامة خدمة SQLعلى الرغم من تحديد معلمة الموقع. تأكد من تصفيته إلى المنطقة التي تستضيف قاعدة بيانات المركز المستخدمة من قبل مجموعة المزامنة

لاحظ أن إخراج البرنامج النصي PowerShell موجود في تدوين التوجيه بين المجالات دون فئات (CIDR). يحتاج التحويل هذا إلى تنسيق عنوان IP الخاص بالبداية والنهاية باستخدام Get-IPrangeStartEnd.ps1 مثل هذا:

PS C:\> Get-IPrangeStartEnd -ip 52.229.17.93 -cidr 26

start end

----- ---

52.229.17.64 52.229.17.127

يمكنك استخدام هذا البرنامج النصي PowerShell الإضافي لتحويل كافة عناوين IP من CIDR إلى تنسيق عنوان IP الخاص بالبدء والنهاية.

PS C:\>foreach( $i in $sql.Properties.AddressPrefixes) {$ip,$cidr= $i.split('/') ; Get-IPrangeStartEnd -ip $ip -cidr $cidr;}

start end

----- ---

13.86.216.0 13.86.216.127

13.86.216.128 13.86.216.191

13.86.216.192 13.86.216.223

يمكنك الآن إضافة هذه كقواعد جدار حماية مميزة، ثم تعيين السماح لخدمات Azure بالوصول إلى الخادم إلى "إيقاف".

قواعد جدار حماية IP

جدار الحماية المستند إلى Ip هو ميزة لخادم SQL المنطقي في Azure، والتي تمنع كافة الوصول إلى الخادم الخاص بك حتى تضيف بشكل صريح عناوين IP لأجهزة العميل.

قواعد جدار حماية الشبكة الظاهرية

بالإضافة إلى قواعد IP، يسمح لك جدار حماية الخادم بتحديدقواعد الشبكة الظاهرية.

لمعرفة المزيد، راجع نقاط نهاية خدمة الشبكة الظاهرية، وقواعد قاعدة بيانات Azure SQL ، أو شاهد هذا الفيديو:

مصطلحات خاصة بشبكات Azure

كن على دراية بمصطلحات شبكات Azure التالية أثناء استكشاف قواعد جدار حماية الشبكة الظاهرية

الشبكة الظاهرية :يمكن أن يكون لديك شبكات ظاهرية مرتبطة باشتراك Azure

الشبكة الفرعية: تحتوي الشبكة الظاهرية على شبكات فرعية. أي (VMs) من Azure تم تعيينها إلى الشبكات الفرعية. يمكن أن تحتوي شبكة فرعية واحدة على العديد من VMs، أو عقد حساب أخرى. لا يمكن حساب العقد التي تقع خارج الشبكة الظاهرية الوصول إلى شبكتك الظاهرية؛ إلا إذا قمت بتكوين الأمان الخاص بك للسماح بالوصول.

نقطة نهاية خدمة الشبكة الظاهرية:نقطة نهاية خدمة الشبكة الظاهرية هي شبكة فرعية تشمل قيم خصائصها اسمًا أو أكثر، من أسماء أنواع خدمة Azure الرسمية. في هذه المقالة نحن مهتمون باسم نوع Microsoft.Sql، والذي يشير إلى خدمة Azure المسماة قاعدة بيانات SQL.

قاعدة الشبكة الظاهرية: قاعدة الشبكة الظاهرية للخادم الخاص بك عبارة عن الشبكة فرعية المدرجة في قائمة التحكم بالوصول (ACL) للخادم الخاص بك. لكي تكون في ACL لقاعدة البيانات الخاصة بك في قاعدة بيانات SQL يجب أن تحتوي الشبكة الفرعية على اسم نوع Microsoft.Sql.. تخبر قاعدة الشبكة الظاهرية الخادم الخاص بك بقبول الاتصالات من كل عقدة موجودة على الشبكة الفرعية.

IP عبر قواعد جدار حماية الشبكة الظاهرية

يسمح لك جدار حماية قاعدة بيانات Azure SQL بتحديد نطاقات عناوين IP التي يتم من خلالها قبول الاتصالات في قاعدة بيانات SQL. هذا الأسلوب مناسب لعناوين IP الموجودة خارج شبكة اتصال Azure الخاصة. ومع ذلك، يتم تكوين الأجهزة الظاهرية (VMs) داخل شبكة Azure الخاصة باستخدام عناوين IP الديناميكية. يمكن أن تغيير عناوين IP الديناميكية عند إعادة تشغيل VM الخاص بك، وبالتالي تبطل قاعدة جدار الحماية المستندة إلى IP. سيكون من غير الصواب تحديد عنوان IP ديناميكي في قاعدة جدار حماية في بيئة التشغيل.

يمكنك الحصول على هذا القيد من خلال عنوان IP ثابتلـ VM. للمزيد من التفاصيل راجع إنشاء VM بعنوان IP عام ثابت باستخدام مدخل Microsoft Azure. ومع ذلك، يمكن أن يصبح نهج IP الثابت صعب الإدارة، ويكون مكلفًا عند تنفيذه على نطاق واسع.

قواعد الشبكة الظاهرية هي أسهل بديل لإنشاء وإدارة الوصول من شبكة فرعية معينة تحتوي على VMs الخاص بك.

ملاحظة

لا يمكنك امتلاك قاعدة بيانات SQL على شبكة فرعية. إذا كان خادمك عقدة على شبكة فرعية في الشبكة الظاهرية، يمكن الاتصال بجميع العقد داخل الشبكة الظاهرية مع قاعدة بيانات SQL. في هذه الحالة، يمكن VMs الاتصال مع قاعدة بيانات SQL دون الحاجة إلى أي قواعد الشبكة الظاهرية أو قواعد IP.

Private Link

يسمح لك الرابط الخاص بالاتصال بخادم عبرنقطة نهاية خاصة. نقطة النهاية الخاصة هي عنوان IP خاص داخل الشبكة الظاهرية معينة وشبكة فرعية.

الخطوات التالية

للقيام بتشغيل سريع لإنشاء قاعدة جدار حماية IP على مستوى الخادم، راجع إنشاء قاعدة بيانات في قاعدة بيانات SQL.

للحصول على بداية سريعة في إنشاء قاعدة جدار حماية شبكة ظاهرية على مستوى الخادم، راجع نقاط نهاية خدمة الشبكة الظاهرية، وقواعد قاعدة بيانات Azure SQL.

للحصول على مساعدة بشأن الاتصال بقاعدة بيانات في قاعدة بيانات SQL من تطبيقات مفتوحة المصدر، أو تطبيقات تابعة لجهات خارجية، راجع عينات تعليمات برمجية بدء التشغيل السريع للعميل إلى قاعدة بيانات SQL.

للحصول على معلومات حول المنافذ الإضافية التي قد تحتاج إلى فتحها، راجع قاعدة بيانات SQL: القسم الخارجي مقابل الداخلي للمنافذ التي تتجاوز 1433 لـ ADO.NET 4.5، وقاعدة بيانات SQL

للحصول على نظرة عامة حول اتصال قاعدة بيانات Azure SQL، راجع هندسة اتصال Azure SQL

للحصول على نظرة عامة على أمن Azure SQL Database، راجع تأمين قاعدة البيانات الخاصة بك