نقاط نهاية خدمة الشبكة الافتراضية

توفر نقطة تقديم خدمة الشبكة الظاهرية (VNet) اتصالاً آمناً ومباشراً بخدمات Azure عبر مسار مُحسن عبر شبكة Azure الأساسية. تسمح لك نقاط النهاية بتأمين موارد خدمة Azure الهامة إلى الشبكات الظاهرية فقط. تمكّن نقاط نهاية الموفر عناوين IP الخاصة في الشبكة الظاهرية من الوصول إلى نقطة نهاية خدمة Azure دون الحاجة إلى عنوان IP عام على الشبكة الظاهرية.

إشعار

توصي Microsoft باستخدام Azure Private Link ونقاط النهاية الخاصة للوصول الآمن والخاص إلى الخدمات المستضافة على نظام Azure الأساسي. توفر Azure Private Link واجهة شبكة في شبكة ظاهرية من اختيارك لخدمات Azure مثل Azure Storage أو Azure SQL. لمزيد من المعلومات، راجع Azure Private Link وما هي نقطة النهاية الخاصة؟.

تتوفر نقاط نهاية الموفر لخدمات Azure ومناطقها التالية. يوجد مورد Microsoft.* بين قوسين. قم بتمكين هذا المورد من جانب الشبكة الفرعية أثناء تكوين نقاط نهاية الموفر لخدمتك:

متوفر بشكل عام

- Azure Storage (Microsoft.Storage): متوفر بشكل عام في كل مناطق Azure.

- نقاط نهاية خدمة Azure Storage عبر المناطق (Microsoft.Storage.Global): متوفرة بشكل عام في جميع مناطق Azure.

- Azure SQL Database (Microsoft.Sql): متوفر بشكل عام في كل مناطق Azure.

- Azure Synapse Analytics (Microsoft.Sql): متوفر بشكل عام في كل مناطق Azure لتجمعات SQL المخصصة (سابقا SQL DW).

- Azure Database لخادم PostgreSQL (Microsoft.Sql): متوفر بشكل عام في مناطق Azure حيث تتوفر خدمة قاعدة البيانات.

- Azure Database لخادم MySQL (Microsoft.Sql): متوفر بشكل عام في مناطق Azure حيث تتوفر خدمة قاعدة البيانات.

- Azure Database لخادم MariaDB (Microsoft.Sql): متوفر بشكل عام في مناطق Azure حيث تتوفر خدمة قاعدة البيانات.

- Azure Cosmos DB (Microsoft.AzureCosmosDB): متوفر بشكل عام في كل مناطق Azure.

- Azure Key Vault (Microsoft.KeyVault): متوفر بشكل عام في كل مناطق Azure.

- Azure Service Bus (Microsoft.ServiceBus): متوفر بشكل عام في كل مناطق Azure.

- Azure Event Hubs (Microsoft.EventHub): متوفر بشكل عام في كل مناطق Azure.

- Azure App Service (Microsoft.Web): متوفر بشكل عام في كل مناطق Azure حيث تتوفر خدمة التطبيق.

- خدمات Azure المعرفية (Microsoft.CognitiveServices): متوفرة بشكل عام في جميع مناطق Azure حيث تتوفر خدمات Azure الذكاء الاصطناعي.

معاينة عامة

- Azure Container Registry (Microsoft.ContainerRegistry): تتوفر المعاينة في مناطق Azure المحدودة حيث يتوفر سجل حاويات Azure.

للحصول على أحدث الإشعارات، راجع صفحة تحديثات شبكة Azure الظاهرية.

المزايا الرئيسية

توفر نقاط نهاية الموفر المزايا التالية:

أمان محسن لموارد خدمة Azure الخاصة بك: يمكن أن تتداخل مساحات عناوين الشبكة الافتراضية الخاصة. لا يمكنك استخدام المساحات المتداخلة لتحديد نسبة استخدام الشبكة التي تنشأ من شبكتك الظاهرية بشكل فريد. تمكن نقاط نهاية الخدمة من تأمين موارد خدمة Azure إلى شبكتك الظاهرية عن طريق توسيع هوية VNet إلى الخدمة. بمجرد تمكين نقاط نهاية الخدمة في شبكتك الظاهرية، يمكنك إضافة قاعدة شبكة ظاهرية لتأمين موارد خدمة Azure إلى شبكتك الظاهرية. تقدم إضافة القاعدة أماناً محسناً عن طريق الإزالة الكاملة للوصول العام إلى الإنترنت إلى الموارد، والسماح بحركة المرور فقط من شبكتك الافتراضية.

التوجيه الأمثل لنسبة استخدام شبكة خدمة Azure من شبكتك الظاهرية: اليوم، أي مسارات في شبكتك الظاهرية من التي تفرض نسبة استخدام شبكة الإنترنت إلى أجهزتك المحلية و/أو الظاهرية تفرض أيضاً على نسبة استخدام شبكة خدمة Azure اتخاذ المسار نفسه لنسبة استخدام شبكة الإنترنت. توفر نقاط نهاية الخدمة التوجيه الأمثل لحركة مرور Azure.

نقاط النهاية دائما تأخذ حركة مرور الخدمة مباشرة من الشبكة الظاهرية إلى الخدمة على شبكة العمود الفقري لـ Microsoft Azure. يسمح لك حفظ حركة المرور على شبكة Azure الأساسية بمواصلة التدقيق ومراقبة حركة مرور الإنترنت الصادرة من الشبكات الافتراضية الخاصة بك، من خلال النفق القسري، دون التأثير على حركة مرور الخدمة. لمزيد من المعلومات عن المسارات المعرفة من قبل المستخدم والتوجيه القسري لأسفل، راجع توجيه نسبة استخدام شبكة Azure الظاهرية.

بسيطة في الإعداد بأقل مجهود إداري: لم تعد بحاجة إلى عناوين IP عامة محجوزة في الشبكات الظاهرية لتأمين موارد Azure من خلال جدار حماية IP. لا توجد أي أجهزة لترجمة عنوان الشبكة (NAT) أو أجهزة بوابة مطلوبة لإعداد نقاط نهاية الموفر. يمكنك تكوين نقاط نهاية الخدمة من خلال تحديد واحد على شبكة فرعية. لا توجد نفقات إضافية للحفاظ على نقاط النهاية.

القيود

- تتوفر الميزة فقط للشبكات الظاهرية التي تم نشرها من خلال نموذج توزيع Azure Resource Manager.

- يتم تمكين نقاط النهاية على الشبكات الفرعية التي تم تكوينها في شبكات Azure الظاهرية. لا يمكن استخدام نقاط النهاية لحركة المرور من خدماتك المحلية إلى خدمات Azure. لمزيد من المعلومات، راجع الوصول الآمن لخدمة Azure محلياً

- بالنسبة إلى Azure SQL، تنطبق نقطة تقديم الخدمة فقط على نسبة استخدام شبكة خدمة Azure داخل منطقة شبكة ظاهرية.

- بالنسبة إلى Azure Data Lake Storage (ADLS) Gen 1، تتوفر إمكانية تكامل الشبكة الظاهرية فقط للشبكات الظاهرية داخل المنطقة نفسها. لاحظ أيضا أن تكامل الشبكة الظاهرية ل ADLS Gen1 يستخدم أمان نقطة نهاية خدمة الشبكة الظاهرية بين شبكتك الظاهرية ومعرف Microsoft Entra لإنشاء مطالبات أمان إضافية في الرمز المميز للوصول. ثم يتم استخدام هذه المطالبات لمصادقة شبكتك الافتراضية على حسابك على Data Lake Storage Gen1 والسماح بالوصول. يتم استخدام علامة Microsoft.AzureActiveDirectory المدرجة ضمن نقاط نهاية الموفر الداعمة للخدمات فقط لدعم نقاط نهاية الموفر إلى ADLS Gen 1. لا يدعم معرف Microsoft Entra نقاط نهاية الخدمة في الأصل. لمزيد من المعلومات عن تكامل شبكة Azure Data Lake Store Gen 1 الظاهرية، راجع أمان الشبكة في Azure Data Lake Storage Gen1.

- يمكن إقران شبكة ظاهرية مع ما يصل إلى 200 اشتراك ومنطقة مختلفة بواسطة كل خدمة مدعومة مع تكوين قواعد VNet النشطة.

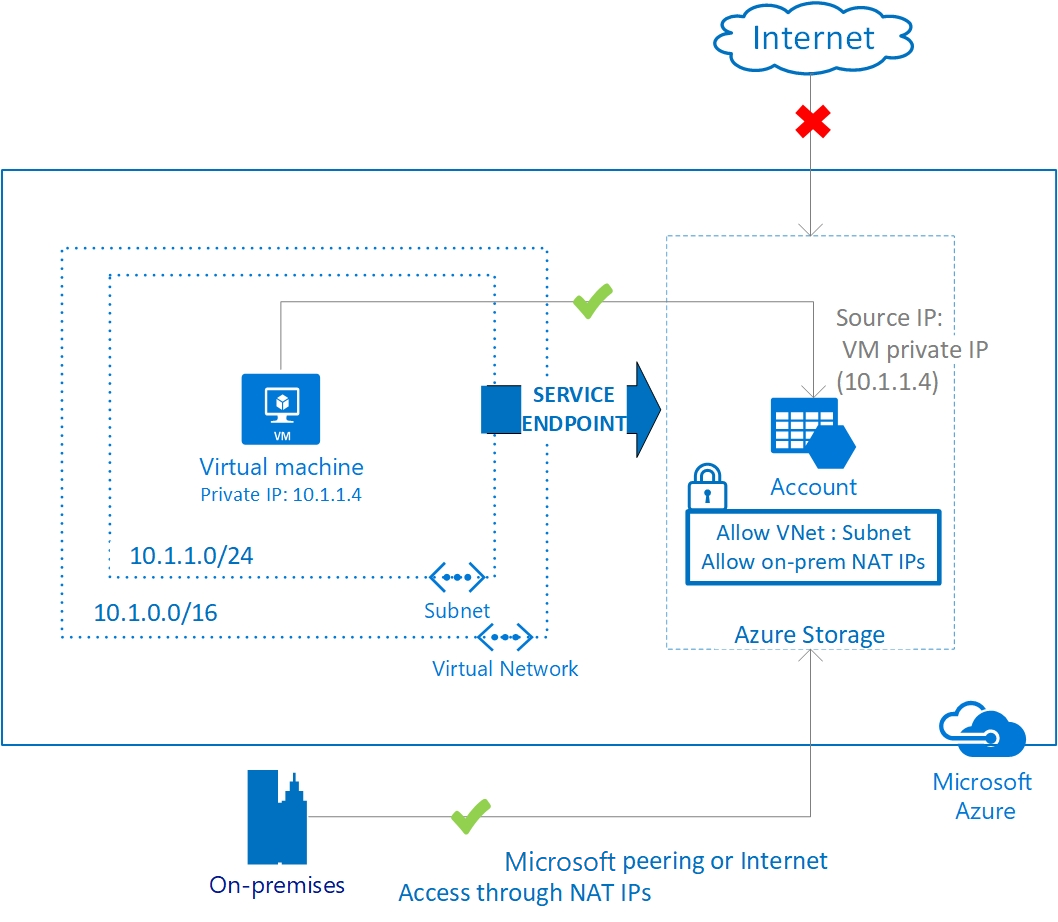

تأمين خدمات Azure للشبكات الظاهرية

توفر نقطة نهاية خدمة الشبكة الظاهرية هوية الشبكة الظاهرية لخدمة Azure. بمجرد تمكين نقاط نهاية الخدمة في شبكتك الظاهرية، يمكنك إضافة قاعدة شبكة ظاهرية لتأمين موارد خدمة Azure إلى شبكتك الظاهرية.

اليوم، يستخدم حركة مرور خدمة Azure من شبكة ظاهرية عناوين IP العامة كعناوين IP المصدر. باستخدام نقاط نهاية الخدمة، يتم تبديل حركة مرور الخدمة لاستخدام عناوين الشبكة الظاهرية الخاصة كعناوين IP المصدر عند الوصول إلى خدمة Azure من شبكة ظاهرية. يسمح لك رمز التبديل هذا بالوصول إلى الخدمات دون الحاجة إلى عناوين IP عامة محجوزة مستخدمة في جدران حماية IP.

إشعار

مع نقاط نهاية الموفّر يتم تبديل عناوين IP المورّد للأجهزة الظاهرية في الشبكة الفرعية لنسبة استخدام شبكة الخدمة من استخدام عناوين IPv4 العامة إلى استخدام عناوين IPv4 الخاصة. ستتوقف قواعد جدار حماية خدمة Azure الموجودة باستخدام عناوين IP العامة لـ Azure عن العمل مع رمز التبديل هذا. تأكد من أن قواعد جدار حماية خدمة Azure تسمح بهذا التبديل قبل إعداد نقاط نهاية الموفر. قد تواجه أيضاً مقاطعة مؤقتة لحركة مرور الخدمة من هذه الشبكة الفرعية أثناء تكوين نقاط نهاية الخدمة.

الوصول الآمن إلى خدمة Azure من المواقع المحلية

بشكل افتراضي، لا يمكن الوصول إلى موارد خدمة Azure المؤمنة إلى الشبكات الظاهرية من الشبكات المحلية. إذا كنت ترغب في السماح بنسبة استخدام الشبكة محلياً، يجب عليك أيضاً السماح بعناوين IP العامة (عادة ما تكون NAT) من موقعك المحلي أو ExpressRoute. يمكنك إضافة عناوين IP هذه من خلال تكوين جدار حماية IP لموارد خدمة Azure.

ExpressRoute: إذا كنت تستخدم ExpressRoute لنظير Microsoft من أماكن عملك، فستحتاج إلى تحديد عناوين NAT IP التي تستخدمها. عناوين IP NAT هي إما العميل المقدمة أو المقدمة من قبل موفر الخدمة. للسماح بالوصول إلى موارد الخدمة الخاصة بك، يجب أن تسمح لعناوين IP العامة هذه في إعداد جدار حماية IP للمورد. لمزيد من المعلومات حول NAT لنظير ExpressRoute Microsoft، راجع متطلبات ExpressRoute NAT.

التكوين

- تكوين نقاط نهاية الموفر على شبكة فرعية في شبكة ظاهرية. تعمل نقاط النهاية مع أي نوع من مثيلات الحساب التي تعمل داخل تلك الشبكة الفرعية.

- يمكنك تكوين نقطة نهاية موفر متعددة لكل خدمات Azure المدعومة (Azure Storage or Azure SQL Database على سبيل المثال) على شبكة فرعية.

- بالنسبة إلى Azure SQL Database، يجب أن تكون الشبكات الظاهرية في منطقة مورد خدمة Azure نفسها. بالنسبة إلى كل الخدمات الأخرى، يمكنك تأمين موارد خدمة Azure للشبكات الظاهرية في أي منطقة.

- يمكن أن تكون الشبكة الظاهرية حيث تم تكوين نقطة النهاية في الاشتراك نفسه أو في اشتراك مختلف عن مورد خدمة Azure. لمزيد من المعلومات عن الأذونات المطلوبة لإعداد نقاط النهاية وتأمين خدمات Azure، راجع التزويد.

- بالنسبة إلى الخدمات المدعومة، يمكنك تأمين موارد جديدة أو موجودة للشبكات الظاهرية باستخدام نقاط نهاية الموفر.

الاعتبارات

بعد تمكين نقطة نهاية الموفر، تنتقل عناوين IP المصدر من استخدام عناوين IPv4 العامة إلى استخدام عنوان IPv4 الخاصة لديها عند الاتصال بالخدمة من تلك الشبكة الفرعية. يتم إغلاق أي اتصالات TCP مفتوحة موجودة بالخدمة أثناء هذا التحول. تأكد من عدم تشغيل أي مهام حرجة عند تمكين نقطة نهاية الموفر أو تعطيلها إلى خدمة لشبكة فرعية. تأكد أيضاً من أن تطبيقاتك يمكنها الاتصال تلقائياً بخدمات Azure بعد تحويل عنوان IP.

يؤثر تحويل عنوان IP فقط على نسبة استخدام الشبكة للخدمة من شبكتك الظاهرية. لا يوجد أي تأثير على أي نسبة استخدام شبكة أخرى موجهة إلى عناوين IPv4 العامة المخصصة لأجهزتك الظاهرية أو منها. بالنسبة إلى خدمات Azure، إذا كانت لديك قواعد جدار حماية موجودة تستخدم عناوين IP العامة لـAzure، فستتوقف هذه القواعد عن العمل مع التعيين إلى عناوين الشبكة الظاهرية الخاصة.

باستخدام نقاط نهاية الموفر، تظل إدخالات DNS لخدمات Azure كما هي اليوم وتستمر في حلها إلى عناوين IP العامة المعينة لخدمة Azure.

مجموعات أمان الشبكة (NSGs) مع نقاط نهاية الموفر:

- بشكل افتراضي، تسمح مجموعات NSG بنسبة استخدام شبكة الإنترنت الصادرة وتسمح أيضاً بحركة المرور من الشبكة الظاهرية إلى خدمات Azure. تستمر نسبة استخدام الشبكة هذه في العمل مع نقاط نهاية الموفر كما هي.

- إذا كنت ترغب في رفض كل نسبة استخدام شبكة الإنترنت الصادرة والسماح فقط بنسبة استخدام الشبكة إلى خدمات Azure محددة، يمكنك القيام بذلك باستخدام علامات الخدمة في مجموعات NSG الخاصة بك. يمكنك تحديد خدمات Azure المدعومة كوجهة في قواعد مجموعات NSG الخاصة بك ويوفر Azure أيضاً صيانة عناوين IP الكامنة وراء كل علامة. لمزيد من المعلومات، راجع علامات خدمة Azure لمجموعات NSG.

السيناريوهات

- شبكات اتصال ظاهرية أو متصلة أو متعددة: لتأمين خدمات Azure إلى شبكات فرعية متعددة داخل شبكة ظاهرية أو عبر شبكات ظاهرية متعددة، يمكنك تمكين نقاط نهاية الخدمة على كل شبكة فرعية بشكل مستقل، وتأمين موارد خدمة Azure لجميع الشبكات الفرعية.

- تصفية نسبة استخدام الشبكة الصادرة من شبكة ظاهرية إلى خدمات Azure:إذا كنت ترغب في فحص أو تصفية نسبة استخدام الشبكة المُرسلة إلى خدمة Azure من شبكة افتراضية، يمكنك توزيع جهاز ظاهري لشبكة الاتصال داخل الشبكة الظاهرية. يمكنك بعد ذلك تطبيق نقاط نهاية الموفر على الشبكة الفرعية حيث يتم توزيع الجهاز الظاهري للشبكة، وتأمين موارد خدمة Azure على هذه الشبكة الفرعية فقط. قد يكون هذا السيناريو مفيداً إذا كنت تريد استخدام تصفية الأجهزة الظاهرية للشبكة لتقييد الوصول إلى خدمة Azure من الشبكة الظاهرية الخاصة بك فقط إلى موارد Azure معينة. لمزيد من المعلومات، راجع الخروج باستخدام الأجهزة الظاهرية للشبكة.

- تأمين موارد Azure للخدمات التي يتم توزيعها مباشرة في الشبكات الظاهرية: يمكنك مباشرة توزيع خدمات Azure المختلفة في شبكات فرعية معينة في شبكة ظاهرية. يمكنك تأمين موارد خدمة Azure إلى شبكات فرعية للخدمة المُدارة عن طريق إعداد نقطة نهاية موفر على الشبكة الفرعية للخدمة المدارة.

- نسبة استخدام شبكة القرص من الجهاز الظاهري لـ Azure: لا تتأثر نسبة استخدام شبكة قرص الجهاز الظاهري للأقراص المدارة وغير المدارة بنقاط نهاية الموفر التي تؤدي إلى توجيه التغييرات لموقع تخزين Azure. تتضمن نسبة استخدام الشبكة هذه diskIO بالإضافة إلى إدخال وإلغاء إدخال. يمكنك تقييد الوصول REST إلى الكائن الثنائي كبير الحجم الخاص بـالصفحة لتحديد الشبكات من خلال نقاط نهاية الموفر وقواعد شبكة التخزين الخاصة بـAzure.

تسجيل الدخول واستكشاف الأخطاء وإصلاحها

بمجرد تكوين نقاط نهاية الموفر لخدمة معينة، تحقق من أن مسار نقطة نهاية الموفر ساري المفعول من خلال:

- التحقق من صحة عنوان IP المصدر لأي طلب خدمة في تشخيصات الخدمة. تعرض كل الطلبات الجديدة ذات نقاط نهاية الموفر عنوان IP المصدر للطلب كعنوان IP خاص بالشبكة الظاهرية، يتم تعيينه للعميل الذي يقدم الطلب من شبكتك الظاهرية. من دون نقطة النهاية، يكون العنوان عنوان IP عام لـAzure.

- عرض المسارات الفعالة على أي واجهة شبكة في شبكة فرعية. المسار إلى الخدمة:

- يعرض مساراً افتراضياً أكثر تحديداً لمعالجة نطاقات البادئات لكل خدمة

- لديه NextHopType من VirtualNetworkServiceEndpoint

- يشير إلى أن اتصالاً مباشراً أكثر بالخدمة ساري المفعول مقارنة بأي مسارات توجيه قسري لأسفل

إشعار

تتجاوز مسارات نقطة نهاية الخدمة أي مسارات BGP لمطابقة بادئة العنوان لخدمة Azure. لمزيد من المعلومات، راجع استكشاف الأخطاء وإصلاحها باستخدام المسارات الفعالة.

التزويد

يمكن تكوين نقاط نهاية الموفر على الشبكات الظاهرية بشكل مستقل بواسطة مستخدم لديه حق الوصول إلى الكتابة على شبكة ظاهرية. لتأمين موارد خدمة Azure إلى الشبكة الظاهرية، يجب أن يكون لدى المستخدم إذن إلى Microsoft.Network/virtualNetworks/subnets/joinViaServiceEndpoint/action للشبكات الفرعية المضافة. تتضمن أدوار مسؤول الخدمة المدمجة هذا الإذن بشكل افتراضي. يمكنك تعديل الإذن عن طريق إنشاء أدوار مخصصة.

لمزيد من المعلومات عن الأدوار المدرجة، راجع الأدوار المدرجة في Azure. لمزيد من المعلومات عن تعيين أذونات محددة للأدوار المخصصة، راجع أدوار Azure المخصصة.

يمكن أن تكون الشبكات الظاهرية وموارد خدمة Azure في الاشتراكات نفسها أو في اشتراكات مختلفة. تدعم بعض خدمات Azure (وليس كلها) مثل Azure Storage وAzure Key Vault أيضا نقاط نهاية الخدمة عبر مستأجري Active Directory (AD) المختلفين. وهذا يعني أن الشبكة الظاهرية ومورد خدمة Azure يمكن أن يكونا في مستأجري Active Directory (AD) مختلفين. تحقق من وثائق الخدمة الفردية لمزيد من التفاصيل.

التسعير والحدود

لا توجد رسوم إضافية لاستخدام نقاط نهاية الخدمة. ينطبق نموذج التسعير الحالي لخدمات Azure (Azure Storage، Azure SQL Database، وما إلى ذلك) كما هو اليوم.

لا يوجد حد لإجمالي عدد نقاط نهاية الموفر في شبكة ظاهرية.

قد تفرض بعض خدمات Azure، مثل حسابات zure Storage، قيوداً على عدد الشبكات الفرعية المستخدمة لتأمين المورد. راجع الوثائق الخاصة بالخدمات المختلفة في قسم الخطوات التالية للاطلاع على التفاصيل.

نُهج نقطة نهاية موفر الشبكة الظاهرية

تسمح لك سياسات نقطة نهاية موفر الشبكة الظاهرية بتصفية نسبة استخدام الشبكة الظاهرية إلى خدمات Azure. يسمح عامل التصفية هذا بموارد خدمة Azure محددة فقط عبر نقاط نهاية الموفر. توفر نُهج نقطة نهاية الموفر تحكماً دقيقاً في وصول نسبة استخدام الشبكة الظاهرية إلى خدمات Azure. لمزيد من المعلومات، راجع نُهُج نقاط نهاية موفر الشبكة الظاهرية.

الأسئلة المتداولة

للاطلاع على الأسئلة المتداولة، راجع الأسئلة المتداولة عن نقطة نهاية موفر الشبكة الظاهرية.

الخطوات التالية

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ