استخدام مثيل Azure SQL المُدار بشكل آمن مع نقاط النهاية العامة

ينطبق على: مثيل Azure SQL المُدار

مثيل Azure SQL المُدار

يمكن أن يوفر Azure SQL Managed Instance الاتصال عبر نقاط النهاية العامة. توضح هذه المقالة كيفية جعل هذا التكوين أكثر أماناً.

السيناريوهات

يوفر مثيل Azure SQL المُدار نقطة نهاية خاصة للسماح بالاتصالية من داخل شبكته الظاهرية. الخيار الافتراضي هو توفير أقصى قدر من العزل. ومع ذلك، هناك سيناريوهات حيث تحتاج إلى توفير اتصال نقطة نهاية عامة:

- يجب أن يتكامل المثيل المُدار مع عروض النظام الأساسي كخدمة (PaaS) متعددة المستأجرين فقط.

- تحتاج إلى معدل نقل تبادل البيانات أعلى من الممكن عند استخدام VPN.

- تحظر نُهج الشركة النظام الأساسي كخدمة PaaS داخل شبكات الشركات.

استخدام مثيل مُدار للوصول إلى نقطة النهاية العامة

على الرغم من أنه ليس إلزامياً، فإن نموذج التوزيع الشائع لمثيل مُدار مع وصول نقطة النهاية العامة هو إنشاء المثيل في شبكة ظاهرية معزولة مُخصصة. في هذا التكوين، تُستخدم الشبكة الظاهرية فقط لعزل نظام المجموعة الظاهرية. لا يهم إذا تداخلت مساحة عنوان IP للمثيل المُدار مع مساحة عنوان IP لشبكة الشركات.

بيانات آمنة قيد الحركة

يُشفر نقل بيانات مثيل SQL المُدار دائماً إذا كان برنامج تشغيل جهاز العميل يدعم التشفير. البيانات المُرسلة بين المثيل المُدار وأجهزة Azure الظاهرية الأخرى أو خدمات Azure لا تترك شبكة اتصالات Azure. إذا كان هناك اتصال بين المثيل المُدار وشبكة داخلية فإننا نُوصي باستخدام Azure ExpressRoute. يُساعدك ExpressRoute على تجنب نقل البيانات عبر الإنترنت العام. بالنسبة للاتصالية الخاصة للمثيل المُدار، يمكن استخدام النظير الخاص فقط.

تأمين الاتصالية الواردة والصادرة

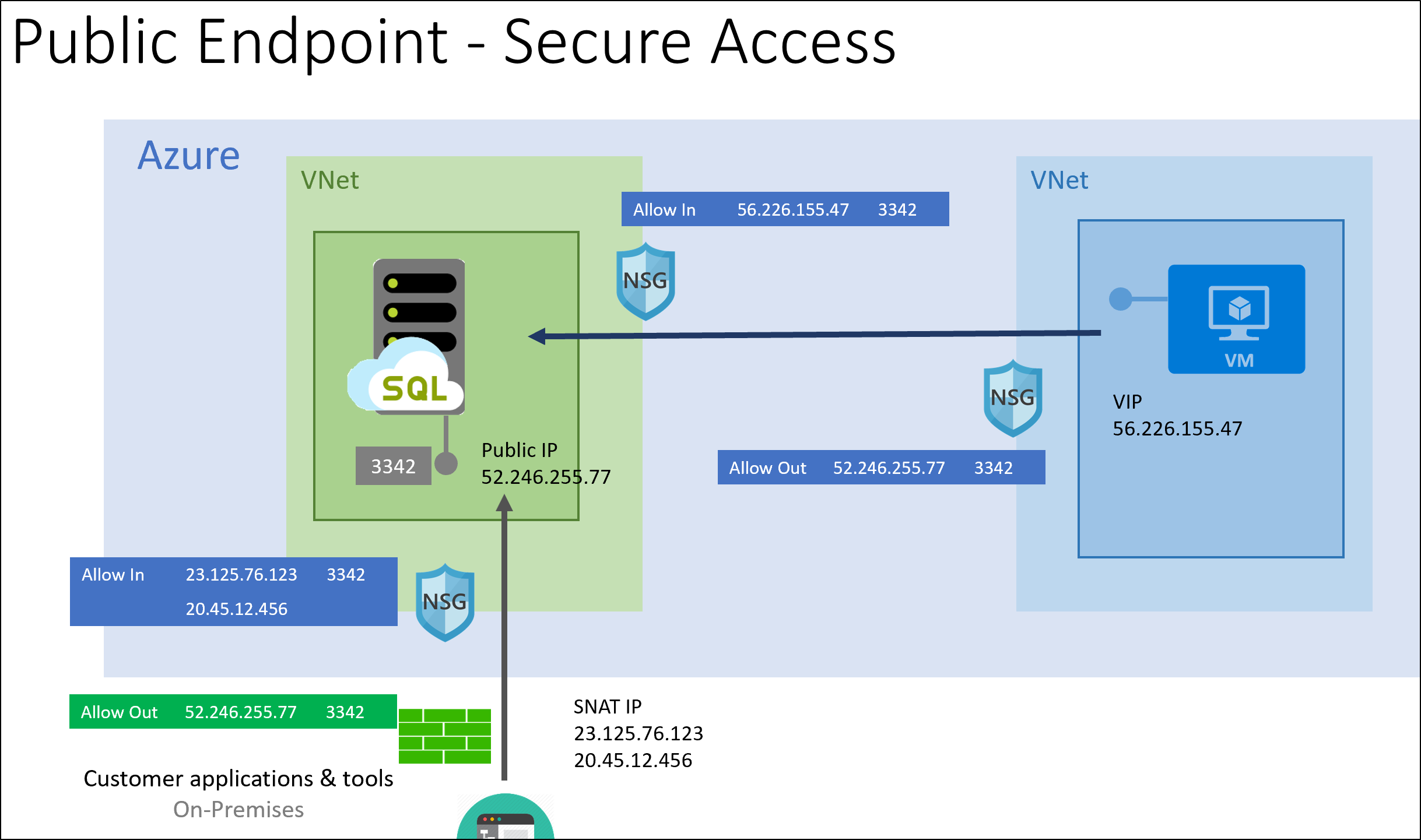

يوضح الرسم التخطيطي التالي تكوينات الأمان المُوصى بها:

يحتوي المثيل المُدار على عنوان نقطة نهاية عامة مُخصص لعميل. نقطة النهاية هذه تُشرك IP مع نقطة نهاية الإدارة لكن تستخدم منفذاً مختلفاً. في جدار الحماية الصادر من جانب العميل وفي قواعد مجموعة أمان الشبكة، عيّن عنوان IP لنقطة النهاية العامة هذا للحد من الاتصالية الصادرة.

للتأكد من أن نسبة استخدام الشبكة إلى المثيل المُدار تأتي من مصادر موثوقة، نُوصي بالاتصال من مصادر ذات عناوين IP معروفة. استخدم مجموعة أمان الشبكة لتقييد الوصول إلى نقطة النهاية العامة للمثيل المُدار على المنفذ 3342.

عندما يحتاج العملاء بدء اتصال من شبكة داخلية، تأكد من ترجمة العنوان الأصلي إلى مجموعة معروفة من عناوين IP. إذا لم تتمكن من القيام بذلك (على سبيل المثال، القوى العاملة المتنقلة هي سيناريو نموذجي)، فإننا نُوصي باستخدام اتصالات VPN من نقطة إلى موقع ونقطة نهاية خاصة.

إذا بدأت الاتصالات من Azure، فإننا نُوصي بأن تأتي نسبة استخدام الشبكة من عنوان IP ظاهري مُعين (على سبيل المثال، جهاز ظاهري). لتسهيل إدارة عناوين IP الظاهرية (VIP)، قد تحتاج إلى استخدام بادئات عناوين IP العامة.

الخطوات التالية

- التعرف على كيفية تكوين نقطة النهاية العامة لإدارة المثيلات: تكوين نقطة النهاية العامة

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ