ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

ينطبق على: SQL Server في أجهزة Azure الظاهرية

SQL Server في أجهزة Azure الظاهرية

تلميح

يمكنك التخلص من الحاجة إلى Azure Load Balancer أو اسم الشبكة الموزَّعة (DNN) للمجموعة دائمة التوفر الخاصة بك عن طريق إنشاء SQL Server VMs في شبكات فرعية متعددة داخل نفس شبكة Azure الظاهرية.

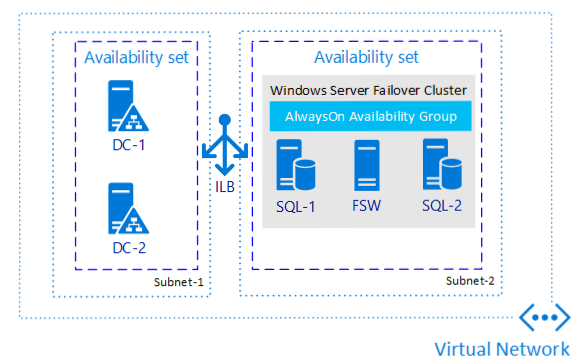

يوضح هذا البرنامج التعليمي كيفية استكمال المتطلبات الأساسية لإنشاء مجموعة SQL Server دائمة التوفر على أجهزة Azure الظاهرية (VMs) داخل شبكة فرعية واحدة. عند إكمال المتطلبات الأساسية، سيكون لديك وحدة تحكم مجال، وجهازين ظاهريين لـ SQL Server، وخادم شاهد في مجموعة موارد واحدة.

حيث إن هذه المقالة تكون يدويًا بيئة مجموعة التوفر، فمن الممكن أيضًا القيام بذلك باستخدام مدخل Azureأو PowerShell أو Azure CLIأو قوالب التشغيل السريع Azure أيضًا.

تقدير الوقت: قد يستغرق الأمر بضع ساعات لإكمال المتطلبات الأساسية. يمضي الكثير من هذا الوقت في إنشاء الأجهزة الظاهرية.

يوضح الرسم التخطيطي التالي ما تقوم ببنائه في البرنامج التعليمي.

ملاحظة

أصبح من الممكن الآن رفع وتحويل حل مجموعة التوفر إلى SQL Server على الأجهزة الظاهرية Azure VMs باستخدام Azure Migrate. راجع ترحيل مجموعة التوفر لمعرفة مزيد من المعلومات.

مراجعة وثائق مجموعة التوفر

يفترض البرنامج التعليمي أن لديك فهماً أساسياً لمجموعات الوصول الدائم لـ SQL Server. إذا لم تكن على دراية بهذه التقنية، راجع نظرة عامة على مجموعات التوفر الدائم (SQL Server).

إنشاء حساب Azure

تحتاج إلى حساب Azure. يمكنك فتح حساب Azure مجاني أو تنشيط مزايا المشترك في Visual Studio.

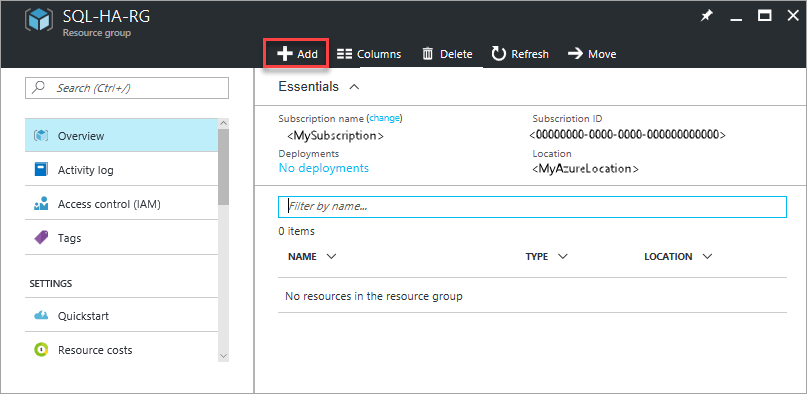

قم بإنشاء مجموعة موارد

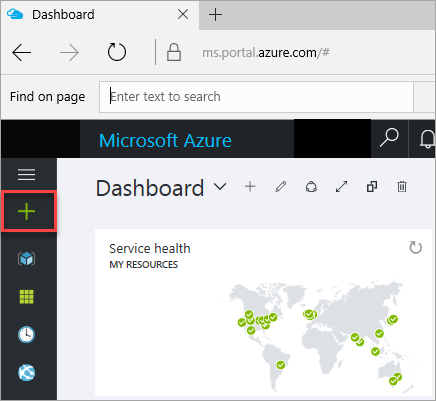

تسجيل الدخول إلى مدخل Azure.

حدد + لإنشاء كائن جديد في المدخل.

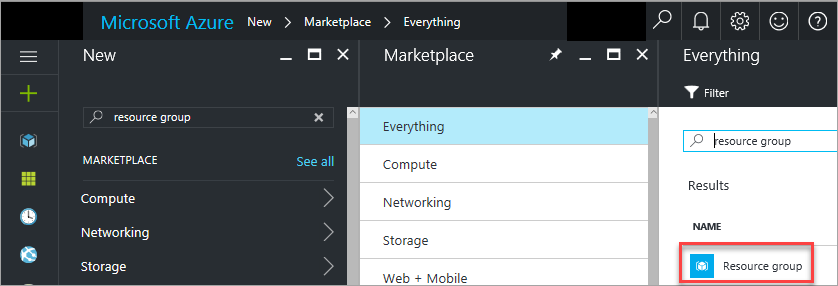

اكتب resource group في إطار بحث Marketplace.

حدد مجموعة الموارد.

حدد "Create".

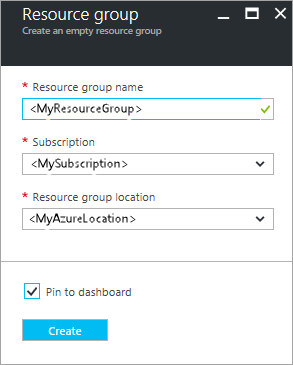

ضمن اسم مجموعة الموارد، اكتب اسماً لمجموعة الموارد. على سبيل المثال، اكتب sql-ha-rg.

إذا كان لديك العديد من اشتراكات Azure، تحقق من أن الاشتراك هو اشتراك Azure الذي تريد إنشاء مجموعة التوفر فيه.

حدد موقع. الموقع هو منطقة Azure التي تريد إنشاء مجموعة التوفر فيها. تقوم هذه المقالة بإنشاء جميع الموارد في موقع Azure واحد.

تحقق من تحديد Pin to dashboard. يضع هذا الإعداد الاختياري اختصاراً لمجموعة الموارد على لوحة معلومات مدخل Azure.

حدد Create لإنشاء مجموعة الموارد.

يقوم Azure بإنشاء مجموعة الموارد، ويضع اختصار لمجموعة الموارد في المدخل.

إنشاء الشبكة والشبكة الفرعية

الخطوة التالية هي إنشاء الشبكات والشبكة الفرعية في مجموعة موارد Azure.

يستخدم الحل شبكة ظاهرية واحدة وشبكة فرعية واحدة. توفر نظرة عامة على الشبكة الظاهرية المزيد من المعلومات حول الشبكات في Azure.

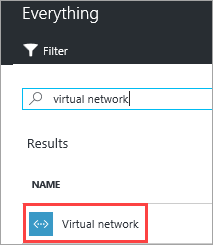

لإنشاء الشبكة الظاهرية في مدخل Azure:

في مجموعة الموارد، حدد + Add.

ابحث عن virtual network.

حدد Virtual network.

على Virtual network، حدد نموذج توزيع Resource Manager، ثم حدد Create.

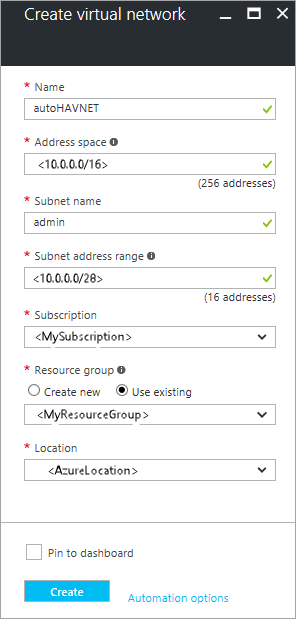

يعرض الجدول التالي إعدادات الشبكة الظاهرية:

الحقل القيمة الاسم autoHAVNET مساحة العنوان 10.0.0.0/24 اسم الشبكة الفرعية مسؤول نطاق عنوان الشبكة الفرعية 10.0.0.0/29 الاشتراك حدد الاشتراك الذي تريد استخدامه. يكون الاشتراك فارغاً إذا كان لديك اشتراك واحد فقط. مجموعة الموارد اختر Use existing واختر اسم مجموعة الموارد. الموقع حدد موقع Azure. قد تختلف مساحة العنوان ونطاق عناوين الشبكة الفرعية عن الجدول. بناءً على اشتراكك، يقترح المدخل مساحة عنوان متاحة ونطاق عناوين الشبكة الفرعية المناظر. إذا لم تتوفر مساحة عنوان كافية، استخدم اشتراكاً مختلفاً.

يستخدم المثال اسم الشبكة الفرعية Admin. هذه الشبكة الفرعية لوحدات تحكم المجال والأجهزة الظاهرية لـ SQL Server.

حدد "Create".

يقوم Azure بإرجاعك إلى لوحة معلومات المدخل و إعلامك عند إنشاء الشبكة الجديدة.

إنشاء مجموعات التوفر

قبل إنشاء الأجهزة الظاهرية، تحتاج إلى إنشاء مجموعات التوفر. تقلل مجموعات التوفر من وقت التوقف عن العمل لأحداث الصيانة المخطط لها أو غير المخطط لها. مجموعة توفر Azure هي مجموعة منطقية من الموارد التي يضعها Azure على مجالات الخطأ الفعلية ومجالات التحديث. يضمن مجال الخطأ أن أعضاء مجموعة التوفر لديهم موارد منفصلة للطاقة وشبكة الاتصال. يضمن مجال التحديث عدم إبعاد أعضاء مجموعة التوفر للصيانة في نفس الوقت. لمزيد من المعلومات، راجع إدارة توفر الأجهزة الظاهرية.

تحتاج مجموعتين للتوفر. واحدة لوحدات تحكم المجال. والأخرى لأجهزة SQL Server الظاهرية.

لإنشاء مجموعة توفر، انتقل إلى مجموعة الموارد وحدد Add. قم بتصفية النتائج بكتابة availability set. حدد availability set في النتائج، ثم حدد Create.

قم بتكوين مجموعتين للتوفر وفقا للمعلمات في الجدول التالي:

| الحقل | مجموعة توفر وحدة تحكم المجال | مجموعة توافر SQL Server |

|---|---|---|

| الاسم | adavailabilityset | sqlavailabilityset |

| مجموعة الموارد | SQL-HA-RG | SQL-HA-RG |

| مجالات الخطأ | 3 | 3 |

| مجال التحديث | 5 | 3 |

بعد إنشاء مجموعات التوفر، ارجع إلى مجموعة الموارد في مدخل Azure.

قم بإنشاء وحدات تحكم المجال

بعد إنشاء الشبكة والشبكة الفرعية ومجموعات التوفر، ستكون جاهزاً لإنشاء الأجهزة الظاهرية لوحدات تحكم المجال.

إنشاء أجهزة ظاهرية لوحدات تحكم المجال

لإنشاء وحدات تحكم المجال وتكوينها، ارجع إلى مجموعة موارد SQL-HA-RG.

- حدد إضافة.

- اكتب Windows Server 2016 Datacenter.

- حدد Windows Server 2016 Datacenter. في Windows Server 2016 Datacenter، تحقق من أن موديل التوزيع هو Resource Manager، ثم حدد Create.

كرر الخطوات السابقة لإنشاء جهازين ظاهريين. قم بتسمية الجهازين الظاهريين:

ad-primary-dc

ad-secondary-dc

ملاحظة

الجهاز الظاهري ad-secondary-dc اختياري لتوفير توفر عالي لـ "خدمات مجال الدليل النشط".

يعرض الجدول التالي إعدادات هذين الجهازين:

| الحقل | القيمة |

|---|---|

| الاسم | الوحدة الأولى للتحكم بالمجال: ad-primary-dc. وحدة تحكم المجال الثانية ad-secondary-dc. |

| نوع قرص الجهاز الظاهري | SSD |

| User name | DomainAdmin |

| كلمة المرور | Contoso!0000 |

| الاشتراك | اشتراكك |

| مجموعة الموارد | SQL-HA-RG |

| الموقع | موقعك |

| Size | DS1_V2 |

| التخزين | استخدام الأقراص المدارة - نعم |

| شبكة ظاهرية | autoHAVNET |

| الشبكة الفرعية | مسؤول |

| عنوان IP العام | نفس اسم الجهاز الظاهري |

| مجموعة أمان الشبكة | نفس اسم الجهاز الظاهري |

| مجموعة التوفّر | مجموعة التوفر نطاقات الخطأ:2 تحديث المجالات:2 |

| التشخيص | تم التمكين |

| حساب تخزين التشخيص | تم إنشاؤه تلقائياً |

هام

يمكنك وضع الجهاز الظاهري فقط في مجموعة توفر عند إنشائه. ولا يمكنك تغيير مجموعة التوفر بعد إنشاء الجهاز الظاهري. لمزيد من المعلومات، راجع إدارة توفر الأجهزة الظاهرية.

يقوم Azure بإنشاء الأجهزة الظاهرية.

وبعد إنشاء الأجهزة الظاهرية، قم بتكوين وحدة تحكم المجال.

تكوين وحدة تحكم المجال

في الخطوات التالية، قم بتكوين الجهاز ad-primary-dc كوحدة تحكم مجال لـ corp.contoso.com.

في المدخل، افتح مجموعة موارد SQL-HA-RG، وحدد الجهاز ad-primary-dc. على ad-primary-dc، حدد Connect لفتح ملف RDP للوصول إلى سطح المكتب البعيد.

قم بتسجيل الدخول باستخدام حساب المسؤول المكون( \DomainAdmin) وكلمة المرور (Contoso!0000).

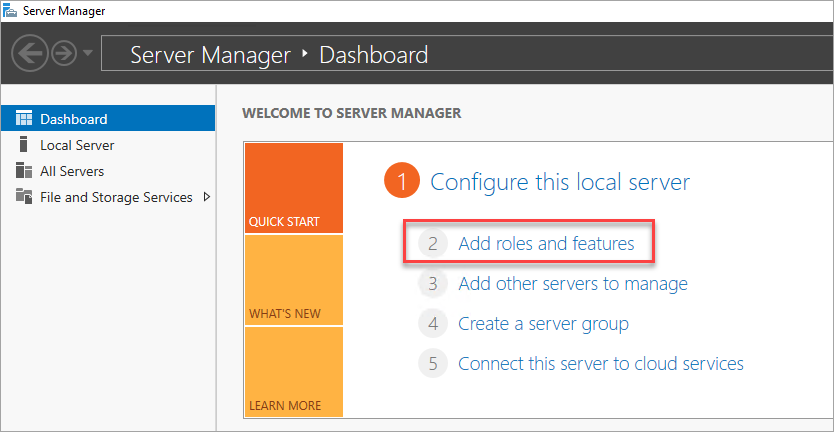

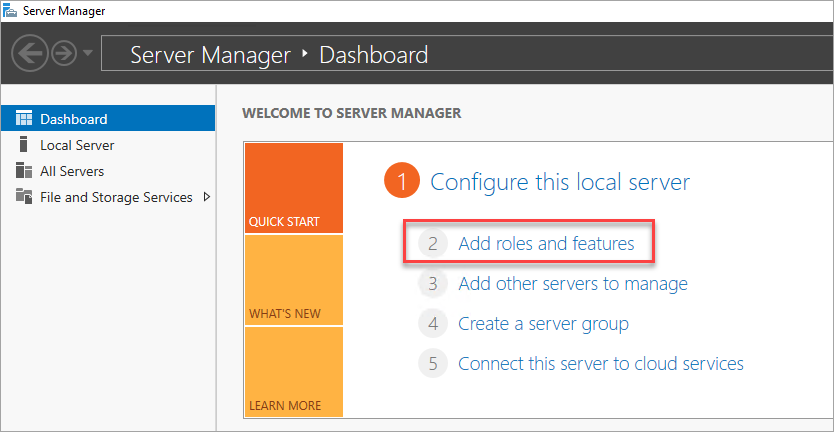

بشكل افتراضي، يجب عرض لوحة معلومات إدارة الخادم.

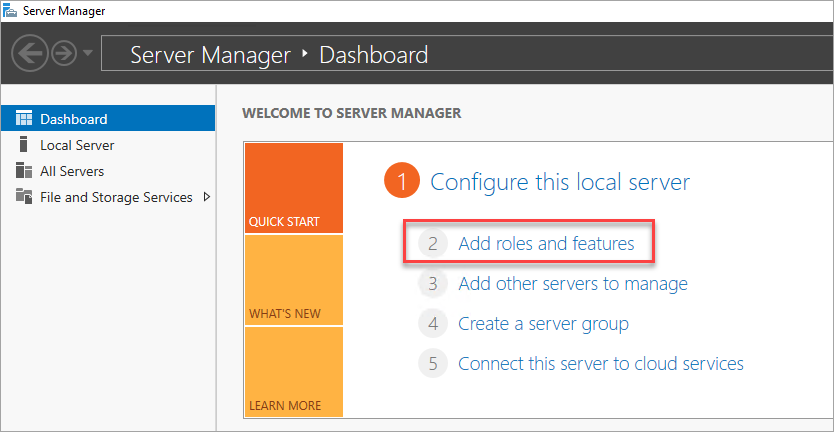

حدد الرابط إضافة أدوار وميزات على لوحة المعلومات.

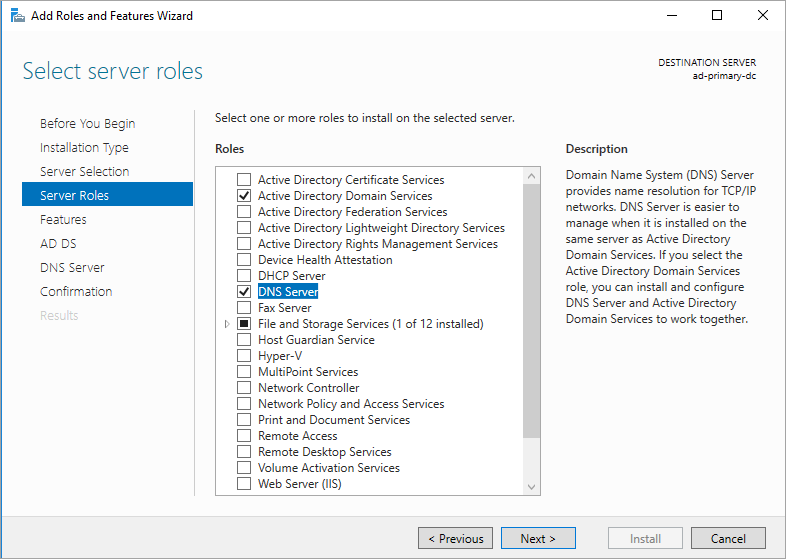

حدد Next حتى تصل إلى قسم Server Roles.

حدد أدوار Active Directory Domain Services وDNS Server. عند مطالبتك، أضف أي ميزات إضافية مطلوبة من قِبل هذه الأدوار.

ملاحظة

سيقوم Windows بتحذيرك من أنه لا يوجد عنوان IP ثابت. إذا كنت تختبر التكوين، فحدد Continue. بالنسبة لسيناريوهات الإنتاج، قم بتعيين عنوان IP إلى "ثابت" في مدخل Microsoft Azure، أو استخدم PowerShell لتعيين عنوان IP الثابت لجهاز وحدة تحكم المجال.

حدد Next حتى تصل إلى قسم Confirmation. حدد خانة الاختيار Restart the destination server automatically if required.

حدد Install.

بعد انتهاء تثبيت الميزات، ارجع إلى لوحة معلومات إدارة الخادم.

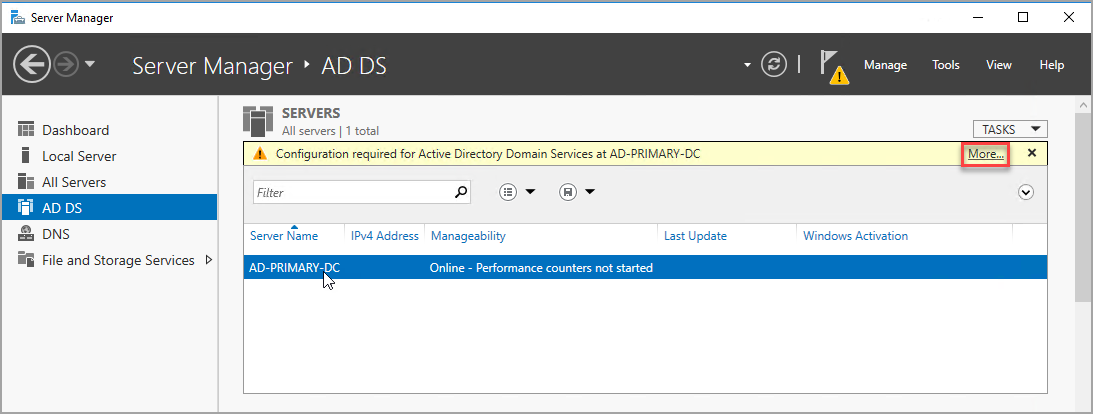

حدد خيار AD DS الجديد في الجزء الأيسر.

حدد الارتباط More على شريط التحذير الأصفر.

في العمود Action من مربع الحوار All Server Task Details، حدد Promote this server to a domain controller.

في معالج تكوين خدمات مجال Active Directory، استخدم القيم التالية:

الصفحة الإعداد تكوين التوزيع إضافة مجموعة تفرعات جديدة

اسم المجال الجذر = corp.contoso.comخيارات وحدة تحكم المجال كلمة المرور DSRM = Contoso!0000

تأكيد كلمة المرور = Contoso!0000حدد Next للانتقال عبر الصفحات الأخرى في المعالج. في صفحة التحقق من المتطلبات الأساسية، تحقق من ظهور الرسالة التالية: All prerequisite checks passed successfully. يمكنك مراجعة أي رسائل تحذير قابلة للتطبيق، ولكن من الممكن متابعة التثبيت.

حدد Install. يتمت إعادة تشغيل الجهاز الظاهري ad-primary-dc تلقائياً.

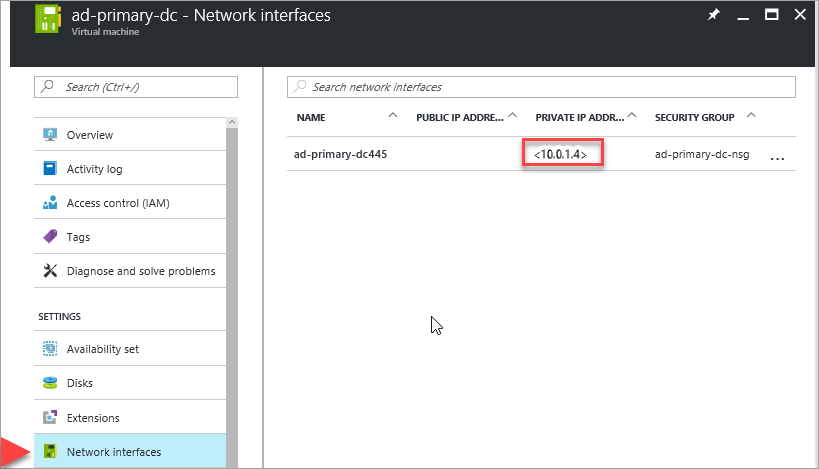

لاحظ عنوان IP لوحدة تحكم المجال الأساسية

استخدم وحدة تحكم المجال الأساسية لـ DNS. لاحظ عنوان IP لوحدة تحكم المجال الأساسي.

يمكن الحصول على عنوان IP لوحدة تحكم المجال الأساسي من خلال مدخل Azure.

في مدخل Azure، افتح مجموعة الموارد.

استخدم وحدة تحكم المجال الأساسي لـ DNS.

على وحدة تحكم المجال الأساسي، حدد Network interfaces.

لاحظ عنوان IP الخاص لهذا الخادم.

قم بتكوين DNS للشبكة الظاهرية

بعد إنشاء وحدة تحكم المجال الأولى وتمكين DNS على الخادم الأول، قم بتكوين شبكة الاتصال الظاهرية لاستخدام هذا الخادم لـ DNS.

في مدخل Azure، حدد الشبكة الظاهرية.

ضمن Settings، حدد DNS Server.

حدد Custom، واكتب عنوان IP الخاص لوحدة تحكم المجال الأساسية.

حدد حفظ.

تكوين وحدة تحكم المجال الثاني

بعد إعادة تمهيد وحدة تحكم المجال الأساسي، يمكنك تكوين وحدة تحكم المجال الثاني. هذه الخطوة الاختيارية للتوافر العالي. اتبع هذه الخطوات لتكوين وحدة تحكم المجال الثاني:

في المدخل، افتح مجموعة موارد SQL-HA-RG وحدد الجهاز ad-secondary-dc. على ad-secondary-dc، حدد Connect لفتح ملف RDP للوصول إلى سطح المكتب البعيد.

تسجيل الدخول إلى الجهاز الظاهري باستخدام حساب المسؤول المكون (BUILTIN\DomainAdmin) وكلمة المرور (Contoso!0000).

قم بتغيير عنوان خادم DNS المفضل إلى عنوان وحدة تحكم المجال.

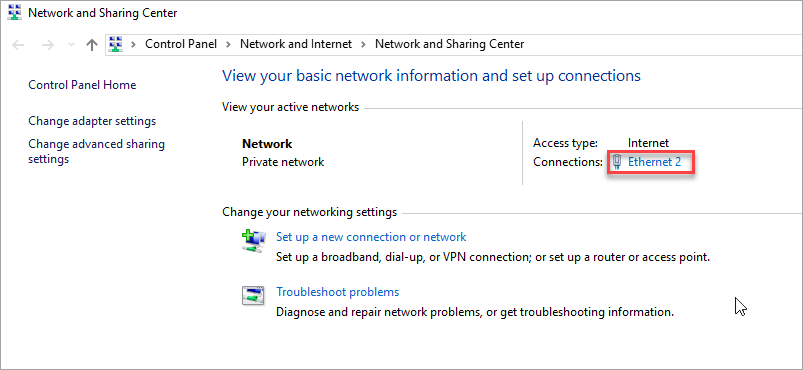

في Network and Sharing Center، حدد واجهة الشبكة.

حدد «خصائص».

حدد Internet Protocol Version 4 (TCP/IPv4) ثم حدد Properties.

حدد Use the following DNS server addresses، ثم حدد عنوان وحدة تحكم المجال الأساسية في خادم DNS المفضل.

حدد OK، ثم Close من أجل تنفيذ التغييرات. أنت الآن قادر على ضم الجهاز الظاهري إلى corp.contoso.com.

هام

إذا فقدت الاتصال بسطح المكتب البعيد بعد تغيير إعداد DNS، انتقل إلى مدخل Azure وأعد تشغيل الجهاز الظاهري.

من سطح المكتب البعيد إلى وحدة تحكم المجال الثانوي، افتح لوحة معلومات إدارة الخادم.

حدد الرابط إضافة أدوار وميزات على لوحة المعلومات.

حدد Next حتى تصل إلى قسم Server Roles.

حدد أدوار Active Directory Domain Services وDNS Server. عند مطالبتك، أضف أي ميزات إضافية مطلوبة من قِبل هذه الأدوار.

بعد انتهاء تثبيت الميزات، ارجع إلى لوحة معلومات إدارة الخادم.

حدد خيار AD DS الجديد في الجزء الأيسر.

حدد الارتباط More على شريط التحذير الأصفر.

في العمود Action من مربع الحوار All Server Task Details، حدد Promote this server to a domain controller.

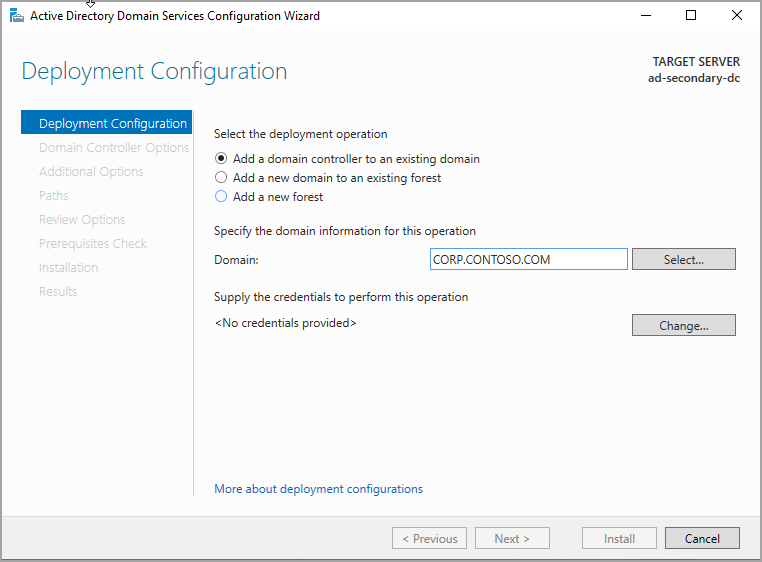

ضمن Deployment Configuration، حدد Add a domain controller to an existing domain.

انقر فوق Select.

قم بالاتصال باستخدام حساب المسؤول (CORP.CONTOSO.COM\domainadmin) وكلمة المرور (Contoso!0000).

في Select a domain from the forest، اختر المجال ثم حدد OK.

في Domain Controller Options، استخدم القيم الافتراضية ثم قم بتعيين كلمة مرور DSRM.

ملاحظة

قد تحذرك صفحة خيارات DNS من أنه لا يمكن إنشاء تفويض لخادم DNS هذا. يمكنك تجاهل هذا التحذير في البيئات غير الإنتاجية.

حدد Next حتى يصل مربع الحوار إلى التحقق من Prerequisites. ثم حدد تثبيت.

بعد انتهاء الخادم من تغييرات التكوين، قم بإعادة تشغيل الخادم.

قم بإضافة عنوان IP الخاص إلى وحدة تحكم المجال الثاني إلى خادم DNS لـ VPN

في مدخل Azure، ضمن شبكة الاتصال الظاهرية، غير خادم DNS لتضمين عنوان IP لوحدة تحكم المجال الثانوي. يسمح هذا الإعداد بتكرار خدمة DNS.

تكوين حسابات المجال

في الخطوات التالية، يمكنك تكوين حسابات "Active Directory". يعرض الجدول التالي الحسابات:

| حساب التثبيت |

sqlserver-0 حساب خدمة SQL Server ووكيل SQL |

sqlserver-1 حساب خدمة SQL Server ووكيل SQL |

|

|---|---|---|---|

| الاسم الأول | تثبيت | SQLSvc1 | SQLSvc2 |

| User SamAccountName | تثبيت | SQLSvc1 | SQLSvc2 |

استخدم الخطوات التالية لإنشاء كل حساب.

قم بتسجيل الدخول إلى جهاز ad-primary-dc.

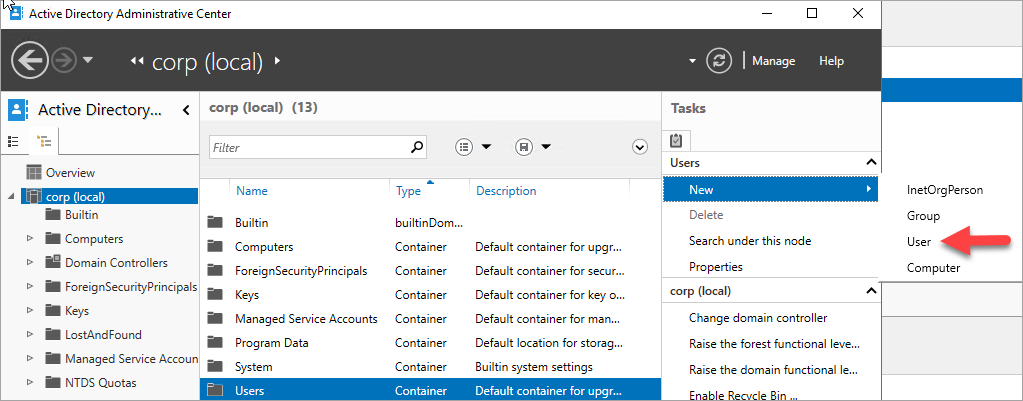

في Server Manager، حدد Tools، ثم حدد Active Directory Administrative Center.

حدد corp (local) من الجزء الأيسر.

في جزء Tasks الأيمن، حدد New، ثم حدد User.

تلميح

قم بتعيين كلمة مرور معقدة لكل حساب.

بالنسبة للبيئات غير الإنتاجية، قم بتعيين حساب المستخدم بحيث لا تنتهي صلاحيته أبداً.حدد OK لإنشاء المستخدم.

كرر الخطوات السابقة لكل حساب من الحسابات الثلاثة.

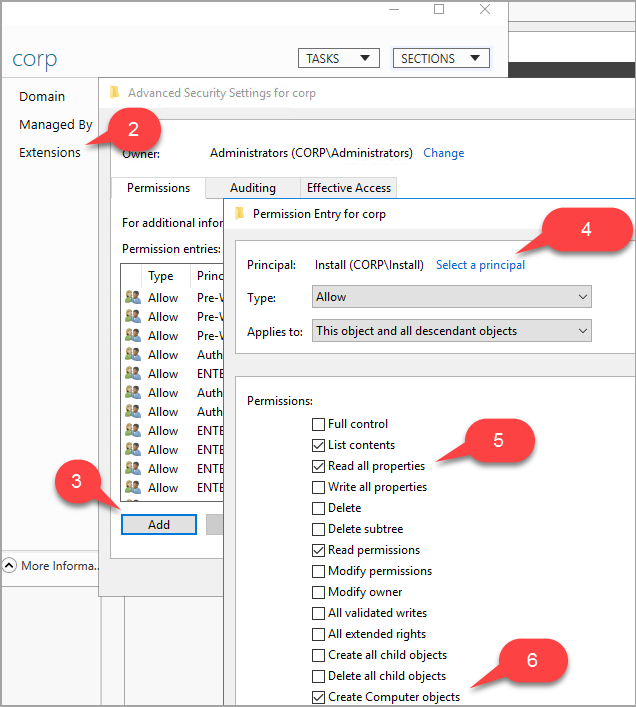

امنح الأذونات المطلوبة إلى حساب التثبيت

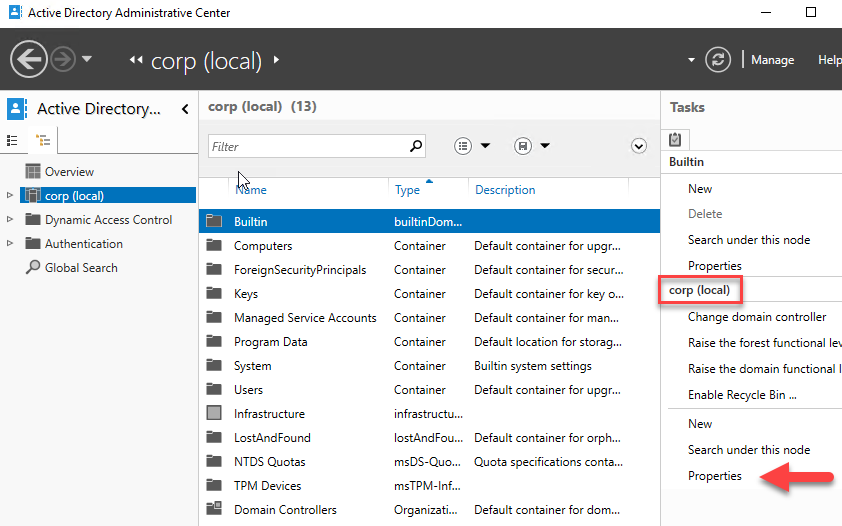

في Active Directory Administrative Center، حدد corp (local) في الجزء الأيسر. ثم في جزء المهام الأيسر، حدد Properties.

حدد Extensions، ثم حدد الزر Advanced في علامة التبويب Security.

في مربع الحوار Advanced Security Settings for corp، حدد Add.

انقر فوق Select a principal، وابحث عن CORP\Install، ثم حدد OK.

حدد خانة الاختيار Read all properties.

حدد خانة الاختيار Create Computer objects.

حدد OK، ثم حدد OK مرة أخرى. أغلق إطار خصائص corp.

والآن بعد الانتهاء من تكوين الدليل النشط وكائنات المستخدم، قم بإنشاء جهازين ظاهريين لـ SQL Server وجهاز ظاهري للخادم الشاهد. ثم ضم الثلاثة إلى المجال.

قم بإنشاء الأجهزة الظاهرية لـ SQL Server

قم بإنشاء ثلاثة أجهزة ظاهرية إضافية. يتطلب الحل جهازين ظاهريين مع مثيلات SQL Server. وسوف يعمل جهاز افتراضي ثالث كشاهد. يمكن لـ Windows Server 2016 أن يستخدم شاهد سحابي. ولكن للتناسق مع أنظمة التشغيل السابقة، تستخدم هذه المقالة جهاز ظاهري شاهد.

قبل المتابعة، انظر في قرارات التصميم التالية.

التخزين - الأقراص المدارة لـ Azure

لتخزين الجهاز الظاهري، استخدم الأقراص المدارة لـ Azure. توصي Microsoft بالأقراص المدارة للأجهزة الظاهرية لـ SQL Server. تعالج الأقراص المدارة التخزين خلف الكواليس. بالإضافة إلى ذلك، عندما تكون الأجهزة الظاهرية ذات الأقراص المدارة في نفس مجموعة التوفر، يقوم Azure بتوزيع موارد التخزين لتوفير التكرار المناسب. لمزيد من المعلومات، راجع نظرة عامة على الأقراص المُدارة لـ Azure. للحصول على تفاصيل حول الأقراص المدارة في مجموعة التوفر، راجع استخدام الأقراص المدارة للأجهزة الظاهرية في مجموعة التوفر.

الشبكة - عناوين IP الخاصة في الإنتاج

بالنسبة للأجهزة الظاهرية، يستخدم هذا البرنامج التعليمي عناوين IP عامة. يتيح عنوان IP العام الاتصال عن بعد مباشرة إلى الجهاز الظاهري عبر الإنترنت، ويجعل خطوات التكوين أسهل. في بيئات التشغيل، توصي Microsoft بعناوين IP الخاصة فقط من أجل تقليل بصمة الثغرات الأمنية لمورد الجهاز الظاهري لمثيل SQL Server.

شبكة الاتصال - يوصي بـ NIC واحد لكل خادم

استخدم NIC واحد لكل خادم (عقدة مجموعة) وشبكة فرعية واحدة. لشبكة Azure تكرار فعلي، ما يجعل NIC والشبكات الفرعية الإضافية غير ضرورية على كتلة الضيف للجهاز الظاهري لـ Azure. يحذرك تقرير التحقق من صحة نظام الكتلة من أن العقد قابلة للوصول فقط على شبكة اتصال واحدة. يمكنك تجاهل هذا التحذير على كتل تجاوز فشل الضيف للجهاز الظاهري لـ Azure.

قم بإنشاء الأجهزة الظاهرية لـ SQL Server وتكوينها

وبعد ذلك، قم بإنشاء ثلاثة أجهزة ظاهرية - اثنين لـ SQL Server وواحد لعقدة كتلة إضافية. لإنشاء كل جهاز ظاهري، انتقل إلى مجموعة الموارد SQL-HA-RG، ثم حدد Add. ابحث عن عنصر المعرض المناسب، وحدد Virtual Machine، ثم حدد From Gallery. استخدم المعلومات الموجودة في الجدول التالي لمساعدتك في إنشاء الأجهزة الطاهرية:

| الصفحة | VM1 | VM2 | VM3 |

|---|---|---|---|

| حدد عنصر المعرض المناسب | Windows Server 2016 Datacenter | SQL Server 2016 SP1 Enterprise على Windows Server 2016 | SQL Server 2016 SP1 Enterprise على Windows Server 2016 |

| أساسيات تكوين الجهاز الظاهري |

الاسم = cluster-fsw اسم المستخدم = DomainAdmin كلمة المرور = Contoso!0000 الاشتراك = اشتراكك مجموعة الموارد = SQL-HA-RG الموقع = موقع Azure الخاص بك |

الاسم = sqlserver-0 اسم المستخدم = DomainAdmin كلمة المرور = Contoso!0000 الاشتراك = اشتراكك مجموعة الموارد = SQL-HA-RG الموقع = موقع Azure الخاص بك |

الاسم = sqlserver-1 اسم المستخدم = DomainAdmin كلمة المرور = Contoso!0000 الاشتراك = اشتراكك مجموعة الموارد = SQL-HA-RG الموقع = موقع Azure الخاص بك |

| حجم تكوين الجهاز الظاهري | الحجم = DS1_V2 (1 vCPU، 3.5 جيجابايت) |

الحجم = DS2_V2 (2 vCPUs، 7 غيغابايت) يجب أن يدعم الحجم تخزين SSD (دعم القرص المتميز. )) |

الحجم = DS2_V2 (2 vCPUs، 7 جيجابايت) |

| إعدادات تكوين الجهاز الظاهري |

التخزين: استخدام الأقراص المدارة. الشبكة الظاهرية = autoHAVNET الشبكة الفرعية = sqlsubnet(10.1.1.0/24) عنوان IP العام يتم إنشاؤه تلقائياً. مجموعة أمان الشبكة = لا توجد تشخيص المراقبة = تمكين حساب تخزين التشخيص = استخدام حساب تخزين تم إنشاؤه تلقائياً مجموعة التوفر = sqlAvailabilitySet |

التخزين: استخدام الأقراص المدارة. الشبكة الظاهرية = autoHAVNET الشبكة الفرعية = sqlsubnet(10.1.1.0/24) عنوان IP العام يتم إنشاؤه تلقائياً. مجموعة أمان الشبكة = لا توجد تشخيص المراقبة = تمكين حساب تخزين التشخيص = استخدام حساب تخزين تم إنشاؤه تلقائياً مجموعة التوفر = sqlAvailabilitySet |

التخزين: استخدام الأقراص المدارة. الشبكة الظاهرية = autoHAVNET الشبكة الفرعية = sqlsubnet(10.1.1.0/24) عنوان IP العام يتم إنشاؤه تلقائياً. مجموعة أمان الشبكة = لا توجد تشخيص المراقبة = تمكين حساب تخزين التشخيص = استخدام حساب تخزين تم إنشاؤه تلقائياً مجموعة التوفر = sqlAvailabilitySet |

| إعدادات تكوين الجهاز الظاهري لـ SQL Server | غير قابل للتطبيق |

اتصال SQL = خاص (داخل الشبكة الظاهرية) المنفذ = 1433 مصادقة SQL = تعطيل تكوين التخزين = عام التصحيح الآلي = الأحد الساعة 2:00 النسخ الاحتياطي الآلي = معطل تكامل المخزن الرئيسي لـ Azure = معطل |

اتصال SQL = خاص (داخل الشبكة الظاهرية) المنفذ = 1433 مصادقة SQL = تعطيل تكوين التخزين = عام التصحيح الآلي = الأحد الساعة 2:00 النسخ الاحتياطي الآلي = معطل تكامل المخزن الرئيسي لـ Azure = معطل |

ملاحظة

أحجام الجهاز المقترحة هنا مخصصة لاختبار مجموعات التوفر في الأجهزة الظاهرية لـ Azure. للحصول على أفضل لأحمال التشغيل، راجع توصيات أحجام الجهاز والتكوين لـ SQL Server في أفضل ممارسات الأداء لـ SQL Server في الأجهزة الظاهرية لـ Azure.

بعد توفير الأجهزة الظاهرية الثلاثة بشكل كامل، تحتاج إلى ضمهم إلى مجال corp.contoso.com ومنح حقوق إدارة CORP\Install للأجهزة.

ضم الخوادم إلى المجال

أنت الآن قادر على ضم الأجهزة الظاهرية إلى corp.contoso.com. قم بالخطوات التالية لكل من الأجهزة الظاهرية لـ SQL Server وخادم شاهد مشاركة الملف:

- قم بالاتصال عن بعد بالجهاز الظاهري بواسطة BUILTIN\DomainAdmin.

- في Server Manager، حدد Local Server.

- حدد الارتباط WORKGROUP.

- في المقطع Computer Name، حدد Change.

- حدد خانة اختيار Domain، واكتب corp.contoso.com في مربع النص. حدد "OK".

- في مربع الحوار المنبثق Windows Security، حدد بيانات الاعتماد لحساب مسؤول المجال الافتراضي (CORP\DomainAdmin) وكلمة المرور (Contoso!0000).

- عندما ترى رسالة "Welcome to the corp.contoso.com domain"، حدد OK.

- حدد Close، ثم حدد Restart Now في مربع الحوار المنبثق.

إضافة حسابات

قم بإضافة حساب التثبيت كمسؤول على كل جهاز ظاهري، وامنح الإذن إلى حساب التثبيت والحسابات المحلية داخل SQL Server، ثم قم بتحديث حساب خدمة SQL Server.

قم بإضافة المستخدم Corp\Install كمسؤول على جهاز ظاهري للكتلة

بعد إعادة تشغيل كل جهاز ظاهري كعضو في المجال، قم بإضافة CORP\Install كعضو في مجموعة المسؤولين المحليين.

انتظر حتى تتمت إعادة تشغيل الجهاز الظاهري، ثم قم بتشغيل ملف RDP مرة أخرى من وحدة تحكم المجال الأساسية لتسجيل الدخول إلى sqlserver-0 باستخدام حساب CORP\DomainAdmin.

تلميح

تأكد من تسجيل الدخول باستخدام حساب مسؤول المجال. في الخطوات السابقة، كنت تستخدم حساب المسؤول المضمنة. والآن بعد أن أصبح الخادم في المجال، استخدم حساب المجال. في جلسة RDP، حدد اسم مستخدم\المجال.

في Server Manager، حدد Tools، ثم حدد Computer Management.

في إطار Computer Management، قم بتوسيع Local Users and Groups، ثم حدد Groups.

انقر نقراً مزدوجاً فوق مجموعة Administrators.

في مربع الحوار Administrators Properties، حدد الزر Add.

أدخل المستخدم CORP\Install، ثم حدد OK.

حدد OK لإغلاق مربع الحوار Administrator Properties.

كرر الخطوات السابقة على sqlserver-1 وcluster-fsw.

قم بإنشاء تسجيل دخول على كل جهاز ظاهري لـ SQL Server لحساب التثبيت

استخدم حساب التثبيت (CORP\install) لتكوين مجموعة التوفر. يجب أن يكون هذا الحساب عضواً في دور الخادم الثابت sysadmin على كل جهاز ظاهري لـ SQL Server. عبر الخطوات التالية، يمكنك إنشاء تسجيل الدخول لحساب التثبيت:

اتصل بالخادم من خلال بروتوكول سطح المكتب البعيد (RDP) باستخدام حساب <MachineName>\DomainAdmin.

افتح SQL Server Management Studio ثم اتصل بالمثيل المحلي لـ SQL Server.

في Object Explorer، حدد Security.

انقر بزر الماوس الأيمن فوق Logins. حدد New Login.

في Login - New، حدد Search.

حدد Locations.

أدخل بيانات اعتماد شبكة مسؤول المجال.

استخدم حساب التثبيت (CORP\install).

قم بتعيين تسجيل الدخول لأن يكون عضواً في دور الخام الثابت sysadmin.

حدد "OK".

كرر الخطوات السابقة على الجهاز الظاهري الآخر لـ SQL Server.

قم بتكوين أذونات حساب النظام

لإنشاء حساب النظام ومنح الأذونات المناسبة، أكمل الخطوات التالية على كل مثيل لـ SQL Server:

قم بإنشاء حساب لـ

[NT AUTHORITY\SYSTEM]لكل مثيل لـ SQL Server. يقوم البرنامج النصي التالي بإنشاء هذا الحساب:USE [master] GO CREATE LOGIN [NT AUTHORITY\SYSTEM] FROM WINDOWS WITH DEFAULT_DATABASE=[master] GOامنح الأذونات التالية لـ

[NT AUTHORITY\SYSTEM]على كل مثيل لـ SQL Server:ALTER ANY AVAILABILITY GROUPCONNECT SQLVIEW SERVER STATE

يقوم البرنامج النصي التالي بمنح هذه الأذونات:

GRANT ALTER ANY AVAILABILITY GROUP TO [NT AUTHORITY\SYSTEM] GO GRANT CONNECT SQL TO [NT AUTHORITY\SYSTEM] GO GRANT VIEW SERVER STATE TO [NT AUTHORITY\SYSTEM] GO

تعيين حسابات خدمة SQL Server

على كل جهاز ظاهري لـ SQL Server، قم بتعيين حساب خدمة لـ SQL Server. استخدم الحسابات التي قمت بإنشائها عند تكوين حسابات المجال.

- فتح SQL Server Configuration Manager.

- انقر بزر الماوس الأيمن فوق خدمة SQL Server، ثم حدد Properties.

- قم بتعيين الحساب وكلمة المرور.

- كرر هذه الخطوات على الجهاز الظاهري الآخر لـ SQL Server.

بالنسبة لمجموعات توفر SQL Server، يحتاج كل جهاز ظاهري لـ SQL Server إلى العمل كحساب مجال.

قم بإضافة ميزات تجميع تجاوز الفشل إلى كل من الجهازين الظاهريين لـ SQL Server

لإضافة ميزات "كتلة تجاوز الفشل"، قم بالخطوات التالية على كل من الجهازين الظاهريين لت SQL Server:

اتصل بالجهاز الظاهري لـ SQL Server من خلال بروتوكول سطح المكتب البعيد (RDP) باستخدام حساب CORP\install. افتح Server Manager Dashboard.

حدد الرابط إضافة أدوار وميزات على لوحة المعلومات.

حدد Next حتى تصل إلى قسم Server Features.

في Features، حدد Failover Clustering.

قم بإضافة أي ميزات إضافية مطلوبة.

حدد Install لإضافة الميزات.

كرر هذه الخطوات على الجهاز الظاهري الآخر لـ SQL Server.

ملاحظة

يُمكن لهذه الخطوة، جنباً إلى جنب مع ضم الأجهزة الظاهرية لـ SQL Server فعلياً إلى كتلة تجاوز الفشل، الآن أن تعمل آلياً مع Azure SQL VM CLI وAzure Quickstart Templates.

ضبط عتبات شبكة كتلة تجاوز الفشل

عند تشغيل عقد كتلة تجاوز الفشل لـ Windows في الأجهزة الظاهرية لـ Azure مع مجموعات توفر SQL Server، قم بتغيير إعداد نظام المجموعة إلى حالة مراقبة أكثر استرخاءً. وهذا سيجعل المجموعة أكثر استقراراً وموثوقية. للحصول على تفاصيل حول هذا، راجع IaaS مع SQL Server - ضبط عتبات شبكة كتلة تجاوز الفشل.

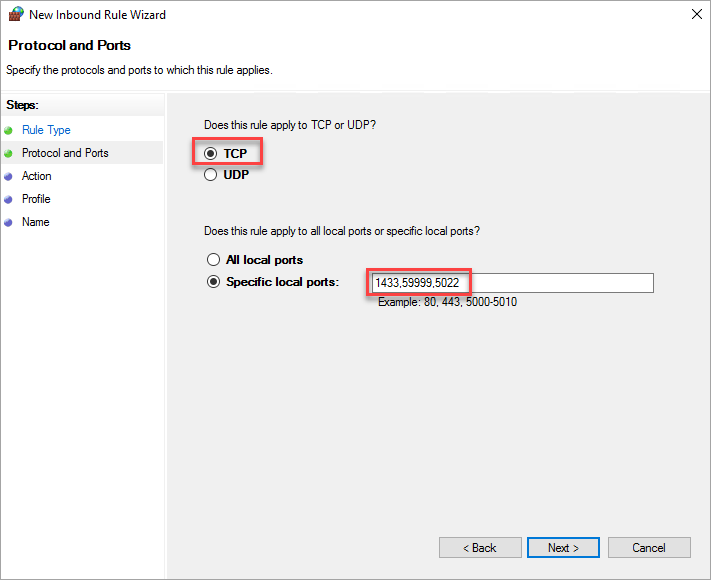

تكوين جدار الحماية على كل جهاز ظاهري لـ SQL Server

يتطلب الحل أن تكون منافذ TCP التالية مفتوحة في جدار الحماية:

- الجهاز الظاهري لـ SQL Server: المنفذ 1433 لمثيل افتراضي لـ SQL Server.

- مسبار موازن تحميل Azure: أي منفذ متوفر. هناك أمثلة تستخدم في كثير من الأحيان 59999.

- نقطة نهاية النسخ المتطابق لقاعدة البيانات: أي منفذ متوفر. هناك أمثلة تستخدم في كثير من الأحيان 5022.

يجب أن تكون منافذ جدار الحماية مفتوحة على كل جهاز ظاهري لـ SQL Server.

تعتمد طريقة فتح المنافذ على حل جدار الحماية الذي تستخدمه. يشرح القسم التالي كيفية فتح المنافذ في جدار حماية Windows. افتح المنافذ المطلوبة على كل جهاز ظاهري لـ SQL Server.

افتح منفذ TCP في جدار الحماية

على شاشة Start الأولى لـ SQL Server، قم بتشغيل Windows Firewall with Advanced Security.

وفي الجزء الأيسر، حدد Inbound Rules. وفي الجزء الأيمن، حدد New Rule.

لـ نوع القاعدة، اختر Port.

بالنسبة للمنفذ، حدد TCP واكتب أرقام المنافذ المناسبة. راجع المثال التالي:

حدد "Next".

في صفحة Action، احتفظ بتحديد Allow the connection، ثم حدد Next.

في صفحة Profile، اقبل الإعدادات الافتراضية، ثم حدد Next.

في الصفحة Name، حدد اسم قاعدة (مثل Azure LB Probe) في مربع نص Name، ثم حدد Finish.

كرر هذه الخطوات على الجهاز الظاهري الآخر لـ SQL Server.

الخطوات التالية

والآن بعد أن قمت بتكوين المتطلبات الأساسية، ابدأ بتكوين مجموعة التوفر

لمعرفة المزيد، انتقل إلى: