الشبكات المحيطة

تساعد الشبكات المحيطة، التي تسمى أحيانا المناطق المنزوعة السلاح (DMZs)، في توفير اتصال آمن بين الشبكات السحابية وشبكات مراكز البيانات المحلية أو الفعلية والإنترنت.

في الشبكات المحيطة الفعالة، تتدفق الحزم الواردة من خلال أجهزة الأمان المستضافة في شبكات فرعية آمنة، قبل أن تتمكن الحزم من الوصول إلى الخوادم الخلفية. تتضمن أجهزة الأمان جدران الحماية والأجهزة الظاهرية للشبكة (NVAs) وأنظمة الكشف عن الاختراق والوقاية الأخرى. يجب أن تتدفق الحزم المرتبطة بالإنترنت من أحمال العمل أيضا من خلال أجهزة الأمان في الشبكة المحيطة قبل أن تتمكن من مغادرة الشبكة.

عادة ما تكون فرق تكنولوجيا المعلومات المركزية وفرق الأمان مسؤولة عن تحديد المتطلبات التشغيلية للشبكات المحيطة. يمكن أن توفر الشبكات المحيطة إنفاذ النهج والتفتيش والتدقيق.

يمكن للشبكات المحيطة استخدام ميزات وخدمات Azure التالية:

- الشبكات الظاهريةوالمسارات المعرفة من قبل المستخدمومجموعات أمان الشبكة (NSGs)

- جدار حماية Azure

- Azure Web Application Firewall على بوابة تطبيق Azure

- Azure Web Application Firewall على Azure Front Door

- الأجهزة الظاهرية للشبكة الأخرى (NVAs)

- Azure Load Balancer

- Public IP addresses

لمزيد من المعلومات حول الشبكات المحيطة، راجع مركز البيانات الظاهري: منظور الشبكة.

على سبيل المثال القوالب التي يمكنك استخدامها لتنفيذ الشبكات المحيطة الخاصة بك، راجع البنية المرجعية تنفيذ شبكة مختلطة آمنة.

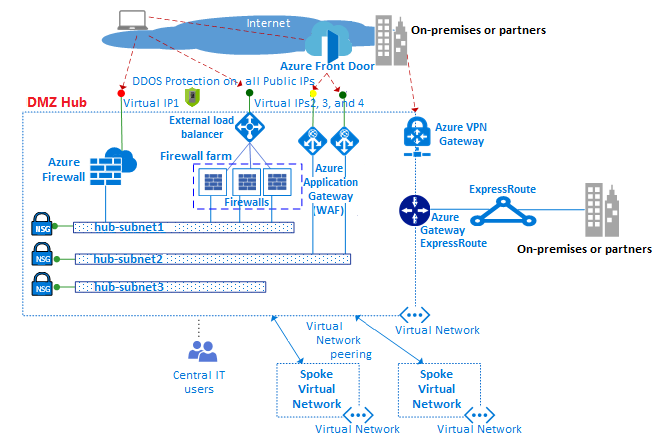

مخطط الشبكة المحيطية

يوضح الرسم التخطيطي التالي مثالا على شبكة المركز والشبكة المحورية مع الشبكات المحيطة التي تفرض الوصول إلى الإنترنت وإلى شبكة محلية.

يتم توصيل الشبكات المحيطة بمركز DMZ. في مركز DMZ، يمكن توسيع الشبكة المحيطة بالإنترنت لدعم العديد من خطوط العمل. يستخدم هذا الدعم مزارع متعددة من جدران حماية تطبيقات الويب (WAFs) ومثيلات جدار حماية Azure التي تساعد في حماية الشبكات الظاهرية المحورية. يسمح المركز أيضا بالاتصال بالشبكات المحلية أو الشريكة عبر الشبكة الظاهرية الخاصة (VPN) أو Azure ExpressRoute حسب الحاجة.

الشبكات الظاهرية

عادة ما يتم إنشاء الشبكات المحيطة داخل الشبكات الظاهرية. تستخدم الشبكة الظاهرية شبكات فرعية متعددة لاستضافة أنواع مختلفة من الخدمات التي تقوم بتصفية حركة المرور وفحصها من الشبكات الأخرى أو الإنترنت أو إليها. تتضمن هذه الخدمات مثيلات NVAs وWAFs وApplication Gateway.

مسارات محددة من قِبل المستخدم

في تخطيط شبكة المحور والمحور، يجب أن تضمن أن نسبة استخدام الشبكة التي تم إنشاؤها بواسطة الأجهزة الظاهرية (VMs) في المحاور تمر عبر الأجهزة الظاهرية الصحيحة في المركز. يتطلب توجيه نسبة استخدام الشبكة هذا مسارات معرفة من قبل المستخدم في الشبكات الفرعية للمتحدثين.

يمكن أن تضمن المسارات المعرفة من قبل المستخدم أن نسبة استخدام الشبكة تمر عبر الأجهزة الظاهرية المخصصة المحددة وNVAs وموازنات التحميل. يعين المسار عنوان IP للواجهة الأمامية لموازن التحميل الداخلي كوثبة تالية. يوزع موازن التحميل الداخلي نسبة استخدام الشبكة الداخلية على الأجهزة الظاهرية في تجمع الواجهة الخلفية لموازن التحميل.

يمكنك استخدام المسارات المعرفة من قبل المستخدم لتوجيه نسبة استخدام الشبكة من خلال جدران الحماية وأنظمة الكشف عن الاختراق والأجهزة الظاهرية الأخرى. يمكن للعملاء توجيه نسبة استخدام الشبكة من خلال أجهزة الأمان هذه لفرض نهج حدود الأمان والتدقيق والتفتيش.

جدار حماية Azure

Azure Firewall هي خدمة جدار حماية مدارة مستندة إلى السحابة تساعد على حماية مواردك في الشبكات الظاهرية. Azure Firewall هو جدار حماية مدار ذو حالة كاملة مع قابلية وصول عالية مدمجة وقابلية توسع سحابية غير مقيدة. يمكنك استخدام Azure Firewall لإنشاء نهج اتصال الشبكة والتطبيق وفرضها وتسجيلها مركزيا عبر الاشتراكات والشبكات الظاهرية.

يستخدم Azure Firewall عنوان IP عاما ثابتا لموارد الشبكة الظاهرية. يمكن لجدار الحماية الخارجية استخدام IP العام الثابت لتحديد نسبة استخدام الشبكة التي تنشأ من شبكتك الظاهرية. يعمل Azure Firewall مع Azure Monitor للتسجيل والتحليلات.

الأجهزة الظاهرية للشبكة

يمكنك إدارة الشبكات المحيطة مع الوصول إلى الإنترنت من خلال جدار حماية Azure أو من خلال مزرعة من جدران الحماية أو WAFs. يمكن لمثيل Azure Firewall وجدار حماية NVA استخدام وحدة إدارة مشتركة مع مجموعة من قواعد الأمان. تساعد هذه القواعد في حماية أحمال العمل المستضافة في المحاور، والتحكم في الوصول إلى الشبكات المحلية. يحتوي Azure Firewall على قابلية توسع مضمنة، ويمكن توسيع نطاق جدران حماية NVA يدويا خلف موازن التحميل.

تستخدم خطوط الأعمال المختلفة العديد من تطبيقات الويب المختلفة، والتي يمكن أن تعاني من نقاط ضعف مختلفة ومآثر محتملة. يكتشف WAF الهجمات ضد تطبيقات الويب HTTP/S بمزيد من العمق من جدار حماية عام. مقارنة بتقنية جدار الحماية التقليدية، تحتوي WAFs على مجموعة من الميزات المحددة للمساعدة في حماية خوادم الويب الداخلية من التهديدات.

تحتوي مزرعة جدار الحماية على برنامج أقل تخصصا من WAF، ولكن لديها أيضا نطاق تطبيق أوسع لتصفية وفحص أي نوع من حركة الخروج والخروج. إذا كنت تستخدم نهج NVA، يمكنك العثور على البرامج وتوزيعها من Azure Marketplace.

استخدم مجموعة واحدة من مثيلات Azure Firewall أو NVAs لنسبة استخدام الشبكة التي تنشأ على الإنترنت، ومجموعة أخرى لنسبة استخدام الشبكة التي تنشأ محليا. يعد استخدام مجموعة واحدة فقط من جدران الحماية لكلا النوعين من نسبة استخدام الشبكة خطرا أمنيا، لأنه لا يوجد محيط أمان بين مجموعتين من نسبة استخدام الشبكة. يقلل استخدام طبقات جدار الحماية المنفصلة من تعقيد التحقق من قواعد الأمان، ويوضح القواعد التي تتوافق مع طلبات الشبكة الواردة.

موازن تحميل Azure

يوفر Azure Load Balancer خدمة موازنة تحميل بروتوكول التحكم في الإرسال من الطبقة 4 عالية التوفر/بروتوكول مخطط بيانات المستخدم (TCP/UDP). يمكن لهذه الخدمة توزيع نسبة استخدام الشبكة الواردة بين مثيلات الخدمة المحددة بواسطة مجموعة موازنة التحميل. يمكن لموازن التحميل إعادة توزيع نسبة استخدام الشبكة من نقاط نهاية IP العامة أو الخاصة الأمامية، مع ترجمة العنوان أو بدونها، إلى مجموعة من عناوين IP الخلفية مثل NVAs أو الأجهزة الظاهرية.

يمكن ل Load Balancer أيضا التحقق من صحة مثيلات الخادم. عندما يفشل مثيل في الاستجابة إلى مسبار، يتوقف موازن التحميل عن إرسال نسبة استخدام الشبكة إلى المثيل غير الصحي.

في مثال تخطيط الشبكة المحورية والمركز، يمكنك نشر موازن تحميل خارجي لكل من المركز والمحور. في المركز، يوجه موازن التحميل نسبة استخدام الشبكة بكفاءة إلى الخدمات في المحاور. يدير موازن التحميل في المحاور نسبة استخدام الشبكة للتطبيق.

Azure Front Door

Azure Front Door هو نظام أساسي لتسريع تطبيق الويب عالي التوفر وقابل للتطوير وموازن تحميل HTTPS عالمي. يمكنك استخدام Azure Front Door لإنشاء تطبيق الويب الديناميكي والمحتوى الثابت وتشغيله وتوسيع نطاقه. يعمل Azure Front Door في أكثر من 100 موقع على حافة شبكة Microsoft العالمية.

يوفر Azure Front Door للتطبيق الخاص بك ما يلي:

- أتمتة صيانة إقليمية موحدة وخوادم مخصصة.

- أتمتة استمرارية الأعمال والإصلاح بعد كارثة (BCDR).

- معلومات العميل والمستخدم الموحدة.

- التخزين المؤقت.

- نتائج تحليلات الخدمة.

يوفر Azure Front Door اتفاقيات الأداء والموثوقية ومستوى الخدمة (SLAs) للدعم. يوفر Azure Front Door أيضا شهادات التوافق وممارسات الأمان القابلة للتدقيق التي يقوم Azure بتطويرها وتشغيلها ودعمها في الأصل.

Application Gateway

Application Gateway هو جهاز ظاهري مخصص يمنحك وحدة تحكم تسليم تطبيق مدارة. توفر بوابة التطبيق إمكانات مختلفة لموازنة التحميل من الطبقة 7 لتطبيقك.

تساعدك بوابة التطبيق على تحسين إنتاجية مزرعة الويب عن طريق إلغاء تحميل إنهاء طبقة مأخذ التوصيل الآمنة (SSL) كثيفة المعالجة. توفر بوابة التطبيق أيضا إمكانات توجيه الطبقة 7 الأخرى، مثل:

- توزيع الترتيب الدوري لنسبة استخدام الشبكة الواردة.

- مستند علي-Cookie صلة الجلسة .

- التوجيه المستند إلى مسار URL.

- استضافة مواقع ويب متعددة خلف بوابة تطبيق واحدة.

تتضمن بوابة التطبيق مع WAF SKU WAF، وتوفر الحماية لتطبيقات الويب من الثغرات الأمنية والمآثر الشائعة على الويب. يمكنك تكوين بوابة التطبيق كبوابة مواجهة للإنترنت أو بوابة داخلية فقط أو مزيج من كليهما.

بروتوكولات IP العامة

باستخدام بعض ميزات Azure، يمكنك إقران نقاط نهاية الخدمة بعنوان IP عام . يوفر هذا الخيار الوصول إلى المورد الخاص بك من الإنترنت. تستخدم نقطة النهاية ترجمة عنوان الشبكة (NAT) لتوجيه نسبة استخدام الشبكة إلى العنوان الداخلي والمنفذ على شبكة Azure الظاهرية. هذا المسار هو الطريقة الرئيسية لحركة المرور الخارجية لتمريرها إلى الشبكة الظاهرية. يمكنك تكوين عناوين IP العامة للتحكم في نسبة استخدام الشبكة التي تمر بها وكيفية ومكان ترجمتها إلى الشبكة الظاهرية.

Azure DDoS Protection

توفر Azure DDoS Protection إمكانات تخفيف إضافية للمساعدة في حماية موارد Azure في الشبكات الظاهرية من هجمات رفض الخدمة الموزعة (DDoS). تحتوي حماية DDoS على وحدتي SKU، DDoS IP Protection وحماية شبكة DDoS. لمزيد من المعلومات، راجع حول مقارنة SKU لحماية Azure DDoS.

حماية DDoS سهلة التمكين ولا تتطلب أي تغييرات في التطبيق. يمكنك ضبط نهج الحماية من خلال مراقبة نسبة استخدام الشبكة المخصصة وخوارزميات التعلم الآلي. تطبق حماية DDoS الحماية على عناوين IP العامة IPv4 Azure المقترنة بالموارد المنشورة في الشبكات الظاهرية. تتضمن موارد المثال موازن التحميل وبوابة التطبيق ومثيلات Azure Service Fabric.

تتوفر بيانات تتبع الاستخدام في الوقت الحقيقي من خلال طرق عرض Azure Monitor، سواء أثناء الهجوم أو لأغراض تاريخية. يمكنك إضافة حماية طبقة التطبيق باستخدام Web Application Firewall في Application Gateway.

الخطوات التالية

تعرف على كيفية إدارة متطلبات الاتصال أو الأمان الشائعة بكفاءة باستخدام نموذج تخطيط الشبكة المحورية .