ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

هام

جرب تجربة الطوبولوجيا الجديدة (معاينة)، والتي توفر تصورا لموارد Azure لتسهيل إدارة المخزون ومراقبة الشبكة على نطاق واسع. استخدم معاينة المخطط لتصور الموارد وتبعياتها عبر الاشتراكات والمناطق والمواقع. حدد هذا الارتباط للانتقال إلى التجربة.

استكشف اعتبارات التصميم الرئيسية والتوصيات المحيطة بطوبولوجيا الشبكة في Microsoft Azure.

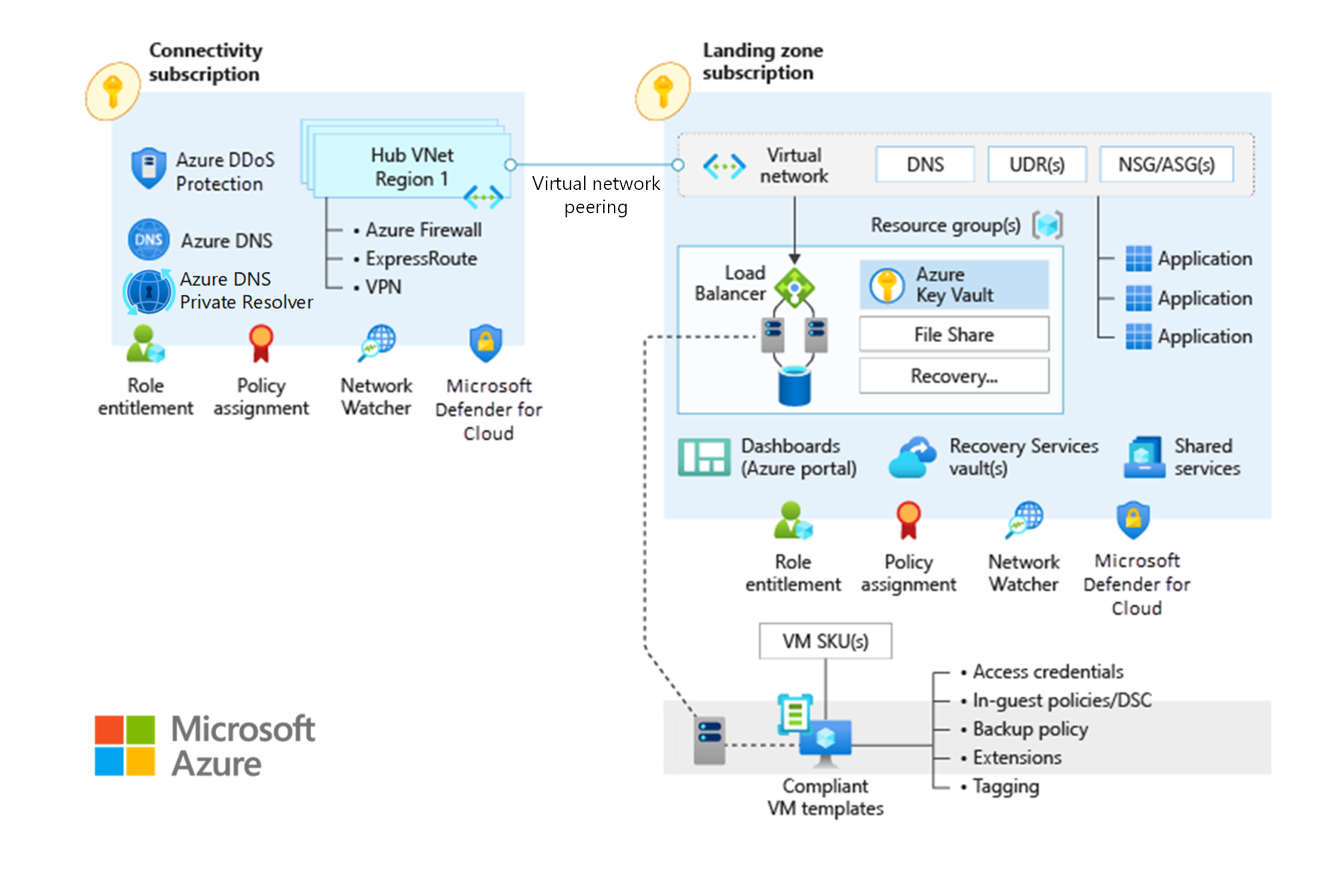

الشكل 1: مخطط شبكة Azure التقليدي.

اعتبارات التصميم:

يمكن لطوبولوجيا الشبكة المختلفة توصيل شبكات ظاهرية متعددة للمنطقة المنتقل إليها. تتضمن أمثلة طبولوجيا الشبكة شبكة ظاهرية مسطحة كبيرة واحدة، وشبكات ظاهرية متعددة متصلة بدوائر أو اتصالات Azure ExpressRoute متعددة، ومركز وتحدث، وشبكة كاملة، ومختلطة.

لا يمكن للشبكات الظاهرية اجتياز حدود الاشتراك. ومع ذلك، يمكنك تحقيق الاتصال بين الشبكات الظاهرية عبر اشتراكات مختلفة باستخدام تناظر الشبكة الظاهرية أو دائرة ExpressRoute أو بوابات VPN.

تناظر الشبكة الظاهرية هو الطريقة المفضلة لتوصيل الشبكات الظاهرية في Azure. يمكنك استخدام تناظر الشبكة الظاهرية لتوصيل الشبكات الظاهرية في نفس المنطقة، عبر مناطق Azure المختلفة، وعبر مستأجري Azure Active Directory (Azure AD) المختلفين.

تناظر الشبكة الظاهرية وتناظر الشبكة الظاهرية العالمية ليسا عابرين. لتمكين شبكة نقل، تحتاج إلى مسارات معرفة من قبل المستخدم (UDRs) والأجهزة الظاهرية للشبكة (NVAs). لمزيد من المعلومات، راجع تخطيط الشبكة المحوري في Azure.

يمكنك مشاركة خطة Azure DDoS Protection عبر جميع الشبكات الظاهرية في مستأجر Azure AD واحد لحماية الموارد باستخدام عناوين IP العامة. لمزيد من المعلومات، اطلع على Azure DDoS Protection.

تغطي خطط Azure DDoS Protection الموارد ذات عناوين IP العامة فقط.

تتضمن تكلفة خطة حماية Azure DDoS 100 عنوان IP عام عبر جميع الشبكات الظاهرية المحمية المرتبطة بخطة حماية DDoS. تتوفر الحماية لمزيد من الموارد بتكلفة منفصلة. لمزيد من المعلومات حول تسعير خطة Azure DDoS Protection، راجع صفحة تسعير Azure DDoS Protection أو الأسئلة المتداولة.

يمكنك استخدام دوائر ExpressRoute لإنشاء اتصال عبر الشبكات الظاهرية داخل نفس المنطقة الجيوسياسية أو باستخدام الوظيفة الإضافية المتميزة للاتصال عبر المناطق الجيوسياسية. يجب مراعاة النقاط التالية:

قد تواجه نسبة استخدام الشبكة من شبكة إلى شبكة زمن انتقال أكبر، لأن نسبة استخدام الشبكة يجب أن تكون مثبتة على أجهزة توجيه Microsoft Enterprise Edge (MSEE).

تقيد وحدة SKU لبوابة ExpressRoute النطاق الترددي.

نشر UDRs وإدارتها إذا كنت بحاجة إلى فحص أو تسجيل UDRs لنسبة استخدام الشبكة عبر الشبكات الظاهرية.

بوابات VPN مع بروتوكول بوابة الحدود (BGP) عابرة داخل Azure والشبكات المحلية، ولكنها لا توفر وصولا متعدية إلى الشبكات المتصلة عبر ExpressRoute بشكل افتراضي. إذا كنت بحاجة إلى وصول متعدي إلى الشبكات المتصلة عبر ExpressRoute، ففكر في Azure Route Server.

عند توصيل دوائر ExpressRoute متعددة بنفس الشبكة الظاهرية، استخدم أوزان الاتصال وتقنيات BGP لضمان المسار الأمثل لنسبة استخدام الشبكة بين الشبكات المحلية وAzure. لمزيد من المعلومات، راجع تحسين توجيه ExpressRoute.

استخدام مقاييس BGP للتأثير على توجيه ExpressRoute هو تغيير تكوين تم إجراؤه خارج نظام Azure الأساسي. يجب على مؤسستك أو موفر الاتصال تكوين أجهزة التوجيه المحلية وفقا لذلك.

توفر دوائر ExpressRoute ذات الوظائف الإضافية المتميزة اتصالا عالميا.

لدى ExpressRoute حدود معينة؛ هناك الحد الأقصى لعدد اتصالات ExpressRoute لكل بوابة ExpressRoute، ويمكن للتناظر الخاص ل ExpressRoute تحديد الحد الأقصى لعدد المسارات من Azure إلى الموقع. لمزيد من المعلومات حول حدود ExpressRoute، راجع حدود ExpressRoute.

الحد الأقصى لمعدل النقل المجمع لبوابة VPN هو 10 جيجابت في الثانية. تدعم بوابة VPN ما يصل إلى 100 نفق من موقع إلى موقع أو شبكة إلى شبكة.

إذا كان NVA جزءا من البنية، ففكر في Azure Route Server لتبسيط التوجيه الديناميكي بين الجهاز الظاهري للشبكة (NVA) والشبكة الظاهرية. يسمح لك Azure Route Server بتبادل معلومات التوجيه مباشرة من خلال بروتوكول توجيه بروتوكول بوابة الحدود (BGP) بين أي NVA يدعم بروتوكول توجيه BGP وشبكة Azure المعرفة بالبرامج (SDN) في شبكة Azure الظاهرية (VNet) دون الحاجة إلى تكوين جداول التوجيه أو صيانتها يدويا.

توصيات التصميم:

ضع في اعتبارك تصميم شبكة استنادا إلى تخطيط الشبكة الموزعة والمتحدثة التقليدية للسيناريوهات التالية:

بنية شبكة موزعة داخل منطقة Azure واحدة.

بنية شبكة تمتد عبر مناطق Azure متعددة، مع عدم الحاجة إلى الاتصال العابر بين الشبكات الظاهرية للمناطق المنتقل إليها عبر المناطق.

بنية شبكة تمتد عبر مناطق Azure متعددة، وتناظر الشبكة الظاهرية العمومية التي يمكنها توصيل الشبكات الظاهرية عبر مناطق Azure.

ليست هناك حاجة للاتصال العابر بين اتصالات VPN وExpressRoute.

أسلوب الاتصال المختلط الرئيسي في مكانه هو ExpressRoute، وعدد اتصالات VPN أقل من 100 لكل بوابة VPN.

هناك تبعية على NVAs المركزية والتوجيه الدقيق.

بالنسبة إلى عمليات التوزيع الإقليمية، استخدم في المقام الأول تخطيط الشبكة المحورية. استخدم الشبكات الظاهرية للمنطقة المنتقل إليها التي تتصل مع تناظر الشبكة الظاهرية بشبكة ظاهرية مركز مركزي للسيناريوهات التالية:

الاتصال عبر أماكن العمل عبر ExpressRoute.

VPN لاتصال الفرع.

الاتصال بين المتحدثين عبر NVAs وUDRs.

الحماية الصادرة عبر الإنترنت عبر جدار حماية Azure أو NVA آخر تابع لجهة خارجية.

يوضح الرسم التخطيطي التالي تخطيط الشبكة المحورية. يسمح هذا التكوين بالتحكم المناسب في نسبة استخدام الشبكة لتلبية معظم متطلبات التجزئة والفحص.

الشكل 2: تخطيط الشبكة المحورية.

استخدم طوبولوجيا شبكات ظاهرية متعددة متصلة بدوائر ExpressRoute متعددة عندما يكون أحد هذه الشروط صحيحا:

تحتاج إلى مستوى عال من العزلة.

تحتاج إلى عرض نطاق ترددي مخصص ل ExpressRoute لوحدات عمل محددة.

لقد وصلت إلى الحد الأقصى لعدد الاتصالات لكل بوابة ExpressRoute (راجع مقالة حدود ExpressRoute للحصول على الحد الأقصى للعدد).

يوضح الشكل التالي هذا المخطط.

الشكل 3: شبكات ظاهرية متعددة متصلة بدوائر ExpressRoute متعددة.

نشر مجموعة من الخدمات المشتركة الدنيا، بما في ذلك بوابات ExpressRoute وبوابات VPN (كما هو مطلوب) وجدار حماية Azure أو NVAs الشريك (كما هو مطلوب) في الشبكة الظاهرية المركزية. إذا لزم الأمر، قم أيضا بتوزيع وحدات تحكم مجال Active Directory وخوادم DNS.

توزيع Azure Firewall أو NVAs الشريكة لحماية نسبة استخدام الشبكة وتصفيتها شرق/غرب أو جنوب/شمال، في الشبكة الظاهرية المركزية.

عند نشر تقنيات شبكات الشركاء أو NVAs، اتبع إرشادات مورد الشريك للتأكد من:

يدعم المورد التوزيع.

تدعم الإرشادات قابلية الوصول العالية والحد الأقصى للأداء.

لا توجد تكوينات متعارضة مع شبكات Azure.

لا تنشر NVAs الواردة من الطبقة 7، مثل Azure Application Gateway، كخدمة مشتركة في الشبكة الظاهرية المركزية. بدلا من ذلك، قم بتوزيعها مع التطبيق في مناطق الهبوط الخاصة بها.

نشر خطة حماية قياسية واحدة ل Azure DDoS في اشتراك الاتصال.

- يجب أن تستخدم جميع الشبكات الظاهرية للمنطقة المنتقل إليها والنظام الأساسي هذه الخطة.

استخدم شبكتك الحالية، وتبديل التسميات متعددة البروتوكولات، وSD-WAN لتوصيل مواقع الفروع بمقر الشركة. إذا كنت لا تستخدم Azure Route Server، فلا يوجد دعم للنقل في Azure بين بوابات ExpressRoute وVPN.

إذا كنت بحاجة إلى الانتقال بين بوابات ExpressRoute وVPN في سيناريو المركز والتحدث، فاستخدم Azure Route Server كما هو موضح في هذا السيناريو المرجعي.

عندما يكون لديك شبكات محورية في مناطق Azure متعددة وتحتاج بعض المناطق المنتقل إليها إلى الاتصال عبر المناطق، استخدم نظير الشبكة الظاهرية العمومية لتوصيل الشبكات الظاهرية للمنطقة المنتقل إليها مباشرة التي تحتاج إلى توجيه نسبة استخدام الشبكة إلى بعضها البعض. اعتمادا على SKU الخاص بالجهاز الظاهري المتصل، يمكن أن يوفر نظير الشبكة الظاهرية العالمية معدل نقل عالي للشبكة. تتجاوز نسبة استخدام الشبكة بين الشبكات الظاهرية لمنطقة الهبوط النظيرة مباشرة NVAs داخل الشبكات الظاهرية المركزية. تنطبق القيود المفروضة على نظير الشبكة الظاهرية العمومية على نسبة استخدام الشبكة.

عندما يكون لديك شبكات محورية في مناطق Azure متعددة، وتحتاج معظم المناطق المنتقل إليها إلى الاتصال عبر المناطق (أو عند استخدام التناظر المباشر لتجاوز NVAs للمركز غير متوافق مع متطلبات الأمان الخاصة بك)، استخدم NVAs للمركز لتوصيل الشبكات الظاهرية المركزية في كل منطقة ببعضها البعض وتوجيه نسبة استخدام الشبكة عبر المناطق. يمكن أن يساعد تناظر الشبكة الظاهرية العمومية أو دوائر ExpressRoute في توصيل الشبكات الظاهرية للمركز بالطرق التالية:

يوفر نظير الشبكة الظاهرية العالمية زمن انتقال منخفضا واتصالا عالي الإنتاجية ولكنه يولد رسوما على نسبة استخدام الشبكة.

قد يؤدي التوجيه عبر ExpressRoute إلى زيادة زمن الانتقال (بسبب دبابيس شعر MSEE)، ويحد SKU لبوابة ExpressRoute المحددة من معدل النقل.

يوضح الشكل التالي كلا الخيارين:

الشكل 4: خيارات الاتصال من مركز إلى مركز.

عندما تحتاج منطقتين من مناطق Azure إلى توصيل وتقييم واستخدام نظير الشبكة الظاهرية العمومية أو نفس دوائر ExpressRoute لتوصيل كلتا الشبكتين الظاهريتين للمركز.

عندما تحتاج أكثر من منطقتين من مناطق Azure إلى الاتصال، فإننا نوصي بأن تتصل الشبكات الظاهرية المركزية في كل منطقة بنفس دوائر ExpressRoute. يتطلب تناظر الشبكة الظاهرية العالمية إدارة عدد كبير من علاقات التناظر ومجموعة معقدة من المسارات المعرفة من قبل المستخدم (UDRs) عبر شبكات ظاهرية متعددة. يوضح الرسم التخطيطي التالي كيفية توصيل شبكات النظام المحوري في ثلاث مناطق:

الشكل 5: يوفر ExpressRoute اتصالا من مركز إلى مركز بين مناطق متعددة.

عند استخدام دوائر ExpressRoute للاتصال عبر المناطق، تتواصل المحاور في مناطق مختلفة مباشرة وتتجاوز جدار الحماية لأنها تتعلم عبر مسارات BGP إلى محاور المركز البعيد. إذا كنت بحاجة إلى NVAs لجدار الحماية في الشبكات الظاهرية المركزية لفحص نسبة استخدام الشبكة عبر المحاور، يجب عليك تنفيذ أحد هذه الخيارات:

إنشاء إدخالات مسار أكثر تحديدا في UDRs المحورية لجدار الحماية في الشبكة الظاهرية للمركز المحلي لإعادة توجيه نسبة استخدام الشبكة عبر المراكز.

لتبسيط تكوين المسار، قم بتعطيل نشر BGP على جداول التوجيه المحورية.

عندما تتطلب مؤسستك بنيات شبكة محورية عبر أكثر من منطقتين من مناطق Azure واتصال النقل العالمي بين الشبكات الظاهرية للمناطق المنتقل إليها عبر مناطق Azure، وتريد تقليل النفقات العامة لإدارة الشبكة، نوصي ببنية شبكة نقل عالمية مدارة تستند إلى Virtual WAN.

توزيع موارد شبكة المركز لكل منطقة في مجموعات موارد منفصلة، وفرزها في كل منطقة موزعة.

استخدم Azure Virtual Network Manager لإدارة تكوين الاتصال والأمان للشبكات الظاهرية عالميا عبر الاشتراكات.

استخدم Azure Monitor للشبكات لمراقبة الحالة الشاملة لشبكاتك على Azure.

يجب مراعاة الحدين التاليين عند توصيل الشبكات الظاهرية المحورية بالشبكة الظاهرية المركزية:

- الحد الأقصى لعدد اتصالات تناظر الشبكة الظاهرية لكل شبكة ظاهرية.

- الحد الأقصى لعدد البادئات التي يعلن عنها ExpressRoute مع التناظر الخاص من Azure إلى أماكن العمل.

تأكد من أن عدد الشبكات الظاهرية المحورية المتصلة بالشبكة الظاهرية المركزية لا يتجاوز هذه الحدود.