حماية الأصول

تتضمن الأصول العناصر المادية والظاهرية مثل أجهزة الكمبيوتر المحمولة وقواعد البيانات والملفات وحسابات التخزين الظاهرية. غالبًا ما يعتمد تأمين الأصول المهمة للأعمال على أمان الأنظمة الأساسية، مثل التخزين والبيانات وأجهزة نقطة النهاية ومكونات التطبيق. عادة ما تكون الأصول التقنية الأكثر قيمة هي البيانات وتوافر التطبيقات، مثل مواقع الويب التجارية وخطوط الإنتاج والاتصالات.

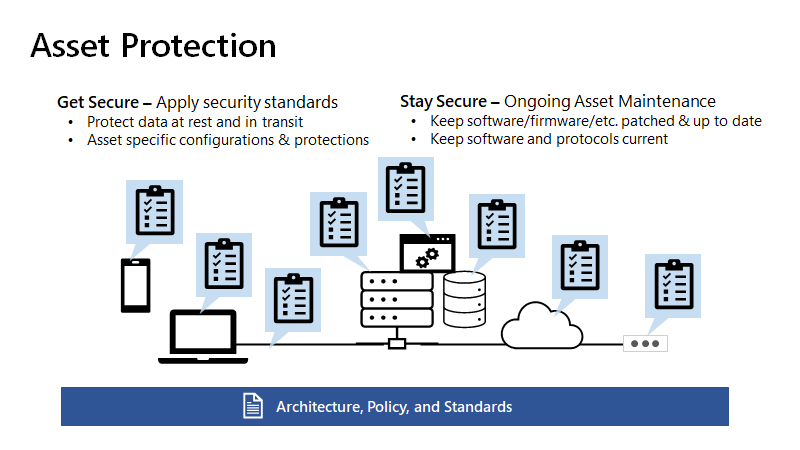

تنفذ حماية الأصول عناصر التحكم لدعم بنية الأمان والمعايير والنهج. كل نوع أصل ومتطلبات الأمان فريدة من نوعها. يجب تطبيق معايير الأمان لأي نوع من أنواع الأصول باستمرار على جميع المثيلات.

تركز حماية الأصول على التنفيذ المتسق عبر جميع أنواع عناصر التحكم. تتوافق الوقاية والمخبر وغيرها لتلبية السياسات والمعايير والبنية.

تعمل حماية الأصول كخبير تقني في مجال الأصول. وهو يعمل مع تخصصات أخرى، مثل الحوكمة والبنية والعمليات الأمنية وفرق حمل العمل. تضمن حماية الأصول إمكانية تنفيذ السياسة والمعايير وتمكين تنفيذ الضوابط من دعم السياسة والمعايير. توفر حماية الأصول ملاحظات للتحسين المستمر.

ملاحظة

عادة ما يتم تنفيذ حماية الأصول من قبل فرق عمليات تكنولوجيا المعلومات التي تحافظ على الأصول وتستكمل بالخبرة في فريق الأمان. لمزيد من المعلومات، راجع عناصر تحكم التصميم كفريق.

والجهات الفاعلة في مجال التهديد مستمرة وتبحث عن الثغرات الأمنية الناتجة عن الثغرات في تطبيق المعايير والسياسات. يمكن للمهاجمين استهداف البيانات أو التطبيقات المهمة للأعمال مباشرة. يمكنهم أيضا استهداف البنية الأساسية التي تمنحهم الوصول إلى البيانات والتطبيقات المهمة للأعمال. يركز التحكم في الوصول على إدارة الوصول المصرح به إلى الموارد. عناوين حماية الأصول على جميع الطرق الأخرى المحتملة خارج النطاق للوصول إلى الموارد أو التحكم فيها. هذان التخصصان يكملان بعضهما البعض ويجب تصميمهما معا لتلبية بنيتك وسياساتك ومعاييرك. لمزيد من المعلومات، راجع التحكم في الوصول.

شاهد الفيديو التالي للتعرف على تاريخ حماية الأصول وكيفية الحفاظ على أمان الأصول القديمة والجديدة.

الحصول على الأمان

يركز الحصول على الأمان على إحضار الموارد لتلبية معايير الأمان والنهج والبنية الحالية لمؤسستك. هناك نوعان من الأنشطة:

- Brownfield: تحديث معايير وضوابط الأمان الحالية للأصول الحالية. قد تقوم المؤسسات بتصميم وتشغيل بيئات تكنولوجيا المعلومات ذات الأولوية المنخفضة للأمان. ينشئ هذا النهج "ديونا تقنية": تكوينات أمان ضعيفة، وبرامج لم تتم ترقيتها، والاتصال أو التخزين غير المشفرة، والبرامج والبروتوكولات القديمة، والمزيد. ارفع عناصر التحكم في الأمان إلى النهج الحالي. يعد هذا التحسين أمرا بالغ الأهمية للتخفيف من المخاطر لأن المهاجمين يحسنون باستمرار قدرتهم على استغلال هذه الفرص.

- غرينفيلد: تأكد من تكوين الأصول الجديدة وأنواع الأصول الجديدة وفقا للمعايير. هذه العملية بالغة الأهمية لتجنب إنشاء إرث فوري أو brownfield بشكل مستمر، أو الأنظمة التي لا تفي بالمعايير الحالية. يجب معالجة هذا الدين التقني لاحقا على حساب أكبر، ما يؤدي إلى زيادة التعرض للمخاطر حتى يكتمل.

من الناحية المالية، احصل على خرائط آمنة عادة لديناميات النفقات الرأسمالية (CAPEX) للاستثمار لمرة واحدة. يجب تعيين ميزانية Greenfield للأمان بقدر الإمكان لإنشاء الأصل، مع نسبة مئوية محجوزة من الميزانية للأمان لكل مشروع برامج جديد أو ترقية برامج رئيسية أو مبادرة اعتماد السحابة الشاملة. تحتفظ العديد من المؤسسات بنحو 10 بالمائة من الميزانية للأمان. عادة ما تكون ميزانية Brownfield مشروعا خاصا ممولا لتحقيق ضوابط أمنية تصل إلى المعايير الحالية والامتثال.

الحفاظ على الأمان

كل شيء يتدهور بمرور الوقت. تتآكل العناصر المادية. تتغير البيئة حول العناصر الظاهرية مثل البرامج وعناصر التحكم في الأمان والأمان. قد لا تفي بالمتطلبات المتغيرة بعد الآن. تحدث هذه التحولات بسرعة اليوم بسبب التغييرات السريعة التالية:

- متطلبات العمل، مدفوعة بالتحول الرقمي.

- متطلبات التكنولوجيا، مدفوعة بالتطور السريع للنظام الأساسي السحابي وإصدارات الميزات.

- متطلبات الأمان، مدفوعة بالابتكار المهاجم والتطور السريع لقدرات أمان السحابة الأصلية.

تؤثر هذه الديناميكية على جميع أجزاء الأمان، بما في ذلك عمليات الأمان والتحكم في الوصول وخاصة DevSecOps في أمان الابتكار.

يتضمن البقاء آمنا العديد من العناصر. التركيز على هذين المجالين المحددين لحماية الأصول:

- التحسين المستمر للسحابة: احتضن التحسين المستمر في قدرات الأمان التي تجلبها السحابة. على سبيل المثال، أضافت العديد من الخدمات في Azure مثل Azure Storage وAzure SQL Database ميزات أمان للدفاع ضد المهاجمين بمرور الوقت.

- نهاية عمر البرنامج: تصل أي برامج، بما في ذلك أنظمة التشغيل، دائما إلى نهاية العمر الافتراضي، عندما لا يتم توفير تحديثات الأمان. يمكن أن يعرض هذا الموقف البيانات والتطبيقات المهمة للأعمال لهجمات رخيصة وسهلة. بينما يتم الاحتفاظ بالبرامج كخدمة (SaaS) والبنية الأساسية السحابية والأنظمة الأساسية من قبل موفر السحابة، غالبا ما يكون لدى المؤسسات كمية كبيرة من البرامج التي تقوم بتثبيتها وتأليفها والاحتفاظ بها.

خطط لترقية برامج نهاية العمر الافتراضي أو إيقافها. يقلل الاستثمار في وضعك الأمني من خطر وقوع حادث أمني كبير. البقاء آمنا هو جزء من ديناميات النفقات التشغيلية (OPEX) للاستثمار المستمر المنتظم.

معضلة التصحيح

من الأهمية بمكان لقادة الأعمال دعم قادة وفرق تكنولوجيا المعلومات والأمان. تشغيل البرامج المعقدة في بيئة معادية له مخاطر متأصلة. يتخذ قادة الأمان و تكنولوجيا المعلومات قرارات صعبة باستمرار حول المخاطر التشغيلية والمخاطر الأمنية.

- المخاطر التشغيلية: قد يؤدي التغيير في البرنامج الذي يتم تشغيل النظام إليه إلى تعطيل العمليات التجارية. تؤثر هذه التغييرات على الافتراضات التي تم إجراؤها عند تخصيص النظام للمؤسسة. هذه الحقيقة تخلق ضغطا لتجنب تغيير النظام.

- مخاطر الأمان: الهجوم يجلب مخاطر الأعمال من التوقف عن العمل. يحلل المهاجمون كل تحديث أمان رئيسي عند الإصدار. يمكنهم تطوير استغلال عمل في 24-48 ساعة لمهاجمة المؤسسات التي لم تطبق تحديث الأمان.

يمكن أن يكون لدى مؤسستك هذه المعضلة في كثير من الأحيان بسبب التغييرات المستمرة في التكنولوجيا وتطور تقنية الهجوم. يجب على قادة الأعمال التعرف على مخاطر إدارة شركة باستخدام برامج معقدة. دعم تحديث العمليات التجارية مثل هذه الأمثلة:

- دمج صيانة البرامج في الافتراضات التشغيلية للأعمال والجدول الزمني والتنبؤ والعمليات التجارية الأخرى.

- الاستثمار في البنيات التي تجعل الصيانة أسهل وتقليل التأثير على العمليات التجارية. يمكن أن يتضمن هذا النهج تحديث البنى الحالية أو التحول إلى بنيات جديدة بالكامل عن طريق الترحيل إلى الخدمات السحابية أو البنية الموجهة نحو الخدمة.

بدون دعم قيادة الأعمال، يصرف انتباه قادة الأمن و تكنولوجيا المعلومات عن دعم أهداف الأعمال المهمة. ويجب عليهم أن يديروا باستمرار سياسة وضع لا يربح.

عزل الشبكة

قد يكون عزل الشبكة خيارا صالحا لحماية الأصول القديمة التي لم يعد من الممكن تأمينها، ولكن لا يمكن إيقافها على الفور. يمكن أن يحدث هذا السيناريو عادة لأنظمة التشغيل والتطبيقات في نهاية العمر الافتراضي. وهو شائع في بيئات التكنولوجيا التشغيلية (OT) والأنظمة القديمة.

يعتبر العزل نفسه التحكم في الوصول، على الرغم من تحديد الأصول التي لا يمكن تأمينها كجزء من حماية الأصول. لمزيد من المعلومات، راجع تجنب جدار الحماية ونسيانه.

يصعب فصل بعض الأنظمة في نهاية العمر وعزلها تماما. لا نوصي بترك هذه الأنظمة غير الآمنة متصلة بالكامل بشبكة إنتاج. يمكن أن يسمح هذا التكوين للمهاجمين باختراق النظام والوصول إلى الأصول في المؤسسة.

ليس من السهل أبدا ترقية أو استبدال تكنولوجيا الكمبيوتر التي تعمل بشكل جيد لمدة عقد أو أكثر. قد تكون هناك وثائق محدودة حول وظائفها. غالبا ما يتجاوز تأثير الأعمال المحتمل لفقدان التحكم في العديد من الأصول الهامة للأعمال تكلفة الترقية أو الاستبدال. بالنسبة لهذه الأصول التي لا يمكن عزلها، غالبا ما تجد المؤسسات أن تحديث حمل العمل باستخدام تكنولوجيا السحابة والتحليلات يمكن أن يخلق قيمة أعمال جديدة يمكن أن تعوض أو تبرر تكلفة الترقية أو الاستبدال.

إن البقاء آمنا أمر صعب في عالم يتغير باستمرار. من الضروري أن تقرر باستمرار الأصول التي يجب تحديثها وما يجب تأمينه بأفضل ما يمكنك. استخدم مخاطر الأعمال وأولويات الأعمال لتقييمها.

الشروع في العمل

للبدء في حماية الأصول، نوصي المؤسسات باتخاذ الخطوات التالية.

ركز على الموارد المعروفة أولا: فكر في الأجهزة الظاهرية والشبكات والهويات في السحابة التي يعرفها الفريق بالفعل. تسمح لك هذه التقنية بإحراز تقدم فوري وغالبا ما تكون أسهل في الإدارة والأمان باستخدام أدوات السحابة الأصلية مثل Microsoft Defender للسحابة.

ابدأ بخطوط الأساس للمورد/الصناعة: ابدأ تكوين الأمان الخاص بك بحل معروف ومثبت، على سبيل المثال:

- خطوط أساس الأمان في معيار أمان Azure. توفر Microsoft إرشادات تكوين الأمان المصممة خصيصا لخدمات Azure الفردية. تطبق هذه الخطوط الأساسية معايير أمان Azure على السمات الفريدة لكل خدمة. يمكن هذا الأسلوب فرق الأمان من تأمين كل خدمة وتحسين التكوينات حسب الحاجة. لمزيد من المعلومات، راجع أساسيات الأمان ل Azure.

- أساسيات أمان Microsoft. توفر Microsoft إرشادات تكوين الأمان للتقنيات شائعة الاستخدام بما في ذلك Windows وMicrosoft Office وMicrosoft Edge. لمزيد من المعلومات، راجع أساسيات أمان Microsoft. Microsoft-security-baselines) لمزيد من المعلومات

- معايير CIS. يوفر مركز أمان الإنترنت (CIS) إرشادات تكوين محددة للعديد من المنتجات والموردين. لمزيد من المعلومات، راجع معايير CIS.

المعلومات الرئيسية

تساعد هذه العناصر الرئيسية في توجيه عملية حماية الأصول الخاصة بك:

الفرق المسؤولة والمسؤولة

يجب أن تكون المساءلة عن الأمان دائما مع مالك المورد النهائي في الشركة التي تمتلك جميع المخاطر والفوائد الأخرى. فرق الأمان والخبراء المتخصصون مسؤولون بشكل جماعي عن تقديم المشورة للمالك المسؤول بشأن المخاطر، وأي تخفيف، والقيام بالتنفيذ الفعلي.

قد يتم تنفيذ مسؤوليات حماية الأصول من خلال عمليات تكنولوجيا المعلومات التي تدير الأصول على مستوى المؤسسة، وفرق DevOps وDevSecOps المسؤولة عن أصول حمل العمل، أو فرق الأمان التي تعمل مع فرق تكنولوجيا المعلومات أو DevOps وDevSecOps.

مع انتقال المؤسسات إلى السحابة، يمكن نقل العديد من هذه المسؤوليات إلى موفر السحابة، على سبيل المثال، تحديث البرنامج الثابت وحل المحاكاة الظاهرية، أو تسهيله، على سبيل المثال، فحص تكوين الأمان ومعالجته.

لمزيد من المعلومات حول نموذج المسؤولية المشتركة، راجع المسؤولية المشتركة في السحابة .

مرونة السحابة

على عكس الموارد المحلية، قد تكون موارد السحابة موجودة لفترة قصيرة فقط. حسب الحاجة، يمكن لأحمال العمل إنشاء المزيد من مثيلات الخوادم وAzure Functions والموارد الأخرى، للقيام بمهمة. يزيل Azure الموارد بعد ذلك. يمكن أن يحدث هذا السيناريو في غضون أشهر، ولكن في بعض الأحيان في غضون دقائق أو ساعات. خذ هذه الإمكانية في الاعتبار لعمليات وقياسات حماية الأصول الخاصة بك.

تتطلب مرونة السحابة ضبط العديد من العمليات. فهو يحسن الرؤية الخاصة بك، مع المخزون عند الطلب بدلا من التقارير الثابتة. تعمل مرونة السحابة أيضا على تحسين قدرتك على تصحيح المشكلات. على سبيل المثال، يمكن أن يحدث إنشاء جهاز ظاهري جديد لأسباب أمنية بسرعة.

إدارة الاستثناء

بمجرد تحديد أفضل ممارسة للأصل، قم بتطبيقه باستمرار على جميع مثيلات الأصل. قد تحتاج إلى إجراء استثناءات مؤقتة، ولكن إدارة الاستثناءات بتواريخ انتهاء صلاحية محددة. تأكد من أن الاستثناءات المؤقتة لا تصبح مخاطر تجارية دائمة.

التحديات المتعلقة بقياس القيمة

قد يكون من الصعب قياس القيمة التجارية لحماية الأصول. تأثير المشكلة ليس واضحا حتى يكون هناك فشل في العالم الحقيقي. خطر عدم تحديث الأمان للثغرات الأمنية صامت وغير مرئي.

تفضيل النهج التلقائي

تفضل آليات التنفيذ والمعالجة التلقائية مثل نهج Azure لحماية الأصول. يساعد هذا النهج على تجنب مشكلات التكلفة والمعنويات من القيام بمهام يدوية بشكل متكرر. كما أنه يقلل من المخاطر الناجمة عن الأخطاء البشرية.

يسمح نهج Azure للفرق المركزية بتحديد التكوينات لاستخدامها للأصول عبر السحب.

تصميم عناصر التحكم كفريق

يجب تصميم جميع عناصر التحكم كشراكة مع أصحاب المصلحة الرئيسيين:

- توفر حماية الأصول خبرة في الموضوع المتعلق بالأصول، والضوابط المتاحة لها، وجدوى تنفيذ الضوابط.

- يوفر فريق الحوكمة سياقا لكيفية احتواء عناصر التحكم في بنية الأمان والسياسات والمعايير ومتطلبات التوافق التنظيمي.

- تقدم العمليات الأمنية المشورة بشأن ضوابط المحققين. وهي تدمج التنبيهات والسجلات في أدوات عمليات الأمان والعمليات والتدريب.

- يمكن للموردين وموفري السحابة توفير خبرة موضوع عميقة في الأنظمة والمكونات لتجنب المشكلات المعروفة التي تظهر عبر قاعدة عملائهم.

الخطوات التالية

الانضباط التالي الذي يجب مراجعته هو الحوكمة الأمنية