عمليات الأمان

توفر هذه المقالة إرشادات استراتيجية للقادة الذين ينشئون أو يحدثون وظيفة عملية أمنية. للحصول على أفضل الممارسات التي تركز على البنية والتكنولوجيا، راجع أفضل الممارسات لعمليات الأمان.

تقلل عمليات الأمان من المخاطر عن طريق الحد من الأضرار الناجمة عن المهاجمين الذين يمكنهم الوصول إلى موارد مؤسستك. تركز عمليات الأمان على تقليل الوقت الذي يمكن للمهاجمين الوصول إلى الموارد من خلال اكتشاف الهجمات النشطة والاستجابة لها والمساعدة في التعافي منها.

تحمي الاستجابة السريعة والتعافي مؤسستك من خلال إتلاف عائد الاستثمار الخاص بالمتطفل (ROI). عندما يتم إخلاء الخصوم وإجبارهم على بدء هجوم جديد، ترتفع تكلفتهم لمهاجمة مؤسستك.

يشار أحيانا إلى عمليات الأمان (SecOps) أو يتم تنظيمها كمركز عمليات أمان (SOC). إدارة الوضع الأمني للبيئة التشغيلية هي وظيفة من وظائف انضباط الحوكمة. يعد أمان عملية DevOps جزءا من ضابط أمان الابتكار .

شاهد الفيديو التالي لمعرفة المزيد حول SecOps ودوره الهام في تقليل المخاطر لمؤسستك.

الأشخاص والعملية

قد تكون العمليات الأمنية تقنية للغاية، ولكن الأهم من ذلك، أنها عملية بشرية. الأشخاص هم الأصول الأكثر قيمة في عمليات الأمان. إن خبرتهم ومهاراتهم وأفكارهم وإبداعهم وحيلتهم هي التي تجعل النظام فعالاً.

يتم أيضاً التخطيط لشن هجمات على مؤسستك وتنفيذها من قبل أشخاص مثل المجرمين والجواسيس والمتسللين. وفي حين أن بعض الهجمات على السلع الأساسية مؤتمتة بالكامل، فإن أكثر الهجمات ضرراً غالباً ما يقوم بها مشغلو الهجمات البشرية المباشرة.

التركيز على تمكين الأشخاص: لا ينبغي أن يكون هدفك هو أن يحل التشغيل التلقائي محل الأشخاص. قم بتمكين الأشخاص باستخدام الأدوات التي تبسط مهام سير العمل اليومية الخاصة بهم. وتمكنهم هذه الأدوات من مواكبة الخصوم البشريين الذين يواجهونهم أو التفوق عليهم.

يتطلب الفرز السريع للإشارة (الاكتشافات الحقيقية) من الضوضاء (الإيجابيات الزائفة) الاستثمار في كل من البشر والأتمتة. قد تقلل الأتمتة والتكنولوجيا من العمل البشري، ولكن المهاجمين بشر، والحكم البشري هو أمر بالغ الأهمية في هزيمتهم.

تنويع محفظة تفكيرك: قد تكون عمليات الأمان تقنية للغاية، ولكنها أيضًا مجرد نسخة جديدة أخرى من التحقيقات الجنائية التي تظهر في العديد من المجالات المهنية، مثل العدالة الجنائية. لا تخف من توظيف أشخاص يتمتعون بكفاءة عالية في التحقيق أو التفكير الاستدلالي أو الاستقرائي وتدريبهم على التكنولوجيا.

تأكد من أن موظفيك يتمتعون بثقافة صحية وأنهم يقيسون النتائج الصحيحة. يمكن أن تزيد هذه الممارسات من الإنتاجية واستمتاع الموظفين بوظائفهم.

ثقافة SecOps

وتشمل العناصر الثقافية الرئيسية التي يجب التركيز عليها ما يلي:

- محاذاة المهمة: نظرا لمدى صعوبة هذا العمل، يجب أن يكون للعمليات الأمنية دائما فهم واضح لكيفية اتصال عملها بمهمة المنظمة وأهدافها بشكل عام.

- التعلم المستمر: عمليات الأمان هي عمل مفصل للغاية وتتغير دائما لأن المهاجمين خلاقون ومستمرون. من الضروري التعلم والعمل باستمرار على أتمتة المهام المتكررة للغاية أو اليدوية للغاية. يمكن أن تتآكل هذه الأنواع من المهام الروح المعنوية وفعالية الفريق بسرعة. تأكد من أن الثقافة تكافئ التعلم والبحث وإصلاح نقاط الألم هذه.

- العمل الجماعي: لقد تعلمنا أن "البطل الوحيد" لا يعمل في العمليات الأمنية. لا أحد ذكي مثل الفريق بأكمله معا. يجعل العمل الجماعي أيضا بيئة عمل عالية الضغط أكثر متعة وإنتاجية. من المهم أن يستعيد الجميع بعضهم البعض. شارك الرؤى، ونسق وتحقق من عمل بعضها البعض، وتعلم باستمرار من بعضها البعض.

مقاييس SecOps

القياسات هي الدافع وراء السلوك، لذا فإن قياس النجاح هو عنصر حاسم لتحقيق الصواب. تترجم المقاييس الثقافة إلى أهداف واضحة قابلة للقياس تؤدي إلى النتائج.

لقد تعلمنا أنه من الضروري مراعاة ما يمكن قياسه، والطرق التي تركز عليها وفرض تلك المقاييس. التعرُّف على أن عمليات الأمان يجب أن تدير متغيرات كبيرة خارجة عن سيطرتها المباشرة، مثل الهجمات والمهاجمين. يجب النظر إلى أي انحرافات عن الأهداف في المقام الأول كفرصة تعلم لتحسين العملية أو الأدوات، بدلاً من افتراض فشل مركز عمليات الأمان في تحقيق الهدف.

فيما يلي المقاييس الرئيسية التي يجب التركيز عليها والتي لها تأثير مباشر على المخاطر التنظيمية:

- متوسط وقت الإقرار (MTTA): الاستجابة هي أحد العناصر القليلة التي يتمتع SecOps بمزيد من التحكم المباشر فيها. قم بقياس الوقت بين التنبيه، مثل وقت بدء وميض الضوء، وعندما يرى المحلل هذا التنبيه ويبدأ التحقيق. يتطلب تحسين هذه الاستجابة عدم إضاعة المحللين للوقت من خلال التحقيق في الإيجابيات الزائفة. ويمكن تحقيق ذلك من خلال تحديد أولويات قاسية، ما يضمن أن أي موجز تنبيه يتطلب استجابة المحلل يجب أن يكون له سجل حافل بنسبة 90 في المائة من الاكتشافات الإيجابية الحقيقية.

- متوسط وقت المعالجة (MTTR): تقيس فعالية الحد من المخاطر الفترة الزمنية التالية. وهذه الفترة هي الوقت الذي يبدأ فيه المحلل التحقيق حتى تتم معالجة الحادث. يحدد MTTR المدة التي يستغرقها SecOps للتخلص من إمكانية وصول المهاجم من البيئة. تساعد هذه المعلومات في تحديد مكان الاستثمار في العمليات والأدوات لمساعدة المحللين على تقليل المخاطر.

- معالجة الحوادث (يدويا أو بالأتمتة): يعد قياس عدد الحوادث التي تتم معالجتها يدويا وعدد الحوادث التي يتم حلها بالأتمتة طريقة رئيسية أخرى لإبلاغ الموظفين وقرارات الأدوات.

- التصعيدات بين كل مستوى: تعقب عدد الحوادث التي تصاعدت بين المستويات. فهو يساعد على ضمان تتبع دقيق لحمل العمل لإبلاغ الموظفين والقرارات الأخرى. على سبيل المثال، لذلك لا يُنسب العمل المنجز على الحوادث المتصاعدة إلى الفريق الخطأ.

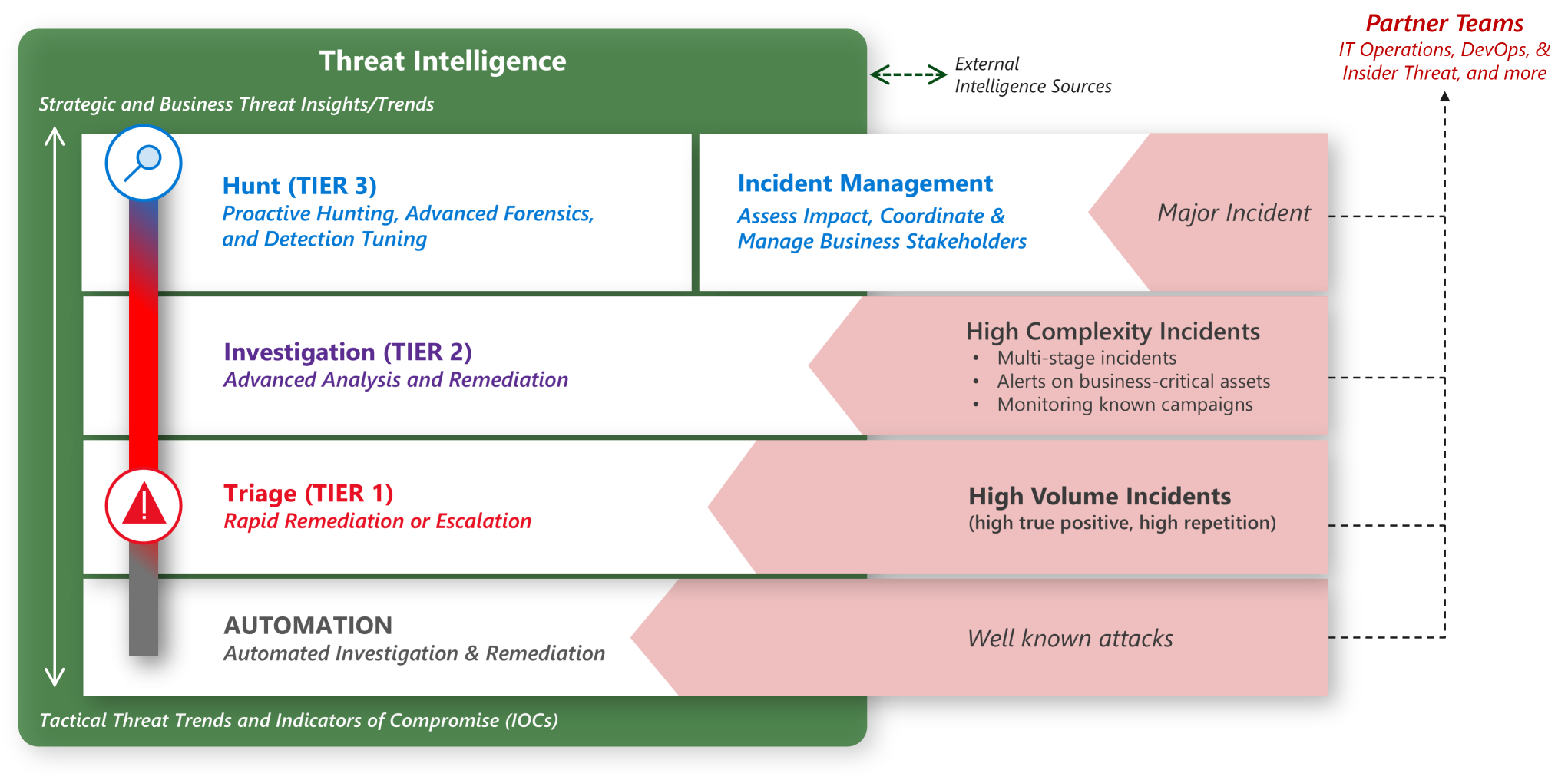

نموذج عمليات الأمان

تتعامل العمليات الأمنية مع مجموعة من الحوادث الكبيرة الحجم والحوادث عالية التعقيد.

غالبًا ما تركز فرق عمليات الأمان على ثلاث نتائج رئيسية:

- إدارة الحوادث: إدارة الهجمات النشطة على البيئة، بما في ذلك:

- الاستجابة التفاعلية للهجمات المكتشفة.

- التتبع الاستباقي للهجمات التي انزلقت من خلال عمليات الكشف التقليدية عن التهديدات.

- تنسيق الآثار القانونية والاتصالات وغيرها من الآثار التجارية لحوادث الأمان.

- إعداد الحدث: مساعدة المؤسسة على الاستعداد للهجمات المستقبلية. إعداد الحدث هو مجموعة استراتيجية أوسع من الأنشطة التي تهدف إلى بناء الذاكرة العضلية والسياق على جميع مستويات المؤسسة. تعد هذه الاستراتيجية الأشخاص للتعامل بشكل أفضل مع الهجمات الرئيسية واكتساب رؤى حول تحسينات عملية الأمان.

- التحليل الذكي للمخاطر: جمع المعلومات الاستخباراتية للمخاطر ومعالجتها ونشرها إلى عمليات الأمان وفرق الأمان وقيادة الأمان والمساهمين في قيادة الأعمال من خلال قيادة الأمان.

لتحقيق هذه النتائج، يجب تنظيم فرق عمليات الأمان للتركيز على النتائج الرئيسية. في فرق SecOps الأكبر حجمًا، غالبًا ما يتم تقسيم النتائج بين النماذج الفرعية.

- الفرز (المستوى 1): السطر الأول من الاستجابة لحوادث الأمان. يركز الفرز على المعالجة عالية الحجم للتنبيهات، وعادة ما يتم إنشاؤها بواسطة التشغيل التلقائي والأدوات. تعمل عمليات الفرز على حل معظم أنواع الحوادث الشائعة وتحليلها داخل الفريق. يجب تصعيد الحوادث الأكثر تعقيدًا، أو الحوادث التي لم يتم رؤيتها وحلها من قبل إلى المستوى 2.

- التحقيق (المستوى 2): يركز على الحوادث التي تتطلب مزيدًا من التحقيق، والتي تتطلب غالبًا ارتباط نقاط البيانات من مصادر متعددة. يتطلع مستوى التحقيق هذا إلى توفير حلول قابلة للتكرار للمشكلات المتصاعدة إليها. ثم تمكن المستوى 1 من حل التكرارات اللاحقة لنوع المشكلة هذا. كما سيستجيب المستوى 2 للتنبيهات ضد الأنظمة الهامة للأعمال، ليعكس خطورة المخاطر والحاجة إلى العمل بسرعة.

- التتبع (المستوى 3): يركز بشكل أساسي على التتبع الاستباقي لعمليات الهجوم المتطورة للغاية وتطوير إرشادات للفرق الأوسع نطاقًا من أجل نضوج عناصر التحكم في الأمان نتيجة لذلك. يعمل فريق المستوى 3 أيضًا كنقطة تصعيد للحوادث الكبرى لدعم تحليل الطب الشرعي والاستجابة له.

نقاط اتصال عمل SecOps

لدى SecOps تفاعلات محتملة متعددة مع قيادة الأعمال.

- سياق العمل إلى SecOps: يجب أن يفهم SecOps ما هو الأكثر أهمية للمؤسسة بحيث يمكن للفريق تطبيق هذا السياق على مواقف الأمان في الوقت الحقيقي. ما التأثير الأكثر سلبية على الأعمال؟ وقت تعطل الأنظمة الهامة؟ فقدان السمعة وثقة العملاء؟ الكشف عن البيانات الحساسة؟ هل تعبث بالبيانات أو الأنظمة الهامة؟ لقد تعلمنا أنه من الأهمية بمكان أن يفهم القادة والموظفون الرئيسيون في مركز عمليات الأمان هذا السياق. سوف يتوافدون من خلال تدفق مستمر من المعلومات وفرز الحوادث وتحديد أولويات وقتهم واهتمامهم وجهدهم.

- التدريبات المشتركة مع SecOps: يجب على قادة الأعمال الانضمام بانتظام إلى SecOps في ممارسة الاستجابة للحوادث الكبرى. يساعد هذا التدريب على بناء ذاكرة العضلات والعلاقات التي تعتبر حاسمة لاتخاذ قرارات سريعة وفعالة في ظل ارتفاع ضغط الحوادث الحقيقية، ما يقلل من المخاطر التنظيمية. كما تقلل هذه الممارسة من المخاطر من خلال الكشف عن الثغرات والافتراضات في العملية التي يمكن إصلاحها قبل وقوع حادث حقيقي.

- تحديثات الحوادث الرئيسية من SecOps: يجب أن توفر SecOps تحديثات لأصحاب المصلحة في الأعمال للحوادث الكبرى عند حدوثها. تسمح هذه المعلومات لقادة الأعمال بفهم مخاطرهم واتخاذ خطوات استباقية وتفاعلية لإدارة تلك المخاطر. لمزيد من المعلومات حول الحوادث الرئيسية من قبل فريق الكشف والاستجابة من Microsoft، راجع الدليل المرجعي للاستجابة للحوادث.

- المعلومات المهنية من SOC: في بعض الأحيان يجد SecOps أن الخصوم يستهدفون نظام أو مجموعة بيانات غير متوقعة. أثناء إجراء هذه الاكتشافات، يجب على فريق التحليل الذكي للمخاطر مشاركة هذه الإشارات مع قادة الأعمال لأنها قد تثير رؤى لقادة الأعمال. على سبيل المثال، شخص من خارج الشركة على علم بمشروع سري أو أهداف مهاجم غير متوقعة تبرز قيمة مجموعة بيانات تم تجاهلها بخلاف ذلك.

تحديث SecOps

تمامًا مثل تخصصات الأمان الأخرى، تواجه عمليات الأمان التأثير التحويلي لنماذج الأعمال والمهاجمين والأنظمة الأساسية التكنولوجية المتطورة باستمرار.

يعتمد تحويل عمليات الأمان بشكل أساسي على الاتجاهات التالية:

- تغطية النظام الأساسي السحابي: يجب أن تكتشف عمليات الأمان الهجمات وتستجيب لها عبر ملكية المؤسسة بما في ذلك موارد السحابة. موارد السحابة هي نظام أساسي جديد وسريع التطور غالبًا ما يكون غير مألوف لمحترفي SecOps.

- الانتقال إلى الأمان الذي يركز على الهوية: تعتمد SecOps التقليدية بشكل كبير على الأدوات المستندة إلى الشبكة، ولكن يجب الآن دمج الهوية ونقطة النهاية والتطبيق والأدوات والمهارات الأخرى. يرجع هذا التكامل إلى:

- قام المهاجمون بتضمين هجمات الهوية، مثل التصيد الاحتيالي وسرقة بيانات الاعتماد وتوزيع كلمة المرور وأنواع الهجمات الأخرى في ترسانتهم التي تهرب بشكل موثوق من عمليات الكشف المستندة إلى الشبكة.

- تقضي أصول القيمة، مثل إحضار أجهزتك الخاصة (BYOD)، بعض أو كل دورة حياتها خارج محيط الشبكة، ما يحد من فائدة عمليات الكشف عن الشبكة.

- تغطية إنترنت الأشياء (IoT) والتكنولوجيا التشغيلية (OT): يستهدف الخصوم أجهزة IoT وOT بنشاط كجزء من سلاسل الهجوم الخاصة بهم. قد تكون هذه الأهداف هي الغرض النهائي من هجوم أو وسيلة للوصول إلى البيئة أو اجتيازها.

- المعالجة السحابية لبيانات تتبع الاستخدام: مطلوب تحديث عمليات الأمان بسبب الزيادة الهائلة في بيانات تتبع الاستخدام ذات الصلة التي تأتي من السحابة. من الصعب أو المستحيل معالجة بيانات تتبع الاستخدام هذه باستخدام الموارد المحلية والتقنيات الكلاسيكية. ثم يدفع SecOps إلى تبني الخدمات السحابية التي توفر تحليلات واسعة النطاق والتعلم الآلي وتحليلات السلوك. تساعد هذه التقنيات على استخراج القيمة بسرعة لتلبية الاحتياجات الحساسة للوقت لعمليات الأمان.

من المهم الاستثمار في أدوات SecOps المحدثة والتدريب لضمان قدرة عمليات الأمان على مواجهة هذه التحديات. لمزيد من المعلومات، راجع تحديث عمليات الاستجابة للحوادث للسحابة.

لمزيد من المعلومات حول أدوار ومسؤوليات عمليات الأمان، راجع عمليات الأمان.

لمزيد من أفضل الممارسات التي تركز على البنية والتكنولوجيا، راجع أفضل ممارسات أمان Microsoft لعمليات الأمانومقاطع الفيديو والشرائح.

الخطوات التالية

الانضباط التالي هو حماية الأصول.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ