تحديد إستراتيجية أمان

لا تتغير الأهداف النهائية لمؤسسة الأمان مع استخدام الخدمات السحابية، ولكن كيفية تحقيق هذه الأهداف ستتغير. يجب أن تظل فرق الأمان تركز على تقليل مخاطر الأعمال من الهجمات والعمل على الحصول على ضمانات السرية والنزاهة والتوافر المضمنة في جميع أنظمة المعلومات والبيانات.

تحديث استراتيجية الأمان الخاصة بك

تحتاج فرق الأمان إلى تحديث الاستراتيجيات والبنى والتكنولوجيا حيث تستخدم المؤسسة السحابة وتشغلها بمرور الوقت. في حين أن حجم التغييرات وعددها قد يبدو أمرًا شاقًا في البداية، فإن تحديث برنامج الأمان يسمح للأمن بالتخلص من بعض الأعباء المؤلمة المرتبطة بالنُهج القديمة. يمكن للمؤسسة أن تعمل مؤقتًا باستخدام الاستراتيجية والأدوات القديمة، ولكن من الصعب الحفاظ على هذا النهج مع وتيرة التغيير في السحابة وبيئة التهديد:

- من المرجح أن تُستبعد فرق الأمان من عملية اتخاذ القرارات المتعلقة باستخدام السحابة إذا اتخذوا عقلية قديمة من الأمان "الحر" حيث تبدأ الإجابة دائمًا بـ "لا" (بدلاً من العمل مع فرق تكنولوجيا المعلومات والأعمال لتقليل المخاطر أثناء تمكين العمل).

- ستواجه فرق الأمان صعوبة في الكشف عن الهجمات السحابية والدفاع ضدها إذا كانت تستخدم الأدوات المحلية القديمة فقط وتلتزم بشكل خاص بمبدأ محيط الشبكة فقط لجميع عمليات الدفاع والمراقبة.

المراقبة والحماية على نطاق السحابة

الدفاع على نطاق السحابة هو جهد تحويل كبير، مما يخول استخدام قدرات الكشف والأتمتة السحابية الأصلية، وإدخال محيط هوية للمساعدة في مراقبة وحماية أصول السحابة والجوال.

- يساعدك النظام الأساسي للهويات في Microsoft على دمج آليات المصادقة والتخويل الحديثة في تطبيقاتك.

- يوفر Microsoft Sentinel تحليلات أمان سحابية أصلية وتحليل ذكي للمخاطر عبر مؤسستك، ما يتيح اكتشاف التهديدات المحسن الذي يستخدم مستودعات كبيرة من التحليل الذكي للمخاطر، وقدرات المعالجة والتخزين غير المحدودة تقريبا للسحابة.

نوصي بأن تتخذ فرق الأمان نهجا رشيقا لتحديث الأمان - تحديث الجوانب الأكثر أهمية للاستراتيجية بسرعة، والتحسين المستمر بزيادات، والمضي قدما.

أمان السحابة ومن السحابة

مع اعتماد مؤسستك للخدمات السحابية، ستعمل فرق الأمان نحو هدفين رئيسيين:

- أمان السحابة (تأمين موارد السحابة): يجب دمج الأمان في تخطيط وتشغيل الخدمات السحابية لضمان تطبيق ضمانات الأمان الأساسية هذه باستمرار عبر جميع الموارد.

- الأمان من السحابة (باستخدام السحابة لتحويل الأمان): يجب أن يبدأ الأمان على الفور في التخطيط والتفكير في كيفية استخدام تقنيات السحابة لتحديث أدوات الأمان والعمليات، خاصة أدوات الأمان المتكاملة أصلا. تتم استضافة أدوات الأمان بشكل متزايد في السحابة - ما يوفر إمكانات يصعب القيام بها أو يستحيل القيام بها في بيئة محلية.

تأمين مراكز البيانات المعرفة بالبرامج

تبدأ العديد من المؤسسات بمعاملة موارد السحابة كمركز بيانات ظاهري آخر، وهي نقطة انطلاق فعالة لأمن السحابة. مع تحديث المؤسسات باستخدام الأمان من السحابة، سيجد معظمها نفسه بسرعة أكبر من نموذج التفكير هذا. يتيح تأمين مركز بيانات محدد بالبرامج إمكانات تتجاوز ما يمكن أن تقدمه النماذج المحلية. تقدم أدوات الأمان المستضافة على السحابة:

- التمكين السريع وتوسيع نطاق قدرات الأمان.

- مخزون الأصول الفعال للغاية واكتشاف سلامة تكوين الأمان.

يتيح نشر Microsoft Defender للسحابةالتقييم المستمر لوضع الأمان وعناصر التحكم في مؤسستك. فهو يعزز الوضع الأمني لموارد السحابة الخاصة بك ، ومع خطط Microsoft Defender المتكاملة ، يحمي وضع الأمان أحمال العمل التي تعمل في Azure والمجموعة المختلطة والمنصات السحابية الأخرى. تعرف على مزيد من التفاصيل المتعلقة بـ Microsoft Defender for Cloud.

ملاحظة

يسمى كل من Azure Security Center وAzure Defender الآن Microsoft Defender for Cloud. لقد قمنا أيضًا بتغيير اسم خطط Azure Defender إلى خطط Microsoft Defender. على سبيل المثال، فإن Azure Defender for Storage هو الآن Microsoft Defender for Storage.

المستوى الصحيح من الاحتكاك الأمني

ينشئ الأمان بشكل طبيعي احتكاكا يبطئ العمليات، ومن الضروري تحديد العناصر السليمة في عمليات DevOps و IT الخاصة بك والتي ليست:

- احتكاك صحي: يشبه إلى حد كبير المقاومة في ممارسة يجعل العضلات أقوى، ودمج المستوى الصحيح من الاحتكاك الأمني يعزز النظام أو التطبيق من خلال فرض التفكير النقدي في الوقت المناسب. يأخذ هذا عادة شكل النظر في كيفية وسبب محاولة المهاجم اختراق تطبيق أو نظام أثناء التصميم (المعروف باسم نمذجة المخاطر)، ومراجعة وتحديد وإصلاح الثغرات الأمنية المحتملة التي يمكن للمهاجم استغلالها في التعليمات البرمجية للبرامج أو التكوينات أو الممارسات التشغيلية.

- احتكاك غير صحي: يعيق قيمة أكثر مما يحميها. يحدث هذا غالبا عندما يكون لأخطاء الأمان التي تم إنشاؤها بواسطة الأدوات معدل إيجابي خاطئ مرتفع (مثل الإنذارات الكاذبة) أو عندما يتجاوز الجهد المبذول لاكتشاف مشكلات الأمان أو إصلاحها التأثير المحتمل للهجوم.

مسؤوليات مستقلة ومتكاملة

يتطلب توفير ضمانات السرية والنزاهة والتوافر من خبراء الأمان تشغيل وظائف أمان مخصصة والعمل بشكل وثيق مع الفرق الأخرى في المؤسسة:

- وظائف الأمان الفريدة: تؤدي فرق الأمان وظائف مستقلة لم يتم العثور عليها في مكان آخر في المؤسسة، مثل عمليات الأمان وإدارة الثغرات الأمنية (مثل الأجهزة الظاهريةوالحاويات) والوظائف الأخرى.

- دمج الأمان في وظائف أخرى: تعمل فرق الأمان أيضا كخبراء متخصصين لفرق ووظائف أخرى في المؤسسة الذين يقودون مبادرات الأعمال، وتقييم المخاطر، وتصميم التطبيقات أو تطويرها، وتشغيل أنظمة تكنولوجيا المعلومات. تنصح فرق الأمان هذه الفرق بخبرة وسياق بشأن المهاجمين وأساليب الهجوم واتجاهاته، والثغرات الأمنية التي قد تسمح بالوصول غير المصرح به، وخيارات خطوات التخفيف أو الحلول البديلة وفوائدها المحتملة أو مزالقها. تشبه وظيفة الأمان هذه وظيفة الجودة حيث سيتم نسجها في العديد من الأماكن الكبيرة والصغيرة دعما لنتيجة واحدة.

يتطلب التنفيذ على هذه المسؤوليات مع مواكبة سرعة التغيير في السحابة وتحويل الأعمال فرق أمان لتحديث أدواتها وتقنياتها وعملياتها.

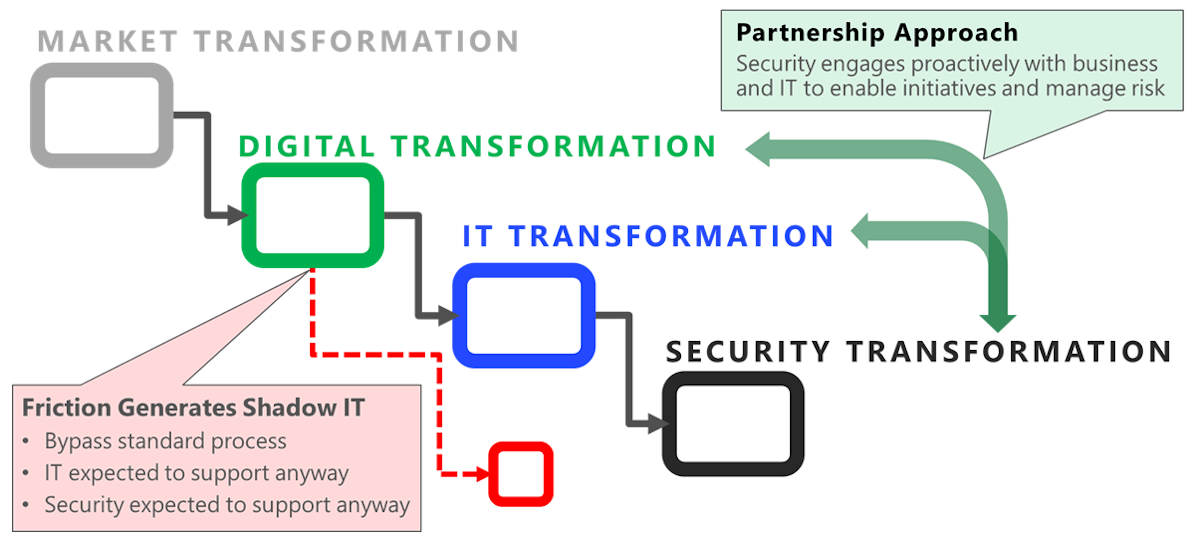

التحولات والعقليات والتوقعات

يُدير العديد من المؤسسات سلسلة من التحولات المتزامنة المتعددة في المؤسسة. تبدأ هذه التحولات الداخلية عادةً لأن جميع الأسواق الخارجية تقريباً تتحول لتلبية تفضيلات العملاء الجديدة لتقنيات الهواتف المحمولة والسحابة. غالباً ما تواجه المؤسسات التهديد التنافسي للشركات الناشئة الجديدة والتحول الرقمي للمنافسين التقليديين الذين يمكنهم تعطيل السوق.

تتضمن عملية التحويل الداخلي عادةً ما يلي:

- التحول الرقمي للأعمال لالتقاط فرص جديدة والبقاء قادرة على المنافسة ضد الشركات الناشئة الرقمية الأصلية.

- التحول التكنولوجي لمؤسسة تكنولوجيا المعلومات لدعم المبادرة مع الخدمات السحابية وممارسات التطوير الحديثة والتغييرات ذات الصلة.

- التحول الأمني لكل من التكيف مع السحابة ومعالجة بيئة تهديد متزايدة التعقيد في وقت واحد.

يمكن أن يكون التعارض الداخلي مكلفا

يؤدي التغيير إلى التوتر والصراع، مما يمكن أن يؤدي إلى وقف اتخاذ القرارات. ينطبق هذا بشكل خاص على الأمان حيث غالبا ما تكون المساءلة عن المخاطر الأمنية في غير موضعها على خبراء الموضوع (فرق الأمان)، بدلا من مالكي الأصول (مالكي الأعمال) الخاضعين للمساءلة عن نتائج الأعمال وجميع أنواع المخاطر الأخرى. وغالبا ما تحدث هذه المساءلة في غير موضعها لأن جميع أصحاب المصلحة ينظرون بشكل غير صحيح إلى الأمن على أنه مشكلة تقنية أو مطلقة يجب حلها، وليس خطرا مستمرا ديناميكيا مثل تجسس الشركات والأنشطة الإجرامية التقليدية الأخرى.

خلال هذا الوقت من التحول، يجب أن تعمل قيادة جميع الفرق بنشاط للحد من الصراع الذي يمكن أن يؤدي إلى تعطيل المشاريع الهامة وتحفيز الفرق على تجاوز التخفيف من المخاطر الأمنية. يمكن أن يؤدي التعارض الداخلي بين الفرق إلى:

- زيادة المخاطر الأمنية مثل الحوادث الأمنية التي يمكن تجنبها أو زيادة الأضرار التجارية الناجمة عن الهجمات (خاصة عندما تشعر الفرق بالإحباط بسبب الأمان وتجاوز العمليات العادية أو عندما يتجاوز المهاجمون نهج الأمان القديمة بسهولة).

- التأثير السلبي على الأعمال أو المهمة مثل عندما لا يتم تمكين العمليات التجارية أو تحديثها بسرعة كافية لتلبية احتياجات السوق (غالبا عندما تعقد العمليات الأمنية مبادرات الأعمال الرئيسية).

من الضروري البقاء على دراية بصحة العلاقة داخل الفرق وفيما بينها لمساعدتهم على التنقل في المشهد المتغير الذي قد يترك أعضاء الفريق القيمين غير آمنين وغير مستقرين. سيساعد الصبر والتعاطف والتعليم على هذه العقلية والإمكانات الإيجابية للمستقبل فرقك على التنقل بشكل أفضل في هذه الفترة، ما يؤدي إلى نتائج أمنية جيدة للمنظمة.

يمكن للقادة المساعدة في دفع التغييرات الثقافية بخطوات استباقية ملموسة مثل:

- نمذجة السلوك الذي يتوقعونه من فرقهم بشكل عام.

- الشفافية بشأن تحديات التغييرات، بما في ذلك تسليط الضوء على كفاحهم من أجل التكيف.

- تذكير الفرق بشكل منتظم بضرورة وأهمية تحديث الأمان ودمجه.

مرونة الأمان عبر الإنترنت

ركزت العديد من الاستراتيجيات الأمنية الكلاسيكية فقط على منع الهجمات، وهو نهج غير كاف للتهديدات الحديثة. يجب على فرق الأمان التأكد من أن استراتيجيتها تتجاوز ذلك وتمكن أيضا من الكشف السريع عن الهجمات والاستجابة والاسترداد لزيادة المرونة. يجب أن تفترض المؤسسات أن المهاجمين سيخترقون بعض الموارد (تسمى أحيانا افتراض الخرق) ويعملون على ضمان توازن الموارد والتصميمات التقنية بين منع الهجوم وإدارة الهجمات (بدلا من النهج الافتراضي النموذجي لمحاولة منع الهجمات فقط).

العديد من المنظمات بالفعل في هذه الرحلة لأنها كانت تدير الارتفاع المطرد في حجم الهجمات ومستوى تطورها في السنوات الأخيرة. غالبا ما تبدأ هذه الرحلة بأول حادث رئيسي، والذي يمكن أن يكون حدثا عاطفيا حيث يفقد الناس شعورهم المسبق بالعجز والسلامة. على الرغم من أنه ليس بنفس شدة فقدان الأرواح، فإن هذا الحدث يمكن أن يؤدي إلى مشاعر مماثلة بدءا من الإنكار وينتهي في النهاية بالقبول. قد يكون من الصعب على البعض قبول افتراض "الفشل" هذا في البداية، ولكن له تشابه قوي مع المبدأ الهندسي "الآمن من الفشل" الراسخ ويسمح الافتراض لفرقك بالتركيز على تعريف أفضل للنجاح: المرونة.

تعمل وظائف إطار الأمن السيبراني NIST كدليل مفيد حول كيفية موازنة الاستثمارات بين الأنشطة التكميلية لتحديد وحماية واكتشاف والاستجابة والتعافي في استراتيجية مرنة.

تتم مناقشة المزيد حول مرونة الأمان عبر الإنترنت والأهداف النهائية لضوابط الأمان عبر الإنترنت في كيفية الحفاظ على مخاطر مؤسستك.

كيفية تغيير السحابة للأمان

إن التحول إلى السحابة من أجل الأمان هو أكثر من مجرد تغيير تكنولوجي بسيط، إنه تحول للأجيال في التكنولوجيا شبيه بالانتقال من أجهزة الكمبيوتر المركزية إلى أجهزة الكمبيوتر المكتبية وإلى خوادم المؤسسة. يتطلب التنقل بنجاح في هذا التغيير تحولات أساسية في التوقعات والعقلية من قبل فرق الأمان. يؤدي اعتماد العقلية والتوقعات الصحيحة إلى تقليل الصراع داخل مؤسستك وزيادة فعالية فرق الأمان.

في حين أن هذه يمكن أن تكون جزءاً من أي خطة لتحديث الأمان، فإن سرعة التغيير في السحابة تجعل اعتمادها أولوية ملحة.

الشراكة مع الأهداف المشتركة. في هذا العصر من القرارات سريعة الخطى والتطور المستمر للعمليات، لم يعد بمقدور الأمان أن يتبنى منهجًا "متقنًا" للموافقة على التغييرات التي تطرأ على البيئة أو رفضها. يجب أن تتعاون فرق الأمان بشكل وثيق مع فرق الأعمال وفرق تكنولوجيا المعلومات لوضع أهداف مشتركة حول الإنتاجية والموثوقية والأمان والعمل بشكل جماعي مع هؤلاء الشركاء لتحقيقها.

هذه الشراكة هي الشكل النهائي ل "التحول إلى اليسار" - مبدأ دمج الأمان في وقت سابق في العمليات لجعل إصلاح مشكلات الأمان أسهل وأكثر فعالية. وهذا يتطلب تغيير الثقافة من قبل جميع المعنيين (الأمان، والأعمال التجارية، وتكنولوجيا المعلومات)، مما يتطلب من كل فرد أن يتعلم ثقافة ومعايير المجموعات الأخرى مع تعليم الآخرين في نفس الوقت عن أنفسهم.

يجب على فرق الأمان القيام بما يلي:

- تعرف على أهداف الأعمال و تكنولوجيا المعلومات وسبب أهمية كل منها وكيف يفكر في تحقيقها أثناء تحويلها.

- شارك سبب أهمية الأمان في سياق أهداف ومخاطر الأعمال هذه، وما يمكن للفرق الأخرى القيام به لتحقيق أهداف الأمان، وكيف يجب أن تفعل ذلك.

على الرغم من أنه ليس مهمة سهلة، فإنه من الضروري تأمين المؤسسة وأصولها بشكل مستدام. من المحتمل أن تؤدي هذه الشراكة إلى حلول وسط صحية حيث قد يتم تحقيق الحد الأدنى فقط من أهداف الأمان والأعمال والموثوقية في البداية، ولكن بشكل متزايد تتحسن باطراد بمرور الوقت.

ينطوي الأمان على وجود خطر مستمر، ولكنه لا يمثل مشكلة. لا يمكنك "حل" الجريمة. في جوهره، الأمان هو مجرد ضابط إدارة المخاطر، والذي يحدث أن يركز على الإجراءات الضارة من قبل البشر بدلاً من الأحداث الطبيعية. مثل جميع المخاطر، الأمان ليس مشكلة يمكن إصلاحها بواسطة حل، بل مزيج من احتمالية وتأثير الضرر الناتج عن حدث سلبي، هجوم. وهو أكثر مقارنة بالتجسس التقليدي للشركات والأنشطة الإجرامية، حيث تواجه المؤسسات مهاجمين بشريين متحمسين لديهم حافز مالي لمهاجمة المؤسسة بنجاح.

يتطلب النجاح في الإنتاجية أو الأمان كليهما. يجب على المؤسسة أن تركز على كل من الأمان والإنتاجية في بيئة اليوم "الابتكار أو تصبح غير ذات صلة". وإذا لم تكن المنظمة منتجة وحفزت ابتكارا جديدا، فقد تفقد القدرة التنافسية في السوق ما يؤدي إلى إضعافها ماليا أو فشلها في نهاية المطاف. إذا لم تكن المؤسسة آمنة وفقدت السيطرة على الأصول للمهاجمين، فقد تفقد القدرة التنافسية في السوق ما يؤدي إلى إضعافها ماليا وفشلها في النهاية.

لا أحد مثالي. لا توجد مؤسسة مثالية في اعتماد السحابة، ولا حتى Microsoft. تواجه فرق تكنولوجيا المعلومات والأمان في Microsoft العديد من التحديات نفسها التي يواجهها عملاؤنا مثل معرفة كيفية هيكلة البرامج بشكل جيد، وموازنة دعم البرامج القديمة مع دعم الابتكار المتطور، وحتى الفجوات التكنولوجية في الخدمات السحابية. نظرا لأن هذه الفرق تتعلم كيفية تشغيل السحابة وتأمينها بشكل أفضل، فإنها تشارك بنشاط الدروس المستفادة من خلال مستندات مثل هذه مع الآخرين على موقع عرض تكنولوجيا المعلومات، مع تقديم الملاحظات باستمرار إلى فرقنا الهندسية وبائعي الجهات الخارجية لتحسين عروضهم.

بناء على تجربتنا، نوصي بأن تتمسك الفرق بمستوى من التعلم والتحسين المستمر بدلا من معيار الكمال.

فرصة في التحول. جدير بالأهمية النظر إلى التحول الرقمي على أنه فرصة إيجابية للأمان. في حين أنه من السهل رؤية الجوانب السلبية المحتملة ومخاطر هذا التغيير، فمن السهل تفويت الفرصة الهائلة لإعادة اختراع دور الأمان وكسب مقعد على الطاولة حيث يتم اتخاذ القرارات. يمكن أن تؤدي الشراكة مع الشركة إلى زيادة التمويل الأمني، والحد من الجهود المتكررة المهدرة في مجال الأمان، وجعل العمل في مجال الأمان أكثر متعة لأنها ستكون أكثر ارتباطاً بمهمة المؤسسة.

اعتماد نموذج المسؤولية المشتركة

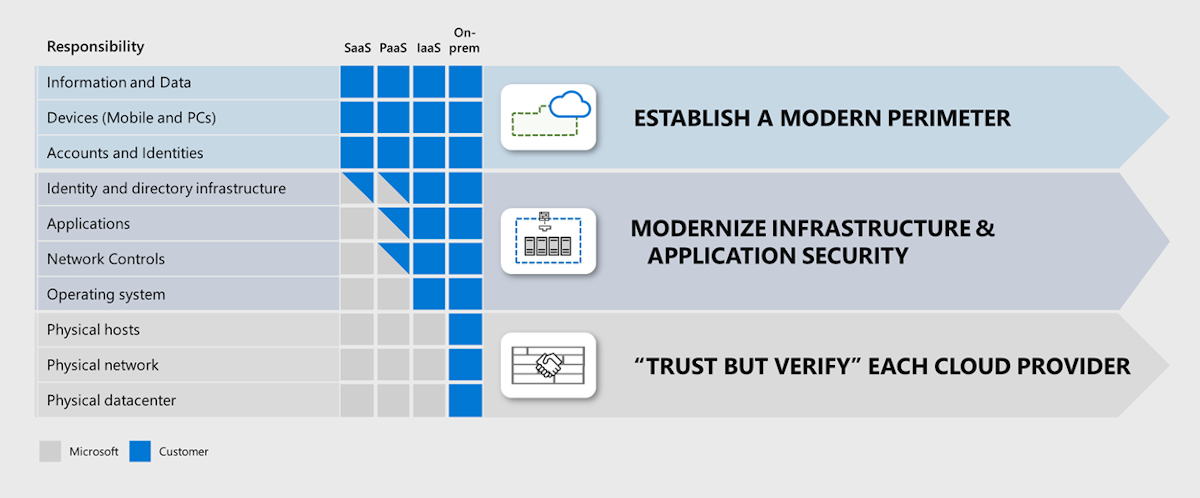

تؤدي استضافة خدمات تكنولوجيا المعلومات في السحابة إلى تقسيم المسؤوليات التشغيلية والأمنية لأحمال العمل بين موفر السحابة ومستأجر العميل، ما يخلق شراكة فعلية مع مسؤوليات مشتركة. يجب على جميع فرق الأمان دراسة وفهم نموذج المسؤولية المشتركة هذا لتكييف عملياتها وأدواتها ومجموعات المهارات الخاصة بها مع العالم الجديد. سيساعد هذا في تجنب خلق فجوات أو تداخلات عن غير قصد في وضع الأمان الخاص بك مما يؤدي إلى مخاطر أمنية أو موارد مهددة.

يوضح هذا الرسم التخطيطي كيفية توزيع مسؤوليات الأمان بين موردي السحابة ومنظمات عملاء السحابة في شراكة فعلية:

نظرا لوجود نماذج مختلفة للخدمات السحابية، ستختلف المسؤوليات عن كل حمل عمل اعتمادا على ما إذا كان مستضافا على البرامج كخدمة (SaaS)، أو النظام الأساسي كخدمة (PaaS)، أو البنية الأساسية كخدمة (IaaS)، أو في مركز بيانات محلي.

بناء مبادرات أمنية

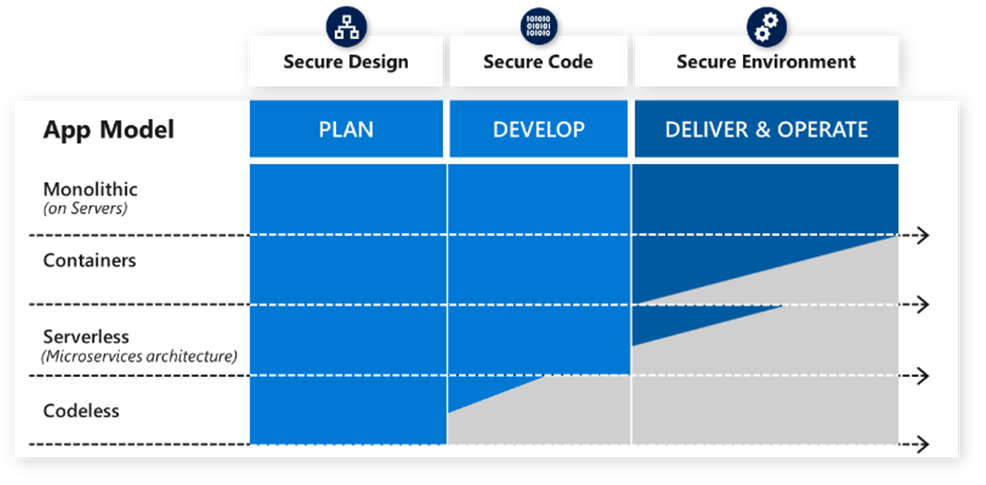

يوضح هذا الرسم التخطيطي مبادرات الأمان الأساسية الثلاث التي يجب أن تتبعها معظم برامج الأمان لضبط استراتيجية الأمان وأهداف برنامج الأمان للسحابة:

يتطلب بناء وضع أمني مرن في السحابة العديد من النهج التكميلية المتوازية:

الثقة ولكن تحقق: بالنسبة للمسؤوليات التي يؤديها موفر السحابة، يجب على المؤسسات اتباع نهج "الثقة ولكن التحقق". يجب على المؤسسات تقييم ممارسات الأمان لموفري السحابة وعناصر التحكم في الأمان التي تقدمها لضمان تلبية موفر السحابة لاحتياجات الأمان للمؤسسة.

تحديث البنية الأساسية وأمان التطبيقات: بالنسبة للعناصر التقنية تحت سيطرة المؤسسة، حدد أولويات تحديث أدوات الأمان ومجموعات المهارات المرتبطة بها لتقليل فجوات التغطية لتأمين الموارد في السحابة. ويتكون هذا من جهدين متكاملين مختلفين:

أمان البنية الأساسية: يجب على المؤسسات استخدام السحابة لتحديث نهجها لحماية ومراقبة المكونات الشائعة المستخدمة من قبل العديد من التطبيقات، مثل أنظمة التشغيل والشبكات والبنية الأساسية للحاويات. يمكن أن تتضمن هذه الإمكانات السحابية غالبا إدارة مكونات البنية الأساسية عبر كل من IaaS والبيئات المحلية. يعد تحسين هذه الاستراتيجية أمرا مهما لأن هذه البنية الأساسية هي تبعية للتطبيقات والبيانات التي تعمل عليها، والتي غالبا ما تمكن العمليات التجارية الهامة وتخزن بيانات الأعمال الهامة.

أمان التطبيق: يجب على المؤسسات أيضا تحديث الطريقة التي تؤمن بها التطبيقات والتكنولوجيا الفريدة التي يتم تطويرها من قبل أو لمؤسستها. يتغير هذا الانضباط بسرعة مع اعتماد عمليات DevOps المرنة، والاستخدام المتزايد للمكونات مفتوحة المصدر، وإدخال واجهات برمجة التطبيقات السحابية والخدمات السحابية لاستبدال مكونات التطبيق أو التطبيقات المتصلة.

يعد الحصول على هذا الحق أمرا بالغ الأهمية لأن هذه التطبيقات غالبا ما تمكن العمليات التجارية الهامة وتخزن بيانات الأعمال الهامة.

المحيط الحديث: يجب أن يكون لدى المؤسسات نهج شامل لحماية البيانات عبر جميع أحمال العمل، ويجب على المؤسسات إنشاء محيط حديث لضوابط الهوية المتناسقة المدارة مركزيا لحماية بياناتها وأجهزتها وحساباتها. يتأثر هذا بشدة باستراتيجية ثقة معدومة تمت مناقشتها بالتفصيل في الوحدة 3 من ورشة عمل CISO.

الأمان والثقة

يمكن أن يكون استخدام كلمة الثقة في الأمان مربكا. تشير هذه الوثائق إليها بطريقتين توضحان التطبيقات المفيدة لهذا المفهوم:

- الثقة المعدومة هي مصطلح صناعي شائع لنهج استراتيجي للأمن يفترض أن شبكة الشركة أو الإنترانت معادية (تستحق الثقة المعدومة) وتصمم الأمان وفقا لذلك.

- الثقة ولكن التحقق هو تعبير يجسد جوهر منظمتين مختلفتين تعملان معا لتحقيق هدف مشترك على الرغم من وجود بعض المصالح الأخرى التي يحتمل أن تكون مختلفة. يلتقط هذا بإيجاز العديد من الفروق الدقيقة في المراحل المبكرة من الشراكة مع موفر سحابة تجاري للمؤسسات.

يمكن أن يكون موفر السحابة وممارساته وعملياته مسؤولا عن تلبية المتطلبات التعاقدية والتنظيمية وقد يكسب الثقة أو يفقدها. الشبكة عبارة عن اتصال غير صالح لا يمكن أن يواجه عواقب إذا تم استخدامه من قبل المهاجمين (يشبه إلى حد كبير أنه لا يمكنك مساءلة الطريق أو السيارة عن المجرمين الذين يستخدمونها).

كيف تغير السحابة علاقات الأمان ومسؤولياتها

كما هو الحال مع الانتقالات السابقة إلى جيل جديد من التكنولوجيا مثل حوسبة سطح المكتب وحوسبة خادم المؤسسة، فإن التحول إلى حوسبة السحابة يعطل العلاقات والأدوار والمسؤوليات ومجموعات المهارات القائمة منذ فترة طويلة. لا يتم تعيين أوصاف الوظائف التي اعتدنا عليها على مدى العقود القليلة الماضية بشكل نظيف إلى مؤسسة تتضمن الآن قدرات السحابة. نظرا لأن الصناعة تعمل بشكل جماعي على تطبيع نموذج جديد، سيتعين على المنظمات التركيز على توفير أكبر قدر ممكن من الوضوح للمساعدة في إدارة عدم اليقين من الغموض خلال فترة التغيير هذه.

تتأثر فرق الأمان بهذه التغييرات في الأعمال والتكنولوجيا التي تدعمها بالإضافة إلى جهود التحديث الداخلية الخاصة بها للتوجيه بشكل أفضل إلى الجهات الفاعلة في التهديد. يتطور المهاجمون بنشاط للبحث باستمرار عن أسهل نقاط الضعف لاستغلالها في الأشخاص والعملية والتكنولوجيا الخاصة بالمؤسسة ويجب على الأمن تطوير القدرات والمهارات لمعالجة هذه الزوايا.

يصف هذا القسم العلاقات الرئيسية التي تتغير بشكل متكرر في الرحلة إلى السحابة، بما في ذلك الدروس المستفادة حول تقليل المخاطر وتبني فرص التحسين:

بين أصحاب المصلحة في مجال الأمان والأعمال: ستحتاج القيادة الأمنية إلى الشراكة بشكل متزايد مع قادة الأعمال لتمكين المؤسسات من تقليل المخاطر. يجب على قادة الأمن دعم اتخاذ القرارات التجارية كخبير في الموضوع الأمني (SMEs) وينبغي أن يسعى جاهدا للنمو ليصبح مستشارا موثوقا به لقادة الأعمال هؤلاء. ستساعد هذه العلاقة على ضمان مراعاة قادة الأعمال للمخاطر الأمنية أثناء اتخاذ قرارات الأعمال، وإبلاغ الأمان بأولويات الأعمال، والمساعدة في ضمان إعطاء الأولوية للاستثمارات الأمنية بشكل مناسب إلى جانب الاستثمارات الأخرى.

بين القيادة الأمنية وأعضاء الفريق: يجب أن تأخذ القيادة الأمنية هذه الرؤى من قيادة الأعمال مرة أخرى إلى فرقها لتوجيه أولوياتها الاستثمارية.

من خلال وضع نبرة تعاون مع قادة الأعمال وفرقهم بدلا من علاقة كلاسيكية "بطول الأسلحة"، يمكن لقادة الأمن تجنب ديناميكية خصومية تعيق أهداف الأمن والإنتاجية على حد سواء.

يجب أن يسعى قادة الأمن جاهدين لتوفير الوضوح لفريقهم حول كيفية إدارة قراراتهم اليومية بشأن الإنتاجية والمفاضلات الأمنية لأن هذا قد يكون جديدا على العديد من فرقهم.

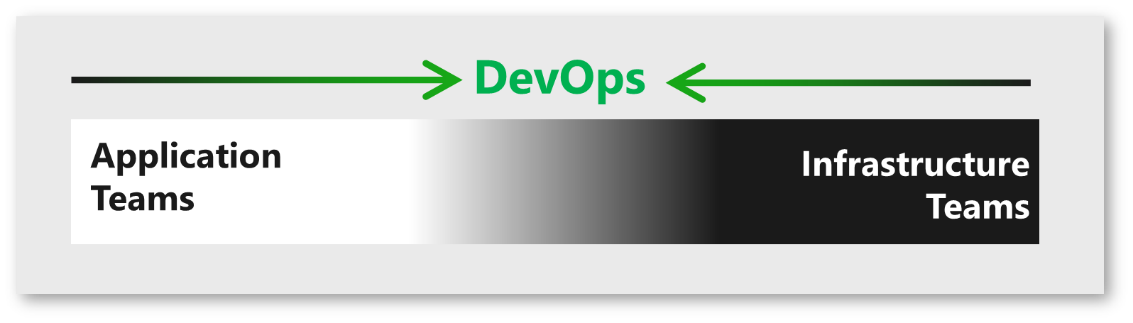

بين فرق التطبيقات والبنية الأساسية (وموفري السحابة): تشهد هذه العلاقة تغييرات كبيرة بسبب الاتجاهات المتعددة في صناعة تكنولوجيا المعلومات والأمن التي تهدف إلى زيادة سرعة الابتكار وإنتاجية المطور.

لقد تعطلت المعايير والوظائف التنظيمية القديمة، ولكن المعايير والوظائف الجديدة لا تزال ناشئة، لذلك نوصي بقبول الغموض، ومواكبة التفكير الحالي، وتجربة ما يصلح لمؤسستك حتى يتم ذلك. لا نوصي باعتماد نهج الانتظار والرؤية في هذا المجال لأنه قد يضع مؤسستك في وضع عيب تنافسي كبير.

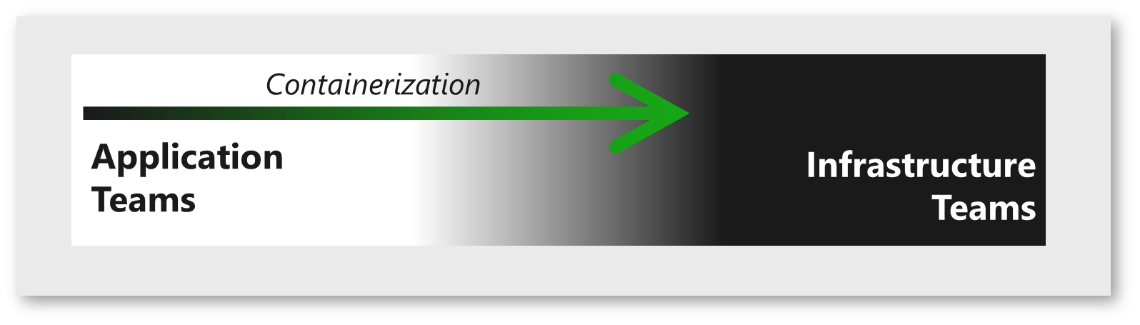

تتحدى هذه الاتجاهات المعايير التقليدية لأدوار وعلاقات التطبيقات والبنية التحتية:

- تخصصات DevOps-fusing: في حالتها المثالية، ينشئ هذا بشكل فعال فريقا واحدا عالي الوظائف يجمع بين مجموعتي الخبرة في الموضوع معا للابتكار بسرعة وإصدار التحديثات وحل المشكلات (الأمان وغير ذلك). في حين أن هذه الحالة المثالية ستستغرق بعض الوقت لتحقيقها ولا تزال المسؤوليات في الوسط غامضة، فإن المنظمات تجني بالفعل بعض فوائد الإصدارات السريعة بسبب هذا النهج التعاوني. توصي Microsoft بدمج الأمان في هذه الدورة للمساعدة في تعلم تلك الثقافات ومشاركة تعلم الأمان والعمل نحو هدف مشترك يتمثل في إطلاق التطبيقات الآمنة والموثوقة بسرعة.

- أصبحت التعبئة في حاويات مكونا شائعا للبنية الأساسية: تتم استضافة التطبيقات وتنسيقها بشكل متزايد بواسطة تقنيات مثل Docker وKubernetes والتقنيات المماثلة. تعمل هذه التقنيات على تبسيط التطوير والإصدار عن طريق تجريد العديد من عناصر إعداد وتكوين نظام التشغيل الأساسي.

في حين بدأت الحاويات كتقنيات تطوير التطبيقات التي تديرها فرق التطوير، فإنها أصبحت مكونا شائعا للبنية الأساسية يتحول بشكل متزايد إلى فرق البنية الأساسية. لا يزال هذا الانتقال قيد التقدم في العديد من المؤسسات، ولكنه اتجاه طبيعي وإيجابي سيتم حل العديد من التحديات الحالية بشكل أفضل باستخدام مجموعات مهارات البنية الأساسية التقليدية مثل الشبكات والتخزين وإدارة السعة.

يجب تزويد فرق البنية الأساسية وأعضاء فريق الأمان الذين يدعمونهم بالتدريب والعمليات والأدوات للمساعدة في إدارة هذه التكنولوجيا ومراقبتها وتأمينها.

خدمات التطبيقات السحابية بلا خادم: أحد الاتجاهات السائدة في الصناعة الآن هو تقليل مقدار الوقت وأعمال التطوير المطلوبة لبناء التطبيقات أو تحديثها.

يستخدم المطورون أيضا الخدمات السحابية بشكل متزايد من أجل:

- قم بتشغيل التعليمات البرمجية بدلا من استضافة التطبيقات على الأجهزة الظاهرية (VMs) والخوادم.

- توفير وظائف التطبيق بدلا من تطوير مكوناتها الخاصة. أدى هذا إلى نموذج بلا خادم يستخدم الخدمات السحابية الحالية للوظائف الشائعة. كما تجاوز عدد الخدمات السحابية وتنوعها (وسرعتها الابتكارية) قدرة فرق الأمان على تقييم واستخدام هذه الخدمات والموافقة عليها، وتركها للاختيار بين السماح للمطورين باستخدام أي خدمة، أو محاولة منع فرق التطوير من استخدام الخدمات غير المعتمدة، أو محاولة إيجاد طريقة أفضل.

- التطبيقات بدون تعليمات برمجية وPower Apps: هناك اتجاه ناشئ آخر وهو استخدام تقنيات بدون تعليمات برمجية مثل Microsoft Power Apps. تمكن هذه التكنولوجيا الأشخاص الذين ليس لديهم مهارات ترميز من إنشاء تطبيقات تحقق نتائج الأعمال. وبسبب هذا الاحتكاك المنخفض وإمكانات القيمة العالية، فإن هذا الاتجاه لديه القدرة على الارتفاع في الشعبية بسرعة وسيكون من الحكمة المهنيين الأمنيين فهم آثاره بسرعة. يجب أن تركز الجهود الأمنية على المجالات التي يمكن أن يرتكب فيها الإنسان خطأ في التطبيق، أي تصميم التطبيق وأذونات الأصول عبر نمذجة التهديد لمكونات التطبيق والتفاعلات/العلاقات وأذونات الأدوار.

بين المطورين ومؤلفي المكونات مفتوحة المصدر: كما يقوم المطورون بزيادة الكفاءة باستخدام المكونات والمكتبات مفتوحة المصدر بدلا من تطوير مكوناتهم الخاصة. وهذا يجلب القيمة من خلال الكفاءة، ولكنه يقدم أيضا مخاطر أمنية من خلال إنشاء تبعية خارجية ومتطلبات للحفاظ على هذه المكونات وتصحيحها بشكل صحيح. يفترض المطورون بشكل فعال مخاطر الأمان والأخطاء الأخرى عند استخدام هذه المكونات ويتعين عليهم التأكد من وجود خطة للتخفيف منها بنفس معايير التعليمات البرمجية التي سيطورونها.

بين التطبيقات والبيانات: أصبح الخط بين أمان البيانات والتطبيقات غير واضح في الأماكن، كما أن اللوائح الجديدة تخلق حاجة إلى تعاون أوثق بين فرق البيانات/الخصوصية وفرق الأمان:

خوارزميات التعلم الآلي: تشبه خوارزميات التعلم الآلي التطبيقات من حيث أنها مصممة لمعالجة البيانات لإنشاء نتيجة. وتتمثل الاختلافات الرئيسية في ما يلي:

التعلم الآلي عالي القيمة: غالبا ما يمنح التعلم الآلي ميزة تنافسية كبيرة وغالبا ما يعتبر ملكية فكرية حساسة وسرا تجاريا.

بصمة الحساسية: يتم ضبط التعلم الآلي الخاضع للإشراف باستخدام مجموعات البيانات، والتي بصمات خصائص مجموعة البيانات على الخوارزمية. لهذا السبب، قد تعتبر الخوارزمية المضبطة حساسة بسبب مجموعة البيانات المستخدمة لتدريبها. على سبيل المثال، تدريب خوارزمية التعلم الآلي للعثور على قواعد الجيش السرية على خريطة باستخدام مجموعة بيانات من قواعد الجيش السرية سيجعلها رصيدا حساسا.

ملاحظة

ليست جميع الأمثلة واضحة، لذلك من الضروري جمع فريق مع أصحاب المصلحة المناسبين من فرق علوم البيانات وأصحاب المصلحة في الأعمال وفرق الأمان وفرق الخصوصية وغيرها. وينبغي أن تتحمل هذه الفرق مسؤولية تحقيق الأهداف المشتركة للابتكار والمسؤولية. يجب أن تعالج المشكلات الشائعة مثل كيفية ومكان تخزين نسخ البيانات في تكوينات غير آمنة، وكيفية تصنيف الخوارزميات، بالإضافة إلى أي مخاوف لمؤسستك.

نشرت Microsoft مبادئنا الذكاء الاصطناعي المسؤولة لتوجيه فرقنا وعملائنا.

- ملكية البيانات والخصوصية: أدت اللوائح مثل القانون العام لحماية البيانات (GDPR) إلى زيادة رؤية مشكلات البيانات والتطبيقات. تتمتع فرق التطبيقات الآن بالقدرة على التحكم في البيانات الحساسة وحمايتها وتتبعها على مستوى مشابه لتعقب البيانات المالية من قبل البنوك والمؤسسات المالية. يحتاج مالكو البيانات وفرق التطبيقات إلى بناء فهم غني لما تخزنه تطبيقات البيانات وعناصر التحكم المطلوبة.

بين المؤسسات وموفري السحابة: نظرا لأن المؤسسات تستضيف أحمال العمل في السحابة، فإنها تدخل في علاقة عمل مع كل من موفري السحابة هؤلاء. غالبا ما يجلب استخدام الخدمات السحابية قيمة تجارية مثل:

تسريع مبادرات التحول الرقمي من خلال تقليل الوقت في السوق للحصول على قدرات جديدة.

زيادة قيمة أنشطة تكنولوجيا المعلومات والأمان من خلال تحرير الفرق للتركيز على أنشطة ذات قيمة أعلى (متوافقة مع الأعمال) بدلا من مهام السلع ذات المستوى الأدنى التي يتم توفيرها بشكل أكثر كفاءة من قبل الخدمات السحابية نيابة عنها.

زيادة الموثوقية والاستجابة: تتمتع معظم السحب الحديثة أيضا بوقت تشغيل مرتفع مقارنة بمراكز البيانات المحلية التقليدية وأظهرت أنها يمكن أن تتوسع بسرعة (كما هو الحال أثناء جائحة COVID-19) وتوفر المرونة بعد الأحداث الطبيعية مثل الهجمات البرقية (التي كانت ستبقي العديد من المكافئات المحلية معطلة لفترة أطول بكثير).

على الرغم من أنه مفيد، فإن هذا التحول إلى السحابة لا ينتلو من المخاطر. مع اعتماد المؤسسات للخدمات السحابية، يجب أن تفكر في مجالات المخاطر المحتملة بما في ذلك:

استمرارية الأعمال والإصلاح بعد كارثة: هل موفر السحابة يتمتع بصحة جيدة من الناحية المالية باستخدام نموذج عمل من المحتمل أن يبقى ويزدهر أثناء استخدام مؤسستك للخدمة؟ هل قام موفر السحابة بتوفيرات للسماح باستمرارية العميل إذا واجه الموفر فشلا ماليا أو فشلا آخر، مثل توفير التعليمات البرمجية المصدر للعملاء أو المصادر المفتوحة؟

لمزيد من المعلومات والمستندات المتعلقة بصحة Microsoft المالية، راجع علاقات مستثمري Microsoft.

الامن: هل يتبع موفر السحابة أفضل ممارسات الصناعة للأمان؟ هل تم التحقق من صحة ذلك من قبل هيئات تنظيمية مستقلة؟

- يسمح لك Microsoft Defender for Cloud Apps باكتشاف استخدام أكثر من 16,000 تطبيق سحابي، والتي تم تصنيفها وتسجيلها استنادا إلى أكثر من 70 عامل خطر لتزويدك برؤية مستمرة لاستخدام السحابة، وتظليل تكنولوجيا المعلومات، والمخاطر التي يشكلها Shadow IT لمؤسستك.

- توفر Microsoft Service Trust Portal شهادات التوافق التنظيمي وتقارير التدقيق واختبارات القلم والمزيد للعملاء. تتضمن هذه المستندات العديد من التفاصيل حول ممارسات الأمان الداخلي (لا سيما تقرير SOC 2 النوع 2 وخطة أمان نظام FedRAMP Moderate). يسمح Microsoft Defender for Cloudبإدارة نهج الأمان ويمكن أن يشير إلى مستوى التوافق مع معايير الصناعة والمعايير التنظيمية المحددة مسبقا.

منافس الأعمال: هل يعد موفر السحابة منافسا تجاريا كبيرا في مجال عملك؟ هل لديك حماية كافية في عقد الخدمات السحابية أو وسائل أخرى لحماية عملك من الأعمال العدائية المحتملة؟

راجع هذه المقالة للحصول على تعليق حول كيفية تجنب Microsoft المنافسة مع عملاء السحابة.

متعدد السحابة: لدى العديد من المؤسسات استراتيجية متعددة السحابات بحكم الواقع أو مقصودة. قد يكون هذا هدفا مقصودا لتقليل الاعتماد على مورد واحد أو للوصول إلى أفضل قدرات السلالة الفريدة، ولكن يمكن أن يحدث أيضا لأن المطورين اختاروا الخدمات السحابية المفضلة أو المألوفة، أو حصلت مؤسستك على نشاط تجاري آخر. بغض النظر عن السبب، يمكن أن تؤدي هذه الاستراتيجية إلى مخاطر وتكاليف محتملة يجب إدارتها بما في ذلك:

- وقت التعطل من تبعيات متعددة: تتعرض الأنظمة المصممة للاعتماد على سحب متعددة لمزيد من مصادر مخاطر وقت التعطل لأن الاضطرابات في موفري السحابة (أو استخدام فريقك لها) قد تتسبب في انقطاع/تعطيل عملك. وهذا التعقيد المتزايد للنظام من شأنه أيضا أن يزيد من احتمال حدوث أحداث تعطيل لأن أعضاء الفريق أقل عرضة للفهم الكامل لنظام أكثر تعقيدا.

- القوة التفاوضية: يجب على المؤسسات الأكبر حجما أيضا مراعاة ما إذا كانت السحابة الواحدة (الالتزام/الشراكة المتبادلة) أو استراتيجية متعددة السحابات (القدرة على تحويل الأعمال) ستحقق تأثيرا أكبر على موفري السحابة لديهم للحصول على أولوية طلبات الميزات الخاصة بمؤسستهم.

- زيادة النفقات العامة للصيانة: موارد تكنولوجيا المعلومات والأمان مثقل بها بالفعل من أحمال العمل الحالية ومواكبة تغييرات نظام أساسي سحابي واحد. تزيد كل منصة إضافية من هذه النفقات العامة وتبعد أعضاء الفريق عن الأنشطة ذات القيمة الأعلى مثل تبسيط العملية التقنية لتسريع ابتكار الأعمال، والتشاور مع مجموعات الأعمال حول الاستخدام الأكثر فعالية للتقنيات، وما إلى ذلك.

- التوظيف والتدريب: غالبا ما لا تنظر المؤسسات في متطلبات التوظيف اللازمة لدعم منصات متعددة والتدريب المطلوب للحفاظ على المعرفة والعملة من الميزات الجديدة التي يتم إصدارها بوتيرة سريعة.