تمكين فحص الثغرات الأمنية باستخدام الماسح الضوئي Qualys المتكامل (مهمل)

إشعار

تم إهمال هذه الخطة اعتبارا من 1 مايو 2024.

من المكونات الأساسية لكل برنامج للمخاطر والأمن عبر الإنترنت تحديد وتحليل نقاط الضعف. يتحقق Defender for Cloud بانتظام من أجهزتك المتصلة للتأكد من تشغيل أدوات تقييم الثغرات الأمنية.

عند العثور على جهاز لا يوجد به حل موزع لتقييم الثغرات الأمنية، ينشئ Defender for Cloud توصية الأمان التالية: يجب أن يتوفر حل لتقييم الثغرات الأمنية على الأجهزة. استخدم هذه التوصية لتوزيع حل تقييم الثغرات الأمنية على أجهزة Azure الظاهرية والأجهزة المختلطة التي تدعم Azure Arc.

يتضمن Defender for Cloud فحص الثغرات الأمنية لأجهزتك. لا تحتاج إلى ترخيص Qualys أو حتى حساب Qualys - يتم التعامل مع كل شيء بسلاسة داخل Defender for Cloud. توفر هذه الصفحة تفاصيل حول الماسح الضوئي وتقدم إرشادات حول كيفية توزيعه.

تلميح

يدعم حل تقييم الثغرات الأمنية المتكامل كلا من أجهزة Azure الظاهرية والأجهزة المختلطة. لنشر الماسح الضوئي لتقييم الثغرات الأمنية على الأجهزة المحلية ومتعددة السحابات، قم بتوصيلها بـ Azure أولًا باستخدام Azure Arc كما هو موضح في توصيل الأجهزة غير التابعة لـ Azure بـ Defender for Cloud.

يعمل حل تقييم الثغرات الأمنية المتكاملة لـ Defender for Cloud بسلاسة مع Azure Arc. عند توزيع Azure Arc، ستظهر أجهزتك في Defender for Cloud ولا يلزم وجود عامل تحليلات السجل.

إذا كنت لا تريد استخدام تقييم الثغرات الأمنية المدعوم من Qualys، يمكنك استخدام إدارة الثغرات الأمنية في Microsoft Defender أو توزيع حل BYOL باستخدام ترخيص Qualys الخاص بك أو ترخيص Rapid7 أو حل آخر لتقييم الثغرات الأمنية.

التوافر

| الجانب | التفاصيل |

|---|---|

| حالة الإصدار: | التوافر العام (GA) |

| أنواع الأجهزة (سيناريوهات مختلطة): | |

| التسعير: | يتطلب Microsoft Defender للخوادم خطة 2 |

| الأدوار والأذونات المطلوبة: | يستطيع المالك (مستوى مجموعة الموارد) توزيع الماسح الضوئي يمكن لقارئ الأمان عرض النتائج |

| سحابات: |

نظرة عامة على الماسح الضوئي المتكامل للثغرات الأمنية

يتم تشغيل الماسح الضوئي للثغرات الأمنية المضمنة مع Microsoft Defender للسحابة بواسطة Qualys. يعد الماسح الضوئي الذي تشغله Qualys أحد الأدوات الرائدة لتحديد نقاط الضعف في الوقت الفعلي. وهو متوفر فقط مع Microsoft Defender للخوادم. لا تحتاج إلى ترخيص Qualys أو حتى حساب Qualys - يتم التعامل مع كل شيء بسلاسة داخل Defender for Cloud.

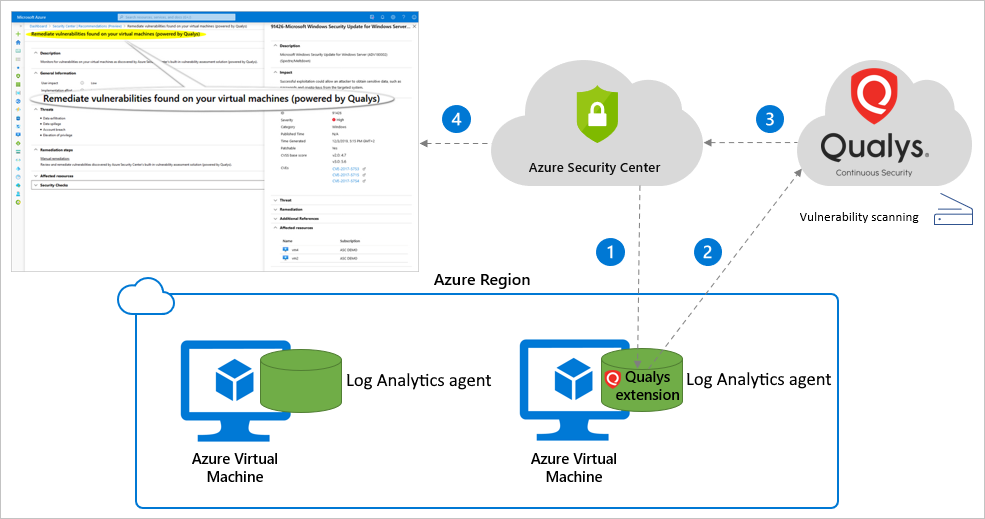

كيف يعمل الماسح الضوئي المتكامل للثغرات الأمنية

يعمل ملحق الماسح الضوئي للثغرات الأمنية كما يلي:

التوزيع - يراقب Microsoft Defender for Cloud أجهزتك ويقدم توصيات لنشر ملحق Qualys على أجهزتك المحددة.

جمع المعلومات - يجمع الملحق البيانات الاصطناعية ويرسلها للتحليل في خدمة Qualys السحابية في المنطقة المحددة.

تحليل - تجري خدمة Qualys السحابية تقييم الثغرات الأمنية وترسل نتائجها إلى Defender for Cloud.

هام

لا نشارك تفاصيل العملاء مع Qualys حرصًا على الخصوصية والسرية والأمان لعملائنا. تعرف على المزيد حول معايير الخصوصية المضمنة في Azure.

تقرير - النتائج متاحة في Defender for Cloud.

توزيع الماسح الضوئي المتكامل إلى أجهزة Azure والأجهزة المختلطة

من مدخل Microsoft Azure، حدد Defender for Cloud.

من قائمة Defender for Cloud، افتح صفحة Recommendations.

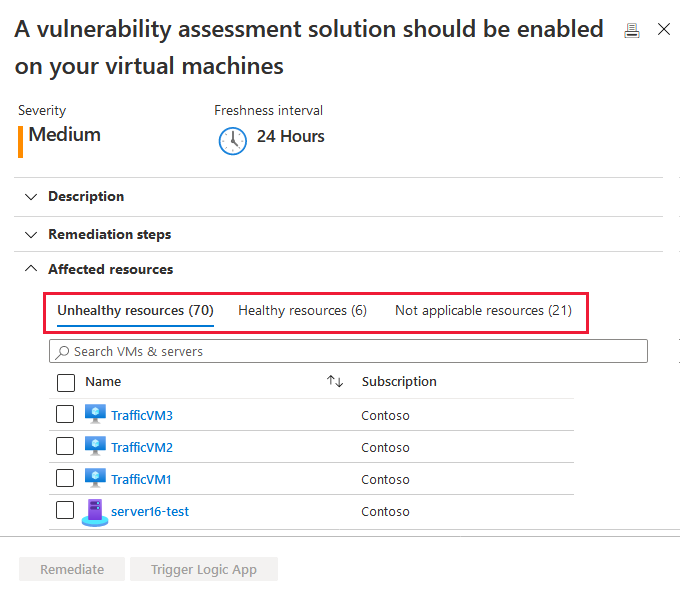

حدد التوصية يجب توفر حل تقييم الثغرات الأمنية في الأجهزة.

تلميح

الجهاز

server16-test، هو جهاز يدعم Azure Arc. لنشر الماسح الضوئي لتقييم الثغرات الأمنية على الأجهزة المحلية ومتعددة السحابات، راجع توصيل الأجهزة غير التابعة لـ Azure بـ Defender for Cloud.يعمل حل تقييم الثغرات الأمنية المتكاملة لـ Defender for Cloud بسلاسة مع Azure Arc عند توزيع Azure Arc، ستظهر أجهزتك في Defender for Cloud ولا يلزم وجود عامل تحليلات السجل.

تظهر أجهزتك في مجموعة واحدة أو أكثر من المجموعات التالية:

- موارد صحية – اكتشف Defender for Cloud حل تقييم الثغرات الأمنية الذي يعمل على هذه الأجهزة.

- الموارد غير السليمة - يمكن توزيع ملحق الماسح الضوئي للثغرات الأمنية على هذه الأجهزة.

- الموارد غير القابلة للتطبيق - هذه الأجهزة غير مدعومة في ملحق فحص الثغرات الأمنية.

من قائمة الأجهزة غير السليمة، حدد الأجهزة التي ترغب وضع حل تقييم الثغرات الأمنية عليها وحدد معالجة.

هام

حسب التكوين الخاص بك، قد تظهر هذه القائمة بشكل مختلف.

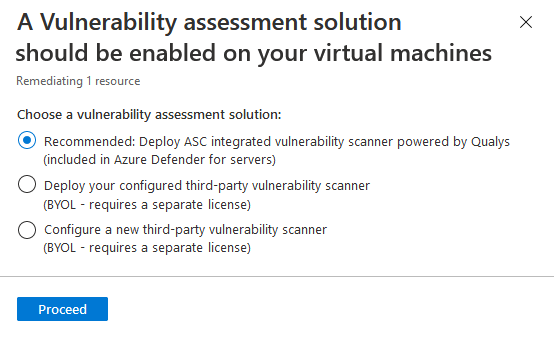

- في حالة عدم تكوين ماسح ضوئي للثغرات الأمنية تابع لجهة خارجية، فلن تستطيع توزيع الحل.

- إذا لم تكن الأجهزة المحددة محمية بواسطة Microsoft Defender للخوادم، فلن يتوفر خيار الماسح الضوئي للثغرات الأمنية المتكاملة لـ Defender for Cloud.

اختر الخيار الموصى به، وتوزيع الماسح الضوئي المتكامل للثغرات الأمنية ، والمتابعة.

يطلب منك تأكيد واحد آخر. حدد معالجة.

يتم تثبيت ملحق الماسح الضوئي على جميع الأجهزة المحددة في غضون بضع دقائق.

يبدأ الفحص تلقائيًا بمجرد توزيع الملحق بنجاح. يتم إجراء عمليات الفحص كل 12 ساعة. هذا الفاصل الزمني غير قابل للتكوين.

هام

عند فشل التوزيع على جهاز واحد أو أكثر، يرجى التأكد من أن الأجهزة المستهدفة يمكنها الاتصال بخدمة Qualys السحابية عن طريق إضافة عناوين IP التالية إلى قوائم السماح الخاصة بك (عبر المنفذ 443 - الافتراضي لـ HTTPS):

https://qagpublic.qg3.apps.qualys.com- مركز بيانات Qualys في الولايات المتحدةhttps://qagpublic.qg2.apps.qualys.eu- مركز بيانات Qualys الأوروبي

إذا كان جهازك في منطقة داخل النطاق الجغرافي الأوروبي لـ Azure (مثل أوروبا والمملكة المتحدة وألمانيا)، فستتم معالجة البيانات الاصطناعية الخاصة به في مركز بيانات Qualys الأوروبي. يتم إرسال البيانات الاصطناعية للأجهزة الظاهرية الموجودة في مكان آخر إلى مركز بيانات الولايات المتحدة.

أتمتة عمليات التوزيع على نطاق واسع

إشعار

تتوفر جميع الأدوات الموضحة في هذا القسم من مستودع مجتمع GitHub لـ Defender for Cloud. هناك، يمكنك العثور على البرامج النصية والأتمتة والموارد المفيدة الأخرى لاستخدامها في جميع أنحاء توزيع Defender for Cloud.

تؤثر بعض هذه الأدوات فقط على الأجهزة الجديدة المتصلة بعد تمكين التوزيع على نطاق واسع. يمكن للآخرون أيضا التوزيع على الأجهزة الموجودة. يمكنك الجمع بين نُهج متعددة.

بعض الطرق التي يمكنك من خلالها أتمتة التوزيع على نطاق الماسح الضوئي المتكامل:

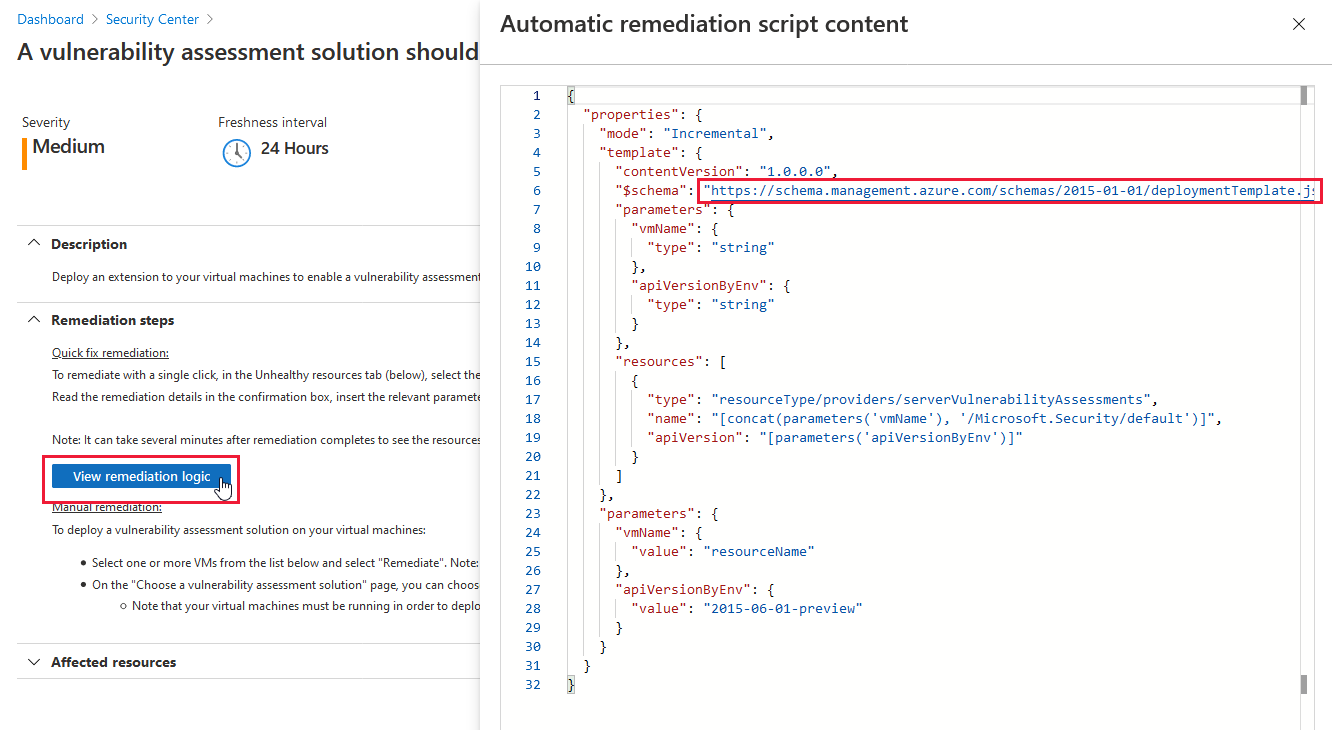

- مدير موارد Azure – هذا الأسلوب متاح من عرض منطق التوصيات في مدخل Microsoft Azure. يتضمن البرنامج النصي للمعالجة قالب ARM ذي الصلة الذي يمكنك استخدامه للأتمتة الخاصة بك:

- نهج DeployIfNotExists - نهج مخصص لضمان تلقي جميع الأجهزة التي تم إنشاؤها حديثا الماسح الضوئي. حدد التوزيع إلى Azure وقم بتعيين المعلمات ذات الصلة. يمكنك تعيين هذا النهج على مستوى مجموعات الموارد أو الاشتراكات أو مجموعات الإدارة.

- برنامج PowerShell النصي - استخدم

Update qualys-remediate-unhealthy-vms.ps1البرنامج النصي لتوزيع الملحق لجميع الأجهزة الظاهرية غير السليمة. للتكوين على موارد جديدة، قم بأتمتة البرنامج النصي باستخدام أتمتة Azure. يبحث البرنامج النصي عن جميع الأجهزة غير السليمة التي اكتشفتها التوصية وينفذ استدعاء مدير موارد Azure. - تطبيقات منطق Azure - إنشاء تطبيق منطقي استنادا إلى نموذج التطبيق. استخدم أدوات أتمتة سير عمل Defender for Cloud لتشغيل تطبيق المنطق الخاص بك لتوزيع الماسح الضوئي على الأجهزة التي يجب أن يكون لديها توصية حل تقييم الثغرات الأمنية لمورد.

- واجهة برمجة تطبيقات REST - لتوزيع حل تقييم الثغرات الأمنية المتكامل باستخدام Defender for Cloud REST API، قم بإجراء طلب PUT لعنون URL التالي وأضف معرف المورد ذي الصلة:

https://management.azure.com/<resourceId>/providers/Microsoft.Security/serverVulnerabilityAssessments/default?api-Version=2015-06-01-preview

تشغيل نسخة احتياطية لفحص عند الطلب

يمكنك تشغيل فحص عند الطلب من الجهاز نفسه، باستخدام البرامج النصية المنفذة محليا أو عن بعد أو نهج المجموعة Object (GPO). بدلا من ذلك، يمكنك دمجه في أدوات توزيع البرامج في نهاية مهمة التوزيع.

تشغل الأوامر التالية إجراء فحص عند الطلب:

- أجهزة Windows:

REG ADD HKLM\SOFTWARE\Qualys\QualysAgent\ScanOnDemand\Vulnerability /v "ScanOnDemand" /t REG_DWORD /d "1" /f - Linux أجهزة:

sudo /usr/local/qualys/cloud-agent/bin/cloudagentctl.sh action=demand type=vm

الخطوات التالية

يوفر Defender for Cloud أيضًا تحليل الثغرات الأمنية لـ:

- قواعد بيانات SQL - راجع استكشاف تقارير تقييم الثغرات الأمنية في لوحة معلومات تقييم الثغرات الأمنية

- صور Azure Container Registry - تقييمات الثغرات الأمنية ل Azure مع إدارة الثغرات الأمنية في Microsoft Defender