إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

تعمل Azure Container Apps في سياق بيئة تقوم بتشغيل شبكتها الظاهرية الخاصة. أثناء إنشاء بيئة، هناك بعض الاعتبارات الرئيسية التي تعلم قدرات الشبكات لتطبيقات الحاوية الخاصة بك:

تحديد البيئة

تحتوي تطبيقات الحاوية على نوعين مختلفين من البيئة، والتي تشترك في العديد من خصائص الشبكات نفسها مع بعض الاختلافات الرئيسية.

| نوع البيئة | أنواع الخطط المدعومة | الوصف |

|---|---|---|

| ملفات تعريف عبء العمل (الافتراضية) | الاستهلاك، مخصص | يدعم المسارات المعرفة من قبل المستخدم (UDR)، والخروج من خلال بوابة NAT، وإنشاء نقاط نهاية خاصة على بيئة تطبيق الحاوية. الحد الأدنى لحجم الشبكة الفرعية المطلوبة هو /27. |

| الاستهلاك فقط (الإرث) | الاستهلاك | لا يدعم المسارات المعرفة من قبل المستخدم (UDR)، أو الخروج من خلال بوابة NAT، أو التناظر من خلال بوابة بعيدة، أو الخروج المخصص الآخر. الحد الأدنى لحجم الشبكة الفرعية المطلوبة هو /23. |

لمزيد من المعلومات، راجع أنواع البيئة.

نوع الشبكة الظاهرية

بشكل افتراضي، يتم دمج Container Apps مع شبكة Azure، والتي يمكن الوصول إليها بشكل عام عبر الإنترنت وقادرة فقط على الاتصال بنقاط النهاية التي يمكن الوصول إليها عبر الإنترنت. لديك أيضا خيار توفير شبكة ظاهرية موجودة أثناء إنشاء بيئتك بدلا من ذلك. بمجرد إنشاء بيئة باستخدام شبكة Azure الافتراضية أو شبكة ظاهرية موجودة، لا يمكن تغيير نوع الشبكة.

استخدم شبكة ظاهرية موجودة عندما تحتاج إلى ميزات شبكة Azure مثل:

- مجموعات أمان الشبكة

- تكامل بوابة التطبيق

- تكامل Azure Firewall

- التحكم في نسبة استخدام الشبكة الصادرة من تطبيق الحاوية

- الوصول إلى الموارد خلف نقاط النهاية الخاصة في شبكتك الظاهرية

إذا كنت تستخدم شبكة ظاهرية موجودة، فأنت بحاجة إلى توفير شبكة فرعية مخصصة حصريا لبيئة تطبيق الحاوية التي تنشرها. هذه الشبكة الفرعية غير متوفرة للخدمات الأخرى. لمزيد من المعلومات، راجع تكوين الشبكة الظاهرية.

مستوى إمكانية وصول ذوي الاحتياجات الخاصة

يمكنك تكوين ما إذا كان تطبيق الحاوية يسمح بالدخول العام أو الدخول فقط من داخل الشبكة الظاهرية الخاصة بك على مستوى البيئة.

| مستوى إمكانية وصول ذوي الاحتياجات الخاصة | الوصف |

|---|---|

| خارجي | يسمح لتطبيق الحاوية بقبول الطلبات العامة. يتم نشر البيئات الخارجية باستخدام IP ظاهري على عنوان IP خارجي عام. |

| داخلي | لا تحتوي البيئات الداخلية على نقاط نهاية عامة ويتم نشرها باستخدام IP ظاهري (VIP) تم تعيينه إلى عنوان IP داخلي. نقطة النهاية الداخلية هي موازن تحميل داخلي Azure (ILB) ويتم إصدار عناوين IP من قائمة VNet الحالية لعناوين IP الخاصة. |

الوصول إلى الشبكة العامة

يحدد إعداد الوصول إلى الشبكة العامة ما إذا كانت بيئة تطبيقات الحاوية الخاصة بك يمكن الوصول إليها من الإنترنت العام. يعتمد ما إذا كان يمكنك تغيير هذا الإعداد بعد إنشاء بيئتك على تكوين IP الظاهري للبيئة. يعرض الجدول التالي قيما صالحة للوصول إلى الشبكة العامة، اعتمادا على تكوين IP الظاهري لشبكة البيئة الخاصة بك.

| عنوان IP ظاهري | الوصول إلى الشبكة العامة المدعومة | الوصف |

|---|---|---|

| خارجي |

Enabled، Disabled |

تم إنشاء بيئة تطبيقات الحاوية باستخدام نقطة نهاية يمكن الوصول إليها عبر الإنترنت. يحدد إعداد الوصول إلى الشبكة العامة ما إذا كانت نسبة استخدام الشبكة مقبولة من خلال نقطة النهاية العامة أو فقط من خلال نقاط النهاية الخاصة، ويمكن تغيير إعداد الوصول إلى الشبكة العامة بعد إنشاء البيئة. |

| داخلي | Disabled |

تم إنشاء بيئة تطبيقات الحاوية دون نقطة نهاية يمكن الوصول إليها عبر الإنترنت. لا يمكن تغيير إعداد الوصول إلى الشبكة العامة لقبول نسبة استخدام الشبكة من الإنترنت. |

لإنشاء نقاط نهاية خاصة على بيئة Azure Container App، يجب تعيين الوصول إلى الشبكة العامة إلى Disabled.

يتم دعم نهج شبكة Azure مع علامة الوصول إلى الشبكة العامة.

تكوين الدخول

ضمن قسم الدخول ، يمكنك تكوين الإعدادات التالية:

الدخول: يمكنك تمكين الدخول أو تعطيله لتطبيق الحاوية.

حركة الدخول: يمكنك قبول نسبة استخدام الشبكة إلى تطبيق الحاوية الخاص بك من أي مكان، أو يمكنك تقييدها بنسبة استخدام الشبكة من داخل نفس بيئة Container Apps.

قواعد تقسيم نسبة استخدام الشبكة: يمكنك تحديد قواعد تقسيم نسبة استخدام الشبكة بين المراجعات المختلفة للتطبيق الخاص بك. لمزيد من المعلومات، راجع تقسيم نسبة استخدام الشبكة.

لمزيد من المعلومات حول سيناريوهات الشبكات المختلفة، راجع الدخول في Azure Container Apps.

الميزات الواردة

| ميزة | تعرف على كيفية |

|---|---|

| الدخول تكوين الدخول |

التحكم في توجيه حركة المرور الخارجية والداخلية إلى تطبيق الحاوية. |

| الدخول المتميز | تكوين إعدادات الدخول المتقدمة مثل دعم ملف تعريف حمل العمل لمهلة الدخول والحمول. |

| قيود IP | تقييد حركة المرور الواردة إلى تطبيق الحاوية الخاص بك حسب عنوان IP. |

| مصادقة شهادة العميل | تكوين مصادقة شهادة العميل (المعروفة أيضا باسم TLS المتبادلة أو mTLS) لتطبيق الحاوية. |

|

تقسيم نسبة استخدام الشبكة توزيع أزرق/أخضر |

تقسيم نسبة استخدام الشبكة الواردة بين المراجعات النشطة لتطبيق الحاوية. |

| علاقة الجلسة | توجيه جميع الطلبات من عميل إلى نفس النسخة المتماثلة من تطبيق الحاوية. |

| مشاركة الموارد عبر المنشأ (CORS) | قم بتمكين CORS لتطبيق الحاوية الخاص بك، والذي يسمح بالطلبات المقدمة من خلال المستعرض إلى مجال لا يتطابق مع أصل الصفحة. |

| التوجيه المستند إلى المسار | استخدم القواعد لتوجيه الطلبات إلى تطبيقات حاوية مختلفة في بيئتك، اعتمادا على مسار كل طلب. |

| الشبكات الظاهرية | تكوين VNet لبيئة تطبيق الحاوية. |

| DNS | تكوين DNS للشبكة الظاهرية لبيئة تطبيق الحاوية. |

| نقطة النهاية الخاصة | استخدم نقطة نهاية خاصة للوصول بأمان إلى تطبيق Azure Container App دون تعريضه للإنترنت العام. |

| التكامل مع Azure Front Door | الاتصال مباشرة من Azure Front Door إلى Azure Container Apps باستخدام ارتباط خاص بدلا من الإنترنت العام. |

الميزات الصادرة

| ميزة | تعرف على كيفية |

|---|---|

| استخدام جدار حماية Azure | استخدم Azure Firewall للتحكم في نسبة استخدام الشبكة الصادرة من تطبيق الحاوية. |

| الشبكات الظاهرية | تكوين VNet لبيئة تطبيق الحاوية. |

| تأمين شبكة ظاهرية موجودة باستخدام NSG | تأمين الشبكة الظاهرية لبيئة تطبيق الحاوية باستخدام مجموعة أمان الشبكة (NSG). |

| تكامل بوابة NAT | استخدم بوابة NAT لتبسيط اتصال الإنترنت الصادر في شبكتك الظاهرية في بيئة ملفات تعريف حمل العمل. |

البرامج التعليمية

| برنامج تعليمي | تعرف على كيفية |

|---|---|

| استخدام شبكة ظاهرية | استخدام شبكة ظاهرية. |

| تكوين بوابة تطبيق WAF | تكوين بوابة تطبيق WAF. |

| تمكين المسارات المعرفة من قبل المستخدم (UDR) | تمكين المسارات المعرفة من قبل المستخدم (UDR). |

| استخدام أمان طبقة النقل المتبادل (mTLS) | إنشاء تطبيق mTLS في Azure Container Apps. |

| استخدام نقطة نهاية خاصة | استخدم نقطة نهاية خاصة للوصول بأمان إلى تطبيق Azure Container App دون تعريضه للإنترنت العام. |

| التكامل مع Azure Front Door | الاتصال مباشرة من Azure Front Door إلى Azure Container Apps باستخدام ارتباط خاص بدلا من الإنترنت العام. |

أمان البيئة

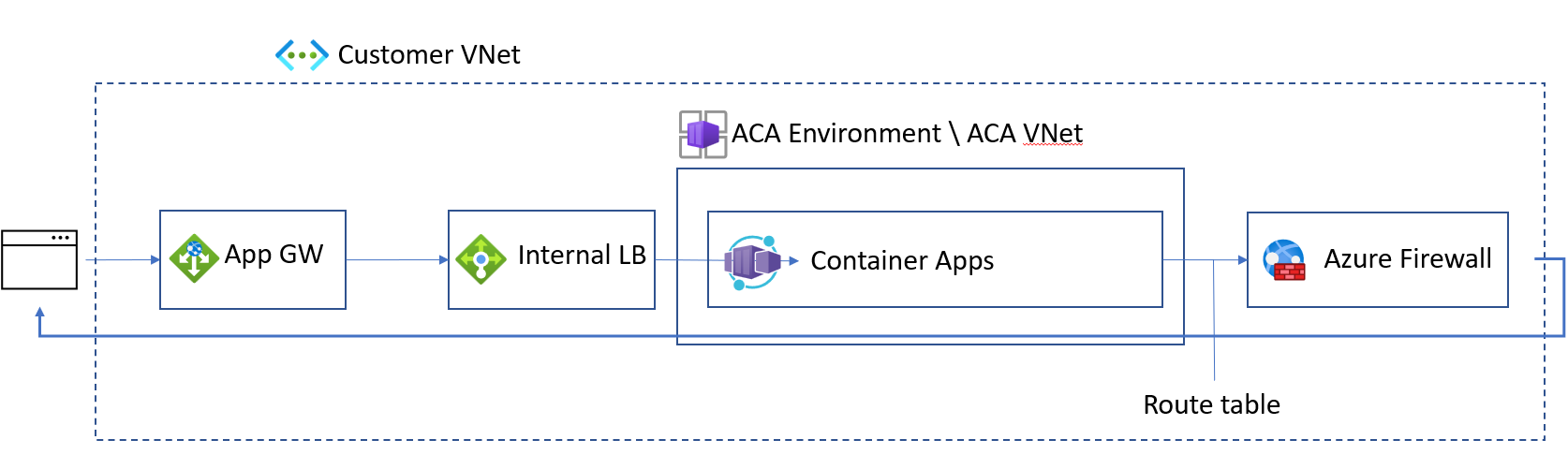

يمكنك تأمين بيئة ملفات تعريف حمل عمل حركة مرور شبكة الدخول والخروج بالكامل عن طريق اتخاذ الإجراءات التالية:

إنشاء بيئة تطبيق الحاوية الداخلية في بيئة ملفات تعريف حمل العمل. للحصول على خطوات، راجع إدارة ملفات تعريف حمل العمل باستخدام Azure CLI.

دمج تطبيقات الحاوية الخاصة بك مع بوابة التطبيق.

تكوين UDR لتوجيه كافة نسبة استخدام الشبكة من خلال Azure Firewall.

سلوك وكيل حافة HTTP

تستخدم Azure Container Apps وكيل HTTP الحافة الذي ينهي أمان طبقة النقل (TLS) ويوجه الطلبات إلى كل تطبيق.

مقياس تطبيقات HTTP استنادا إلى عدد طلبات واتصالات HTTP. يوجه Envoy حركة المرور الداخلية داخل المجموعات.

تدعم اتصالات انتقال البيانات من الخادم HTTP1.1 وHTTP2 ويكتشف Envoy الاتصالات ويرقيتها تلقائيا إذا كان اتصال العميل يتطلب ترقية.

يتم تعريف الاتصالات المصدر عن طريق تعيين الخاصية transport على كائن الدخول .

التبعيات الخاصة بالمدخل

لكل تطبيق في Azure Container Apps، هناك عنوانا URL.

ينشئ وقت تشغيل Container Apps في البداية اسم مجال مؤهل بالكامل (FQDN) يستخدم للوصول إلى تطبيقك. راجع عنوان Url للتطبيق في نافذة نظرة عامة لتطبيق الحاوية في مدخل Microsoft Azure ل FQDN لتطبيق الحاوية الخاص بك.

يتم أيضا إنشاء عنوان URL ثان لك. يمنح هذا الموقع الوصول إلى خدمة دفق السجل ووحدة التحكم. إذا لزم الأمر، قد تحتاج إلى إضافة https://azurecontainerapps.dev/ إلى قائمة السماح لجدار الحماية أو الوكيل.

المنافذ وعناوين IP

يتم عرض المنافذ التالية للاتصالات الواردة.

| البروتوكول | منفذ (منافذ) |

|---|---|

| HTTP/HTTPS | 80, 443 |

يتم تقسيم عناوين IP إلى الأنواع التالية:

| النوع | الوصف |

|---|---|

| عنوان IP الوارد العام | يستخدم لنسبة استخدام الشبكة للتطبيق في عملية نشر خارجية، وإدارة نسبة استخدام الشبكة في عمليات النشر الداخلية والخارجية. |

| IP العام الصادر | يستخدم ك IP "من" للاتصالات الصادرة التي تترك الشبكة الظاهرية. لا تُوجه هذه الاتصالات إلى VPN. قد تتغير عناوين IP الصادرة بمرور الوقت. لا يتم دعم استخدام بوابة NAT أو وكيل آخر لحركة المرور الصادرة من بيئة Container Apps إلا في بيئة ملفات تعريف حمل العمل. |

| عنوان IP لموازن التحميل الداخلي | هذا العنوان موجود فقط في بيئة داخلية. |