تكوين الوصول إلى Azure Cosmos DB من الشبكات الظاهرية (VNet)

ينطبق على: NoSQL

MongoDB

كاساندرا

العفريت

جدول

يمكنك تكوين حساب Azure Cosmos DB للسماح بالوصول فقط من شبكة فرعية معينة لشبكة ظاهرية (VNET). تمكين نقطة نهاية الخدمة على شبكة فرعية داخل شبكة ظاهرية للتحكم في الوصول إلى Azure Cosmos DB. يتم إرسال نسبة استخدام الشبكة من تلك الشبكة الفرعية إلى Azure Cosmos DB بهوية الشبكة الفرعية والشبكة الظاهرية. بمجرد تمكين نقطة نهاية خدمة Azure Cosmos DB، يمكنك تقييد الوصول إلى الشبكة الفرعية عن طريق إضافتها إلى حساب Azure Cosmos DB الخاص بك.

بشكل افتراضي، يمكن الوصول إلى حساب Azure Cosmos DB من أي مصدر إذا كان الطلب مصحوبا برمز تخويل صالح. عند إضافة شبكة فرعية واحدة أو أكثر داخل الشبكات الظاهرية، لن تحصل أي طلبات على استجابة صحيحة سوى تلك التي تنشأ من هذه الشبكات الفرعية فقط. ستتلقى الطلبات التي تنشأ من أي مصدر آخر استجابة 403 (محظورة).

يمكنك تكوين حسابات Azure Cosmos DB للسماح بالوصول من شبكة فرعية معينة من شبكة Azure الظاهرية فقط. للحد من الوصول إلى حساب Azure Cosmos DB باستخدام اتصالات من شبكة فرعية في شبكة ظاهرية:

مكِّن نقطة نهاية الخدمة لـ Azure Cosmos DB لإرسال هوية الشبكة الفرعية والشبكة الظاهرية إلى Azure Cosmos DB.

أضف قاعدة في حساب Azure Cosmos DB لتحديد الشبكة الفرعية كمصدر يمكن من خلاله الوصول إلى الحساب.

إشعار

عند تمكين نقطة تقديم خدمة لحساب Azure Cosmos DB على شبكة فرعية، فإن مصدر نسبة استخدام الشبكة الذي يصل إلى Azure Cosmos DB يتحول من IP عام إلى شبكة ظاهرية وشبكة فرعية. ينطبق تبديل نسبة استخدام الشبكة على أي حساب Azure Cosmos DB يتم الوصول إليه من هذه الشبكة الفرعية. إذا احتوت حسابات Azure Cosmos DB على جدار حماية يستند إلى IP للسماح لهذه الشبكة الفرعية، فلن تتطابق الطلبات الواردة من الشبكة الفرعية التي تدعم الخدمة مع قواعد جدار حماية الـ IP بعد الآن وتُرفَض.

لمعرفة المزيد، راجع الخطوات الموضحة في القسم الترحيل من قاعدة جدار حماية الـ IP إلى قائمة التحكم في الوصول إلى شبكة ظاهرية من هذه المقالة.

توضح الأقسام التالية كيفية تكوين نقطة تقديم خدمة الشبكة الظاهرية لحساب Azure Cosmos DB.

تكوين نقطة تقديم خدمة باستخدام مدخل Azure

تكوين نقطة تقديم خدمة لشبكة Azure ظاهرية وشبكة فرعية موجودة

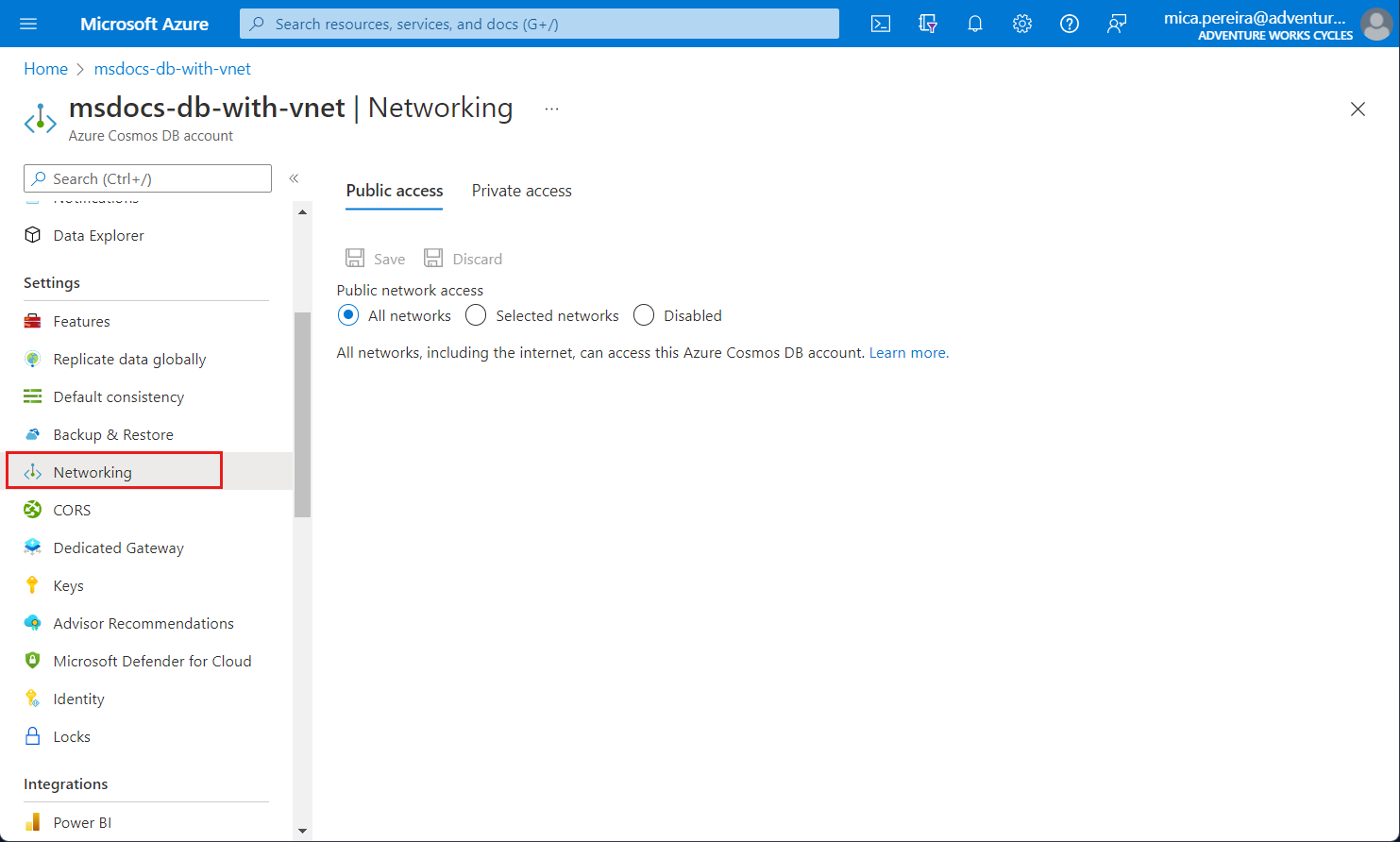

من جزء جميع الموارد، ابحث عن حساب Azure Cosmos DB الذي تريد تأمينه.

حدد الشبكات من قائمة الإعدادات

اختر للسماح بالوصول من الشبكات المحددة.

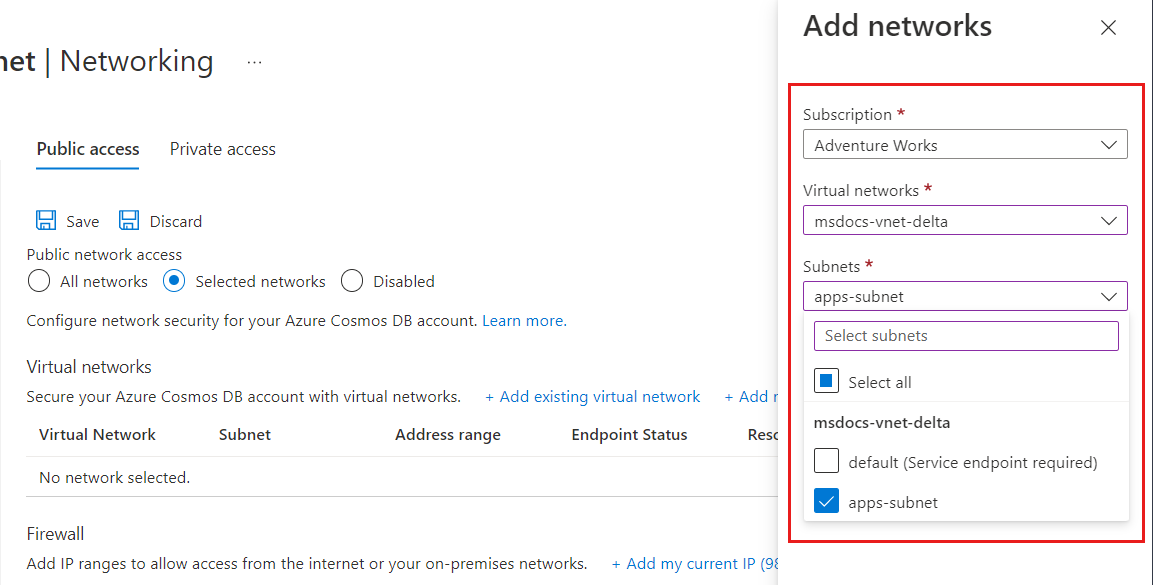

لمنح حق الوصول إلى شبكة فرعية الشبكة الظاهرية الموجودة، فضمن الشبكات الظاهرية، حدد إضافة شبكة Azure الظاهرية الموجودة.

حدد الاشتراك الذي تريد إضافة شبكة Azure ظاهرية منه. حدد شبكات Azure الظاهرية والشبكات الفرعية التي تريد منحها حق الوصول إلى حسابك على Azure Cosmos DB. بعد ذلك، حدد "Enable" لتمكين الشبكات المحددة مع نقاط خدمة الخدمة لـ "Microsoft.AzureCosmosDB". عند اكتمال ذلك، حدد "Add".

إشعار

قد يستغرق تكوين نقطة تقديم خدمة الشبكة الظاهرية 15 دقيقة للنشر، وقد تظهر نقطة تقديم الخدمة سلوك غير متناسقة أثناء هذه الفترة.

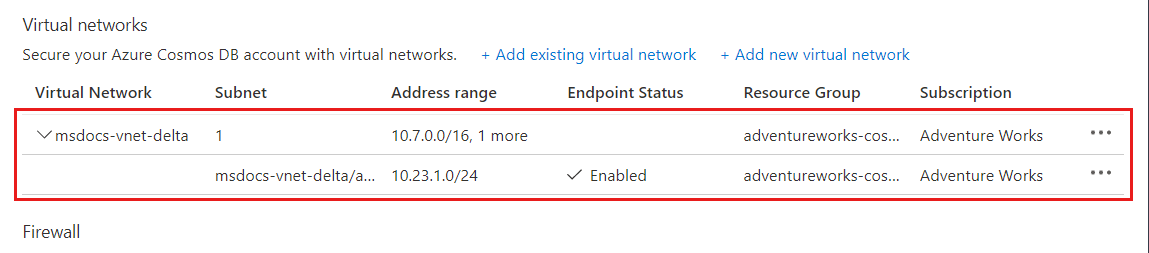

بعد تمكين حساب Azure Cosmos DB للوصول من شبكة ظاهرية، سيسمح ذلك بالنقل من هذه الشبكة الفرعية المحددة فقط. يجب أن تظهر الشبكة الظاهرية والشبكة الفرعية المضافتان كما هو موضح في لقطة الشاشة التالية:

إشعار

لتمكين نقاط تقديم خدمة الشبكة الظاهرية، تحتاج للحصول على أذونات الاشتراك التالية:

- الاشتراك مع الشبكة الظاهرية: مساهم في الشبكة

- الاشتراك مع حساب Azure Cosmos DB: مساهم في حساب DocumentDB

- إذا كانت الشبكة الظاهرية وحساب Azure Cosmos DB مشتركين في اشتراكات مختلفة، فتأكد من أن الاشتراك الذي يحتوي على الشبكة الظاهرية تتضمن موفر الموارد

Microsoft.DocumentDBالمسجل. لتسجيل موفر مورد، راجع مقالة موفري موارد Azure وأنواعها.

فيما يلي إرشادات تسجيل الاشتراك مع موفر الموارد.

تكوين نقطة تقديم خدمة لشبكة ظاهرية وشبكة فرعية جديدة من Azure

من جزء جميع الموارد، ابحث عن حساب Azure Cosmos DB الذي تريد تأمينه.

حدد الشبكات من قائمة الإعدادات، واختر السماح بالوصول من الشبكات المحددة.

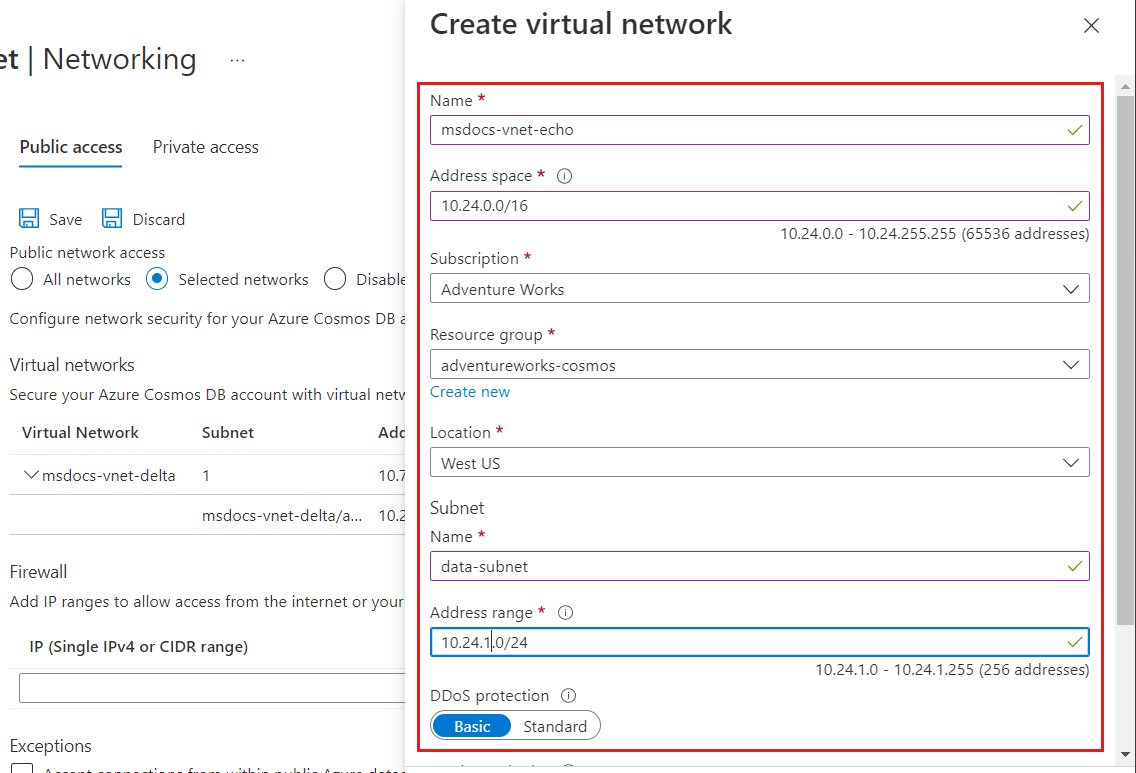

لمنح حق الوصول إلى شبكة Azure الظاهرية الجديدة، فضمن الشبكات الظاهرية، حدد إضافة شبكة ظاهرية جديدة.

قدِّم التفاصيل المطلوبة لإنشاء شبكة ظاهرية جديدة، ثم حدد "Create". ستُنشأ الشبكة الفرعية مع تمكين نقطة تقديم خدمة لـ Microsoft.AzureCosmosDB.

إذا تم استخدام حساب Azure Cosmos DB الخاص بك من قبل خدمات Azure الأخرى مثل Azure الذكاء الاصطناعي Search، أو تم الوصول إليه من Stream analytics أو Power BI، فإنك تسمح بالوصول عن طريق تحديد قبول الاتصالات من داخل مراكز بيانات Azure العالمية.

لضمان الحصول على حق الوصول إلى مقاييس Azure Cosmos DB من المدخل، تحتاج إلى تمكين الخيارات السماح بالوصول من مدخل Azure. لمعرفة المزيد عن هذه الخيارات، راجع مقالة تكوين جدار حماية الـ IP. بعد تمكين الوصول، حدد "Save" لحفظ الإعدادات.

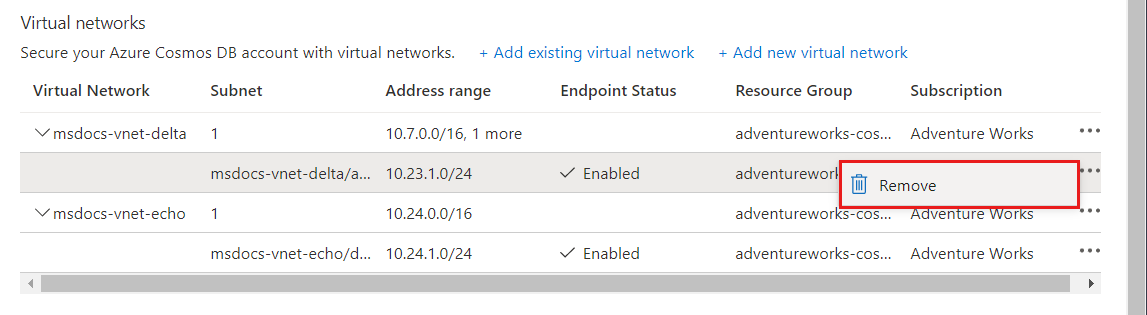

إزالة شبكة اتصال ظاهرية أو شبكة فرعية

من جزء جميع الموارد، ابحث عن حساب Azure Cosmos DB الذي عيّنت نقاط نهاية خدمة له.

حدد الشبكات من قائمة الإعدادات.

لإزالة قاعدة الشبكة الظاهرية أو الشبكة الفرعية، حدد ... بجوار الشبكة الظاهرية أو الشبكة الفرعية، وحدد "Remove".

حدد حفظ لتطبيق التغييرات التي أجريتها.

تكوين نقطة تقديم خدمة باستخدام Azure PowerShell

إشعار

نوصي باستخدام الوحدة النمطية Azure Az PowerShell للتفاعل مع Azure. للبدء، راجع تثبيت Azure PowerShell. لمعرفة كيفية الترحيل إلى الوحدة النمطية Az PowerShell، راجع ترحيل Azure PowerShell من AzureRM إلى Az.

اتبع الخطوات التالية لتكوين نقطة تقديم خدمة لحساب AZURE Cosmos DB باستخدام Azure PowerShell:

مكِّن نقطة تقديم الخدمة لشبكة فرعية موجودة في شبكة ظاهرية.

$resourceGroupName = "<Resource group name>" $vnetName = "<Virtual network name>" $subnetName = "<Subnet name>" $subnetPrefix = "<Subnet address range>" $serviceEndpoint = "Microsoft.AzureCosmosDB" Get-AzVirtualNetwork ` -ResourceGroupName $resourceGroupName ` -Name $vnetName | Set-AzVirtualNetworkSubnetConfig ` -Name $subnetName ` -AddressPrefix $subnetPrefix ` -ServiceEndpoint $serviceEndpoint | Set-AzVirtualNetworkإشعار

عند استخدام PowerShell أو Azure CLI، تأكد من تحديد القائمة الكاملة لعوامل تصفية IP وقوائم ACL للشبكة الظاهرية في المعلمات، وليس في تلك التي تحتاج إلى إضافتها فقط.

احصل على معلومات عن الشبكة الظاهرية.

$vnet = Get-AzVirtualNetwork ` -ResourceGroupName $resourceGroupName ` -Name $vnetName $subnetId = $vnet.Id + "/subnets/" + $subnetNameإعداد قاعدة الشبكة الظاهرية ل Azure Cosmos DB

$vnetRule = New-AzCosmosDBVirtualNetworkRule ` -Id $subnetIdحدِّث خصائص حساب Azure Cosmos DB باستخدام تكوينات نقطة تقديم خدمة الشبكة الظاهرية الجديدة:

$accountName = "<Azure Cosmos DB account name>" Update-AzCosmosDBAccount ` -ResourceGroupName $resourceGroupName ` -Name $accountName ` -EnableVirtualNetwork $true ` -VirtualNetworkRuleObject @($vnetRule)شغِّل الأمر التالي للتحقق من تحديث حساب Azure Cosmos DB باستخدام نقطة تقديم خدمة الشبكة الظاهرية التي كوّنتها في الخطوة السابقة:

$account = Get-AzCosmosDBAccount ` -ResourceGroupName $resourceGroupName ` -Name $accountName $account.IsVirtualNetworkFilterEnabled $account.VirtualNetworkRules

تكوين نقطة تقديم خدمة باستخدام Azure CLI

يمكن تكوين حسابات Azure Cosmos DB لنقاط نهاية الخدمة عند إنشائها أو تحديثها في وقت لاحق إذا تم تكوين الشبكة الفرعية بالفعل لها. يمكن أيضا تمكين نقاط نهاية الخدمة على حساب Azure Cosmos DB حيث لم يتم تكوين الشبكة الفرعية بعد. ثم ستبدأ نقطة تقديم الخدمة في العمل عند تكوين الشبكة الفرعية لاحقًا. تسمح هذه المرونة للمسؤولين الذين ليس لديهم حق الوصول إلى كل من حساب Azure Cosmos DB وموارد الشبكة الظاهرية لجعل تكويناتهم مستقلة عن بعضهم البعض.

إنشاء حساب Azure Cosmos DB جديد وتوصيله بشبكة فرعية خلفية لشبكة ظاهرية جديدة

في هذا المثال، تُنشأ الشبكة الظاهرية والشبكة الفرعية مع تمكين نقاط تقديم الخدمة لكلتيهما عند إنشائهما.

# Create an Azure Cosmos DB Account with a service endpoint connected to a backend subnet

# Resource group and Azure Cosmos DB account variables

resourceGroupName='MyResourceGroup'

location='West US 2'

accountName='mycosmosaccount'

# Variables for a new Virtual Network with two subnets

vnetName='myVnet'

frontEnd='FrontEnd'

backEnd='BackEnd'

# Create a resource group

az group create -n $resourceGroupName -l $location

# Create a virtual network with a front-end subnet

az network vnet create \

-n $vnetName \

-g $resourceGroupName \

--address-prefix 10.0.0.0/16 \

--subnet-name $frontEnd \

--subnet-prefix 10.0.1.0/24

# Create a back-end subnet with service endpoints enabled for Azure Cosmos DB

az network vnet subnet create \

-n $backEnd \

-g $resourceGroupName \

--address-prefix 10.0.2.0/24 \

--vnet-name $vnetName \

--service-endpoints Microsoft.AzureCosmosDB

svcEndpoint=$(az network vnet subnet show -g $resourceGroupName -n $backEnd --vnet-name $vnetName --query 'id' -o tsv)

# Create an Azure Cosmos DB account with default values and service endpoints

az cosmosdb create \

-n $accountName \

-g $resourceGroupName \

--enable-virtual-network true \

--virtual-network-rules $svcEndpoint

الاتصال وتكوين حساب Azure Cosmos DB بشبكة فرعية خلفية بشكل مستقل

تهدف هذه العينة إلى إظهار كيفية توصيل حساب Azure Cosmos DB بشبكة ظاهرية موجودة أو جديدة. في هذا المثال، لم تُكوَن الشبكة الفرعية لنقاط تقديم الخدمة حتى الآن. تكوين نقطة تقديم الخدمة باستخدام المعلمة --ignore-missing-vnet-service-endpoint. يسمح هذا التكوين بإكمال حساب Azure Cosmos DB دون خطأ قبل اكتمال التكوين إلى الشبكة الفرعية للشبكة الظاهرية. بمجرد اكتمال تكوين الشبكة الفرعية، سيكون حساب Azure Cosmos DB متاحا من خلال الشبكة الفرعية المكونة.

# Create an Azure Cosmos DB Account with a service endpoint connected to a backend subnet

# that is not yet enabled for service endpoints.

# Resource group and Azure Cosmos DB account variables

resourceGroupName='MyResourceGroup'

location='West US 2'

accountName='mycosmosaccount'

# Variables for a new Virtual Network with two subnets

vnetName='myVnet'

frontEnd='FrontEnd'

backEnd='BackEnd'

# Create a resource group

az group create -n $resourceGroupName -l $location

# Create a virtual network with a front-end subnet

az network vnet create \

-n $vnetName \

-g $resourceGroupName \

--address-prefix 10.0.0.0/16 \

--subnet-name $frontEnd \

--subnet-prefix 10.0.1.0/24

# Create a back-end subnet but without configuring service endpoints (--service-endpoints Microsoft.AzureCosmosDB)

az network vnet subnet create \

-n $backEnd \

-g $resourceGroupName \

--address-prefix 10.0.2.0/24 \

--vnet-name $vnetName

svcEndpoint=$(az network vnet subnet show -g $resourceGroupName -n $backEnd --vnet-name $vnetName --query 'id' -o tsv)

# Create an Azure Cosmos DB account with default values

az cosmosdb create -n $accountName -g $resourceGroupName

# Add the virtual network rule but ignore the missing service endpoint on the subnet

az cosmosdb network-rule add \

-n $accountName \

-g $resourceGroupName \

--virtual-network $vnetName \

--subnet svcEndpoint \

--ignore-missing-vnet-service-endpoint true

read -p'Press any key to now configure the subnet for service endpoints'

az network vnet subnet update \

-n $backEnd \

-g $resourceGroupName \

--vnet-name $vnetName \

--service-endpoints Microsoft.AzureCosmosDB

نطاق المنفذ عند استخدام الوضع المباشر

عند استخدام نقاط نهاية الخدمة مع حساب Azure Cosmos DB من خلال اتصال الوضع المباشر، تحتاج إلى التأكد من أن نطاق منفذ TCP من 10000 إلى 20000 مفتوح.

الترحيل من قاعدة جدار حماية الـ IP إلى قائمة ACL لشبكة ظاهرية

لترحيل حساب Azure Cosmos DB من استخدام قواعد جدار حماية الـ IP إلى استخدام نقاط تقديم خدمة الشبكة الظاهرية، اتبع الخطوات التالية.

بعد تكوين حساب Azure Cosmos DB لنقطة تقديم الخدمة لشبكة فرعية، يتم إرسال كل طلب من هذه الشبكة الفرعية بشكل مختلف إلى Azure Cosmos DB. يتم إرسال الطلبات مع معلومات مصدر الشبكة الظاهرية والشبكة الفرعية بدلاً من عنوان IP عام مصدر. لم تعد هذه الطلبات تطابق عامل تصفية IP المُكوَن في حساب DB Cosmos Azure، وهذا هو السبب في ضرورة الخطوات التالية لتجنب وقوع أعطال.

احصل على معلومات عن الشبكة الظاهرية والشبكة الفرعية:

$resourceGroupName = "myResourceGroup" $accountName = "mycosmosaccount" $vnetName = "myVnet" $subnetName = "mySubnet" $vnet = Get-AzVirtualNetwork ` -ResourceGroupName $resourceGroupName ` -Name $vnetName $subnetId = $vnet.Id + "/subnets/" + $subnetNameجهِّز عنصر قاعدة دور شبكة ظاهرية جديداً لحساب DB Cosmos Azure:

$vnetRule = New-AzCosmosDBVirtualNetworkRule ` -Id $subnetIdحدِّث حساب Azure Cosmos DB لتمكين الوصول إلى نقطة تقديم الخدمة من الشبكة الفرعية:

Update-AzCosmosDBAccount ` -ResourceGroupName $resourceGroupName ` -Name $accountName ` -EnableVirtualNetwork $true ` -VirtualNetworkRuleObject @($vnetRule)كرِّر الخطوات السابقة مع جميع حسابات Azure Cosmos DB التي تم الوصول إليها من الشبكة الفرعية.

قم بتمكين نقطة نهاية خدمة Azure Cosmos DB على الشبكة الظاهرية والشبكة الفرعية باستخدام الخطوة الموضحة في قسم تمكين نقطة نهاية الخدمة لشبكة فرعية موجودة لشبكة ظاهرية من هذه المقالة.

أزل قاعدة جدار حماية الـ IP للشبكة الفرعية من قواعد جدار حماية حساب Azure Cosmos DB.

الأسئلة الشائعة

فيما يلي بعض الأسئلة المتداولة عن تكوين الوصول من الشبكات الظاهرية:

هل دفاتر الملاحظات وMongo/Cassandra Shell تتوافق حالياً مع الحسابات الممكّنة للشبكة الظاهرية؟

في الوقت الحالي ، لا يتم دعم تكامل Mongo shell وCassandra shell في Azure Cosmos DB Data Explorer مع الوصول إلى VNET. هذا التكامل حاليًا في تطوير نشط.

هل يمكنني تحديد كل من نقطة نهاية خدمة الشبكة الظاهرية ونهج التحكم في الوصول إلى IP على حساب Azure Cosmos DB؟

يمكنك تمكين كل من نقطة نهاية خدمة الشبكة الظاهرية ونهج التحكم في الوصول إلى IP (المعروف أيضا باسم جدار الحماية) على حساب Azure Cosmos DB الخاص بك. هاتان الميزتان متكاملتان وتضمنان بشكل جماعي عزل حساب Azure Cosmos DB وأمانه. يضمن استخدام جدار حماية IP إمكانية وصول عناوين IP الثابتة إلى حسابك.

كيف يمكنني تقييد الوصول إلى شبكة فرعية داخل شبكة ظاهرية؟

هناك خطوتان مطلوبتان للحد من الوصول إلى حساب Azure Cosmos DB من شبكة فرعية. يمكنك أولاً السماح بالانتقال من الشبكة الفرعية لنقل هوية الشبكة الفرعية والشبكة الظاهرية إلى Azure Cosmos DB. يتم تغيير هوية نسبة استخدام الشبكة عن طريق تمكين نقطة تقديم الخدمة لـ Azure Cosmos DB على الشبكة الفرعية. التالي هو إضافة قاعدة في حساب Azure Cosmos DB تحدد هذه الشبكة الفرعية كمصدر يمكن الوصول إلى الحساب منه.

هل سترفض ACL للشبكة الظاهرية وجدار حماية IP الطلبات أو الاتصالات؟

عند إضافة جدار حماية IP أو قواعد الوصول إلى الشبكة الظاهرية، نحصل الطلبات من المصادر المسموح بها على استجابات صحيحة فقط. تُرفَض الطلبات الأخرى مع استجابة 403 (محظور). من المهم تمييز جدار حماية حساب Azure Cosmos DB عن جدار حماية مستوى الاتصال. لا يزال بإمكان المصدر الاتصال بالخدمة ولا تُرفَض الاتصالات نفسها.

بدأ حظر طلباتي عند تمكين نقطة تقديم الخدمة إلى Azure Cosmos DB على الشبكة الفرعية. ماذا حدث؟

بمجرد تمكين نقطة تقديم خدمة Azure Cosmos DB على شبكة فرعية، يتحول مصدر نقل البيانات التي تصل إلى الحساب من IP عام إلى الشبكة الظاهرية والشبكة الفرعية. إذا كان حساب Azure Cosmos DB الخاص بك يحتوي على جدار حماية يستند إلى IP فقط، فلن تتطابق نسبة استخدام الشبكة من الشبكة الفرعية الممكنة للخدمة مع قواعد جدار حماية IP، وبالتالي سيتم رفضها. تنقل عبر الخطوات للانتقال من جدار الحماية المستند إلى IP إلى التحكم في الوصول المعتمد على شبكة ظاهرية بسهولة.

هل هناك حاجة إلى أذونات إضافية للتحكم في الوصول استنادا إلى دور Azure لحسابات Azure Cosmos DB مع نقاط نهاية خدمة VNET؟

بعد إضافة نقاط نهاية خدمة VNet إلى حساب Azure Cosmos DB، لإجراء أي تغييرات على إعدادات الحساب، تحتاج إلى الوصول إلى Microsoft.Network/virtualNetworks/subnets/joinViaServiceEndpoint/action الإجراء لجميع VNETs المكونة على حساب Azure Cosmos DB الخاص بك. هذا الإذن مطلوب لأن عملية التخويل تتحقق من صحة الوصول إلى الموارد (مثل قاعدة البيانات وموارد الشبكة الظاهرية) قبل تقييم أي خصائص.

يتحقق التخويل من صحة إذن إجراء موارد الشبكات الظاهرية حتى إذا لم يحدد المستخدم قائمة ACL للشبكة الظاهرية باستخدام Azure CLI. حاليا، تدعم وحدة التحكم في حساب Azure Cosmos DB تعيين الحالة الكاملة لحساب Azure Cosmos DB. إحدى المعلمات الخاصة باستدعاءات وحدة التحكم هي virtualNetworkRules. في حالة عدم تحديد هذه المعلمة، يُجري Azure CLI استدعاء الحصول على قاعدة البيانات لاسترداد virtualNetworkRules ويستخدم هذه القيمة في استدعاء التحديث.

هل الشبكات الظاهرية النظيرة لديها أيضا حق الوصول إلى حساب Azure Cosmos DB؟

يمكن فقط للشبكة الظاهرية والشبكات الفرعية المضافة إلى حساب Azure Cosmos DB الوصول. لا تتمكن الشبكات الظاهرية النظيرة من الوصول إلى الحساب إلى أن تُضاف الشبكات الفرعية داخل الشبكات الظاهرية النظيرة إلى الحساب.

ما هو الحد الأقصى لعدد الشبكات الفرعية المسموح لها بالوصول إلى حساب Azure Cosmos DB واحد؟

حاليا، يمكن أن يكون لديك على الأكثر 256 شبكة فرعية مسموح بها لحساب Azure Cosmos DB.

هل يمكنني تمكين الوصول من شبكة ظاهرية خاصة ومسار Express؟

للوصول إلى حساب Azure Cosmos DB عبر مسار Express من أماكن العمل، ستحتاج إلى تمكين تناظر Microsoft. بمجرد وضع جدار حماية IP أو قواعد الوصول إلى الشبكة الظاهرية، يمكنك إضافة عناوين IP العامة المستخدمة لنظير Microsoft على جدار حماية IP لحساب Azure Cosmos DB للسماح للخدمات المحلية بالوصول إلى حساب Azure Cosmos DB.

هل أحتاج إلى تحديث قواعد مجموعات أمان الشبكة (NSG)؟

تُستخدَم قواعد NSG لتقييد إمكانية الاتصال الصادر والوارد من شبكة فرعية مع شبكة ظاهرية. عند إضافة نقطة نهاية الخدمة ل Azure Cosmos DB إلى الشبكة الفرعية، ليست هناك حاجة لفتح الاتصال الصادر في NSG لحساب Azure Cosmos DB الخاص بك.

هل تتوفر نقاط تقديم الخدمة لجميع الشبكات الظاهرية؟

لا، تحتوي الشبكات الظاهرية لـ Azure Resource Manager على نقطة تقديم خدمة مُمكَنة فقط. لا تدعم الشبكات الظاهرية التقليدية نقاط تقديم الخدمة.

متى يجب علي قبول الاتصالات من داخل مراكز بيانات Azure العامة لحساب Azure Cosmos DB؟

يجب تمكين هذا الإعداد فقط عندما تريد أن يكون حساب Azure Cosmos DB الخاص بك قابلاً للوصول إلى أي خدمة Azure في أي منطقة Azure. توفر خدمات الطرف الأول الأخرى في Azure مثل Azure Data Factory وAzure الذكاء الاصطناعي Search وثائق حول كيفية تأمين الوصول إلى مصادر البيانات بما في ذلك حسابات Azure Cosmos DB، على سبيل المثال:

- الشبكة الظاهرية المدارة من Azure Data Factory

- وصول Azure الذكاء الاصطناعي Search Indexer إلى الموارد المحمية

الخطوات التالية

- لتكوين جدار حماية لـ Azure Cosmos DB، راجع مقالة دعم جدار الحماية.