الاتصال بمجموعة Kubernetes وإدارتها عبر kubectl على جهاز Azure Stack Edge Pro GPU

ينطبق على:  Azure Stack Edge Pro - GPU

Azure Stack Edge Pro - GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

على جهاز Azure Stack Edge Pro، يتم إنشاء مجموعة Kubernetes عند تكوين دور الحساب. بمجرد إنشاء مجموعة Kubernetes، يمكنك الاتصال بنظام المجموعة وإدارته محليا من جهاز عميل عبر أداة أصلية مثل kubectl.

توضح هذه المقالة كيفية الاتصال بمجموعة Kubernetes على جهاز Azure Stack Edge Pro ثم إدارته باستخدام kubectl.

المتطلبات الأساسية

قبل البدء، تأكد من:

يمكنك الوصول إلى جهاز Azure Stack Edge Pro.

لقد قمت بتنشيط جهاز Azure Stack Edge Pro كما هو موضح في تنشيط Azure Stack Edge Pro.

لقد قمت بتمكين دور الحساب على الجهاز. تم أيضا إنشاء مجموعة Kubernetes على الجهاز عند تكوين الحساب على الجهاز وفقا للإرشادات الواردة في تكوين الحساب على جهاز Azure Stack Edge Pro.

يمكنك الوصول إلى نظام عميل Windows يعمل ب PowerShell 5.0 أو إصدار أحدث للوصول إلى الجهاز. يمكنك الحصول على أي عميل آخر مع نظام تشغيل مدعوم أيضا.

لديك نقطة نهاية واجهة برمجة تطبيقات Kubernetes من صفحة الجهاز لواجهة مستخدم الويب المحلية. لمزيد من المعلومات، راجع الإرشادات الموجودة في نقطة نهاية Get Kubernetes API

الاتصال بواجهة PowerShell

بعد إنشاء مجموعة Kubernetes، يمكنك الوصول إلى هذه المجموعة لإنشاء مساحات الأسماء والمستخدمين وتعيين المستخدمين إلى مساحات الأسماء. سيتطلب ذلك الاتصال بواجهة PowerShell للجهاز. اتبع هذه الخطوات على عميل Windows الذي يقوم بتشغيل PowerShell.

اعتمادا على نظام تشغيل العميل، تختلف إجراءات الاتصال عن بعد بالجهاز.

الاتصال عن بعد من عميل Windows

المتطلبات الأساسية

قبل البدء، تأكد من:

يقوم عميل Windows بتشغيل Windows PowerShell 5.0 أو إصدار أحدث.

يحتوي عميل Windows على سلسلة التوقيع (شهادة الجذر) المقابلة لشهادة العقدة المثبتة على الجهاز. للحصول على إرشادات مفصلة، راجع تثبيت الشهادة على عميل Windows.

يحتوي

hostsالملف الموجود فيC:\Windows\System32\drivers\etcلعميل Windows على إدخال مطابق لشهادة العقدة بالتنسيق التالي:<Device IP> <Node serial number>.<DNS domain of the device>فيما يلي مثال لإدخال الملف

hosts:10.100.10.10 1HXQG13.wdshcsso.com

الخطوات التفصيلية

اتبع هذه الخطوات للاتصال عن بعد من عميل Windows.

ابدأ في جلسة Windows PowerShell كمسؤول.

تأكد من تشغيل خدمة Windows Remote Management على عميل. في نافذة موجه الأوامر، يُرجى كتابة:

winrm quickconfigلمزيد من المعلومات، راجع التثبيت والتكوين لإدارة Windows عن بعد.

تعيين متغير إلى سلسلة الاتصال المستخدمة في

hostsالملف.$Name = "<Node serial number>.<DNS domain of the device>"استبدل

<Node serial number>و<DNS domain of the device>بالرقم التسلسلي للعقدة ومجال DNS لجهازك. يمكنك الحصول على قيم الرقم التسلسلي للعقدة من صفحة الشهادات ومجال DNS من صفحة الجهاز في واجهة مستخدم الويب المحلية لجهازك.لإضافة سلسلة الاتصال هذه لجهازك إلى قائمة المضيفين الموثوق بهم للعميل، اكتب الأمر التالي:

Set-Item WSMan:\localhost\Client\TrustedHosts $Name -Concatenate -Forceابدأ جلسة Windows PowerShell على الجهاز:

Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSLإذا رأيت خطأ متعلقًا بعلاقة الثقة، فتحقق مما إذا كانت سلسلة توقيع شهادة العقدة التي تم تحميلها إلى جهازك مثبتة أيضًا على العميل الذي يصل إلى جهازك.

أدخل كلمة المرور عند المطالبة. استخدم نفس كلمة المرور المستخدمة لتسجيل الدخول إلى واجهة مستخدم ويب المحلية. كلمة مرور واجهة مستخدم الويب المحلية الافتراضية هي Password1. عند الاتصال بنجاح بالجهاز باستخدام PowerShell البعيد، سترى نموذج الإخراج التالي:

Windows PowerShell Copyright (C) Microsoft Corporation. All rights reserved. PS C:\WINDOWS\system32> winrm quickconfig WinRM service is already running on this machine. PS C:\WINDOWS\system32> $Name = "1HXQG13.wdshcsso.com" PS C:\WINDOWS\system32> Set-Item WSMan:\localhost\Client\TrustedHosts $Name -Concatenate -Force PS C:\WINDOWS\system32> Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL WARNING: The Windows PowerShell interface of your device is intended to be used only for the initial network configuration. Please engage Microsoft Support if you need to access this interface to troubleshoot any potential issues you may be experiencing. Changes made through this interface without involving Microsoft Support could result in an unsupported configuration. [1HXQG13.wdshcsso.com]: PS>

عند استخدام -UseSSL الخيار ، كنت عن بعد عبر PowerShell عبر https. نوصي دائما باستخدام https للاتصال عن بعد عبر PowerShell. ضمن الشبكات الموثوق بها، يعد الاتصال عن بعد عبر PowerShell عبر http مقبولا. يمكنك أولا تمكين PowerShell البعيد عبر http في واجهة المستخدم المحلية. ثم يمكنك الاتصال بواجهة PowerShell للجهاز باستخدام الإجراء السابق دون -UseSSL الخيار.

إذا كنت لا تستخدم الشهادات (نوصي باستخدام الشهادات!)، يمكنك تخطي التحقق من صحة الشهادة باستخدام خيارات الجلسة: -SkipCACheck -SkipCNCheck -SkipRevocationCheck.

$sessOptions = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL -SessionOption $sessOptions

فيما يلي مثال على الإخراج عند تخطي التحقق من الشهادة:

PS C:\WINDOWS\system32> $Name = "1HXQG13.wdshcsso.com"

PS C:\WINDOWS\system32> $sessOptions = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

PS C:\WINDOWS\system32> $sessOptions

MaximumConnectionRedirectionCount : 5

NoCompression : False

NoMachineProfile : False

ProxyAccessType : None

ProxyAuthentication : Negotiate

ProxyCredential :

SkipCACheck : True

SkipCNCheck : True

SkipRevocationCheck : True

OperationTimeout : 00:03:00

NoEncryption : False

UseUTF16 : False

IncludePortInSPN : False

OutputBufferingMode : None

MaxConnectionRetryCount : 0

Culture :

UICulture :

MaximumReceivedDataSizePerCommand :

MaximumReceivedObjectSize :

ApplicationArguments :

OpenTimeout : 00:03:00

CancelTimeout : 00:01:00

IdleTimeout : -00:00:00.0010000

PS C:\WINDOWS\system32> Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL -SessionOption $sessOptions

WARNING: The Windows PowerShell interface of your device is intended to be used only for the initial network configuration. Please

engage Microsoft Support if you need to access this interface to troubleshoot any potential issues you may be experiencing.

Changes made through this interface without involving Microsoft Support could result in an unsupported configuration.

[1HXQG13.wdshcsso.com]: PS>

هام

في الإصدار الحالي، يمكنك الاتصال بواجهة PowerShell للجهاز فقط عبر عميل Windows. -UseSSL لا يعمل الخيار مع عملاء Linux.

تكوين الوصول إلى نظام المجموعة عبر Kubernetes RBAC

بعد إنشاء مجموعة Kubernetes، يمكنك استخدام kubectl عبر cmdline للوصول إلى نظام المجموعة.

في هذا الأسلوب، يمكنك إنشاء مساحة اسم ومستخدم. ثم تقوم بإقران المستخدم بمساحة الاسم. تحتاج أيضا إلى الحصول على ملف التكوين الذي يسمح لك باستخدام عميل Kubernetes للتحدث مباشرة إلى مجموعة Kubernetes التي قمت بإنشائها دون الحاجة إلى الاتصال بواجهة PowerShell لجهاز Azure Stack Edge Pro.

أنشئ مساحة اسم . النوع:

New-HcsKubernetesNamespace -Namespace <string>إشعار

بالنسبة لكل من مساحة الاسم وأسماء المستخدمين، تنطبق اصطلاحات تسمية المجال الفرعي DNS.

هنا هو إخراج العينة:

[10.100.10.10]: PS> New-HcsKubernetesNamespace -Namespace "myasetest1"أنشئ مستخدم واحصل على ملف تكوين. النوع:

New-HcsKubernetesUser -UserName <string>إشعار

لا يمكنك استخدام aseuser كاسم مستخدم لأنه محجوز لمستخدم افتراضي مقترن بمساحة اسم IoT ل Azure Stack Edge Pro.

فيما يلي عينة إخراج لملف التكوين:

[10.100.10.10]: PS> New-HcsKubernetesUser -UserName "aseuser1" apiVersion: v1 clusters: - cluster: certificate-authority-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUN5RENDQWJDZ0F3SUJBZ0lCQURBTkJna3Foa2lHOXcwQkFRc0ZBREFWTVJNd0VRWURWUVFERXdwcmRXSmwKY201bGRHVnpNQjRYRFRJd01ERXlPVEUyTlRFeE4xb1hEVE13TURFeU5qRTJOVEV4TjFvd0ZURVRNQkVHQTFVRQpBeE1LYTNWaVpYSnVaWFJsY3pDQ0FTSXdEUVlKS29aSWh2Y05BUUVCQlFBRGdnRVBBRENDQVFvQ2dnRUJBTXNpCkdZUHB0U1VWcDhKZEdVcHE1MVBURWhsZm8wWkk3YXFBdUlrOHZWdUFCZHJQK1FBSzFxcEN1di93NjIwbUtpZ0QKak1aT3Q4QkREREppWHF6UDZRZm5Oc0U2VXBHMnh0YnYrcTZHV2R5K0t6WkxMbXlwWGY3VjlzZEJnejVKVDNvYQpIdzFja2NTUklHSlV3UWxTbklNaHJUS3JUNDZFUUp3d282TmlNUzZMZDZieVk3WkUrTGg3OS9aNEhLanhTRmhMClc5ZG8veThZR3FXUDZmZTFmMmVmSkhUeGtwR05HZE1UVjNuOFlCZ0pSRzdrNjh0N2MrZ1NhbUlVWVJpTUNSNFAKYlFxcFpscWYvV2REZEJHOFh6aDJ0M1l4SkVIMm00T0Z1cSsvUitMYm95aHdKbmNMdVJ5OEpNZWlwTEQ3UlN0QwpZTDNNR0EzN2JieTRyYm4zVzg4Q0F3RUFBYU1qTUNFd0RnWURWUjBQQVFIL0JBUURBZ0trTUE4R0ExVWRFd0VCCi93UUZNQU1CQWY4d0RRWUpLb1pJaHZjTkFRRUxCUUFEZ2dFQkFNbzFwWlBtQzV1cmRPZUJhSWQ4eEQzRkxCMG8KTlErbXBXMWpDd0ZtY3h6dUtlWmRsNXc2N0tuS2JTcDR0TXo1cXg3bUtSc0UxcnBoWkh2VHlKUXg1ZFk2ZE1Kdgp5d2FQZjBpT05TNlU2cC9INE12U1dJaEtJZ1FuTnE1dDh4TjJCNnZpQW41RmZoRkx6WEQrUlZGSm42cnovWkZnCmV6MHpxTkNKYmcvelFucFROcmQ2cnFFRHpoSVFZOVdYVWQycFh3ZXRqUXJpMkpZamh4NmtEcTVoRkZTM0FLUnIKOWlQTVQxaWNkR1NUMFVvM1hIZ1k2ck45WGp3MHFrY2I0Sy83UlVVWlRvS3dKamROR3lNTnpad000L2puR0p5SwpQTE9ycU5Ddlkvb0lkVEM5eVZVY3VRbXVlR0VqT20xUnN1RDFHYVE0RTZwakppVWJpMVdrajJ1bFhOWT0KLS0tLS1FTkQgQ0VSVElGSUNBVEUtLS0tLQo= server: https://10.128.47.90:6443 name: kubernetes contexts: - context: cluster: kubernetes user: aseuser1 name: aseuser1@kubernetes current-context: aseuser1@kubernetes kind: Config preferences: {} users: - name: aseuser1 user: client-certificate-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUMwVENDQWJtZ0F3SUJBZ0lJWlFXcjY2cGFWSm93RFFZSktvWklodmNOQVFFTEJRQXdGVEVUTUJFR0ExVUUKQXhNS2EzVmlaWEp1WlhSbGN6QWVGdzB5TURBeE1qa3hOalV4TVRkYUZ3MHlNVEF4TWpneU1qVTJNVGRhTUJNeApFVEFQQmdOVkJBTVRDR0Z6WlhWelpYSXhNSUlCSWpBTkJna3Foa2lHOXcwQkFRRUZBQU9DQVE4QU1JSUJDZ0tDCkFRRUF4R3RDaXJ2cVhGYm5wVmtaYlVPRWQ3cXg2UzNVZ092MlhHRHNKM2VYWXN0bUxQVjMrQnlBcWwyN211L1AKaWdmaWt6MG9QSW1iYmtvcVJkamlYckxFZnk0N3dHcEhzdUhUOHNLY2tHTnJleFE2bXhaZ29xaU1nL2FuMUpMdwpiOFEvVnlQaWdVdUt6eVBseEhUZmlmSVM5MzR1VnZVZUc0dzlMRjAyZ2s2Nitpc0ZtanhsVmhseWRMNlc2UmZTCjl0OGpNMEFkdEpJL0xNbE13RHJJRVdFKzM4WDVNelJhQkJYNnlzNDFWSkZxekcwdW14dHdxN2pGOXp1UTE4ekIKalRZaDl3OWVKcDJwS2Fvak5tNE9SSDh4SzVSaUhocjJ2anFJWXkxRDd2WDh0b0U1K05HNmxHZjh5L1NvQnNRbQpmOG9vL1k3SEZmQXVGdlN6WUc1RUlQTFM4UUlEQVFBQm95Y3dKVEFPQmdOVkhROEJBZjhFQkFNQ0JhQXdFd1lEClZSMGxCQXd3Q2dZSUt3WUJCUVVIQXdJd0RRWUpLb1pJaHZjTkFRRUxCUUFEZ2dFQkFNR1BxY0YzS1BCbHZ0K24KN1NOcGE3anhWYkhZVGxyNTgwVWxzek93WEwwVnVPUUlCYmN2djIzZk9HNkhDZlQ0bWxBU0JRWVNZcmpLMjJTTwpTWld4cjNQUDlhVzNHajkxc0ttSnc1ZUF1WFhQbUJpK1RWQzBvY0ZLaEQvZ0o1aC93YnBaVndpVjVyRWE5Kzc2CnhNcFAzRld6dG5tT1hPaEl6UFNlR3B4YWpwQXd3ZXd4QU0yb0xGRFZFcy9XTFFMODJZM3NFcE93NVNaSVJJNXMKUHhMUTVnV1ZPM2x2SXcwZ3IrdkJlanZSOUZKaWVuTWFRdGdjSVgyRmpDaDBRMHVYRkdsTVNXWEljbjRLRTR0TApQSFFMalRSVUwyVnRXcW1YZ1RBM3RzN01DcGNRTFdPZFJUYkpSejZCbkc1aXVwcDdOSlFvYW9YcWpNVk5DVDZCCllYMEd0Skk9Ci0tLS0tRU5EIENFUlRJRklDQVRFLS0tLS0K client-key-data: LS0tLS1CRUdJTiBSU0EgUFJJVkFURSBLRVktLS0tLQpNSUlFb2dJQkFBS0NBUUVBeEd0Q2lydnFYRmJucFZrWmJVT0VkN3F4NlMzVWdPdjJYR0RzSjNlWFlzdG1MUFYzCitCeUFxbDI3bXUvUGlnZmlrejBvUEltYmJrb3FSZGppWHJMRWZ5NDd3R3BIc3VIVDhzS2NrR05yZXhRNm14WmcKb3FpTWcvYW4xSkx3YjhRL1Z5UGlnVXVLenlQbHhIVGZpZklTOTM0dVZ2VWVHNHc5TEYwMmdrNjYraXNGbWp4bApWaGx5ZEw2VzZSZlM5dDhqTTBBZHRKSS9MTWxNd0RySUVXRSszOFg1TXpSYUJCWDZ5czQxVkpGcXpHMHVteHR3CnE3akY5enVRMTh6QmpUWWg5dzllSnAycEthb2pObTRPUkg4eEs1UmlIaHIydmpxSVl5MUQ3dlg4dG9FNStORzYKbEdmOHkvU29Cc1FtZjhvby9ZN0hGZkF1RnZTellHNUVJUExTOFFJREFRQUJBb0lCQUVVSUVXM2kxMTQycU5raQo5RjNEWWZZV1pscTJZYjRoc0FjTmhWSGxwUTN5d0dsQ3FEUktDQ3BZSVF3MkJqSFR6WnpEM0xWU0E0K0NmMUxuCkE4QVdnaHJVcStsWE1QVzhpcG9DTGJaTlNzUUord0x3bld2dFl0MHFQaGZtd0p2M1UrK1RUQkwyOHNVVUw3ZVkKLzh0aWlhbno3ZU5mNklIMENyZmgxcnQ3WWhsemtRd1hBVHNScVJja0dMaTgrdGN5WnVzdGFhbENUSzBGRTdCaQpBUGE5a2w1SG56eCs4TTcvNWladHkwTUIxYWpWMnlGblBkUmlKSFVCb1AxVVV0QUthYjVZU0RvNllkZ2pIUTRHCjNWN1l1YWZobnVFMXA0VVIvUkloVVdjRlVVaTFBOFpZMFdnd1BDTmhnMWpQZU5vb2Y1UHpRbEY1OTRBREVwUUYKOFR2bG92RUNnWUVBOWZZbUxyY0tlQ0JiMTFoQVhoTi91Z1RTbU5xNnpFL1pPSWl6M0xwckdjRDhvWDdCVW9GcgplelkxbktSS2tkczE5OERnVjlQZUhuNzllQTRoMjM5RkIwNFFhMUJBdUVMRzRsdHJ3VlNxaFBENUR6YkcrSEhSCnJtYThVMEpUSmVVS0tJVjRUUGxlTzFtK2tjbkRJVXY1ckpwZDVXU3RvcUhXdk9RZkEvRUF0VlVDZ1lFQXpHOTcKTitCZVVvbFNiREttVUNGdTdPZGhYSXJYR3RnSEorZ2JOMDlnSHRURG5PY0IxZ1NzNkpZa1FPQU9qbWFxK05lRAp5SUF1NytheWlFRmpyT2tzTGhkSTREUXNkWFZveFFGVko1V1JwWlk3UTVRaFZpYUR2enR4NDlzSDlKSkplM2U0Cnl3NWdpNGkxKy90MnY2eWRKcWdNQ0xxOHlEdFRrcE9PSitkbkp5MENnWUJwZ3lpcURaZU9KTU9CUTdpSkl2QSsKQ21lVmJ1K0hTaEd6TU9HSHBPamc2V3IybEh1Mk94S3lqblM5TjdWTmtLNDhGQitwVFpnUm1RUi9CZ0Q4T2tLUQplYXFOZnFYazViQ1AxZ3dKcVpwazRVTFdoZmNoQ1NLY0lESlZ2VFFTSTRrU0RQK29kYWs0Nkt6WnVhWGRtTXdJCmdVZ2FhZkFhdmpaeVhhSDRmT0NDNlFLQmdHVXJCaDh3dVh5KzJEc1RGWnF4OE9McjNoS2Q0clUyRXRSODJIc1cKbk1xbEgraVZxU0x3VFdFTWJBUnUzTVU3cVlCYnBxdWlRNWdVNG1UcmR4Z3FpK0tEUTEwd2RJL3IrbDBEdTlCTApCRGlkajlaeGg4M0tZWWhSTXBzLzJULys1TDVsRU4zcnozczl2RkZtcisxS3pycENqeklDdDBtZmtrd0hHV0pGCjhaWkJBb0dBVXB3aUIrcWlHbkpxU1FtZHNSZFVabGFBaTRpbGhaa01RYTRHem95ZFQ3OTVHTm44ZThBRjd3WHMKTGpyYjdEV1FwakdCMnZpUlkySUZBVmIyKzZsdDlwOVJRMTZnSmxpNU5ZRXVvQWRoWXBsVWdBZGFHWHNGNHdabwo3SHFHTHBGdmUxVU5Gb0dQdkxpWUNrUFVYdGduQ3dNb0R2SEpKNzVYMXl6ckh6cmxUS1k9Ci0tLS0tRU5EIFJTQSBQUklWQVRFIEtFWS0tLS0tCg== [10.100.10.10]: PS>يتم عرض ملف تكوين في نص عادي. انسخ هذا الملف واحفظه كملف تكوين .

هام

لا تحفظ ملف التكوين كملف .txt ، احفظ الملف دون أي ملحق ملف.

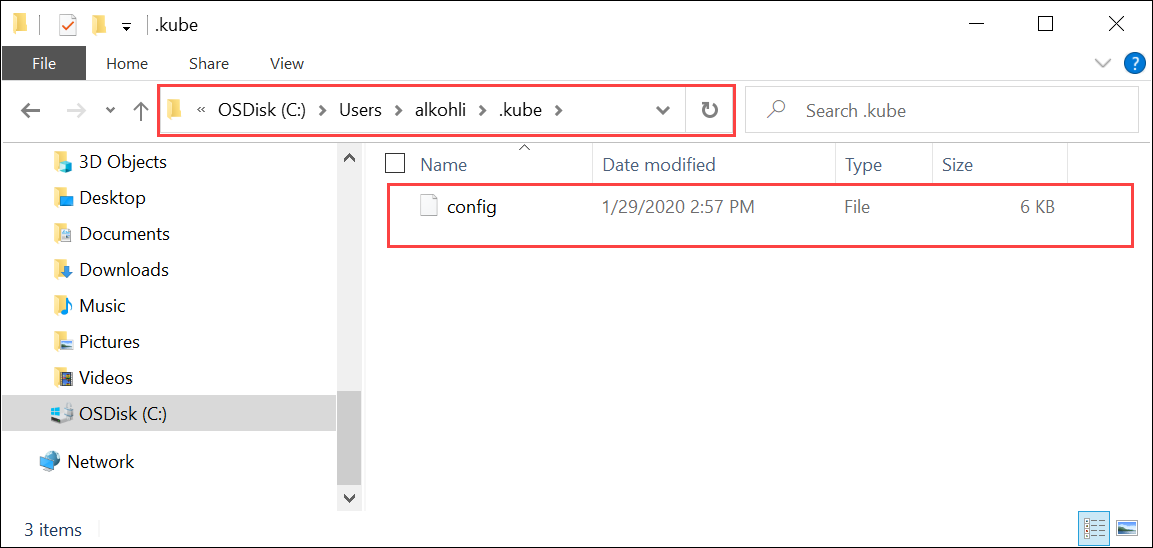

يجب أن يكون ملف التكوين في

.kubeمجلد ملف تعريف المستخدم الخاص بك على الجهاز المحلي. انسخ الملف إلى هذا المجلد في ملف تعريف المستخدم.

أقرن مساحة الاسم بالمستخدم الذي أنشأته. النوع:

Grant-HcsKubernetesNamespaceAccess -Namespace <string> -UserName <string>هنا هو إخراج العينة:

[10.100.10.10]: PS>Grant-HcsKubernetesNamespaceAccess -Namespace "myasetest1" -UserName "aseuser1"بمجرد أن يكون لديك ملف التكوين، لا تحتاج إلى الوصول الفعلي إلى نظام المجموعة. إذا كان عميلك يمكنه اختبار اتصال IP لجهاز Azure Stack Edge Pro، يجب أن تكون قادرا على توجيه نظام المجموعة باستخدام أوامر kubectl .

ابدأ جلسة PowerShell جديدة على عميلك. لا تحتاج إلى الاتصال بواجهة الجهاز. يمكنك الآن التثبيت

kubectlعلى العميل باستخدام الأمر التالي:PS C:\windows\system32> curl.exe -LO "https://dl.k8s.io/release/v1.25.0/bin/windows/amd64/kubectl.exe" PS C:\windows\system32>على سبيل المثال، إذا كانت عقدة Kubernetes الرئيسية تعمل الإصدار 1.25.0، فقم بتثبيت v1.25.0 على العميل.

هام

قم بتنزيل عميل منحرف لا يزيد عن إصدار ثانوي واحد من الإصدار الرئيسي. إصدار العميل ولكن قد يؤدي الرئيسي من قبل ما يصل إلى إصدار ثانوي واحد. على سبيل المثال، يجب أن يعمل v1.3 master مع عقد v1.1 وv1.2 وv1.3، ويجب أن يعمل مع عملاء v1.2 وv1.3 وv1.4. لمزيد من المعلومات حول إصدار عميل Kubernetes، راجع نهج دعم انحراف إصدار Kubernetes والإصدار. لمزيد من المعلومات حول إصدار خادم Kubernetes على Azure Stack Edge Pro، انتقل إلى الحصول على إصدار خادم Kubernetes. في بعض الأحيان،

kubectlيتم تثبيته مسبقا على النظام الخاص بك إذا كنت تقوم بتشغيل Docker لنظام التشغيل Windows أو أدوات أخرى. من المهم تنزيل الإصدار المحدد منkubectlكما هو موضح في هذا القسم للعمل مع مجموعة kubernetes هذه.يستغرق التثبيت عدة دقائق.

تحقق من أن الإصدار المثبت هو الإصدار الذي قمت بتنزيله. يجب تحديد المسار المطلق إلى المكان الذي تم تثبيته

kubectl.exeعلى النظام الخاص بك.PS C:\Users\myuser> C:\windows\system32\kubectl.exe version Client Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.2", GitCommit:"f6278300bebbb750328ac16ee6dd3aa7d3549568", GitTreeState:"clean", BuildDate:"2019-08-05T09:23:26Z", GoVersion:"go1.12.5", Compiler:"gc", Platform:"windows/amd64"} Server Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.1", GitCommit:"4485c6f18cee9a5d3c3b4e523bd27972b1b53892", GitTreeState:"clean", BuildDate:"2019-07-18T09:09:21Z", GoVersion:"go1.12.5", Compiler:"gc", Platform:"linux/amd64"} PS C:\Users\myuser>لمزيد من المعلومات حول الأوامر المستخدمة لإدارة مجموعة Kubernetes، انتقل إلى نظرة عامة على

kubectlkubectl.أضف إدخال DNS إلى ملف المضيفين على نظامك.

قم بتشغيل المفكرة كمسؤول وافتح

hostsالملف الموجود فيC:\windows\system32\drivers\etc\hosts.استخدم المعلومات التي حفظتها من صفحة الجهاز في واجهة المستخدم المحلية في الخطوة السابقة لإنشاء الإدخال في ملف المضيفين.

على سبيل المثال، انسخ نقطة

https://compute.asedevice.microsoftdatabox.com/[10.100.10.10]النهاية هذه لإنشاء الإدخال التالي باستخدام عنوان IP للجهاز ومجال DNS:10.100.10.10 compute.asedevice.microsoftdatabox.com

للتحقق من أنه يمكنك الاتصال بوحدات Kubernetes، اكتب:

PS C:\Users\myuser> kubectl get pods -n "myasetest1" No resources found. PS C:\Users\myuser>

يمكنك الآن نشر تطبيقاتك في مساحة الاسم، ثم عرض هذه التطبيقات وسجلاتها.

هام

هناك العديد من الأوامر التي لن تتمكن من تشغيلها، على سبيل المثال، الأوامر التي تتطلب منك الوصول إلى المسؤول. يمكنك فقط تنفيذ العمليات المسموح بها على مساحة الاسم.

إزالة مجموعة Kubernetes

لإزالة مجموعة Kubernetes، ستحتاج إلى إزالة تكوين IoT Edge.

للحصول على إرشادات مفصلة، انتقل إلى إدارة تكوين IoT Edge.

الخطوات التالية

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ