إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

توضح هذه المقالة كيفية إنشاء كيان خدمة Azure Databricks واستخدامه للمصادقة على كيان هدف باستخدام OAuth.

الخطوة 1: إنشاء كيان الخدمة

يمكن لمسؤولي الحساب ومسؤولي مساحة العمل إنشاء كيانات خدمة. توضح هذه الخطوة إنشاء كيان خدمة في مساحة عمل. لاستخدام وحدة تحكم الحساب، راجع إدارة كيانات الخدمة في حسابك.

يمكنك أيضا إنشاء كيان خدمة مدار بواسطة معرف Microsoft Entra وإضافته إلى Azure Databricks. لمزيد من المعلومات، راجع كيانات خدمة معرف Databricks وMicrosoft Entra.

- كمسؤول مساحة عمل، سجل الدخول إلى مساحة عمل Azure Databricks.

- انقر فوق اسم المستخدم الخاص بك في الشريط العلوي من مساحة عمل Azure Databricks وحدد الإعدادات.

- انقر فوق علامة التبويب الهوية والوصول .

- إلى جانب أساسيات الخدمة، انقر فوق إدارة.

- انقر فوق إضافة كيان الخدمة.

- انقر فوق سهم القائمة المنسدلة في مربع البحث ثم انقر فوق إضافة جديد.

- ضمن Management، اختر Databricks managed.

- أدخل اسما لمدير الخدمة.

- انقر فوق إضافة.

تتم إضافة كيان الخدمة إلى كل من مساحة العمل وحساب Azure Databricks.

الخطوة 2: تعيين أذونات إلى كيان الخدمة

- انقر فوق اسم كيان الخدمة لفتح صفحة التفاصيل الخاصة به.

- في علامة التبويب التكوينات ، حدد المربع الموجود بجانب كل استحقاق تريد أن يكون لكيان الخدمة لمساحة العمل هذه، ثم انقر فوق تحديث.

- في علامة التبويب أذونات ، امنح حق الوصول إلى أي من مستخدمي Azure Databricks وكيانات الخدمة والمجموعات التي تريد إدارتها واستخدامها لكيان الخدمة هذا. راجع إدارة الأدوار على كيان الخدمة.

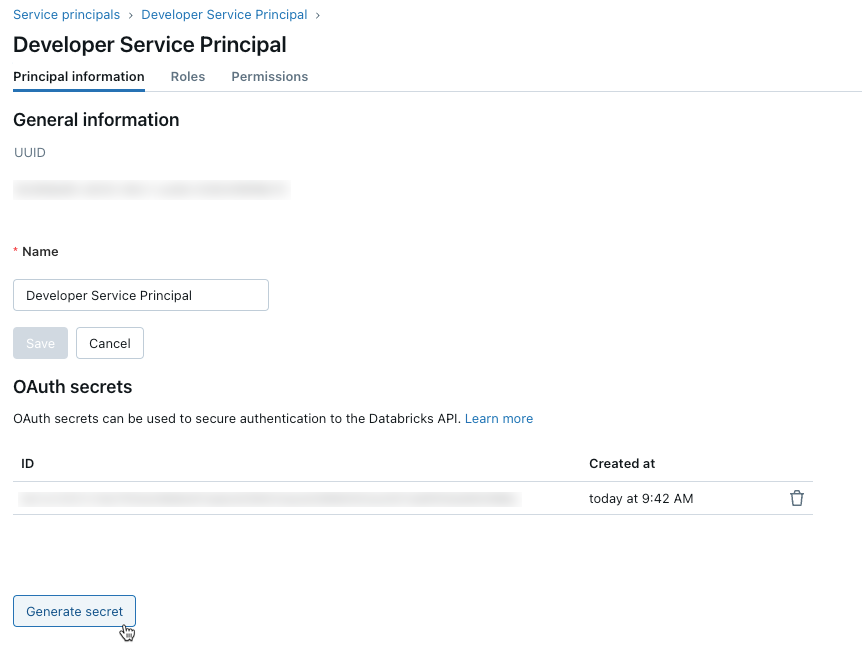

الخطوة 3: إنشاء سر OAuth لمدير الخدمة

قبل أن تتمكن من استخدام OAuth للمصادقة على Azure Databricks، يجب أولا إنشاء سر OAuth، والذي يمكن استخدامه لإنشاء رموز وصول OAuth المميزة. يمكن أن يحتوي كيان الخدمة على ما يصل إلى خمسة أسرار OAuth. يمكن لمسؤولي الحساب ومسؤولي مساحة العمل إنشاء سر OAuth لمدير الخدمة.

في صفحة تفاصيل كيان الخدمة، انقر فوق علامة التبويب Secrets .

ضمن OAuth secrets، انقر فوق Generate secret.

انسخ Secret and Client ID المعروض، ثم انقر فوق Done.

لن يتم الكشف عن السر إلا مرة واحدة أثناء الإنشاء. معرف العميل هو نفس معرف تطبيق كيان الخدمة.

يمكن لمسؤولي الحساب أيضا إنشاء سر OAuth من صفحة تفاصيل كيان الخدمة في وحدة تحكم الحساب.

بصفتك مسؤول حساب، سجل الدخول إلى وحدة تحكم الحساب.

انقر فوق

إدارة المستخدم.

إدارة المستخدم.في علامة التبويب Service principals ، حدد كيان الخدمة.

ضمن OAuth secrets، انقر فوق Generate secret.

انسخ Secret and Client ID المعروض، ثم انقر فوق Done.

إشعار

لتمكين كيان الخدمة من استخدام أنظمة المجموعات أو مستودعات SQL، يجب منح كيان الخدمة حق الوصول إليها. راجع حساب الأذونات أو إدارة مستودع SQL.

الخطوة 4: استخدام مصادقة OAuth M2M

لاستخدام مصادقة OAuth M2M، يجب تعيين متغيرات البيئة المقترنة التالية أو .databrickscfg الحقول أو حقول Terraform أو Config الحقول:

- مضيف Azure Databricks، المحدد لعمليات

https://accounts.azuredatabricks.netالحساب أو عنوان URL المستهدف لكل مساحة عمل، على سبيل المثالhttps://adb-1234567890123456.7.azuredatabricks.netلعمليات مساحة العمل. - معرف حساب Azure Databricks لعمليات حساب Azure Databricks.

- معرف العميل الأساسي للخدمة.

- سر كيان الخدمة.

لتنفيذ مصادقة OAuth M2M، قم بدمج ما يلي ضمن التعليمات البرمجية الخاصة بك، استنادا إلى الأداة المشاركة أو SDK:

البيئة

لاستخدام متغيرات البيئة لنوع مصادقة Azure Databricks معين باستخدام أداة أو SDK، راجع مصادقة الوصول إلى موارد Azure Databricks أو وثائق الأداة أو SDK. راجع أيضا متغيرات البيئة وحقول المصادقة الموحدة للعميل والأساليب الافتراضية للمصادقة الموحدة للعميل.

بالنسبة للعمليات على مستوى الحساب، قم بتعيين متغيرات البيئة التالية:

DATABRICKS_HOST، قم بتعيين إلى عنوان URL لوحدة تحكم حساب Azure Databricks،https://accounts.azuredatabricks.net.DATABRICKS_ACCOUNT_IDDATABRICKS_CLIENT_IDDATABRICKS_CLIENT_SECRET

بالنسبة للعمليات على مستوى مساحة العمل، قم بتعيين متغيرات البيئة التالية:

DATABRICKS_HOST، قم بتعيين إلى عنوان URL الخاص ب Azure Databricks لكل مساحة عمل، على سبيل المثالhttps://adb-1234567890123456.7.azuredatabricks.net.DATABRICKS_CLIENT_IDDATABRICKS_CLIENT_SECRET

ملف التعريف

إنشاء ملف تعريف تكوين Azure Databricks أو تعريفه باستخدام الحقول التالية في ملفك.databrickscfg. إذا قمت بإنشاء ملف التعريف، فاستبدل العناصر النائبة بالقيم المناسبة. لاستخدام ملف التعريف مع أداة أو SDK، راجع مصادقة الوصول إلى موارد Azure Databricks أو وثائق الأداة أو SDK. راجع أيضا متغيرات البيئة وحقول المصادقة الموحدة للعميل والأساليب الافتراضية للمصادقة الموحدة للعميل.

بالنسبة للعمليات على مستوى الحساب، قم بتعيين القيم التالية في ملفك .databrickscfg . في هذه الحالة، عنوان URL لوحدة تحكم حساب Azure Databricks هو https://accounts.azuredatabricks.net:

[<some-unique-configuration-profile-name>]

host = <account-console-url>

account_id = <account-id>

client_id = <service-principal-client-id>

client_secret = <service-principal-secret>

بالنسبة للعمليات على مستوى مساحة العمل، قم بتعيين القيم التالية في الملف..databrickscfg في هذه الحالة، يكون المضيف هو عنوان URL الخاص ب Azure Databricks لكل مساحة عمل، على سبيل المثالhttps://adb-1234567890123456.7.azuredatabricks.net:

[<some-unique-configuration-profile-name>]

host = <workspace-url>

client_id = <service-principal-client-id>

client_secret = <service-principal-secret>

CLI

بالنسبة إلى Databricks CLI، قم بأحد الإجراءات التالية:

- تعيين متغيرات البيئة كما هو محدد في قسم "البيئة" لهذه المقالة.

- تعيين القيم الموجودة في

.databrickscfgالملف كما هو محدد في قسم "ملف التعريف" في هذه المقالة.

دائما ما تكون لمتغيرات البيئة الأسبقية على القيم الموجودة في الملف..databrickscfg

راجع أيضا مصادقة OAuth من جهاز إلى جهاز (M2M).

اتصال

إشعار

يتم دعم مصادقة OAuth M2M على إصدارات Databricks Connect التالية:

- بالنسبة إلى Python وDatabricks Connect ل Databricks Runtime 14.0 وما فوق.

- بالنسبة إلى Scala وDatabricks Connect ل Databricks Runtime 13.3 LTS وما فوق. يجب ترقية Databricks SDK ل Java المضمنة مع Databricks Connect لوقت تشغيل Databricks 13.3 LTS وما فوق إلى Databricks SDK ل Java 0.17.0 أو أعلى.

بالنسبة إلى Databricks Connect، يمكنك القيام بأحد الإجراءات التالية:

- تعيين القيم الموجودة في الملف لعمليات

.databrickscfgAzure Databricks على مستوى مساحة العمل كما هو محدد في قسم "ملف التعريف" في هذه المقالة. قم أيضا بتعيينcluster_idمتغير البيئة في ملف التعريف الخاص بك إلى عنوان URL لكل مساحة عمل، على سبيل المثالhttps://adb-1234567890123456.7.azuredatabricks.net. - تعيين متغيرات البيئة لعمليات Azure Databricks على مستوى مساحة العمل كما هو محدد في قسم "البيئة" في هذه المقالة. قم أيضا بتعيين

DATABRICKS_CLUSTER_IDمتغير البيئة إلى عنوان URL لكل مساحة عمل، على سبيل المثالhttps://adb-1234567890123456.7.azuredatabricks.net.

دائما ما تكون للقيم الموجودة في .databrickscfg الملف الأسبقية على متغيرات البيئة.

لتهيئة عميل Databricks Connect مع متغيرات البيئة هذه أو القيم في ملفك .databrickscfg ، راجع تكوين الحساب ل Databricks Connect.

تعليمة VS الظاهرية

للحصول على ملحق Databricks ل Visual Studio Code، قم بما يلي:

- تعيين القيم الموجودة في الملف لعمليات

.databrickscfgAzure Databricks على مستوى مساحة العمل كما هو محدد في قسم "ملف التعريف" في هذه المقالة. - في جزء التكوين من ملحق Databricks ل Visual Studio Code، انقر فوق تكوين Databricks.

- في لوحة الأوامر، لمضيف Databricks، أدخل عنوان URL لكل مساحة عمل، على سبيل المثال

https://adb-1234567890123456.7.azuredatabricks.net، ثم اضغطEnterعلى . - في لوحة الأوامر، حدد اسم ملف التعريف الهدف في قائمة عنوان URL الخاص بك.

لمزيد من التفاصيل، راجع إعداد المصادقة لملحق Databricks ل Visual Studio Code.

Terraform

بالنسبة للعمليات على مستوى الحساب، للمصادقة الافتراضية:

provider "databricks" {

alias = "accounts"

}

للتكوين المباشر (استبدل العناصر النائبة retrieve بتطبيقك الخاص لاسترداد القيم من وحدة التحكم أو مخزن تكوين آخر، مثل HashiCorp Vault. راجع أيضا موفر Vault). في هذه الحالة، عنوان URL لوحدة تحكم حساب Azure Databricks هو https://accounts.azuredatabricks.net:

provider "databricks" {

alias = "accounts"

host = <retrieve-account-console-url>

account_id = <retrieve-account-id>

client_id = <retrieve-client-id>

client_secret = <retrieve-client-secret>

}

بالنسبة للعمليات على مستوى مساحة العمل، للمصادقة الافتراضية:

provider "databricks" {

alias = "workspace"

}

للتكوين المباشر (استبدل العناصر النائبة retrieve بتطبيقك الخاص لاسترداد القيم من وحدة التحكم أو مخزن تكوين آخر، مثل HashiCorp Vault. راجع أيضا موفر Vault). في هذه الحالة، يكون المضيف هو عنوان URL الخاص ب Azure Databricks لكل مساحة عمل، على سبيل المثالhttps://adb-1234567890123456.7.azuredatabricks.net:

provider "databricks" {

alias = "workspace"

host = <retrieve-workspace-url>

client_id = <retrieve-client-id>

client_secret = <retrieve-client-secret>

}

لمزيد من المعلومات حول المصادقة مع موفر Databricks Terraform، راجع المصادقة.

Python

بالنسبة للعمليات على مستوى الحساب، استخدم ما يلي للمصادقة الافتراضية:

from databricks.sdk import AccountClient

a = AccountClient()

# ...

للتكوين المباشر، استخدم ما يلي، استبدال العناصر النائبة retrieve بتنفيذك الخاص، لاسترداد القيم من وحدة التحكم أو مخزن التكوين الآخر، مثل Azure KeyVault. في هذه الحالة، عنوان URL لوحدة تحكم حساب Azure Databricks هو https://accounts.azuredatabricks.net:

from databricks.sdk import AccountClient

a = AccountClient(

host = retrieve_account_console_url(),

account_id = retrieve_account_id(),

client_id = retrieve_client_id(),

client_secret = retrieve_client_secret()

)

# ...

بالنسبة للعمليات على مستوى مساحة العمل، المصادقة الافتراضية على وجه التحديد:

from databricks.sdk import WorkspaceClient

w = WorkspaceClient()

# ...

للتكوين المباشر، استبدل retrieve العناصر النائبة بتطبيقك الخاص لاسترداد القيم من وحدة التحكم أو مخزن التكوين الآخر، مثل Azure KeyVault. في هذه الحالة، يكون المضيف هو عنوان URL الخاص ب Azure Databricks لكل مساحة عمل، على سبيل المثالhttps://adb-1234567890123456.7.azuredatabricks.net:

from databricks.sdk import WorkspaceClient

w = WorkspaceClient(

host = retrieve_workspace_url(),

client_id = retrieve_client_id(),

client_secret = retrieve_client_secret()

)

# ...

لمزيد من المعلومات حول المصادقة باستخدام أدوات Databricks وSDKs التي تستخدم Python وتنفذ المصادقة الموحدة لعميل Databricks، راجع:

- إعداد عميل Databricks Connect ل Python

- مصادقة Databricks SDK ل Python باستخدام حساب Azure Databricks أو مساحة العمل

إشعار

يستخدم ملحق Databricks ل Visual Studio Code Python ولكنه لم ينفذ بعد مصادقة OAuth M2M.

Java

بالنسبة للعمليات على مستوى مساحة العمل، للمصادقة الافتراضية:

import com.databricks.sdk.WorkspaceClient;

// ...

WorkspaceClient w = new WorkspaceClient();

// ...

للتكوين المباشر (استبدل retrieve العناصر النائبة بتطبيقك الخاص لاسترداد القيم من وحدة التحكم أو مخزن التكوين الآخر، مثل Azure KeyVault). في هذه الحالة، يكون المضيف هو عنوان URL الخاص ب Azure Databricks لكل مساحة عمل، على سبيل المثالhttps://adb-1234567890123456.7.azuredatabricks.net:

import com.databricks.sdk.WorkspaceClient;

import com.databricks.sdk.core.DatabricksConfig;

// ...

DatabricksConfig cfg = new DatabricksConfig()

.setHost(retrieveWorkspaceUrl())

.setClientId(retrieveClientId())

.setClientSecret(retrieveClientSecret());

WorkspaceClient w = new WorkspaceClient(cfg);

// ...

لمزيد من المعلومات حول المصادقة باستخدام أدوات Databricks وSDKs التي تستخدم Java وتنفذ المصادقة الموحدة لعميل Databricks، راجع:

- إعداد عميل Databricks Connect ل Scala (يستخدم عميل Databricks Connect ل Scala Databricks SDK المضمن ل Java للمصادقة)

- مصادقة Databricks SDK ل Java باستخدام حساب Azure Databricks أو مساحة العمل

انتقال

بالنسبة للعمليات على مستوى الحساب، للمصادقة الافتراضية:

import (

"github.com/databricks/databricks-sdk-go"

)

// ...

w := databricks.Must(databricks.NewWorkspaceClient())

// ...

للتكوين المباشر (استبدل retrieve العناصر النائبة بتطبيقك الخاص لاسترداد القيم من وحدة التحكم أو مخزن التكوين الآخر، مثل Azure KeyVault). في هذه الحالة، عنوان URL لوحدة تحكم حساب Azure Databricks هو https://accounts.azuredatabricks.net:

import (

"github.com/databricks/databricks-sdk-go"

)

// ...

w := databricks.Must(databricks.NewWorkspaceClient(&databricks.Config{

Host: retrieveAccountConsoleUrl(),

AccountId: retrieveAccountId(),

ClientId: retrieveClientId(),

ClientSecret: retrieveClientSecret(),

}))

// ...

بالنسبة للعمليات على مستوى مساحة العمل، للمصادقة الافتراضية:

import (

"github.com/databricks/databricks-sdk-go"

)

// ...

a := databricks.Must(databricks.NewAccountClient())

// ...

للتكوين المباشر (استبدل retrieve العناصر النائبة بتطبيقك الخاص لاسترداد القيم من وحدة التحكم أو مخزن التكوين الآخر، مثل Azure KeyVault). في هذه الحالة، يكون المضيف هو عنوان URL الخاص ب Azure Databricks لكل مساحة عمل، على سبيل المثالhttps://adb-1234567890123456.7.azuredatabricks.net:

import (

"github.com/databricks/databricks-sdk-go"

)

// ...

a := databricks.Must(databricks.NewAccountClient(&databricks.Config{

Host: retrieveWorkspaceUrl(),

ClientId: retrieveClientId(),

ClientSecret: retrieveClientSecret(),

}))

// ...

لمزيد من المعلومات حول المصادقة باستخدام أدوات Databricks وSDKs التي تستخدم Go والتي تنفذ المصادقة الموحدة لعميل Databricks، راجع مصادقة Databricks SDK ل Go باستخدام حساب Azure Databricks أو مساحة العمل.

إنشاء واستخدام رموز الوصول المميزة يدويا لمصادقة OAuth M2M

ستقوم أدوات Azure Databricks وSDKs التي تنفذ معيار المصادقة الموحد لعميل Databricks تلقائيا بإنشاء وتحديث واستخدام رموز الوصول المميزة ل Azure Databricks OAuth نيابة عنك حسب الحاجة لمصادقة OAuth M2M.

توصي Databricks باستخدام مصادقة العميل الموحدة، ولكن إذا كان يجب عليك إنشاء رموز الوصول المميزة ل Azure Databricks OAuth أو تحديثها أو استخدامها يدويا، فاتبع الإرشادات الواردة في هذا القسم.

استخدم معرف العميل الخاص بكيان الخدمة وسر OAuth لطلب رمز وصول OAuth للمصادقة على كل من واجهات برمجة تطبيقات REST على مستوى الحساب وواجهات برمجة تطبيقات REST على مستوى مساحة العمل. ستنتهي صلاحية الرمز المميز للوصول في ساعة واحدة. يجب طلب رمز وصول OAuth جديد بعد انتهاء الصلاحية. يعتمد نطاق الرمز المميز للوصول إلى OAuth على المستوى الذي تقوم بإنشاء الرمز المميز منه. يمكنك إنشاء رمز مميز على مستوى الحساب أو مستوى مساحة العمل، كما يلي:

- لاستدعاء واجهات برمجة تطبيقات REST على مستوى الحساب ومساحة العمل داخل الحسابات ومساحات العمل التي يمكن لمدير الخدمة الوصول إليها، قم بإنشاء رمز مميز للوصول يدويا على مستوى الحساب.

- لاستدعاء واجهات برمجة تطبيقات REST داخل واحدة فقط من مساحات العمل التي يمكن لمدير الخدمة الوصول إليها، قم بإنشاء رمز مميز للوصول يدويا على مستوى مساحة العمل لمساحة العمل هذه فقط.

إنشاء رمز مميز للوصول على مستوى الحساب يدويا

يمكن استخدام رمز وصول OAuth المميز الذي تم إنشاؤه من مستوى الحساب مقابل واجهات برمجة تطبيقات Rest Databricks في الحساب، وفي أي مساحات عمل يمكن لمدير الخدمة الوصول إليها.

بصفتك مسؤول حساب، سجل الدخول إلى وحدة تحكم الحساب.

انقر فوق السهم لأسفل إلى جانب اسم المستخدم في الزاوية العلوية اليسرى.

انسخ معرف حسابك.

أنشئ عنوان URL لنقطة نهاية الرمز المميز عن طريق استبدال

<my-account-id>عنوان URL التالي بمعرف الحساب الذي نسخته.https://accounts.azuredatabricks.net/oidc/accounts/<my-account-id>/v1/tokenاستخدم عميلا مثل

curlلطلب رمز وصول OAuth المميز مع عنوان URL لنقطة نهاية الرمز المميز، ومعرف عميل كيان الخدمة (المعروف أيضا باسم معرف التطبيق)، وسر OAuth الخاص بكيان الخدمة الذي أنشأته.all-apisيطلب النطاق رمز وصول OAuth المميز الذي يمكن استخدامه للوصول إلى جميع واجهات برمجة تطبيقات REST Databricks التي تم منح كيان الخدمة حق الوصول إليها.- استبدل

<token-endpoint-URL>بعنوان URL لنقطة نهاية الرمز المميز السابق. - استبدل

<client-id>بمعرف عميل كيان الخدمة، والذي يعرف أيضا باسم معرف التطبيق. - استبدل

<client-secret>بسر OAuth الخاص بكيان الخدمة الذي قمت بإنشائه.

export CLIENT_ID=<client-id> export CLIENT_SECRET=<client-secret> curl --request POST \ --url <token-endpoint-URL> \ --user "$CLIENT_ID:$CLIENT_SECRET" \ --data 'grant_type=client_credentials&scope=all-apis'يؤدي هذا إلى إنشاء استجابة مشابهة ل:

{ "access_token": "eyJraWQiOiJkYTA4ZTVjZ…", "token_type": "Bearer", "expires_in": 3600 }انسخ من

access_tokenالاستجابة.- استبدل

إنشاء رمز مميز للوصول على مستوى مساحة العمل يدويا

يمكن للرمز المميز للوصول OAuth الذي تم إنشاؤه من مستوى مساحة العمل الوصول فقط إلى واجهات برمجة تطبيقات REST في مساحة العمل هذه، حتى إذا كان كيان الخدمة مسؤول حساب أو عضوا في مساحات عمل أخرى.

إنشاء عنوان URL لنقطة نهاية الرمز المميز عن طريق استبدال

https://<databricks-instance>بعنوان URL لمساحة العمل لنشر Azure Databricks:https://<databricks-instance>/oidc/v1/tokenاستخدم عميلا مثل

curlلطلب رمز وصول OAuth المميز مع عنوان URL لنقطة نهاية الرمز المميز، ومعرف عميل كيان الخدمة (المعروف أيضا باسم معرف التطبيق)، وسر OAuth الخاص بكيان الخدمة الذي أنشأته.all-apisيطلب النطاق رمز وصول OAuth المميز الذي يمكن استخدامه للوصول إلى جميع واجهات برمجة تطبيقات Rest Databricks التي تم منح كيان الخدمة حق الوصول إليها داخل مساحة العمل التي تطلب الرمز المميز منها.- استبدل

<token-endpoint-URL>بعنوان URL لنقطة نهاية الرمز المميز السابق. - استبدل

<client-id>بمعرف عميل كيان الخدمة، والذي يعرف أيضا باسم معرف التطبيق. - استبدل

<client-secret>بسر OAuth الخاص بكيان الخدمة الذي قمت بإنشائه.

export CLIENT_ID=<client-id> export CLIENT_SECRET=<client-secret> curl --request POST \ --url <token-endpoint-URL> \ --user "$CLIENT_ID:$CLIENT_SECRET" \ --data 'grant_type=client_credentials&scope=all-apis'يؤدي هذا إلى إنشاء استجابة مشابهة ل:

{ "access_token": "eyJraWQiOiJkYTA4ZTVjZ…", "token_type": "Bearer", "expires_in": 3600 }انسخ من

access_tokenالاستجابة.- استبدل

استدعاء واجهة برمجة تطبيقات REST ل Databricks

يمكنك الآن استخدام الرمز المميز للوصول OAuth للمصادقة على واجهات برمجة تطبيقات REST على مستوى حساب Azure Databricks وواجهات برمجة تطبيقات REST على مستوى مساحة العمل. يجب أن يكون كيان الخدمة مسؤول حساب لاستدعاء واجهات برمجة تطبيقات REST على مستوى الحساب.

يمكنك تضمين الرمز المميز في العنوان باستخدام Bearer المصادقة. يمكنك استخدام هذا الأسلوب مع curl أو أي عميل تقوم بإنشاءه.

مثال على طلب واجهة برمجة تطبيقات REST على مستوى الحساب

يستخدم Bearer هذا المثال المصادقة للحصول على قائمة بجميع مساحات العمل المقترنة بحساب.

- استبدل

<oauth-access-token>برمز وصول OAuth الخاص بكيان الخدمة الذي نسخته في الخطوة السابقة. - استبدل

<account-id>بمعرف حسابك.

export OAUTH_TOKEN=<oauth-access-token>

curl --request GET --header "Authorization: Bearer $OAUTH_TOKEN" \

'https://accounts.azuredatabricks.net/api/2.0/accounts/<account-id>/workspaces'

مثال على طلب واجهة برمجة تطبيقات REST على مستوى مساحة العمل

يستخدم Bearer هذا المثال المصادقة لسرد كافة المجموعات المتوفرة في مساحة العمل المحددة.

- استبدل

<oauth-access-token>برمز وصول OAuth الخاص بكيان الخدمة الذي نسخته في الخطوة السابقة. - استبدل

<workspace-URL>بعنوان URL لمساحة العمل الأساسية، والذي يحتوي على نموذج مشابه لdbc-a1b2345c-d6e7.cloud.databricks.com.

export OAUTH_TOKEN=<oauth-access-token>

curl --request GET --header "Authorization: Bearer $OAUTH_TOKEN" \

'https://<workspace-URL>/api/2.0/clusters/list'

الموارد الإضافية

- كيانات الخدمة

- نظرة عامة على نموذج هوية Databricks

- معلومات إضافية حول المصادقة والتحكم في الوصول