الحصول على الرموز المميزة لمعرف Microsoft Entra لكيانات الخدمة

هام

يصف هذا القسم كيفية الحصول يدويا على الرموز المميزة لمعرف Microsoft Entra لكيانات الخدمة.

تتم إدارة أساسيات الخدمة المدارة من Azure Databricks مباشرة داخل Azure Databricks. تتم إدارة أساسيات الخدمة المدارة لمعرف Microsoft Entra في معرف Microsoft Entra، والذي يتطلب أذونات إضافية. توصي Databricks باستخدام أساسيات الخدمة المدارة في Azure Databricks لمعظم حالات الاستخدام. ومع ذلك، توصي Databricks باستخدام أساسيات الخدمة المدارة لمعرف Microsoft Entra في الحالات التي يجب فيها المصادقة مع Azure Databricks وموارد Azure الأخرى في نفس الوقت.

لإنشاء كيان خدمة مدار من Azure Databricks بدلا من كيان خدمة مدار بواسطة معرف Microsoft Entra، راجع إدارة أساسيات الخدمة.

لا توصي Databricks بإنشاء رموز مميزة لمعرف Microsoft Entra لكيانات خدمة معرف Microsoft Entra يدويا. وذلك لأن كل رمز مميز لمعرف Microsoft Entra قصير الأجل، وعادة ما تنتهي صلاحيته في غضون ساعة واحدة. بعد هذا الوقت، يجب إنشاء رمز مميز بديل لمعرف Microsoft Entra يدويا. بدلا من ذلك، استخدم إحدى الأدوات المشاركة أو SDKs التي تنفذ معيار المصادقة الموحد لعميل Databricks. تنشئ هذه الأدوات وSDKs تلقائيا الرموز المميزة لمعرف Microsoft Entra منتهية الصلاحية وتستبدلها، مع الاستفادة من أنواع مصادقة Databricks التالية:

إذا لم يكن لديك كيان خدمة، يمكنك توفير واحد باتباع إحدى هذه المجموعات من الإرشادات:

توضح هذه المقالة كيف يمكن أن يعمل كيان الخدمة المحدد في معرف Microsoft Entra أيضا ككيان يمكن فرض نهج المصادقة والتخويل عليه في Azure Databricks. يمكن أن يكون لكيانات الخدمة في مساحة عمل Azure Databricks تحكم وصول دقيق مختلف عن المستخدمين العاديين (أساسيات المستخدم).

يعمل كيان الخدمة كدور عميل ويستخدم تدفق بيانات اعتماد العميل OAuth 2.0 لتخويل الوصول إلى موارد Azure Databricks.

يمكنك إدارة كيانات الخدمة في Databricks أو باستخدام الإجراء التالي من مدخل Microsoft Azure.

يمكنك أيضا استخدام مكتبة مصادقة Microsoft (MSAL) للحصول برمجيا على رمز مميز للوصول إلى معرف Microsoft Entra لمستخدم بدلا من كيان الخدمة. راجع الحصول على الرموز المميزة لمعرف Microsoft Entra للمستخدمين باستخدام MSAL.

توفير كيان خدمة في مدخل Microsoft Azure

قم بتسجيل الدخول إلى بوابة Azure.

إشعار

يختلف المدخل الذي يجب استخدامه اعتمادا على ما إذا كان تطبيق معرف Microsoft Entra يعمل في سحابة Azure العامة أو في سحابة وطنية أو ذات سيادة. لمزيد من المعلومات، راجع السحب الوطنية .

إذا كان لديك حق الوصول إلى عدة مستأجرين أو اشتراكات أو دلائل، فانقر فوق الأيقونة Directories + subscriptions (الدليل مع عامل التصفية) في القائمة العلوية للتبديل إلى الدليل الذي تريد توفير كيان الخدمة فيه.

في البحث عن الموارد والخدمات والمستندات، ابحث عن معرف Microsoft Entra وحدده.

انقر فوق + إضافة وحدد تسجيل التطبيق.

بالنسبة إلى الاسم: أدخل اسمًا للتطبيق.

في قسم أنواع الحسابات المدعومة، حدد الحسابات في هذا الدليل التنظيمي فقط (مستأجر واحد) .

انقر فوق تسجيل.

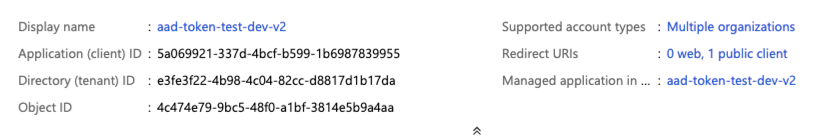

في صفحة نظرة عامة على صفحة التطبيق، في قسم Essentials، انسخ القيم التالية:

- معرف التطبيق (العميل)

- معرف الدليل (المستأجر)

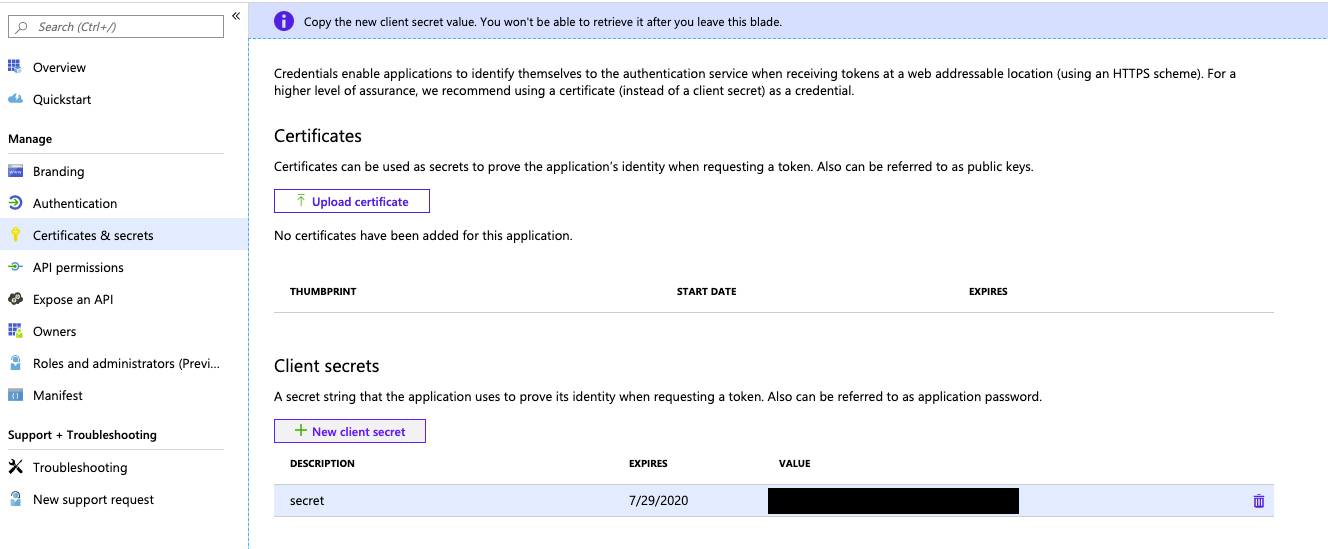

لإنشاء سر عميل، ضمن إدارة، انقر فوق الشهادات والأسرار.

إشعار

يمكنك استخدام سر العميل هذا لإنشاء رموز معرف Microsoft Entra المميزة لمصادقة كيانات خدمة معرف Microsoft Entra باستخدام Azure Databricks. لتحديد ما إذا كانت أداة Azure Databricks أو SDK يمكنها استخدام الرموز المميزة لمعرف Microsoft Entra، راجع وثائق الأداة أو SDK.

في علامة التبويب Client secrets ، انقر فوق New client secret.

في جزء Add a client secret ، بالنسبة إلى Description، أدخل وصفا لسر العميل.

بالنسبة ل Expires، حدد فترة زمنية لانتهاء صلاحية سر العميل، ثم انقر فوق Add.

انسخ قيمة سر العميل واخزنها في مكان آمن، لأن سر العميل هذا هو كلمة المرور للتطبيق الخاص بك.

توفير كيان خدمة باستخدام Azure CLI

راجع إنشاء كيان خدمة Microsoft Entra ID (المعروف سابقا ب Azure Active Directory) باستخدام Azure CLI.

الحصول على رمز مميز للوصول إلى معرف Microsoft Entra باستخدام واجهة برمجة تطبيقات REST النظام الأساسي للهويات في Microsoft

هام

يصف هذا القسم كيفية الحصول يدويا على رمز مميز لمعرف Microsoft Entra لكيان الخدمة باستخدام واجهة برمجة تطبيقات REST النظام الأساسي للهويات في Microsoft.

لا توصي Databricks بإنشاء رموز مميزة لمعرف Microsoft Entra لكيانات خدمة معرف Microsoft Entra يدويا. وذلك لأن كل رمز مميز لمعرف Microsoft Entra قصير الأجل، وعادة ما تنتهي صلاحيته في غضون ساعة واحدة. بعد هذا الوقت، يجب إنشاء رمز مميز بديل لمعرف Microsoft Entra يدويا. بدلا من ذلك، استخدم إحدى الأدوات المشاركة أو SDKs التي تنفذ معيار المصادقة الموحد لعميل Databricks. تنشئ هذه الأدوات وSDKs تلقائيا الرموز المميزة لمعرف Microsoft Entra منتهية الصلاحية وتستبدلها، مع الاستفادة من أنواع مصادقة Databricks التالية:

للوصول إلى Databricks REST API مع كيان الخدمة، يمكنك الحصول على الرمز المميز للوصول إلى معرف Microsoft Entra ثم استخدامه لكيان الخدمة. لمزيد من المعلومات، راجع الحالة الأولى: طلب الرمز المميز للوصول مع سر مشترك.

تلميح

يمكنك أيضا استخدام Azure CLI للحصول على الرمز المميز للوصول إلى معرف Microsoft Entra. راجع الحصول على رمز مميز للوصول إلى معرف Microsoft Entra باستخدام Azure CLI.

جمع المعلومات التالية:

المعلمة الوصف Tenant IDDirectory (tenant) IDللتطبيق ذي الصلة المسجل في معرف Microsoft Entra.Client IDApplication (client) IDللتطبيق ذي الصلة المسجل في معرف Microsoft Entra.Client secretValueسر العميل للتطبيق ذي الصلة المسجل في معرف Microsoft Entra.استخدم المعلومات السابقة مع curl للحصول على الرمز المميز للوصول إلى معرف Microsoft Entra.

curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/<tenant-id>/oauth2/v2.0/token \ -d 'client_id=<client-id>' \ -d 'grant_type=client_credentials' \ -d 'scope=2ff814a6-3304-4ab8-85cb-cd0e6f879c1d%2F.default' \ -d 'client_secret=<client-secret>'استبدل:

<tenant-id>مع معرف مستأجر التطبيق المسجل.<client-id>مع معرف عميل التطبيق المسجل.<client-secret>مع قيمة سر العميل للتطبيق المسجل.

لا تقم بتغيير قيمة المعلمة

scope. وهو يمثل المعرف البرمجي ل Azure Databricks (2ff814a6-3304-4ab8-85cb-cd0e6f879c1d) جنبا إلى جنب مع النطاق الافتراضي (/.default، مرمز بعنوان URL ك%2f.default).على سبيل المثال:

curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/a1bc2d34-5e67-8f89-01ab-c2345d6c78de/oauth2/v2.0/token \ -d 'client_id=12a34b56-789c-0d12-e3fa-b456789c0123' \ -d 'grant_type=client_credentials' \ -d 'scope=2ff814a6-3304-4ab8-85cb-cd0e6f879c1d%2F.default' \ -d 'client_secret=abc1D~Ef...2ghIJKlM3'الرمز المميز للوصول إلى معرف Microsoft Entra موجود في

access_tokenالقيمة داخل إخراج الاستدعاء.

الحصول على رمز مميز للوصول إلى معرف Microsoft Entra باستخدام Azure CLI

هام

يصف هذا القسم كيفية الحصول على رمز مميز لمعرف Microsoft Entra يدويا لكيان الخدمة باستخدام Azure CLI.

لا توصي Databricks بإنشاء رموز مميزة لمعرف Microsoft Entra لكيانات خدمة معرف Microsoft Entra يدويا. وذلك لأن كل رمز مميز لمعرف Microsoft Entra قصير الأجل، وعادة ما تنتهي صلاحيته في غضون ساعة واحدة. بعد هذا الوقت، يجب إنشاء رمز مميز بديل لمعرف Microsoft Entra يدويا. بدلا من ذلك، استخدم إحدى الأدوات المشاركة أو SDKs التي تنفذ معيار المصادقة الموحد لعميل Databricks. تنشئ هذه الأدوات وSDKs تلقائيا الرموز المميزة لمعرف Microsoft Entra منتهية الصلاحية وتستبدلها، مع الاستفادة من أنواع مصادقة Databricks التالية:

للوصول إلى Databricks REST API مع كيان الخدمة، يمكنك الحصول على الرمز المميز للوصول إلى معرف Microsoft Entra ثم استخدامه لكيان الخدمة.

جمع المعلومات التالية:

المعلمة الوصف Tenant IDDirectory (tenant) IDللتطبيق ذي الصلة المسجل في معرف Microsoft Entra.Client IDApplication (client) IDللتطبيق ذي الصلة المسجل في معرف Microsoft Entra.Client secretValueسر العميل للتطبيق ذي الصلة المسجل في معرف Microsoft Entra.احصل على معرف اشتراك Azure الصحيح لكيان خدمة معرف Microsoft Entra، إذا كنت لا تعرف هذا المعرف بالفعل، عن طريق القيام بأحد الإجراءات التالية:

في شريط التنقل العلوي لمساحة عمل Azure Databricks، انقر فوق اسم المستخدم ثم انقر فوق مدخل Microsoft Azure. في صفحة مورد مساحة عمل Azure Databricks التي تظهر، انقر فوق نظرة عامة في الشريط الجانبي. ثم ابحث عن حقل معرف الاشتراك، الذي يحتوي على معرف الاشتراك.

استخدم Azure CLI لتشغيل الأمر az databricks workspace list، باستخدام

--query-oو أو--outputخيارات لتضييق نطاق النتائج. استبدلadb-0000000000000000.0.azuredatabricks.netباسم مثيل مساحة العمل، وليس بما في ذلكhttps://. في هذا المثال،00000000-0000-0000-0000-000000000000بعد/subscriptions/في الإخراج هو معرف الاشتراك.az databricks workspace list --query "[?workspaceUrl==\`adb-0000000000000000.0.azuredatabricks.net\`].{id:id}" -o tsv # /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/my-rg/providers/Microsoft.Databricks/workspaces/my-wsإذا ظهرت الرسالة التالية، فأنت سجلت الدخول إلى المستأجر الخطأ:

The subscription of '<subscription-id>' doesn't exist in cloud 'AzureCloud'.لتسجيل الدخول إلى المستأجر الصحيح، يجب تشغيلaz loginالأمر مرة أخرى، باستخدام-tالخيار أو--tenantلتحديد معرف المستأجر الصحيح.يمكنك الحصول على معرف المستأجر لمساحة عمل Azure Databricks عن طريق تشغيل الأمر

curl -v <per-workspace-URL>/aad/authوالبحث في الإخراج< location: https://login.microsoftonline.com/00000000-0000-0000-0000-000000000000، حيث00000000-0000-0000-0000-000000000000هو معرف المستأجر. راجع أيضا الحصول على معرفات الاشتراك والمستأجر في مدخل Microsoft Azure.az login -t <tenant-id>

بعد أن يكون لديك معرف مستأجر Azure الصحيح، ومعرف العميل، وسر العميل، ومعرف الاشتراك لكيان خدمة معرف Microsoft Entra، سجل الدخول إلى Azure باستخدام Azure CLI لتشغيل الأمر az login .

--service-principalاستخدم الخيار مع تحديد قيم معلماتTenant ID(Directory (tenant) ID)Client IDو(Application (client) ID) وClient secret(Value) للتطبيق ذي الصلة المسجل في معرف Microsoft Entra.az login \ --service-principal \ -t <Tenant-ID> \ -u <Client-ID> \ -p <Client-secret>تأكد من تسجيل الدخول إلى الاشتراك الصحيح لكيان خدمة Microsoft Entra ID الذي تم تسجيل دخوله. للقيام بذلك، قم بتشغيل الأمر az account set ، باستخدام

-sالخيار أو--subscriptionلتحديد معرف الاشتراك الصحيح.az account set -s <subscription-id>قم بإنشاء الرمز المميز للوصول إلى معرف Microsoft Entra لكيان خدمة معرف Microsoft Entra الذي تم تسجيل الدخول إليه عن طريق تشغيل الأمر az account get-access-token .

--resourceاستخدم الخيار لتحديد معرف المورد الفريد لخدمة Azure Databricks، وهو2ff814a6-3304-4ab8-85cb-cd0e6f879c1d. يمكنك عرض قيمة الرمز المميز لمعرف Microsoft Entra فقط في إخراج الأمر باستخدام--query-oو أو--outputالخيارات.az account get-access-token \ --resource 2ff814a6-3304-4ab8-85cb-cd0e6f879c1d \ --query "accessToken" \ -o tsv

استخدم رمز الوصول المميز لمعرف Microsoft Entra لكيان الخدمة للوصول إلى واجهة برمجة تطبيقات REST Databricks

هام

يصف هذا القسم كيفية استخدام curl ورمز الوصول المميز لمعرف Microsoft Entra لكيان الخدمة للوصول إلى Databricks REST API.

بدلا من curl، يمكنك استخدام إحدى الأدوات المشاركة أو SDKs التي تنفذ معيار المصادقة الموحد لعميل Databricks. تقوم هذه الأدوات وSDKs أيضا تلقائيا بإنشاء واستبدال الرموز المميزة لمعرف Microsoft Entra منتهية الصلاحية لك، والاستفادة من أنواع مصادقة Databricks التالية:

يمكن لمدير الخدمة الذي هو مستخدم Databricks المصادقة على Databricks REST API باستخدام الرموز المميزة لمعرف Microsoft Entra.

يمكن أن يضيف كيان الخدمة نفسه أيضا كمسؤول مساحة عمل إلى مساحة عمل إذا كان له دور المساهم أو المالك على مورد مساحة العمل الهدف في Azure. إذا كان كيان الخدمة مساهما أو مالكا في مساحة العمل الهدف وتريد إضافته إلى مساحة عمل باستخدام الرمز المميز لمعرف Microsoft Entra، فانتقل إلى الوصول إلى واجهة برمجة التطبيقات على مستوى مساحة العمل لكيانات الخدمة التي ليست مستخدمي Azure Databricks.

وإلا، تابع الوصول إلى واجهة برمجة التطبيقات لكيانات الخدمة التي هي مستخدمو Azure Databricks والمسؤولين.

الوصول إلى واجهة برمجة التطبيقات لكيانات الخدمة التي هي مستخدمي Azure Databricks والمسؤولين

لإكمال هذا الإجراء، يجب أولا إضافة كيان الخدمة إلى حساب Azure Databricks أو مساحة العمل. يمكنك إضافة كيان الخدمة مباشرة إلى حسابك، دون منحه حق الوصول إلى مساحة العمل، باستخدام واجهة برمجة تطبيقات SCIM (الحساب).

يمكنك إضافة كيان الخدمة إلى مساحة عمل باستخدام نقطة نهاية Service Principals API . سيؤدي هذا أيضا إلى إضافة كيان الخدمة إلى حساب Azure Databricks الخاص بك. على سبيل المثال:

باستخدام Databricks CLI الإصدار 0.205 أو أعلى (مستحسن):

إضافة كيان الخدمة:

databricks service-principals create --application-id 12a34b56-789c-0d12-e3fa-b456789c0123 --display-name "My Service Principal" -p <profile-name-that-references-calling-users-access-token>

تحديث استحقاقات مساحة عمل كيان الخدمة:

databricks service-principals patch 1234567890123456 --json @update-service-principal.json -p <profile-name-that-references-access-token>

update-service-principal.json:

{

"Operations": [

{

"op": "add",

"path": "entitlements",

"value": {

"value": "workspace-acccess",

"value": "allow-cluster-create",

"value": "databricks-sql-access"

}

}

],

"schema": [

"urn:ietf:params:scim:api:messages:2.0:PatchOp"

]

}

راجع المصادقة ل Databricks CLI.

باستخدام curl:

curl -X POST \

-H 'Authorization: Bearer <access-token>' \

https://adb-1234567890123456.7.azuredatabricks.net/api/2.0/preview/scim/v2/ServicePrincipals \

-H 'Content-type: application/scim+json' \

-d @create-service-principal.json

create-service-principal.json:

{

"displayName": "My Service Principal",

"applicationId": "12a34b56-789c-0d12-e3fa-b456789c0123",

"entitlements": [

{

"value": "allow-cluster-create"

}

],

"schemas": [

"urn:ietf:params:scim:schemas:core:2.0:ServicePrincipal"

],

"active": true

}

انتقل إلى الوصول إلى واجهة برمجة التطبيقات على مستوى مساحة العمل لكيانات الخدمة التي ليست مستخدمي Azure Databricks إذا كان أي مما يلي صحيحا:

- تتطلب واجهة برمجة تطبيقات REST في Azure Databricks التي تريد الاتصال بها وصول مسؤول مساحة العمل، كما أن كيان الخدمة عضو في مساحة العمل، ولكن ليس لديه حاليا حق وصول المسؤول إلى مساحة العمل.

- لم تتم إضافة كيان الخدمة بالفعل إلى مساحة عمل Azure Databricks الهدف.

جمع المعلومات التالية.

المعلمة الوصف الرمز المميز للوصول إلى معرف Microsoft Entra تم إرجاع الرمز المميز للوصول إلى معرف Microsoft Entra من الطلب في الحصول على رمز مميز للوصول إلى معرف Microsoft Entra باستخدام النظام الأساسي للهويات في Microsoft REST API أو الحصول على رمز مميز للوصول إلى معرف Microsoft Entra باستخدام Azure CLI. استخدم الرمز المميز للوصول إلى معرف Microsoft Entra مع

curlلاستدعاء Databricks REST API. على سبيل المثال:باستخدام Databricks CLI الإصدار 0.205 أو أعلى (مستحسن):

databricks clusters list -p <profile-name-that-references-azure-ad-access-token>راجع المصادقة ل Databricks CLI.

باستخدام

curl:curl -X GET \ -H 'Authorization: Bearer <access-token>' \ https://<databricks-instance>/api/2.0/clusters/listاستبدل:

<access-token>مع الرمز المميز للوصول إلى معرف Microsoft Entra.<databricks-instance>مع عنوان URL لكل مساحة عمل لنشر Azure Databricks.GETومع/api/2.0/clusters/listعملية HTTP المناسبة ونقطة النهاية لواجهة برمجة تطبيقات Databricks REST الهدف.

على سبيل المثال:

curl -X GET \ -H 'Authorization: Bearer <access-token>' \ https://adb-1234567890123456.7.azuredatabricks.net/api/2.0/clusters/list

الوصول إلى واجهة برمجة التطبيقات على مستوى مساحة العمل لكيانات الخدمة التي ليست مستخدمي Azure Databricks

اتبع هذا الإجراء إذا كان أي مما يلي صحيحا:

- تتطلب واجهة برمجة تطبيقات REST في Azure Databricks التي تريد الاتصال بها وصول مسؤول مساحة العمل، كما أن كيان الخدمة عضو في مساحة العمل، ولكن ليس لديه حاليا حق وصول المسؤول إلى مساحة العمل.

- لم تتم إضافة كيان الخدمة بالفعل إلى مساحة عمل Azure Databricks الهدف.

المتطلبات:

- يتطلب كيان الخدمة دور المساهم أو المالك على مورد مساحة العمل الهدف في Azure.

جمع المعلومات التالية:

المعلمة الوصف معرف المستأجر معرف الدليل (المستأجر) للتطبيق ذي الصلة المسجل في معرف Microsoft Entra في توفير كيان خدمة في مدخل Microsoft Azure. معرف العميل معرف التطبيق (العميل) للتطبيق ذي الصلة المسجل في معرف Microsoft Entra. سر العميل قيمة سر العميل للتطبيق ذي الصلة المسجل في معرف Microsoft Entra، الذي قمت بإنشائه في توفير كيان خدمة في مدخل Microsoft Azure. الرمز المميز للوصول إلى معرف Microsoft Entra تم إرجاع الرمز المميز للوصول إلى معرف Microsoft Entra من الطلب في الحصول على رمز مميز للوصول إلى معرف Microsoft Entra باستخدام النظام الأساسي للهويات في Microsoft REST API أو الحصول على رمز مميز للوصول إلى معرف Microsoft Entra باستخدام Azure CLI. مُعرّف الاشتراك معرف (وليس الاسم) لاشتراك Azure المقترن بمساحة عمل Azure Databricks الهدف. للوصول إلى هذه المعلومات والمعلومات التالية، راجع فتح الموارد. لفتح المورد الهدف، يمكنك البحث عن نوع خدمة Azure Databricks وأي معلومات أخرى في Azure تعرفها حول مساحة عمل Azure Databricks الهدف. اسم مجموعة الموارد اسم مجموعة موارد Azure المقترنة بمساحة عمل Azure Databricks الهدف. اسم مساحة العمل الاسم في Azure لمساحة عمل Azure Databricks الهدف. استخدم بعض المعلومات السابقة مع

curlللحصول على رمز مميز للوصول إلى نقطة نهاية إدارة معرف Microsoft Entra.curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/<tenant-id>/oauth2/token \ -d 'client_id=<client-id>' \ -d 'grant_type=client_credentials' \ -d 'resource=https%3A%2F%2Fmanagement.core.windows.net%2F' \ -d 'client_secret=<client-secret>'استبدل:

<tenant-id>مع معرف مستأجر التطبيق المسجل.<client-id>مع معرف عميل التطبيق المسجل.<client-secret>مع قيمة سر العميل للتطبيق المسجل.

لا تقم بتغيير قيمة المعلمة

resource. يمثل نقطة نهاية إدارة معرف Microsoft Entra (https://management.core.windows.net/، مرمزة بعنوان URL كhttps%3A%2F%2Fmanagement.core.windows.net%2F).على سبيل المثال:

curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/a1bc2d34-5e67-8f89-01ab-c2345d6c78de/oauth2/token \ -d 'client_id=12a34b56-789c-0d12-e3fa-b456789c0123' \ -d 'grant_type=client_credentials' \ -d 'resource=https%3A%2F%2Fmanagement.core.windows.net%2F' \ -d 'client_secret=abc1D~Ef...2ghIJKlM3'الرمز المميز للوصول إلى نقطة نهاية إدارة معرف Microsoft Entra في

access_tokenالقيمة داخل إخراج الاستدعاء.استخدم الرمز المميز للوصول إلى نقطة نهاية إدارة معرف Microsoft Entra مع بقية المعلومات السابقة واستدعاء

curlDatabricks REST API، على سبيل المثال:curl -X GET \ -H 'Authorization: Bearer <access-token>' \ -H 'X-Databricks-Azure-SP-Management-Token: <management-access-token>' \ -H 'X-Databricks-Azure-Workspace-Resource-Id: /subscriptions/<subscription-id>/resourceGroups/<resource-group-name>/providers/Microsoft.Databricks/workspaces/<workspace-name>' \ https://<databricks-instance>/api/2.0/clusters/listاستبدل:

<access-token>مع الرمز المميز للوصول إلى معرف Microsoft Entra.<management-access-token>مع الرمز المميز للوصول إلى نقطة نهاية إدارة معرف Microsoft Entra.<subscription-id>بمعرف الاشتراك المقترن بمساحة عمل Azure Databricks الهدف.<resource-group-name>باسم مجموعة الموارد المقترنة بمساحة عمل Azure Databricks الهدف.<workspace-name>باسم مساحة عمل Azure Databricks الهدف.<databricks-instance>مع عنوان URL لكل مساحة عمل لنشر Azure Databricks.GETومع/api/2.0/clusters/listعملية HTTP المناسبة ونقطة النهاية لواجهة برمجة تطبيقات Databricks REST الهدف.

على سبيل المثال:

curl -X GET \ -H 'Authorization:Bearer <access-token>' \ -H 'X-Databricks-Azure-SP-Management-Token: abC1dE...ghIj23kl' \ -H 'X-Databricks-Azure-Workspace-Resource-Id: /subscriptions/12a345...bcd6789e/resourceGroups/my-resource-group/providers/Microsoft.Databricks/workspaces/my-workspace' \ https://adb-1234567890123456.7.azuredatabricks.net/api/2.0/clusters/list

عند المصادقة على مساحة العمل، يصبح كيان الخدمة مسؤول مساحة عمل Azure Databricks ولم يعد بحاجة إلى دور المساهم أو المالك للوصول إلى مساحة العمل.