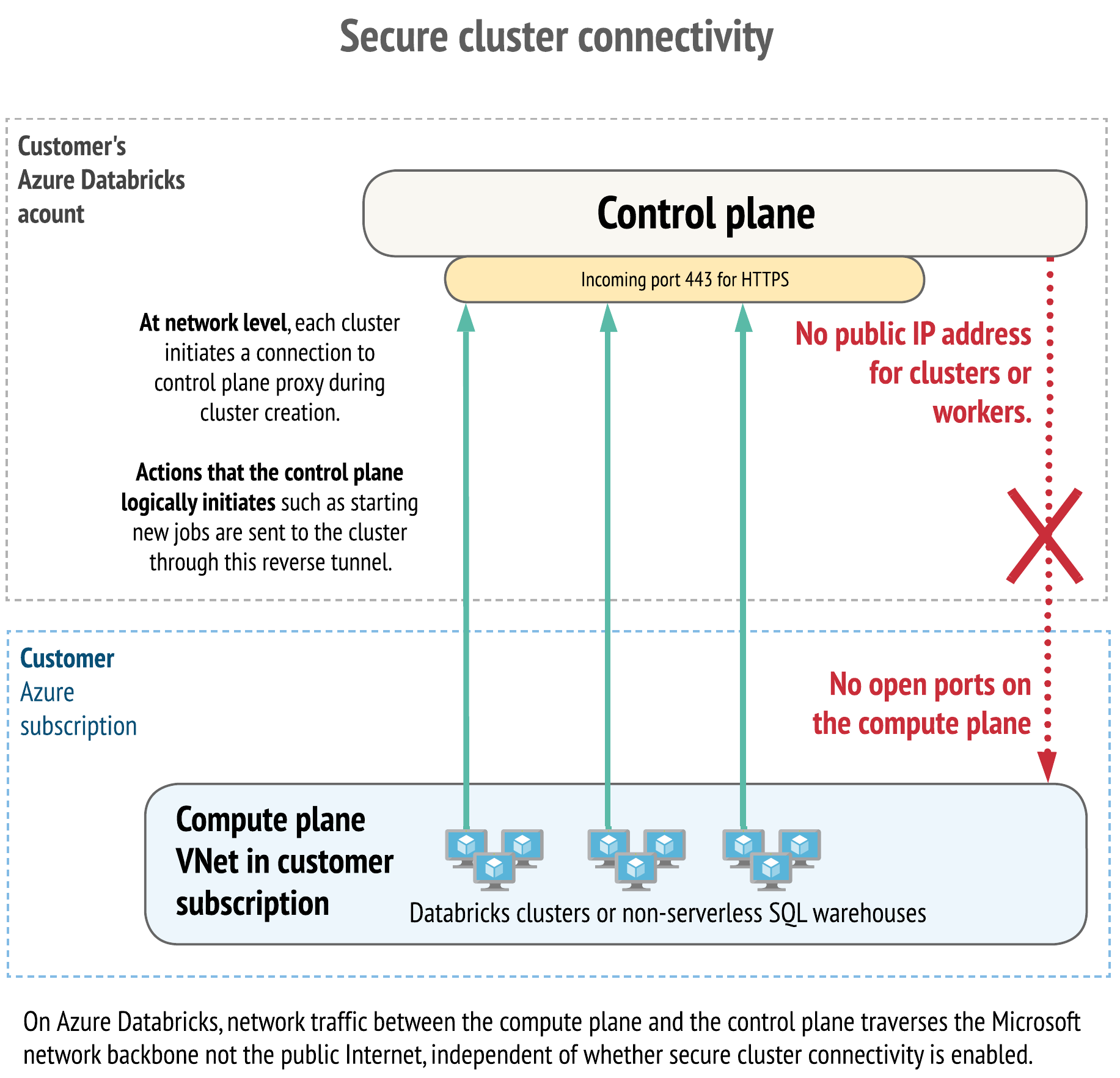

اتصال نظام المجموعة الآمن

عند تمكين اتصال نظام المجموعة الآمن، لا تحتوي الشبكات الظاهرية للعميل على منافذ مفتوحة ولا تحتوي موارد الحوسبة في مستوى الحوسبة الكلاسيكية على عناوين IP عامة. يعرف اتصال نظام المجموعة الآمن أيضا باسم لا يوجد IP عام (NPIP).

- على مستوى الشبكة، تبدأ كل مجموعة اتصالا بمرحل اتصال نظام المجموعة الآمن لمستوى التحكم أثناء إنشاء نظام المجموعة. ينشئ نظام المجموعة هذا الاتصال باستخدام المنفذ 443 (HTTPS) ويستخدم عنوان IP مختلفا عن المستخدم لتطبيق الويب وواجهة برمجة تطبيقات REST.

- عندما تبدأ وحدة التحكم بشكل منطقي مهام Databricks Runtime جديدة أو تنفذ مهام إدارة نظام المجموعة الأخرى، يتم إرسال هذه الطلبات إلى نظام المجموعة من خلال هذا النفق.

- لا تحتوي وحدة الحوسبة (VNet) على منافذ مفتوحة، ولا تحتوي موارد وحدة الحوسبة الكلاسيكية على عناوين IP عامة.

المزايا:

- إدارة سهلة للشبكة، دون الحاجة إلى تكوين المنافذ على مجموعات الأمان أو لتكوين تناظر الشبكة.

- من خلال تعزيز الأمان وإدارة الشبكة البسيطة، يمكن لفرق أمن المعلومات تسريع الموافقة على Databricks كموفر PaaS.

إشعار

تنتقل جميع حركة مرور شبكة Azure Databricks بين مستوى الحوسبة الكلاسيكي VNet ووحدة التحكم Azure Databricks عبر العمود الفقري لشبكة Microsoft، وليس الإنترنت العام. هذا صحيح حتى إذا تم تعطيل اتصال نظام المجموعة الآمن.

على الرغم من أن مستوى الحوسبة بلا خادم لا يستخدم ترحيل اتصال نظام المجموعة الآمن لمستوى الحوسبة الكلاسيكية، لا تحتوي مستودعات SQL بلا خادم على عناوين IP عامة.

استخدام اتصال نظام المجموعة الآمن

لاستخدام اتصال نظام المجموعة الآمن مع مساحة عمل Azure Databricks جديدة، استخدم أي من الخيارات التالية.

- مدخل Azure: عند توفير مساحة العمل، انتقل إلى علامة التبويب Networking وقم بتعيين الخيار Deploy Azure Databricks workspace with Secure Cluster Connectivity (No Public IP) إلى Yes.

- قوالب ARM: للمورد

Microsoft.Databricks/workspacesالذي ينشئ مساحة العمل الجديدة، قم بتعيين المعلمة المنطقيةenableNoPublicIpإلىtrue.

هام

في كلتا الحالتين، يجب تسجيل موفر Microsoft.ManagedIdentity موارد Azure في اشتراك Azure المستخدم لتشغيل مساحات العمل مع اتصال نظام المجموعة الآمن. هذه عملية لمرة واحدة لكل اشتراك. للحصول على الإرشادات، راجع موفري موارد Azure وأنواعها.

يمكنك إضافة اتصال نظام مجموعة آمن إلى مساحة عمل موجودة تستخدم بالفعل حقن VNet. راجع إضافة اتصال نظام مجموعة آمن إلى مساحة عمل موجودة.

إذا كنت تستخدم قوالب ARM، أضف المعلمة إلى أحد القوالب التالية، استنادا إلى ما إذا كنت تريد من Azure Databricks إنشاء شبكة ظاهرية افتراضية (مدارة) لمساحة العمل، أو إذا كنت تريد استخدام شبكتك الظاهرية، والمعروفة أيضا باسم حقن VNet. حقن الشبكة الظاهرية هي ميزة اختيارية تسمح لك بتوفير الشبكة الظاهرية الخاصة بك لاستضافة مجموعات Azure Databricks الجديدة.

- قالب ARM لإعداد مساحة عمل باستخدام VNet الافتراضي (المدار).

- قالب ARM لإعداد مساحة عمل باستخدام حقن VNet.

الخروج من الشبكات الفرعية لمساحة العمل

عند تمكين اتصال نظام المجموعة الآمن، تكون كلتا الشبكات الفرعية لمساحة العمل الخاصة بك شبكات فرعية خاصة، حيث لا تحتوي عقد نظام المجموعة على عناوين IP عامة.

تختلف تفاصيل تنفيذ خروج الشبكة استنادا إلى ما إذا كنت تستخدم الشبكة الظاهرية الافتراضية (المدارة) أو ما إذا كنت تستخدم ميزة حقن VNet الاختيارية لتوفير الشبكة الظاهرية الخاصة بك لنشر مساحة العمل الخاصة بك. راجع الأقسام التالية للحصول على التفاصيل.

هام

قد يتم تكبد تكاليف إضافية بسبب زيادة حركة الخروج عند استخدام اتصال نظام المجموعة الآمن. بالنسبة لمؤسسة أصغر تحتاج إلى حل محسن للتكلفة، قد يكون من المقبول تعطيل اتصال نظام المجموعة الآمن عند نشر مساحة العمل الخاصة بك. ومع ذلك، للنشر الأكثر أمانا، توصي Microsoft وDatabricks بشدة بتمكين اتصال نظام المجموعة الآمن.

الخروج مع VNet الافتراضي (المدار)

إذا كنت تستخدم اتصال نظام المجموعة الآمن مع الشبكة الظاهرية الافتراضية التي ينشئها Azure Databricks، يقوم Azure Databricks تلقائيا بإنشاء بوابة NAT لحركة المرور الصادرة من الشبكات الفرعية لمساحة العمل الخاصة بك إلى العمود الفقري ل Azure والشبكة العامة. يتم إنشاء بوابة NAT داخل مجموعة الموارد المدارة التي تديرها Azure Databricks. لا يمكنك تعديل مجموعة الموارد هذه أو أي موارد تم توفيرها داخلها.

تتحمل بوابة NAT التي تم إنشاؤها تلقائيا تكلفة إضافية.

الخروج مع حقن VNet

إذا قمت بتمكين اتصال نظام المجموعة الآمن على مساحة العمل الخاصة بك التي تستخدم حقن VNet، فإن Databricks توصي بأن مساحة العمل الخاصة بك تحتوي على IP عام خروج ثابت.

تعد عناوين IP العامة للخروج الثابتة مفيدة لأنه يمكنك إضافتها إلى قوائم السماح الخارجية. على سبيل المثال، للاتصال من Azure Databricks إلى Salesforce بعنوان IP صادر ثابت.

تحذير

أعلنت Microsoft أنه في 30 سبتمبر 2025، سيتم إيقاف اتصال الوصول الصادر الافتراضي للأجهزة الظاهرية في Azure. راجع هذا الإعلان. وهذا يعني أن مساحات عمل Azure Databricks الموجودة التي تستخدم الوصول الصادر الافتراضي بدلا من IP عام ثابت للخروج قد لا تستمر في العمل بعد ذلك التاريخ. توصي Databricks بإضافة أساليب صادرة صريحة لمساحات العمل قبل ذلك التاريخ.

حدد واحدًا من الخيارات التالية:

- بالنسبة إلى عمليات التوزيع التي تحتاج إلى بعض التخصيص، اختر بوابة Azure NAT. قم بتكوين البوابة على كل من الشبكات الفرعية لمساحة العمل للتأكد من أن جميع حركة المرور الصادرة إلى العمود الفقري ل Azure والشبكة العامة تنتقل عبرها. تحتوي المجموعات على عنوان IP عام ثابت للخروج، ويمكنك تعديل التكوين لاحتياجات الخروج المخصصة. يمكنك تنفيذ هذا الحل إما باستخدام قالب Azure أو من مدخل Microsoft Azure.

- بالنسبة إلى عمليات التوزيع ذات متطلبات التوجيه المعقدة أو عمليات النشر التي تستخدم حقن VNet مع جدار حماية الخروج مثل جدار حماية Azure أو بنيات الشبكات المخصصة الأخرى، يمكنك استخدام مسارات مخصصة تسمى المسارات المعرفة من قبل المستخدم (UDRs). تضمن UDRs توجيه حركة مرور الشبكة بشكل صحيح لمساحة العمل الخاصة بك، إما مباشرة إلى نقاط النهاية المطلوبة أو من خلال جدار حماية الخروج. إذا كنت تستخدم مثل هذا الحل، يجب إضافة مسارات مباشرة أو قواعد جدار الحماية المسموح بها لترحيل اتصال نظام المجموعة الآمن Azure Databricks ونقاط النهاية المطلوبة الأخرى المدرجة في إعدادات المسار المعرفة من قبل المستخدم ل Azure Databricks.

تحذير

لا تستخدم موازن تحميل الخروج مع مساحة عمل تم تمكين اتصال نظام المجموعة الآمن بها. في أنظمة الإنتاج، يمكن أن يؤدي موازن تحميل الخروج إلى خطر استنفاد المنافذ.

إضافة اتصال نظام مجموعة آمن إلى مساحة عمل موجودة

يمكنك تمكين اتصال نظام المجموعة الآمن على مساحة عمل موجودة. تتطلب الترقية أن تستخدم مساحة العمل حقن VNet.

يمكنك استخدام واجهة مستخدم المدخل أو قالب ARM أو azurerm إصدار موفر Terraform 3.41.0+. يمكنك استخدام مدخل Microsoft Azure لتطبيق قالب مخصص وتعديل المعلمة في واجهة المستخدم. يمكنك أيضا ترقية مثيل مساحة عمل Azure Databricks نفسه في واجهة مستخدم مدخل Microsoft Azure.

هام

قبل إجراء هذا التغيير، إذا كنت تستخدم جدار حماية أو أجريت تغييرات أخرى على تكوين الشبكة للتحكم في الدخول أو الخروج من مستوى الحوسبة الكلاسيكي، فقد تحتاج إلى تحديث جدار الحماية أو قواعد مجموعة أمان الشبكة في نفس الوقت الذي تسري فيه هذه التغييرات بشكل كامل. على سبيل المثال، مع اتصال نظام المجموعة الآمن، هناك اتصال صادر إضافي بوحدة التحكم، ولم تعد الاتصالات الواردة من وحدة التحكم مستخدمة.

إذا حدث خطأ ما في الترقية وتحتاج إلى التراجع مؤقتا عن التغيير، فشاهد التراجع المؤقت للترقية لتأمين اتصال نظام المجموعة.

الخطوة 1: إيقاف جميع موارد الحوسبة

قبل محاولة هذه الترقية، يجب إيقاف جميع موارد الحوسبة مثل المجموعات أو التجمعات أو مستودعات SQL الكلاسيكية. لا يمكن تشغيل موارد حساب مساحة العمل أو فشل محاولة الترقية. توصي Databricks بالتخطيط لتوقيت الترقية لوقت التعطل.

الخطوة 2: تحديث مساحة العمل

يجب تحديث المعلمة No Public IP (في القالب هو enableNoPublicIp). قم بتعيينه إلى القيمة True (true).

يمكنك استخدام إحدى الطرق التالية:

- استخدام واجهة مستخدم مدخل Microsoft Azure (بدون قالب)

- تطبيق قالب ARM محدث باستخدام مدخل Microsoft Azure

- تطبيق تحديث باستخدام Terraform

استخدام واجهة مستخدم مدخل Microsoft Azure (بدون قالب)

انتقل إلى مثيل خدمة Azure Databricks في مدخل Microsoft Azure.

في جزء التنقل الأيمن ضمن الإعدادات، انقر فوق الشبكات.

حدد لا يوجد IP عام.

إشعار

في الوقت نفسه، يمكنك اختيار تمكين Azure Private Link أيضا عن طريق تعيين قيم السماح بقواعد NSG المطلوبة للوصول إلى الشبكة العامة إلى القيم المناسبة لحالة الاستخدام الخاصة بك. ومع ذلك، يلزم تكوين إضافي والتحقق لتمكين Private Link، لذلك قد ترغب في القيام بذلك كخطوة منفصلة بعد هذا التحديث لاتصال نظام المجموعة الآمن. للحصول على تفاصيل ومتطلبات مهمة، راجع تمكين Azure Private Link.

انقر فوق حفظ.

قد يستغرق تحديث الشبكة أكثر من 15 دقيقة لإكماله.

تطبيق قالب ARM محدث باستخدام مدخل Microsoft Azure

إشعار

إذا كان لمجموعة الموارد المدارة اسم مخصص، فيجب عليك تعديل القالب وفقا لذلك. اتصل بفريق حساب Azure Databricks للحصول على مزيد من المعلومات.

انسخ قالب ARM للترقية التالي JSON:

{ "$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#", "contentVersion": "1.0.0.0", "parameters": { "location": { "defaultValue": "[resourceGroup().location]", "type": "String", "metadata": { "description": "Location for all resources." } }, "workspaceName": { "type": "String", "metadata": { "description": "The name of the Azure Databricks workspace to create." } }, "apiVersion": { "defaultValue": "2023-02-01", "allowedValues": [ "2018-04-01", "2020-02-15", "2022-04-01-preview", "2023-02-01" ], "type": "String", "metadata": { "description": "2018-03-15 for 'full region isolation control plane' and 2020-02-15 for 'FedRAMP certified' regions" } }, "enableNoPublicIp": { "defaultValue": true, "type": "Bool" }, "pricingTier": { "defaultValue": "premium", "allowedValues": [ "premium", "standard", "trial" ], "type": "String", "metadata": { "description": "The pricing tier of workspace." } }, "publicNetworkAccess": { "type": "string", "defaultValue": "Enabled", "allowedValues": [ "Enabled", "Disabled" ], "metadata": { "description": "Indicates whether public network access is allowed to the workspace - possible values are Enabled or Disabled." } }, "requiredNsgRules": { "type": "string", "defaultValue": "AllRules", "allowedValues": [ "AllRules", "NoAzureDatabricksRules" ], "metadata": { "description": "Indicates whether to retain or remove the AzureDatabricks outbound NSG rule - possible values are AllRules or NoAzureDatabricksRules." } } }, "variables": { "managedResourceGroupName": "[concat('databricks-rg-', parameters('workspaceName'), '-', uniqueString(parameters('workspaceName'), resourceGroup().id))]", "managedResourceGroupId": "[subscriptionResourceId('Microsoft.Resources/resourceGroups', variables('managedResourceGroupName'))]" }, "resources": [ { "type": "Microsoft.Databricks/workspaces", "apiVersion": "[parameters('apiVersion')]", "name": "[parameters('workspaceName')]", "location": "[parameters('location')]", "sku": { "name": "[parameters('pricingTier')]" }, "properties": { "ManagedResourceGroupId": "[variables('managedResourceGroupId')]", "publicNetworkAccess": "[parameters('publicNetworkAccess')]", "requiredNsgRules": "[parameters('requiredNsgRules')]", "parameters": { "enableNoPublicIp": { "value": "[parameters('enableNoPublicIp')]" } } } } ] }انتقل إلى صفحة النشر المخصص لمدخل Microsoft Azure.

انقر على إنشاء النموذج الخاص بك في المحرر.

الصق في JSON للقالب الذي نسخته.

انقر فوق حفظ.

املأ المعلمات.

لتحديث مساحة عمل موجودة، استخدم نفس المعلمات التي استخدمتها لإنشاء مساحة عمل أخرى غير

enableNoPublicIpالتي يجب تعيينها إلىtrue. تعيين الاشتراك والمنطقة واسم مساحة العمل وأسماء الشبكة الفرعية ومعرف المورد للشبكة الظاهرية الموجودة.هام

اسم مجموعة الموارد واسم مساحة العمل وأسماء الشبكة الفرعية مطابقة لمساحة العمل الموجودة بحيث يقوم هذا الأمر بتحديث مساحة العمل الموجودة بدلا من إنشاء مساحة عمل جديدة.

انقر فوق Review + Create.

إذا لم تكن هناك مشكلات في التحقق من الصحة، فانقر فوق إنشاء.

قد يستغرق تحديث الشبكة أكثر من 15 دقيقة لإكماله.

تطبيق تحديث باستخدام Terraform

بالنسبة لمساحات العمل التي تم إنشاؤها باستخدام Terraform، يمكنك تحديث مساحة العمل دون إعادة إنشاء مساحة العمل.

هام

يجب استخدام terraform-provider-azurerm الإصدار 3.41.0 أو أحدث، لذا قم بترقية إصدار موفر Terraform حسب الحاجة. تحاول الإصدارات السابقة إعادة إنشاء مساحة العمل إذا قمت بتغيير أي من هذه الإعدادات.

تغيير إعدادات مساحة العمل التالية:

no_public_ipcustom_parametersفي الكتلة يمكن تغيير منfalseإلىtrue.

قد يستغرق تحديث الشبكة أكثر من 15 دقيقة لإكماله.

الخطوة 3: التحقق من صحة التحديث

بمجرد أن تكون مساحة العمل في حالة نشطة، يتم إكمال مهمة التحديث. تحقق من تطبيق التحديث:

افتح Azure Databricks في مستعرض الويب الخاص بك.

ابدأ تشغيل أحد مجموعات مساحة العمل وانتظر حتى يتم بدء المجموعة بالكامل.

انتقل إلى مثيل مساحة العمل في مدخل Microsoft Azure.

انقر فوق المعرف الأزرق بجوار تسمية الحقل مجموعة الموارد المدارة.

في تلك المجموعة، ابحث عن الأجهزة الظاهرية لنظام المجموعة وانقر فوق أحدها.

في إعدادات الجهاز الظاهري، ضمن Properties، ابحث عن الحقول في منطقة Networking .

تأكد من أن حقل عنوان IP العام فارغ.

إذا تم ملؤه، يحتوي الجهاز الظاهري على عنوان IP عام، مما يعني فشل التحديث.

فشل الاسترداد

إذا فشل تحديث مساحة العمل، فقد يتم وضع علامة على مساحة العمل على أنها حالة فاشلة ، مما يعني أن مساحة العمل غير قادرة على تنفيذ عمليات الحوسبة. لاستعادة مساحة عمل فاشلة مرة أخرى إلى الحالة النشطة ، راجع الإرشادات الموجودة في رسالة حالة عملية التحديث. بمجرد إصلاح أي مشكلات، أعد التحديث على مساحة العمل الفاشلة. كرر الخطوات حتى يكتمل التحديث بنجاح.

التراجع المؤقت للترقية لتأمين اتصال نظام المجموعة

إذا حدث خطأ ما أثناء النشر، يمكنك عكس العملية كتراجع مؤقت، ولكن تعطيل SCC على مساحة عمل غير مدعوم بخلاف التراجع المؤقت قبل متابعة الترقية لاحقا. إذا كان هذا ضروريا مؤقتا، يمكنك اتباع الإرشادات أعلاه للترقية ولكن تعيين enableNoPublicIp إلى false بدلا من true.