ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

في Azure، يتم تعيين عنوان IP عام افتراضي صادر للأجهزة الظاهرية التي تم إنشاؤها في شبكة ظاهرية من دون تعريف اتصالية صريحة صادرة. يُمكّن عنوان IP هذا الاتصالية الصادرة من الموارد إلى الإنترنت. يُشار إلى هذا الوصول باسم الوصول الصادر الافتراضي.

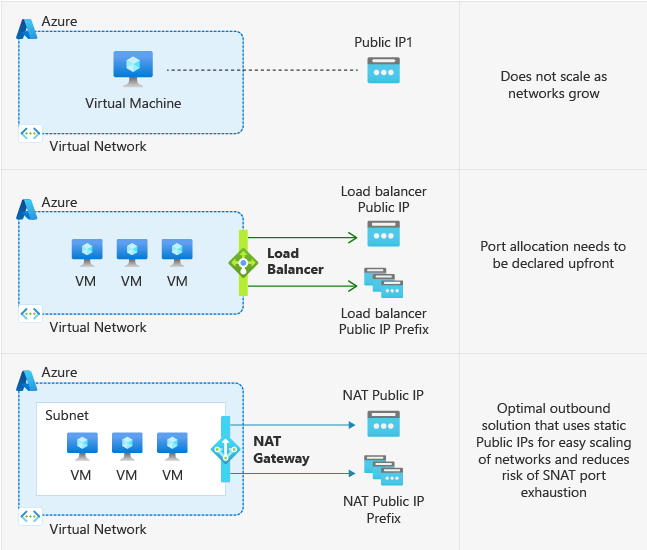

أمثلة على الاتصال الصادر الصريح للأجهزة الظاهرية هي:

تم إنشاؤه داخل شبكة فرعية مقترنة ببوابة NAT.

تم نشره في تجمع الواجهة الخلفية لموازن التحميل القياسي مع تحديد القواعد الصادرة.

تم نشره في تجمع الخلفية لموازن تحميل عام أساسي.

الأجهزة الظاهرية ذات عناوين IP العامة المقترنة بها صراحة.

كيف يتم توفير الوصول الصادر الافتراضي؟

يسمى عنوان IPv4 العام المستخدم للوصول إلى بروتوكول الإنترنت الوصول الصادر الافتراضي. بروتوكول الإنترنت هذا ضمني وينتمي إلى Microsoft. عنوان IP هذا عرضة للتغيير ولا يُنصح بالاعتماد عليه في أحمال عمل الإنتاج.

متى يتم توفير الوصول الصادر الافتراضي؟

إذا نشرت جهازاً ظاهرياً في Azure ولم يكن لديه اتصالية صادرة صريحة، يتم تعيين بروتوكول إنترنت للوصول الصادر الافتراضي.

هام

في 30 سبتمبر 2025، سيتم إيقاف الوصول الصادر الافتراضي للنشرات الجديدة. لمزيد من المعلومات، راجع الإعلان الرسمي. نوصي باستخدام أحد أشكال الاتصال الصريحة التي تمت مناقشتها في القسم التالي.

لماذا يوصى بتعطيل الوصول الصادر الافتراضي؟

آمن بشكل افتراضي

- لا يوصى بفتح شبكة ظاهرية على الإنترنت بشكل افتراضي باستخدام مبدأ أمان الشبكة ثقة معدومة.

الصريح مقابل الضمني

- يوصى بأن يكون لديك أساليب اتصالية صريحة بدلاً من الضمنية عند منح حق الوصول إلى الموارد في شبكتك الظاهرية.

فقدان عنوان IP

- لا يمتلك العملاء عنوان IP الافتراضي للوصول الصادر. قد يتغير عنوان IP هذا، وقد تتسبب أي تبعية عليه في حدوث مشكلات في المستقبل.

بعض الأمثلة على التكوينات التي لن تعمل عند استخدام الوصول الصادر الافتراضي:

- عندما يكون لديك العديد من بطاقات NIC على نفس الجهاز الظاهري، لن تكون عناوين IP الصادرة الافتراضية هي نفسها باستمرار عبر جميع بطاقات NIC.

- عند توسيع نطاق مجموعات مقياس الجهاز الظاهري/خفضها، يمكن تغيير عناوين IP الصادرة الافتراضية المعينة لمثيلات فردية.

- وبالمثل، لا تكون عناوين IP الصادرة الافتراضية متسقة أو متقاربة عبر مثيلات الجهاز الظاهري في مجموعة مقياس الجهاز الظاهري.

كيف يمكنني الانتقال إلى طريقة صريحة للاتصال العام (وتعطيل الوصول الصادر الافتراضي)؟

هناك طرق متعددة لإيقاف تشغيل الوصول الصادر الافتراضي. تصف الأقسام التالية الخيارات المتاحة لك.

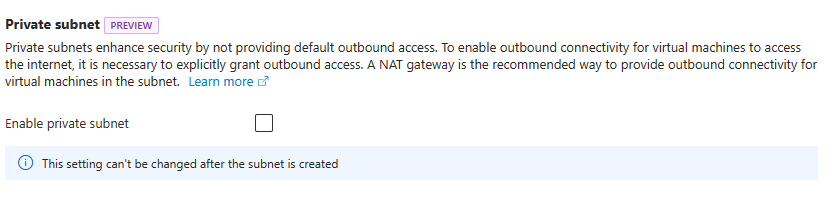

استخدام معلمة الشبكة الفرعية الخاصة

يؤدي إنشاء شبكة فرعية لتكون خاصة إلى منع أي أجهزة ظاهرية على الشبكة الفرعية من استخدام الوصول الصادر الافتراضي للاتصال بنقاط النهاية العامة.

لا يزال بإمكان الأجهزة الظاهرية على شبكة فرعية خاصة الوصول إلى الإنترنت باستخدام اتصال صادر صريح.

إشعار

لن تعمل بعض الخدمات على جهاز ظاهري في شبكة فرعية خاصة دون أسلوب خروج صريح (الأمثلة هي تنشيط Windows وتحديثات Windows).

إضافة ميزة الشبكة الفرعية الخاصة

- من مدخل Microsoft Azure، حدد الشبكة الفرعية وحدد خانة الاختيار لتمكين الشبكة الفرعية الخاصة كما هو موضح أدناه:

- باستخدام PowerShell، يأخذ البرنامج النصي التالي أسماء مجموعة الموارد والشبكة الظاهرية ويتكرر عبر كل شبكة فرعية لتمكين الشبكة الفرعية الخاصة.

$resourceGroupName = ""

$vnetName = ""

$vnet = Get-AzVirtualNetwork -ResourceGroupName $resourceGroupName -Name $vnetName

foreach ($subnet in $vnet.Subnets) {

if ($subnet.DefaultOutboundAccess -eq $null) {

$subnet.DefaultOutboundAccess = $false

Write-Output "Set 'defaultoutboundaccess' to \$false for subnet: $($subnet.Name)"

}

elseif ($subnet.DefaultOutboundAccess -eq $false) {

# Output message if the value is already $false

Write-Output "already private for subnet: $($subnet.Name)"

}

}

Set-AzVirtualNetwork -VirtualNetwork $vnet

- باستخدام CLI، قم بتحديث الشبكة الفرعية مع az network vnet subnet update وتعيينها

--default-outboundإلى "false"

az network vnet subnet update --resource-group rgname --name subnetname --vnet-name vnetname --default-outbound false

- باستخدام قالب Azure Resource Manager، قم بتعيين قيمة المعلمة

defaultOutboundAccessلتكون "خطأ"

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"vnetName": {

"type": "string",

"defaultValue": "testvm-vnet"

},

"subnetName": {

"type": "string",

"defaultValue": "default"

},

"subnetPrefix": {

"type": "string",

"defaultValue": "10.1.0.0/24"

},

"vnetAddressPrefix": {

"type": "string",

"defaultValue": "10.1.0.0/16"

}

},

"resources": [

{

"type": "Microsoft.Network/virtualNetworks",

"apiVersion": "2023-11-01",

"name": "[parameters('vnetName')]",

"location": "westus2",

"properties": {

"addressSpace": {

"addressPrefixes": [

"[parameters('vnetAddressPrefix')]"

]

},

"subnets": [

{

"name": "[parameters('subnetName')]",

"properties": {

"addressPrefix": "[parameters('subnetPrefix')]",

"defaultoutboundaccess": false

}

}

]

}

}

]

}

قيود الشبكة الفرعية الخاصة

لتنشيط أنظمة تشغيل الجهاز الظاهري أو تحديثها، مثل Windows، يلزم وجود أسلوب اتصال صادر صريح.

في التكوينات التي تستخدم التوجيهات المعرفة من قبل المستخدم (UDRs)، ستتعطل أي مسارات تم تكوينها بنوع

Internetالوثب التالي في شبكة فرعية خاصة.ومن الأمثلة الشائعة على ذلك استخدام UDR لتوجيه نسبة استخدام الشبكة إلى جهاز/جدار حماية ظاهري للشبكة المصدر، مع استثناءات لبعض علامات خدمة Azure لتجاوز الفحص.

يتم تطبيق مسار افتراضي للوجهة 0.0.0.0/0، مع نوع القفزة التالي من الجهاز الظاهري في الحالة العامة.

يتم تكوين مسار واحد أو أكثر إلى وجهات "علامة الخدمة" بنوع

Internetالوثب التالي ، لتجاوز NVA/جدار الحماية. ما لم يتم تكوين أسلوب اتصال صادر صريح أيضا لمصدر الاتصال بهذه الوجهات، ستفشل محاولات الاتصال بهذه الوجهات، لأن الوصول الصادر الافتراضي غير متوفر.

لا ينطبق هذا القيد على استخدام نقاط نهاية الخدمة، التي تستخدم نوع

VirtualNetworkServiceEndpointقفزة تالية مختلف . راجع نقاط نهاية خدمة الشبكة الظاهرية.

لا تنطبق الشبكات الفرعية الخاصة على الشبكات الفرعية المفوضة أو المدارة المستخدمة لاستضافة خدمات PaaS. في هذه السيناريوهات، تتم إدارة الاتصال الصادر بواسطة الخدمة الفردية.

إضافة أسلوب اتصالية صادرة صريحة

قم بإقران بوابة NAT بالشبكة الفرعية لجهازك الظاهري.

إقران موازن تحميل قياسي تم تكوينه بقواعد صادرة.

إقران عنوان IP عام قياسي بأي من واجهات شبكة الجهاز الظاهري (إذا كانت هناك واجهات شبكة متعددة، فإن وجود NIC واحد مع IP عام قياسي يمنع الوصول الصادر الافتراضي للجهاز الظاهري).

إشعار

هناك معلمة على مستوى NIC (defaultOutboundConnectivityEnabled) التي تتعقب ما إذا كان يتم استخدام الوصول الصادر الافتراضي. عند إضافة أسلوب اتصال صادر صريح إلى جهاز ظاهري، من أجل تحديث المعلمة، يجب إعادة تشغيل الجهاز الظاهري. يعمل "Advisor" "إضافة طريقة صادرة صريحة لتعطيل الصادر الافتراضي" عن طريق التحقق من هذه المعلمة- لذلك يلزم إيقاف/إلغاء تخصيص الجهاز الظاهري لعكس التغييرات والإجراء المطلوب مسحه.

استخدام وضع التزامن المرن لمجموعات مقياس الجهاز الظاهري

- مجموعات المقاييس المرنة آمنة بشكل افتراضي. لا تحتوي أي مثيلات تم إنشاؤها عبر مجموعات المقياس المرنة على عنوان IP الافتراضي للوصول الصادر المرتبط بها، لذلك مطلوب أسلوب صادر صريح. لمزيد من المعلومات، راجع وضع التنسيق المرن لمجموعات مقياس الجهاز الظاهري

هام

عند تكوين تجمع الواجهة الخلفية لموازن التحميل بواسطة عنوان IP، فإنه سيستخدم الوصول الصادر الافتراضي بسبب مشكلة معروفة مستمرة. للتكوين والتطبيقات الآمنة بشكل افتراضي مع الاحتياجات الصادرة المطلوبة، قم بإقران بوابة NAT بالأجهزة الظاهرية في تجمع الواجهة الخلفية لموازن التحميل لتأمين نسبة استخدام الشبكة. اطلع على المزيد حول المشكلات المعروفة الموجودة.

إذا كنت بحاجة إلى الوصول إلى الصادر، فما هي الطريقة الموصى بها؟

بوابة NAT هي الطريقة الموصى بها للحصول على الاتصالية الصريحة الصادرة. يمكن أيضاً استخدام جدار حماية لتوفير هذا الوصول.

القيود

لا يدعم بروتوكول الإنترنت للوصول الصادر الافتراضي حزم البيانات المجزأة.

لا يدعم IP الوصول الصادر الافتراضي عمليات اختبار اتصال ICMP.

الخطوات التالية

لمزيد من المعلومات حول الاتصالات الصادرة في Azure وAzure NAT Gateway، راجع: