نظرة عامة على Microsoft Defender for Key Vault

Azure Key Vault هي خدمة سحابية تحمي مفاتيح التشفير وأسرار مثل الشهادات وسلسلة الاتصال وكلمات المرور.

تمكين Microsoft Defender for Key Vault للحماية المتقدمة من التهديدات الأصلية من Azure ل Azure Key Vault، ما يوفر طبقة أخرى من التحليل الذكي للأمان.

التوافر

| الجانب | التفاصيل |

|---|---|

| حالة الإصدار: | التوافر العام (GA) |

| التسعير: | تمت فوترة Microsoft Defender for Key Vault كما هو موضح في صفحة التسعير |

| سحابات: |

ما هي فوائد Microsoft Defender for Key Vault؟

يكتشف Microsoft Defender for Key Vault محاولات غير عادية ويحتمل أن تكون ضارة للوصول إلى حسابات Key Vault أو استغلالها. تساعدك طبقة الحماية هذه على معالجة التهديدات حتى لو لم تكن خبيراً أمنياً، ودون الحاجة إلى إدارة أنظمة مراقبة أمان تابعة لجهات خارجية.

عند حدوث أنشطة شاذة، يعرض Defender for Key Vault التنبيهات، ويرسلها اختياريا عبر البريد الإلكتروني إلى الأعضاء المعنيين في مؤسستك. وتشمل هذه التنبيهات تفاصيل النشاط المشبوه وتوصيات بشأن كيفية التحقيق في التهديدات ومعالجتها.

مايكروسوفت المدافع عن مفتاح قبو التنبيهات

عندما تحصل على تنبيه من Microsoft Defender for Key Vault، نوصي بالتحقيق والرد على التنبيه كما هو موضح في الرد على Microsoft Defender for Key Vault. يحمي Microsoft Defender for Key Vault التطبيقات وبيانات الاعتماد، لذلك حتى إذا كنت على دراية بالتطبيق أو المستخدم الذي تسبب في التنبيه، فمن المهم التحقق من الوضع المحيط بكل حالة تنبيه.

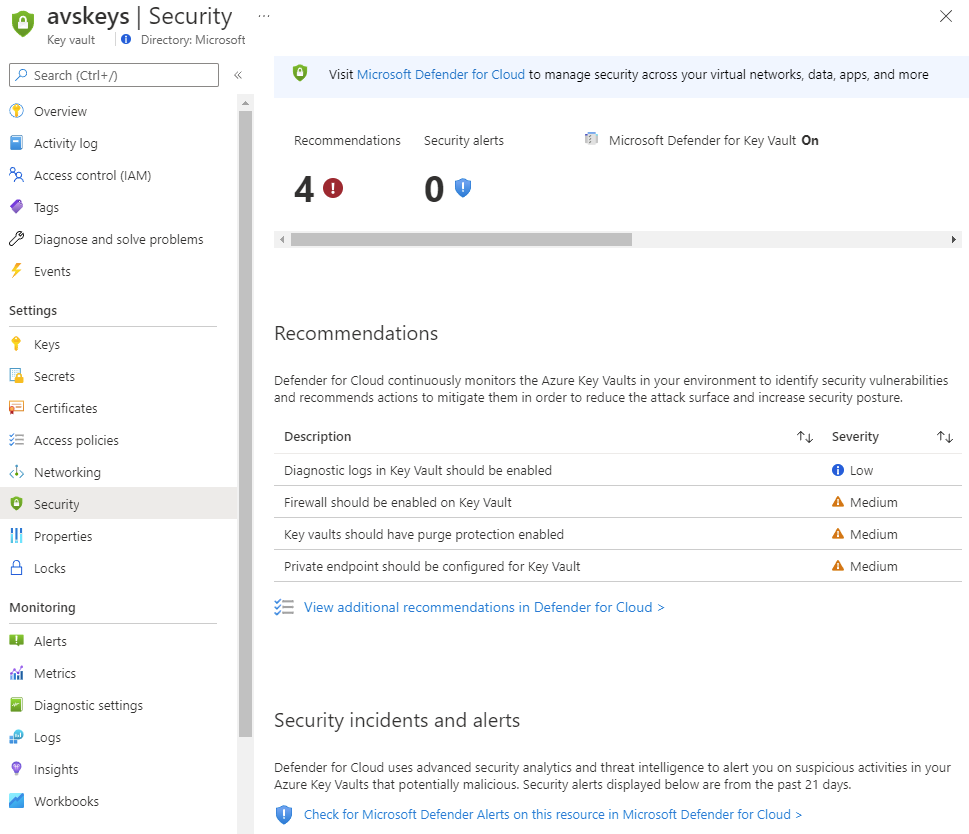

تظهر التنبيهات في صفحة أمان Key Vault، وحماية حمل العمل، وصفحة تنبيهات الأمان ل Defender for Cloud.

تلميح

يمكنك محاكاة تنبيهات Microsoft Defender for Key Vault باتباع الإرشادات في التحقق من صحة الكشف عن تهديد Azure Key Vault في Microsoft Defender for Cloud.

الاستجابة لتنبيهات Microsoft Defender for Key Vault

عند تلقي تنبيه من Microsoft Defender for Key Vault، نوصي بالتحقيق والرد على التنبيه كما هو موضح أدناه. يحمي Microsoft Defender for Key Vault التطبيقات وبيانات الاعتماد، لذلك حتى إذا كنت على دراية بالتطبيق أو المستخدم الذي تسبب في التنبيه، فمن المهم التحقق من الوضع المحيط بكل حالة تنبيه.

تتضمن التنبيهات من Microsoft Defender for Key Vault هذه العناصر:

- معرف الكائن

- اسم المستخدم الأساسي أو عنوان IP للمورد المشبوه

اعتماداً على نوع الوصول الذي حدث، قد لا تتوفر بعض الحقول. على سبيل المثال، إذا تم الوصول إلى خزنة المفاتيح بواسطة أحد التطبيقات، فلن ترى اسم المستخدم الأساسي المقترن. إذا نشأت حركة المرور من خارج Azure، فلن ترى معرف كائن.

تلميح

يتم تعيين الأجهزة الظاهرية Azure برامج التشغيل Microsoft. وهذا يعني أن التنبيه قد يحتوي على IP Microsoft على الرغم من أنه يتعلق بالنشاط الذي يتم تنفيذه من خارج Microsoft. حتى إذا كان التنبيه يحتوي على Microsoft IP، يجب عليك التحقق كما هو موضح في هذه الصفحة.

الخطوة 1: تحديد المصدر

- تحقق من ما إذا كانت حركة المرور قد نشأت من داخل مستأجر Azure. إذا تم تمكين جدار حماية key vault، فمن المحتمل أنك وفرت حق الوصول إلى المستخدم أو التطبيق الذي أدى إلى هذا التنبيه.

- إذا لم تتمكن من التحقق من مصدر حركة المرور، تابع إلى الخطوة 2. الرد وفقاً لذلك.

- إذا كان بإمكانك تحديد مصدر حركة المرور في المستأجر، فاتصل بمستخدم التطبيق أو مالكه.

تنبيه

تم تصميم Microsoft Defender لـ Key Vault للمساعدة في تحديد النشاط المشبوه الناجم عن أوراق الاعتماد المسروقة. لا ترفض التنبيه لمجرد التعرف على المستخدم أو التطبيق. اتصل بمالك التطبيق أو المستخدم وتحقق من شرعية النشاط. يمكنك إنشاء قاعدة منع لإزالة الضوضاء إذا لزم الأمر. تعرف على المزيد في منع التنبيهات الأمنية.

الخطوة 2: الاستجابة وفقا لذلك

إذا لم تتعرف على المستخدم أو التطبيق، أو إذا كنت تعتقد أنه لا ينبغي أن يكون الوصول مُصرّحًا:

إذا جاءت حركة المرور من عنوان IP غير معروف:

- تمكين جدار حماية Azure Key Vault كما هو موضح في تكوين جدران حماية Azure Key Vault والشبكات الظاهرية.

- تكوين جدار الحماية باستخدام الموارد الموثوقة والشبكات الظاهرية.

إذا كان مصدر التنبيه هو تطبيق غير مصرح به أو مستخدم مشبوه:

- افتح إعدادات نهج الوصول الخاص key vault.

- أزل أساس الأمان المطابق أو قم بتقييد العمليات التي يمكن أن يقوم بها أساس الأمان.

إذا كان لمصدر التنبيه دور Microsoft Entra في المستأجر الخاص بك:

- فاتصل بالمسؤول.

- حدد ما إذا كانت هناك حاجة لتقليل أذونات Microsoft Entra أو إبطالها.

الخطوة 3: قياس التأثير

عندما تم تخفيف الحدث، تحقق من الأسرار الموجودة في قبو المفتاح الخاص بك التي تأثرت:

- افتح صفحة الأمان في خزنة مفاتيح Azure واعرض التنبيه الذي تم تشغيله.

- حدد التنبيه المحدد الذي ظهر وراجع قائمة الأسرار التي تم الوصول إليها والطوابع الزمنية.

- اختياريًا، إذا كان لديك سجلات تشخيص key vault مفعلة، فراجع العمليات السابقة لعنوان IP للمتصل المطابق أو المستخدم الأساسي أو معرف الكائن.

الخطوة 4: اتخاذ إجراء

عندما تقوم بتجميع قائمة الأسرار والمفاتيح والشهادات التي تم الوصول إليها من قبل المستخدم أو التطبيق المشبوه، يجب عليك تدوير هذه الكائنات على الفور.

- يجب تعطيل الأسرار المتأثرة أو حذفها من key vault.

- إذا تم استخدام بيانات الاعتماد لتطبيق معين:

- اتصل بمسؤول التطبيق واطلب منه مراجعة البيئة الخاصة به بحثًا عن أي استخدامات لبيانات الاعتماد التي تم اختراقها منذ أن تم اختراقها.

- إذا تم استخدام بيانات الاعتماد التي تم اختراقها، فإنه يجب على مالك التطبيق تحديد المعلومات التي تم الوصول إليها وتخفيف التأثير.

الخطوات التالية

في هذه المقالة، تعرفت على Microsoft Defender for Key Vault.

للمواد ذات الصلة، راجع المقالات التالية:

- تنبيهات أمان Key Vault--قسم "Key Vault" في الجدول المرجعي لكافة تنبيهات Microsoft Defender for Cloud

- التصدير المستمر لبيانات Defender for Cloud

- منع التنبيهات الأمنية