تمكين فحص الثغرات الأمنية باستخدام حل إحضار الترخيص الخاص بك (BYOL)

تحتوي خطة Defender for Servers في Microsoft Defender for Cloud على أداة تقييم الثغرات الأمنية المضمنة. لا تتطلب أداة تقييم الثغرات الأمنية أي تراخيص خارجية وتدعم الأجهزة التي تدعم Azure Arc.

إذا كنت لا تريد استخدام أداة تقييم الثغرات الأمنية المتكاملة، يمكنك استخدام حل تقييم الثغرات الأمنية المرخصة من القطاع الخاص من Qualys أو Rapid7. توضح هذه المقالة الخطوات اللازمة لنشر أحد حلول الشركاء هذه على أجهزة ظاهرية متعددة تنتمي إلى نفس الاشتراك (ولكن ليس إلى الأجهزة التي تدعم Azure Arc).

التوافر

| الجانب | التفاصيل |

|---|---|

| حالة الإصدار: | التوافر العام (GA) |

| أنواع الأجهزة: | |

| التسعير: | مجاني |

| الأدوار والأذونات المطلوبة: | يمكن لمالك المورد توزيع الماسح الضوئي يمكن لقارئ الأمان عرض النتائج |

| سحابات: |

توزيع حل BYOL من مدخل Microsoft Azure

تشير خيارات BYOL إلى حلول تقييم الثغرات الأمنية المدعومة من الجهات الخارجية. حاليا، كل من Qualys و Rapid7 هم مزودان مدعومان.

تقوم الحلول المدعومة بالإبلاغ عن بيانات الثغرات الأمنية إلى النظام الأساسي لإدارة الشريك. بدورها، توفر هذه المنصة بيانات الضعف والمراقبة الصحية مرة أخرى إلى Defender for Cloud. يمكنك تحديد الأجهزة الظاهرية الضعيفة على لوحة معلومات حماية حمل العمل والتبديل إلى وحدة تحكم إدارة الشريك، مباشرة من Defender for Cloud للتقارير والمزيد من المعلومات.

من مدخل Microsoft Azure، حدد Defender for Cloud.

من قائمة Defender for Cloud، افتح صفحة Recommendations.

حدد التوصية يجب توفر حل تقييم الثغرات الأمنية في الأجهزة.

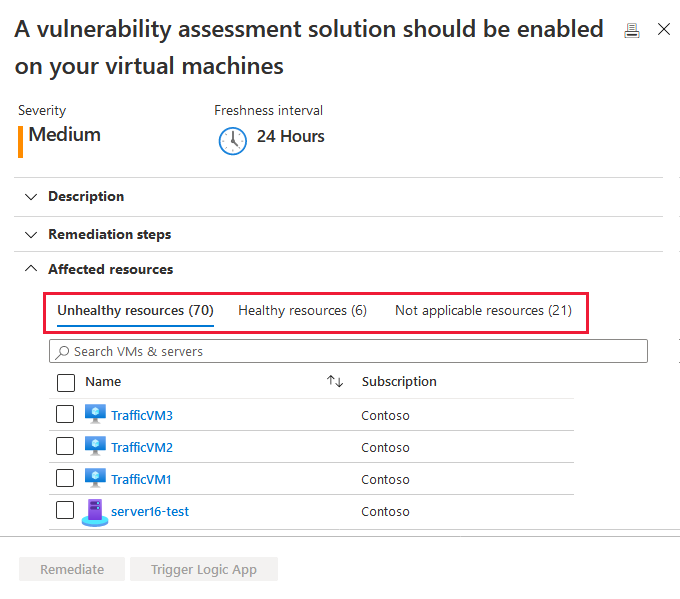

تظهر الأجهزة الظاهرية الخاصة بك في مجموعة واحدة أو أكثر من المجموعات التالية:

- الموارد الصحية - اكتشف Defender for Cloud حل تقييم الثغرات الأمنية الذي يعمل على هذه الأجهزة الظاهرية.

- الموارد غير السليمة - يمكن توزيع ملحق الماسح الضوئي للثغرات الأمنية على هذه الأجهزة الظاهرية.

- الموارد غير القابلة للتطبيق - لا يمكن توزيع ملحق الماسح الضوئي للثغرات الأمنية هذه.

من قائمة الأجهزة غير السليمة، حدد الأجهزة التي ترغب وضع حل تقييم الثغرات الأمنية عليها وحدد معالجة.

هام

اعتمادا على التكوين الخاص بك، قد ترى مجموعة فرعية فقط من هذه القائمة.

- في حالة عدم تكوين ماسح ضوئي للثغرات الأمنية تابع لجهة خارجية، فلن تستطيع توزيع الحل.

- إذا لم تكن الأجهزة الظاهرية المحددة محمية بواسطة Microsoft Defender for Servers، فلن يتوفر خيار الماسح الضوئي للثغرات الأمنية المتكاملة لـ Defender for Cloud.

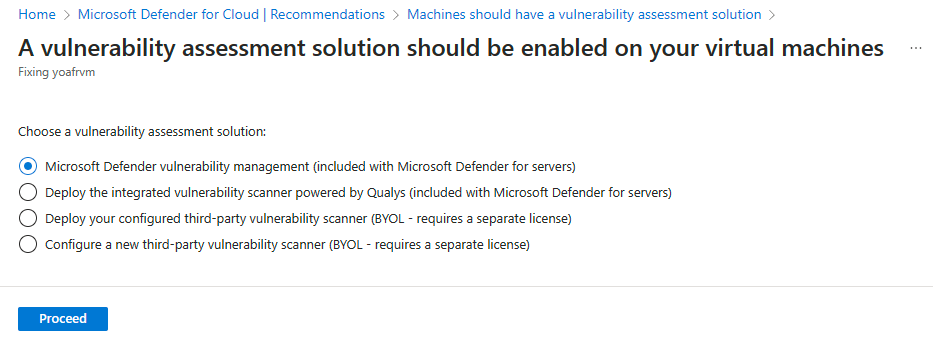

إذا كنت تقوم بإعداد تكوين BYOL جديد، فحدد تكوين ماسح ضوئي جديد للثغرات الأمنية تابع لجهة خارجية، وحدد الملحق ذي الصلة، وحدد متابعة، وأدخل التفاصيل من الموفر كما يلي:

- بالنسبة إلى Resource group، حدد Use existing. إذا قمت لاحقا بحذف مجموعة الموارد هذه، فلن يكون حل BYOL متوفرا.

- بالنسبة إلى Location، حدد مكان الحل جغرافيا.

- بالنسبة إلى Qualys، أدخل الترخيص الذي توفره Qualys في حقل رمز الترخيص.

- بالنسبة إلى Rapid7، قم بتحميل ملف تكوين Rapid7.

- في مربع المفتاح العام، أدخل معلومات المفتاح العام التي يوفرها الشريك.

- لتثبيت عامل تقييم الثغرات الأمنية هذا تلقائيا على جميع الأجهزة الظاهرية المكتشفة في اشتراك هذا الحل، حدد Auto deploy.

- حدد موافق.

إذا قمت بالفعل بإعداد حل BYOL، فحدد Deploy your configured third-party vulnerability scanner، وحدد الملحق ذي الصلة، وحدد Proceed.

بعد تثبيت حل تقييم الثغرات الأمنية على الأجهزة الهدف، يقوم Defender for Cloud بتشغيل فحص للكشف عن الثغرات الأمنية وتحديدها في النظام والتطبيق. قد يستغرق اكتمال الفحص الأول بضع ساعات. بعد ذلك، يتم تشغيله كل ساعة.

توزيع حل BYOL باستخدام PowerShell وواجهة برمجة تطبيقات REST

لتوزيع حل تقييم الثغرات الأمنية المرخصة بشكل خاص من Qualys أو Rapid7 برمجيا، استخدم البرنامج النصي المتوفر PowerShell> لحل الثغرات الأمنية. يستخدم هذا البرنامج النصي واجهة برمجة تطبيقات REST لإنشاء حل أمان جديد في Defender for Cloud. تحتاج إلى ترخيص ومفتاح مقدم من موفر الخدمة (Qualys أو Rapid7).

هام

يمكن إنشاء حل واحد فقط لكل ترخيص. ستفشل محاولة إنشاء حل آخر باستخدام نفس الاسم/الترخيص/المفتاح.

المتطلبات الأساسية

وحدات PowerShell المطلوبة:

- تثبيت الوحدة النمطية Az

- تثبيت الوحدة النمطية Az.security

تشغيل البرنامج النصي

لتشغيل البرنامج النصي، تحتاج إلى المعلومات ذات الصلة للمعلمات التالية:

| المعلمة | مطلوب | ملاحظات |

|---|---|---|

| SubscriptionId. | ✔ | معرف الاشتراك لاشتراك Azure الذي يحتوي على الموارد التي تريد تحليلها. |

| ResourceGroupName | ✔ | اسم مجموعة الموارد. استخدم أي مجموعة موارد موجودة بما في ذلك الافتراضي ("DefaultResourceGroup-xxx"). نظرا لأن الحل ليس مورد Azure، فإنه غير مدرج ضمن مجموعة الموارد، ولكنه لا يزال مرفقا به. إذا حذفت مجموعة الموارد لاحقا، فإن حل BYOL غير متوفر. |

| vaSolutionName | ✔ | اسم الحل الجديد. |

| vaType | ✔ | Qualys أو Rapid7. |

| licenseCode | ✔ | سلسلة ترخيص المُقدمة من المورد. |

| publicKey | ✔ | المفتاح العام المُقدم من المورد. |

| autoUpdate | - | تمكين (صحيح) أو تعطيل (خطأ) التوزيع التلقائي لحل VA هذا. عند التمكين، يحاول كل جهاز ظاهري جديد على الاشتراك الارتباط بالحل تلقائيا. (Default: False) |

بناء الجملة:

.\New-ASCVASolution.ps1 -subscriptionId <Subscription Id> -resourceGroupName <RG Name>

-vaSolutionName <New solution name> -vaType <Qualys / Rapid7> -autoUpdate <true/false>

-licenseCode <License code from vendor> -publicKey <Public Key received from vendor>

مثال (لا يتضمن هذا المثال تفاصيل ترخيص صالحة):

.\New-ASCVASolution.ps1 -subscriptionId 'f4cx1b69-dtgb-4ch6-6y6f-ea2e95373d3b' -resourceGroupName 'DefaultResourceGroup-WEU' -vaSolutionName 'QualysVa001' -vaType 'Qualys' -autoUpdate 'false' `

-licenseCode 'eyJjaWQiOiJkZDg5OTYzXe4iMTMzLWM4NTAtODM5FD2mZWM1N2Q3ZGU5MjgiLCJgbTYuOiIyMmM5NDg3MS1lNTVkLTQ1OGItYjhlMC03OTRhMmM3YWM1ZGQiLCJwd3NVcmwiOiJodHRwczovL3FhZ3B1YmxpYy1wMDEuaW50LnF1YWx5cy5jb20vQ2xvdSKJY6VudC8iLCJwd3NQb3J0IjoiNDQzIn0=' `

-publicKey 'MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCOiOLXjOywMfLZIBGPZLwSocf1Q64GASLK9OHFEmanBl1nkJhZDrZ4YD5lM98fThYbAx1Rde2iYV1ze/wDlX4cIvFAyXuN7HbdkeIlBl6vWXEBZpUU17bOdJOUGolzEzNBhtxi/elEZLghq9Chmah82me/okGMIhJJsCiTtglVQIDAQAB'

تعرف على المزيد حول الحصول على جهاز Qualys Virtual Scanner في Azure Marketplace.

الخطوات التالية

- معالجة النتائج من حل تقييم الثغرات الأمنية

- تحقق من هذه الأسئلة الشائعة حول تقييم الثغرات الأمنية.