تمكين Defender لقواعد البيانات الارتباطية مفتوحة المصدر على AWS (معاينة)

يكتشف Microsoft Defender for Cloud الأنشطة الشاذة في بيئة AWS الخاصة بك التي تشير إلى محاولات غير عادية وربما ضارة للوصول إلى قواعد البيانات أو استغلالها أنواع مثيلات RDS التالية:

- Aurora PostgreSQL

- Aurora MySQL

- PostgreSQL

- MySQL

- MariaDB

للحصول على تنبيهات من خطة Microsoft Defender، تحتاج إلى اتباع الإرشادات الموجودة في هذه الصفحة لتمكين Defender لقواعد البيانات الارتباطية مفتوحة المصدر على AWS.

يتضمن Defender لقواعد البيانات الارتباطية مفتوحة المصدر على خطة AWS أيضا القدرة على اكتشاف البيانات الحساسة داخل حسابك وإثراء تجربة Defender for Cloud مع النتائج. يتم تضمين هذه الميزة أيضا مع إدارة وضع الأمان السحابي في Defender.

للمزيد حول خطة Microsoft Defender هذه في نظرة عامة على Microsoft Defender لقواعد البيانات الارتباطية مفتوحة المصدر.

المتطلبات الأساسية

تحتاج إلى اشتراك Microsoft Azure. إذا لم يكن لديك اشتراك Azure، يمكنك التسجيل للحصول على اشتراك مجاني.

يجب تمكين Microsoft Defender for Cloud على اشتراك Azure الخاص بك.

حساب AWS متصل واحد على الأقل مع الوصول والأذونات المطلوبة.

توفر المنطقة: جميع مناطق AWS العامة (باستثناء تل أبيب وميلانو جاكرتا وإسبانيا والبحرين).

تمكين Defender لقواعد البيانات الارتباطية مفتوحة المصدر

سجِّل الدخول إلى مدخل Azure

ابحث عن Microsoft Defender for Cloud وحدده.

حدد إعدادات البيئة.

حدد حساب AWS ذي الصلة.

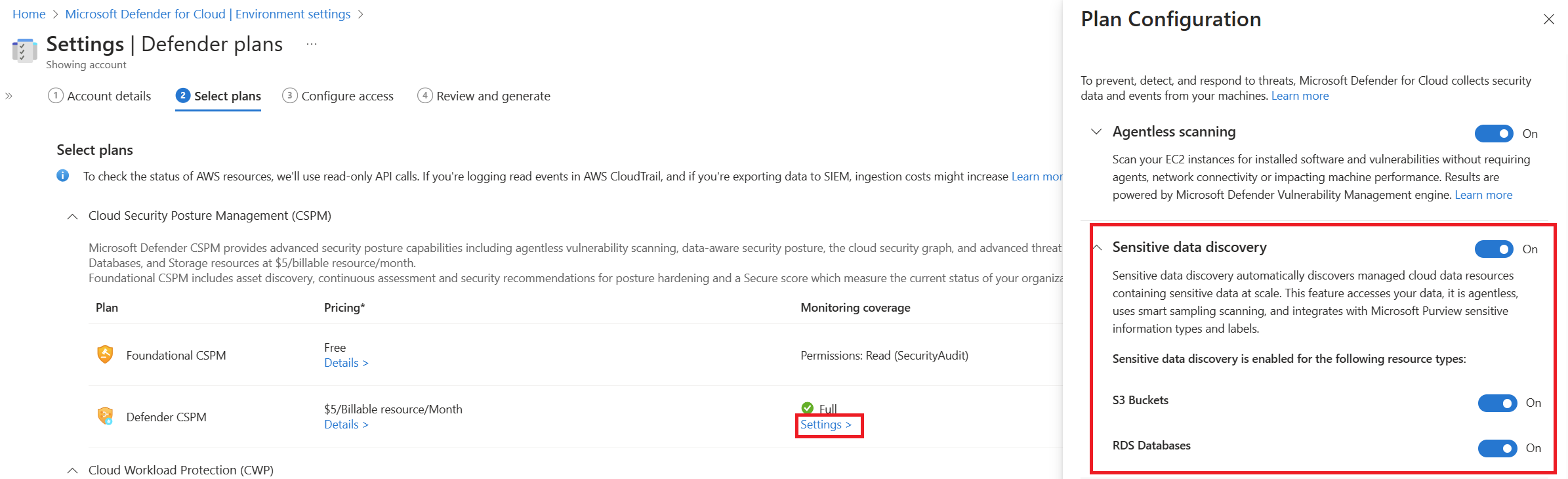

حدد موقع خطة قواعد البيانات وحدد الإعدادات.

تبديل قواعد بيانات العلاقة مفتوحة المصدر إلى تشغيل.

إشعار

سيؤدي تبديل قواعد البيانات الارتباطية مفتوحة المصدر إلى تشغيل أيضا إلى تمكين اكتشاف البيانات الحساسة إلى تشغيل، وهي ميزة مشتركة مع اكتشاف البيانات الحساسة إدارة وضع الأمان السحابي في Defender لخدمة قاعدة البيانات الارتباطية (RDS).

تعرف على المزيد حول اكتشاف البيانات الحساسة في مثيلات AWS RDS.

حدد تكوين الوصول.

في قسم أسلوب النشر، حدد تنزيل.

اتبع مكدس التحديث في إرشادات AWS. ستقوم هذه العملية بإنشاء قالب CloudFormation أو تحديثه بالأذونات المطلوبة.

حدد المربع الذي يؤكد تحديث قالب CloudFormation على بيئة AWS (Stack).

حدد Review and generate.

راجع المعلومات المقدمة وحدد تحديث.

سيقوم Defender for Cloud تلقائيا بإجراء تغييرات على إعدادات المعلمة ومجموعة الخيارات.

الأذونات المطلوبة لدور DefenderForCloud-DataThreatProtectionDB

يعرض الجدول التالي قائمة بالأذونات المطلوبة التي تم منحها للدور الذي تم إنشاؤه أو تحديثه، عند تنزيل قالب CloudFormation وتحديث مكدس AWS.

| تمت إضافة الإذن | الوصف |

|---|---|

| rds:AddTagsToResource | لإضافة علامة على مجموعة الخيارات ومجموعة المعلمات التي تم إنشاؤها |

| rds:DescribeDBClusterParameters | وصف المعلمات داخل مجموعة نظام المجموعة |

| rds:CreateDBParameterGroup | إنشاء مجموعة معلمات قاعدة البيانات |

| rds:ModifyOptionGroup | تعديل الخيار داخل مجموعة الخيارات |

| rds:DescribeDBLogFiles | وصف ملف السجل |

| rds:DescribeDBParameterGroups | وصف مجموعة معلمات قاعدة البيانات |

| rds:CreateOptionGroup | إنشاء مجموعة خيارات |

| rds:ModifyDBParameterGroup | تعديل المعلمة داخل مجموعة معلمات قواعد البيانات |

| rds:DownloadDBLogFilePortion | تنزيل ملف السجل |

| rds:DescribeDBInstances | وصف قاعدة البيانات |

| rds:ModifyDBClusterParameterGroup | تعديل معلمة نظام المجموعة داخل مجموعة معلمات نظام المجموعة |

| rds:ModifyDBInstance | تعديل قواعد البيانات لتعيين مجموعة معلمات أو مجموعة خيارات إذا لزم الأمر |

| rds:ModifyDBCluster | تعديل نظام المجموعة لتعيين مجموعة معلمات نظام المجموعة إذا لزم الأمر |

| rds:DescribeDBParameters | وصف المعلمات داخل مجموعة قاعدة البيانات |

| rds:CreateDBClusterParameterGroup | إنشاء مجموعة معلمات نظام المجموعة |

| rds:DescribeDBClusters | وصف نظام المجموعة |

| rds:DescribeDBClusterParameterGroups | وصف مجموعة معلمات نظام المجموعة |

| rds:DescribeOptionGroups | وصف مجموعة الخيارات |

إعدادات مجموعة الخيارات والمعلمات المتأثرة

عند تمكين Defender لقواعد البيانات الارتباطية مفتوحة المصدر على مثيلات RDS الخاصة بك، يتيح Defender for Cloud التدقيق تلقائيا باستخدام سجلات التدقيق من أجل أن يكون قادرا على استهلاك وتحليل أنماط الوصول إلى قاعدة البيانات الخاصة بك.

كل نظام إدارة قاعدة بيانات ارتباطية أو نوع خدمة له تكويناته الخاصة. يصف الجدول التالي التكوينات المتأثرة ب Defender for Cloud (لست مطالبا بتعيين هذه التكوينات يدويا، يتم توفير هذا كمرجع).

| نوع | المعلمة | القيمة |

|---|---|---|

| PostgreSQL وUrora PostgreSQL | log_connections | 1 |

| PostgreSQL وUrora PostgreSQL | log_disconnections | 1 |

| مجموعة معلمات مجموعة Aurora MySQL | server_audit_logging | 1 |

| مجموعة معلمات مجموعة Aurora MySQL | server_audit_events | - إذا كان موجودا، فقم بتوسيع القيمة لتضمين CONNECT، QUERY، - إذا لم يكن موجودا، أضفه بقيمة CONNECT، QUERY. |

| مجموعة معلمات مجموعة Aurora MySQL | server_audit_excl_users | إذا كان موجودا، فقم بتوسيعه ليشمل rdsadmin. |

| مجموعة معلمات مجموعة Aurora MySQL | server_audit_incl_users | - إذا كان موجودا بقيمة وrdsadmin كجزء من التضمين، فلن يكون موجودا في SERVER_AUDIT_EXCL_USER، وقيمة التضمين فارغة. |

مجموعة خيارات مطلوبة ل MySQL وMariaDB مع الخيارات التالية MARIADB_AUDIT_PLUGIN (إذا لم يكن الخيار موجودا، أضف الخيار. إذا كان الخيار موجودا، فقم بتوسيع القيم الموجودة في الخيار):

| اسم الخيار | القيمة |

|---|---|

| SERVER_AUDIT_EVENTS | إذا كان موجودا، فقم بتوسيع القيمة لتضمين CONNECT إذا لم يكن موجودا، أضفه بقيمة CONNECT. |

| SERVER_AUDIT_EXCL_USER | إذا كان موجودا، فقم بتوسيعه ليشمل rdsadmin. |

| SERVER_AUDIT_INCL_USERS | إذا كان موجودا بقيمة وكان rdsadmin جزءا من التضمين، فلن يكون موجودا في SERVER_AUDIT_EXCL_USER، وقيمة التضمين فارغة. |

هام

قد تحتاج إلى إعادة تشغيل المثيلات لتطبيق التغييرات.

إذا كنت تستخدم مجموعة المعلمات الافتراضية، فسيتم إنشاء مجموعة معلمات جديدة تتضمن تغييرات المعلمة المطلوبة مع البادئة defenderfordatabases*.

إذا تم إنشاء مجموعة معلمات جديدة أو إذا تم تحديث معلمات ثابتة، فلن تصبح سارية المفعول حتى يتم إعادة تشغيل المثيل.

إشعار

إذا كانت مجموعة معلمات موجودة بالفعل، فسيتم تحديثها وفقا لذلك.

يتم دعم MARIADB_AUDIT_PLUGIN في MariaDB 10.2 والإصدارات الأحدث، MySQL 8.0.25 والإصدارات الأحدث 8.0 وجميع إصدارات MySQL 5.7.

تتم إضافة التغييرات على MARIADB_AUDIT_PLUGIN لمثيلات MySQL إلى نافذة الصيانة التالية.