مراجعة توصيات الكشف عن تهديدات نقاط النهاية والرد عليها ومعالجتها (بدون عامل)

يوفر Microsoft Defender for Cloud توصيات لتأمين حلول الكشف عن تهديدات نقاط النهاية والرد عليها وتكوينها. من خلال معالجة هذه التوصيات، يمكنك التأكد من أن حل الكشف عن تهديدات نقاط النهاية والرد عليها الخاص بك متوافق وآمن عبر جميع البيئات.

تسمح لك توصيات الكشف عن تهديدات نقاط النهاية والرد عليها بما يلي:

تحديد ما إذا كان الحل الكشف عن تهديدات نقاط النهاية والرد عليها مثبتا على أجهزتك متعددة السحابات

تحديد الثغرات في تكوينات الأمان على أي من حلول الكشف عن تهديدات نقاط النهاية والرد عليها المكتشفة

معالجة الثغرات المكتشفة في تكوينات الأمان

المتطلبات الأساسية

تتوفر التوصيات المذكورة في هذه المقالة فقط إذا كان لديك المتطلبات الأساسية التالية في مكانها:

تمكين Defender for Cloud على حساب Azure الخاص بك.

يجب تمكين أي من الخطط التالية على Defender for Cloud على اشتراكك:

يجب تمكين الفحص بدون عامل للأجهزة الظاهرية.

إشعار

الميزة الموضحة في هذه الصفحة هي ميزة الاستبدال للميزة المستندة إلى MMA، والتي تم تعيينها ليتم إيقافها جنبا إلى جنب مع إيقاف MMA في أغسطس 2024.

تعرف على المزيد حول الترحيل وعملية إهمال التوصيات المتعلقة بحماية نقطة النهاية.

مراجعة توصيات اكتشاف الكشف عن تهديدات نقاط النهاية والرد عليها ومعالجتها

عندما يكتشف Defender for Cloud حلا الكشف عن تهديدات نقاط النهاية والرد عليها مدعوما على جهازك الظاهري، يقوم الماسح الضوئي للجهاز بدون عامل بإجراء عمليات التحقق التالية لمعرفة:

- إذا تم تمكين حل الكشف عن تهديدات نقاط النهاية والرد عليها مدعوم

- إذا تم تمكين الخطة 2 من Defender for Servers على اشتراكك والأجهزة الظاهرية المقترنة

- إذا تم تثبيت الحل المدعوم بنجاح

إذا كانت هذه الفحوصات تمثل مشكلات، فإن التوصية تقدم خطوات معالجة مختلفة لضمان حماية الأجهزة الظاهرية الخاصة بك بواسطة حل الكشف عن تهديدات نقاط النهاية والرد عليها مدعوم ومعالجة أي فجوات أمنية.

الحلول والأنظمة الأساسية المدعومة

يتم دعم حلول الكشف عن تهديدات نقاط النهاية والرد عليها التالية في Defender for Cloud:

| حل الكشف عن نقطة النهاية والاستجابة لها | الأنظمة الأساسية المدعومة |

|---|---|

| Microsoft Defender لنقطة النهاية ل Windows | Windows |

| Microsoft Defender لنقطة النهاية ل Linux | Linux |

| Microsoft Defender لنقطة النهاية الحل الموحد | Windows Server 2012 R2 وWindows 2016 |

| CrowdStrike (فالكون) | Windows وLinux |

| Trellix | Windows وLinux |

| Symantec | Windows وLinux |

| Sophos | Windows وLinux |

تحديد الحل الكشف عن تهديدات نقاط النهاية والرد عليها الممكن على جهاز ظاهري

يتمتع Defender for Cloud بالقدرة على إخبارك ما إذا كان لديك حل الكشف عن تهديدات نقاط النهاية والرد عليها مدعوم ممكن على أجهزتك الظاهرية (VM) وأيها.

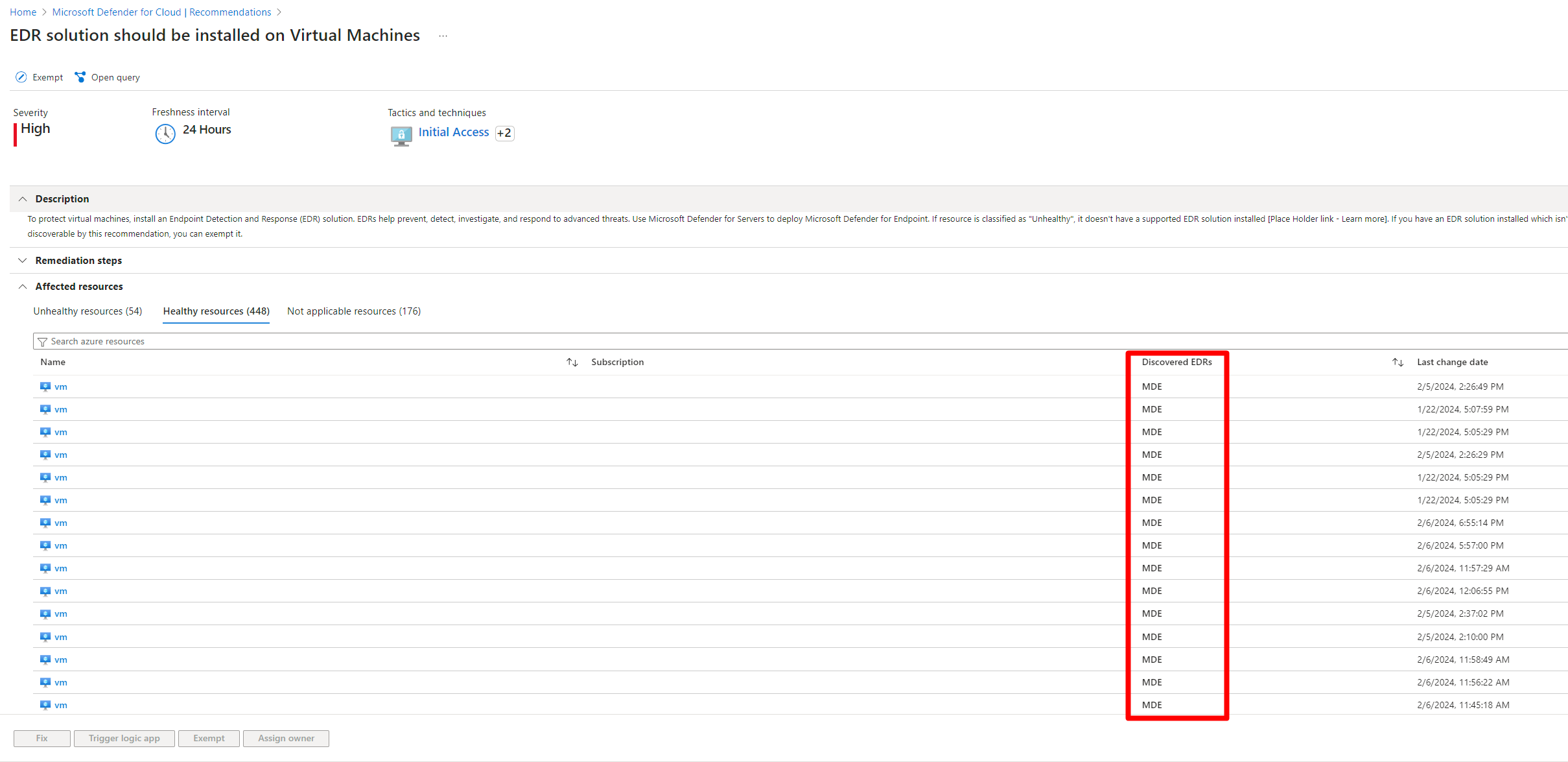

لتحديد الحل الذي يتم تمكينه على جهاز ظاهري:

قم بتسجيل الدخول إلى بوابة Azure.

انتقل إلى Microsoft Defender for Cloud>Recommendations.

ابحث عن إحدى التوصيات التالية وحددها:

EDR solution should be installed on Virtual MachinesEDR solution should be installed on EC2sEDR solution should be installed on Virtual Machines (GCP)

حدد علامة التبويب الموارد الصحية.

يعرض العمود الكشف عن تهديدات نقاط النهاية والرد عليها المكتشف الحل الذي تم اكتشافه.

مراجعة توصيات الاكتشاف ومعالجتها

قم بتسجيل الدخول إلى بوابة Azure.

انتقل إلى Microsoft Defender for Cloud>Recommendations.

ابحث عن إحدى التوصيات التالية وحددها:

EDR solution should be installed on Virtual MachinesEDR solution should be installed on EC2sEDR solution should be installed on Virtual Machines (GCP)

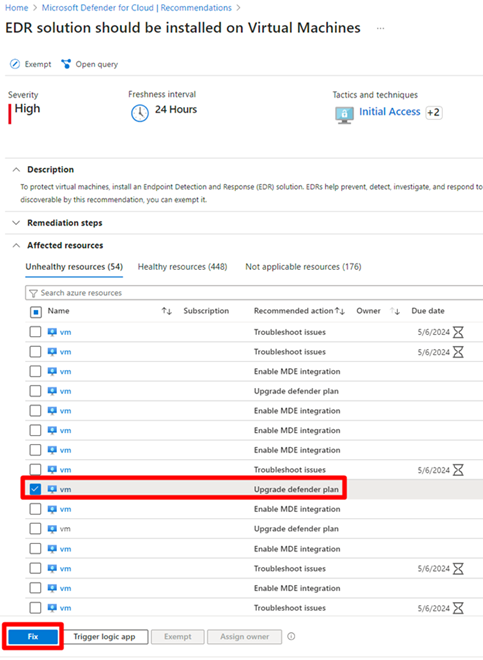

حدد التوصية ذات الصلة.

تقدم التوصية إجراءات متعددة موصى بها لحلها على كل جهاز مرفق، حدد الإجراء ذي الصلة لمشاهدة خطوات المعالجة:

- تمكين تكامل Microsoft Defender لنقطة النهاية. بدلا من ذلك، يمكنك معالجة هذه التوصية عن طريق تثبيت أي من حل الكشف عن تهديدات نقاط النهاية والرد عليها المدعوم على جهازك الظاهري

- ترقية خطة Defender

- استكشاف المشكلات وإصلاحها

تمكين Microsoft Defender الخاص بالحصول على تكامل نقطة النهاية

يتوفر هذا الإجراء الموصى به عندما:

لم يتم الكشف عن أحد حلول الكشف عن تهديدات نقاط النهاية والرد عليها المدعومة على الجهاز الظاهري.

يمكن أن يكون الجهاز الظاهري مثبتا عليه Microsoft Defender لنقطة النهاية كجزء من العروض المضمنة مع Defender for Servers.

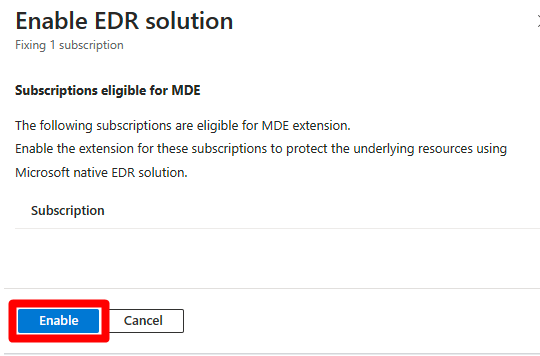

لتمكين تكامل Defender لنقطة النهاية على الجهاز الظاهري المتأثر:

حدد الجهاز المتأثر.

(اختياري) حدد العديد من الأجهزة المتأثرة التي لديها الإجراء الموصى

Enable Microsoft Defender for Endpoint integrationبه.حدد إصلاح.

حدد تمكين.

يتم تطبيق Defender لنقطة النهاية على جميع خوادم Windows وLinux داخل اشتراكك. بعد اكتمال العملية، قد يستغرق الأمر ما يصل إلى 24 ساعة حتى يظهر جهازك في علامة التبويب الموارد الصحية.

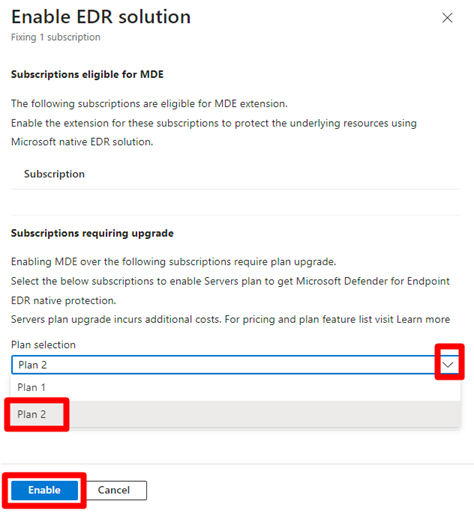

ترقية خطة Defender

يتوفر هذا الإجراء الموصى به عندما:

لم يتم الكشف عن أحد حلول الكشف عن تهديدات نقاط النهاية والرد عليها المدعومة على الجهاز الظاهري.

لم يتم تمكين الخطة 2 من Defender for Servers على الجهاز الظاهري.

لتمكين تكامل Defender لنقطة النهاية على خطة Defender for Servers على الجهاز الظاهري المتأثر:

حدد الجهاز المتأثر.

(اختياري) حدد العديد من الأجهزة المتأثرة التي لديها الإجراء الموصى

Upgrade Defender planبه.حدد إصلاح.

حدد خطة في القائمة المنسدلة. تأتي كل خطة مع تكلفة، ومعرفة المزيد حول التكلفة على صفحة تسعير Defender for Cloud.

حدد تمكين.

بعد اكتمال العملية، قد يستغرق الأمر ما يصل إلى 24 ساعة حتى يظهر جهازك في علامة التبويب الموارد الصحية.

استكشاف أخطاء التثبيت غير الناجح وإصلاحها

يتوفر هذا الإجراء الموصى به عندما:

- تم الكشف عن Defender لنقطة النهاية على جهازك، ولكن لم ينجح التثبيت.

لاستكشاف المشكلات على الجهاز الظاهري وإصلاحها:

حدد المورد المتأثر.

حدد خطوات المعالجة.

اتبع الإرشادات لاستكشاف مشكلات إعداد Microsoft Defender لنقطة النهاية وإصلاحها لنظام التشغيل Windows أو Linux.

بعد اكتمال العملية، قد يستغرق الأمر ما يصل إلى 24 ساعة حتى يظهر جهازك في علامة التبويب الموارد الصحية.

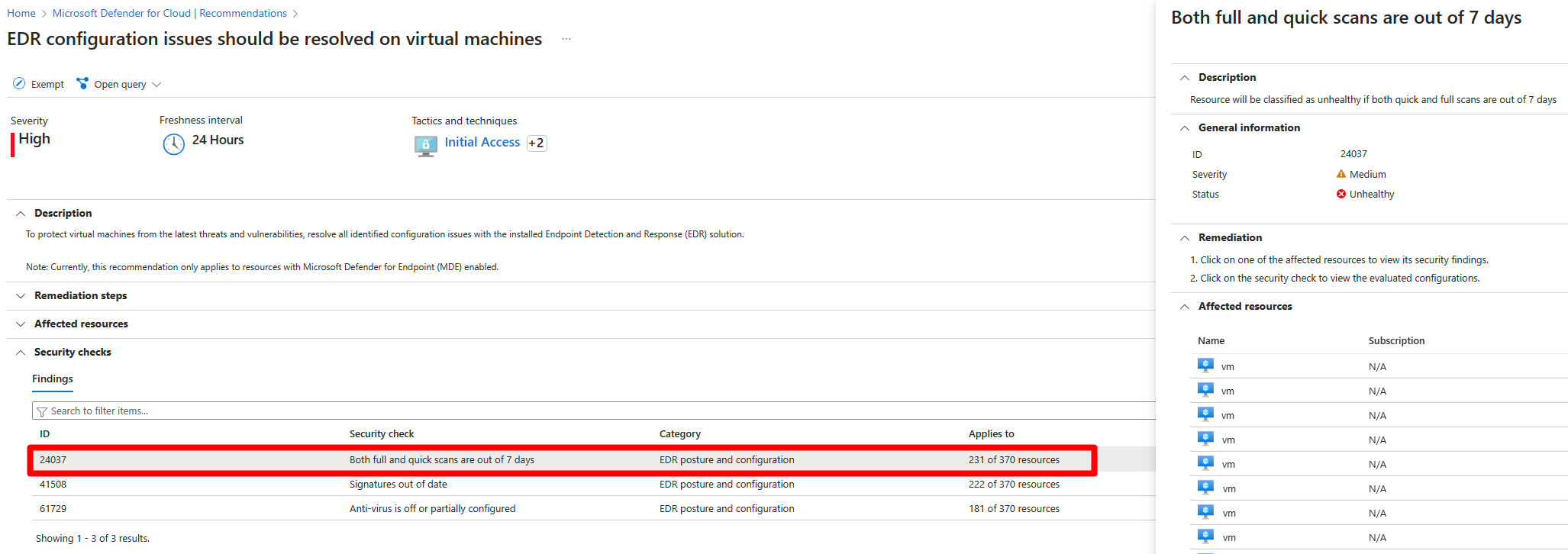

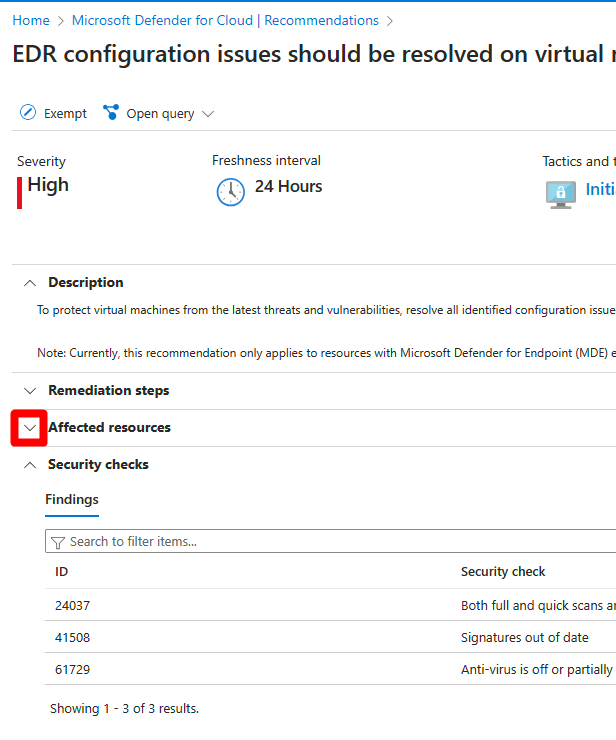

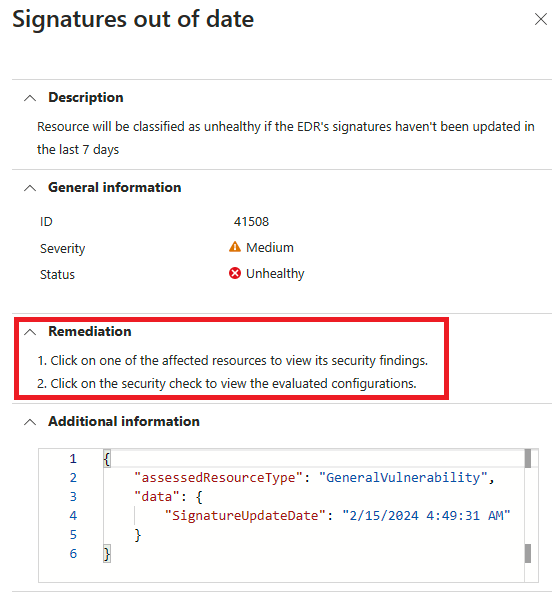

مراجعة توصيات التكوين الخاطئ الكشف عن تهديدات نقاط النهاية والرد عليها ومعالجتها

عندما يعثر Defender for Cloud على تكوينات خاطئة في حل الكشف عن تهديدات نقاط النهاية والرد عليها، تظهر التوصيات في صفحة التوصيات. تنطبق هذه التوصية فقط على الأجهزة الظاهرية التي تم تمكين Defender لنقطة النهاية عليها. تتحقق هذه التوصيات من عمليات التحقق من الأمان التالية:

Both full and quick scans are out of 7 daysSignature out of dateAnti-virus is off or partially configured

للكشف عن التكوينات الخاطئة في حل الكشف عن تهديدات نقاط النهاية والرد عليها:

قم بتسجيل الدخول إلى بوابة Azure.

انتقل إلى Microsoft Defender for Cloud>Recommendations.

ابحث عن إحدى التوصيات التالية وحددها:

EDR configuration issues should be resolved on virtual machinesEDR configuration issues should be resolved on EC2sEDR configuration issues should be resolved on GCP virtual machines

حدد التوصية ذات الصلة.

حدد فحص أمان لمراجعة الموارد المتأثرة.

حدد كل فحص أمان لمراجعة جميع الموارد المتأثرة.

قم بتوسيع قسم الموارد المتأثرة.

حدد موردا غير صحي لمراجعة نتائجه.

حدد التحقق من الأمان للاطلاع على معلومات إضافية وخطوات المعالجة.

اتبع خطوات المعالجة.

بعد اكتمال العملية، قد يستغرق الأمر ما يصل إلى 24 ساعة حتى يظهر جهازك في علامة التبويب الموارد الصحية.

الخطوة التالية

تعرف على الاختلافات بين تجربة MMA وتجربة بدون عامل.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ