هام

يعمل حل تقييم الثغرات الأمنية ل Defender for Server الذي يتم تشغيله بواسطة Qualys، على مسار إيقاف تم تعيينه لإكماله في 1 مايو 2024. إذا كنت تستخدم حاليا تقييم الثغرات الأمنية المضمن الذي يتم تشغيله بواسطة Qualys، يجب أن تخطط للانتقال إلى فحص الثغرات الأمنية إدارة الثغرات الأمنية في Microsoft Defender باستخدام الخطوات الموجودة في هذه الصفحة.

لمزيد من المعلومات حول قرارنا بتوحيد عرض تقييم الثغرات الأمنية لدينا مع إدارة الثغرات الأمنية في Microsoft Defender، راجع منشور المدونة هذا.

اطلع على الأسئلة الشائعة المتعلقة بالانتقال إلى إدارة الثغرات الأمنية في Microsoft Defender.

يمكن للعملاء الذين يرغبون في الاستمرار في استخدام Qualys القيام بذلك باستخدام طريقة إحضار الترخيص الخاص بك (BYOL).

باستخدام خطة Defender for Servers في Microsoft Defender for Cloud، يمكنك فحص أصول الحوسبة بحثا عن الثغرات الأمنية. إذا كنت تستخدم حاليا حل تقييم الثغرات الأمنية بخلاف حل تقييم الثغرات الأمنية إدارة الثغرات الأمنية في Microsoft Defender، توفر هذه المقالة إرشادات حول الانتقال إلى حل إدارة الثغرات الأمنية ل Defender المتكامل.

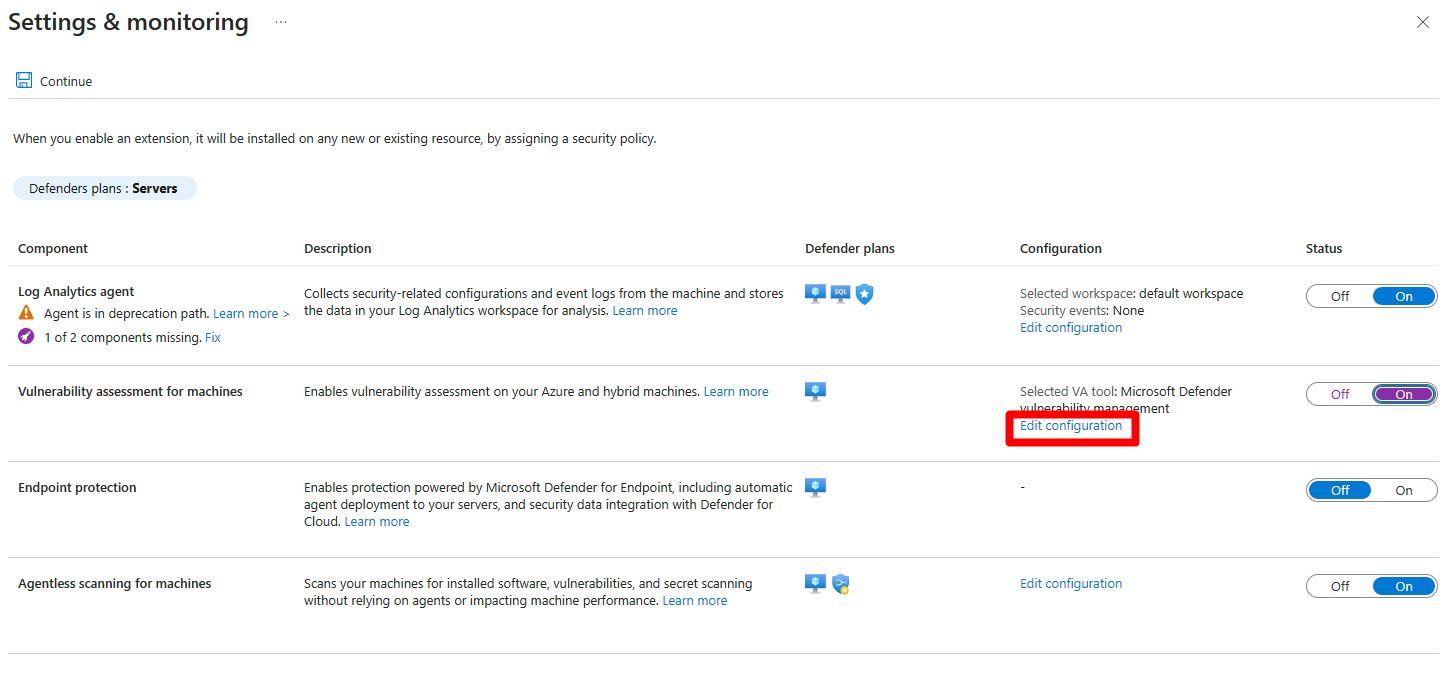

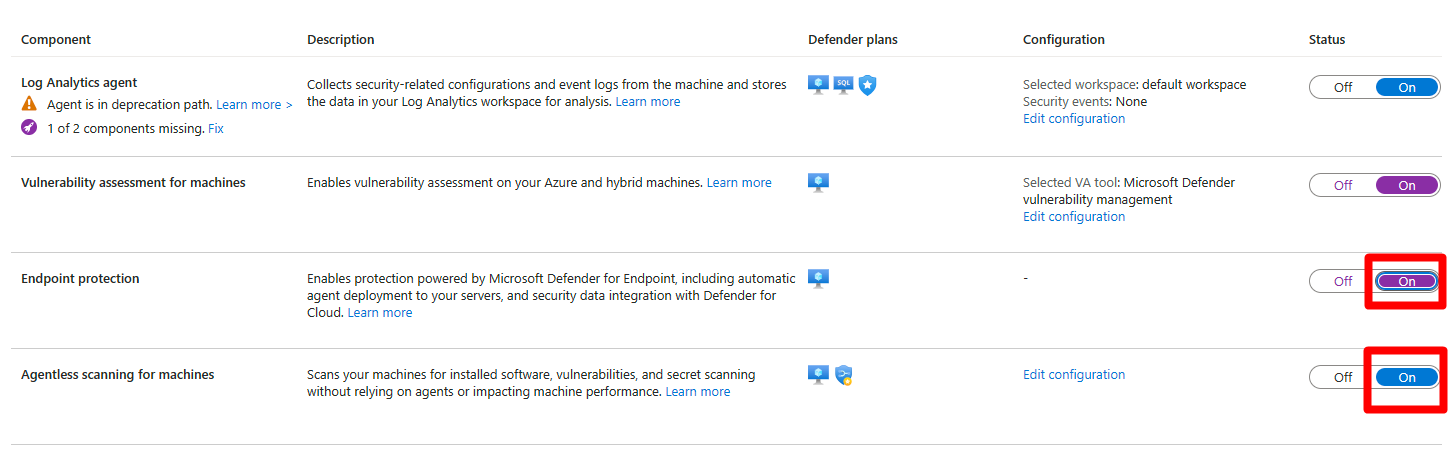

للانتقال إلى حل إدارة الثغرات الأمنية ل Defender المتكامل، يمكنك استخدام مدخل Microsoft Azure، أو استخدام تعريف نهج Azure (لأجهزة Azure الظاهرية)، أو استخدام واجهات برمجة تطبيقات REST.