جمع البيانات من أحمال العمل الخاصة بك باستخدام عامل Log Analytics

تكوين عامل Log Analytics ومساحات العمل

عند تشغيل عامل Log Analytics، ينشر Defender for Cloud العامل على جميع أجهزة Azure الظاهرية المدعومة وأي أجهزة جديدة تم إنشاؤها. للحصول على قائمة الأنظمة الأساسية المدعومة، راجع الأنظمة الأساسية المدعومة في Microsoft Defender for Cloud.

لتكوين التكامل مع عامل Log Analytics:

من قائمة Defender for Cloud، افتح إعدادات البيئة.

حدد الاشتراك ذا الصلة.

في عمود مراقبة التغطية في خطط Defender، حدد الإعدادات.

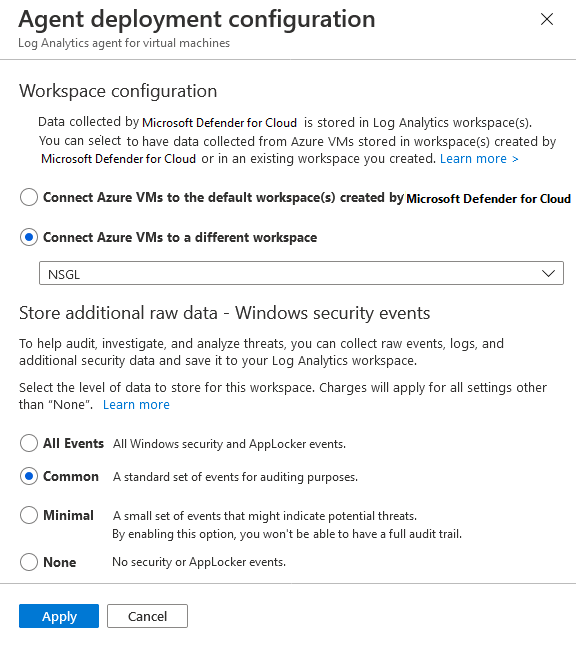

من جزء خيارات التكوين، حدد مساحة العمل التي تريد استخدامها.

الاتصال أجهزة Azure الظاهرية إلى مساحات العمل الافتراضية التي تم إنشاؤها بواسطة Defender for Cloud - ينشئ Defender for Cloud مجموعة موارد جديدة ومساحة عمل افتراضية في نفس الموقع الجغرافي، ويربط العامل بمساحة العمل هذه. إذا كان الاشتراك يحتوي على أجهزة ظاهرية من مواقع جغرافية متعددة، فإن Defender for Cloud ينشئ مساحات عمل متعددة لضمان الامتثال لمتطلبات خصوصية البيانات.

اصطلاح التسمية لمساحة العمل ومجموعة الموارد هو:

- مساحة العمل: مساحة العمل الافتراضية- [معرّف الاشتراك] - [الموقع الجغرافي]

- مجموعة الموارد: DefaultResourceGroup- [الموقع الجغرافي]

يتم تمكين حل Defender for Cloud تلقائيًا في مساحة العمل وفقًا لطبقة التسعير المحددة للاشتراك.

تلميح

للاطلاع على لأسئلة المتعلقة بمساحات العمل الافتراضية، راجع:

قم بتوصيل Azure VMs بمساحة عمل مختلفة - من القائمة المنسدلة، حدد مساحة العمل لتخزين البيانات المجمعة. تتضمن القائمة المنسدلة جميع مساحات العمل عبر جميع اشتراكاتك. يمكنك استخدام هذا الخيار لتجميع البيانات من الأجهزة الافتراضية التي تعمل في اشتراكات مختلفة وتخزينها كلها في مساحة العمل المحددة.

إذا كان لديك بالفعل مساحة عمل تحليلات السجل موجودة، فقد ترغب في استخدام نفس مساحة العمل (يتطلب أذونات القراءة والكتابة على مساحة العمل). يكون هذا الخيار مفيدًا إذا كنت تستخدم مساحة عمل مركزية في مؤسستك وتريد استخدامها لتجميع بيانات الأمان. تعرف على المزيد في إدارة الوصول إلى بيانات السجل ومساحات العمل في Azure Monitor.

إذا تم تمكين حل «Security» أو «SecurityCenterFree» في مساحة العمل المحددة بالفعل، فسيتم تعيين الأسعار تلقائيًا. إذا لم يكن كذلك، فبادر بتثبيت حل Defender for Cloud على مساحة العمل:

- من قائمة Defender for Cloud، افتح إعدادات البيئة.

- حدد مساحة العمل التي سيتم توصيل العوامل بها.

- عيّن إدارة الوضع الأمني على تشغيل أو حدد تمكين الكل لتشغيل جميع خطط Microsoft Defender.

من تكوين أحداث أمان Windows، حدد مقدار بيانات الأحداث الأولية المراد تخزينها:

- لا شيء - تعطيل تخزين حدث الأمان. (افتراضي)

- الحد الأدنى - مجموعة صغيرة من الأحداث عندما تريد تقليل حجم الحدث.

- الشائع - مجموعة من الأحداث التي ترضي معظم العملاء وتوفر مسار تدقيق كامل.

- كل الأحداث - للعملاء الذين يريدون التأكد من تخزين جميع الأحداث.

تلميح

لتعيين هذه الخيارات على مستوى مساحة العمل، راجع تعيين خيار حدث الأمان على مستوى مساحة العمل.

لمزيد من المعلومات بشأن هذه الخيارات، راجع خيارات أحداث أمان Windows لوكيل Log Analytics.

حدد Apply في جزء التكوين.

خيارات أحداث أمان نظام Windows لعامل تحليلات السجل

عند تحديد طبقة تجميع البيانات في Microsoft Defender for Cloud، يتم تخزين أحداث الأمان الخاصة بالطبقة المحددة في مساحة عمل Log Analytics الخاصة بك حتى تتمكن من التحقيق في الأحداث في مساحة العمل الخاصة بك والبحث فيها وتدقيقها. يقوم وكيل Log Analytics أيضًا بجمع وتحليل أحداث الأمان المطلوبة لحماية Defender for Cloud من التهديدات.

المتطلبات

الحماية الأمنية المحسّنة لـ Defender for Cloud مطلوبة لتخزين بيانات أحداث أمان Windows. تعرف على المزيد عن خطط الحماية المُحسَّنة.

قد تتم محاسبتك على تخزين البيانات في Log Analytics. لمزيد من المعلومات، راجع صفحة التسعير.

معلومات لمستخدمي Microsoft Sentinel

يمكن تكوين مجموعة أحداث الأمان في سياق مساحة عمل واحدة إما من Microsoft Defender for Cloud أو Microsoft Sentinel، ولكن ليس من كليهما. إذا كنت ترغب في إضافة Microsoft Sentinel إلى مساحة عمل تتلقى بالفعل تنبيهات من Microsoft Defender for Cloud ولتجميع أحداث الأمان، فيمكنك إما:

- ترك مجموعة أحداث الأمان في Microsoft Defender for Cloud كما هي. ستتمكن من الاستعلام عن هذه الأحداث وتحليلها في كل من Microsoft Sentinel وDefender for Cloud. إذا كنت ترغب في مراقبة حالة اتصال الموصل أو تغيير تكوينه في Microsoft Sentinel، ففكر في الخيار الثاني.

- قم بتعطيل مجموعة أحداث الأمان في Microsoft Defender for Cloud ثم أضف موصل أحداث الأمان في Microsoft Sentinel. ستتمكن من الاستعلام عن الأحداث وتحليلها في كل من Microsoft Sentinel وDefender for Cloud، ولكن ستتمكن أيضًا من مراقبة حالة اتصال الموصل أو تغيير تكوينه في Microsoft Sentinel فقط. لتعطيل مجموعة أحداث الأمان في Defender for Cloud، عيّن أحداث أمان Windows على لا شيء في تكوين وكيل Log Analytics.

ما أنواع الأحداث المخزنة لـ "العام" و"الأدنى"؟

تم تصميم مجموعتي الأحداث المشترك والأدنى لمعالجة السيناريوهات النموذجية استنادًا إلى معايير العملاء والصناعة للتكرار غير المصفاة لكل حدث واستخدامه.

- الحد الأدنى - تهدف هذه المجموعة إلى تغطية الأحداث التي قد تشير إلى اختراق ناجح وأحداث مهمة ذات حجم صوت منخفض. معظم حجم البيانات لهذه المجموعة هو تسجيل دخول مستخدم ناجح (معرف الحدث 4624)، وأحداث تسجيل دخول المستخدم الفاشلة (معرف الحدث 4625)، وأحداث إنشاء العملية (معرف الحدث 4688). تعتبر أحداث تسجيل الخروج مهمة للتدقيق فقط ولها حجم مرتفع نسبيًا، لذلك لم يتم تضمينها في مجموعة الأحداث هذه.

- عام - تهدف هذه المجموعة إلى توفير مسار تدقيق كامل للمستخدم، بما في ذلك الأحداث ذات الحجم المنخفض. على سبيل المثال، تحتوي هذه المجموعة على أحداث تسجيل دخول المستخدم (معرف الحدث 4624) وأحداث تسجيل خروج المستخدم (معرف الحدث 4634). نقوم بتضمين إجراءات التدقيق مثل تغييرات مجموعة الأمان وعمليات Kerberos للتحكم في المجال الرئيسي والأحداث الأخرى التي توصي بها المؤسسات الصناعية.

فيما يلي تحليل كامل لمعرفات حدث Security and App Locker لكل مجموعة:

| المستوى المسؤول عن البيانات | مؤشرات الأحداث المجمعة |

|---|---|

| الحد الأدنى | 1102،4624،4625،4657،4663،4688،4700،4702،4719،4720،4722،4723،4724،4727،4728،4732،4735،4737،4739،4740،4754،4755، |

| 4756،4767،4799،4825،4946،4948،4956،5024،5033،8001،8002،8003،8004،8005،8006،8007،8222 | |

| عام | 1،299،300،324،340،403،404،410،411،412،413،431،500،501،1100،1102،1107،1108،4608،4610،4611،4614،4622، |

| 4624،4625،4634،4647،4648،4649،4657،4661،4662،4663،4665،4666،4667،4688،4670،4672،4673،4674،4675،4689،4697، | |

| 4700،4702،4704،4705،4716،4717،4718،4719،4720،4722،4723،4724،4725،4726،4727،4728،4729،4733،4732،4735،4737، | |

| 4738،4739،4740،4742،4744،4745،4746،4750،4751،4752،4754،4755،4756،4757،4760،4761،4762،4764،4767،4768،4771، | |

| 4774،4778،4779،4781،4793،4797،4798،4799،4800،4801،4802،4803،4825،4826،4870،4886،4887،4888،4893،4898،4902، | |

| 4904،4905،4907،4931،4932،4933،4946،4948،4956،4985،5024،5033،5059،5136،5137،5140،5145،5632،6144،6145،6272، | |

| 6273،6278،6416،6423،6424،8001،8002،8003،8004،8005،8006،8007،8222،26401،30004 |

إشعار

- إذا كنت تستخدم كائن نهج المجموعة (GPO)، فمن المستحسن أن تمكّن نهج التدقيق، عملية إنشاء حدث 4688 وحقل CommandLine داخل الحدث 4688. لمزيد من المعلومات حول حدث إنشاء العملية 4688، راجع الأسئلة الشائعة حول Defender for Cloud. لمزيد من المعلومات بشأن نُهُج التدقيق هذه، راجع توصيات نهج التدقيق.

- لتمكين جمع البيانات لعناصر تحكم التطبيقات التكيفية، يكوِّن Defender for Cloud نهج AppLocker المحلي في وضع التدقيق للسماح لجميع التطبيقات. سيؤدي ذلك إلى إنشاء AppLocker لأحداث تُجمع بعد ذلك ويُستفاد منها بواسطة Defender for Cloud. من المهم ملاحظة أن هذا النهج لن يُكوّن على أي أجهزة يوجد عليها بالفعل نهج AppLocker مهيأ.

- لتجميع معرف حدث النظام الأساسي لتصفية Windows 5156، تحتاج إلى تمكين اتصال النظام الأساسي لتصفية التدقيق (Auditpol /set /subcategory:"Filtering Platform Connection" /Success:Enable)

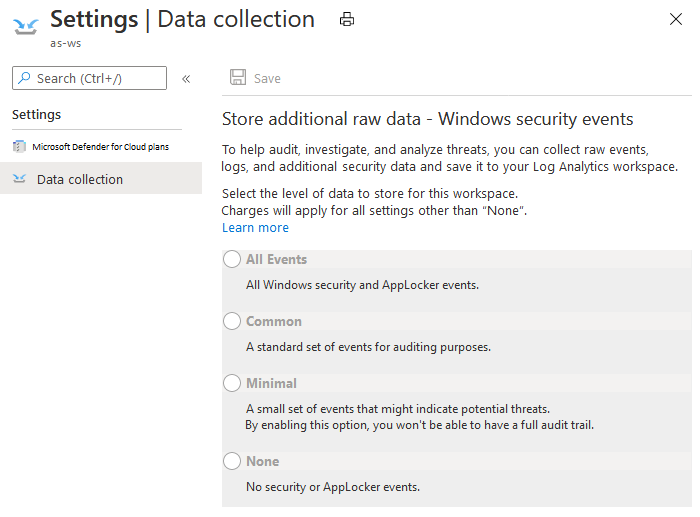

تعيين خيار حدث الأمان على مستوى مساحة العمل

يمكنك تحديد مستوى بيانات حدث الأمان للتخزين على مستوى مساحة العمل.

من قائمة Defender for Cloud في مدخل Azure، حدد إعدادات البيئة.

حدد مساحة العمل ذات الصلة. أحداث جمع البيانات الوحيدة لمساحة العمل هي أحداث أمان Windows الموضحة في هذه الصفحة.

تحديد كمية بيانات الحدث الأولية المراد تخزينها وحدد حفظ.

توفير العامل اليدوي

لتثبيت عامل تحليلات السجل يدويًا:

في مدخل Microsoft Azure، انتقل إلى صفحة defender for Cloud's Environment الإعدادات.

حدد الاشتراك ذي الصلة ثم حدد الإعدادات والمراقبة.

إيقاف تشغيل عامل Log Analytics/عامل Azure Monitor.

اختياريًا، قم بإنشاء مساحة عمل.

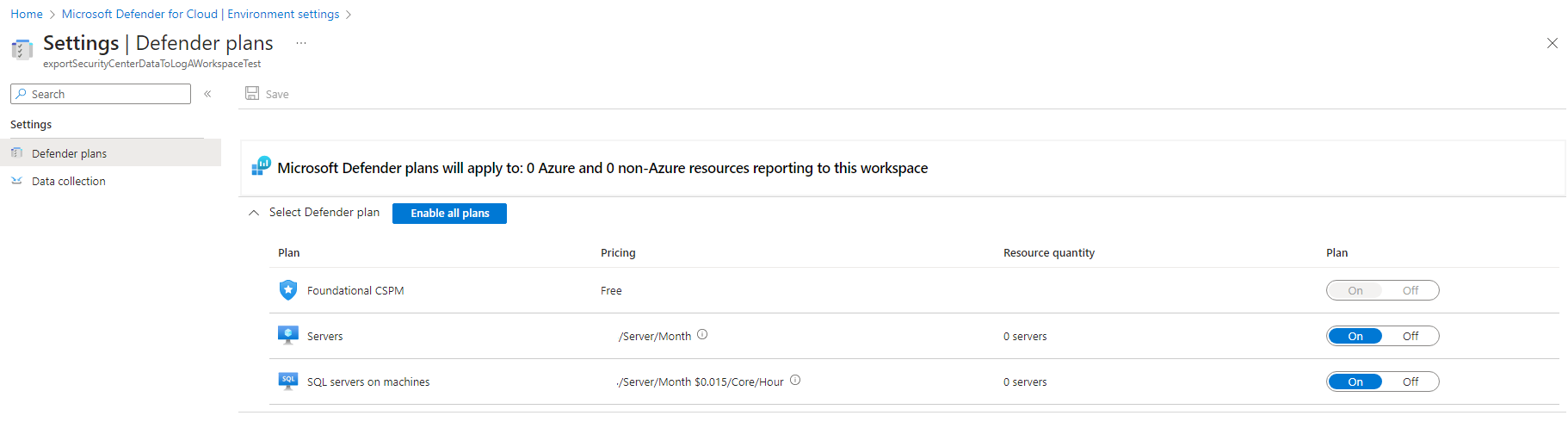

تمكين Microsoft Defender على مساحة العمل التي تقوم بتثبيتها على عامل Log Analytics:

من قائمة Defender for Cloud، افتح إعدادات البيئة.

تعيين مساحة العمل التي تقوم بتثبيتها على العامل. تأكد من أن مساحة العمل موجودة في نفس الاشتراك الذي تستخدمه في Defender for Cloud وأن لديك أذونات القراءة/ الكتابة لمساحة العمل.

حدد واحدا أو كليهما من "الخوادم" أو "خوادم SQL على الأجهزة" (Foundational CSPM هو الافتراضي المجاني)، ثم حدد Save.

إشعار

إذا تم تمكين حل Security أو SecurityCenterFree في مساحة العمل المحددة بالفعل، فسيتم تعيين الأسعار تلقائيًا.

لنشر عوامل على الأجهزة الظاهرية الجديدة باستخدام قالب Resource Manager، قم بتثبيت عامل تحليلات السجل:

لنشر الوكلاء على الأجهزة الافتراضية الموجودة لديك، اتبع الإرشادات الموجودة في تجميع البيانات المتعلقة بأجهزة Azure الافتراضية (يعد قسم تجميع بيانات الأحداث والأداء اختياريًا).

لاستخدام PowerShell لنشر العوامل، استخدم الإرشادات من وثائق الأجهزة الظاهرية:

تلميح

لمزيد من المعلومات حول الإعداد، راجع أتمتة الإعداد التلقائي لـ Microsoft Defender for Cloud باستخدام PowerShell .

لإيقاف تشغيل مكونات المراقبة:

- انتقل إلى خطط Defender وقم بإيقاف تشغيل الخطة التي تستخدم الملحق وحدد حفظ.

- بالنسبة لخطط Defender التي تحتوي على إعدادات مراقبة، انتقل إلى إعدادات خطة Defender، وأوقف تشغيل الملحق، وحدد حفظ.

إشعار

- لا يؤدي تعطيل الملحقات إلى إزالة الملحقات من أحمال العمل المتأثرة.

- للحصول على معلومات تتعلق بإزالة ملحق OMS، راجع كيفية إزالة ملحقات OMS المثبتة بواسطة Defender for Cloud.