ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

العوامل التي تحدد البيانات التي يمكنك الوصول إليها في مساحة عمل Log Analytics هي:

- الإعدادات على مساحة العمل نفسها.

- أذونات الوصول إلى الموارد التي ترسل البيانات إلى مساحة العمل.

- الأسلوب المستخدم للوصول إلى مساحة العمل.

توضح هذه المقالة كيفية إدارة الوصول إلى البيانات في مساحة عمل Log Analytics.

نظرة عامة

يتم وصف العوامل التي تحدد البيانات التي يمكنك الوصول إليها في الجدول التالي. ويرد وصف إضافي لكل عامل في الأقسام التالية.

| العامل | الوصف |

|---|---|

| وضع الوصول | الأسلوب المستخدم للوصول إلى مساحة العمل. يحدد نطاق البيانات المتوفرة ووضع التحكم في الوصول المُطبق. |

| وضع التحكم بالوصول | الإعداد على مساحة العمل الذي يُحدد ما إذا كانت الأذونات مُطبقة على مستوى مساحة العمل أو مستوى المورد. |

| التحكم في الوصول استنادا إلى الدور في Azure (RBAC) | الأذونات المطبقة على الأفراد أو مجموعات المستخدمين لمساحة العمل أو المورد الذي يرسل البيانات إلى مساحة العمل. يحدد البيانات التي لديك إمكانية وصول إليها. |

| التحكم في الوصول استنادا إلى الدور متعدد المستويات | الأذونات الاختيارية التي تحدد الوصول على مستوى الصف والجدول استنادا إلى الشروط. ينطبق على جميع أوضاع الوصول، ولكن يجب استخدامه فقط مع وضع التحكم في الوصول إلى مساحة العمل. |

| مستوى الجدول Azure RBAC | الأذونات الاختيارية التي تحدد أنواع بيانات معينة في مساحة العمل التي يمكنك الوصول إليها. ينطبق على جميع أوضاع الوصول أو أوضاع التحكم في الوصول. |

وضع الوصول

يشير وضع الوصول إلى كيفية الوصول إلى مساحة عمل Log Analytics ويحدد البيانات التي يمكنك الوصول إليها في أثناء جلسة العمل الحالية. يتم تحديد الوضع وفقًا للنطاق الذي تحدده في Log Analytics.

هناك وضعان للوصول:

سياق مساحة العمل:يمكنك عرض كافة السجلات في مساحة العمل التي لديك إذن بها. يتم تحديد نطاق الاستعلامات في هذا الوضع لجميع البيانات في الجداول التي يمكنك الوصول إليها في مساحة العمل. وضع الوصول هذا هو المستخدم عند الوصول إلى السجلات باستخدام مساحة العمل كنطاق، مثل عند تحديد سجلات على القائمة مراقبة Azure في مدخل Microsoft Azure.

سياق المورد: عند الوصول إلى مساحة العمل لمورد معين أو مجموعة موارد أو اشتراك معين، مثل عند تحديد Logs من قائمة «موارد» في مدخل Microsoft Azure، يمكنك عرض سجلات الموارد فقط في كافة الجداول التي لديك حق الوصول إليها. يُحدد نطاق الاستعلامات في هذا الوضع للبيانات ذات الصلة بهذا المورد فقط. هذا الوضع يتيح أيضًا التحكم في الوصول استنادًا إلى الدور الدقيق لـ Azure. تستخدم مساحات العمل نموذج سجل سياق المورد حيث يتم إقران كل سجل منبعثة من مورد Azure تلقائيًا بهذا المورد.

لا تتوفر السجلات إلا في استعلامات سياق المورد إذا كانت مقترنة بالمورد ذي الصلة. للتحقق من هذا الاقتران، قم بتشغيل استعلام وتحقق من ملء العمود _ResourceId.

هناك قيود معروفة مع الموارد التالية:

- أجهزة الكمبيوتر خارج Azure: سياق الموارد مدعوم فقط مع Azure Arc للخوادم.

- Application Insights: معتمدة لسياق المورد فقط عند استخدام مورد Application Insights المستندة إلى مساحة العمل.

- نسيج خدمة Azure

مقارنة أوضاع الوصول

يلخص الجدول التالي أوضاع الوصول:

| المشكلة | مساحة العمل- السياق | الموارد-السياق |

|---|---|---|

| لمن يُخصص كل نموذج؟ | الإدارة المركزية. المسؤولون الذين يحتاجون إلى تكوين جمع البيانات، والمستخدمين الذين يحتاجون إلى الوصول إلى مجموعة واسعة من الموارد. مطلوب حاليًا أيضًا للمستخدمين الذين يحتاجون إلى الوصول إلى سجلات للموارد خارج Azure. |

فرق التطبيق. مسؤولو موارد Azure المُراقبة. يسمح لهم بالتركيز على موردهم دون تصفية. |

| ما الذي يحتاجه المستخدم لعرض السجلات؟ | أذونات إلى مساحة العمل. راجع أذونات مساحة العمل في إدارة الوصول باستخدام أذونات مساحة العمل. |

وصول للقراءة فقط إلى المورد. راجع أذونات الموارد في إدارة الوصول باستخدام أذونات Azure. يمكن أن تكون الأذونات موروثة من مجموعة الموارد أو الاشتراك أو تعيينها مباشرة إلى المورد. سيتم تعيين الإذن إلى سجلات المورد تلقائيًا. لا يتطلب المستخدم الوصول إلى مساحة العمل. |

| ما هو نطاق الأذونات؟ | مساحة العمل. يمكن للمستخدمين الذين لديهم حق الوصول إلى مساحة العمل الاستعلام عن كافة السجلات في مساحة العمل من الجداول التي لديهم أذونات إليها. راجع تعيين الوصول للقراءة على مستوى الجدول. |

مورد Azure. يمكن للمستخدم الاستعلام عن سجلات موارد معينة أو مجموعات موارد أو اشتراك لديهم حق الوصول إليه في أي مساحة عمل ولكن لا يمكنها الاستعلام عن سجلات الموارد الأخرى. |

| كيف يمكن لمستخدم الوصول إلى سجلات؟ | في قائمة Azure Monitor، حدد Logs. من Log Analytics workspace، حدد Logs. من مصنفات Azure Monitor عند تحديد مساحة عمل Log Analytics لنوع المورد. |

حدد Logs في القائمة لمورد Azure. سيتمكن المستخدمون من الوصول إلى البيانات لهذا المورد. حدد Logs في قائمة Azure Monitor. سيتمكن المستخدمون من الوصول إلى البيانات لجميع الموارد التي لديهم حق الوصول إليها. حدد Logs من مساحات عمل Log Analytics، إذا كان لدى المستخدمين حق الوصول إلى مساحة العمل. من مصنفات Azure Monitor عند تحديد المورد لنوع المورد. |

وضع التحكم في الوصول

وضع التحكم في الوصول هو إعداد على كل مساحة عمل يعرف كيفية تحديد الأذونات لمساحة العمل.

طلب أذونات مساحة العمل. عنصر التحكم هذا لا يتيح التحكم في الوصول استناداً إلى الدور Azure متعدد المستويات. للوصول إلى مساحة العمل، يجب منح المستخدم أذونات لمساحة العمل أو لجداول معينة.

إذا كان المستخدم يصل إلى مساحة العمل باتباع وضع سياق مساحة العمل، يكون لديه حق الوصول إلى كافة البيانات في أي جدول تم منحه حق الوصول إليه. إذا كان المستخدم يصل إلى مساحة العمل باتباع وضع سياق المورد، يكون لديه حق الوصول إلى البيانات الخاصة بهذا المورد فقط في أي جدول تم منحه حق الوصول إليه.

هذا الإعداد هو الافتراضي لكافة مساحات العمل التي تم إنشاؤها قبل مارس 2019.

استخدام أذونات المورد أو مساحة العمل. يتيح عنصر التحكم هذا التحكم في الوصول استناداً إلى الدور Azure متعدد المستويات. يمكن منح المستخدمين حق الوصول إلى البيانات المقترنة بالموارد التي يمكنهم عرضها فقط عن طريق تعيين

readإذن Azure.عندما يصل مستخدم إلى مساحة العمل في وضع سياق مساحة العمل، يتم تطبيق أذونات مساحة العمل. عندما يصل مستخدم إلى مساحة العمل في وضع سياق المورد، يتم التحقق من أذونات المورد فقط، ويتم تجاهل أذونات مساحة العمل. تمكين Azure RBAC لمستخدم عن طريق إزالتها من أذونات مساحة العمل والسماح بالحصول على أذونات المورد الخاصة بهم.

هذا الإعداد هو الافتراضي لكافة مساحات العمل التي تم إنشاؤها بعد مارس 2019.

إشعار

إذا كانت لدى المستخدم أذونات المورد فقط إلى مساحة العمل، فلن يتمكن من الوصول إلى مساحة العمل إلا باستخدام وضع سياق المورد مع افتراض تعيين وضع الوصول إلى مساحة العمل إلى استخدام أذونات المورد أو مساحة العمل.

تكوين وضع التحكم في الوصول لمساحة عمل

- مدخل Microsoft Azure

- بوويرشيل

- Resource Manager

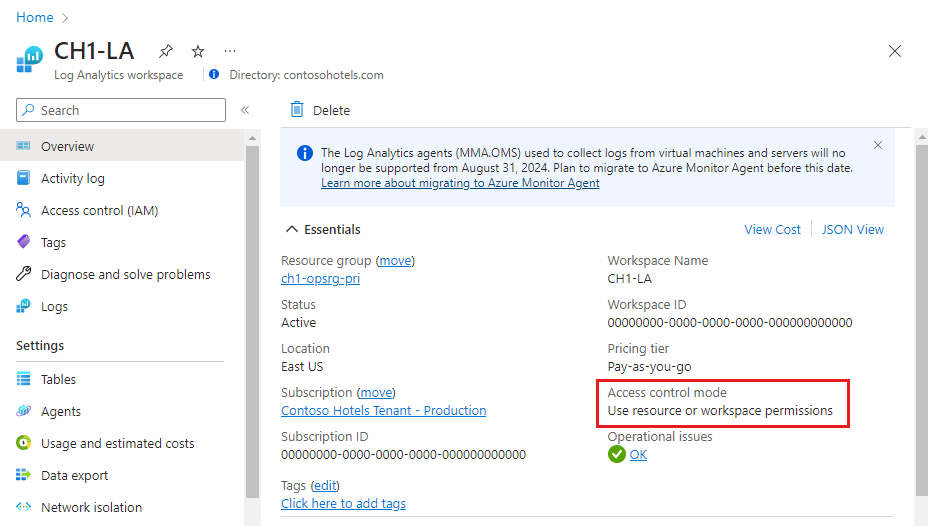

اعرض وضع التحكم في الوصول إلى مساحة العمل الحالية في صفحة نظرة عامة لمساحة العمل في قائمة تسجيل مساحة العمل.

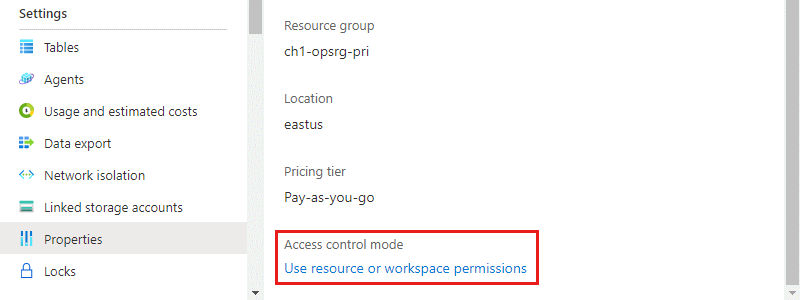

غيّر هذا الإعداد من صفحة الخصائص لمساحة العمل. إذا لم يكن لديك أذونات لتكوين مساحة العمل، يتم تعطيل تغيير الإعداد.

Azure RBAC

تتم إدارة الوصول إلى مساحة عمل باستخدام Azure التحكم في الوصول استناداً إلى الدور. لمنح حق الوصول إلى مساحة عمل Log Analytics باستخدام أذونات Azure، اتبع الخطوات الواردة في تعيين أدوار Azure لإدارة الوصول إلى موارد اشتراك Azure .

أذونات مساحة العمل

كل مساحة عمل يمكن أن تحتوي على عدة حسابات مرتبطة بها. كل حساب يمكنه الوصول إلى عدة مساحات عمل. يسرد الجدول التالي أذونات Azure لإجراءات مساحة العمل المختلفة:

| الإجراء | أذونات Azure المطلوبة | ملاحظات |

|---|---|---|

| تغيير مستوى الأسعار. | Microsoft.OperationalInsights/workspaces/*/write |

|

| إنشاء مساحة العمل في مدخل Microsoft Azure. | Microsoft.Resources/deployments/* Microsoft.OperationalInsights/workspaces/* |

|

| اعرض الخصائص الأساسية لمساحة العمل، وادخل جزء مساحة العمل في البوابة الإلكترونية. | Microsoft.OperationalInsights/workspaces/read |

|

| سجلات الاستعلام باستخدام أي واجهة. | Microsoft.OperationalInsights/workspaces/query/read |

|

| الوصول إلى جميع أنواع السجلات باستخدام الاستعلامات. | Microsoft.OperationalInsights/workspaces/query/*/read |

|

| الوصول إلى جدول سجل محدد - أسلوب قديم | Microsoft.OperationalInsights/workspaces/query/<table_name>/read |

|

| اقرأ مفاتيح مساحة العمل للسماح بإرسال السجلات إلى مساحة العمل هذه. | Microsoft.OperationalInsights/workspaces/sharedKeys/action |

|

| إنشاء قاعدة ملخص أو تحديثها | Microsoft.Operationalinsights/workspaces/summarylogs/write |

|

| إضافة حلول المراقبة وإزالتها. | Microsoft.Resources/deployments/*Microsoft.OperationalInsights/*Microsoft.OperationsManagement/*Microsoft.Automation/*Microsoft.Resources/deployments/*/writeيجب منح هذه الأذونات على مستوى مجموعة الموارد أو الاشتراك. |

|

| عرض البيانات في قسمي الحل النسخ الاحتياطي، واسترداد الموقع. | المسؤول/ المسؤول المشارك يصل إلى الموارد التي تم نشرها باستخدام نموذج النشر الكلاسيكي. |

|

| تشغيل مهمة بحث. | Microsoft.OperationalInsights/workspaces/tables/writeMicrosoft.OperationalInsights/workspaces/searchJobs/write |

|

| استعادة البيانات من الاستبقاء طويل المدى. | Microsoft.OperationalInsights/workspaces/tables/writeMicrosoft.OperationalInsights/workspaces/restoreLogs/write |

|

| إنشاء قاعدة الملخص أو تحريرها | Microsoft.Operationalinsights/workspaces/summarylogs/write |

أدوار مدمجة

تعيين مستخدمين لهذه الأدوار لمنحهم حق الوصول في نطاقات مختلفة:

- اشتراك: الوصول إلى جميع مساحات العمل في الاشتراك

- مجموعة الموارد: الوصول إلى كل مساحة العمل في مجموعة الموارد

- المورد: الوصول إلى مساحة العمل المحددة فقط

أنشئ المهام على مستوى الموارد (مساحة العمل)؛ لضمان التحكم الدقيق في الوصول. استخدم الأدوار المخصصة لإنشاء أدوار بالأذونات المحددة المطلوبة.

إشعار

لإضافة وإزالة مستخدمين إلى دور مستخدم، يجب أن يكون لديك إذن Microsoft.Authorization/*/Delete وMicrosoft.Authorization/*/Write.

قارئ Log Analytics

يمكن لأعضاء دور قارئ تحليلات السجل عرض جميع بيانات المراقبة وإعدادات المراقبة، بما في ذلك تكوين تشخيص Azure لجميع موارد Azure. يسمح للأعضاء بعرض جميع البيانات حول الموارد ضمن النطاق المعين، بما في ذلك:

- عرض والبحث في جميع بيانات المراقبة.

- عرض إعدادات المراقبة، بما في ذلك عرض تكوين تشخيصات Azure على جميع موارد Azure.

يتضمن دور قارئ تحليلات السجل إجراءات Azure التالية:

| نوع | الإذن | الوصف |

|---|---|---|

| الإجراء | */read |

القدرة على عرض جميع موارد Azure، وتكوين الموارد. يشمل العرض: حالة تمديد الجهاز الظاهري. تكوين تشخيصات Azure على الموارد. جميع الخصائص والإعدادات لجميع الموارد. بالنسبة لمساحات العمل، فإنه يسمح بأذونات كاملة غير مقيدة؛ لقراءة إعدادات مساحة العمل، ويستعلم عن البيانات. راجع المزيد من الخيارات الدقيقة في القائمة السابقة. |

| الإجراء | Microsoft.Support/* |

القدرة على فتح حالات الدعم. |

| لا عمل | Microsoft.OperationalInsights/workspaces/sharedKeys/read |

يمنع قراءة مفتاح مساحة العمل المطلوب لاستخدام واجهة برمجة تطبيقات تجميع البيانات، ولتثبيت الوكلاء. هذا يمنع المستخدم من إضافة موارد جديدة إلى مساحة العمل. |

مساهم Log Analytics

يمكن لأعضاء دور مساهم Log Analytics:

- اقرأ جميع بيانات المراقبة الممنوحة من قبل دور قارئ تحليلات السجل.

- تحرير إعدادات المراقبة لموارد Azure، بما في ذلك:

- إضافة امتداد الجهاز الظاهري إلى الأجهزة الظاهرية.

- تكوين تشخيصات Azure على جميع موارد Azure.

- إنشاء وتكوين حسابات الأتمتة. يجب منح الإذن على مستوى مجموعة الموارد أو الاشتراك.

- إضافة وإزالة حلول الإدارة. يجب منح الإذن على مستوى مجموعة الموارد أو الاشتراك.

- قراءة مفاتيح حساب التخزين.

- تكوين مجموعة السجلات من تخزين Azure.

- قواعد تكوين تصدير البيانات.

- تشغيل مهمة بحث.

- استعادة البيانات من الاستبقاء طويل المدى.

تحذير

يمكنك استخدام الإذن على إضافة امتداد جهاز ظاهري إلى جهاز افتراضي؛ للتحكم الكامل في جهاز افتراضي.

يتضمن دور "مساهم تحليلات السجل" إجراءات Azure التالية:

| الإذن | الوصف |

|---|---|

*/read |

القدرة على عرض جميع موارد Azure، وتكوين الموارد. يشمل العرض: حالة تمديد الجهاز الظاهري. تكوين تشخيصات Azure على الموارد. جميع الخصائص والإعدادات لجميع الموارد. بالنسبة لمساحات العمل، فإنه يسمح بأذونات كاملة غير مقيدة؛ لقراءة إعدادات مساحة العمل، ويستعلم عن البيانات. راجع المزيد من الخيارات الدقيقة في القائمة السابقة. |

Microsoft.Automation/automationAccounts/* |

القدرة على إنشاء حسابات أتمتة Azure وتكوينها، بما في ذلك إضافة دفاتر التشغيل وتحريرها. |

Microsoft.ClassicCompute/virtualMachines/extensions/*Microsoft.Compute/virtualMachines/extensions/* |

قم بإضافة وتحديث وإزالة ملحقات الجهاز الظاهري، بما في ذلك ملحق Microsoft Monitoring Agent، وOMS Agent لـ Linux. |

Microsoft.ClassicStorage/storageAccounts/listKeys/actionMicrosoft.Storage/storageAccounts/listKeys/action |

عرض مفتاح حساب التخزين. مطلوب لتكوين تحليلات السجل لقراءة السجلات من حسابات تخزين Azure. |

Microsoft.Insights/alertRules/* |

إضافة، وتحديث، وإزالة قواعد التنبيه. |

Microsoft.Insights/diagnosticSettings/* |

قم بإضافة، وتحديث، وإزالة إعدادات التشخيص في موارد Azure. |

Microsoft.OperationalInsights/* |

إضافة وتحديث وإزالة التكوين لمساحات عمل Log Analytics. لتحرير الإعدادات المتقدمة لمساحة العمل، يحتاج المستخدم إلى Microsoft.OperationalInsights/workspaces/write. |

Microsoft.OperationsManagement/* |

إضافة وإزالة حلول الإدارة. |

Microsoft.Resources/deployments/* |

إنشاء وحذف عمليات النشر. مطلوب لإضافة وإزالة الحلول، ومساحات العمل، وحسابات التشغيل الآلي. |

Microsoft.Resources/subscriptions/resourcegroups/deployments/* |

إنشاء وحذف عمليات النشر. مطلوب لإضافة وإزالة الحلول، ومساحات العمل، وحسابات التشغيل الآلي. |

أذونات الموارد

لقراءة البيانات من أو إرسال البيانات إلى مساحة عمل في سياق المورد، تحتاج إلى هذه الأذونات على المورد:

| الإذن | الوصف |

|---|---|

Microsoft.Insights/logs/*/read |

القدرة على عرض جميع بيانات السجل للمورد |

Microsoft.Insights/logs/<tableName>/readمثال: Microsoft.Insights/logs/Heartbeat/read |

القدرة على عرض جدول معين لهذا المورد - أسلوب قديم |

Microsoft.Insights/diagnosticSettings/write |

القدرة على تكوين إعدادات التشخيص للسماح بإعداد السجلات لهذا المورد |

/read يتم منح الإذن عادة من دور يتضمن أذونات، مثل أدوار القارئ والمساهم * المضمنة. قد لا تتضمن الأدوار المخصصة التي تتضمن إجراءات محددة، أو أدوارًا مضمنة مخصصة هذا الإذن.

أمثلة الأدوار المخصصة

بالإضافة إلى استخدام الأدوار المضمنة لمساحة عمل Log Analytics، يمكنك إنشاء أدوار مخصصة لتعيين أذونات أكثر دقة. فيما يلي بعض الأمثلة الشائعة.

مثال 1: منح المستخدم الإذن لقراءة بيانات السجل من موارده.

- قم بتكوين وضع التحكم في الوصول إلى مساحة العمل لاستخدام مساحة العمل، أو أذونات الموارد.

- منح المستخدمين

*/readأوMicrosoft.Insights/logs/*/readالأذونات لمواردهم. إذا تم تعيين دور قارئ تحليلات السجل في مساحة العمل، فهذا يكفي.

مثال 2: منح المستخدم الإذن لقراءة بيانات السجل من موارده وتشغيل مهمة بحث.

- قم بتكوين وضع التحكم في الوصول إلى مساحة العمل لاستخدام مساحة العمل، أو أذونات الموارد.

- منح المستخدمين

*/readأوMicrosoft.Insights/logs/*/readالأذونات لمواردهم. إذا تم تعيين دور قارئ تحليلات السجل في مساحة العمل، فهذا يكفي. - امنح المستخدمين الأذونات التالية على مساحة العمل:

-

Microsoft.OperationalInsights/workspaces/tables/write: مطلوب لكي تتمكن من إنشاء جدول نتائج البحث (_SRCH). -

Microsoft.OperationalInsights/workspaces/searchJobs/write: مطلوب للسماح بتنفيذ عملية مهمة البحث.

-

مثال 3: منح المستخدم إذنا لقراءة بيانات السجل من موارده وتكوين موارده لإرسال السجلات إلى مساحة عمل Log Analytics.

- قم بتكوين وضع التحكم في الوصول إلى مساحة العمل لاستخدام مساحة العمل، أو أذونات الموارد.

- امنح المستخدمين الأذونات التالية على مساحة العمل:

Microsoft.OperationalInsights/workspaces/readوMicrosoft.OperationalInsights/workspaces/sharedKeys/action. باستخدام هذه الأذونات، لا يمكن للمستخدمين إجراء أي استعلامات على مستوى مساحة العمل. يمكنهم فقط تعداد مساحة العمل واستخدامها كوجهة لإعدادات التشخيص، أو تكوين الوكيل. - امنح المستخدمين الأذونات التالية لمواردهم:

Microsoft.Insights/logs/*/readوMicrosoft.Insights/diagnosticSettings/write. إذا تم تعيين دور مساهم في تحليلات السجل، أو تعيين دور القارئ، أو منحهم أذونات */read على هذا المورد، فسيكون ذلك كافيًا.

مثال 4: منح المستخدم إذنا لقراءة بيانات السجل من موارده، ولكن ليس لإرسال سجلات إلى مساحة عمل Log Analytics أو قراءة أحداث الأمان.

- قم بتكوين وضع التحكم في الوصول إلى مساحة العمل لاستخدام مساحة العمل، أو أذونات الموارد.

- امنح المستخدمين الأذونات التالية لمواردهم:

Microsoft.Insights/logs/*/read. - أضف NonAction التالي لمنع المستخدمين من قراءة نوع SecurityEvent:

Microsoft.Insights/logs/SecurityEvent/read. يجب أن يكون NonAction في نفس الدور المخصص مثل الإجراء الذي يوفر إذن القراءة (Microsoft.Insights/logs/*/read). إذا كان المستخدم قد توارث إجراء القراءة من دور آخر تم تعيينه لهذا المورد، أو إلى مجموعة الموارد أو الاشتراك، فسيتمكن من قراءة جميع أنواع السجلات. يكون هذا السيناريو صحيحًا أيضًا إذا كانوا يرثون */read موجود، على سبيل المثال، مع دور القارئ أو المساهم.

مثال 5: منح المستخدم إذنا لقراءة بيانات السجل من موارده وجميع بيانات سجل حل إدارة التحديث في مساحة عمل Log Analytics.

- قم بتكوين وضع التحكم في الوصول إلى مساحة العمل لاستخدام مساحة العمل، أو أذونات الموارد.

- امنح المستخدمين الأذونات التالية على مساحة العمل:

-

Microsoft.OperationalInsights/workspaces/read: مطلوب حتى يتمكن المستخدم من تعداد مساحة العمل، وفتح جزء مساحة العمل في مدخل Microsoft Azure -

Microsoft.OperationalInsights/workspaces/query/read: مطلوب لكل مستخدم يمكنه تنفيذ الاستعلامات -

Microsoft.OperationalInsights/workspaces/query/SigninLogs/read: لكي تتمكن من قراءة سجلات تسجيل الدخول إلى Microsoft Entra -

Microsoft.OperationalInsights/workspaces/query/Update/read: لتتمكن من قراءة سجلات حلول إدارة التحديث -

Microsoft.OperationalInsights/workspaces/query/UpdateRunProgress/read: لتتمكن من قراءة سجلات حلول إدارة التحديث -

Microsoft.OperationalInsights/workspaces/query/UpdateSummary/read: لتتمكن من قراءة تحديث سجلات الإدارة -

Microsoft.OperationalInsights/workspaces/query/Heartbeat/read: مطلوب لتتمكن من استخدام حل إدارة التحديث -

Microsoft.OperationalInsights/workspaces/query/ComputerGroup/read: مطلوب لتتمكن من استخدام حل إدارة التحديث - امنح المستخدمين الأذونات التالية لمواردهم:

*/read، المعينة إلى دور القارئ، أو Microsoft.Insights/logs/*/read

-

مثال 6: تقييد المستخدم من استعادة البيانات من الاستبقاء طويل المدى.

- قم بتكوين وضع التحكم في الوصول إلى مساحة العمل لاستخدام مساحة العمل، أو أذونات الموارد.

- تعيين المستخدم إلى دور مساهم Log Analytics.

- أضف NonAction التالي لمنع المستخدمين من استعادة البيانات من الاستبقاء طويل المدى:

Microsoft.OperationalInsights/workspaces/restoreLogs/write

تعيين التحكم في الوصول استنادا إلى الدور متعدد المستويات

هذا هو الأسلوب الموصى به للتحكم في الوصول على مستوى الجدول والصف. لمزيد من المعلومات، راجع التحكم في الوصول المستند إلى الدور (RBAC) متعدد المستويات في Azure Monitor.

تعيين الوصول للقراءة على مستوى الجدول

يحتوي التحكم في الوصول استنادا إلى الدور متعدد المستويات على جميع إمكانيات الوصول للقراءة على مستوى الجدول. أفضل ممارسة لتكوين التحكم في الوصول الجديد هو تنفيذ التحكم في الوصول استنادا إلى الدور متعدد المستويات. للإشارة إلى الأسلوب الذي يقوم فقط بالتحكم على مستوى الجدول، راجع إدارة الوصول للقراءة على مستوى الجدول.

الخطوات التالية

- راجع نظرة عامة على عامل Log Analytics لجمع البيانات من أجهزة الكمبيوتر في مركز البيانات أو بيئة سحابية أخرى.

- راجع جمع البيانات حول أجهزة Azure الظاهرية لتكوين جمع البيانات من أجهزة Azure الظاهرية.