تخطيط نظام مراقبة OT باستخدام Defender for IoT

هذه المقالة هي واحدة في سلسلة من المقالات التي تصف مسار النشر لمراقبة OT مع Microsoft Defender ل IoT.

استخدم المحتوى أدناه لمعرفة كيفية التخطيط لمراقبة OT بشكل عام باستخدام Microsoft Defender for IoT، بما في ذلك المواقع التي ستراقبها ومجموعات المستخدمين وأنواعهم والمزيد.

المتطلبات الأساسية

قبل البدء في التخطيط لنشر مراقبة OT، تأكد من أن لديك اشتراك Azure وخطة OT إلحاق Defender ل IoT. لمزيد من المعلومات، راجع بدء إصدار تجريبي من Microsoft Defender for IoT.

يتم تنفيذ هذه الخطوة من قبل فرق الهندسة المعمارية الخاصة بك.

تخطيط مواقع ومناطق OT

عند العمل مع شبكات OT، نوصي بإدراج جميع المواقع التي تمتلك فيها مؤسستك موارد متصلة بشبكة، ثم تقسيم هذه المواقع إلى مواقع ومناطق.

يمكن أن يكون لكل موقع فعلي موقعه الخاص، والذي يتم تقسيمه إلى مناطق أخرى. ستقوم بربط كل مستشعر شبكة OT بموقع ومنطقة معينين، بحيث يغطي كل جهاز استشعار منطقة معينة فقط من شبكتك.

يدعم استخدام المواقع والمناطق مبادئ ثقة معدومة، ويوفر دقة إضافية للمراقبة والإبلاغ.

على سبيل المثال، إذا كانت شركتك المتنامية لديها مصانع ومكاتب في باريس ولاغوس ودبي وتيانجين، فيمكنك تقسيم شبكتك على النحو التالي:

| الموقع | المناطق |

|---|---|

| مكتب باريس | - الطابق الأرضي (الضيوف) - الطابق الأول (المبيعات) - الطابق الثاني (تنفيذي) |

| مكتب لاغوس | - الطابق الأرضي (المكاتب) - الطوابق 1-2 (مصنع) |

| مكتب دبي | - الطابق الأرضي (مركز المؤتمرات) - الطابق الأول (المبيعات) - الطابق الثاني (المكاتب) |

| مكتب تيانجين | - الطابق الأرضي (المكاتب) - الطوابق 1-2 (مصنع) |

إذا كنت لا تخطط لأي مواقع ومناطق مفصلة، فلا يزال Defender for IoT يستخدم موقعا ومنطقة افتراضيين لتعيينهما لجميع أدوات استشعار OT.

لمزيد من المعلومات، راجع ثقة معدومة وشبكات OT.

فصل المناطق لنطاقات IP المتكررة

يمكن أن تدعم كل منطقة أجهزة استشعار متعددة، وإذا كنت تنشر Defender for IoT على نطاق واسع، فقد يكتشف كل جهاز استشعار جوانب مختلفة من نفس الجهاز. يقوم Defender for IoT تلقائيا بدمج الأجهزة التي تم اكتشافها في نفس المنطقة، بنفس المجموعة المنطقية من خصائص الجهاز، مثل عنوان IP وMAC نفسه.

إذا كنت تعمل مع شبكات متعددة ولديك أجهزة فريدة ذات خصائص مماثلة، مثل نطاقات عناوين IP المتكررة، فعين كل أداة استشعار إلى منطقة منفصلة بحيث يعرف Defender for IoT التمييز بين الأجهزة ويحدد كل جهاز بشكل فريد.

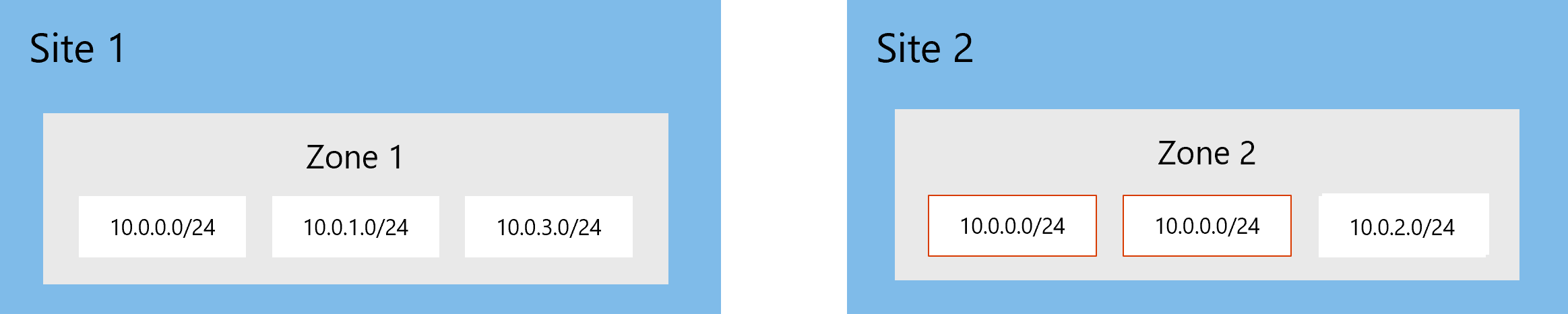

على سبيل المثال، قد تبدو شبكتك مثل الصورة التالية، مع تخصيص ستة مقاطع شبكة منطقيا عبر موقعين ومناطق Defender ل IoT. لاحظ أن هذه الصورة تعرض مقطعين من الشبكة بنفس عناوين IP من خطوط إنتاج مختلفة.

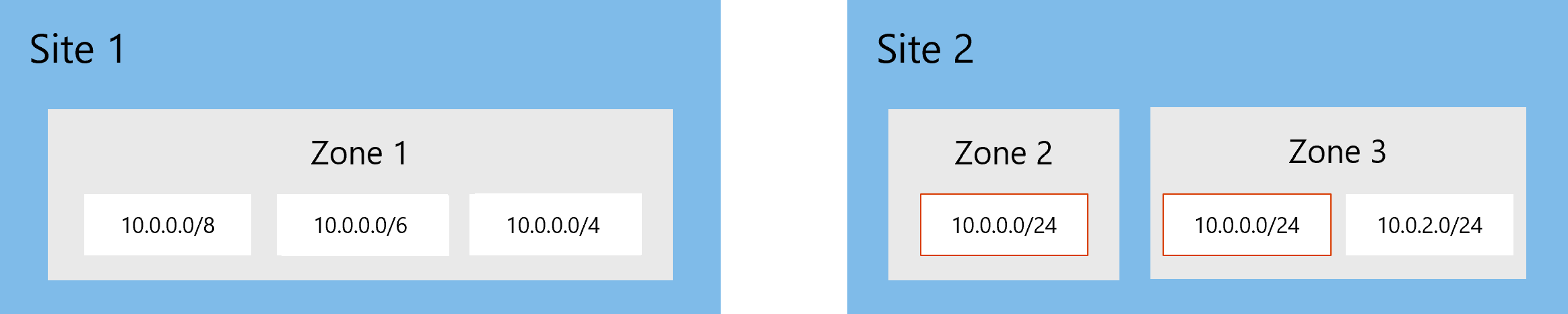

في هذه الحالة، نوصي بفصل الموقع 2 إلى منطقتين منفصلتين، بحيث لا يتم دمج الأجهزة الموجودة في المقاطع ذات عناوين IP المتكررة بشكل غير صحيح، ويتم تعريفها كأجهزة منفصلة وفريدة في مخزون الجهاز.

على سبيل المثال:

تخطيط المستخدمين

فهم من سيستخدم Defender for IoT في مؤسستك، وما هي حالات استخدامها. في حين أن مركز عمليات الأمان (SOC) وموظفي تكنولوجيا المعلومات سيكونون المستخدمين الأكثر شيوعا، فقد يكون لديك أشخاص آخرون في مؤسستك سيحتاجون إلى الوصول للقراءة إلى الموارد في Azure أو على الموارد المحلية.

في Azure، تستند تعيينات المستخدم إلى أدوار Microsoft Entra ID وRBAC. إذا كنت تقوم بتقسيم شبكتك إلى مواقع متعددة، فحدد الأذونات التي تريد تطبيقها لكل موقع.

تدعم مستشعرات شبكة OT كلا من المستخدمين المحليين ومزامنة Active Directory. إذا كنت ستستخدم Active Directory، فتأكد من أن لديك تفاصيل الوصول لخادم Active Directory.

لمزيد من المعلومات، راجع:

- Microsoft Defender لإدارة مستخدمي IoT

- أدوار مستخدم Azure وأذوناته ل Defender ل IoT

- المستخدمون المحليون والأدوار لمراقبة OT باستخدام Defender for IoT

تخطيط أداة استشعار OT واتصالات الإدارة

بالنسبة إلى أدوات الاستشعار المتصلة بالسحابة، حدد كيفية توصيل كل مستشعر OT ب Defender for IoT في سحابة Azure، مثل نوع الوكيل الذي قد تحتاج إليه. لمزيد من المعلومات، راجع أساليب توصيل أجهزة الاستشعار ب Azure.

إذا كنت تعمل في بيئة هوائية أو مختلطة وسيكون لديك العديد من مستشعرات شبكة OT المدارة محليا، فقد ترغب في التخطيط لنشر وحدة تحكم إدارة محلية لتكوين إعداداتك وعرض البيانات من موقع مركزي. لمزيد من المعلومات، راجع مسار نشر إدارة مستشعر OT المكيف الهواء.

تخطيط شهادات SSL/TLS المحلية

نوصي باستخدام شهادة SSL/TLS موقعة من CA مع نظام الإنتاج الخاص بك لضمان الأمان المستمر للأجهزة الخاصة بك.

خطط للشهادات والمرجع المصدق (CA) الذي ستستخدمه لكل مستشعر OT، وما هي الأدوات التي ستستخدمها لإنشاء الشهادات، والسمات التي ستقوم بتضمينها في كل شهادة.

لمزيد من المعلومات، راجع متطلبات شهادة SSL/TLS للموارد المحلية.

الخطوات التالية

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ