إنشاء شهادات SSL/TLS لأجهزة OT

هذه المقالة هي واحدة في سلسلة من المقالات التي تصف مسار النشر لمراقبة OT مع Microsoft Defender ل IoT، وتصف كيفية إنشاء شهادات موقعة من CA لاستخدامها مع Defender للأجهزة المحلية ل IoT، بما في ذلك كل من مستشعرات OT ووحدات التحكم بالإدارة المحلية.

يجب أن تحتوي كل شهادة موقعة من المرجع المصدق (CA) على ملف .key وملف .crt ، يتم تحميلهما إلى أجهزة Defender for IoT بعد تسجيل الدخول الأول. في حين أن بعض المؤسسات قد تتطلب أيضا ملفا .pem ، .pem فإن الملف غير مطلوب ل Defender for IoT.

هام

يجب إنشاء شهادة فريدة لكل جهاز Defender ل IoT، حيث تفي كل شهادة بالمعايير المطلوبة.

المتطلبات الأساسية

لتنفيذ الإجراءات الموضحة في هذه المقالة، تأكد من أن لديك أخصائي أمان أو PKI أو شهادة متاح للإشراف على إنشاء الشهادة.

تأكد من أنك تعرفت أيضا على متطلبات شهادة SSL/TLS ل Defender for IoT.

إنشاء شهادة SSL/TLS موقعة من CA

نوصي دائما باستخدام الشهادات الموقعة من CA في بيئات الإنتاج، واستخدام الشهادات الموقعة ذاتيا فقط في بيئات الاختبار.

استخدم نظام أساسي لإدارة الشهادات، مثل منصة إدارة PKI تلقائية، لإنشاء شهادة تفي بمتطلبات Defender for IoT.

إذا لم يكن لديك تطبيق يمكنه إنشاء شهادات تلقائيا، فراجع عميل متوقع للأمان أو PKI أو شهادة مؤهلة أخرى للحصول على المساعدة. يمكنك أيضا تحويل ملفات الشهادات الموجودة إذا كنت لا تريد إنشاء ملفات جديدة.

تأكد من إنشاء شهادة فريدة لكل جهاز Defender ل IoT، حيث تفي كل شهادة بمعايير المعلمة المطلوبة.

على سبيل المثال:

افتح ملف الشهادة الذي تم تنزيله وحدد علامة التبويب >Details Copy to file لتشغيل معالج تصدير الشهادة.

في معالج تصدير الشهادة، حدد Next>DER encoded binary X.509 (. CER)> ثم حدد التالي مرة أخرى.

في شاشة ملف للتصدير ، حدد استعراض، واختر موقعا لتخزين الشهادة، ثم حدد التالي.

حدد إنهاء لتصدير الشهادة.

إشعار

قد تحتاج إلى تحويل أنواع الملفات الموجودة إلى أنواع معتمدة.

تحقق من أن الشهادة تفي بمتطلبات ملف الشهادة، ثم اختبر ملف الشهادة الذي أنشأته عند الانتهاء.

إذا كنت لا تستخدم التحقق من صحة الشهادة، فقم بإزالة مرجع CRL URL في الشهادة. لمزيد من المعلومات، راجع متطلبات ملف الشهادة.

تلميح

(اختياري) إنشاء سلسلة شهادات، وهو .pem ملف يحتوي على شهادات جميع المراجع المصدقة في سلسلة الثقة التي أدت إلى الشهادة الخاصة بك.

التحقق من الوصول إلى خادم CRL

إذا قامت مؤسستك بالتحقق من صحة الشهادات، يجب أن يكون Defender لأجهزة IoT قادرا على الوصول إلى خادم CRL المحدد بواسطة الشهادة. بشكل افتراضي، تصل الشهادات إلى عنوان URL لخادم CRL عبر منفذ HTTP 80. ومع ذلك، تمنع بعض نهج الأمان التنظيمية الوصول إلى هذا المنفذ.

إذا تعذر على أجهزتك الوصول إلى خادم CRL على المنفذ 80، يمكنك استخدام أحد الحلول البديلة التالية:

تعريف عنوان URL ومنفذ آخر في الشهادة:

- يجب تكوين عنوان URL الذي تحدده ك

http: //وليسhttps:// - تأكد من أن خادم CRL الوجهة يمكنه الاستماع إلى المنفذ الذي تحدده

- يجب تكوين عنوان URL الذي تحدده ك

استخدام خادم وكيل يمكنه الوصول إلى CRL على المنفذ 80

لمزيد من المعلومات، راجع [إعادة توجيه معلومات تنبيه OT].

إذا فشل التحقق، يتم إيقاف الاتصال بين المكونات ذات الصلة ويتم عرض خطأ التحقق في وحدة التحكم.

استيراد شهادة SSL/TLS إلى مخزن موثوق به

بعد إنشاء الشهادة، قم باستيرادها إلى موقع تخزين موثوق به. على سبيل المثال:

افتح ملف شهادة الأمان، وفي علامة التبويب عام، حدد تثبيت الشهادة لبدء معالج استيراد الشهادة.

في موقع المتجر، حدد الجهاز المحلي، ثم حدد التالي.

إذا ظهرت مطالبة التحكم بالسماح للمستخدم، فحدد نعم للسماح للتطبيق بإجراء تغييرات على جهازك.

في شاشة مخزن الشهادات، حدد تلقائيا تحديد مخزن الشهادات استنادا إلى نوع الشهادة، ثم حدد التالي.

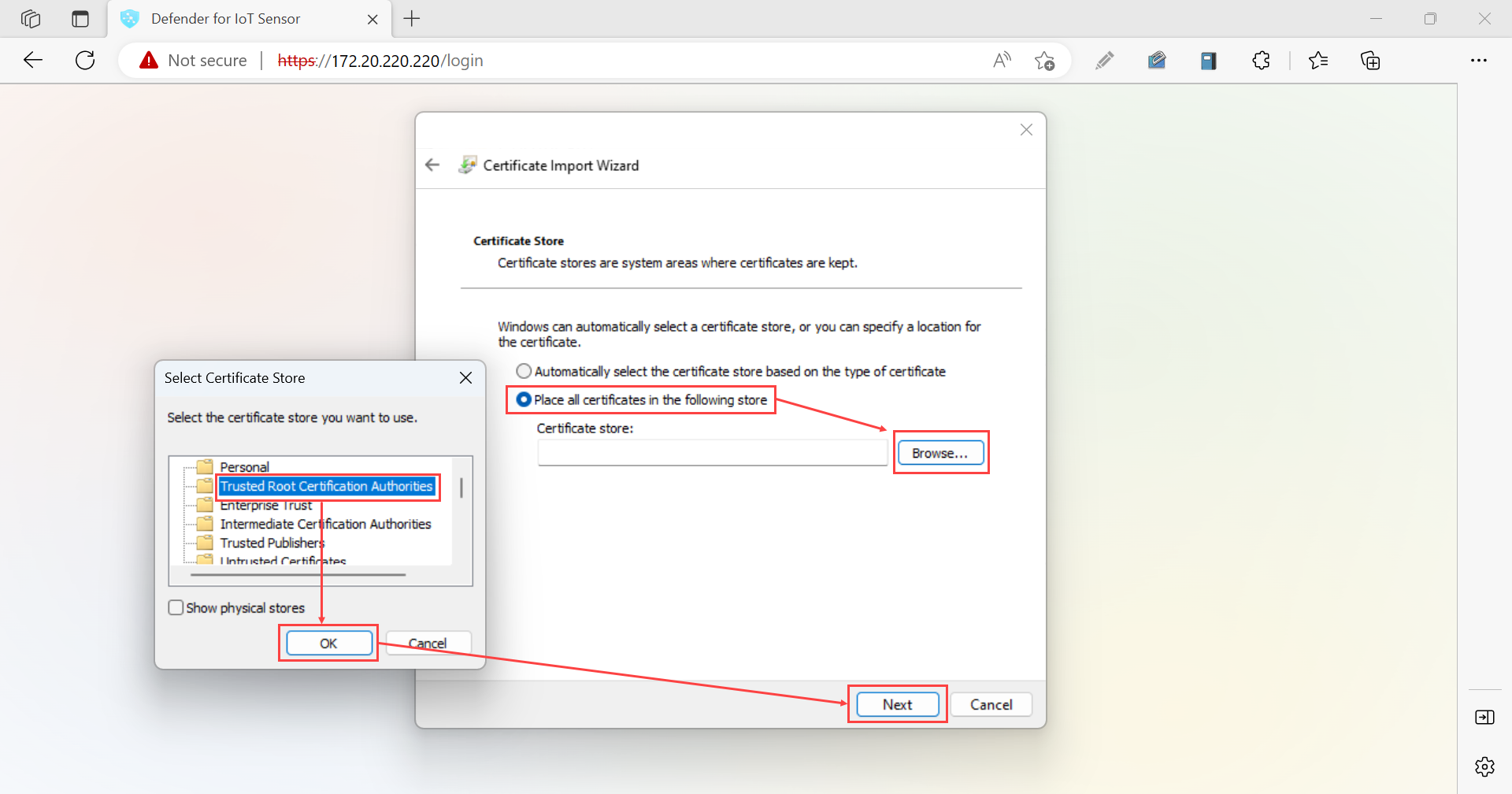

حدد وضع جميع الشهادات في المتجر التالي، ثم استعرض، ثم حدد مخزن المراجع المصدقة الجذر الموثوق بها. عند الانتهاء، حدد تم. على سبيل المثال:

حدد إنهاء لإكمال الاستيراد.

اختبار شهادات SSL/TLS

استخدم الإجراءات التالية لاختبار الشهادات قبل نشرها إلى Defender لأجهزة IoT.

تحقق من شهادتك مقابل عينة

استخدم نموذج الشهادة التالي للمقارنة مع الشهادة التي قمت بإنشائها، مع التأكد من وجود نفس الحقول بالترتيب نفسه.

Bag Attributes: <No Attributes>

subject=C = US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= sensor.contoso.com, E

= support@contoso.com

issuer C=US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= Cert-ssl-root-da2e22f7-24af-4398-be51-

e4e11f006383, E = support@contoso.com

-----BEGIN CERTIFICATE-----

MIIESDCCAZCgAwIBAgIIEZK00815Dp4wDQYJKoZIhvcNAQELBQAwgaQxCzAJBgNV

BAYTAIVTMREwDwYDVQQIDAhJbGxpbm9pczEUMBIGA1UEBwwLU3ByaW5nZmllbGQx

FDASBgNVBAoMCONvbnRvc28gTHRKMRUWEwYDVQQLDAXDb250b3NvIExhYnMxGzAZ

BgNVBAMMEnNlbnNvci5jb250b3NvLmNvbTEIMCAGCSqGSIb3DQEJARYTc3VwcG9y

dEBjb250b3NvLmNvbTAeFw0yMDEyMTcxODQwMzhaFw0yMjEyMTcxODQwMzhaMIGK

MQswCQYDVQQGEwJVUzERMA8GA1UECAwISWxsaW5vaXMxFDASBgNVBAcMC1Nwcmlu

Z2ZpZWxkMRQwEgYDVQQKDAtDb250b3NvIEX0ZDEVMBMGA1UECwwMQ29udG9zbyBM

YWJzMRswGQYDVQQDDBJzZW5zb3luY29udG9zby5jb20xljAgBgkqhkiG9w0BCQEW

E3N1cHBvcnRAY29udG9zby5jb20wggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEK

AoIBAQDRGXBNJSGJTfP/K5ThK8vGOPzh/N8AjFtLvQiiSfkJ4cxU/6d1hNFEMRYG

GU+jY1Vknr0|A2nq7qPB1BVenW3 MwsuJZe Floo123rC5ekzZ7oe85Bww6+6eRbAT

WyqpvGVVpfcsloDznBzfp5UM9SVI5UEybllod31MRR/LQUEIKLWILHLW0eR5pcLW

pPLtOW7wsK60u+X3tqFo1AjzsNbXbEZ5pnVpCMqURKSNmxYpcrjnVCzyQA0C0eyq

GXePs9PL5DXfHy1x4WBFTd98X83 pmh/vyydFtA+F/imUKMJ8iuOEWUtuDsaVSX0X

kwv2+emz8CMDLsbWvUmo8Sg0OwfzAgMBAAGjfDB6MB0GA1UdDgQWBBQ27hu11E/w

21Nx3dwjp0keRPuTsTAfBgNVHSMEGDAWgBQ27hu1lE/w21Nx3dwjp0keRPUTSTAM

BgNVHRMEBTADAQH/MAsGA1UdDwQEAwIDqDAdBgNVHSUEFjAUBggrBgEFBQcDAgYI

KwYBBQUHAwEwDQYJKoZIhvcNAQELBQADggEBADLsn1ZXYsbGJLLzsGegYv7jmmLh

nfBFQqucORSQ8tqb2CHFME7LnAMfzFGpYYV0h1RAR+1ZL1DVtm+IKGHdU9GLnuyv

9x9hu7R4yBh3K99ILjX9H+KACvfDUehxR/ljvthoOZLalsqZIPnRD/ri/UtbpWtB

cfvmYleYA/zq3xdk4vfOI0YTOW11qjNuBIHh0d5S5sn+VhhjHL/s3MFaScWOQU3G

9ju6mQSo0R1F989aWd+44+8WhtOEjxBvr+17CLqHsmbCmqBI7qVnj5dHvkh0Bplw

zhJp150DfUzXY+2sV7Uqnel9aEU2Hlc/63EnaoSrxx6TEYYT/rPKSYL+++8=

-----END CERTIFICATE-----

اختبار الشهادات بدون .csr ملف مفتاح خاص أو

إذا كنت تريد التحقق من المعلومات داخل ملف الشهادة .csr أو ملف المفتاح الخاص، فاستخدم أوامر CLI التالية:

- تحقق من طلب توقيع الشهادة (CSR):تشغيل

openssl req -text -noout -verify -in CSR.csr - التحقق من مفتاح خاص: تشغيل

openssl rsa -in privateKey.key -check - التحقق من شهادة: تشغيل

openssl x509 -in certificate.crt -text -noout

إذا فشلت هذه الاختبارات، فراجع متطلبات ملف الشهادة للتحقق من دقة معلمات الملف، أو استشر متخصص الشهادة.

التحقق من صحة الاسم الشائع للشهادة

لعرض الاسم الشائع للشهادة، افتح ملف الشهادة وحدد علامة التبويب تفاصيل، ثم حدد حقل الموضوع .

يظهر الاسم الشائع للشهادة بجوار CN.

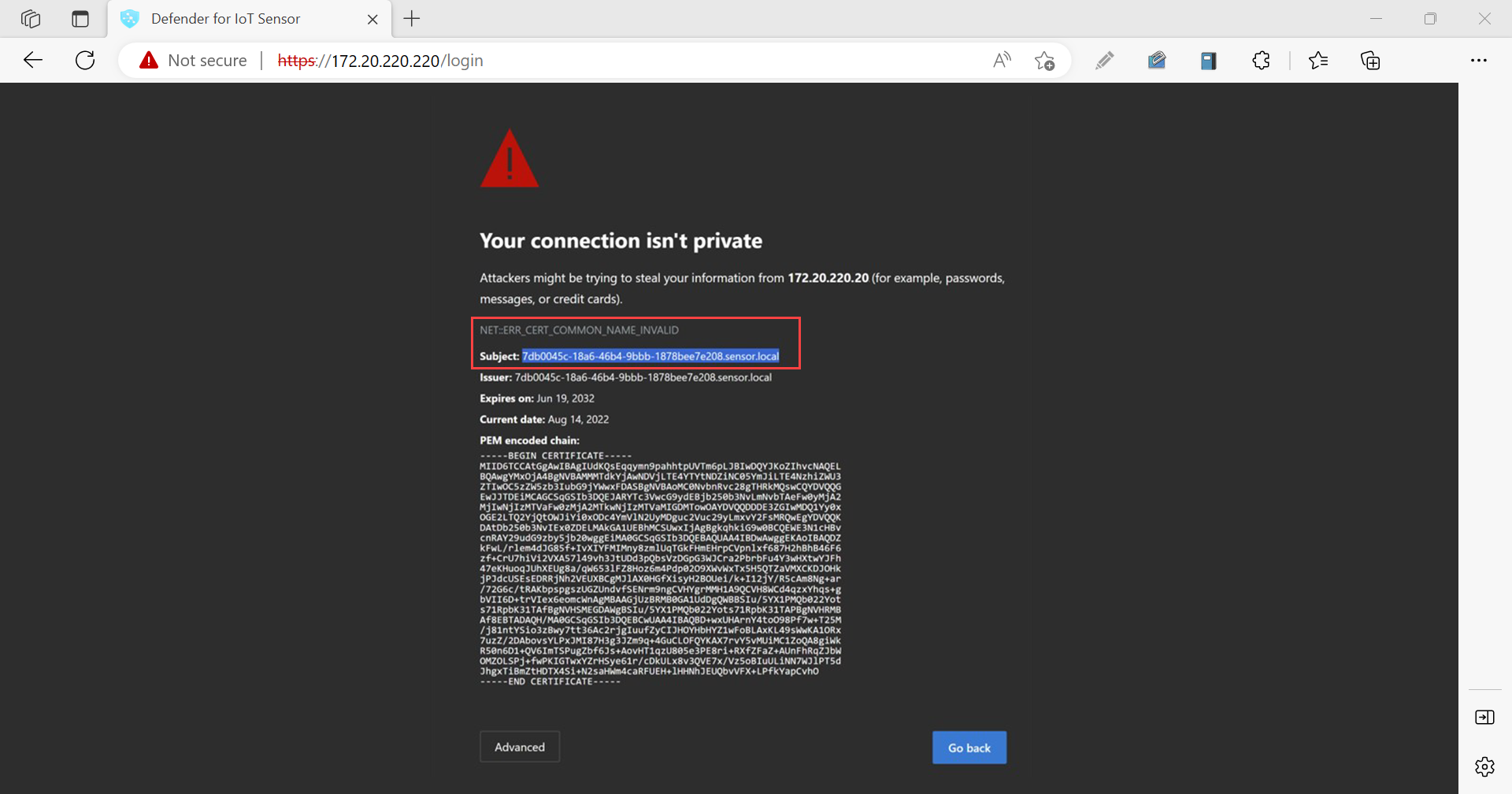

سجل الدخول إلى وحدة تحكم المستشعر الخاصة بك دون اتصال آمن. في شاشة تحذير الاتصال ليست خاصة ، قد ترى رسالة خطأ NET::ERR_CERT_COMMON_NAME_INVALID .

حدد رسالة الخطأ لتوسيعها، ثم انسخ السلسلة إلى جانب الموضوع. على سبيل المثال:

يجب أن تتطابق سلسلة الموضوع مع سلسلة CN في تفاصيل شهادة الأمان.

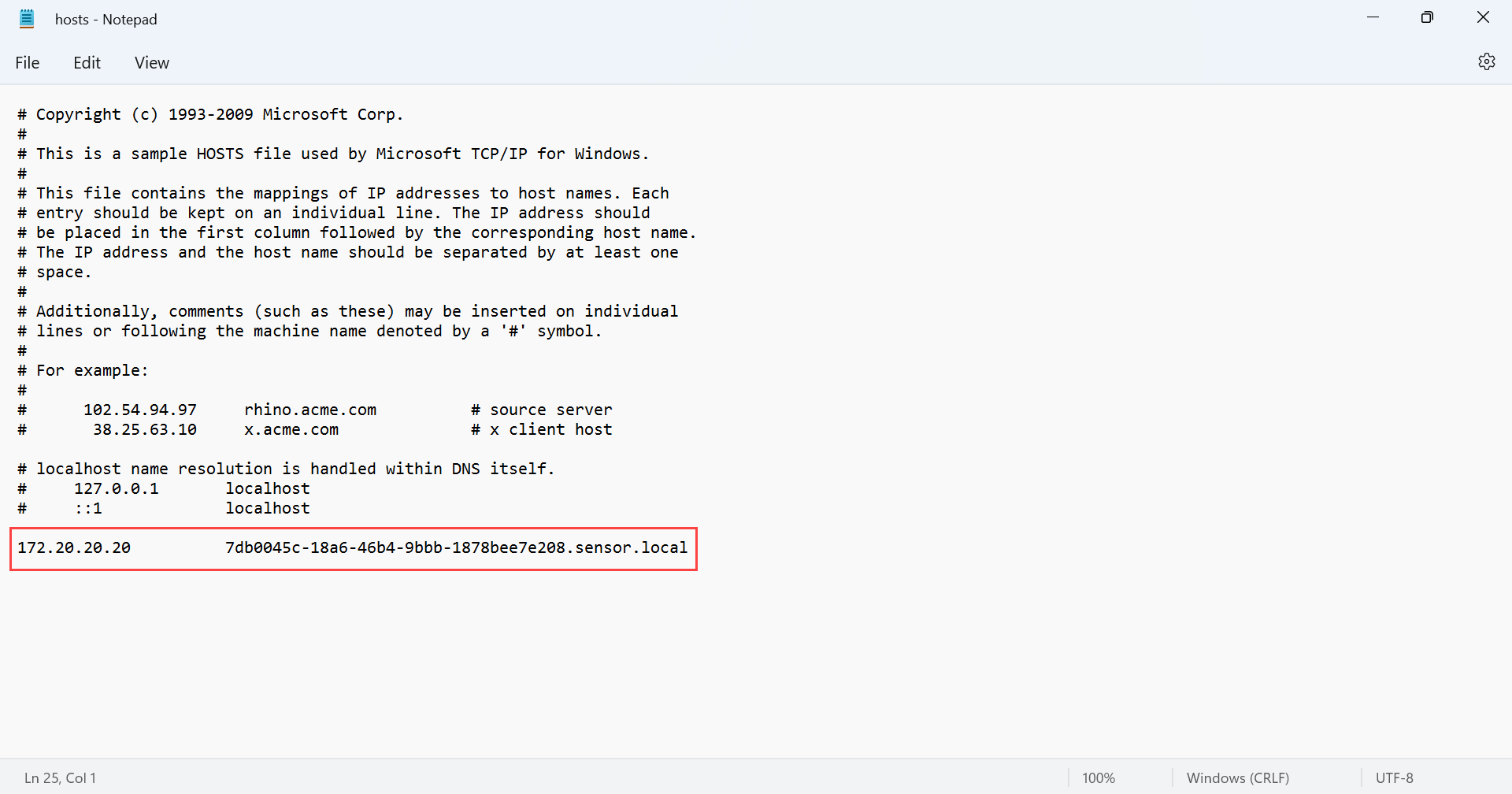

في مستكشف الملفات المحلي، استعرض للوصول إلى ملف المضيفين، مثل برامج تشغيل > القرص المحلي للكمبيوتر الشخصي > (C:) > Windows > System32 > وما إلى ذلك، وافتح ملف المضيفين.

في ملف المضيفين، أضف سطرا في نهاية المستند باستخدام عنوان IP الخاص بالمستشعر والاسم الشائع لشهادة SSL الذي نسخته في الخطوات السابقة. عند الانتهاء، احفظ التغييرات. على سبيل المثال:

الشهادات الموقعة ذاتيًا

تتوفر الشهادات الموقعة ذاتيا للاستخدام في بيئات الاختبار بعد تثبيت برنامج مراقبة Defender for IoT OT. لمزيد من المعلومات، راجع:

- إنشاء ونشر الشهادات الموقعة ذاتيا على مستشعرات OT

- إنشاء ونشر الشهادات الموقعة ذاتيا على وحدات تحكم الإدارة المحلية

الخطوات التالية

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ