أمان البيانات والتشفير في Azure Data Manager for Energy

توفر هذه المقالة نظرة عامة على ميزات الأمان في Azure Data Manager for Energy. وهو يغطي مجالات التشفير الرئيسية الثابتة، والتشفير أثناء النقل، وTLS، وhttps، والمفاتيح المدارة من Microsoft، والمفتاح المدار من قبل العميل.

تشفير البيانات الثابتة

يستخدم Azure Data Manager for Energy العديد من موارد التخزين لتخزين بيانات التعريف وبيانات المستخدم والبيانات في الذاكرة وما إلى ذلك. يستخدم النظام الأساسي التشفير من جانب الخدمة لتشفير جميع البيانات تلقائيا عند استمرارها في السحابة. يحمي تشفير البيانات الثابتة بياناتك لمساعدتك على الوفاء بالتزامات الأمان والتوافق التنظيمية. يتم تشفير جميع البيانات في Azure Data Manager for Energy باستخدام مفاتيح تديرها Microsoft بشكل افتراضي. بالإضافة إلى المفتاح المدار من قبل Microsoft، يمكنك استخدام مفتاح التشفير الخاص بك لحماية البيانات في Azure Data Manager for Energy. عند تحديد مفتاح يديره العميل، يتم استخدام هذا المفتاح لحماية الوصول إلى المفتاح المدار بواسطة Microsoft الذي يقوم بتشفير بياناتك والتحكم فيه.

تشفير البيانات عند النقل

يدعم Azure Data Manager for Energy بروتوكول أمان طبقة النقل (TLS 1.2) لحماية البيانات عند السفر بين الخدمات السحابية والعملاء. يوفر TLS مصادقة قوية وخصوصية الرسالة وتكاملها (مما يتيح الكشف عن العبث بالرسائل، والاعتراض، والتزوير)، وإمكانية التشغيل التفاعلي، ومرونة الخوارزمية.

بالإضافة إلى TLS، عند التفاعل مع Azure Data Manager for Energy، تتم جميع المعاملات عبر HTTPS.

إعداد المفاتيح المدارة للعميل (CMK) لمثيل Azure Data Manager for Energy

هام

لا يمكنك تحرير إعدادات CMK بمجرد إنشاء Azure Data Manager لمثيل الطاقة.

المتطلبات الأساسية

الخطوة 1: تكوين مخزن المفاتيح

يمكنك استخدام مخزن مفاتيح جديد أو موجود لتخزين المفاتيح المدارة من قبل العملاء. لمعرفة المزيد حول Azure Key Vault، راجع نظرة عامة على Azure Key Vault وما هو Azure Key Vault؟

يتطلب استخدام المفاتيح التي يديرها العميل مع Azure Data Manager for Energy تمكين كل من الحذف المبدئي والحماية من المسح لمخزن المفاتيح. يتم تمكين الحذف المبدئي بشكل افتراضي عند إنشاء مخزن مفاتيح جديد ولا يمكن تعطيله. يمكنك تمكين حماية الإزالة إما عند إنشاء مخزن المفاتيح أو بعد إنشائه.

لمعرفة كيفية إنشاء مخزن مفاتيح باستخدام مدخل Microsoft Azure، راجع التشغيل السريع: إنشاء مخزن مفاتيح باستخدام مدخل Azure. عند إنشاء key vault، حدد Enable purge protection.

لتمكين الحماية من الإزالة على مخزن مفاتيح موجود، اتبع الخطوات التالية:

- انتقل إلى Key Vault في مدخل Azure.

- ضمن الإعدادات، اختر خصائص.

- في قسم حماية التطهير، اختر تمكين الحماية من التطهير.

الخطوة 2: إضافة مفتاح

- بعد ذلك، أضف مفتاحاً إلى مخزن المفاتيح.

- لمعرفة كيفية إضافة مفتاح باستخدام مدخل Azure، راجع التشغيل السريع: تعيين مفتاح من Azure واسترداده Key Vault باستخدام مدخل Azure.

- من المستحسن أن يكون حجم مفتاح RSA هو 3072، راجع تكوين المفاتيح المدارة بواسطة العميل لحساب Azure Cosmos DB | Microsoft Learn.

الخطوة 3: اختر هوية مدارة لتخويل الوصول إلى مخزن المفاتيح

- عند تمكين المفاتيح المدارة من قبل العميل لمثيل Azure Data Manager for Energy الحالي، يجب تحديد هوية مدارة سيتم استخدامها لتخويل الوصول إلى مخزن المفاتيح الذي يحتوي على المفتاح. يجب أن يكون للهوية المدارة أذونات للوصول إلى المفتاح في مخزن المفاتيح.

- يمكنك إنشاء هوية مدارة يعينها المستخدم.

تكوين المفاتيح المدارة من قبل العميل لحساب موجود

- إنشاء Azure Data Manager لمثيل الطاقة.

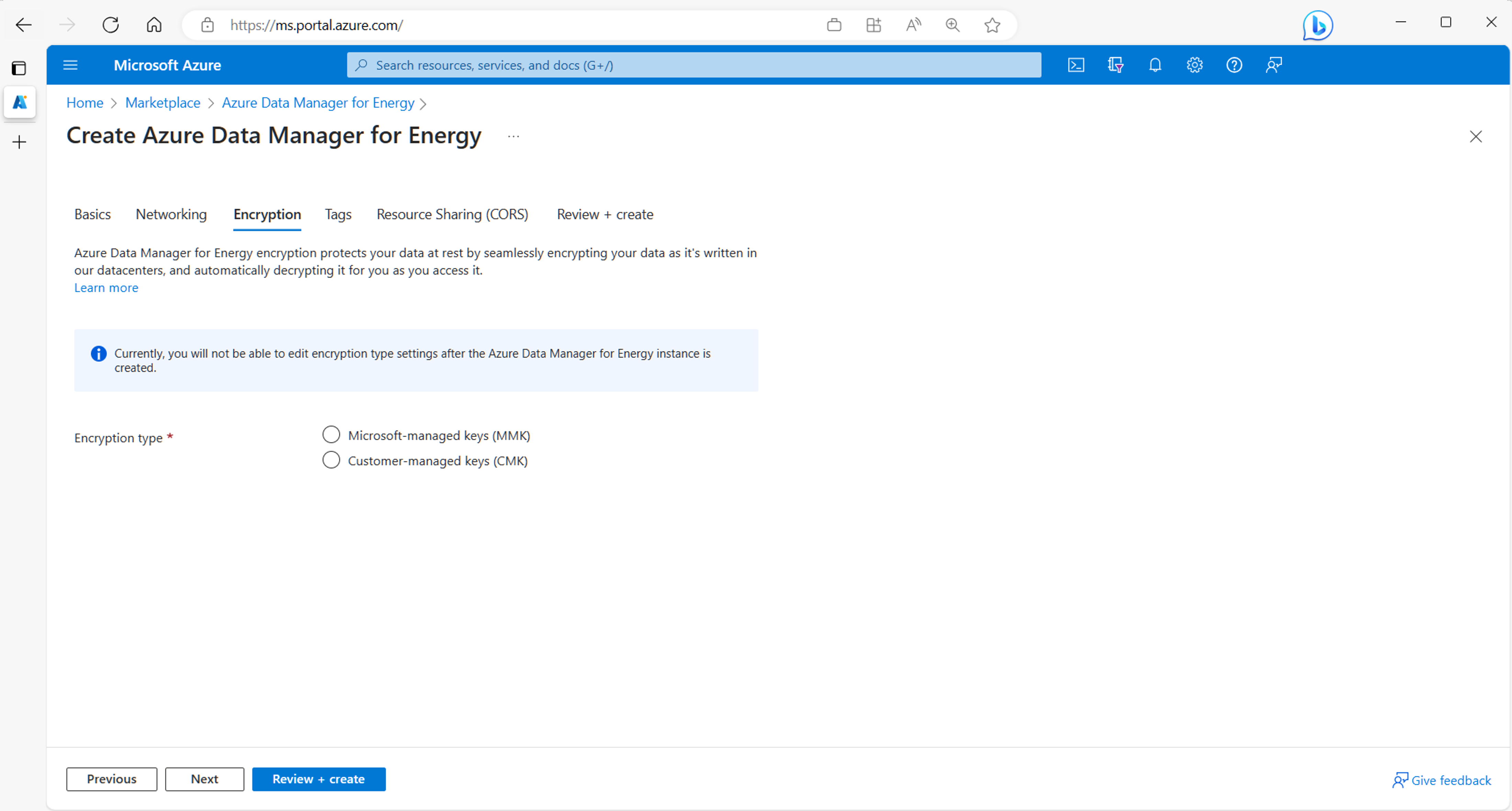

- حدد علامة التبويب Encryption.

في علامة تبويب التشفير، حدد المفاتيح المدارة بواسطة العميل (CMK).

لاستخدام CMK، تحتاج إلى تحديد مخزن المفاتيح حيث يتم تخزين المفتاح.

حدد مفتاح التشفير ك "Select a key vault and key."

ثم حدد "Select a key vault and key."

بعد ذلك، حدد key vault والمفتاح.

بعد ذلك، حدد الهوية المدارة المعينة من قبل المستخدم والتي سيتم استخدامها لتخويل الوصول إلى مخزن المفاتيح الذي يحتوي على المفتاح.

حدد "تحديد هوية مستخدم. " حدد الهوية المدارة المعينة من قبل المستخدم التي قمت بإنشائها في المتطلبات المسبقة.

يجب أن يكون لهذه الهوية المعينة من قبل المستخدم أذونات الحصول على المفتاح ومفتاح القائمة ومفتاح الالتفاف وإلغاء الالتفاف على خزنة المفاتيح. لمزيد من المعلومات حول تعيين نهج الوصول إلى Azure Key Vault، راجع تعيين نهج الوصول إلى Key Vault.

يمكنك أيضا تحديد مفتاح التشفير ك "مفتاح الإدخال من Uri". من الضروري تمكين الحماية من الحذف والإزالة المبدئية للمفتاح. سيتعين عليك تأكيد ذلك عن طريق تحديد المربع الموضح أدناه.

بعد ذلك، حدد "Review+Create" بعد إكمال علامات التبويب الأخرى.

حدد الزر "Create".

يتم إنشاء Azure Data Manager لمثيل الطاقة باستخدام مفاتيح يديرها العميل.

بمجرد تمكين CMK، سترى حالته على شاشة نظرة عامة .

يمكنك الانتقال إلى التشفير ورؤية CMK ممكن مع هوية مدارة من قبل المستخدم.

الخطوات التالية

لمعرفة المزيد حول الارتباطات الخاصة.