إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

يتضمن Microsoft Azure أدوات لحماية البيانات وفقًا لاحتياجات الأمان والتوافق لشركتك. تركز هذه المقالة على:

- كيفية حماية البيانات الثابتة عبر Microsoft Azure

- تناقش المكونات المختلفة المشاركة في تنفيذ حماية البيانات،

- تستعرض إيجابيات وسلبيات نهج الحماية الإدارية الرئيسية المختلفة.

التشفير الثابت هو شرط أمني شائع. في Azure، يمكن للمؤسسات تشفير البيانات الثابتة دون مخاطر أو تكلفة حل إدارة مفتاح مخصص. لدى المؤسسات خيار السماح لـ Azure بإدارة التشفير في وضع الثبات بالكامل. بالإضافة إلى ذلك، لدى المؤسسات خيارات مختلفة لإدارة التشفير أو مفاتيح التشفير عن كثب.

ما التشفير الثابت؟

التشفير هو الترميز الآمن للبيانات المستخدمة لحماية سرية البيانات. تستخدم تصميمات التشفير في حالة الثبات في Azure تشفيرًا متماثلاً لتشفير وفك تشفير كميات كبيرة من البيانات بسرعة وفقًا لنموذج مفاهيمي بسيط:

- يتم استخدام مفتاح تشفير متماثل لتشفير البيانات كما هو مكتوب في التخزين.

- يتم استخدام مفتاح التشفير نفسه لفك تشفير تلك البيانات كما هو جاهز للاستخدام في الذاكرة.

- قد يتم تقسيم البيانات، ويمكن استخدام مفاتيح مختلفة لكل قسم.

- يجب تخزين المفاتيح في موقع آمن باستخدام نهج التحكم في الوصول والتدقيق المستندة إلى الهوية. يتم تشفير مفاتيح تشفير البيانات المخزنة خارج المواقع الآمنة باستخدام مفتاح تشفير مفتاح يتم الاحتفاظ به في موقع آمن.

في الممارسة العملية، تتطلب سيناريوهات الإدارة والتحكم الرئيسية، بالإضافة إلى ضمانات الحجم والتوافر، إنشاءات إضافية. يتم وصف مفاهيم ومكونات Microsoft Azure Encryption at Rest أدناه.

الغرض من التشفير الثابت

يوفر التشفير في حالة الثبات حماية البيانات المخزنة (في حالة الثبات). تتضمن الهجمات على البيانات الثابتة محاولات الحصول على وصول فعلي إلى الأجهزة التي يتم تخزين البيانات عليها، ثم اختراق البيانات المضمنة. في مثل هذا الهجوم، ربما تمت معالجة محرك الأقراص الثابتة للخادم بشكل خاطئ أثناء الصيانة مما يسمح للمهاجم بإزالة محرك الأقراص الثابتة. في وقت لاحق، يضع المهاجم محرك الأقراص الثابتة في جهاز كمبيوتر تحت سيطرته لمحاولة الوصول إلى البيانات.

تم تصميم التشفير الثابت لمنع المهاجم من الوصول إلى البيانات غير المشفرة عن طريق التأكد من تشفير البيانات عند الوصول إلى القرص. إذا حصل المهاجم على محرك أقراص ثابت مع بيانات مشفرة ولكن ليس مفاتيح التشفير، فإنه يجب على المهاجم اختراق التشفير لقراءة البيانات. هذا الهجوم أكثر تعقيدًا بكثير والموارد المستهلكة من الوصول إلى البيانات غير المشفرة على القرص الصلب. لهذا السبب، يُوصى بشدة بالتشفير في حالة عدم التشغيل وهو مطلب ذو أولوية عالية للعديد من المؤسسات.

قد يتطلب التشفير الثابت أيضًا حاجة المؤسسة إلى إدارة البيانات وجهود الامتثال. تضع اللوائح الصناعية والحكومية مثل HIPAA وPCI وFedRAMP ضمانات محددة فيما يتعلق بمتطلبات حماية البيانات والتشفير. التشفير الثابت هو إجراء إلزامي مطلوب للامتثال لبعض هذه اللوائح. لمزيد من المعلومات حول نهج Microsoft للتحقق من صحة FIPS 140-2، راجع المنشور 140-2 معايير معالجة المعلومات الفيدرالية (FIPS).

بالإضافة إلى تلبية متطلبات الامتثال والمتطلبات التنظيمية، يوفر التشفير الثابت حماية دفاعية متعمقة. يوفر Microsoft Azure نظامًا أساسيًا متوافقًا للخدمات والتطبيقات والبيانات. كما يوفر مرفقًا شاملاً وأمانًا ماديًا، والتحكم في الوصول إلى البيانات، والتدقيق. ومع ذلك، من المهم توفير تدابير أمنية إضافية "متداخلة" في حالة فشل أحد الإجراءات الأمنية الأخرى وتوفير التشفير في حالة عدم توفر مثل هذا الإجراء الأمني.

تلتزم Microsoft بخيارات التشفير الثابتة عبر الخدمات السحابية ومنح العملاء التحكم في مفاتيح التشفير وسجلات استخدام المفاتيح. بالإضافة إلى ذلك، تعمل Microsoft على تشفير جميع بيانات العملاء الثابتة بشكل افتراضي.

مكوّنات Azure Encryption at Rest

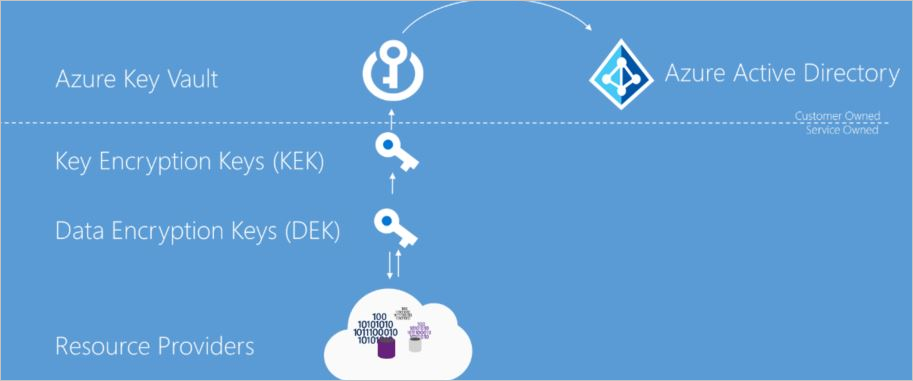

كما هو موضح سابقًا، فإن الهدف من التشفير الثابت هو تشفير البيانات التي تستمر على القرص بمفتاح تشفير سري. لتحقيق هذا الهدف، يجب توفير إنشاء مفتاح آمن والتخزين والتحكم في الوصول وإدارة مفاتيح التشفير. على الرغم من اختلاف التفاصيل، يمكن وصف تطبيقات التشفير في Rest لخدمات Azure بالمصطلحات الموضحة في الرسم التخطيطي التالي.

Azure Key Vault

موقع التخزين لمفاتيح التشفير والتحكم في الوصول إلى هذه المفاتيح أمر أساسي لنموذج التشفير الثابت. يجب أن تكون المفاتيح آمنة للغاية ولكن يمكن إدارتها من قِبل مستخدمين محددين ومتاحة لخدمات محددة. بالنسبة لخدمات Azure، يعد Azure Key Vault هو حل التخزين الرئيسي الموصى به ويوفر تجربة إدارة مشتركة عبر الخدمات. يتم تخزين المفاتيح وإدارتها في خزائن المفاتيح، ويمكن منح الوصول إلى مخزن المفاتيح للمستخدمين أو الخدمات. يدعم Azure Key Vault إنشاء العملاء للمفاتيح أو استيراد مفاتيح العملاء لاستخدامها في سيناريوهات مفتاح التشفير المدار من قبل العميل.

معرف Microsoft Entra

يمكن منح أذونات استخدام المفاتيح المخزنة في Azure Key Vault، إما للإدارة أو للوصول إليها للتشفير في Rest التشفير وفك التشفير، لحسابات Microsoft Entra.

تشفير المغلفات باستخدام التسلسل الهرمي للمفتاح

يتم استخدام أكثر من مفتاح تشفير واحد في تنفيذ التشفير في حالة الثبات. يضمن تخزين مفتاح التشفير في Azure Key Vault الوصول الآمن إلى المفتاح والإدارة المركزية للمفاتيح. ومع ذلك، فإن الوصول المحلي للخدمة إلى مفاتيح التشفير أكثر كفاءة للتشفير المجمع وفك التشفير من التفاعل مع Key Vault لكل عملية بيانات، ما يسمح بتشفير أقوى وأداء أفضل. يقلل الحد من استخدام مفتاح تشفير واحد من خطر اختراق المفتاح وتكلفة إعادة التشفير عندما يجب استبدال مفتاح. تستخدم نماذج تشفير Azure الثابتة تشفير المغلفات، حيث يقوم مفتاح تشفير المفاتيح بتشفير مفتاح تشفير البيانات. يشكل هذا النموذج تسلسلاً هرميًا رئيسيًا أكثر قدرة على تلبية متطلبات الأداء والأمان:

- مفتاح تشفير البيانات (DEK) - مفتاح AES256 متماثل يستخدم لتشفير قسم أو كتلة من البيانات، ويشار إليه أحيانًا أيضًا باسم مفتاح البيانات ببساطة. قد يكون مورد واحد العديد من الأقسام و"مفاتيح تشفير البيانات" كثيرة. يؤدي تشفير كل كتلة من البيانات بمفتاح مختلف إلى زيادة صعوبة هجمات تحليل التشفير. والحفاظ على DEKs محلية للخدمة لتشفير البيانات وفك تشفيرها يزيد من الأداء.

- مفتاح تشفير المفتاح (KEK) - مفتاح تشفير يستخدم لتشفير مفاتيح تشفير البيانات باستخدام تشفير المغلف، ويشار إليه أيضًا باسم الالتفاف. يسمح استخدام مفتاح تشفير المفتاح الذي لا يترك Key Vault بتشفير مفاتيح تشفير البيانات نفسها والتحكم فيها. قد يكون الكيان الذي لديه حق الوصول إلى مفتاح تشفير المفاتيح مختلفًا عن الكيان الذي يتطلب مفتاح تشفير. قد يقوم الكيان بوساطة الوصول إلى DEK للحد من وصول كل DEK إلى قسم معين. نظرًا لأن KEK مطلوب لفك تشفير DEKs، يمكن للعملاء مسح DEKs والبيانات بشكل مشفر عن طريق تعطيل KEK.

يخزن موفرو الموارد ومثيلات التطبيق مفاتيح تشفير البيانات المشفرة كبيانات تعريف. يمكن فقط للكيان الذي له حق الوصول إلى مفتاح تشفير المفاتيح فك تشفير مفاتيح تشفير البيانات هذه. يتم دعم نماذج مختلفة من تخزين المفاتيح. لمزيد من المعلومات، راجع نماذج تشفير البيانات.

التشفير الثابت في خدمات Microsoft السحابية

تستخدم خدمات Microsoft Cloud في جميع النماذج السحابية الثلاثة: IaaS وPaaS وSaaS. فيما يلي أمثلة حول كيفية احتوائها على كل نموذج:

- خدمات البرامج، المشار إليها باسم "البرامج" كخدمة أو SaaS، والتي تحتوي على تطبيقات تقدمها السحابة مثل Microsoft 365.

- خدمات النظام الأساسي التي يستخدم فيها العملاء السحابة لأشياء مثل التخزين والتحليلات ووظائف ناقل الخدمة في تطبيقاتهم.

- خدمات البنية الأساسية، أو البنية التحتية كخدمة (IaaS) التي ينشر فيها العميل أنظمة التشغيل والتطبيقات التي تتم استضافتها في السحابة وربما الاستفادة من الخدمات السحابية الأخرى.

التشفير الثابت لعملاء SaaS

عادة ما يكون لدى عملاء البرامج كخدمة (SaaS) تشفير في وضع الثبات ممكن أو متوفر في كل خدمة. يحتوي Microsoft 365 على العديد من الخيارات للعملاء للتحقق من التشفير أو تمكينه في وضع الثبات. للحصول على معلومات حول خدمات Microsoft 365، راجع Encryption in Microsoft 365.

التشفير الثابت لعملاء PaaS

توجد بيانات عميل النظام الأساسي كخدمة (PaaS) عادة في خدمة تخزين مثل Blob Storage ولكن يمكن أيضًا تخزينها مؤقتًا أو تخزينها في بيئة تنفيذ التطبيق، مثل الجهاز الظاهري. لمشاهدة خيارات التشفير الثابتة المتاحة لك، افحص نماذج تشفير البيانات لمنصات التخزين والتطبيق التي تستخدمها.

التشفير الثابت لعملاء IaaS

يمكن لعملاء البنية التحتية كخدمة (IaaS) الحصول على مجموعة متنوعة من الخدمات والتطبيقات قيد الاستخدام. يمكن لخدمات IaaS تمكين التشفير الثابت في الأجهزة الظاهرية المستضافة Azure وVHDs باستخدام التشفير في المضيف.

تخزين مشفر

مثل PaaS، يمكن لحلول IaaS الاستفادة من خدمات Azure الأخرى التي تخزن البيانات المشفرة الثابتة. في هذه الحالات، يمكنك تمكين دعم التشفير في حالة الثبات كما هو مقدم من قبل كل خدمة Azure مستهلكة. تعد نماذج تشفير البيانات التخزين والخدمات والأنظمة الأساسية للتطبيقات الرئيسية ونموذج التشفير في حالة الثبات المدعومة.

الحوسبة المشفرة

يتم تشفير جميع الأقراص المدارة واللقطات والصور باستخدام تشفير خدمة التخزين باستخدام مفتاح مدار بواسطة الخدمة. يضمن حل التشفير الثابت الأكثر اكتمالًا عدم استمرار البيانات أبدا في شكل غير مشفر. في أثناء معالجة البيانات على جهاز ظاهري، يمكن الاحتفاظ بالبيانات في ملف صفحة Windows أو ملف تبديل Linux أو تفريغ الأعطال أو إلى سجل تطبيق. لضمان تشفير هذه البيانات في حالة السكون، يمكن لتطبيقات IaaS استخدام التشفير في المضيف على جهاز Azure IaaS الظاهري.

تشفير مخصص في حالة ثبات

يوصى بذلك، كلما أمكن، تستفيد تطبيقات IaaS من التشفير في خيارات المضيف والتشفير في حالة السكون التي توفرها أي خدمات Azure مستهلكة. في بعض الحالات، مثل متطلبات التشفير غير المنتظمة أو التخزين غير المستند إلى Azure، قد يحتاج مطور تطبيق IaaS إلى تنفيذ التشفير في حالة عدم التشغيل بنفسه. يمكن لمطوري حلول IaaS التكامل بشكل أفضل مع إدارة Azure وتوقعات العملاء من خلال الاستفادة من مكونات Azure معينة. على وجه التحديد، يجب على المطورين استخدام خدمة Azure Key Vault لتوفير تخزين آمن للمفاتيح بالإضافة إلى تزويد عملائهم بخيارات إدارة المفاتيح المتوافقة مع خدمات النظام الأساسي ل Azure. بالإضافة إلى ذلك، يجب أن تستخدم الحلول المخصصة هويات الخدمة المدارة من Azure لتمكين حسابات الخدمة من الوصول إلى مفاتيح التشفير. للحصول على معلومات المطور حول Azure Key Vault وهويات الخدمة المدارة، راجع حزم SDK الخاصة بها.

دعم نموذج تشفير موفري الموارد Azure

تدعم كل خدمة من خدمات Microsoft Azure واحدا أو أكثر من نماذج التشفير الثابتة. ومع ذلك، بالنسبة لبعض الخدمات، قد لا يكون نموذج تشفير واحد أو أكثر قابلا للتطبيق. بالنسبة للخدمات التي تدعم سيناريوهات المفاتيح التي يديرها العميل، قد تدعم مجموعة فرعية فقط من أنواع المفاتيح التي يدعمها Azure Key Vault لمفاتيح تشفير المفاتيح. بالإضافة إلى ذلك، قد تصدر الخدمات الدعم لهذه السيناريوهات وأنواع المفاتيح في جداول مختلفة. يصف هذا القسم دعم التشفير الثابت في وقت كتابة هذا التقرير لكل من خدمات تخزين بيانات Azure الرئيسية.

تشفير قرص Azure VM

يمكن لأي عميل يستخدم ميزات Azure Infrastructure as a Service (IaaS) تحقيق التشفير الثابت لأقراص IaaS الظاهرية الخاصة به من خلال التشفير في المضيف. لمزيد من المعلومات، راجع التشفير في المضيف - التشفير من طرف إلى طرف لجهازك الظاهري.

تخزين Azure

تدعم جميع خدمات Azure Storage (تخزين Blob وتخزين قائمة الانتظار وتخزين الجدول وملفات Azure) التشفير من جانب الخادم في حالة السكون باستخدام المفاتيح التي يديرها العميل. تدعم بعض الخدمات أيضا التشفير من جانب العميل.

- من جانب الخادم: تمكن جميع خدمات تخزين Azure التشفير من جانب الخادم بشكل افتراضي باستخدام مفاتيح مدارة بواسطة الخدمة، وهو أمر شفاف للتطبيق. لمزيد من المعلومات، راجع تشفير خدمة التخزين Azure للبيانات الثابتة. كما أنها تدعم المفاتيح التي يديرها العميل في Azure Key Vault. لمزيد من المعلومات، راجع تشفير خدمة التخزين باستخدام مفاتيح يديرها العميل في Azure Key Vault .

- من جانب العميل: تدعم Azure Blobs والجداول وقوائم الانتظار التشفير من جانب العميل. عند استخدام التشفير من جانب العميل، يقوم العملاء بتشفير البيانات وتحميل البيانات ككائن ثنائي كبير الحجم مشفر. تتم إدارة المفاتيح من قبل العميل. لمزيد من المعلومات، قم بمراجعة التشفير من جانب العميل و Azure Key Vault لتخزين Microsoft Azure.

قاعدة بيانات Azure SQL

تدعم Azure SQL Database حاليًا التشفير الثابت لسيناريوهات التشفير من جانب الخدمة التي تديرها Microsoft وسيناريوهات التشفير من جانب العميل.

يتم توفير دعم تشفير الخادم حاليا من خلال ميزة SQL تسمى تشفير البيانات الشفاف. بمجرد أن يقوم عميل قاعدة بيانات Azure SQL بتمكين TDE، يتم إنشاء المفاتيح وإدارتها تلقائيا لهم. يمكن تمكين التشفير الثابت على مستوى قاعدة البيانات والخادم. اعتبارًا من يونيو 2017، تم تمكين Transparent Data Encryption (TDE) بشكل افتراضي على قواعد البيانات التي تم إنشاؤها حديثًا. تدعم Azure SQL Database المفاتيح التي يديرها العميل RSA 2048 بت في Azure Key Vault. لمزيد من المعلومات، راجع تشفير البيانات الشفاف مع دعم إنشاء مفتاحك لقاعدة بيانات Azure SQL ومستودع البيانات.

يتم دعم التشفير من جانب العميل لبيانات قاعدة بيانات Azure SQL من خلال ميزة Always Encrypted. تستخدم Always Encrypted مفتاحا يتم إنشاؤه وتخزينه بواسطة العميل. يمكن للعملاء تخزين المفتاح الرئيسي في مخزن شهادات Windows أو Azure Key Vault أو وحدة أمان الأجهزة المحلية. باستخدام SQL Server Management Studio، يختار المستخدمون SQL المفتاح الذي يرغبون في استخدامه لتشفير العمود.

الخاتمة

تعد حماية بيانات العملاء المخزنة داخل خدمات Azure ذات أهمية قصوى لـ Microsoft. تلتزم جميع الخدمات المستضافة في Azure بتوفير خيارات التشفير في حالة الثبات. تدعم خدمات Azure إما المفاتيح المدارة بواسطة الخدمة أو المفاتيح التي يديرها العميل أو التشفير من جانب العميل. تعمل خدمات Azure على تحسين مدى توفر Encryption at Rest على نطاق واسع ويتم التخطيط لخيارات جديدة للمعاينة والتوافر العام في الأشهر القادمة.

الخطوات التالية

- راجع نماذج تشفير البيانات لمعرفة المزيد حول المفاتيح المدارة بواسطة الخدمة والمفاتيح التي يديرها العميل.

- تعرف على كيف يمكن استخدام Azure للتشفير المزدوج للتخفيف من التهديدات التي تأتي مع تشفير البيانات.

- تعرف على ما تفعله Microsoft لضمان تكامل النظام الأساسي وأمان للمضيفين الذين يجتازون إنشاء الأجهزة والبرامج الثابتة والتكامل والتشغيل وإصلاح المسارات.