فهم أصول المخزون

نظرة عامة

تبحث تقنية الاكتشافات الخاصة من Microsoft بشكل متكرر عن البنية الأساسية ذات الاتصالات الملحوظة بالأصول المشروعة المعروفة (مثل اكتشاف "البذور") لإجراء استدلالات حول علاقة تلك البنية الأساسية بالمؤسسة والكشف عن الخصائص غير المعروفة وغير الخاضعة للمراقبة سابقا.

يتضمن Defender EASM اكتشاف الأنواع التالية من الأصول:

- النطاقات

- المضيفون

- Pages

- كتل IP

- عناوين IP

- أرقام النظام المستقل (ASNs)

- شهادات SSL

- جهات اتصال WHOIS

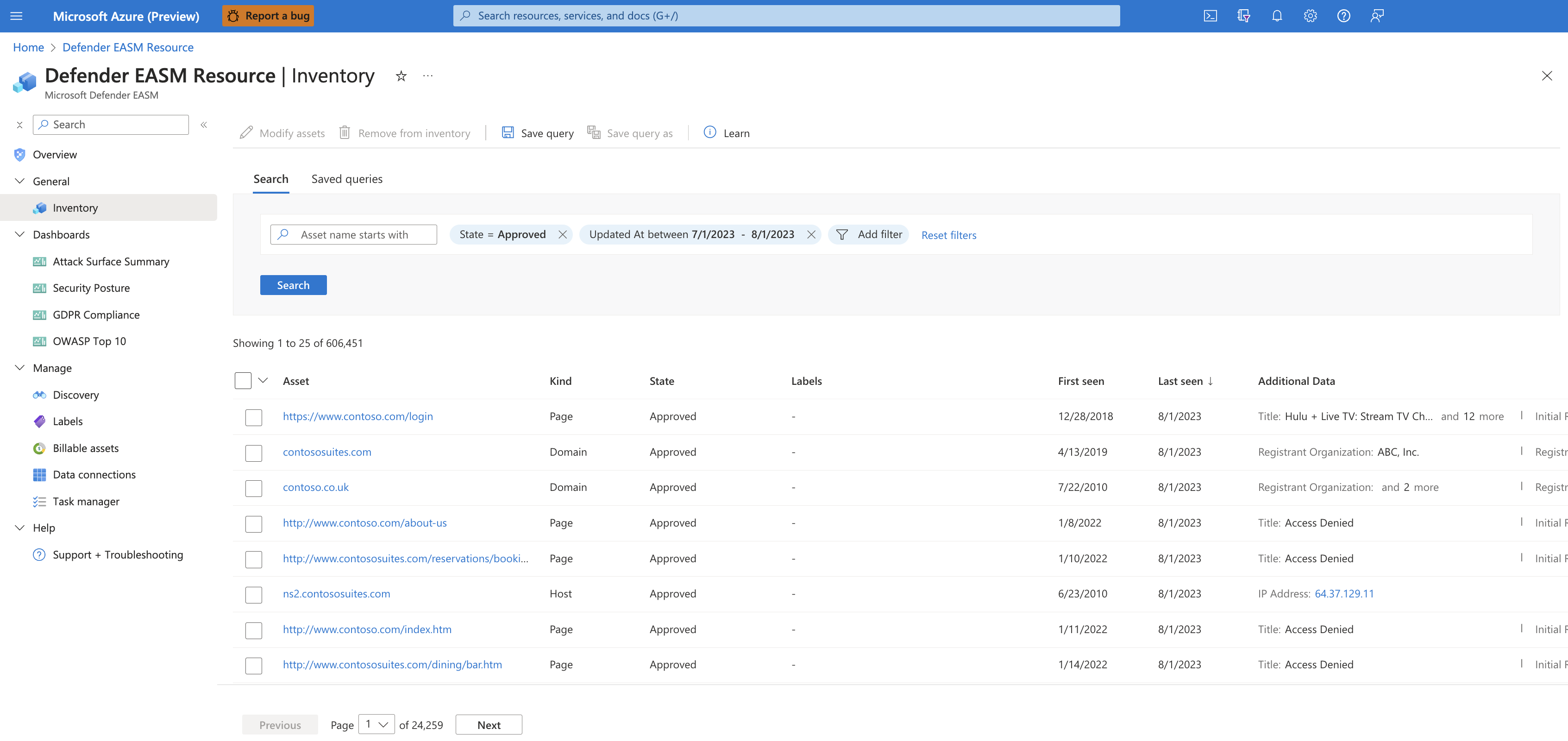

تتضمن أنواع الأصول هذه مخزون سطح الهجوم الخاص بك في Defender EASM. يكتشف هذا الحل الأصول التي تواجه خارجيا والتي تتعرض للإنترنت المفتوح خارج حماية جدار الحماية التقليدية؛ يجب مراقبتها وصيانتها لتقليل المخاطر وتحسين الوضع الأمني للمؤسسة. يكتشف إدارة الأجزاء المعرضة للهجوم الخارجية في Microsoft Defender (Defender EASM) هذه الأصول ويراقبها بنشاط، ثم يتصفح الرؤى الرئيسية التي تساعد العملاء على معالجة أي ثغرات أمنية لمؤسستهم بكفاءة.

حالات الأصول

يتم تسمية جميع الأصول على أنها إحدى الحالات التالية:

| اسم الحالة | الوصف |

|---|---|

| المخزون المعتمد | جزء من سطح الهجوم الخاص بك؛ عنصر أنت مسؤول مباشرة عنه. |

| التبعية | البنية الأساسية المملوكة لجهة خارجية ولكنها جزء من سطح الهجوم الخاص بك لأنها تدعم مباشرة تشغيل الأصول المملوكة. على سبيل المثال، قد تعتمد على موفر تكنولوجيا المعلومات لاستضافة محتوى الويب الخاص بك. في حين أن المجال واسم المضيف والصفحات سيكون جزءا من "المخزون المعتمد"، فقد ترغب في التعامل مع عنوان IP الذي يشغل المضيف على أنه "تبعية". |

| المراقبة فقط | أصل ذو صلة بسطح الهجوم الخاص بك ولكن لا يتم التحكم فيه مباشرة ولا التبعية التقنية. على سبيل المثال، قد تسمى الامتيازات أو الأصول المستقلة التي تنتمي إلى الشركات ذات الصلة على أنها "مراقبة فقط" بدلا من "المخزون المعتمد" لفصل المجموعات لأغراض إعداد التقارير. |

| Candidate | أصل له بعض العلاقة بالأصول الأولية المعروفة لمؤسستك ولكن ليس لديه اتصال قوي بما فيه الكفاية لتسمية على الفور باسم "المخزون المعتمد". يجب مراجعة أصول المرشحين هذه يدويا لتحديد الملكية. |

| يتطلب التحقيق | حالة مشابهة لحالة "المرشح"، ولكن يتم تطبيق هذه القيمة على الأصول التي تتطلب تحقيقا يدويا للتحقق من الصحة. يتم تحديد هذا استنادا إلى درجات الثقة التي تم إنشاؤها داخليا والتي تقيم قوة الاتصالات المكتشفة بين الأصول. لا يشير إلى العلاقة الدقيقة للبنية الأساسية بالمؤسسة بقدر ما يشير إلى أنه تم وضع علامة على هذا الأصل على أنه يتطلب مراجعة إضافية لتحديد كيفية تصنيفه. |

التعامل مع حالات الأصول المختلفة

تتم معالجة حالات الأصول هذه ومراقبتها بشكل فريد لضمان أن العملاء لديهم رؤية واضحة للأصول الأكثر أهمية افتراضيا. على سبيل المثال، يتم دائما تمثيل أصول "المخزون المعتمد" في مخططات لوحة المعلومات ويتم مسحها ضوئيا يوميا لضمان راحة البيانات. لا يتم تضمين جميع أنواع الأصول الأخرى في مخططات لوحة المعلومات بشكل افتراضي؛ ومع ذلك، يمكن للمستخدمين ضبط عوامل تصفية المخزون الخاصة بهم لعرض الأصول في حالات مختلفة حسب الحاجة. وبالمثل، لا يتم فحص أصول "المرشح" إلا أثناء عملية الاكتشاف؛ من المهم مراجعة هذه الأصول وتغيير حالتها إلى "المخزون المعتمد" إذا كانت مملوكة لمؤسستك.

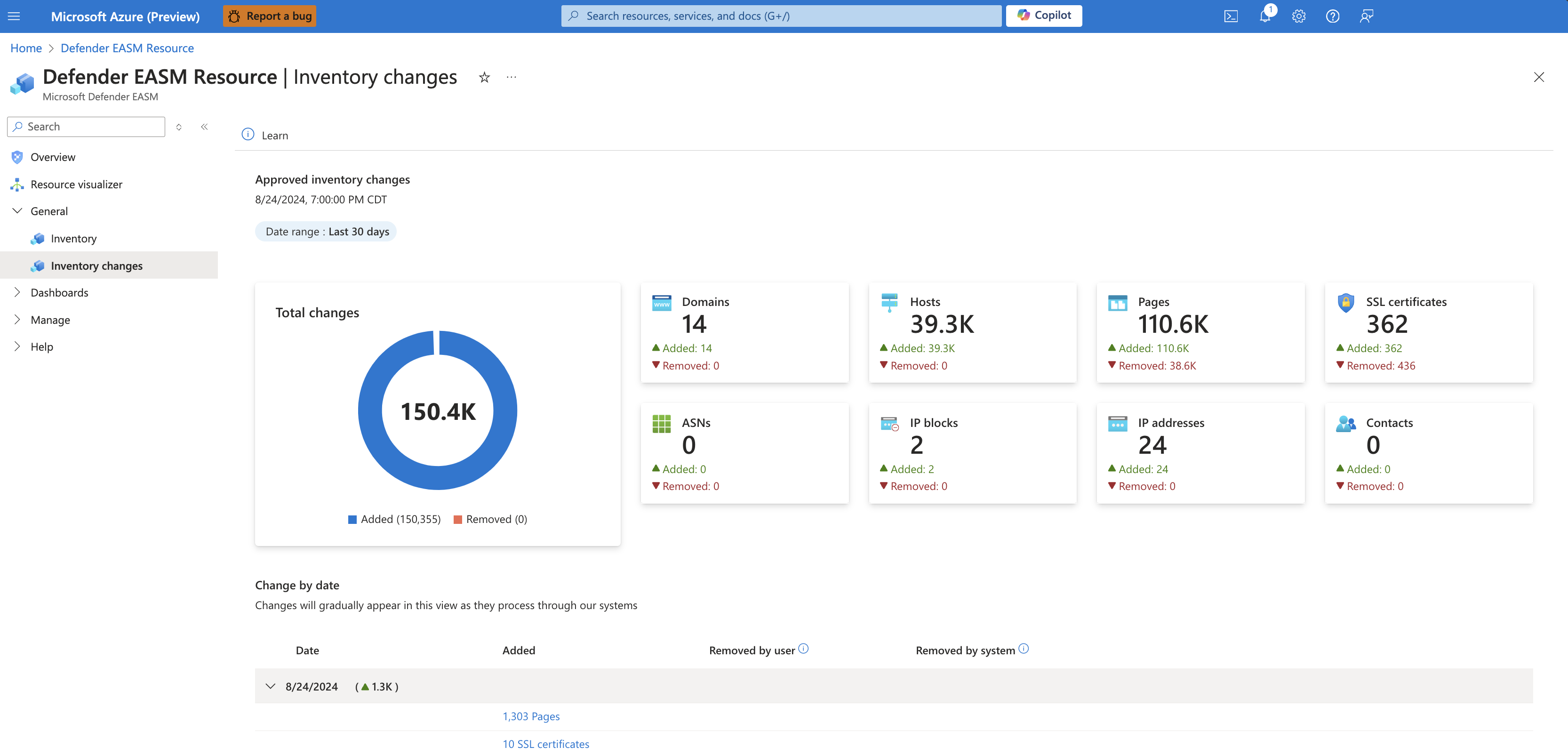

تعقب تغييرات المخزون

يتغير سطح الهجوم باستمرار، ولهذا السبب يقوم Defender EASM بتحليل المخزون وتحديثه باستمرار لضمان الدقة. تتم إضافة الأصول وإزالتها بشكل متكرر من المخزون، لذلك من المهم تتبع هذه التغييرات لفهم سطح الهجوم وتحديد الاتجاهات الرئيسية. توفر لوحة معلومات تغييرات المخزون نظرة عامة على هذه التغييرات، وتعرض العددين "المضافة" و"المزالة" لكل نوع من أنواع الأصول. يمكنك تصفية لوحة المعلومات حسب نطاقين للتاريخ: إما آخر 7 أو 30 يوما. للحصول على عرض أكثر دقة لتغييرات المخزون هذه، راجع قسم "التغييرات حسب التاريخ".

الخطوات التالية

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ