إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

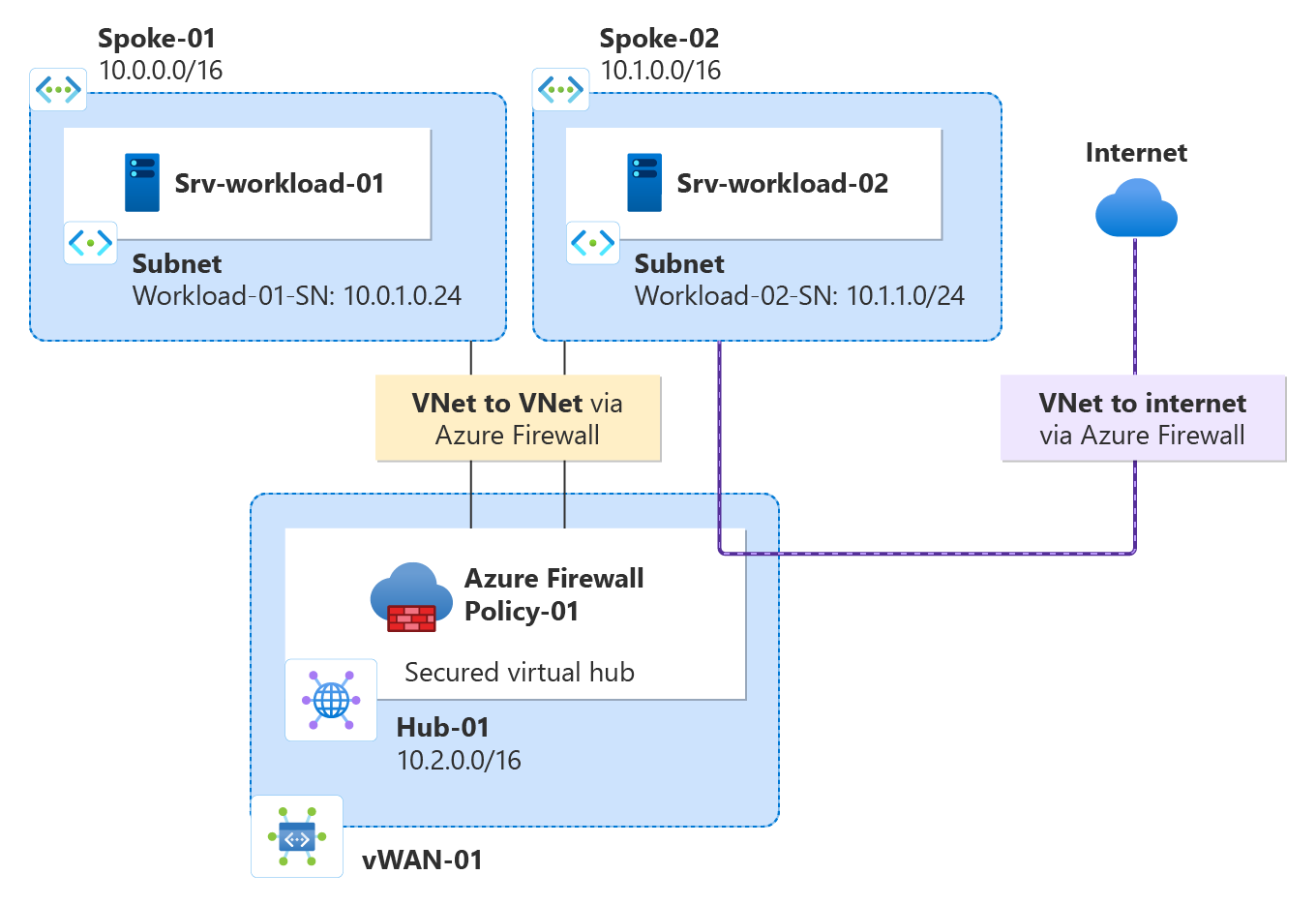

باستخدام Azure Firewall Manager، يمكنك إنشاء مراكز افتراضية آمنة لتأمين حركة نقل الشبكة السحابية الموجهة إلى عناوين IP الخاصة وAzure PaaS والإنترنت. حيث يتم توجيه حركة النقل إلى جدار الحماية تلقائياً، لذلك ليست هناك حاجة لإنشاء مسارات محددة عبر المستخدم (UDRs).

يدعم Firewall Manager أيضاً تصميم الشبكة الظاهرية للمركز. للحصول على مقارنة بين تصميم المركز الظاهري الآمن ومركز الشبكة الظاهرية، راجع ما هي خيارات تصميم Azure Firewall Manager؟

في هذا البرنامج التعليمي، تتعلم كيفية:

- إنشاء شبكة ظاهرية محورية

- إنشاء الشبكة الظاهرية الآمنة

- الاتصال بالمركز والشبكات الظاهرية المحورية

- توجيه حركة المرور إلى المركز الخاص بك

- توزيع الخوادم

- قم بإنشاء سياسة جدار حماية وتأمين المركز الخاص بك

- اختبار جدار الحماية

هام

يستخدم الإجراء في هذا البرنامج التعليمي مدير جدار الحماية من Azure لإنشاء مركز Azure Virtual WAN آمن جديد. يمكنك استخدام مدير جدار الحماية لترقية مركز موجود، ولكن لا يمكنك تكوين Azure مناطق توفر لـ جدار الحماية من Azure. من الممكن أيضا تحويل مركز موجود إلى مركز آمن باستخدام مدخل Microsoft Azure، كما هو موضح في تكوين جدار حماية Azure في مركز Virtual WAN. ولكن مثل مدير جدار الحماية من Azure لا يمكنك تكوين مناطق التوفر. لترقية مركز موجود وتحديد مناطق التوفر لجدار حماية Azure (موصى به)، يجب اتباع إجراء الترقية في البرنامج التعليمي: تأمين المركز الظاهري باستخدام Azure PowerShell.

المتطلبات الأساسية

في حال لم يكن لديك اشتراك Azure، فأنشئ حساباً مجانيّاً قبل البدء.

إنشاء بنية النظام المحوري

أولاً، قم بإنشاء شبكات افتراضية للتحدث بحيث يمكنك وضع الخوادم الخاصة بك.

قم بإنشاء شبكتين تحدث وشبكات فرعية افتراضية

تحتوي كل من الشبكتين الظاهريتين على خادم حمل عمل فيها ومحمية بواسطة جدار الحماية.

في الصفحة الرئيسية لمدخل Microsoft Azure، حدد Create a resource.

ابحث عن الشبكة الظاهرية، وحددها، وحدد إنشاء.

إنشاء شبكة ظاهرية بالإعدادات التالية:

الإعداد القيمة الاشتراك حدد اشتراكك مجموعة الموارد حدد Create new، واكتب fw-manager-rg للاسم وحدد OK اسم الشبكة الظاهرية Spoke-01 المنطقة شرق الولايات المتحدة حدد التالي، ثم حدد التالي.

في علامة التبويب Networking ، أنشئ شبكة فرعية بالإعدادات التالية:

الإعداد القيمة إضافة مساحة عنوان IPv4 10.0.0.0/16 (افتراضي) الشبكات الفرعية افتراضي الاسم Workload-01-SN عنوان البدء 10.0.1.0/24 حدد حفظ، مراجعة + إنشاء، ثم حدد إنشاء.

كرر هذا الإجراء لإنشاء شبكة ظاهرية مشابهة أخرى في مجموعة موارد fw-manager-rg :

| الإعداد | القيمة |

|---|---|

| الاسم | Spoke-02 |

| مساحة العنوان | 10.1.0.0/16 |

| اسم الشبكة الفرعية | Workload-02-SN |

| عنوان البدء | 10.1.1.0/24 |

إنشاء مركز ظاهري آمن

قم بإنشاء المركز الظاهري الآمن الخاص بك باستخدام Firewall Manager.

من الصفحة الرئيسية لمدخل Microsoft Azure، اختر "جميع الخدمات".

اكتب في مربع البحث Firewall Manager ثم اختر Firewall Manager.

في صفحة مدير جدار الحماية ضمن توزيعات، حدد مراكز ظاهرية.

في صفحة مدير جدار الحماية | المراكز الظاهرية الآمنة، اختر إنشاء مركز ظاهري آمن جديد.

في صفحة Create new secured virtual hub ، أدخل المعلومات التالية:

الإعداد القيمة الاشتراك حدد Subscription الخاص بك. مجموعة الموارد حدد fw-manager-rg المنطقة شرق الولايات المتحدة اسم المركز الظاهري الآمن Hub-01 مساحة عنوان المركز 10.2.0.0/16 حدد New vWAN.

الإعداد القيمة اسم شبكة WAN الظاهرية الجديدة Vwan-01 نوع قياسي تضمين بوابة VPN لتمكين شركاء الأمان الموثوق بهم اترك خانة الاختيار غير محددة. اختر التالي: Azure Firewall.

اقبل الإعداد الافتراضي Azure FirewallEnabled .

بالنسبة إلى طبقة جدار حماية Azure، حدد قياسي.

حدد المجموعة المطلوبة من مناطق التوفر.

هام

شبكة WAN الظاهرية هي مجموعة من المراكز والخدمات المتوفرة داخل المركز. يمكنك نشر العديد من شبكات WAN الظاهرية كما تحتاج. في مركز WAN الظاهري، هناك خدمات متعددة مثل VPN وExpressRoute وما إلى ذلك. يتم توزيع كل من هذه الخدمات تلقائيا عبر مناطق التوفر باستثناء جدار حماية Azure، إذا كانت المنطقة تدعم مناطق التوفر. للمحاذاة مع مرونة أجهزة WAN الظاهرية من Azure، يجب عليك تحديد جميع مناطق التوفر المتوفرة.

اكتب 1 في مربع النص تحديد عدد عناوين IP العامة أو قم بإقران عنوان IP عام موجود (معاينة) بجدار الحماية هذا.

ضمن نهج جدار الحماية ، تأكد من تحديد نهج الرفض الافتراضي. يمكنك تحسين الإعدادات لاحقا في هذه المقالة.

حدد Next: Security Partner Provider.

اقبل الإعداد الافتراضي لـ شريك الأمان الموثوق بهمعطل، ثم اختر التالي: مراجعة + إنشاء.

حدد إنشاء.

إشعار

قد يستغرق إنشاء مركز ظاهري آمن ما يصل إلى 30 دقيقة.

يمكنك العثور على عنوان IP العام لجدار الحماية بعد اكتمال النشر.

- افتح Firewall Manager.

- اختر المراكز الظاهرية.

- اختر hub-01.

- حدد AzureFirewall_Hub-01.

- راقب عنوان IP العام لاستخدامه فيما بعد.

الاتصال بالمركز والشبكات الظاهرية المحورية

الآن يمكنك النظر إلى المركز والشبكات الظاهرية المحورية.

اختر مجموعة الموارد fw-Manager-rg، ثم اختر WAN الظاهري Vwan-01.

تحت قسم الاتصالات، اختر اتصالات الشبكة الافتراضية.

الإعداد القيمة اسم الاتصال hub-spoke-01 المركز Hub-01 مجموعة الموارد fw-manager-rg الشبكة الظاهرية Spoke-01 حدد إنشاء.

كرر الخطوات السابقة لتوصيل الشبكة الظاهرية Spoke-02 بالإعدادات التالية:

الإعداد القيمة اسم الاتصال hub-spoke-02 المركز Hub-01 مجموعة الموارد fw-manager-rg الشبكة الظاهرية Spoke-02

توزيع الخوادم

في مدخل Microsoft Azure، حدد "Create a resource".

حدد Windows Server 2019 Datacenter في القائمة "Popular".

أدخِل هذه القيم للجهاز الظاهري:

الإعداد القيمة مجموعة الموارد fw-manager-rg اسم الجهاز الظاهري Srv-workload-01 المنطقة (الولايات المتحدة) شرق الولايات المتحدة اسم مستخدم المسؤول اكتب اسم المستخدم كلمة المرور كتابة كلمة مرور في Inbound port rules، الخاصة بـ Public inbound ports، حدد None.

اقبل الإعدادات الافتراضية الأخرى وحدد Next: Disks.

قبول الإعدادات الافتراضية للقرص وتحديد Next: Networking.

حدد Spoke-01 للشبكة الظاهرية وحدد Workload-01-SN للشبكة الفرعية.

بالنسبة لـPublic IP، اخترNone.

اقبل الإعدادات الافتراضية الأخرى وحدد Next: Management.

حدد Next:Monitoring.

حدد Disable لتعطيل تشخيصات التمهيد.

اقبل الإعدادات الافتراضية الأخرى وحدد Review + create.

راجع الإعدادات الموجودة في صفحة الملخص، ثم حدد Create.

استخدم المعلومات الواردة في الجدول التالي لتكوين جهاز ظاهري آخر باسم Srv-Workload-02. باقي التكوين هو نفس الجهاز الظاهري Srv-workload-01.

| الإعداد | القيمة |

|---|---|

| الشبكة الظاهرية | Spoke-02 |

| الشبكة الفرعية | Workload-02-SN |

بعد نشر الخوادم، حدد مورد الخادم، وفي الشبكات دوّن عنوان IP الخاص لكل خادم.

قم بإنشاء سياسة جدار حماية وتأمين المركز الخاص بك

تحدد سياسة جدار الحماية مجموعات القواعد لتوجيه حركة النقل على مركز أو أكثر من المراكز الظاهرية الآمنة. يمكنك إنشاء نهج جدار الحماية الخاص بك ثم تأمين المركز الخاص بك.

من مدير جدار الحماية، حدد سياسات جدار حماية Azure.

حدد إنشاء نهج Azure Firewall.

بالنسبة لـ Resource group، اختر fw-manager-rg.

في تفاصيل السياسة، بالنسبة إلى الاسم اكتب Policy-01 وبالنسبة إلى المنطقة حدد شرق الولايات المتحدة.

لـ طبقة النهج، حدد قياسي.

حدد التالي: إعدادات DNS.

حدد التالي: فحص TLS.

حدد التالي: القواعد.

في علامة التبويب القواعد، حدد Add a rule collection.

في صفحة إضافة مجموعة قواعد، أدخل المعلومات التالية.

الإعداد القيمة الاسم App-RC-01 نوع مجموعة القواعد التطبيق أولوية 100 إجراء مجموعة القواعد السماح اسم القاعدة Allow-msft نوع المصدر عنوان IP المصدر * البروتوكول http,https نوع الوجهة FQDN الوجهة *.microsoft.com حدد إضافة.

أضف قاعدة DNAT حتى تتمكن من توصيل سطح مكتب البعيد بالجهاز الظاهري Srv-Workload-01.

حدد Add a rule collection وأدخل المعلومات التالية.

الإعداد القيمة الاسم dnat-rdp نوع مجموعة القواعد DNAT أولوية 100 اسم القاعدة Allow-rdp نوع المصدر عنوان IP المصدر * البروتوكول TCP منافذ الوجهة 3389 الوجهة عنوان IP العام لجدار الحماية المذكور سابقا. النوع المترجم عنوان IP العنوان المترجم عنوان IP الخاص ل Srv-Workload-01 المذكور سابقا. منفذ مترجم 3389 حدد إضافة.

أضف قاعدة شبكة حتى تتمكن من توصيل سطح المكتب البعيد من Srv-Workload-01 إلى Srv-Workload-02.

حدد Add a rule collection وأدخل المعلومات التالية.

الإعداد القيمة الاسم vnet-rdp نوع مجموعة القواعد شبكة أولوية 100 إجراء مجموعة القواعد السماح اسم القاعدة Allow-vnet نوع المصدر عنوان IP المصدر * البروتوكول TCP منافذ الوجهة 3389 نوع الوجهة عنوان IP الوجهة عنوان IP الخاص Srv-Workload-02 الذي لاحظته سابقا. حدد إضافة، ثم حدد التالي: IDPS.

في صفحة IDPS ، حدد Next: Threat Intelligence

في صفحة تحليل ذكي للمخاطر، اقبل الإعدادات الافتراضية وحدد مراجعة وإنشاء:

راجع لتأكيد التحديد ثم حدد إنشاء.

سياسة الاقتران

إقران نهج جدار الحماية بالمركز.

- من Firewall Manager، حدد سياسات Azure Firewall.

- حدِّد خانة الاختيار لـ Policy-01.

- حدد إدارة الإقران، المراكز المقترنة.

- اختر hub-01.

- حدد إضافة.

توجيه حركة المرور إلى المركز الخاص بك

الآن يجب عليك التأكد من أن حركة نقل الشبكة يتم توجيهها عبر جدار الحماية لديك.

من Firewall Manager، حدد المراكز الظاهرية.

اختر hub-01.

في الإعدادات، حدد تكوين الأمان.

في حركة النقل على الإنترنت، حدد Azure Firewall.

في حركة النقل الخاصة ، حدد إرسال عبر Azure Firewall.

إشعار

إذا كنت تستخدم نطاقات عناوين IP العامة للشبكات الخاصة في شبكة ظاهرية أو فرع محلي، فأنت بحاجة إلى تحديد بادئات عناوين IP هذه بشكل صريح. حدد قسم Private Traffic Prefixes ثم أضفها إلى جانب بادئات عنوان RFC1918.

ضمن Inter-hub، حدد Enabled لتمكين ميزة هدف توجيه Virtual WAN. هدف التوجيه هو الآلية التي يمكنك من خلالها تكوين شبكة WAN الظاهرية لتوجيه نسبة استخدام الشبكة من فرع إلى فرع (محلي إلى محلي) عبر Azure Firewall المنشور في Virtual WAN Hub. لمزيد من المعلومات حول المتطلبات الأساسية والاعتبارات المرتبطة بميزة هدف التوجيه، راجع وثائق هدف التوجيه.

حدد حفظ.

حدد موافق في مربع الحوار تحذير.

حدد موافق في مربع الحوار ترحيل لاستخدام بين لوحة الوصل .

إشعار

يستغرق تحديث جداول التوجيه بضع دقائق.

تحقق من أن الاتصالين يظهران أن Azure Firewall يؤمن كلاً من الإنترنت وحركة النقل الخاصة.

اختبار جدار الحماية

لاختبار قواعد جدار الحماية، قم بتوصيل سطح مكتب بعيد باستخدام عنوان IP العام لجدار الحماية، وهو NATed إلى Srv-Workload-01. من هناك، استخدم متصفحا لاختبار قاعدة التطبيق وتوصيل سطح مكتب بعيد ب Srv-Workload-02 لاختبار قاعدة الشبكة.

اختبار التطبيق باستخدام القاعدة

الآن، اختبر قواعد جدار الحماية للتأكد من أنه يعمل على النحو المتوقع.

ربط سطح المكتب البعيد بعنوان IP العام لجدار الحماية ثم تسجيل الدخول.

افتح Internet Explorer واذهب إلى

https://www.microsoft.com.حدد OK>Close على تنبيهات الأمان Internet Explorer.

سترى صفحة Microsoft الرئيسية.

استعرض إلى

https://www.google.com.يجب أن يمنع جدار الحماية هذا.

حتى الآن قمت بالتحقق من أن قاعدة تطبيق جدار الحماية تعمل:

- يمكنك التصفح للوصول إلى اسمح المجال المؤهل بالكامل (FQDN) المسموح به، ولكن ليس لأي مجالٍ آخر.

اختبار قاعدة الشبكة

اختبر قاعدة الشبكة الآن.

من Srv-Workload-01، افتح سطح مكتب البعيد على عنوان IP الخاص Srv-Workload-02.

يجب أن يتصل سطح المكتب البعيد بـ Srv-Workload-02.

حتى الآن قمت بالتحقق من أن قاعدة شبكة جدار الحماية تعمل:

- يمكنك توصيل سطح مكتب بعيد بخادم موجود في شبكة افتراضية أخرى.

تنظيف الموارد

عند انتهائك من اختبار موارد جدار الحماية، احذف مجموعة الموارد fw-manager-rg لحذف جميع الموارد المتعلقة بجدار الحماية.