كيفية تكوين هدف توجيه مركز Virtual WAN ونهج التوجيه

يتيح لك هدف توجيه Virtual WAN Hub إعداد نهج توجيه بسيطة وتصريحية لإرسال نسبة استخدام الشبكة إلى حلول الأمان المتعثرة مثل جدار حماية Azure أو الأجهزة الظاهرية للشبكة أو حلول البرامج كخدمة (SaaS) المنشورة داخل مركز Virtual WAN.

خلفية

تسمح لك نهج هدف التوجيه والتوجيه بتكوين مركز Virtual WAN لإعادة توجيه الشبكة المرتبطة بالإنترنت والخاصة (VPN من نقطة إلى موقع، وVPN من موقع إلى موقع، وExpressRoute، والشبكة الظاهرية والأجهزة الظاهرية للشبكة) إلى Azure Firewall، أو الجهاز الظاهري لشبكة جدار الحماية من الجيل التالي (NGFW-NVA) أو حل برنامج الأمان كخدمة (SaaS) المنشور في المركز الظاهري.

هناك نوعان من نهج التوجيه: نهج توجيه نسبة استخدام الشبكة على الإنترنت ونسبة استخدام الشبكة الخاصة. قد يكون لكل مركز Virtual WAN نهج توجيه نسبة استخدام شبكة إنترنت واحدة على الأكثر ونهج توجيه نسبة استخدام الشبكة الخاص، لكل منها مورد Next Hop واحد. بينما تتضمن حركة المرور الخاصة بادئات عنوان الشبكة الظاهرية والفرعية، تعتبرها نهج التوجيه كيانا واحدا ضمن مفاهيم هدف التوجيه.

نهج توجيه نسبة استخدام الشبكة عبر الإنترنت: عند تكوين نهج توجيه نسبة استخدام الشبكة عبر الإنترنت على مركز Virtual WAN، يقوم كل الفرع (VPN للمستخدم البعيد (VPN من نقطة إلى موقع) وVPN من موقع إلى موقع وExpressRoute) واتصالات الشبكة الظاهرية إلى مركز Virtual WAN بإعادة توجيه نسبة استخدام الشبكة المرتبطة بالإنترنت إلى جدار حماية Azure أو موفر أمان جهة خارجية أو الجهاز الظاهري للشبكة أو حل SaaS المحدد كجزء من نهج التوجيه.

بمعنى آخر، عند تكوين نهج توجيه نسبة استخدام الشبكة عبر الإنترنت على مركز Virtual WAN، تعلن شبكة WAN الظاهرية عن مسار افتراضي (0.0.0.0/0) إلى جميع المحاور والبوابات والأجهزة الظاهرية للشبكة (المنتشرة في المركز أو المحور).

نهج توجيه نسبة استخدام الشبكة الخاصة: عند تكوين نهج توجيه نسبة استخدام الشبكة الخاصة على مركز Virtual WAN، تتم إعادة توجيه جميع نسبة استخدام الشبكة الفرعية والشبكة الظاهرية داخل وخارج Virtual WAN Hub بما في ذلك نسبة استخدام الشبكة بين المراكز إلى Next Hop Azure Firewall أو Network Virtual Appliance أو مورد حل SaaS.

بمعنى آخر، عند تكوين نهج توجيه نسبة استخدام الشبكة الخاصة على Virtual WAN Hub، يتم إرسال جميع الفروع إلى الفرع، والفرع إلى الشبكة الظاهرية، وحركة المرور الظاهرية من شبكة إلى فرع، وحركة المرور بين المراكز عبر جدار حماية Azure أو الجهاز الظاهري للشبكة أو حل SaaS الموزع في مركز شبكة WAN الظاهرية.

استخدام الحالات

يصف القسم التالي سيناريوهين شائعين حيث يتم تطبيق نهج التوجيه على مراكز شبكة WAN الظاهرية الآمنة.

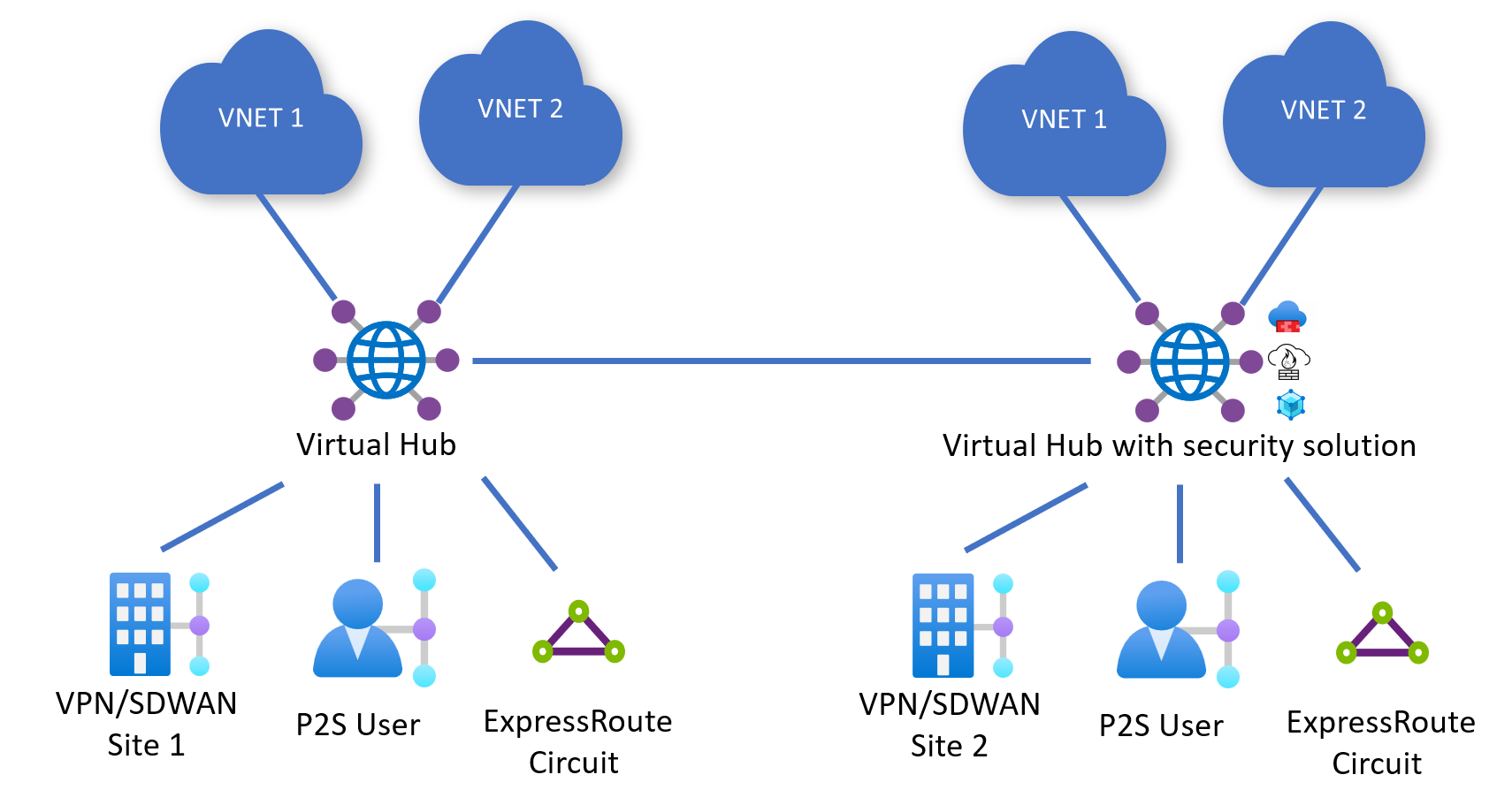

يتم تأمين جميع مراكز شبكة WAN الظاهرية (يتم نشرها باستخدام Azure Firewall أو NVA أو حل SaaS)

في هذا السيناريو، يتم نشر جميع مراكز WAN الظاهرية باستخدام حل Azure Firewall أو NVA أو SaaS فيها. في هذا السيناريو، يمكنك تكوين نهج توجيه نسبة استخدام شبكة الإنترنت أو نهج توجيه نسبة استخدام الشبكة الخاصة أو كليهما على كل مركز Virtual WAN.

ضع في الاعتبار التكوين التالي حيث يكون لدى مركز 1 ومركز 2 نهج توجيه لكل من نسبة استخدام الشبكة الخاصة والإنترنت.

تكوين مركز 1:

- نهج حركة المرور الخاصة مع Next Hop Hub 1 Azure Firewall أو NVA أو حل SaaS

- نهج نسبة استخدام الشبكة عبر الإنترنت مع Next Hop Hub 1 Azure Firewall أو NVA أو حل SaaS

تكوين المركز 2:

- نهج حركة المرور الخاصة مع Next Hop Hub 2 Azure Firewall أو NVA أو حل SaaS

- نهج حركة مرور الإنترنت مع Next Hop Hub 2 Azure Firewall أو NVA أو حل SaaS

فيما يلي تدفقات نسبة استخدام الشبكة الناتجة عن مثل هذا التكوين.

إشعار

يجب أن تنتقل نسبة استخدام الشبكة عبر حل الأمان المحلي في المركز لأن المسار الافتراضي (0.0.0.0/0) لا ينتشر عبر المراكز.

| من | لكي تتمكن من | الشبكات الظاهرية لمركز 1 | فروع مركز 1 | الشبكات الظاهرية للمركز 2 | فروع المركز 2 | الإنترنت |

|---|---|---|---|---|---|---|

| الشبكات الظاهرية لمركز 1 | ← | جدار حماية AzFW أو NVA لمركز 1 | جدار حماية AzFW أو NVA لمركز 1 | Hub 1 و2 AzFW أو NVA أو SaaS | Hub 1 و2 AzFW أو NVA أو SaaS | Hub 1 AzFW أو NVA أو SaaS |

| فروع المركز 1 | ← | Hub 1 AzFW أو NVA أو SaaS | Hub 1 AzFW أو NVA أو SaaS | Hub 1 و2 AzFW أو NVA أو SaaS | Hub 1 و2 AzFW أو NVA أو SaaS | Hub 1 AzFW أو NVA أو SaaS |

| الشبكات الظاهرية للمركز 2 | ← | Hub 1 و2 AzFW أو NVA أو SaaS | Hub 1 و2 AzFW أو NVA أو SaaS | Hub 2 AzFW أو NVA أو SaaS | Hub 2 AzFW أو NVA أو SaaS | Hub 2 AzFW أو NVA أو SaaS |

| فروع مركز 2 | ← | Hub 1 و2 AzFW أو NVA أو SaaS | Hub 1 و2 AzFW أو NVA أو SaaS | Hub 2 AzFW أو NVA أو SaaS | Hub 2 AzFW أو NVA أو SaaS | Hub 2AzFW أو NVA أو SaaS |

توزيع كل من مراكز Virtual WAN الآمنة والمنتظمة

في هذا السيناريو، ليست جميع المراكز في شبكة WAN هي مراكز شبكة WAN الظاهرية الآمنة (المراكز التي لديها حل أمان منشور فيها).

ضع في الاعتبار التكوين التالي حيث يتم توزيع Hub 1 (عادية) و Hub 2 (آمنة) في Virtual WAN. يحتوي المركز 2 على نهج توجيه لكل من نسبة استخدام الشبكة الخاصة والإنترنت.

تكوين مركز 1:

- N/A (لا يمكن تكوين نهج التوجيه إذا لم يتم نشر المركز باستخدام Azure Firewall أو NVA أو حل SaaS)

تكوين المركز 2:

- نهج حركة المرور الخاصة مع Next Hop Hub 2 Azure Firewall أو NVA أو حل SaaS.

- نهج حركة مرور الإنترنت مع Next Hop Hub 2 Azure Firewall أو NVA أو حل SaaS.

فيما يلي تدفقات نسبة استخدام الشبكة الناتجة عن مثل هذا التكوين. لا يمكن للفروع والشبكات الظاهرية المتصلة ب Hub 1 الوصول إلى الإنترنت عبر حل أمان تم نشره في Hub لأن المسار الافتراضي (0.0.0.0/0) لا يتم نشره عبر المراكز.

| من | لكي تتمكن من | الشبكات الظاهرية لمركز 1 | فروع مركز 1 | الشبكات الظاهرية للمركز 2 | فروع المركز 2 | الإنترنت |

|---|---|---|---|---|---|---|

| الشبكات الظاهرية لمركز 1 | ← | مباشر | مباشر | Hub 2 AzFW أو NVA أو SaaS | Hub 2 AzFW أو NVA أو SaaS | - |

| فروع المركز 1 | ← | مباشر | مباشر | Hub 2 AzFW أو NVA أو SaaS | Hub 2 AzFW أو NVA أو SaaS | - |

| الشبكات الظاهرية للمركز 2 | ← | Hub 2 AzFW أو NVA أو SaaS | Hub 2 AzFW أو NVA أو SaaS | Hub 2 AzFW أو NVA أو SaaS | Hub 2 AzFW أو NVA أو SaaS | Hub 2 AzFW أو NVA أو SaaS |

| فروع مركز 2 | ← | Hub 2 AzFW أو NVA أو SaaS | Hub 2 AzFW أو NVA أو SaaS | Hub 2 AzFW أو NVA أو SaaS | Hub 2 AzFW أو NVA أو SaaS | Hub 2 AzFW أو NVA أو SaaS |

القيود المعروفة

- هدف التوجيه متاح حاليا في Azure العام. Microsoft Azure التي تديرها 21Vianet وAzure Government حاليا في المخطط.

- يعمل هدف التوجيه على تبسيط التوجيه من خلال إدارة اقترانات جداول التوجيه ونشرها لجميع الاتصالات (الشبكة الظاهرية، وVPN من موقع إلى موقع، وVPN من نقطة إلى موقع، وExpressRoute). لذلك لا يمكن استخدام شبكات WAN الظاهرية مع جداول التوجيه المخصصة والنهج المخصصة مع بنيات هدف التوجيه.

- يتم دعم ExpressRoute المشفرة (أنفاق VPN من موقع إلى موقع التي تعمل عبر دوائر ExpressRoute) في المراكز حيث يتم تكوين هدف التوجيه إذا تم تكوين جدار حماية Azure للسماح بنسبة استخدام الشبكة بين نقاط نهاية نفق VPN (IP الخاص ببوابة VPN من موقع إلى موقع وعنوان IP الخاص بجهاز VPN المحلي). لمزيد من المعلومات حول التكوينات المطلوبة، راجع ExpressRoute المشفرة بهدف التوجيه.

- حالات استخدام الاتصال التالية غير مدعومة مع هدف التوجيه:

- لا يمكن استخدام المسارات الثابتة في defaultRouteTable التي تشير إلى اتصال الشبكة الظاهرية بالاقتران مع هدف التوجيه. ومع ذلك، يمكنك استخدام ميزة نظير BGP.

- القدرة على نشر كل من NVA اتصال SD-WAN وحل NVA جدار الحماية منفصلة أو SaaS في نفس مركز شبكة WAN الظاهرية حاليا في خريطة الطريق. بمجرد تكوين هدف التوجيه مع حل SaaS الوثب التالي أو جدار الحماية NVA، تتأثر الاتصال بين SD-WAN NVA وAzure. بدلا من ذلك، انشر حل SD-WAN NVA وجدار الحماية NVA أو SaaS في مراكز ظاهرية مختلفة. بدلا من ذلك، يمكنك أيضا نشر SD-WAN NVA في شبكة ظاهرية محورية متصلة بالمركز والاستفادة من إمكانية تناظر BGP للمركز الظاهري.

- لا يمكن تحديد الأجهزة الظاهرية للشبكة (NVAs) إلا كمورد القفزة التالية لهدف التوجيه إذا كانت جدار حماية الجيل التالي أو جدار حماية الجيل التالي ثنائي الدور وSD-WAN NVAs. حاليا، نقطة التحقق، fortinet-ngfw و fortinet-ngfw-and-sdwan هي NVAs الوحيدة المؤهلة للتكوين لتكون القفزة التالية لهدف التوجيه. إذا حاولت تحديد NVA آخر، يفشل إنشاء هدف التوجيه. يمكنك التحقق من نوع NVA عن طريق الانتقال إلى المركز الظاهري -> الأجهزة الظاهرية للشبكة ثم البحث في حقل المورد . يتم دعم Palo Alto Networks Cloud NGFW أيضا كوثبة تالية لتوجيه الهدف، ولكن يعتبر قفزة تالية من نوع حل SaaS.

- يمكن لمستخدمي هدف التوجيه الذين يرغبون في توصيل دوائر ExpressRoute متعددة بشبكة Virtual WAN ويريدون إرسال نسبة استخدام الشبكة بينهم عبر حل أمان تم نشره في المركز تمكين فتح حالة دعم لتمكين حالة الاستخدام هذه. راجع تمكين الاتصال عبر دوائر ExpressRoute لمزيد من المعلومات.

الاعتبارات

قد يقوم العملاء الذين يستخدمون حاليا Azure Firewall في مركز Virtual WAN بدون هدف التوجيه بتمكين هدف التوجيه باستخدام Azure Firewall Manager أو مدخل توجيه مركز Virtual WAN أو من خلال أدوات إدارة Azure الأخرى (PowerShell وCLI وREST API).

قبل تمكين هدف التوجيه، ضع في اعتبارك ما يلي:

- يمكن تكوين هدف التوجيه فقط على المراكز حيث لا توجد جداول توجيه مخصصة ولا توجد مسارات ثابتة في defaultRouteTable مع القفزة التالية الشبكة الظاهرية الاتصال ion. لمزيد من المعلومات، راجع المتطلبات الأساسية.

- احفظ نسخة من البوابات والاتصالات وجداول التوجيه قبل تمكين هدف التوجيه. لن يقوم النظام تلقائيا بحفظ التكوينات السابقة وتطبيقها. لمزيد من المعلومات، راجع استراتيجية التراجع.

- يغير هدف التوجيه المسارات الثابتة في defaultRouteTable. بسبب تحسينات مدخل Azure، قد تختلف حالة defaultRouteTable بعد تكوين هدف التوجيه إذا قمت بتكوين هدف التوجيه باستخدام REST أو CLI أو PowerShell. لمزيد من المعلومات، راجع المسارات الثابتة.

- يؤثر تمكين هدف التوجيه على إعلان البادئات محليا. راجع إعلانات البادئة لمزيد من المعلومات.

- يمكنك فتح حالة دعم لتمكين الاتصال عبر دوائر ExpressRoute عبر جهاز جدار الحماية في المركز. يؤدي تمكين نمط الاتصال هذا إلى تعديل البادئات المعلن عنها لدوائر ExpressRoute. راجع حول ExpressRoute للحصول على مزيد من المعلومات.

- هدف التوجيه هو الآلية الوحيدة في Virtual WAN لتمكين فحص نسبة استخدام الشبكة بين المراكز عبر أجهزة الأمان المنشورة في المركز. يتطلب فحص نسبة استخدام الشبكة بين المراكز أيضا تمكين هدف التوجيه على جميع المراكز لضمان توجيه نسبة استخدام الشبكة بشكل متماثل بين أجهزة الأمان المنشورة في مراكز Virtual WAN.

المتطلبات الأساسية

لتمكين هدف التوجيه والنهج، يجب أن يفي مركزك الظاهري بالمتطلبات الأساسية التالية:

- لا توجد جداول توجيه مخصصة منشورة مع المركز الظاهري. جداول التوجيه الوحيدة الموجودة هي noneRouteTable و defaultRouteTable.

- لا يمكن أن يكون لديك مسارات ثابتة مع القفزة التالية الشبكة الظاهرية الاتصال. قد يكون لديك مسارات ثابتة في defaultRouteTable لها جدار حماية Azure للوثبة التالية.

خيار تكوين هدف التوجيه غير صحيح بالنسبة إلى المراكز التي لا تفي بالمتطلبات المذكورة أعلاه.

استخدام هدف التوجيه (تمكين خيار بين المراكز) في Azure Firewall Manager لديه متطلبات إضافية:

- تتبع المسارات التي تم إنشاؤها بواسطة Azure Firewall Manager اصطلاح التسمية private_traffic أو internet_traffic أو all_traffic. لذلك، يجب أن تتبع كافة المسارات في defaultRouteTable هذا الاصطلاح.

استراتيجية العودة إلى الحالة السابقة

إشعار

عند إزالة تكوين هدف التوجيه بالكامل من لوحة الوصل، يتم تعيين كافة الاتصالات بالمركز للنشر إلى التسمية الافتراضية (التي تنطبق على "all" defaultRouteTables في Virtual WAN). ونتيجة لذلك، إذا كنت تفكر في تنفيذ هدف التوجيه في Virtual WAN، يجب حفظ نسخة من التكوينات الموجودة (البوابات والاتصالات وجداول التوجيه) لتطبيقها إذا كنت ترغب في العودة إلى التكوين الأصلي. لا يقوم النظام تلقائيا باستعادة التكوين السابق.

يبسط هدف التوجيه التوجيه والتكوين عن طريق إدارة اقترانات المسارات ونشر جميع الاتصالات في المركز.

يصف الجدول التالي جدول التوجيه المقترن وجداول التوجيه المنشورة لجميع الاتصالات بمجرد تكوين هدف التوجيه.

| تكوين هدف التوجيه | جدول التوجيه المقترن | جداول التوجيه المنشورة |

|---|---|---|

| الإنترنت | defaultRouteTable | التسمية الافتراضية (defaultRouteTable لجميع المراكز في Virtual WAN) |

| خاصة | defaultRouteTable | noneRouteTable |

| الإنترنت والخاص | defaultRouteTable | noneRouteTable |

المسارات الثابتة في defaultRouteTable

يصف القسم التالي كيفية إدارة هدف التوجيه للمسارات الثابتة في defaultRouteTable عند تمكين هدف التوجيه على المركز. لا رجعة في التعديلات التي يجريها هدف التوجيه على defaultRouteTable.

إذا قمت بإزالة هدف التوجيه، يتعين عليك استعادة التكوين السابق يدويا. لذلك، نوصي بحفظ لقطة للتكوين قبل تمكين هدف التوجيه.

Azure Firewall Manager ومدخل Virtual WAN Hub

عند تمكين هدف التوجيه على المركز، يتم إنشاء المسارات الثابتة المقابلة لنهج التوجيه المكونة تلقائيا في defaultRouteTable. هذه المسارات هي:

| اسم المسار | البادئات | مورد الوثب التالي |

|---|---|---|

| _policy_PrivateTraffic | 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12 | Azure Firewall |

| _policy_PublicTraffic | 0.0.0.0/0 | Azure Firewall |

إشعار

أي مسارات ثابتة في defaultRouteTable تحتوي على بادئات غير متطابقة تماما مع 0.0.0.0/0 أو RFC1918 super-nets (10.0.0.0/8، 192.168.0.0/16 و172.16.0.0/12) يتم دمجهما تلقائيا في مسار ثابت واحد، يسمى private_traffic. تتم دائما إزالة البادئات في defaultRouteTable التي تطابق RFC1918 الشبكات الفائقة أو 0.0.0.0/0 تلقائيا بمجرد تكوين هدف التوجيه، بغض النظر عن نوع النهج.

على سبيل المثال، ضع في اعتبارك السيناريو الذي يحتوي فيه defaultRouteTable على المسارات التالية قبل تكوين هدف التوجيه:

| اسم المسار | البادئات | مورد الوثب التالي |

|---|---|---|

| private_traffic | 192.168.0.0/16, 172.16.0.0/12, 40.0.0.0/24, 10.0.0.0/24 | Azure Firewall |

| to_internet | 0.0.0.0/0 | Azure Firewall |

| additional_private | 10.0.0.0/8, 50.0.0.0/24 | Azure Firewall |

سيؤدي تمكين هدف التوجيه على هذا المركز إلى الحالة النهائية التالية ل defaultRouteTable. يتم دمج جميع البادئات غير RFC1918 أو 0.0.0.0/0 في مسار واحد يسمى private_traffic.

| اسم المسار | البادئات | مورد الوثب التالي |

|---|---|---|

| _policy_PrivateTraffic | 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12 | Azure Firewall |

| _policy_PublicTraffic | 0.0.0.0/0 | Azure Firewall |

| private_traffic | 40.0.0.0/24, 10.0.0.0/24, 50.0.0.0/24 | Azure Firewall |

طرق أخرى (PowerShell وREST وCLI)

يؤدي إنشاء هدف التوجيه باستخدام أساليب غير المدخل تلقائيا إلى إنشاء مسارات النهج المقابلة في defaultRouteTable وإزالة أي بادئات في المسارات الثابتة التي تتطابق تماما مع 0.0.0.0/0 أو RFC1918 الشبكات الفائقة (10.0.0.0/8، 192.168.0.0/16 أو 172.16.0.0/12). ومع ذلك، لا يتم دمج المسارات الثابتة الأخرى تلقائيا.

على سبيل المثال، ضع في اعتبارك السيناريو الذي يحتوي فيه defaultRouteTable على المسارات التالية قبل تكوين هدف التوجيه:

| اسم المسار | البادئات | مورد الوثب التالي |

|---|---|---|

| firewall_route_ 1 | 10.0.0.0/8 | Azure Firewall |

| firewall_route_2 | 192.168.0.0/16, 10.0.0.0/24 | Azure Firewall |

| firewall_route_3 | 40.0.0.0/24 | Azure Firewall |

| to_internet | 0.0.0.0/0 | Azure Firewall |

يمثل الجدول التالي الحالة النهائية ل defaultRouteTable بعد نجاح إنشاء هدف التوجيه. لاحظ أنه تمت إزالة firewall_route_1 to_internet تلقائيا لأن البادئة الوحيدة في تلك المسارات كانت 10.0.0.0/8 و0.0.0.0/0. تم تعديل firewall_route_2 لإزالة 192.168.0.0/16 لأن هذه البادئة هي بادئة تجميعية RFC1918.

| اسم المسار | البادئات | مورد الوثب التالي |

|---|---|---|

| _policy_PrivateTraffic | 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12 | Azure Firewall |

| _policy_PublicTraffic | 0.0.0.0/0 | Azure Firewall |

| firewall_route_2 | 10.0.0.0/24 | Azure Firewall |

| firewall_route_3 | 40.0.0.0/24 | Azure Firewall |

إعلان البادئة إلى محلي

يصف القسم التالي كيفية إعلان Virtual WAN عن المسارات إلى أماكن العمل بعد تكوين هدف التوجيه على مركز ظاهري.

نهج توجيه الإنترنت

إشعار

لا يتم الإعلان عن المسار الافتراضي 0.0.0.0/0 عبر المراكز الظاهرية.

إذا قمت بتمكين نهج توجيه الإنترنت على المركز الظاهري، يتم الإعلان عن المسار الافتراضي 0.0.0.0/0 لجميع الاتصالات بالمركز (الشبكة الظاهرية ExpressRoute، VPN من موقع إلى موقع، VPN من نقطة إلى موقع، NVA في المركز واتصالات BGP) حيث يتم تعيين المسار الافتراضي نشر أو تمكين علامة أمان الإنترنت إلى صحيح. يمكنك تعيين هذه العلامة إلى خطأ لكافة الاتصالات التي لا يجب أن تتعلم المسار الافتراضي.

نهج التوجيه الخاص

عند تكوين مركز ظاهري باستخدام نهج توجيه خاص تعلن شبكة WAN الظاهرية عن المسارات إلى الاتصالات المحلية المحلية بالطريقة التالية:

- المسارات المطابقة للبادئات التي تم تعلمها من الشبكات الظاهرية للمركز المحلي أو ExpressRoute أو VPN من موقع إلى موقع أو VPN من نقطة إلى موقع أو NVA-in-the-hub أو اتصالات BGP المتصلة بالمركز الحالي.

- المسارات المطابقة للبادئات التي تم تعلمها من الشبكات الظاهرية للمحور البعيد، وExpressRoute، وVPN من موقع إلى موقع، واتصالات من نقطة إلى موقع، واتصالات NVA في المركز أو BGP حيث يتم تكوين نهج التوجيه الخاص.

- المسارات المطابقة للبادئات المستفادة من الشبكات الظاهرية للمحور البعيد وExpressRoute وVPN من موقع إلى موقع وVPN من نقطة إلى موقع واتصالات NVA في المركز وBGP حيث لم يتم تكوين هدف التوجيه ونشر الاتصالات البعيدة إلى DefaultRouteTable للمركز المحلي.

- لا يتم الإعلان عن البادئات المستفادة من دائرة ExpressRoute واحدة لدوائر ExpressRoute الأخرى ما لم يتم تمكين Global Reach. إذا كنت ترغب في تمكين ExpressRoute لعبور ExpressRoute من خلال حل أمان تم نشره في المركز، فافتح حالة دعم. لمزيد من المعلومات، راجع تمكين الاتصال عبر دوائر ExpressRoute.

اتصال النقل بين دوائر ExpressRoute بهدف التوجيه

يتم توفير الاتصال العابر بين دوائر ExpressRoute داخل Virtual WAN من خلال تكوينين مختلفين. نظرا لأن هذين التكوينين غير متوافقين، يجب على العملاء اختيار خيار تكوين واحد لدعم اتصال النقل بين دائرتي ExpressRoute.

إشعار

لتمكين اتصال ExpressRoute ب ExpressRoute العابر عبر جهاز جدار حماية في المركز مع نهج توجيه خاصة، افتح حالة دعم مع دعم Microsoft. هذا الخيار غير متوافق مع Global Reach ويتطلب تعطيل Global Reach لضمان توجيه النقل الصحيح بين جميع دوائر ExpressRoute المتصلة بشبكة Virtual WAN.

- ExpressRoute Global Reach: يسمح ExpressRoute Global Reach لدائرتين ممكنتين للوصول العالمي بإرسال نسبة استخدام الشبكة بين بعضهما البعض مباشرة دون عبور المركز الظاهري.

- نهج التوجيه الخاص بهدف التوجيه: يسمح تكوين نهج التوجيه الخاصة لدائرتين من ExpressRoute بإرسال نسبة استخدام الشبكة إلى بعضها البعض عبر حل أمان تم نشره في المركز.

تتوفر الاتصال ivity عبر دوائر ExpressRoute عبر جهاز جدار الحماية في المركز مع نهج التوجيه الخاص بهدف التوجيه في التكوينات التالية:

- يتم توصيل كل من دوائر ExpressRoute بنفس المركز ويتم تكوين نهج توجيه خاص على هذا المركز.

- يتم توصيل دوائر ExpressRoute بمراكز مختلفة ويتم تكوين نهج توجيه خاص على كلا المركزين. لذلك، يجب أن يكون لكلا المركزين حل أمان منشور.

اعتبارات التوجيه باستخدام ExpressRoute

إشعار

تنطبق اعتبارات التوجيه أدناه على جميع المراكز الظاهرية في الاشتراك (الاشتراكات) التي تم تمكينها بواسطة دعم Microsoft للسماح ل ExpressRoute باتصال ExpressRoute عبر جهاز أمان في المركز.

بعد تمكين اتصال النقل عبر دوائر ExpressRoute باستخدام جهاز جدار حماية تم نشره في المركز الظاهري، يمكنك توقع التغييرات التالية في السلوك في كيفية الإعلان عن المسارات إلى ExpressRoute المحلي:

- تعلن Virtual WAN تلقائيا عن RFC1918 إجمالي البادئات (10.0.0.0/8، 192.168.0.0/16، 172.16.0.0/12) إلى ExpressRoute المتصل محليا. يتم الإعلان عن هذه المسارات التجميعية بالإضافة إلى المسارات الموضحة في القسم السابق.

- تعلن شبكة WAN الظاهرية تلقائيا عن جميع المسارات الثابتة في defaultRouteTable إلى دائرة ExpressRoute المتصلة محليا. وهذا يعني أن Virtual WAN تعلن عن المسارات المحددة في مربع نص بادئة نسبة استخدام الشبكة الخاصة إلى أماكن العمل.

وبسبب تغييرات إعلان المسار هذه، هذا يعني أن ExpressRoute المتصل محليا لا يمكنه الإعلان عن نطاقات عناوين دقيقة RFC1918 نطاقات العناوين المجمعة (10.0.0.0/8، 172.16.0.0/12، 192.168.0.0/16). تأكد من الإعلان عن شبكات فرعية أكثر تحديدا (ضمن نطاقات RFC1918) بدلا من تجميع الشبكات الفائقة وأي بادئات في مربع نص حركة المرور الخاصة.

بالإضافة إلى ذلك، إذا كانت دائرة ExpressRoute تعلن عن بادئة غير RFC1918 إلى Azure، فتأكد من أن نطاقات العناوين التي تضعها في مربع النص "بادئات حركة المرور الخاصة" أقل تحديدا من المسارات المعلن عنها من ExpressRoute. على سبيل المثال، إذا كانت دائرة ExpressRoute تعلن عن 40.0.0.0/24 من أماكن العمل، فضع نطاق /23 CIDR أو أكبر في مربع النص بادئة حركة المرور الخاصة (مثال: 40.0.0.0/23).

لا تتأثر إعلانات التوجيه إلى مواقع محلية أخرى (VPN من موقع إلى موقع، وVPN من نقطة إلى موقع، وNVA) من خلال تمكين ExpressRoute إلى اتصال عبور ExpressRoute عبر جهاز أمان تم نشره في المركز.

ExpressRoute المشفرة

لاستخدام ExpressRoute المشفرة (نفق VPN من موقع إلى موقع يعمل عبر دائرة ExpressRoute) مع نهج التوجيه الخاص للتوجيه، قم بتكوين قاعدة جدار حماية للسماح بحركة المرور بين عناوين IP الخاصة للنفق لبوابة VPN الظاهرية من موقع إلى موقع (المصدر) وجهاز VPN المحلي (الوجهة). بالنسبة للعملاء الذين يستخدمون فحص الحزمة العميقة على جهاز جدار الحماية، يوصى باستبعاد نسبة استخدام الشبكة بين عناوين IP الخاصة هذه من فحص الحزمة العميقة.

يمكنك الحصول على عناوين IP الخاصة النفق لبوابة VPN من موقع إلى موقع WAN الظاهري عن طريق تنزيل تكوين VPN وعرض vpnSite الاتصال ions -> gatewayConfiguration -> IPAddresses. عناوين IP المدرجة في حقل IPAddresses هي عناوين IP الخاصة المعينة لكل مثيل من بوابة VPN من موقع إلى موقع المستخدمة لإنهاء أنفاق VPN عبر ExpressRoute. في المثال أدناه، عناوين IP للنفق على البوابة هي 192.168.1.4 و192.168.1.5.

"vpnSiteConnections": [

{

"hubConfiguration": {

"AddressSpace": "192.168.1.0/24",

"Region": "South Central US",

"ConnectedSubnets": [

"172.16.1.0/24",

"172.16.2.0/24",

"172.16.3.0/24",

"192.168.50.0/24",

"192.168.0.0/24"

]

},

"gatewayConfiguration": {

"IpAddresses": {

"Instance0": "192.168.1.4",

"Instance1": "192.168.1.5"

},

"BgpSetting": {

"Asn": 65515,

"BgpPeeringAddresses": {

"Instance0": "192.168.1.15",

"Instance1": "192.168.1.12"

},

"CustomBgpPeeringAddresses": {

"Instance0": [

"169.254.21.1"

],

"Instance1": [

"169.254.21.2"

]

},

"PeerWeight": 0

}

}

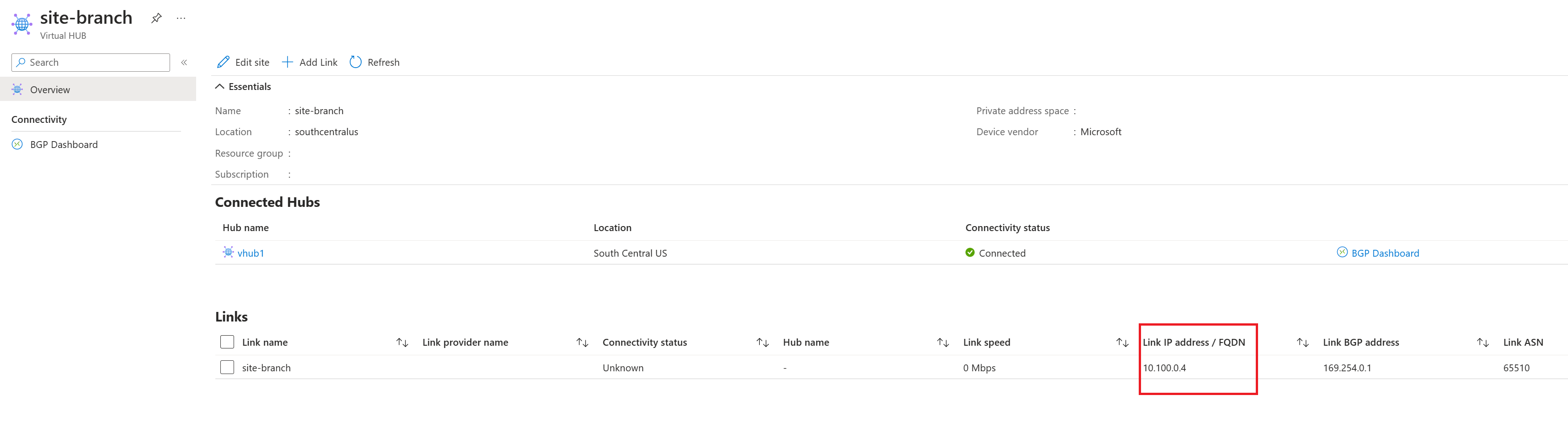

عناوين IP الخاصة التي تستخدمها الأجهزة المحلية لإنهاء VPN هي عناوين IP المحددة كجزء من اتصال ارتباط موقع VPN.

باستخدام نموذج تكوين VPN وموقع VPN من الأعلى، قم بإنشاء قواعد جدار الحماية للسماح بنسبة استخدام الشبكة التالية. يجب أن تكون عناوين IP لبوابة VPN عنوان IP المصدر ويجب أن يكون جهاز VPN المحلي هو عنوان IP الوجهة في القواعد المكونة.

| معلمة القاعدة | القيمة |

|---|---|

| IP المصدر | 192.168.1.4 و192.168.1.5 |

| منفذ المصدر | * |

| IP الوجهة | 10.100.0.4 |

| منفذ الوجهة | * |

| البروتوكول | ANY |

الأداء

يؤدي تكوين نهج التوجيه الخاصة باستخدام ExpressRoute المشفرة إلى توجيه حزم VPN ESP من خلال جهاز أمان الوثب التالي المنشور في المركز. ونتيجة لذلك، يمكنك توقع الحد الأقصى لمعدل نقل نفق VPN المشفرة ExpressRoute الذي يبلغ 1 جيجابت في الثانية في كلا الاتجاهين (الواردة من أماكن العمل والصادرة من Azure). لتحقيق الحد الأقصى لمعدل نقل نفق VPN، ضع في اعتبارك تحسينات النشر التالية:

- توزيع Azure Firewall Premium بدلا من Azure Firewall Standard أو Azure Firewall Basic.

- تأكد من أن Azure Firewall يعالج القاعدة التي تسمح بحركة المرور بين نقاط نهاية نفق VPN (192.168.1.4 و192.168.1.5 في المثال أعلاه) أولا عن طريق جعل القاعدة لها الأولوية القصوى في نهج جدار حماية Azure. لمزيد من المعلومات حول منطق معالجة قاعدة جدار حماية Azure، راجع منطق معالجة قاعدة جدار حماية Azure.

- إيقاف تشغيل الحزمة العميقة لنسبة استخدام الشبكة بين نقاط نهاية نفق VPN. للحصول على معلومات حول كيفية تكوين جدار حماية Azure لاستبعاد نسبة استخدام الشبكة من فحص الحزمة العميقة، راجع وثائق قائمة تجاوز IDPS.

- تكوين أجهزة VPN لاستخدام GCMAES256 لكل من تشفير IPSEC وتكاملها لتحقيق أقصى قدر من الأداء.

تكوين هدف التوجيه من خلال مدخل Microsoft Azure

يمكن تكوين هدف التوجيه ونهج التوجيه من خلال مدخل Microsoft Azure باستخدام Azure Firewall Manager أو مدخل Virtual WAN. يسمح لك مدخل Azure Firewall Manager بتكوين نهج التوجيه باستخدام مورد الوثب التالي Azure Firewall. يسمح لك مدخل Virtual WAN بتكوين نهج التوجيه باستخدام مورد الوثب التالي Azure Firewall أو الأجهزة الظاهرية للشبكة المنشورة داخل المركز الظاهري أو حلول SaaS.

يمكن للعملاء الذين يستخدمون جدار حماية Azure في المركز الآمن ل Virtual WAN إما تعيين إعداد "تمكين المركز المشترك" الخاص ب Azure Firewall Manager إلى "Enabled" لاستخدام هدف التوجيه أو استخدام مدخل Virtual WAN لتكوين جدار حماية Azure مباشرة كمورد القفز التالي لهدف التوجيه والنهج. التكوينات في أي من تجربة المدخل مكافئة وتنعكس التغييرات في Azure Firewall Manager تلقائيا في مدخل Virtual WAN والعكس صحيح.

تكوين هدف التوجيه والنهج من خلال Azure Firewall Manager

تصف الخطوات التالية كيفية تكوين هدف التوجيه ونهج التوجيه على المركز الظاهري باستخدام Azure Firewall Manager. يدعم Azure Firewall Manager فقط موارد القفزة التالية من نوع Azure Firewall.

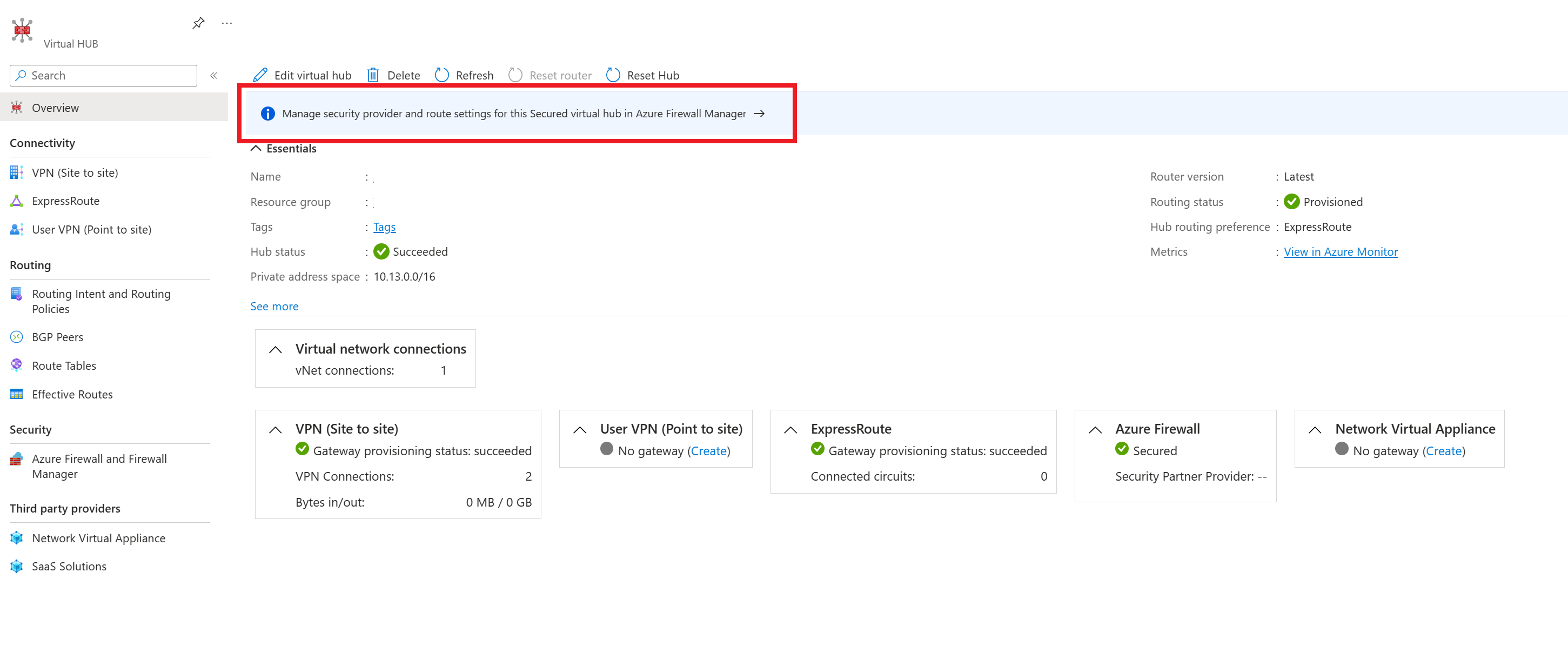

انتقل إلى Virtual WAN Hub الذي تريد تكوين نهج التوجيه عليه.

ضمن Security، حدد Secured Virtual hub settings ثم Manage security provider and route settings for this Secured virtual hub in Azure Firewall Manager.

حدد المركز الذي تريد تكوين نُهج التوجيه الخاصة بك عليه من القائمة.

حدد تكوين الإعدادات ضمن الإعدادات

إذا كنت تريد تكوين نهج توجيه نسبة استخدام الشبكة الإنترنت، فحدد Azure Firewall أو موفر أمان الإنترنت ذي الصلة من القائمة المنسدلة لنسبة استخدام شبكة الإنترنت. إذا لم يكن ذلك، فحدد بدون

إذا كنت تريد تكوين نهج توجيه نسبة استخدام الشبكة الخاصة (لنسبة استخدام الشبكة الافتراضية والفرعية) عبر Azure Firewall، فحدد Azure Firewall من القائمة المنسدلة لنسبة استخدام الشبكة الخاصة. إذا لم يكن ذلك، فحدد تجاوز جدار حماية Azure.

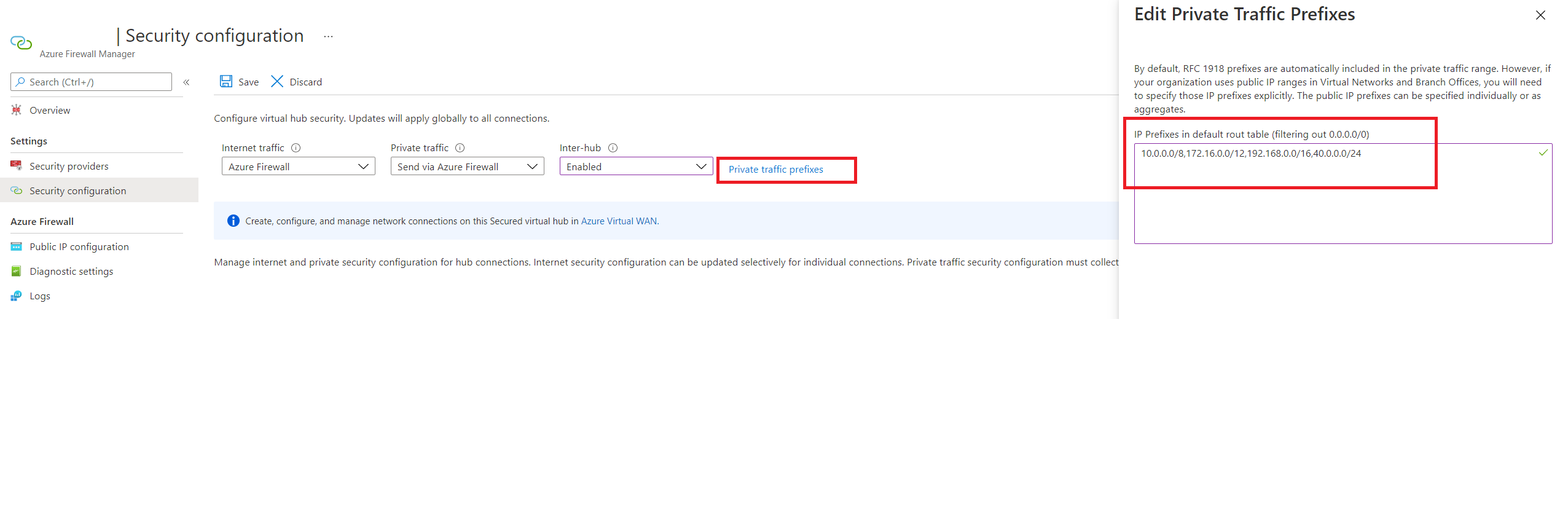

وإذا كنت تريد تكوين نهج توجيه نسبة استخدام الشبكة الخاصة ولديك فروع أو شبكات ظاهرية تعلن عن بادئات RFC1918 غير IANA، فحدد بادئات نسبة استخدام الشبكة الخاصة وحدد نطاقات بادئة RFC1918 غير IANA في مربع النص الذي يظهر. حدد تم.

حدد مركز داخلي ليتم تمكينه. يضمن تمكين هذا الخيار تطبيق نهج التوجيه على هدف التوجيه الخاص بمركز Virtual WAN.

حدد حفظ.

كرر الخطوات من 2 إلى 8 لمراكز Virtual WAN الآمنة الأخرى التي تريد تكوين نهج التوجيه لها.

في هذه المرحلة، أنت مستعد لإرسال اختبار نسبة استخدام الشبكة. تأكد من تكوين نهج جدار الحماية بشكل مناسب للسماح/رفض نسبة استخدام الشبكة استنادا إلى تكوينات الأمان المطلوبة.

تكوين هدف التوجيه والنهج من خلال مدخل Virtual WAN

تصف الخطوات التالية كيفية تكوين هدف التوجيه ونهج التوجيه على المركز الظاهري باستخدام مدخل Virtual WAN.

من ارتباط المدخل المخصص المتوفر في رسالة البريد الإلكتروني للتأكيد من الخطوة 3 في قسم المتطلبات الأساسية، انتقل إلى مركز Virtual WAN Hub الذي تريد تكوين سياسات التوجيه عليه.

ضمن التوجيه، حدد نُهج التوجيه.

إذا كنت ترغب في تكوين نهج توجيه نسبة استخدام الشبكة الخاصة (لحركة مرور الفرع والشبكة الظاهرية)، فحدد Azure Firewall أو Network Virtual Appliance أو حلول SaaS ضمن Private Traffic. ضمن Next Hop Resource، حدد مورد الوثب التالي ذي الصلة.

وإذا كنت تريد تكوين نهج توجيه نسبة استخدام الشبكة الخاصة ولديك فروع أو شبكات ظاهرية تعلن عن بادئات RFC1918 غير IANA، فحدد بادئات إضافية وحدد نطاقات بادئة RFC1918 غير IANA في مربع النص الذي يظهر. حدد تم. تأكد من إضافة نفس البادئة إلى مربع نص بادئة حركة المرور الخاصة في كافة المراكز الظاهرية المكونة باستخدام نهج التوجيه الخاص لضمان الإعلان عن المسارات الصحيحة لجميع المراكز.

إذا كنت ترغب في تكوين نهج توجيه حركة مرور الإنترنت، فحدد جدار حماية Azure أو الجهاز الظاهري للشبكة أو حل SaaS. ضمن Next Hop Resource، حدد مورد الوثب التالي ذي الصلة.

ولتطبيق هدف التوجيه وتكوين نهج التوجيه، انقر فوق حفظ.

كرر ذلك لجميع المراكز التي ترغب في تكوين نُهج التوجيه لها.

في هذه المرحلة، أنت مستعد لإرسال اختبار نسبة استخدام الشبكة. تأكد من تكوين نهج جدار الحماية بشكل مناسب للسماح/رفض نسبة استخدام الشبكة استنادا إلى تكوينات الأمان المطلوبة.

تكوين هدف التوجيه باستخدام قالب BICEP

راجع قالب BICEP للحصول على معلومات حول القالب والخطوات.

استكشاف الأخطاء وإصلاحها

يصف القسم التالي الطرق الشائعة لاستكشاف الأخطاء وإصلاحها عند تكوين هدف التوجيه والنهج على Virtual WAN Hub.

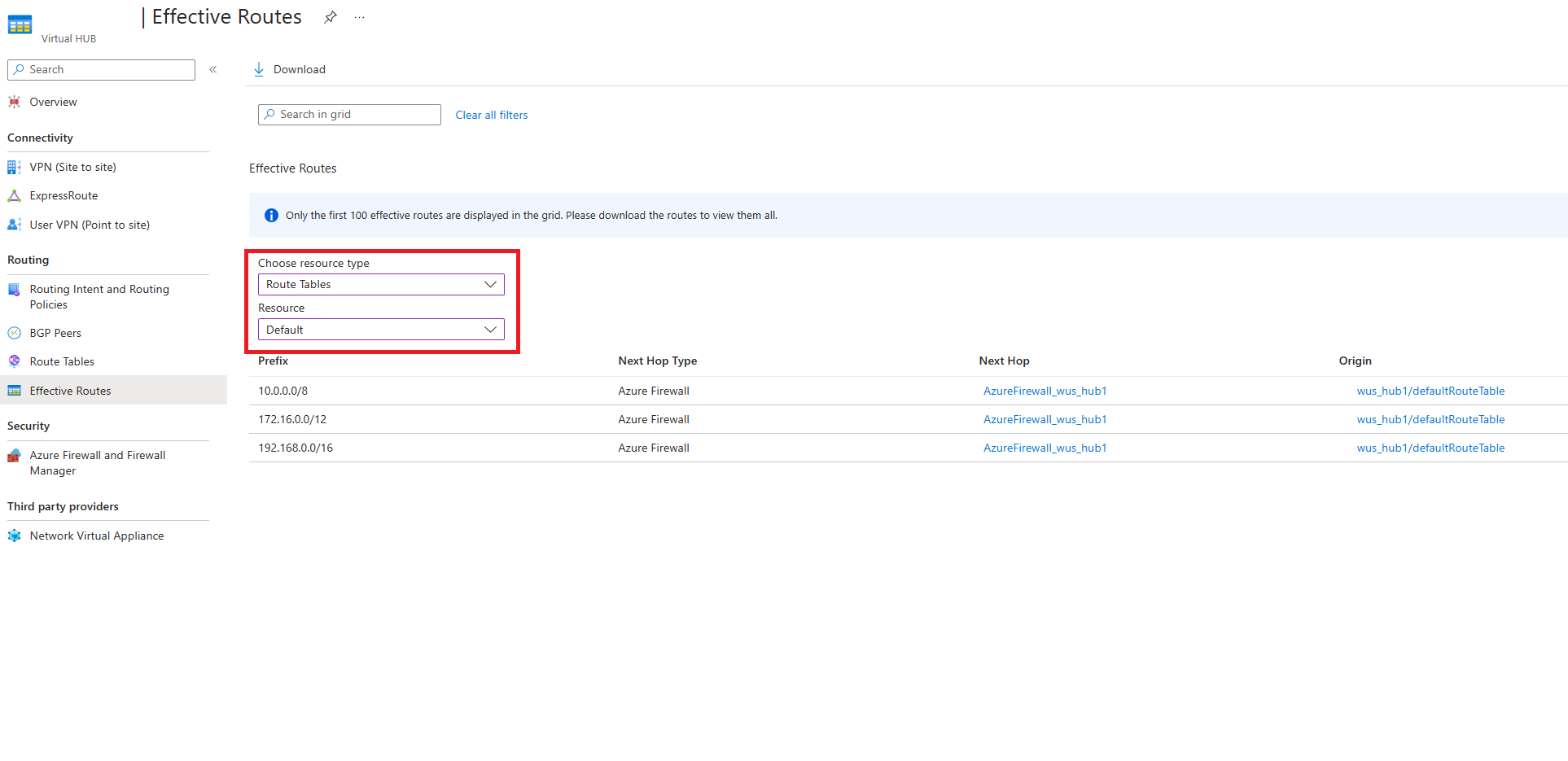

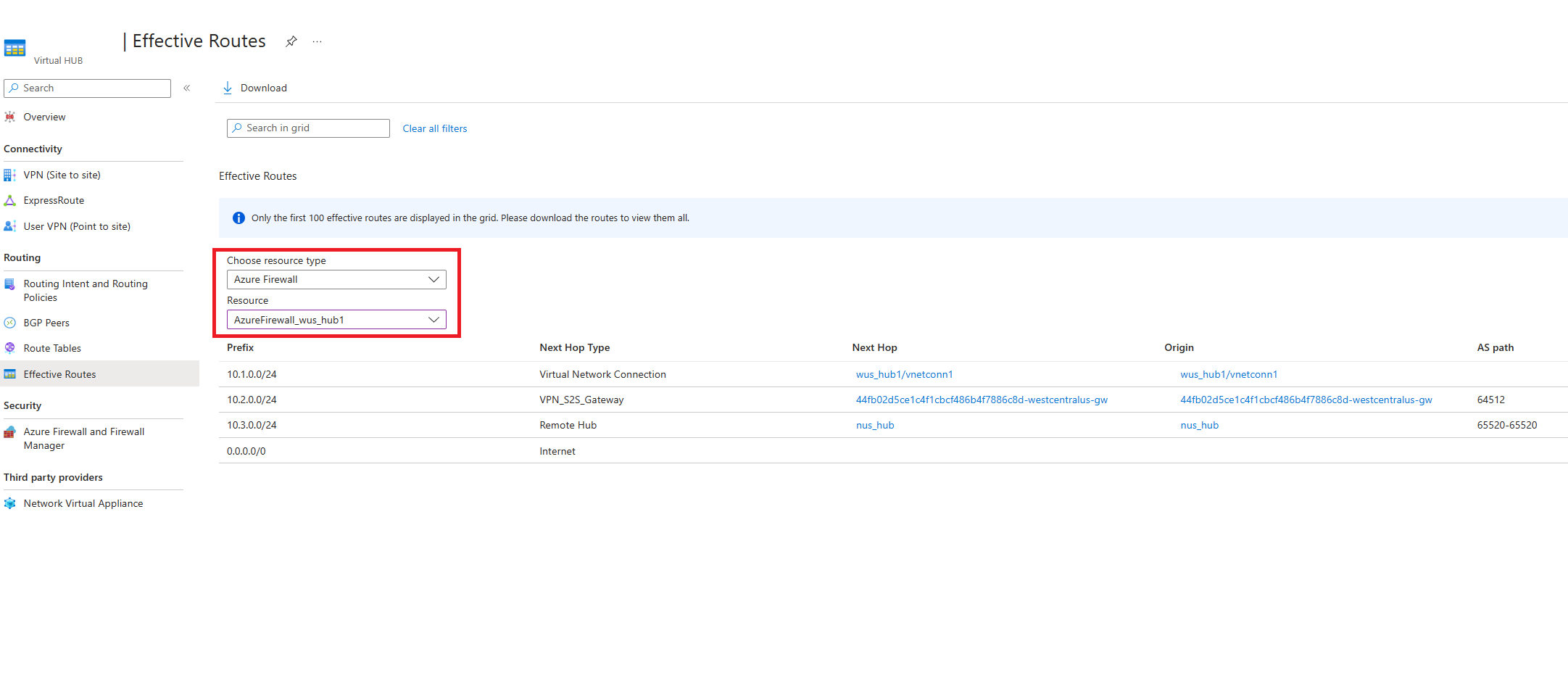

المسارات الفعالة

عند تكوين نهج التوجيه الخاصة على المركز الظاهري، يتم فحص جميع نسبة استخدام الشبكة بين الشبكات المحلية والشبكات الظاهرية بواسطة جدار حماية Azure أو الجهاز الظاهري للشبكة أو حل SaaS في المركز الظاهري.

لذلك، تظهر المسارات الفعالة ل defaultRouteTable البادئات التجميعية RFC1918 (10.0.0.0/8، 192.168.0.0/16، 172.16.0.0/12) مع جدار حماية Azure الوثب التالي أو الجهاز الظاهري للشبكة. وهذا يعكس أن جميع حركة المرور بين الشبكات الظاهرية والفروع يتم توجيهها إلى حل Azure Firewall أو NVA أو SaaS في المركز للفحص.

بعد أن يفحص جدار الحماية الحزمة (ويسمح بالحزمة لكل تكوين قاعدة جدار الحماية)، يقوم Virtual WAN بإعادة توجيه الحزمة إلى وجهتها النهائية. لمعرفة المسارات التي تستخدمها شبكة WAN الظاهرية لإعادة توجيه الحزم التي تم فحصها، اعرض جدول التوجيه الفعال لجدار الحماية أو الجهاز الظاهري للشبكة.

يساعد جدول التوجيه الفعال لجدار الحماية في تضييق نطاق المشكلات وعزلها في شبكتك مثل التكوينات الخاطئة أو المشكلات مع فروع معينة وشبكات ظاهرية.

استكشاف أخطاء مشكلات التكوين وإصلاحها

إذا كنت تقوم باستكشاف مشكلات التكوين وإصلاحها، ففكر في ما يلي:

- تأكد من عدم وجود جداول توجيه مخصصة أو مسارات ثابتة في defaultRouteTable مع اتصال الشبكة الظاهرية للوثبة التالية.

- يظهر خيار تكوين هدف التوجيه باللون الرمادي في مدخل Microsoft Azure إذا لم يفي التوزيع بالمتطلبات المذكورة أعلاه.

- إذا كنت تستخدم CLI أو PowerShell أو REST، تفشل عملية إنشاء هدف التوجيه. احذف هدف التوجيه الفاشل، وأزل جداول التوجيه المخصصة والمسارات الثابتة ثم حاول إعادة الإنشاء.

- إذا كنت تستخدم Azure Firewall Manager، فتأكد من تسمية المسارات الموجودة في defaultRouteTable private_traffic أو internet_traffic أو all_traffic. يتم إلغاء تحديد خيار تكوين هدف التوجيه (تمكين بين الموزعين) إذا تم تسمية المسارات بشكل مختلف.

- بعد تكوين هدف التوجيه على مركز، تأكد من إنشاء أي تحديثات للاتصالات الموجودة أو الاتصالات الجديدة بالمركز مع تعيين حقول جدول التوجيه الاختيارية المقترنة والمنتشرة إلى فارغة. يتم تعيين الاقترانات والانتشارات الاختيارية على أنها فارغة تلقائيا لجميع العمليات التي يتم إجراؤها من خلال مدخل Microsoft Azure.

استكشاف أخطاء مسار البيانات وإصلاحها

بافتراض أنك راجعت بالفعل قسم القيود المعروفة، فإليك بعض الطرق لاستكشاف أخطاء مسار البيانات والاتصال وإصلاحها:

- استكشاف الأخطاء وإصلاحها باستخدام المسارات الفعالة:

- إذا تم تكوين نهج التوجيه الخاص، يجب أن تشاهد المسارات مع جدار حماية الوثب التالي في المسارات الفعالة ل defaultRouteTable لتجميعات RFC1918 (10.0.0.0/8، 192.168.0.0/16، 172.16.0.0/12) بالإضافة إلى أي بادئات محددة في مربع نص حركة المرور الخاصة. تأكد من أن جميع بادئات الشبكة الظاهرية والبادئات المحلية هي شبكات فرعية داخل المسارات الثابتة في defaultRouteTable. إذا كانت الشبكة المحلية أو الظاهرية تستخدم مساحة عنوان ليست شبكة فرعية ضمن المسارات الفعالة في defaultRouteTable، أضف البادئة إلى مربع نص حركة المرور الخاصة.

- إذا تم تكوين نهج توجيه حركة مرور الإنترنت، يجب أن تشاهد مسارا افتراضيا (0.0.0.0/0) في المسارات الفعالة ل defaultRouteTable.

- بمجرد التحقق من أن المسارات الفعالة ل defaultRouteTable لها البادئات الصحيحة، اعرض المسارات الفعالة للجهاز الظاهري للشبكة أو جدار حماية Azure. تظهر المسارات الفعالة على جدار الحماية المسارات التي حددتها شبكة WAN الظاهرية وتحدد الوجهات التي يمكن لجدار الحماية إعادة توجيه الحزم إليها. يساعد اكتشاف البادئات المفقودة أو في حالة غير صحيحة على تضييق نطاق مشكلات مسار البيانات والإشارة إلى اتصال VPN أو ExpressRoute أو NVA أو BGP الصحيح لاستكشاف الأخطاء وإصلاحها.

- استكشاف الأخطاء وإصلاحها الخاصة بالسيناريو:

- إذا كان لديك مركز غير آمن (مركز بدون جدار حماية Azure أو NVA) في شبكة WAN الظاهرية، فتأكد من نشر الاتصالات بالمركز غير الآمن إلى DefaultRouteTable للمحور مع تكوين هدف التوجيه. إذا لم يتم تعيين عمليات النشر إلى defaultRouteTable، فلن تتمكن الاتصالات بالمركز الآمن من إرسال الحزم إلى المركز غير الآمن.

- إذا كان لديك نهج توجيه إنترنت مكونة، فتأكد من تعيين إعداد "نشر التوجيه الافتراضي" أو "تمكين أمان الإنترنت" إلى "صحيح" لكافة الاتصالات التي يجب أن تتعلم المسار الافتراضي 0.0.0.0/0. لن تتعلم الاتصال حيث تم تعيين هذا الإعداد إلى "خطأ" المسار 0.0.0.0/0، حتى إذا تم تكوين نهج توجيه الإنترنت.

- إذا كنت تستخدم نقاط النهاية الخاصة المنشورة في الشبكات الظاهرية المتصلة بالمركز الظاهري، فإن نسبة استخدام الشبكة من أماكن العمل الموجهة لنقاط النهاية الخاصة المنشورة في الشبكات الظاهرية المتصلة بمركز Virtual WAN بشكل افتراضي تتجاوز هدف التوجيه التالي Azure Firewall أو NVA أو SaaS. ومع ذلك، ينتج عن هذا توجيه غير متماثل (والذي يمكن أن يؤدي إلى فقدان الاتصال بين نقاط النهاية المحلية ونقاط النهاية الخاصة) كنقاط نهاية خاصة في الشبكات الظاهرية المحورية لإعادة توجيه حركة المرور المحلية إلى جدار الحماية. لضمان تماثل التوجيه، قم بتمكين نهج شبكة جدول التوجيه لنقاط النهاية الخاصة على الشبكات الفرعية حيث يتم نشر نقاط النهاية الخاصة. لن يضمن تكوين المسارات /32 المقابلة لعناوين IP الخاصة بنقطة النهاية الخاصة في مربع نص حركة المرور الخاصة تماثل نسبة استخدام الشبكة عند تكوين نهج التوجيه الخاصة على المركز.

- إذا كنت تستخدم ExpressRoute المشفرة مع نهج التوجيه الخاصة، فتأكد من أن جهاز جدار الحماية الخاص بك لديه قاعدة مكونة للسماح بنسبة استخدام الشبكة بين نقطة نهاية نفق IP الخاص لبوابة VPN من موقع إلى موقع الظاهري وجهاز VPN المحلي. يجب أن تسجل حزم ESP (الخارجية المشفرة) في سجلات Azure Firewall. لمزيد من المعلومات حول Encrypted ExpressRoute بهدف التوجيه، راجع وثائق ExpressRoute المشفرة.

استكشاف مشكلات توجيه جدار حماية Azure وإصلاحها

- تأكد من نجاح حالة التوفير لجدار حماية Azure قبل محاولة تكوين هدف التوجيه.

- إذا كنت تستخدم بادئات RFC1918 غير IANA في الفروع/الشبكات الظاهرية، فتأكد من تحديد هذه البادئات في مربع النص "البادئات الخاصة". لا يتم نشر "البادئات الخاصة" المكونة تلقائيا إلى مراكز أخرى في شبكة WAN الظاهرية التي تم تكوينها بهدف التوجيه. لضمان الاتصال، أضف هذه البادئات إلى مربع نص "البادئات الخاصة" في كل مركز واحد له هدف التوجيه.

- إذا كنت قد حددت عناوين غير RFC1918 كجزء من مربع النص بادئات نسبة استخدام الشبكة الخاصة في Firewall Manager، فقد تحتاج إلى تكوين نهج SNAT على جدار الحماية الخاص بك لتعطيل SNAT لنسبة استخدام الشبكة الخاصة غير RFC1918. لمزيد من المعلومات، راجع نطاقات SNAT لجدار حماية Azure.

- قم بتكوين سجلات Azure Firewall وعرضها للمساعدة في استكشاف أخطاء نسبة استخدام الشبكة لديك وتحليلها. لمزيد من المعلومات حول كيفية إعداد المراقبة لجدار حماية Azure، راجع تشخيصات Azure Firewall. للحصول على نظرة عامة على الأنواع المختلفة من سجلات جدار الحماية، راجع سجلات ومقاييس Azure Firewall.

- لمزيد من المعلومات حول جدار حماية Azure Firewall، راجع وثائق جدار حماية Azure Firewall.

استكشاف أخطاء الأجهزة الظاهرية للشبكة وإصلاحها

- تأكد من نجاح حالة توفير الجهاز الظاهري للشبكة قبل محاولة تكوين هدف التوجيه.

- إذا كنت تستخدم بادئات RFC1918 غير IANA في الشبكات المحلية أو الظاهرية المتصلة، فتأكد من تحديد هذه البادئات في مربع النص "البادئات الخاصة". لا يتم نشر "البادئات الخاصة" المكونة تلقائيا إلى مراكز أخرى في شبكة WAN الظاهرية التي تم تكوينها بهدف التوجيه. لضمان الاتصال، أضف هذه البادئات إلى مربع نص "البادئات الخاصة" في كل مركز واحد له هدف التوجيه.

- إذا حددت عناوين غير RFC1918 كجزء من مربع النص "بادئات نسبة استخدام الشبكة الخاصة"، فقد تحتاج إلى تكوين نهج SNAT على NVA لتعطيل SNAT لحركة مرور خاصة معينة غير RFC1918.

- تحقق من سجلات جدار حماية NVA لمعرفة ما إذا كان يتم إسقاط حركة المرور أو رفضها بواسطة قواعد جدار الحماية.

- تواصل مع موفر NVA للحصول على مزيد من الدعم والإرشادات حول استكشاف الأخطاء وإصلاحها.

استكشاف أخطاء البرامج كخدمة وإصلاحها

- تأكد من نجاح حالة توفير حل SaaS قبل محاولة تكوين هدف التوجيه.

- لمزيد من تلميحات استكشاف الأخطاء وإصلاحها، راجع قسم استكشاف الأخطاء وإصلاحها في وثائق Virtual WAN أو راجع وثائق Palo Alto Networks Cloud NGFW.

الخطوات التالية

لمزيد من المعلومات حول توجيه المركز الظاهري، راجع حول توجيه المركز الظاهري. لمزيدٍ من المعلومات حول Virtual WAN، راجع الأسئلة المتداولة.