إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

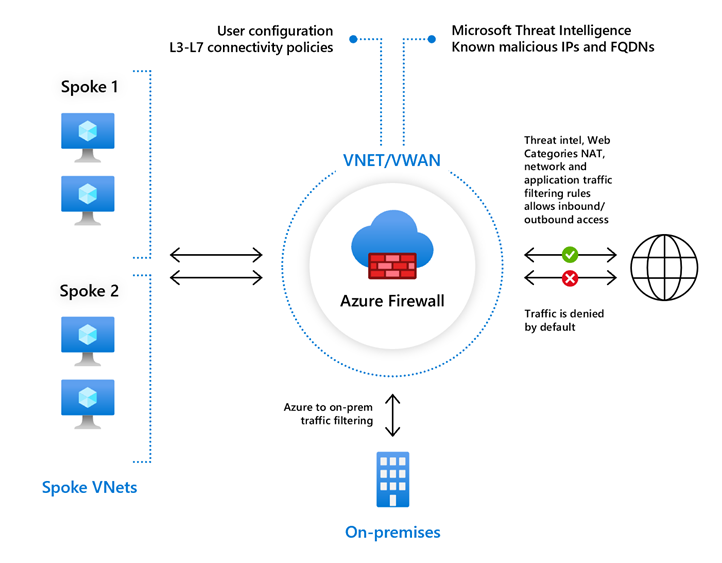

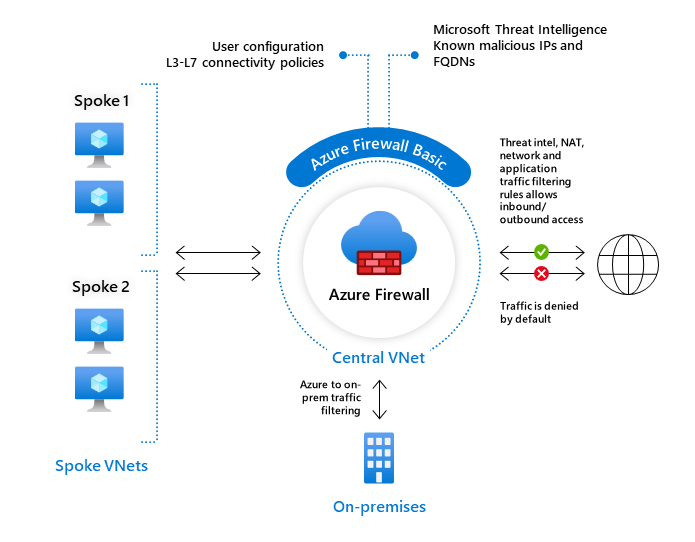

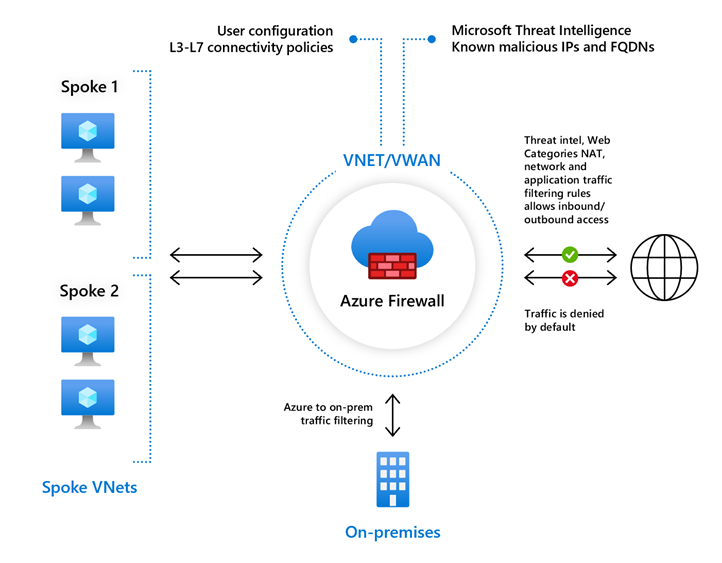

يُعد Azure Firewall هو خدمة أمان شبكة مدارة تعتمد على مجموعة النظراء تحمي موارد الشبكة الظاهرية لـ Azure. يوفر ثلاثة وحدات SKU - أساسية وقياسية ومميزة - كل منها مصمم لحالات الاستخدام المختلفة ومتطلبات الأمان.

توفر هذه المقالة نظرة عامة شاملة على جميع ميزات Azure Firewall التي تنظمها SKU لمساعدتك على فهم الإمكانات واختيار الإصدار المناسب لاحتياجاتك.

جدول مقارنة الميزات

يقارن الجدول التالي الميزات عبر جميع وحدات SKU لجدار حماية Azure:

| الفئة | الميزة | Basic | Standard | متميز |

|---|---|---|---|---|

| إمكانات جدار الحماية الأساسية | جدار الحماية ذو الحالة (قواعد 5 مجموعات) | ✓ | ✓ | ✓ |

| ترجمة عنوان الشبكة (SNAT+DNAT) | ✓ | ✓ | ✓ | |

| توفر عال مدمج | ✓ | ✓ | ✓ | |

| مجموعات التوافر | ✓ | ✓ | ✓ | |

| التصفية والتفتيش | تصفية FQDN على مستوى التطبيق (تستند إلى SNI) ل HTTPS/SQL | ✓ | ✓ | ✓ |

| تصفية FQDN على مستوى الشبكة - جميع المنافذ والبروتوكولات | ✓ | ✓ | ||

| قواعد تصفية حركة مرور الشبكة | ✓ | ✓ | ✓ | |

| تصفية محتوى الويب (فئات الويب) | ✓ | ✓ | ||

| تصفية عناوين URL (المسار الكامل - بما في ذلك إنهاء طبقة المقابس الآمنة) | ✓ | |||

| إنهاء طبقة النقل الآمنة الصادرة (وكيل TLS الآجل) | ✓ | |||

| إنهاء طبقة النقل الآمنة الواردة (وكيل TLS العكسي) | استخدام Azure Application Gateway | |||

| الحماية من التهديدات | التصفية المستندة إلى التحليل الذكي للتهديدات (عنوان/نطاقات IP ضارة معروفة) | التنبيه فقط | التنبيه والرفض | التنبيه والرفض |

| IDPS مدار بالكامل | ✓ | |||

| DNS | وكيل DNS + DNS مخصص | ✓ | ✓ | |

| الأداء والحجم | قابلية التوسع السحابي (التوسع التلقائي مع نمو حركة المرور) | حتى 250 ميجابت في الثانية | حتى 30 جيجابت في الثانية | حتى 100 جيجابت في الثانية |

| دعم تدفق الدهون | N/A | يبلغ 1 جيجابت في الثانية | 10 جيجابت في الثانية | |

| الإدارة والمراقبة | الإدارة المركزية عبر مدير جدار الحماية | ✓ | ✓ | ✓ |

| تحليلات السياسة (إدارة القواعد بمرور الوقت) | ✓ | ✓ | ✓ | |

| التسجيل الكامل بما في ذلك تكامل SIEM | ✓ | ✓ | ✓ | |

| علامات الخدمة وعلامات FQDN لسهولة إدارة السياسة | ✓ | ✓ | ✓ | |

| تكامل DevOps السهل باستخدام REST/PowerShell/CLI/templates/Terraform | ✓ | ✓ | ✓ | |

| الشبكات المتقدمة | عناوين IP عامة متعددة | ✓ | ما يصل إلى 250 | ما يصل إلى 250 |

| الأنفاق القسري | ✓ | ✓ | ||

| النشر بدون عنوان IP عام في وضع النفق الإجباري | ✓ | ✓ | ||

| التوافق | الشهادات (PCI ، SOC ، ISO) | ✓ | ✓ | ✓ |

| الامتثال لمعيار أمان بيانات صناعة بطاقات الدفع (PCI DSS) | ✓ |

الميزات الأساسية لجدار حماية Azure

تم تصميم Azure Firewall Basic للشركات الصغيرة والمتوسطة الحجم (SMBs) لتأمين بيئات Azure السحابية الخاصة بهم مع الحماية الأساسية بسعر مناسب.

الميزات الأساسية الرئيسية

قابلية وصول عالية مدمجة: التوفر العالي مدمج، لذلك لا يلزم وجود موازنات تحميل إضافية ولا يوجد شيء تحتاج إلى تكوينه.

مناطق التوفر: يمكن تكوين Azure Firewall أثناء النشر ليمتد عبر مناطق توفر متعددة لزيادة التوفر. يمكنك أيضا إقران Azure Firewall بمنطقة معينة لأسباب تتعلق بالقرب.

قواعد تصفية FQDN للتطبيق: يمكنك تقييد نسبة استخدام الشبكة HTTP/S الصادرة أو نسبة استخدام الشبكة Azure SQL إلى قائمة محددة من أسماء المجالات المؤهلة بالكامل (FQDN) بما في ذلك أحرف البدل. لا تتطلب هذه الميزة إنهاء أمان طبقة النقل (TLS).

قواعد تصفية حركة مرور الشبكة: يمكنك إنشاء قواعد تصفية الشبكة للسماح أو رفضها مركزيا حسب عنوان IP المصدر والوجهة والمنفذ والبروتوكول. Azure Firewall ذو حالة كاملة، لذا يمكنه التمييز بين الحزم الشرعية لأنواع مختلفة من الاتصالات.

علامات FQDN: تسهل علامات FQDN عليك السماح بحركة مرور شبكة خدمة Azure المعروفة من خلال جدار الحماية الخاص بك. على سبيل المثال، يمكنك إنشاء قاعدة تطبيق وتضمين علامة Windows Update للسماح لحركة مرور الشبكة من Windows Update بالتدفق عبر جدار الحماية الخاص بك.

علامات الخدمة: تمثل علامة الخدمة مجموعة من بادئات عناوين IP للمساعدة في تقليل تعقيد إنشاء قاعدة الأمان. تدير Microsoft بادئات العناوين التي تشملها علامة الخدمة وتقوم تلقائيا بتحديث علامة الخدمة مع تغيير العناوين.

التحليل الذكي للمخاطر (وضع التنبيه فقط): يمكن تمكين التصفية المستندة إلى التحليل الذكي للمخاطر لجدار الحماية الخاص بك للتنبيه بشأن نسبة استخدام الشبكة من/إلى عناوين IP والمجالات الضارة المعروفة. في Basic SKU، توفر هذه الميزة التنبيهات فقط ولا يمكنها رفض حركة المرور.

دعم SNAT الصادرة: تتم ترجمة جميع عناوين IP لنسبة استخدام الشبكة الظاهرية الصادرة إلى عنوان IP العام لجدار حماية Azure (ترجمة عنوان الشبكة المصدر). يمكنك تحديد نسبة استخدام الشبكة التي تنشأ من شبكتك الظاهرية إلى وجهات الإنترنت البعيدة والسماح بها.

دعم DNAT الوارد: تتم ترجمة حركة مرور شبكة الإنترنت الواردة إلى عنوان IP العام لجدار الحماية (ترجمة عنوان الشبكة الوجهة) وتصفيتها إلى عناوين IP الخاصة على شبكاتك الظاهرية.

عناوين IP عامة متعددة: يمكنك إقران عناوين IP عامة متعددة بجدار الحماية الخاص بك لسيناريوهات DNAT وSNAT المحسنة.

تسجيل Azure Monitor: يتم دمج جميع الأحداث مع Azure Monitor، مما يسمح لك بأرشفة السجلات إلى حساب تخزين، أو دفق الأحداث إلى مركز الأحداث، أو إرسالها إلى سجلات Azure Monitor.

الشهادات: Azure Firewall Basic متوافق مع صناعة بطاقات الدفع (PCI) وعناصر التحكم في تنظيم الخدمة (SOC) والمنظمة الدولية للتوحيد القياسي (ISO).

القيود الأساسية

- الإنتاجية: يقتصر على 250 ميجابت في الثانية

- وكيل DNS: غير متوفر (يستخدم Azure DNS فقط)

- التحليل الذكي للمخاطر: وضع التنبيه فقط (لا يمكن رفض حركة المرور)

- تصفية FQDN للشبكة: غير مدعوم (تصفية FQDN للتطبيق فقط)

- فئات الويب: غير مدعوم

- الاتصال النفقي الإجباري: غير مدعوم

ميزات Azure Firewall Standard

Azure Firewall Standard مناسب للعملاء الذين يحتاجون إلى إمكانات جدار الحماية من الطبقة 3-الطبقة 7 مع التحجيم التلقائي لإدارة ذروة نسبة استخدام الشبكة حتى 30 جيجابت في الثانية. يتضمن ميزات المؤسسة مثل التحليل الذكي للتهديدات وكيل DNS ونظام أسماء النطاقات المخصص وفئات الويب.

الميزات القياسية الرئيسية

يتضمن المعيار جميع الميزات الأساسية، بالإضافة إلى:

قابلية التوسع السحابية غير المقيدة: يمكن لجدار حماية Azure توسيع نطاق ما تحتاجه لاستيعاب تدفقات نسبة استخدام الشبكة المتغيرة، لذلك لا تحتاج إلى وضع ميزانية لنسبة استخدام الشبكة القصوى (حتى 30 جيجابت في الثانية).

تصفية FQDN على مستوى الشبكة: يمكنك استخدام أسماء النطاقات المؤهلة بالكامل (FQDNs) في قواعد الشبكة استنادا إلى دقة DNS. تتيح لك هذه الإمكانية تصفية نسبة استخدام الشبكة الصادرة باستخدام شبكات FQDN مع أي بروتوكول TCP/UDP (بما في ذلك NTP وSSH وRDP والمزيد).

التحليل الذكي للمخاطر (التنبيه والرفض): يمكن تمكين التصفية المستندة إلى التحليل الذكي للتهديدات لجدار الحماية الخاص بك لتنبيه حركة المرور ورفض حركة المرور من/إلى عناوين IP والمجالات الضارة المعروفة. ونحصل على عناوين IP والمجالات من موجز التحليل الذكي للمخاطر لـ Microsoft.

وكيل DNS: مع تمكين وكيل DNS، يمكن ل Azure Firewall معالجة استعلامات DNS وإعادة توجيهها من الشبكات الظاهرية إلى خادم DNS المطلوب. هذه الوظيفة ضرورية لتصفية FQDN الموثوقة في قواعد الشبكة.

DNS مخصص: يسمح لك DNS المخصص بتكوين Azure Firewall لاستخدام خادم DNS الخاص بك، مع ضمان استمرار حل تبعيات جدار الحماية الصادرة باستخدام Azure DNS. يمكنك تكوين خادم DNS واحد أو خوادم متعددة.

الاتصال النفقي الإجباري: يمكنك تكوين Azure Firewall لتوجيه جميع نسبة استخدام الشبكة المرتبطة بالإنترنت إلى خطوة تالية معينة بدلا من الانتقال مباشرة إلى الإنترنت. على سبيل المثال، يمكن أن يكون لديك جدار حماية حافة محلي أو جهاز ظاهري آخر للشبكة (NVA) لمعالجة نسبة استخدام الشبكة قبل تمريرها إلى الإنترنت.

التوزيع بدون عنوان IP العام في وضع النفق الإجباري: يمكنك نشر Azure Firewall في وضع النفق الإجباري، والذي ينشئ بطاقة واجهة مستخدم للشبكة (NIC) للإدارة يستخدمها Azure Firewall لعملياته. يمكن تكوين شبكة مسار بيانات المستأجر بدون عنوان IP عام، ويمكن فرض نقل حركة مرور الإنترنت إلى جدار حماية آخر أو حظرها.

فئات الويب: تسمح فئات الويب للمسؤولين بالسماح للمستخدم بالوصول إلى فئات مواقع الويب أو رفضها مثل مواقع المقامرة ومواقع التواصل الاجتماعي وغيرها. في القياسية، يعتمد التصنيف على FQDN فقط.

دعم IP العام المتعدد المحسن: يمكنك إقران ما يصل إلى 250 عنوان IP عام بجدار الحماية الخاص بك.

القيود القياسية مقارنة ب Premium

- فحص طبقة النقل الآمنة: غير مدعوم

- IDPS: غير مدعوم

- تصفية عناوين URL: غير مدعوم (تصفية FQDN فقط)

- فئات الويب المتقدمة: التصنيف الأساسي المستند إلى FQDN فقط

- الأداء: يقتصر على 30 جيجابت في الثانية مقابل 100 جيجابت في الثانية للخدمة المتميزة

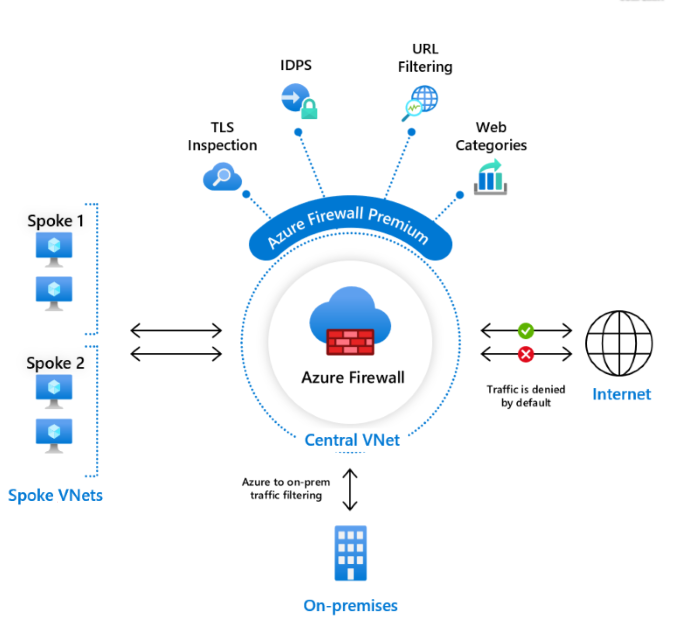

ميزات Azure Firewall Premium

يوفر Azure Firewall Premium حماية متقدمة من التهديدات مناسبة للبيئات شديدة الحساسية والمنظمة، مثل صناعات الدفع والرعاية الصحية. يتضمن جميع الميزات القياسية بالإضافة إلى إمكانات الأمان المتقدمة.

الميزات الرئيسية المميزة

يتضمن Premium جميع الميزات القياسية ، بالإضافة إلى:

فحص طبقة النقل الآمنة: فك تشفير نسبة استخدام الشبكة الصادرة، ومعالجتها، ثم إعادة تشفيرها وإرسالها إلى الوجهة. ينهي Azure Firewall Premium اتصالات TLS ويفحصها لاكتشاف النشاط الضار في HTTPS وتنبيهه والتخفيف منه. يقوم بإنشاء اتصالي TLS: أحدهما مع خادم الويب والآخر مع العميل.

- فحص TLS الصادر: يحمي من نسبة استخدام الشبكة الضارة المرسلة من عميل داخلي مستضاف في Azure إلى الإنترنت.

- فحص TLSEast-West: يحمي أحمال عمل Azure من نسبة استخدام الشبكة الضارة المحتملة المرسلة داخل Azure، بما في ذلك نسبة استخدام الشبكة من/إلى شبكة محلية.

IDPS (نظام الكشف عن التسلل ومنعه): يراقب نظام الكشف عن اختراق الشبكة ومنعه (IDPS) شبكتك بحثا عن الأنشطة الضارة ويسجل المعلومات والإبلاغ عنها ويحظرها اختياريا. يقدم Azure Firewall Premium IDPS المستند إلى التوقيع مع:

- أكثر من 67,000 قاعدة في أكثر من 50 فئة

- تم إصدار 20 إلى 40+ قاعدة جديدة يوميا

- معدل إيجابي خاطئ منخفض باستخدام تقنيات الكشف عن البرامج الضارة المتقدمة

- دعم تخصيص ما يصل إلى 10,000 قاعدة IDPS

- تكوين نطاقات IP الخاصة لتحديد اتجاه حركة المرور

تصفية عناوين URL: يوسع قدرة تصفية FQDN لجدار حماية Azure للنظر في عنوان URL بأكمله، مثل

www.contoso.com/a/cبدلا من .www.contoso.comيمكن تطبيق تصفية عناوين URL على كل من زيارات HTTP وHTTPS عند تمكين فحص طبقة النقل الآمنة.فئات الويب المتقدمة: يسمح المستخدم أو يمنعه من الوصول إلى فئات مواقع الويب مثل المقامرة أو وسائل التواصل الاجتماعي مع دقة محسنة. على عكس Standard الذي يفحص FQDNs فقط ، يطابق Premium الفئات بناء على عنوان URL بأكمله لكل من حركة مرور HTTP و HTTPS.

على سبيل المثال، إذا اعترض Azure Firewall طلب HTTPS ل

www.google.com/news:- معيار جدار الحماية: يتم فحص جزء FQDN فقط ، لذلك

www.google.comيتم تصنيفه على أنه محرك بحث - جدار الحماية Premium: يتم فحص عنوان URL الكامل، لذلك

www.google.com/newsيتم تصنيفه على أنه أخبار

- معيار جدار الحماية: يتم فحص جزء FQDN فقط ، لذلك

أداء محسن: يستخدم Azure Firewall Premium SKU للجهاز الظاهري أكثر قوة ويمكنه توسيع نطاق ما يصل إلى 100 جيجابت في الثانية مع دعم تدفق الدهون بسرعة 10 جيجابت في الثانية.

امتثال PCI DSS: يتوافق Premium SKU مع متطلبات معيار أمان بيانات صناعة بطاقات الدفع (PCI DSS) ، مما يجعله مناسبا لمعالجة بيانات بطاقة الدفع.

إمكانات متميزة فقط

- نطاقات IP الخاصة IDPS: تكوين نطاقات عناوين IP الخاصة لتحديد ما إذا كانت نسبة استخدام الشبكة واردة أو صادرة أو داخلية (East-West)

- قواعد توقيع IDPS: قم بتخصيص التوقيعات عن طريق تغيير وضعها إلى معطل أو تنبيهأو تنبيه ورفض

- البحث عن فئة ويب: تحديد فئة FQDN أو عنوان URL باستخدام ميزة التحقق من فئة الويب

- طلبات تغيير الفئة: طلب تغييرات الفئات لشبكات FQDN أو عناوين URL التي يجب أن تكون في فئات مختلفة

- إدارة شهادات فحص TLS: دعم شهادات المرجع المصدق التي يوفرها العميل لفحص طبقة النقل الآمنة

الميزات المشتركة عبر جميع وحدات SKU

مناطق توفر عالية مدمجة

تتضمن جميع وحدات SKU لجدار حماية Azure ما يلي:

- توفر عال مدمج دون الحاجة إلى موازنات تحميل إضافية

- دعم نشر مناطق التوفر لزيادة التوفر

- لا توجد تكلفة إضافية للنشر عبر مناطق توافر خدمات متعددة

ترجمة عنوان الشبكة (NAT)

تدعم جميع وحدات SKU:

- NAT المصدر (SNAT): تتم ترجمة جميع عناوين IP لنسبة استخدام الشبكة الظاهرية الصادرة إلى عنوان IP العام لجدار حماية Azure

- ترجمة عناوين المعلومات (DNAT) للوجهة (DNAT): تتم ترجمة نسبة استخدام الشبكة الواردة إلى عنوان IP العام لجدار الحماية وتصفيتها إلى عناوين IP خاصة

الإدارة والمراقبة

تشمل جميع وحدات SKU ما يلي:

- تكامل Azure Monitor: يتم دمج جميع الأحداث مع Azure Monitor للتسجيل والمراقبة

- مصنف جدار حماية Azure: لوحة مرنة لتحليل بيانات Azure Firewall

- الإدارة المركزية: دعم Azure Firewall Manager

- تحليلات السياسات: إدارة القواعد وتحليلها بمرور الوقت

- تكامل DevOps: دعم REST/PowerShell/CLI/templates/Terraform

الامتثال والشهادات

جميع وحدات SKU هي:

- متوافق مع صناعة بطاقات الدفع (PCI)

- متوافقة مع عناصر تحكم تنظيم الخدمة (SOC)

- متوافق مع المنظمة الدولية للتوحيد القياسي (ISO)

بالإضافة إلى ذلك ، يوفر Premium امتثال PCI DSS لبيئات معالجة الدفع.