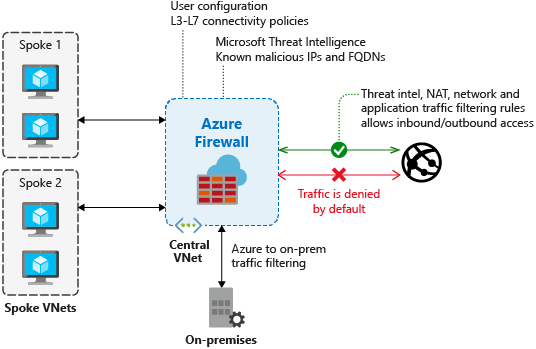

تصفية تستند إلى التحليل الذكي لمخاطر Azure Firewall

يمكنك تمكين التصفية المستندة إلى التحليل الذكي للمخاطر لجدار الحماية الخاص بك لتنبيه نسبة استخدام الشبكة من/إلى عناوين IP الضارة المعروفة وFQDNs وعناوين URL ورفضها. يتم الحصول على عناوين IP والمجالات وعناوين URL من موجز التحليل الذكي للمخاطر من Microsoft، والذي يتضمن مصادر متعددة بما في ذلك فريق أمان إنترنت لتكنولوجيا المعلومات من Microsoft.

يقوم Intelligent Security Graph بتمكين التحليل الذكي للمخاطر من Microsoft ويستخدم خدمات متعددة بما في ذلك Microsoft Defender for Cloud.

إذا قمت بتمكين التصفية المستندة إلى التحليل الذكي للمخاطر، فإن جدار الحماية يعالج القواعد المقترنة قبل أي من قواعد NAT أو قواعد الشبكة أو قواعد التطبيق.

عند تشغيل قاعدة، يمكنك اختيار تسجيل تنبيه فقط، أو يمكنك اختيار وضع التنبيه والرفض.

بشكل افتراضي، تكون التصفية المستندة إلى التحليل الذكي للمخاطر في وضع التنبيه. لا يمكنك إيقاف تشغيل هذه الميزة أو تغيير الوضع حتى تصبح واجهة المدخل المتاحة في منطقتك.

يمكنك تحديد قوائم السماح بحيث لا يقوم التحليل الذكي للمخاطر بتصفية نسبة استخدام الشبكة إلى أي من FQDNs أو عناوين IP أو النطاقات أو الشبكات الفرعية المدرجة.

لعملية دفعية، يمكنك تحميل ملف CSV مع قائمة عناوين IP والنطاقات والشبكات الفرعية.

السجلات

يعرض مقتطف السجل التالي قاعدة تم تشغيلها:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

الاختبار

الاختبار الصادر - يجب أن تكون تنبيهات نسبة استخدام الشبكة الصادرة تكرارا نادرا، لأنه يعني أن بيئتك معرضة للخطر. للمساعدة في اختبار التنبيهات الصادرة التي تعمل، يوجد اختبار FQDN يقوم بتشغيل تنبيه. استخدم

testmaliciousdomain.eastus.cloudapp.azure.comلاختباراتك الصادرة.للتحضير لاختباراتك وللتأكد من عدم حصولك على فشل دقة DNS، قم بتكوين العناصر التالية:

- أضف سجلا وهميا إلى ملف المضيفين على كمبيوتر الاختبار. على سبيل المثال، على كمبيوتر يعمل بنظام Windows، يمكنك إضافة

1.2.3.4 testmaliciousdomain.eastus.cloudapp.azure.comإلىC:\Windows\System32\drivers\etc\hostsالملف. - تأكد من السماح بطلب HTTP/S المختبر باستخدام قاعدة تطبيق، وليس قاعدة شبكة.

- أضف سجلا وهميا إلى ملف المضيفين على كمبيوتر الاختبار. على سبيل المثال، على كمبيوتر يعمل بنظام Windows، يمكنك إضافة

الاختبار الوارد - يمكنك توقع رؤية تنبيهات حول نسبة استخدام الشبكة الواردة إذا تم تكوين قواعد DNAT لجدار الحماية. سترى تنبيهات حتى إذا كان جدار الحماية يسمح فقط بمصادر محددة على قاعدة DNAT وتم رفض نسبة استخدام الشبكة بخلاف ذلك. لا ينبه Azure Firewall على جميع الماسحات الضوئية المعروفة للمنافذ؛ فقط على الماسحات الضوئية التي تشارك أيضا في نشاط ضار.