ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

توضح هذه المقالة ما يلي:

- أنواع بيانات المراقبة التي يمكنك جمعها لهذه الخدمة.

- طرق لتحليل تلك البيانات.

إشعار

إذا كنت على دراية بهذه الخدمة و/أو Azure Monitor وتريد فقط معرفة كيفية تحليل بيانات المراقبة، فشاهد قسم Analyze بالقرب من نهاية هذه المقالة.

عندما يكون لديك تطبيقات وعمليات أعمال مهمة تعتمد على موارد Azure، تحتاج إلى مراقبة النظام والحصول على تنبيهات له. تجمع خدمة Azure Monitor المقاييس والسجلات وتجمعها من كل مكون من مكونات النظام. يوفر لك Azure Monitor طريقة عرض التوفر والأداء والمرونة، ويعلمك بالمشكلات. يمكنك استخدام مدخل Microsoft Azure أو PowerShell أو Azure CLI أو REST API أو مكتبات العميل لإعداد بيانات المراقبة وعرضها.

- لمزيد من المعلومات حول Azure Monitor، راجع نظرة عامة على Azure Monitor.

- لمزيد من المعلومات حول كيفية مراقبة موارد Azure بشكل عام، راجع مراقبة موارد Azure باستخدام Azure Monitor.

يمكنك استخدام سجلات ومقاييس Azure Firewall لمراقبة نسبة استخدام الشبكة والعمليات داخل جدار الحماية. تخدم هذه السجلات والمقاييس العديد من الأغراض الأساسية، بما في ذلك:

تحليل نسبة استخدام الشبكة: استخدم السجلات لفحص وتحليل نسبة استخدام الشبكة التي تمر عبر جدار الحماية. يتضمن هذا التحليل فحص نسبة استخدام الشبكة المسموح بها والمرفوضة، وفحص عناوين IP المصدر والوجهة، وعناوين URL، وأرقام المنافذ، والبروتوكولات، والمزيد. هذه الرؤى ضرورية لفهم أنماط حركة المرور، وتحديد التهديدات الأمنية المحتملة، واستكشاف مشكلات الاتصال وإصلاحها.

مقاييس الأداء والصحة: توفر مقاييس جدار حماية Azure مقاييس الأداء والصحة، مثل البيانات المعالجة ومعدل النقل وعدد مرات الوصول إلى القواعد وزمن الانتقال. راقب هذه المقاييس لتقييم الصحة العامة لجدار الحماية الخاص بك، وتحديد اختناقات الأداء، والكشف عن أي حالات شاذة.

سجل التدقيق: تتيح سجلات النشاط تدقيق العمليات المتعلقة بموارد جدار الحماية، والتقاط إجراءات مثل إنشاء قواعد وسياسات جدار الحماية أو تحديثها أو حذفها. تساعد مراجعة سجلات النشاط على الاحتفاظ بسجل تاريخي لتغييرات التكوين وتضمن التوافق مع متطلبات الأمان والتدقيق.

أنواع الموارد

يستخدم Azure مفهوم أنواع الموارد والمعرفات لتحديد كل شيء في الاشتراك. أنواع الموارد هي أيضا جزء من معرفات الموارد لكل مورد يعمل في Azure. على سبيل المثال، نوع مورد واحد لجهاز ظاهري هو Microsoft.Compute/virtualMachines. للحصول على قائمة بالخدمات وأنواع الموارد المقترنة بها، راجع موفري الموارد.

ينظم Azure Monitor بالمثل بيانات المراقبة الأساسية في مقاييس وسجلات استنادا إلى أنواع الموارد، وتسمى أيضا مساحات الأسماء. تتوفر مقاييس وسجلات مختلفة أنواع موارد مختلفة. قد تكون خدمتك مقترنة بأكثر من نوع مورد واحد.

لمزيد من المعلومات حول أنواع الموارد لجدار حماية Azure، راجع مرجع بيانات مراقبة جدار حماية Azure.

تخزين البيانات.

بالنسبة إلى Azure Monitor:

- يتم تخزين بيانات المقاييس في قاعدة بيانات مقاييس Azure Monitor.

- يتم تخزين بيانات السجل في مخزن سجلات Azure Monitor. Log Analytics هي أداة في مدخل Microsoft Azure يمكنها الاستعلام عن هذا المتجر.

- سجل نشاط Azure هو مخزن منفصل بواجهة خاصة به في مدخل Microsoft Azure.

يمكنك اختياريا توجيه بيانات سجل المقاييس والنشاط إلى مخزن سجلات Azure Monitor. يمكنك بعد ذلك استخدام Log Analytics للاستعلام عن البيانات وربطها ببيانات السجل الأخرى.

يمكن للعديد من الخدمات استخدام إعدادات التشخيص لإرسال بيانات القياس والسجل إلى مواقع التخزين الأخرى خارج Azure Monitor. تتضمن الأمثلة تخزين Azure وأنظمة الشركاء المستضافة وأنظمة الشركاء غير Azure باستخدام مراكز الأحداث.

للحصول على معلومات مفصلة حول كيفية تخزين Azure Monitor للبيانات، راجع النظام الأساسي لبيانات Azure Monitor.

مقاييس النظام الأساسي ل Azure Monitor

يوفر Azure Monitor مقاييس النظام الأساسي لمعظم الخدمات. هذه المقاييس هي:

- معرف بشكل فردي لكل مساحة اسم.

- مخزن في قاعدة بيانات مقاييس السلسلة الزمنية ل Azure Monitor.

- خفيف الوزن وقادر على دعم التنبيه في الوقت الفعلي تقريبا.

- يستخدم لتعقب أداء مورد بمرور الوقت.

المجموعة: يجمع Azure Monitor مقاييس النظام الأساسي تلقائيا. لا يلزم التكوين.

التوجيه: يمكنك أيضا توجيه بعض مقاييس النظام الأساسي إلى Azure Monitor Logs / Log Analytics حتى تتمكن من الاستعلام عنها باستخدام بيانات السجل الأخرى. تحقق من إعداد تصدير DS لكل مقياس لمعرفة ما إذا كان يمكنك استخدام إعداد تشخيص لتوجيه المقياس إلى سجلات Azure Monitor / Log Analytics.

- لمزيد من المعلومات، راجع إعداد تشخيص المقاييس.

- لتكوين إعدادات التشخيص لخدمة ما، راجع إنشاء إعدادات التشخيص في Azure Monitor.

للحصول على قائمة بجميع المقاييس، من الممكن جمعها لجميع الموارد في Azure Monitor، راجع المقاييس المدعومة في Azure Monitor.

للحصول على قائمة بالمقاييس المتوفرة لجدار حماية Azure، راجع مرجع بيانات مراقبة جدار حماية Azure.

سجلات موارد Azure Monitor

توفر سجلات الموارد نظرة ثاقبة على العمليات التي تم إجراؤها بواسطة مورد Azure. يتم إنشاء السجلات تلقائيا، ولكن يجب توجيهها إلى سجلات Azure Monitor لحفظها أو الاستعلام عنها. يتم تنظيم السجلات في فئات. قد تحتوي مساحة الاسم المحددة على فئات سجل موارد متعددة.

المجموعة: لا يتم تجميع سجلات الموارد وتخزينها حتى تقوم بإنشاء إعداد تشخيص وتوجيه السجلات إلى موقع واحد أو أكثر. عند إنشاء إعداد تشخيص، فإنك تحدد فئات السجلات المراد تجميعها. هناك طرق متعددة لإنشاء إعدادات التشخيص وصيانتها، بما في ذلك مدخل Microsoft Azure برمجيا، وعلى الرغم من نهج Azure.

التوجيه: الافتراضي المقترح هو توجيه سجلات الموارد إلى سجلات Azure Monitor حتى تتمكن من الاستعلام عنها باستخدام بيانات السجل الأخرى. تتوفر أيضا مواقع أخرى مثل Azure Storage وAzure Event Hubs وبعض شركاء مراقبة Microsoft. لمزيد من المعلومات، راجع سجلات موارد Azure ووجهات سجل الموارد.

للحصول على معلومات مفصلة حول جمع سجلات الموارد وتخزينها وتوجيهها، راجع إعدادات التشخيص في Azure Monitor.

للحصول على قائمة بجميع فئات سجل الموارد المتوفرة في Azure Monitor، راجع سجلات الموارد المدعومة في Azure Monitor.

تحتوي جميع سجلات الموارد في Azure Monitor على نفس حقول العنوان، متبوعة بالحقول الخاصة بالخدمة. المخطط الشائع مُوضح في مخطط سجل الموارد في Azure Monitor.

بالنسبة لفئات سجل الموارد المتوفرة وجداول Log Analytics المقترنة بها ومخططات السجل لجدار حماية Azure، راجع مرجع بيانات مراقبة جدار حماية Azure.

يوفر مصنف Azure Firewall مادة مرنة لتحليل بيانات Azure Firewall. يمكنك استخدامه لإنشاء تقارير مرئية ثرية من خلال مدخل Microsoft Azure. يمكنك استخدام جدران حماية متعددة منتشرة عبر Azure، ودمجها في تجارب تفاعلية موحدة.

يمكنك أيضاً الاتصال بحساب التخزين لديك واسترداد إدخالات سجل JSON للوصول وسجلات الأداء. بعد تنزيل ملفات JSON، يمكنك تحويلها إلى CSV وعرضها في Excel أو Power BI أو أي أداة أخرى لتصور البيانات.

تلميح

إذا كنت على دراية بـ Visual Studio والمفاهيم الأساسية لتغيير قيم الثوابت والمتغيرات في C#، فيمكنك استخدام أدوات محول السجل المتوفرة من GitHub.

سجل الأنشطة Azure

يحتوي سجل النشاط على أحداث على مستوى الاشتراك تتعقب العمليات لكل مورد Azure كما هو ظاهر من خارج هذا المورد؛ على سبيل المثال، إنشاء مورد جديد أو بدء تشغيل جهاز ظاهري.

المجموعة: يتم إنشاء أحداث سجل النشاط تلقائيا وتجميعها في مخزن منفصل للعرض في مدخل Microsoft Azure.

التوجيه: يمكنك إرسال بيانات سجل النشاط إلى سجلات Azure Monitor حتى تتمكن من تحليلها جنبا إلى جنب مع بيانات السجل الأخرى. تتوفر أيضا مواقع أخرى مثل Azure Storage وAzure Event Hubs وبعض شركاء مراقبة Microsoft. لمزيد من المعلومات حول كيفية توجيه سجل النشاط، راجع نظرة عامة على سجل نشاط Azure.

تعقب التغييرات (معاينة)

Azure Resource Graph (ARG) هي خدمة Azure مصممة لتوفير استكشاف الموارد بكفاءة وأداء على نطاق واسع. يوفر Azure Resource Graph (ARG) بيانات تحليل التغيير لمختلف سيناريوهات الإدارة واستكشاف الأخطاء وإصلاحها. يمكن للمستخدمين العثور على وقت اكتشاف التغييرات على خاصية Azure Resource Manager (ARM)، وعرض تفاصيل تغيير الخاصية، وتغييرات الاستعلام على نطاق واسع عبر الاشتراك أو مجموعة الإدارة أو المستأجر.

أضاف تحليل تغيير ARG مؤخرا دعما ل RuleCollectionGroups. يمكنك الآن تعقب التغييرات على مجموعات قواعد جدار حماية Azure باستخدام استعلام Azure Resource Graph من صفحة Azure Portal ResourceGraphExplorer باستخدام استعلام مثل هذا:

فيما يلي عينة من مخرجات التغيير.

يمكن أن تساعدك هذه الإمكانية في تعقب التغييرات التي تم إجراؤها على قواعد جدار الحماية للمساعدة في ضمان المساءلة عن مورد حساس مثل جدار الحماية.

سجلات جدار حماية Azure المنظمة

السجلات المنظمة هي نوع من بيانات السجل التي يتم تنظيمها بتنسيق معين. وهي تستخدم مخططا معرفا مسبقا لهيكلة بيانات السجل بطريقة تسهل البحث والتصفية والتحليل. على عكس السجلات غير المنظمة، التي تتكون من نص حر، تحتوي السجلات المنظمة على تنسيق متسق يمكن للأجهزة تحليله وتحليله.

توفر السجلات المنظمة لجدار حماية Azure طريقة عرض أكثر تفصيلا لأحداث جدار الحماية. وهي تتضمن معلومات مثل عناوين IP المصدر والوجهة والبروتوكولات وأرقام المنافذ والإجراءات التي يتخذها جدار الحماية. كما أنها تتضمن المزيد من بيانات التعريف، مثل وقت الحدث واسم مثيل Azure Firewall.

حاليا، تتوفر فئات سجل التشخيص التالية لجدار حماية Azure:

- سجل قاعدة التطبيق

- سجل قاعدة الشبكة

- سجل وكيل DNS

تستخدم فئات السجل هذه وضع Azure Diagnostics. في هذه الطريقة، يتم تجميع كافة البيانات من أي إعداد تشخيص في جدول AzureDiagnostics .

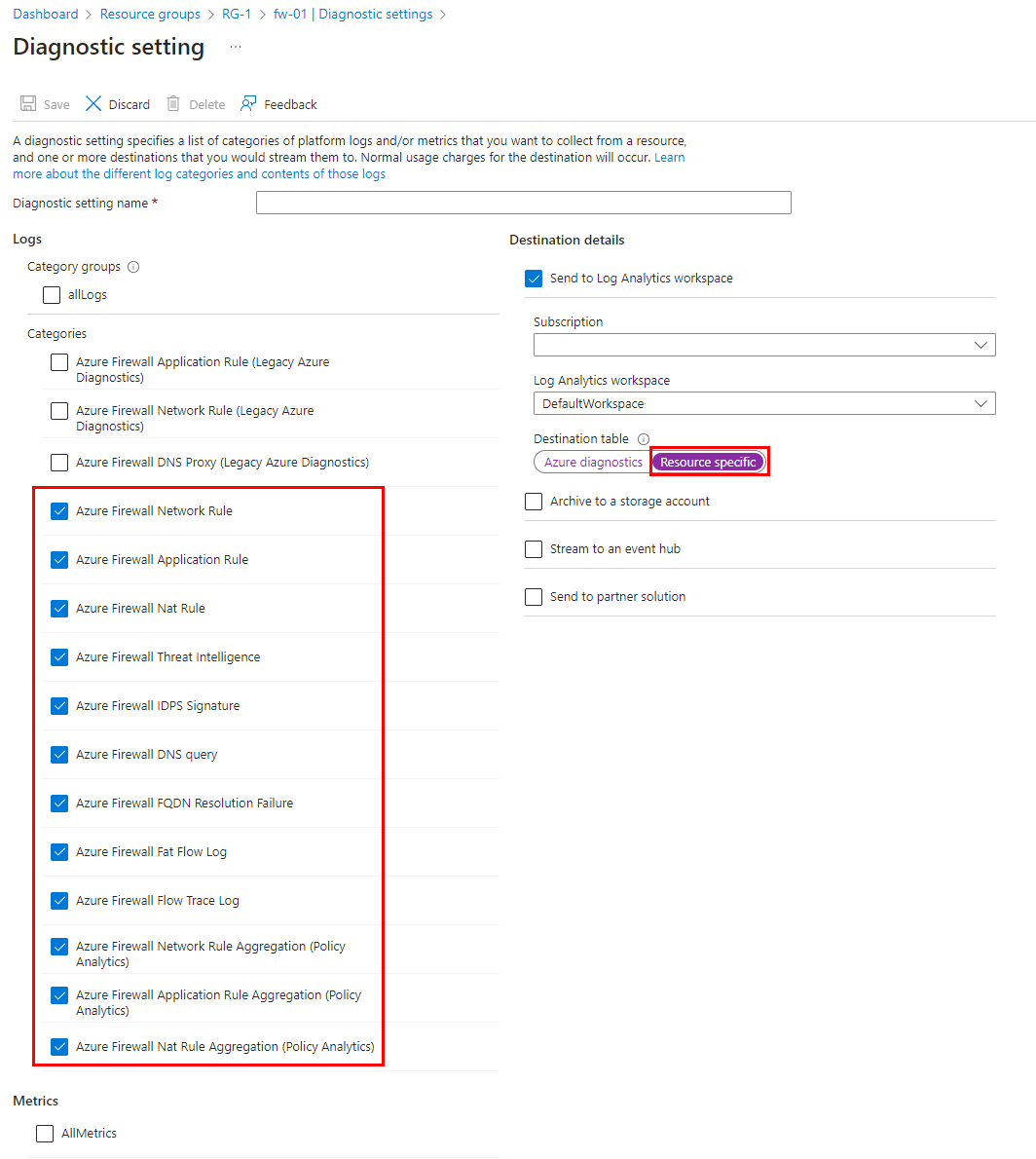

باستخدام السجلات المنظمة، يمكنك اختيار استخدام جداول خاصة بالموارد بدلا من جدول AzureDiagnostics الموجود. في حالة الحاجة إلى مجموعتي السجلات، ينبغي إنشاء إعدادين للتشخيص على الأقل لكل جدار حماية.

الوضع الخاص بالموارد

في وضع Resource specific، يتم إنشاء جداول فردية في مساحة العمل المحددة لكل فئة محددة في إعداد التشخيص. يُوصى باستخدام هذا الأسلوب للأسباب التالية:

- قد يقلل من تكاليف التسجيل الإجمالية بنسبة تصل إلى 80٪.

- يسهل العمل مع البيانات في استعلامات السجل.

- يسهل اكتشاف المخططات وبنيتها.

- يحسن الأداء عبر كل من زمن انتقال الاستيعاب وأوقات الاستعلام.

- يسمح لك بمنح حقوق Azure RBAC على جدول معين.

تتوفر الآن جداول جديدة خاصة بالمورد في إعداد التشخيص الذي يسمح لك باستخدام الفئات التالية:

- سجل قاعدة الشبكة - يحتوي على جميع بيانات سجل قاعدة الشبكة. يؤدي كل تطابق بين مستوى البيانات وقاعدة الشبكة إلى إنشاء إدخال سجل بحزمة مستوى البيانات وسمات القاعدة المتطابقة.

- سجل قاعدة NAT - يحتوي على جميع بيانات سجل أحداث DNAT (ترجمة عنوان الشبكة الوجهة). يؤدي كل تطابق بين مستوى البيانات وقاعدة DNAT إلى إنشاء إدخال سجل بحزمة مستوى البيانات وسمات القاعدة المتطابقة. ملاحظة Asa، يسجل جدول AZFWNATRule فقط عند حدوث تطابق قاعدة DNAT. إذا لم يكن هناك تطابق، فلن يتم إنشاء سجل.

- سجل قاعدة التطبيق - يحتوي على جميع بيانات سجل قاعدة التطبيق. يؤدي كل تطابق بين مستوى البيانات وقاعدة التطبيق إلى إنشاء إدخال سجل بحزمة مستوى البيانات وسمات القاعدة المتطابقة.

- سجل التحليل الذكي للمخاطر - يحتوي على جميع أحداث التحليل الذكي للمخاطر.

- سجل IDPS - يحتوي على جميع حزم مستوى البيانات التي تمت مطابقتها مع توقيع واحد أو أكثر من توقيعات IDPS.

- سجل وكيل DNS - يحتوي على جميع بيانات سجل أحداث وكيل DNS.

- سجل فشل حل FQDN الداخلي - يحتوي على جميع طلبات دقة FQDN الداخلية لجدار الحماية التي أدت إلى الفشل.

- سجل تجميع قاعدة التطبيق - يحتوي على بيانات سجل قاعدة التطبيق المجمعة لـ Policy Analytics.

- سجل تجميع قاعدة الشبكة - يحتوي على بيانات سجل قاعدة الشبكة المجمعة لـ Policy Analytics.

- سجل تجميع قاعدة NAT - يحتوي على بيانات سجل قاعدة NAT المجمعة لـ Policy Analytics.

- سجل التدفق العلوي - يظهر سجل التدفقات العليا (تدفقات الدهون) أهم الاتصالات التي تساهم في أعلى معدل نقل من خلال جدار الحماية. لمزيد من المعلومات، راجع أعلى سجل التدفقات.

- تتبع التدفق - يحتوي على معلومات التدفق والعلامات والفترة الزمنية التي تم فيها تسجيل التدفقات. يمكنك مشاهدة معلومات التدفق الكامل مثل SYN وSYN-ACK و FIN و FIN-ACK و RST و INVALID (flows).

تدعم جميع الجداول الخاصة بالموارد الآن خطة الجدول الأساسي ، والتي يمكن أن تقلل من تكاليف التسجيل بما يصل إلى 80%. لمزيد من المعلومات حول قيود واختلافات خطة التسجيل الجديدة هذه، راجع سجلات Azure Monitor. للتعرف على تجربة الاستعلام الجديدة، راجع الاستعلام عن البيانات في جدول أساسي مساعد.

إشعار

- لا تتوافق عمليات تكامل Policy AnalyticsوSecurity Copilot مع خطة الجدول Basic. لتمكين هذه الميزات، تأكد من تكوين جداول السجل المطلوبة باستخدام خطة جدول Analytics .

- يمكن تحديث خطة الجدول مرة واحدة فقط كل 7 أيام.

تمكين السجلات المنظمة

لتمكين سجلات Azure Firewall المنظمة، يجب أولا تكوين مساحة عمل Log Analytics في اشتراك Azure. يتم استخدام مساحة العمل هذه لتخزين السجلات المنظمة التي تم إنشاؤها بواسطة Azure Firewall.

بمجرد تكوين مساحة عمل Log Analytics، يمكنك تمكين السجلات المنظمة في جدار حماية Azure عن طريق الانتقال إلى صفحة إعدادات تشخيص جدار الحماية في مدخل Microsoft Azure. من هناك، يجب تحديد جدول الوجهة الخاصة بالموارد وتحديد نوع الأحداث التي تريد تسجيلها.

إشعار

- لتمكين Azure Firewall Fat Flow Log (سجل التدفق العلوي) تحتاج إلى تكوينه من خلال Azure PowerShell. لمزيد من المعلومات، راجع أعلى سجل التدفقات.

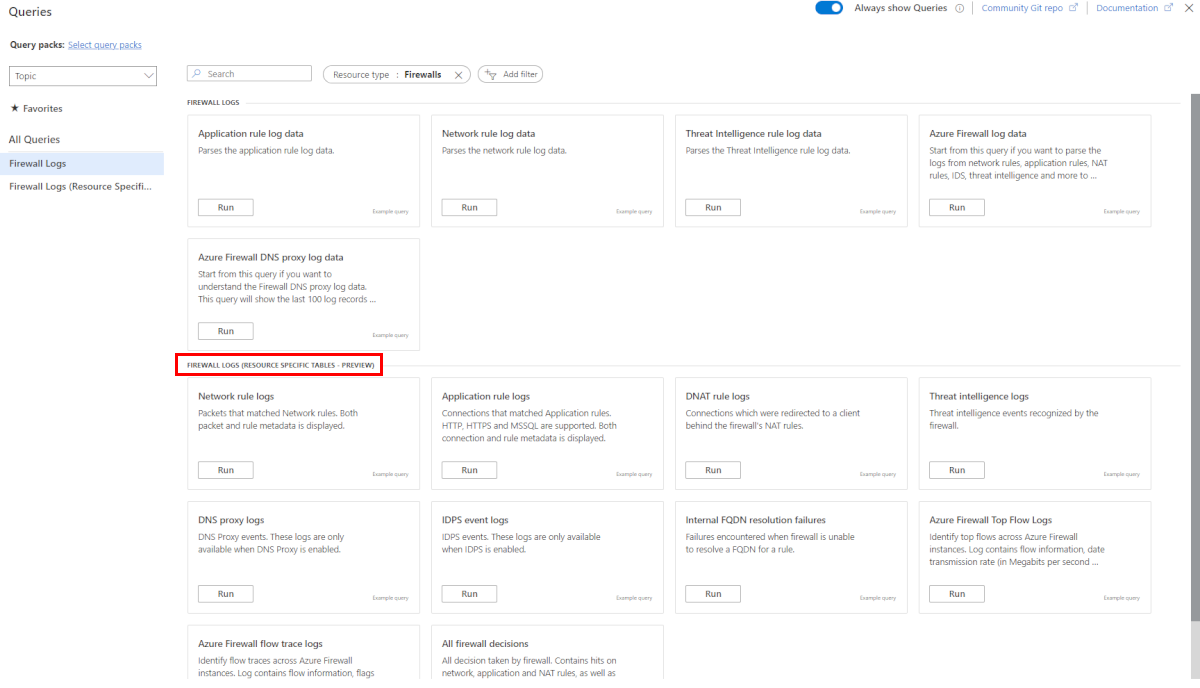

استعلامات السجل المنظمة

تتوفر قائمة بالاستعلامات المعرفة مسبقا في مدخل Microsoft Azure. تحتوي هذه القائمة على استعلام سجل KQL (لغة استعلام Kusto) محدد مسبقا لكل فئة واستعلام منضم يعرض أحداث تسجيل جدار حماية Azure بالكامل في طريقة عرض واحدة.

مصنف Azure Firewall

يوفر مصنف Azure Firewall مادة مرنة لتحليل بيانات Azure Firewall. يمكنك استخدامه لإنشاء تقارير مرئية ثرية من خلال مدخل Microsoft Azure. يمكنك الاستفادة من جدران الحماية المتعددة الموزعة عبر Azure ودمجها في تجارب تفاعلية موحدة.

لنشر المصنف الجديد الذي يستخدم Azure Firewall Structured Logs، راجع مصنف Azure Monitor لجدار حماية Azure.

سجلات تشخيص Azure القديمة

سجلات تشخيص Azure القديمة هي استعلامات سجل Azure Firewall الأصلية التي تقوم إخراج بيانات السجل بتنسيق نصي غير منظم أو حر. تستخدم فئات السجل القديمة لجدار حماية Azure وضع تشخيص Azure، حيث تجمع بيانات بأكملها في جدول AzureDiagnostics. في حالة الحاجة إلى كل من السجلات المنظمة والتشخيصية، يجب إنشاء إعدادين تشخيصيين على الأقل لكل جدار حماية.

يتم دعم فئات السجل التالية في سجلات التشخيص:

- قاعدة تطبيق Azure Firewall

- قاعدة شبكة Azure Firewall

- وكيل Azure Firewall DNS

لمعرفة كيفية تمكين التسجيل التشخيصي باستخدام مدخل Microsoft Azure، راجع تمكين السجلات المنظمة.

سجل قاعدة التطبيق

يتم حفظ سجل قاعدة التطبيق في حساب تخزين، ويتم دفقه إلى مراكز الأحداث و/أو إرساله إلى سجلات Azure Monitor فقط إذا قمت بتمكينه لكل جدار حماية Azure. ينتج عن كل اتصال جديد يطابق إحدى قواعد التطبيق التي تم تكوينها سجل للاتصال المقبول/المرفوض. يتم تسجيل البيانات بتنسيق JSON، كما هو موضح في الأمثلة التالية:

Category: application rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.1.0.5:55640 to mydestination.com:443. Action: Allow. Rule Collection: collection1000. Rule: rule1002"

}

}

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.11.2.4:53344 to www.bing.com:443. Action: Allow. Rule Collection: ExampleRuleCollection. Rule: ExampleRule. Web Category: SearchEnginesAndPortals"

}

}

سجل قاعدة الشبكة

يتم حفظ سجل قاعدة الشبكة في حساب تخزين، ويتم دفقه إلى مراكز الأحداث و/أو إرساله إلى سجلات Azure Monitor فقط إذا قمت بتمكينه لكل جدار حماية Azure. ينتج عن كل اتصال جديد يطابق إحدى قواعد الشبكة التي تم تكوينها سجل للاتصال المقبول/المرفوض. يتم تسجيل البيانات بتنسيق JSON، كما هو موضح في المثال التالي:

Category: network rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallNetworkRule",

"time": "2018-06-14T23:44:11.0590400Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallNetworkRuleLog",

"properties": {

"msg": "TCP request from 111.35.136.173:12518 to 13.78.143.217:2323. Action: Deny"

}

}

سجل وكيل DNS

يتم حفظ سجل وكيل DNS في حساب تخزين، ويتم دفقه إلى مراكز الأحداث، و/أو إرساله إلى سجلات Azure Monitor فقط إذا قمت بتمكينه لكل جدار حماية Azure. يتعقب هذا السجل رسائل DNS إلى خادم DNS تم تكوينه باستخدام وكيل DNS. يتم تسجيل البيانات بتنسيق JSON، كما هو موضح في الأمثلة التالية:

Category: DNS proxy logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

نجاح:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": "DNS Request: 11.5.0.7:48197 – 15676 AAA IN md-l1l1pg5lcmkq.blob.core.windows.net. udp 55 false 512 NOERROR - 0 2.000301956s"

}

}

فشل:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": " Error: 2 time.windows.com.reddog.microsoft.com. A: read udp 10.0.1.5:49126->168.63.129.160:53: i/o timeout”

}

}

تنسيق الرسالة:

[client’s IP address]:[client’s port] – [query ID] [type of the request] [class of the request] [name of the request] [protocol used] [request size in bytes] [EDNS0 DO (DNSSEC OK) bit set in the query] [EDNS0 buffer size advertised in the query] [response CODE] [response flags] [response size] [response duration]

تحليل بيانات المراقبة

هناك العديد من الأدوات لتحليل بيانات المراقبة.

أدوات Azure Monitor

يدعم Azure Monitor الأدوات الأساسية التالية:

مستكشف المقاييس، أداة في مدخل Microsoft Azure تسمح لك بعرض وتحليل المقاييس لموارد Azure. لمزيد من المعلومات، راجع تحليل المقاييس باستخدام مستكشف مقاييس Azure Monitor.

Log Analytics، أداة في مدخل Microsoft Azure تسمح لك بالاستعلام عن بيانات السجل وتحليلها باستخدام لغة استعلام Kusto (KQL). لمزيد من المعلومات، راجع البدء في استعلامات السجل في Azure Monitor.

سجل النشاط، الذي يحتوي على واجهة مستخدم في مدخل Microsoft Azure للعرض وعمليات البحث الأساسية. لإجراء تحليل أكثر تعمقا، يجب عليك توجيه البيانات إلى سجلات Azure Monitor وتشغيل استعلامات أكثر تعقيدا في Log Analytics.

تتضمن الأدوات التي تسمح بتصور أكثر تعقيدا ما يلي:

- لوحات المعلومات التي تتيح لك دمج أنواع مختلفة من البيانات في جزء واحد في مدخل Microsoft Azure.

- المصنفات والتقارير القابلة للتخصيص التي يمكنك إنشاؤها في مدخل Microsoft Azure. يمكن أن تتضمن المصنفات النص والمقاييس واستعلامات السجل.

- Grafana، أداة منصة مفتوحة تتفوق في لوحات المعلومات التشغيلية. يمكنك استخدام Grafana لإنشاء لوحات معلومات تتضمن بيانات من مصادر متعددة غير Azure Monitor.

- Power BI، خدمة تحليلات الأعمال التي توفر مرئيات تفاعلية عبر مصادر بيانات مختلفة. يمكنك تكوين Power BI لاستيراد بيانات السجل تلقائيًا من Azure Monitor للاستفادة من هذه المرئيات.

أدوات تصدير Azure Monitor

يمكنك الحصول على البيانات من Azure Monitor في أدوات أخرى باستخدام الطرق التالية:

المقاييس: استخدم واجهة برمجة تطبيقات REST للمقاييس لاستخراج بيانات القياس من قاعدة بيانات مقاييس Azure Monitor. تدعم واجهة برمجة التطبيقات تعبيرات التصفية لتحسين البيانات التي تم استردادها. لمزيد من المعلومات، راجع مرجع Azure Monitor REST API.

السجلات: استخدم واجهة برمجة تطبيقات REST أو مكتبات العميل المقترنة.

خيار آخر هو تصدير بيانات مساحة العمل.

لبدء استخدام واجهة برمجة تطبيقات REST ل Azure Monitor، راجع معاينة واجهة برمجة تطبيقات REST لمراقبة Azure.

استعلامات Kusto

يمكنك تحليل بيانات المراقبة في مخزن Azure Monitor Logs / Log Analytics باستخدام لغة استعلام Kusto (KQL).

هام

عند تحديد Logs من قائمة الخدمة في المدخل، يفتح Log Analytics مع تعيين نطاق الاستعلام إلى الخدمة الحالية. يعني هذا النطاق أن استعلامات السجل ستتضمن بيانات من هذا النوع من الموارد فقط. إذا كنت ترغب في تشغيل استعلام يتضمن بيانات من خدمات Azure الأخرى، فحدد Logs من قائمة Azure Monitor . راجع نطاق الاستعلام عن السجل والزمن في Azure Monitor Log Analytics للحصول على التفاصيل.

للحصول على قائمة بالاستعلامات الشائعة لأي خدمة، راجع واجهة استعلامات Log Analytics.

التنبيهات

تقوم تنبيهات Azure Monitor بإعلامك بشكل استباقي عند العثور على شروط محددة في بيانات المراقبة الخاصة بك. تسمح لك التنبيهات بتحديد المشكلات ومعالجتها في النظام قبل أن يلاحظها عملاؤك. لمزيد من المعلومات، راجع تنبيهات Azure Monitor.

هناك العديد من مصادر التنبيهات الشائعة لموارد Azure. للحصول على أمثلة للتنبيهات الشائعة لموارد Azure، راجع نموذج استعلامات تنبيه السجل. يوفر موقع Azure Monitor Baseline Alerts (AMBA) طريقة شبه آلية لتنفيذ تنبيهات قياس النظام الأساسي الهامة ولوحات المعلومات والإرشادات. ينطبق الموقع على مجموعة فرعية موسعة باستمرار من خدمات Azure، بما في ذلك جميع الخدمات التي تعد جزءا من منطقة هبوط Azure (ALZ).

يوحد مخطط التنبيه الشائع استهلاك إعلامات تنبيه Azure Monitor. لمزيد من المعلومات، راجع مخطط التنبيه الشائع.

أنواع التنبيهات

يمكنك التنبيه على أي مقياس أو مصدر بيانات سجل في النظام الأساسي للبيانات Azure Monitor. هناك العديد من أنواع التنبيهات المختلفة اعتمادا على الخدمات التي تراقبها وبيانات المراقبة التي تجمعها. أنواع مختلفة من التنبيهات لها فوائد وعيوب مختلفة. لمزيد من المعلومات، راجع اختيار نوع تنبيه المراقبة الصحيح.

تصف القائمة التالية أنواع تنبيهات Azure Monitor التي يمكنك إنشاؤها:

- تقيم التنبيهات القياسية مقاييس الموارد على فترات منتظمة. يمكن أن تكون المقاييس مقاييس النظام الأساسي أو المقاييس المخصصة أو السجلات من Azure Monitor المحولة إلى مقاييس أو مقاييس Application Insights. يمكن أن تطبق التنبيهات القياسية أيضا شروطا متعددة وحدا ديناميكيا.

- تسمح تنبيهات السجل للمستخدمين باستخدام استعلام Log Analytics لتقييم سجلات الموارد بتردد محدد مسبقا.

- يتم تشغيل تنبيهات سجل النشاط عند حدوث حدث سجل نشاط جديد يطابق الشروط المحددة. تنبيهات صحة الموارد وتنبيهات حالة الخدمة هي تنبيهات سجل النشاط التي تبلغ عن الخدمة وصحة الموارد.

تدعم بعض خدمات Azure أيضا تنبيهات الكشف الذكية أو تنبيهات Prometheus أو قواعد التنبيه الموصى بها.

بالنسبة لبعض الخدمات، يمكنك المراقبة على نطاق واسع عن طريق تطبيق نفس قاعدة التنبيه القياسي على موارد متعددة من نفس النوع موجودة في نفس منطقة Azure. يتم إرسال إعلامات فردية لكل مورد مراقب. للحصول على خدمات Azure المدعومة والسحب، راجع مراقبة موارد متعددة باستخدام قاعدة تنبيه واحدة.

تنبيه على مقاييس Azure Firewall

توفر المقاييس إشارات هامة لتتبع صحة الموارد الخاصة بك. لذلك، من المهم مراقبة مقاييس المورد الخاص بك والحذر من أي حالات شاذة. ولكن ماذا لو توقفت مقاييس جدار حماية Azure عن التدفق؟ قد يشير إلى مشكلة تكوين محتملة أو شيء أكثر مشؤومة مثل انقطاع التيار الكهربائي. يمكن أن تحدث المقاييس المفقودة بسبب نشر المسارات الافتراضية التي تمنع Azure Firewall من تحميل المقاييس، أو عدد المثيلات السليمة التي تنتقل إلى الصفر. في هذا القسم، ستتعلم كيفية تكوين المقاييس إلى مساحة عمل تحليلات السجل والتنبيه إلى المقاييس المفقودة.

تكوين المقاييس إلى مساحة عمل تحليلات السجل

الخطوة الأولى هي تكوين توفر المقاييس لمساحة عمل تحليلات السجل باستخدام إعدادات التشخيص في جدار الحماية.

لتكوين إعدادات التشخيص كما هو موضح في لقطة الشاشة التالية، استعرض للوصول إلى صفحة مورد Azure Firewall. يؤدي هذا إلى دفع مقاييس جدار الحماية إلى مساحة العمل المكونة.

إشعار

يجب أن تكون إعدادات التشخيص للمقاييس تكوينا منفصلا عن السجلات. يمكن تكوين سجلات جدار الحماية لاستخدام تشخيصات Azure أو Resource Specific. ومع ذلك، يجب أن تستخدم مقاييس جدار الحماية دائما تشخيصات Azure.

إنشاء تنبيه لتعقب مقاييس جدار الحماية المستلمة دون أي فشل

استعرض للوصول إلى مساحة العمل التي تم تكوينها في إعدادات تشخيص المقاييس. تحقق مما إذا كانت المقاييس متوفرة باستخدام الاستعلام التالي:

AzureMetrics

| where MetricName contains "FirewallHealth"

| where ResourceId contains "/SUBSCRIPTIONS/XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX/RESOURCEGROUPS/PARALLELIPGROUPRG/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/HUBVNET-FIREWALL"

| where TimeGenerated > ago(30m)

بعد ذلك، أنشئ تنبيها للمقاييس المفقودة على مدى فترة زمنية تبلغ 60 دقيقة. لإعداد تنبيهات جديدة على المقاييس المفقودة، استعرض للوصول إلى صفحة التنبيه في مساحة عمل تحليلات السجل.

قواعد تنبيه جدار حماية Azure

يمكنك تعيين تنبيهات لأي قياس أو إدخال سجل أو إدخال سجل نشاط مدرج في مرجع بيانات مراقبة جدار حماية Azure.

توصيات Advisor

بالنسبة لبعض الخدمات، إذا حدثت ظروف حرجة أو تغييرات وشيكة أثناء عمليات الموارد، يتم عرض تنبيه على صفحة نظرة عامة على الخدمة في المدخل. يمكنك العثور على مزيد من المعلومات والإصلاحات الموصى بها للتنبيه في توصيات Advisor ضمن المراقبة في القائمة اليمنى. أثناء العمليات العادية، لا يتم عرض توصيات المستشار.

لمزيد من المعلومات حول Azure Advisor، راجع نظرة عامة على Azure Advisor.

المحتوى ذو الصلة

- راجع مرجع بيانات مراقبة جدار حماية Azure للحصول على مرجع للمقاييس والسجلات والقيم الهامة الأخرى التي تم إنشاؤها لجدار حماية Azure.

- راجع مراقبة موارد Azure باستخدام Azure Monitor للحصول على تفاصيل عامة حول مراقبة موارد Azure.