التشغيل السريع: إنشاء Azure Firewall ذي عناوين IP عامة متعددة - Bicep

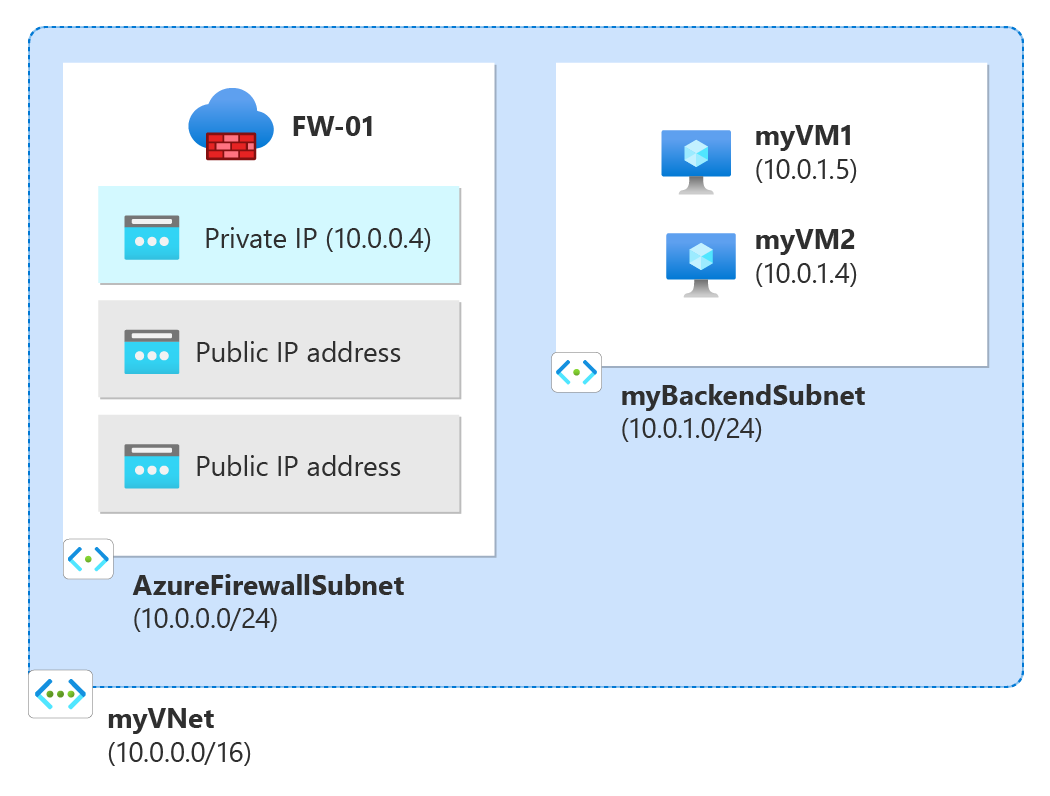

في هذا التشغيل السريع، يمكنك استخدام ملف Bicep لتوزيع Azure Firewall ذي عناوين IP عامة متعددة من بادئة عنوان IP عام. يحتوي جدار الحماية المنشور على قواعد مجموعة قواعد NAT تسمح باتصالات RDP بجهازين ظاهريين بنظام Windows Server 2019.

Bicep هي لغة المجال المخصصة (DSL) التي تستخدم بناء الجملة التعريفي لتوزيع موارد Azure. توفر بناء جملة مختصر، وسلامة موثوقة من النوع، ودعمًا لإعادة استخدام التعليمة البرمجية. تقدم Bicep أفضل تجربة تأليف لحلول البنية الأساسية باعتبارها تعليمة برمجية في Azure.

لمزيد من المعلومات عن جدار حماية Azure ذي عناوين IP العامة المتعددة، راجع نشر جدار حماية Azure ذي عناوين IP عامة متعدد باستخدام Azure PowerShell.

المتطلبات الأساسية

- حساب Azure مع اشتراك نشط. أنشئ حساباً مجاناً.

مراجعة ملف Bicep

ملف Bicep ينشئ Azure Firewall ذا عنوانين IP عامين، بالإضافة إلى الموارد الضرورية لدعم Azure Firewall.

ملف Bicep المستخدم في هذا التشغيل السريع مأخوذ من قوالب التشغيل السريع لـ Azure.

@description('Admin username for the backend servers')

param adminUsername string

@description('Password for the admin account on the backend servers')

@secure()

param adminPassword string

@description('Location for all resources.')

param location string = resourceGroup().location

@description('Size of the virtual machine.')

param vmSize string = 'Standard_B2ms'

var virtualMachineName = 'myVM'

var virtualNetworkName = 'myVNet'

var networkInterfaceName = 'net-int'

var ipConfigName = 'ipconfig'

var ipPrefixName = 'public_ip_prefix'

var ipPrefixSize = 31

var publicIpAddressName = 'public_ip'

var nsgName = 'vm-nsg'

var firewallName = 'FW-01'

var vnetPrefix = '10.0.0.0/16'

var fwSubnetPrefix = '10.0.0.0/24'

var backendSubnetPrefix = '10.0.1.0/24'

var azureFirewallSubnetId = subnet.id

var azureFirewallIpConfigurations = [for i in range(0, 2): {

name: 'IpConf${(i + 1)}'

properties: {

subnet: ((i == 0) ? json('{"id": "${azureFirewallSubnetId}"}') : null)

publicIPAddress: {

id: publicIPAddress[i].id

}

}

}]

resource nsg 'Microsoft.Network/networkSecurityGroups@2023-09-01' = [for i in range(0, 2): {

name: '${nsgName}${i + 1}'

location: location

properties: {

securityRules: [

{

name: 'RDP'

properties: {

protocol: 'Tcp'

sourcePortRange: '*'

destinationPortRange: '3389'

sourceAddressPrefix: '*'

destinationAddressPrefix: '*'

access: 'Allow'

priority: 300

direction: 'Inbound'

}

}

]

}

}]

resource ipprefix 'Microsoft.Network/publicIPPrefixes@2023-09-01' = {

name: ipPrefixName

location: location

properties: {

prefixLength: ipPrefixSize

publicIPAddressVersion: 'IPv4'

}

sku: {

name: 'Standard'

}

}

resource publicIPAddress 'Microsoft.Network/publicIPAddresses@2023-09-01' = [for i in range(0, 2): {

name: '${publicIpAddressName}${i + 1}'

location: location

sku: {

name: 'Standard'

}

properties: {

publicIPAddressVersion: 'IPv4'

publicIPAllocationMethod: 'Static'

publicIPPrefix: {

id: ipprefix.id

}

idleTimeoutInMinutes: 4

}

}]

resource virtualNetwork 'Microsoft.Network/virtualNetworks@2023-09-01' = {

name: virtualNetworkName

location: location

properties: {

addressSpace: {

addressPrefixes: [

vnetPrefix

]

}

subnets: [

{

name: 'myBackendSubnet'

properties: {

addressPrefix: backendSubnetPrefix

routeTable: {

id: routeTable.id

}

privateEndpointNetworkPolicies: 'Enabled'

privateLinkServiceNetworkPolicies: 'Enabled'

}

}

]

enableDdosProtection: false

enableVmProtection: false

}

}

resource subnet 'Microsoft.Network/virtualNetworks/subnets@2023-09-01' = {

parent: virtualNetwork

name: 'AzureFirewallSubnet'

properties: {

addressPrefix: fwSubnetPrefix

privateEndpointNetworkPolicies: 'Enabled'

privateLinkServiceNetworkPolicies: 'Enabled'

}

}

resource virtualMachine 'Microsoft.Compute/virtualMachines@2023-09-01' = [for i in range(0, 2): {

name: '${virtualMachineName}${i+1}'

location: location

properties: {

hardwareProfile: {

vmSize: vmSize

}

storageProfile: {

imageReference: {

publisher: 'MicrosoftWindowsServer'

offer: 'WindowsServer'

sku: '2019-Datacenter'

version: 'latest'

}

osDisk: {

osType: 'Windows'

createOption: 'FromImage'

caching: 'ReadWrite'

managedDisk: {

storageAccountType: 'StandardSSD_LRS'

}

diskSizeGB: 127

}

}

osProfile: {

computerName: '${virtualMachineName}${i+1}'

adminUsername: adminUsername

adminPassword: adminPassword

windowsConfiguration: {

provisionVMAgent: true

enableAutomaticUpdates: true

}

allowExtensionOperations: true

}

networkProfile: {

networkInterfaces: [

{

id: netInterface[i].id

}

]

}

}

}]

resource netInterface 'Microsoft.Network/networkInterfaces@2023-09-01' = [for i in range(0, 2): {

name: '${networkInterfaceName}${i + 1}'

location: location

properties: {

ipConfigurations: [

{

name: '${ipConfigName}${i + 1}'

properties: {

subnet: {

id: virtualNetwork.properties.subnets[0].id

}

primary: true

}

}

]

enableAcceleratedNetworking: false

enableIPForwarding: false

networkSecurityGroup: {

id: nsg[i].id

}

}

}]

resource firewall 'Microsoft.Network/azureFirewalls@2023-09-01' = {

name: firewallName

location: location

properties: {

sku: {

name: 'AZFW_VNet'

tier: 'Standard'

}

threatIntelMode: 'Deny'

ipConfigurations: azureFirewallIpConfigurations

applicationRuleCollections: [

{

name: 'web'

properties: {

priority: 100

action: {

type: 'Allow'

}

rules: [

{

name: 'wan-address'

protocols: [

{

protocolType: 'Http'

port: 80

}

{

protocolType: 'Https'

port: 443

}

]

targetFqdns: [

'getmywanip.com'

]

sourceAddresses: [

'*'

]

}

{

name: 'google'

protocols: [

{

protocolType: 'Http'

port: 80

}

{

protocolType: 'Https'

port: 443

}

]

targetFqdns: [

'www.google.com'

]

sourceAddresses: [

'10.0.1.0/24'

]

}

{

name: 'wupdate'

protocols: [

{

protocolType: 'Http'

port: 80

}

{

protocolType: 'Https'

port: 443

}

]

fqdnTags: [

'WindowsUpdate'

]

sourceAddresses: [

'*'

]

}

]

}

}

]

natRuleCollections: [

{

name: 'Coll-01'

properties: {

priority: 100

action: {

type: 'Dnat'

}

rules: [

{

name: 'rdp-01'

protocols: [

'TCP'

]

translatedAddress: '10.0.1.4'

translatedPort: '3389'

sourceAddresses: [

'*'

]

destinationAddresses: [

publicIPAddress[0].properties.ipAddress

]

destinationPorts: [

'3389'

]

}

{

name: 'rdp-02'

protocols: [

'TCP'

]

translatedAddress: '10.0.1.5'

translatedPort: '3389'

sourceAddresses: [

'*'

]

destinationAddresses: [

publicIPAddress[1].properties.ipAddress

]

destinationPorts: [

'3389'

]

}

]

}

}

]

}

}

resource routeTable 'Microsoft.Network/routeTables@2023-09-01' = {

name: 'rt-01'

location: location

properties: {

disableBgpRoutePropagation: false

routes: [

{

name: 'fw'

properties: {

addressPrefix: '0.0.0.0/0'

nextHopType: 'VirtualAppliance'

nextHopIpAddress: '10.0.0.4'

}

}

]

}

}

output name string = firewall.name

output resourceId string = firewall.id

output location string = location

output resourceGroupName string = resourceGroup().name

موارد Azure المتعددة مُعرَّفة في القالب:

- Microsoft.Network/networkSecurityGroups

- Microsoft.Network/publicIPPrefix

- Microsoft.Network/publicIPAddresses

- Microsoft.Network/virtualNetworks

- Microsoft.Compute/virtualMachines

- Microsoft.Storage/storageAccounts

- Microsoft.Network/networkInterfaces

- Microsoft.Network/azureFirewalls

- Microsoft.Network/routeTables

نشر ملف Bicep

احفظ ملف Bicep بالاسم main.bicep على الكمبيوتر المحلي الخاص بك.

بادر بتوزيع ملف Bicep باستخدام Azure CLI أو Azure PowerShell.

az group create --name exampleRG --location eastus az deployment group create --resource-group exampleRG --template-file main.bicep --parameters adminUsername=<admin-username>إشعار

استبدل <admin-username> باسم مستخدم المسؤول للخادم الخلفي.

ستتم مطالبتك بإدخال كلمة مرور المسؤول.

عند الانتهاء من عملية النشر، يجب أن ترى رسالة تشير إلى نجاح عملية النشر.

التحقُّق من صحة عملية النشر

في المدخل Azure، راجع الموارد المنشورة. لاحظ عناوين IP العامة لجدار الحماية.

استخدم "اتصال سطح المكتب البعيد" للاتصال بعناوين IP العامة لجدار الحماية. توضح الاتصالات الناجحة قواعد NAT لجدار الحماية التي تسمح بالاتصال بالخوادم الخلفية.

تنظيف الموارد

عندما لا تعد بحاجة إلى الموارد التي أنشأتها باستخدام جدار الحماية، فاحذف مجموعة الموارد. يؤدي هذا إلى إزالة جدار الحماية وجميع الموارد ذات الصلة.

لحذف مجموعة الموارد، اتصل بـ Remove-AzResourceGroup cmdlet:

Remove-AzResourceGroup -Name "exampleRG"