نشر وتكوين جدار حماية Azure في شبكة مختلطة باستخدام مدخل Microsoft Azure

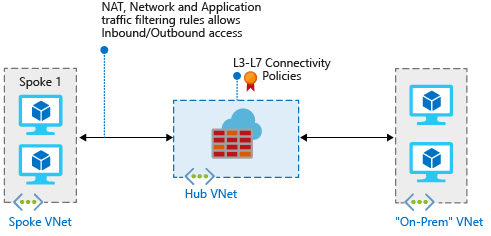

عند توصيل شبكة الاتصال المحلية بشبكة Azure الظاهرية لإنشاء شبكة مختلطة، القدرة على التحكم في الوصول إلى موارد شبكة Azure هي جزء مهم من خطة الأمان الشاملة.

يمكنك استخدام Azure Firewall للتحكم في الوصول إلى الشبكة في شبكة مختلطة باستخدام القواعد التي تحدد حركة مرور الشبكة المسموح بها والمرفوضة.

في هذه المقالة، تقوم بإنشاء ثلاث شبكات افتراضية:

- VNet-Hub: جدار الحماية موجود في هذه الشبكة الظاهرية.

- VNet-Spoke: تمثل الشبكة الظاهرية المحورية حمل العمل الموجود على Azure.

- VNet-Onprem: تمثل الشبكة الظاهرية المحلية شبكة محلية. في التوزيع الفعلي، يمكنك الاتصال به باستخدام اتصال شبكة ظاهرية خاصة (VPN) أو اتصال Azure ExpressRoute. للتبسيط، تستخدم هذه المقالة اتصال بوابة VPN، وتمثل الشبكة الظاهرية الموجودة في Azure شبكة محلية.

إذا كنت ترغب في استخدام Azure PowerShell بدلا من ذلك لإكمال الإجراءات الواردة في هذه المقالة، فشاهد نشر جدار حماية Azure وتكوينه في شبكة مختلطة باستخدام Azure PowerShell.

إشعار

تستخدم هذه المقالة قواعد Azure Firewall الكلاسيكية لإدارة جدار الحماية. الطريقة المفضلة هي استخدام نهج Azure Firewall Manager. لإكمال هذا الإجراء باستخدام نهج Azure Firewall Manager، راجع البرنامج التعليمي: نشر وتكوين Azure Firewall والنهج في شبكة مختلطة باستخدام مدخل Microsoft Azure.

المتطلبات الأساسية

تستخدم الشبكة المختلطة نموذج بنية النظام المحوري لتوجيه نسبة استخدام الشبكة بين شبكات Azure الظاهرية والشبكات المحلية. يحتوي تصميم المركز المحوري على المتطلبات التالية:

قم بتعيين استخدام بوابة هذه الشبكة الظاهرية أو Route Server عند نظير VNet-Hub إلى VNet-Spoke. في تصميم شبكة المركز المحوري، يسمح عبور البوابة للشبكات الظاهرية المحورية بمشاركة بوابة VPN في المركز، بدلاً من نشر بوابات VPN في كل شبكة ظاهرية محورية.

بالإضافة إلى ذلك، تنتشر التوجيهات إلى الشبكات الظاهرية المتصلة بالبوابة أو الشبكات المحلية تلقائيا إلى جداول التوجيه للشبكات الظاهرية النظيرة عبر عبور البوابة. لمزيد من المعلومات، راجع تكوين بوابة نقل VPN لنظير الشبكة الظاهرية.

تعيين استخدام بوابات الشبكة الظاهرية البعيدة أو Route Server عند نظير VNet-Spoke إلى VNet-Hub. إذا عُينَ استخدام بوابات الشبكة الظاهرية عن بُعد أو Route Server وعُينَ استخدام بوابة الشبكة الظاهرية أو Route Server على التناظر البعيد، فإن الشبكة الظاهرية المحورية تستخدم بوابات الشبكة الظاهرية عن بُعد للنقل.

لتوجيه حركة مرور الشبكة الفرعية المحورية من خلال جدار حماية المركز، يمكنك استخدام مسار معرف من قبل المستخدم (UDR) يشير إلى جدار الحماية مع تعطيل خيار نشر مسار بوابة الشبكة الظاهرية. يؤدي تعطيل هذا الخيار إلى منع توزيع التوجيه إلى الشبكات الفرعية المحورية، لذلك لا يمكن أن تتعارض المسارات المستفادة مع UDR الخاص بك. إذا كنت تريد الاحتفاظ بنشر مسار بوابة الشبكة الظاهرية ممكنا، فتأكد من تحديد مسارات معينة إلى جدار الحماية لتجاوز المسارات التي يتم نشرها من أماكن العمل عبر بروتوكول بوابة الحدود (BGP).

تكوين UDR في بوابة مركز الشبكة الفرعية التي تُشير إلى عنوان IP جدار الحماية باعتبارها القفزة التالية إلى الشبكات المحورية. لا يلزم وجود UDR على الشبكة الفرعية لجدار حماية Azure، لأنه يتعلم المسارات من BGP.

يوضح قسم Create the routes لاحقا في هذه المقالة كيفية إنشاء هذه المسارات.

يجب أن يكون لدى Azure Firewall اتصال مباشر بالإنترنت. إذا كانت الشبكة الفرعية AzureFirewallSubnet تتعلم مسارا افتراضيا إلى شبكتك المحلية عبر BGP، يجب تجاوزه باستخدام UDR 0.0.0.0/0 مع NextHopType القيمة المعينة Internet للحفاظ على الاتصال المباشر بالإنترنت.

إشعار

يمكنك تكوين جدار حماية Azure لدعم الاتصال النفقي القسري. لمزيد من المعلومات، راجع توجيه Azure Firewall المفروض.

يتم توجيه نسبة استخدام الشبكة بين الشبكات الظاهرية المتناظرة مباشرة، حتى إذا كان UDR يشير إلى جدار حماية Azure كبوابة افتراضية. لإرسال نسبة استخدام الشبكة الفرعية إلى الشبكة الفرعية إلى جدار الحماية في هذا السيناريو، يجب أن يحتوي UDR على بادئة شبكة الشبكة الفرعية الهدف بشكل صريح على كلتا الشبكتين الفرعيتين.

في حال لم يكن لديك اشتراك Azure، فأنشئ حساباً مجانيّاً قبل البدء.

إنشاء شبكة ظاهرية بمركز جدار الحماية

أولاً، قم بإنشاء مجموعة الموارد لاحتواء الموارد:

- قم بتسجيل الدخول إلى بوابة Azure.

- في الصفحة الرئيسية لمدخل Microsoft Azure، حدد Resource groups>Create.

- بالنسبة لـ "Subscription"، حدد اشتراكك.

- بالنسبة لمجموعة الموارد، أدخل RG-fw-hybrid-test.

- لأجل Region: حدد منطقة. يجب أن تكون جميع الموارد التي تقوم بإنشائها لاحقا في نفس المنطقة.

- حدد "استعراض + إنشاء".

- حدد إنشاء.

الآن، قم بإنشاء الشبكة الظاهرية.

إشعار

حجم الشبكة الفرعية AzureFirewallSubnet هو /26. لمزيد من المعلومات عن حجم الشبكة الفرعية، راجع الأسئلة المتداولة عن Azure Firewall.

- في الصفحة الرئيسية لمدخل Azure، حدد Create a resource.

- في مربع البحث، أدخل الشبكة الظاهرية.

- حدد Virtual network، ثم حدد Create.

- بالنسبة إلى Resource group، حدد RG-fw-hybrid-test.

- بالنسبة إلى اسم الشبكة الظاهرية، أدخل VNet-Hub.

- بالنسبة للمنطقة، حدد المنطقة التي استخدمتها سابقا.

- حدد التالي.

- في علامة التبويب الأمان ، حدد التالي.

- بالنسبة لمساحة عنوان IPv4، احذف العنوان الافتراضي وأدخل 10.5.0.0/16.

- ضمن الشبكات الفرعية، احذف الشبكة الفرعية الافتراضية.

- حدد إضافة شبكة فرعية.

- في صفحة إضافة شبكة فرعية، لقالب الشبكة الفرعية، حدد Azure Firewall.

- حدد إضافة.

إنشاء شبكة فرعية ثانية للبوابة:

- حدد إضافة شبكة فرعية.

- بالنسبة لقالب الشبكة الفرعية، حدد بوابة الشبكة الظاهرية.

- بالنسبة إلى عنوان البدء، اقبل القيمة الافتراضية 10.5.1.0.

- بالنسبة لحجم الشبكة الفرعية، اقبل القيمة الافتراضية ل /27.

- حدد إضافة.

- حدد "Review + create".

- حدد إنشاء.

إنشاء شبكة ظاهرية محورية

- في الصفحة الرئيسية لمدخل Azure، حدد Create a resource.

- في مربع البحث، أدخل الشبكة الظاهرية.

- حدد Virtual network، ثم حدد Create.

- بالنسبة إلى Resource group، حدد RG-fw-hybrid-test.

- بالنسبة للاسم، أدخل VNet-Spoke.

- بالنسبة للمنطقة، حدد المنطقة التي استخدمتها سابقا.

- حدد التالي.

- في علامة التبويب الأمان ، حدد التالي.

- بالنسبة لمساحة عنوان IPv4، احذف العنوان الافتراضي وأدخل 10.6.0.0/16.

- ضمن الشبكات الفرعية، احذف الشبكة الفرعية الافتراضية.

- حدد إضافة شبكة فرعية.

- بالنسبة للاسم، أدخل SN-Workload.

- بالنسبة إلى عنوان البدء، اقبل القيمة الافتراضية 10.6.0.0.

- بالنسبة لحجم الشبكة الفرعية، اقبل القيمة الافتراضية ل /24.

- حدد إضافة.

- حدد "Review + create".

- حدد إنشاء.

إنشاء شبكة ظاهرية محلية

- في الصفحة الرئيسية لمدخل Azure، حدد Create a resource.

- في مربع البحث، أدخل الشبكة الظاهرية.

- حدد Virtual network، ثم حدد Create.

- بالنسبة إلى Resource group، حدد RG-fw-hybrid-test.

- بالنسبة للاسم، أدخل VNet-Onprem.

- بالنسبة للمنطقة، حدد المنطقة التي استخدمتها سابقا.

- حدد التالي.

- في علامة التبويب الأمان ، حدد التالي.

- بالنسبة لمساحة عنوان IPv4، احذف العنوان الافتراضي وأدخل 192.168.0.0/16.

- ضمن الشبكات الفرعية، احذف الشبكة الفرعية الافتراضية.

- حدد إضافة شبكة فرعية.

- بالنسبة إلى Name، أدخل SN-Corp.

- بالنسبة إلى عنوان البدء، اقبل القيمة الافتراضية 192.168.0.0.

- بالنسبة لحجم الشبكة الفرعية، اقبل القيمة الافتراضية ل /24.

- حدد إضافة.

الآن، قم بإنشاء شبكة فرعية ثانية للبوابة:

- حدد إضافة شبكة فرعية.

- بالنسبة لقالب الشبكة الفرعية، حدد بوابة الشبكة الظاهرية.

- بالنسبة إلى عنوان البدء، اقبل القيمة الافتراضية 192.168.1.0.

- بالنسبة لحجم الشبكة الفرعية، اقبل القيمة الافتراضية ل /27.

- حدد إضافة.

- حدد "Review + create".

- حدد إنشاء.

تكوين جدار الحماية ونشره

نشر جدار الحماية في الشبكة الظاهرية لمركز جدار الحماية:

في الصفحة الرئيسية لمدخل Azure، حدد Create a resource.

في مربع البحث، أدخل جدار الحماية.

حدد جدار الحماية، ثم حدد إنشاء.

في صفحة إنشاء Firewall ، استخدم الجدول التالي لتكوين جدار الحماية:

الإعداد القيمة الاشتراك حدد Subscription الخاص بك. مجموعة الموارد أدخل RG-fw-hybrid-test. الاسم أدخل AzFW01. المنطقة حدد المنطقة التي استخدمتها من قبل. جدار الحماية SKU حدد قياسي. إدارة جدار الحماية حدد استخدام قواعد جدار الحماية (الكلاسيكي) لإدارة جدار الحماية هذا. اختيار شبكة ظاهرية حدد Use existing>VNet-Hub. عنوان IP العام حدد Add new>fw-pip. حدد "Review + create".

راجع الملخص، ثم حدد إنشاء لإنشاء جدار الحماية.

يستغرق جدار الحماية بضع دقائق للتوزيع.

بعد انتهاء النشر، انتقل إلى مجموعة موارد RG-fw-hybrid-test وحدد جدار حماية AzFW01 .

لاحظ عنوان IP الخاص. يمكنك استخدامه لاحقا عند إنشاء المسار الافتراضي.

تكوين قواعد الشبكة

أولا، أضف قاعدة شبكة للسماح بحركة مرور الويب:

- في صفحة AzFW01 ، حدد Rules (classic).

- حدد علامة التبويب Network rule collection.

- حدد إضافة مجموعة قواعد الشبكة.

- بالنسبة للاسم، أدخل RCNet01.

- بالنسبة لـ Priority، أدخل 100.

- بالنسبة لـ Rule collection action، اختر Allow.

- ضمن عناوين IP القواعد، للاسم، أدخل AllowWeb.

- بالنسبة لـ Protocol، اختر TCP.

- بالنسبة لـ " Source type"، حدد " IP address".

- بالنسبة للمصدر، أدخل 192.168.0.0/24.

- بالنسبة لـ " Destination type"، حدد " IP address".

- بالنسبة إلى عنوان الوجهة، أدخل 10.6.0.0/16.

- بالنسبة لمنافذ الوجهة، أدخل 80.

الآن، أضف قاعدة للسماح بحركة مرور RDP. في صف القاعدة الثاني، أدخل المعلومات التالية:

- بالنسبة إلى Name، أدخل AllowRDP.

- بالنسبة لـ Protocol، اختر TCP.

- بالنسبة لـ " Source type"، حدد " IP address".

- بالنسبة للمصدر، أدخل 192.168.0.0/24.

- بالنسبة لـ " Destination type"، حدد " IP address".

- بالنسبة إلى عنوان الوجهة، أدخل 10.6.0.0/16.

- بالنسبة لـ Destination Ports، أدخل 3389.

- حدد إضافة.

إنشاء بوابات VPN وتوصيلها

تُوصل الشبكات الظاهرية المحلية والمركز عبر بوابات VPN.

إنشاء بوابة VPN لمركز الشبكة الظاهرية

إنشاء بوابة VPN للشبكة الظاهرية المركزية. تتطلب تكوينات الشبكة إلى الشبكة نوع VPN المستند إلى التوجيه. غالبا ما يستغرق إنشاء بوابة VPN 45 دقيقة أو أكثر، اعتمادا على SKU الذي تحدده.

- في الصفحة الرئيسية لمدخل Azure، حدد Create a resource.

- في مربع البحث، أدخل بوابة الشبكة الظاهرية.

- حدد بوابة الشبكة الظاهرية، ثم حدد إنشاء.

- بالنسبة إلى Name، أدخل GW-hub.

- بالنسبة للمنطقة Region، حدد نفس المنطقة التي استخدمتها سابقاً.

- بالنسبة لـ " Gateway type"، حدد " VPN".

- بالنسبة لـ" VPN type"، حدد " Route-based".

- بالنسبة لـ" SKU"، حدد " Basic".

- بالنسبة للشبكة الظاهرية، حدد VNet-Hub.

- بالنسبة ل Public IP address، حدد Create new وأدخل VNet-Hub-GW-pip للاسم.

- بالنسبة إلى Enable active-active mode، حدد Disabled.

- اقبل الإعدادات الافتراضية المتبقية، ثم حدد Review + create.

- راجع التكوين، ثم حدد إنشاء.

إنشاء بوابة VPN للشبكة الظاهرية المحلية

إنشاء بوابة VPN للشبكة الظاهرية المحلية. تتطلب تكوينات الشبكة إلى الشبكة نوع VPN المستند إلى التوجيه. غالبا ما يستغرق إنشاء بوابة VPN 45 دقيقة أو أكثر، اعتمادا على SKU الذي تحدده.

- في الصفحة الرئيسية لمدخل Azure، حدد Create a resource.

- في مربع البحث، أدخل بوابة الشبكة الظاهرية.

- حدد بوابة الشبكة الظاهرية، ثم حدد إنشاء.

- بالنسبة إلى Name، أدخل GW-Onprem.

- بالنسبة للمنطقة Region، حدد نفس المنطقة التي استخدمتها سابقاً.

- بالنسبة لـ " Gateway type"، حدد " VPN".

- بالنسبة لـ" VPN type"، حدد " Route-based".

- بالنسبة لـ" SKU"، حدد " Basic".

- بالنسبة لـ" Virtual network"، حدد " VNet-Onprem".

- بالنسبة ل Public IP address، حدد Create new وأدخل VNet-Onprem-GW-pip للاسم.

- بالنسبة إلى Enable active-active mode، حدد Disabled.

- اقبل الإعدادات الافتراضية المتبقية، ثم حدد Review + create.

- راجع التكوين، ثم حدد إنشاء.

إنشاء اتصالات VPN

الآن يمكنك إنشاء اتصالات VPN بين المركز والبوابات المحلية.

في الخطوات التالية، يمكنك إنشاء الاتصال من الشبكة الظاهرية للمركز إلى الشبكة الظاهرية المحلية. تظهر الأمثلة مفتاحا مشتركا، ولكن يمكنك استخدام القيمة الخاصة بك للمفتاح المشترك. الشيء المهم هو أن المفتاح المشترك يجب أن يتطابق مع كلا الاتصالين. قد يستغرق إنشاء اتصال فترة قصيرة لإكماله.

- افتح مجموعة موارد RG-fw-hybrid-test وحدد بوابة GW-hub .

- حدد " Connections " في العمود الأيسر.

- حدد إضافة.

- بالنسبة إلى اسم الاتصال، أدخل Hub-to-Onprem.

- بالنسبة لنوع الاتصال، حدد VNet-to-VNet .

- حدد التالي.

- بالنسبة لبوابة الشبكة الظاهرية الأولى، حدد GW-hub.

- بالنسبة لبوابة الشبكة الظاهرية الثانية، حدد GW-Onprem.

- بالنسبة للمفتاح المشترك (PSK)، أدخل AzureA1b2C3.

- حدد "استعراض + إنشاء".

- حدد إنشاء.

إنشاء اتصال الشبكة الظاهرية بين الموقع المحلي والمركز. الخطوات التالية مشابهة للخطوات السابقة، باستثناء إنشاء الاتصال من VNet-Onprem إلى VNet-Hub. تأكد من تطابق المفاتيح المشتركة. يتم تأسيس الاتصال بعد بضع دقائق.

- افتح مجموعة موارد RG-fw-hybrid-test وحدد بوابة GW-Onprem .

- حدد " Connections " في العمود الأيسر.

- حدد إضافة.

- بالنسبة إلى اسم الاتصال، أدخل Onprem-to-Hub.

- بالنسبة لنوع الاتصال، حدد VNet-to-VNet.

- حدد Next: Settings.

- بالنسبة لبوابة الشبكة الظاهرية الأولى، حدد GW-Onprem.

- بالنسبة لبوابة الشبكة الظاهرية الثانية، حدد GW-hub.

- بالنسبة للمفتاح المشترك (PSK)، أدخل AzureA1b2C3.

- حدد "استعراض + إنشاء".

- حدد إنشاء.

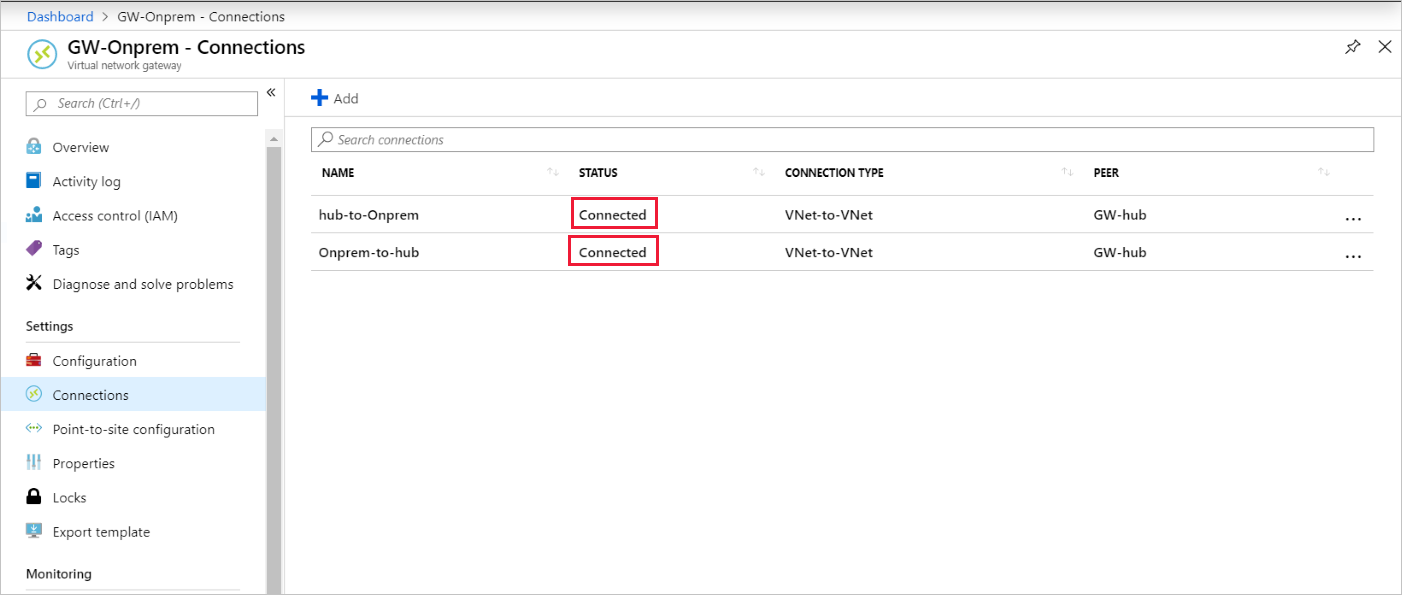

التحقق من الاتصالات

بعد حوالي خمس دقائق، يجب الاتصال حالة كلا الاتصالين.

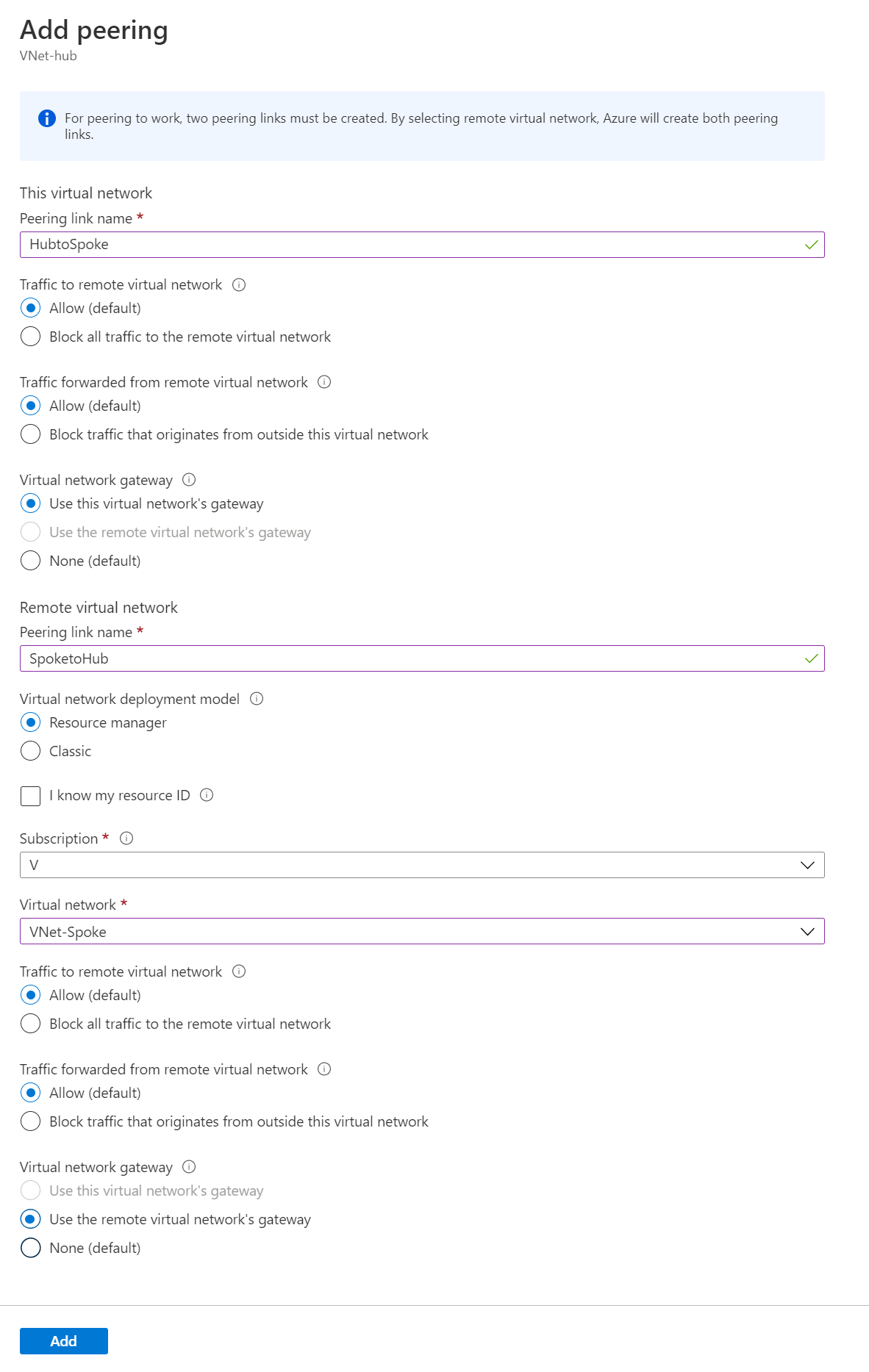

نظير المركز والشبكات الظاهرية المحورية

الآن، نظير المركز والشبكات الظاهرية المحورية:

افتح مجموعة موارد RG-fw-hybrid-test وحدد الشبكة الظاهرية VNet-Hub .

في العمود الأيسر، حدد " Peerings".

حدد إضافة.

ضمن This virtual network:

اسم الإعداد الإعدادات اسم ارتباط التناظر أدخل HubtoSpoke. نسبة استخدام الشبكة إلى الشبكة الظاهرية البعيدة حدد السماح. حركة المرور التي تمت إعادة توجيهها من الشبكة الظاهرية البعيدة حدد السماح. بوابة الشبكة الظاهرية حدد استخدام بوابة هذه الشبكة الظاهرية. ضمن " Remote virtual network":

اسم الإعداد القيمة اسم ارتباط التناظر أدخل SpoketoHub. نموذج توزيع الشبكة الظاهرية حدد Resource manager. الاشتراك حدد Subscription الخاص بك. الشبكة الظاهرية حدد VNet-Spoke. نسبة استخدام الشبكة إلى الشبكة الظاهرية البعيدة حدد السماح. حركة المرور التي تمت إعادة توجيهها من الشبكة الظاهرية البعيدة حدد السماح. بوابة الشبكة الظاهرية حدد استخدام بوابة الشبكة الظاهرية البعيدة. حدد إضافة.

تظهر لقطة الشاشة التالية الإعدادات التي يجب استخدامها عند الشبكات الظاهرية المحورية لمركز التناظر:

إنشاء المسارات

في الخطوات التالية، يمكنك إنشاء هذه المسارات:

- مسار من الشبكة الفرعية لمركز البوابة إلى الشبكة الفرعية المحورية عبر عنوان IP الخاص بجدار الحماية

- مسار افتراضي من الشبكة الفرعية المحورية عبر عنوان IP الخاص بجدار الحماية

لإنشاء المسارات:

- في الصفحة الرئيسية لمدخل Azure، حدد Create a resource.

- في مربع البحث، أدخل جدول التوجيه.

- حدد جدول التوجيه، ثم حدد إنشاء.

- بالنسبة لمجموعة الموارد، حدد RG-fw-hybrid-test.

- بالنسبة للمنطقة Region، حدد نفس الموقع الذي استخدمته سابقاً.

- للحصول على الاسم، أدخل UDR-Hub-Spoke.

- حدد "استعراض + إنشاء".

- حدد إنشاء.

- بعد إنشاء جدول المسار، حدده لفتح صفحة جدول المسار.

- حدد " Routes " في العمود الأيسر.

- حدد إضافة.

- بالنسبة إلى اسم المسار، أدخل ToSpoke.

- بالنسبة إلى نوع الوجهة، حدد عناوين IP.

- بالنسبة إلى عناوين IP الوجهة/نطاقات CIDR، أدخل 10.6.0.0/16.

- بالنسبة لنوع القفزة التالية، حدد Virtual appliance.

- بالنسبة لعنوان القفزة التالي، أدخل عنوان IP الخاص بجدار الحماية الذي لاحظته سابقا.

- حدد إضافة.

الآن، قم بربط المسار بالشبكة الفرعية:

- في صفحة UDR-Hub-Spoke - المسارات، حدد " Subnets".

- حدد + Associate.

- ضمن Virtual network، حدد VNet-Hub.

- ضمن " Subnet"، حدد " GatewaySubnet".

- حدد موافق.

إنشاء المسار الافتراضي من الشبكة الفرعية المحورية:

- في الصفحة الرئيسية لمدخل Azure، حدد Create a resource.

- في مربع البحث، أدخل جدول التوجيه.

- حدد جدول التوجيه، ثم حدد إنشاء.

- بالنسبة لمجموعة الموارد، حدد RG-fw-hybrid-test.

- بالنسبة للمنطقة Region، حدد نفس الموقع الذي استخدمته سابقاً.

- بالنسبة إلى الاسم، أدخل UDR-DG.

- في "Propagate gateway route" حدد " No".

- حدد "استعراض + إنشاء".

- حدد إنشاء.

- بعد إنشاء جدول المسار، حدده لفتح صفحة جدول المسار.

- حدد " Routes " في العمود الأيسر.

- حدد إضافة.

- بالنسبة إلى اسم المسار، أدخل ToHub.

- بالنسبة إلى نوع الوجهة، حدد عناوين IP.

- بالنسبة لعناوين IP الوجهة/نطاقات CIDR، أدخل 0.0.0.0/0.

- بالنسبة لنوع القفزة التالية، حدد Virtual appliance.

- بالنسبة لعنوان القفزة التالي، أدخل عنوان IP الخاص بجدار الحماية الذي لاحظته سابقا.

- حدد إضافة.

إقران المسار بالشبكة الفرعية:

- في صفحة UDR-DG - المسارات، حدد " Subnets".

- حدد + Associate.

- ضمن Virtual network، حدد VNet-Spoke.

- ضمن " Subnet"، حدد " SN-Workload".

- حدد موافق.

أنشئ الأجهزة الظاهرية

إنشاء حمل العمل المحوري والأجهزة الظاهرية المحلية، ووضعها في الشبكات الفرعية المناسبة.

إنشاء الجهاز الظاهري لحمل العمل

إنشاء جهاز ظاهري في الشبكة الظاهرية المحورية التي تعمل خدمات معلومات الإنترنت (IIS) وليس لها عنوان IP عام:

- في الصفحة الرئيسية لمدخل Azure، حدد Create a resource.

- ضمن منتجات Marketplace الشائعة، حدد Windows Server 2019 Datacenter.

- أدخل هذه القيم للجهاز الظاهري:

- مجموعة الموارد: حدد RG-fw-hybrid-test.

- اسم الجهاز الظاهري: أدخل VM-Spoke-01.

- المنطقة: حدد نفس المنطقة التي استخدمتها سابقا.

- اسم المستخدم: أدخل اسم مستخدم.

- كلمة المرور: أدخل كلمة مرور.

- بالنسبة للمنافذ الواردة العامة، حدد السماح بالمنافذ المحددة، ثم حدد HTTP (80) وRDP (3389).

- حدد التالي: الأقراص .

- اقبل الإعدادات الافتراضية وحدد " Next: Networking".

- بالنسبة للشبكة الظاهرية، حدد VNet-Spoke. الشبكة الفرعية هي SN-Workload.

- بالنسبة لـPublic IP، اخترNone.

- حدد Next: Management.

- قم باختيار Next: Monitoring.

- ضمن تشخيصات التمهيد، حدد تعطيل.

- حدد " Review+Create"، راجع الإعدادات في صفحة الملخص، ثم حدد " Create".

تثبيت IIS

في مدخل Microsoft Azure، افتح Azure Cloud Shell وتأكد من تعيينه إلى PowerShell.

قم بتشغيل الأمر التالي لتثبيت IIS على الجهاز الظاهري، وتغيير الموقع إذا لزم الأمر:

Set-AzVMExtension ` -ResourceGroupName RG-fw-hybrid-test ` -ExtensionName IIS ` -VMName VM-Spoke-01 ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUS

إنشاء شبكة ظاهرية محلية

أنشئ جهازا ظاهريا تستخدمه للاتصال عبر الوصول عن بعد إلى عنوان IP العام. من هناك، يمكنك الاتصال بالخادم المحوري من خلال جدار الحماية.

- في الصفحة الرئيسية لمدخل Azure، حدد Create a resource.

- ضمن Popular، حدد Windows Server 2019 Datacenter.

- أدخل هذه القيم للجهاز الظاهري:

- مجموعة الموارد: حدد Existing، ثم حدد RG-fw-hybrid-test.

- اسم الجهاز الظاهري: أدخل VM-Onprem.

- المنطقة: حدد نفس المنطقة التي استخدمتها سابقا.

- اسم المستخدم: أدخل اسم مستخدم.

- كلمة المرور: أدخل كلمة مرور المستخدم.

- بالنسبة للمنافذ الواردة العامة، حدد السماح بالمنافذ المحددة، ثم حدد RDP (3389).

- حدد التالي: الأقراص .

- اقبل الإعدادات الافتراضية وحدد " Next: Networking".

- بالنسبة للشبكة الظاهرية، حدد VNet-Onprem. الشبكة الفرعية هي SN-Corp.

- حدد Next: Management.

- قم باختيار Next: Monitoring.

- ضمن تشخيصات التمهيد، حدد تعطيل.

- حدد " Review+Create"، راجع الإعدادات في صفحة الملخص، ثم حدد " Create".

إشعار

يوفر Azure عنوان IP افتراضيا للوصول الصادر للأجهزة الظاهرية التي لم يتم تعيين عنوان IP عام لها أو الموجودة في تجمع الواجهة الخلفية لموازن تحميل Azure الأساسي الداخلي. توفر آلية IP للوصول الصادر الافتراضي عنوان IP صادر غير قابل للتكوين.

يتم تعطيل عنوان IP الافتراضي للوصول الصادر عند حدوث أحد الأحداث التالية:

- يتم تعيين عنوان IP عام إلى الجهاز الظاهري.

- يتم وضع الجهاز الظاهري في تجمع الواجهة الخلفية لموازن التحميل القياسي، مع قواعد صادرة أو بدونها.

- يتم تعيين مورد Azure NAT Gateway إلى الشبكة الفرعية للجهاز الظاهري.

لا تتمتع الأجهزة الظاهرية التي تقوم بإنشائها باستخدام مجموعات مقياس الجهاز الظاهري في وضع التنسيق المرن بالوصول الصادر الافتراضي.

لمزيد من المعلومات حول الاتصالات الصادرة في Azure، راجع الوصول الصادر الافتراضي في Azure واستخدام ترجمة عنوان الشبكة المصدر (SNAT) للاتصالات الصادرة.

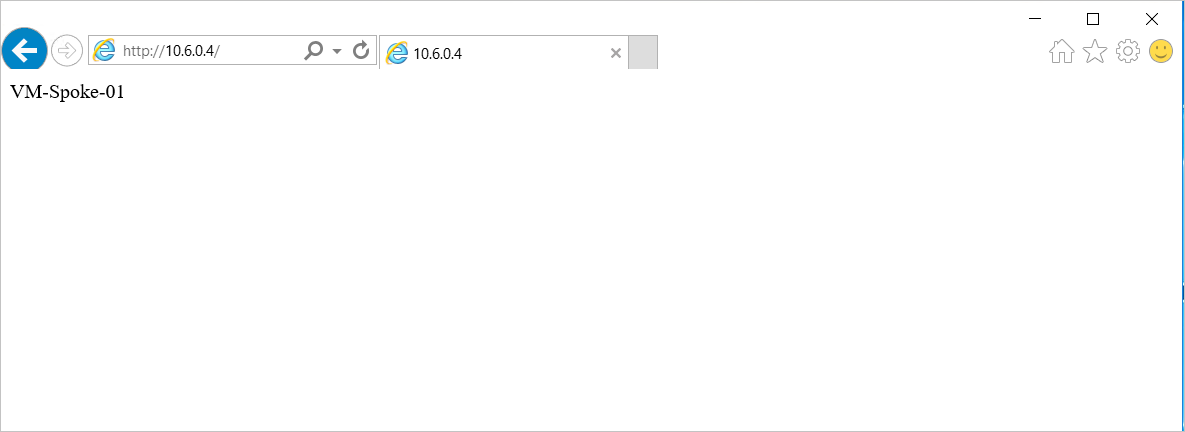

اختبار جدار الحماية

لاحظ عنوان IP الخاص للجهاز الظاهري VM-Spoke-01 .

على مدخل Microsoft Azure، اتصل بالجهاز الظاهري VM-Onprem .

افتح مستعرض ويب على VM-Onprem، واستعرض للوصول إلى

http://<VM-Spoke-01 private IP>.يجب فتح صفحة ويب VM-Spoke-01.

من الجهاز الظاهري VM-Onprem، افتح اتصال وصول عن بعد إلى VM-Spoke-01 في عنوان IP الخاص.

يجب أن ينجح اتصالك، ويجب أن تكون قادراً على تسجيل الدخول.

الآن بعد أن تحققت من أن قواعد جدار الحماية تعمل، يمكنك:

- استعرض للوصول إلى خادم الويب على الشبكة الظاهرية المحورية.

- الاتصال إلى الخادم على الشبكة الظاهرية المحورية باستخدام RDP.

بعد ذلك، قم بتغيير الإجراء لمجموعة قواعد شبكة جدار الحماية إلى Deny، للتحقق من أن قواعد جدار الحماية تعمل كما هو متوقع:

- حدد جدار الحماية AzFW01.

- حدد Rules (classic).

- حدد علامة التبويب Network rule collection، وحدد مجموعة قواعد RCNet01.

- بالنسبة إلى الإجراء، حدد Deny.

- حدد حفظ.

أغلق أي اتصالات وصول عن بعد موجودة. قم بتشغيل الاختبارات مرة أخرى لاختبار القواعد التي تم تغييرها. يجب أن يفشلوا جميعاً هذه المرة.

تنظيف الموارد

يمكنك الاحتفاظ بموارد جدار الحماية لمزيد من الاختبار. إذا لم تعد بحاجة إليها، فاحذف مجموعة موارد RG-fw-hybrid-test لحذف جميع الموارد المتعلقة بجدار الحماية.