إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

التحكم في الوصول إلى الشبكة الصادرة جزء هام من خطة أمان الشبكة بشكل عام. على سبيل المثال، قد تحتاج إلى تقييد الوصول إلى مواقع ويب. أو، قد تحتاج إلى الحد من عناوين IP الصادرة والمنافذ التي يمكن الوصول إليها.

إحدى الطرق التي يمكنك التحكم في الوصول إلى شبكة الاتصال الصادرة من شبكة فرعية Azure باستخدام Azure Firewall. باستخدام Azure Firewall، يمكنك تكوين:

- قواعد التطبيق التي تعرّف أسماء المجالات المؤهلة بالكامل (FQDN)، والتي يمكن الوصول إليها من شبكة فرعية.

- قواعد الشبكة التي تعرّف عنوان المصدر، والبروتوكول، ومنفذ الوجهة، وعنوان الوجهة.

يتم عرض حركة مرور شبكة الاتصال لقواعد جدار الحماية المكونة عند توجيه نسبة استخدام الشبكة إلى جدار الحماية كبوابة الشبكة الفرعية الافتراضية.

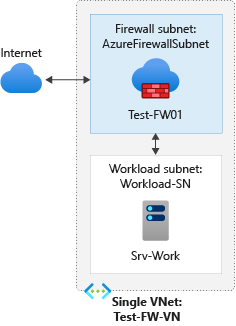

بالنسبة لهذه المقالة، يمكنك إنشاء شبكة ظاهرية واحدة مبسطة مع شبكتين فرعيتين لتسهيل النشر.

بالنسبة إلى عمليات نشر الإنتاج، يوصى بنموذج مركز ونموذج محوري، حيث يكون جدار الحماية في شبكته الظاهرية الخاصة. توجد خوادم حمل العمل في شبكات ظاهرية نظيرة في نفس المنطقة مع شبكة فرعية واحدة أو أكثر.

- AzureFirewallSubnet - جدار الحماية في هذه الشبكة الفرعية.

- Workload-SN - خادم حمل العمل في هذه الشبكة الفرعية. مرور شبكة الاتصال هذه الخاصة بالشبكة الفرعية عبر جدار الحماية.

في هذه المقالة، ستتعرف على كيفية:

- إعداد بيئة شبكة اختبار

- انشر جدار الحماية

- إنشاء مسار افتراضي

- تكوين قاعدة تطبيق للسماح بالوصول لـwww.google.com

- تكوين قاعدة شبكة اتصال للسماح بالوصول إلى خوادم DNS الخارجية

- تكوين قاعدة NAT للسماح لسطح مكتب بعيد بالوصول لخادم الاختبار

- اختبار جدار الحماية

إشعار

تستخدم هذه المقالة قواعد جدار الحماية الكلاسيكية لإدارة جدار الحماية. الطريقة المفضلة هي استخدام Firewall Policy. لإكمال هذا الإجراء باستخدام نهج جدار الحماية، راجع البرنامج التعليمي: توزيع وتكوين Azure Firewall والنهج باستخدام مدخل Microsoft Azure

إذا كنت تفضل ذلك، يمكنك إكمال هذا الإجراء باستخدام Azure PowerShell.

المتطلبات الأساسية

في حال لم يكن لديك اشتراك Azure، فأنشئ حساباً مجانيّاً قبل البدء.

إعداد الشبكة

أولاً، إنشاء مجموعة موارد لاحتواء الموارد اللازمة لتوزيع جدار الحماية. ثم قم بإنشاء شبكة ظاهرية وشبكات فرعية وخادم اختبار.

إنشاء مجموعة موارد

تحتوي مجموعة الموارد على جميع الموارد المستخدمة في هذا الإجراء.

- قم بتسجيل الدخول إلى بوابة Azure.

- في قائمة Azure portal، حدد Resource groups، أو ابحث عن Resource groups وحددها من أي صفحة. وبعد ذلك، حدد إنشاء.

- بالنسبة لـ "Subscription"، حدد اشتراكك.

- بالنسبة إلى اسم مجموعة الموارد، أدخل Test-FW-RG.

- لأجل Region: حدد منطقة. يجب أن تكون جميع الموارد الأخرى التي تقوم بإنشائها في نفس المنطقة.

- حدد "Review + create".

- حدد إنشاء.

إنشاء شبكة ظاهرية

تحتوي هذه الشبكة الظاهرية على شبكتين فرعيتين.

إشعار

حجم الشبكة الفرعية AzureFirewallSubnet هو /26. لمزيد من المعلومات عن حجم الشبكة الفرعية، راجع الأسئلة المتداولة عن Azure Firewall.

- في قائمة مدخل Microsoft Azure أو من الصفحة الرئيسية ، ابحث عن الشبكات الظاهرية.

- حدد الشبكات الظاهرية في جزء النتائج.

- حدد إنشاء.

- بالنسبة لـ "Subscription"، حدد اشتراكك.

- لأجل Resource group، حدد Test-FW-RG.

- بالنسبة إلى اسم الشبكة الظاهرية، اكتب Test-FW-VN.

- بالنسبة للمنطقة Region، حدد نفس المنطقة التي استخدمتها سابقاً.

- حدد التالي.

- في علامة التبويب Security ، حدد Enable Azure Firewall.

- بالنسبة إلى اسم جدار حماية Azure، اكتب Test-FW01.

- بالنسبة إلى عنوان IP العام لجدار حماية Azure، حدد إنشاء عنوان IP عام.

- بالنسبة إلى Name، اكتب fw-pip وحدد OK.

- حدد التالي.

- بالنسبة لمساحة العنوان، اقبل الافتراضي 10.0.0.0/16.

- ضمن الشبكات الفرعية، حدد افتراضي وقم بتغيير الاسم إلى Workload-SN.

- بالنسبة إلى عنوان البدء، قم بتغييره إلى 10.0.2.0/24.

- حدد حفظ.

- حدد "Review + create".

- حدد إنشاء.

إشعار

يستخدم Azure Firewall عناوين IP العامة حسب الحاجة استنادا إلى المنافذ المتوفرة. بعد تحديد IP عام للاتصال الصادر من عشوائيا، فإنه سيستخدم عنوان IP العام التالي المتاح فقط بعد عدم إمكانية إجراء المزيد من الاتصالات من IP العام الحالي. في السيناريوهات ذات حجم حركة المرور العالية ومعدل النقل، يوصى باستخدام بوابة NAT لتوفير اتصال صادر. يتم تخصيص منافذ SNAT ديناميكيا عبر جميع عناوين IP العامة المقترنة ببوابة NAT. لمعرفة المزيد، راجع توسيع نطاق منافذ SNAT باستخدام بوابة Azure NAT.

إنشاء جهاز ظاهري

الآن إنشاء الجهاز الظاهري حمل العمل ووضعه في الشبكة الفرعية Workload-SN.

في قائمة مدخل Microsoft Azure أو من صفحة الصفحة الرئيسية، حدد إنشاء مورد.

حدد Windows Server 2019 Datacenter.

أدخِل هذه القيم للجهاز الظاهري:

الإعداد القيمة مجموعة الموارد Test-FW-RG اسم الجهاز الظاهري Srv-Work المنطقة نفس السابقة الصورة مركز بيانات خادم ويندوز 2019 اسم مستخدم المسؤول كتابة اسم مستخدم كلمة المرور إضافة كلمة مرور في Inbound port rules، Public inbound ports، حدد None.

اقبل الإعدادات الافتراضية الأخرى وحدد Next: Disks.

قبول الإعدادات الافتراضية للقرص وتحديد Next: Networking.

تأكد من تحديد Test-FW-VN لشبكة الاتصال الظاهرية والشبكة الفرعية Workload-SN.

بالنسبة لـPublic IP، اخترNone.

اقبل الإعدادات الافتراضية الأخرى وحدد Next: Management.

اقبل الإعدادات الافتراضية وحدد Next: Monitoring.

بالنسبة لتشخيصات التمهيد، حدد تعطيل لتعطيل تشخيصات التمهيد. اقبل الإعدادات الافتراضية الأخرى وحدد Review + create.

راجع الإعدادات الموجودة في صفحة الملخص، ثم حدد Create.

بعد اكتمال النشر، حدد Go to resource ولاحظ عنوان IP الخاص Srv-Work الذي ستحتاج إلى استخدامه لاحقا.

إشعار

يوفر Azure عنوان IP افتراضيا للوصول الصادر للأجهزة الظاهرية التي لم يتم تعيين عنوان IP عام لها أو الموجودة في تجمع الواجهة الخلفية لموازن تحميل Azure الأساسي الداخلي. توفر آلية IP للوصول الصادر الافتراضي عنوان IP صادر غير قابل للتكوين.

يتم تعطيل عنوان IP الافتراضي للوصول الصادر عند حدوث أحد الأحداث التالية:

- يتم تعيين عنوان IP عام إلى الجهاز الظاهري.

- يتم وضع الجهاز الظاهري في تجمع الواجهة الخلفية لموازن التحميل القياسي، مع قواعد صادرة أو بدونها.

- يتم تعيين مورد Azure NAT Gateway إلى الشبكة الفرعية للجهاز الظاهري.

لا تتمتع الأجهزة الظاهرية التي تقوم بإنشائها باستخدام مجموعات مقياس الجهاز الظاهري في وضع التنسيق المرن بالوصول الصادر الافتراضي.

لمزيد من المعلومات حول الاتصالات الصادرة في Azure، راجع الوصول الصادر الافتراضي في Azure واستخدام ترجمة عنوان الشبكة المصدر (SNAT) للاتصالات الصادرة.

فحص جدار الحماية

- انتقل إلى مجموعة الموارد وحدد جدار الحماية.

- لاحظ عنواني IP الخاص والعام لجدار الحماية. يمكنك استخدام هذه العناوين لاحقا.

إنشاء مسار افتراضي

عند إنشاء مسار للاتصال الصادر والوارد من خلال جدار الحماية، يكون المسار الافتراضي إلى 0.0.0.0/0 مع IP الخاص بالأجهزة الظاهرية كوثبة تالية كافيا. يؤدي هذا إلى توجيه أي اتصالات صادرة وواردة من خلال جدار الحماية. على سبيل المثال، إذا كان جدار الحماية يفي بتأكيد اتصال TCP ويستجيب لطلب وارد، فسيتم توجيه الاستجابة إلى عنوان IP الذي أرسل حركة المرور. وهو كذلك بسبب طبيعة تصميمه.

ونتيجة لذلك، ليست هناك حاجة لإنشاء مسار معرف من قبل مستخدم آخر لتضمين نطاق IP AzureFirewallSubnet. قد يؤدي هذا إلى انقطاع الاتصالات. المسار الافتراضي الأصلي كاف.

بالنسبة إلى الشبكة الفرعية Workload-SN، قم بتكوين التوجيه الافتراضي الصادر للانتقال عبر جدار الحماية.

- في مدخل Microsoft Azure، ابحث عن جداول المسارات.

- حدد Route tables في جزء النتائج.

- حدد إنشاء.

- بالنسبة لـ "Subscription"، حدد اشتراكك.

- لأجل Resource group، حدد Test-FW-RG.

- بالنسبة للمنطقة Region، حدد نفس الموقع الذي استخدمته سابقاً.

- لأجل Name، اكتب Firewall-route.

- حدد "Review + create".

- حدد إنشاء.

بعد اكتمال التوزيع، حدد «Go to resource».

في صفحة توجيه جدار الحماية، حدد شبكات فرعية ثم حدد اقتران.

بالنسبة للشبكة الظاهرية، حدد Test-FW-VN.

لأجل Subnet، حدد Workload-SN. تأكد من تحديد الشبكة الفرعية Workload-SN لهذا التوجيه فقط، وإلا فلن يعمل جدار الحماية بشكل صحيح.

حدد موافق.

حدد Routes ثم حدد Add.

لأجل Route name، اكتب fw-dg.

بالنسبة إلى Destination type، حدد IP Addresses.

بالنسبة إلى Destination IP addresses/CIDR ranges، اكتب 0.0.0.0/0.

بالنسبة إلى Next hop type، حدد Virtual appliance.

يعد Azure Firewall في الواقع خدمة مُدارة، لكن الجهاز الظاهري يعمل في هذه الحالة.

بالنسبة إلى Next hop address، اكتب عنوان IP الخاص بجدار الحماية الذي لاحظته سابقاً.

حدد إضافة.

تكوين قاعدة تطبيق

هذه هي قاعدة التطبيق التي تسمح بالوصول الصادر إلى www.google.com.

- افتح Test-FW-RG، وحدد جدار الحماية Test-FW01.

- في صفحة Test-FW01، ضمن الإعدادات، حدد Rules (classic).

- حدد علامة التبويب Application rule collection.

- حدد Add application rule collection.

- لأجل Name، اكتب App-Coll01.

- لأجل Priority، اكتب 200.

- من أجل الإجراء، حدد Allow.

- ضمن القواعد، FQDNs المستهدفة، لـ الاسم، اكتب Allow-Google.

- بالنسبة لـ " Source type"، حدد " IP address".

- لأجل Source، اكتب 10.0.2.0/24.

- لأجل Protocol:port، اكتب http, https.

- بالنسبة إلى FQDNS المستهدفة، اكتب

www.google.com - حدد إضافة.

يتضمن جدار حماية Azure مجموعة قواعد مضمنة لأجل FQDNs البنية الأساسية المسموح بها بشكل افتراضي. FQDNs هي خاصة بالمنصة ولا يمكن استخدامها لأغراض أخرى. لمزيد من المعلومات، راجع FQDNs البنية التحتية.

تكوين قاعدة شبكة

هذه هي قاعدة شبكة الاتصال التي تسمح بالوصول الصادر إلى عنواني IP في المنفذ 53 (DNS).

حدد علامة التبويب Network rule collection.

حدد إضافة مجموعة قواعد الشبكة.

لأجل Name، اكتب Net-Coll01.

لأجل Priority، اكتب 200.

من أجل الإجراء، حدد Allow.

ضمن القواعد، عناوين IP، لـ الاسم، اكتب Allow-DNS.

بالنسبة لـ Protocol، اختر UDP.

بالنسبة لـ " Source type"، حدد " IP address".

لأجل Source، اكتب 10.0.2.0/24.

لأجل Destination type، حدد IP address.

بالنسبة إلى عنوان الوجهة، اكتب 209.244.0.3,209.244.0.4

هذه العناوين هي خوادم DNS عامة يتم تشغيلها بواسطة المستوى 3.

بالنسبة لـ " Destination Ports"، اكتب " 53".

حدد إضافة.

تكوين قاعدة DNAT

تسمح لك هذه القاعدة بتوصيل سطح مكتب بعيد بالجهاز الظاهري Srv-Work من خلال جدار الحماية.

- حدد علامة التبويب مجموعة قواعد NAT.

- حدد إضافة مجموعة قواعد NAT.

- بالنسبة إلى Name، حدد rdp.

- لأجل Priority، اكتب 200.

- ضمن قواعد، بالنسبة لـ Name، اكتب rdp-nat.

- بالنسبة لـ Protocol، اختر TCP.

- بالنسبة لـ " Source type"، حدد " IP address".

- بالنسبة إلى Source، اكتب *.

- بالنسبة إلى عنوان الوجهة، اكتب عنوان IP العام لجدار الحماية.

- بالنسبة لـ " Destination Ports"، اكتب " 3389".

- بالنسبة إلى العنوان المترجم، اكتب عنوان IP الخاص ب Srv-work.

- بالنسبة إلى المدخل المترجم، اكتب 3389.

- حدد إضافة.

تغيير عنوان DNS الأساسي والثانوي لواجهة شبكة Srv-Work

لأغراض الاختبار، قم بتكوين عناوين DNS الأساسية والثانوية للخادم. هذا ليس مطلبا عاما لجدار حماية Azure.

- في قائمة Azure portal، حدد Resource groups، أو ابحث عن Resource groups وحددها من أي صفحة. حدد مجموعة موارد Test-FW-RG.

- حدد واجهة شبكة الاتصال للجهاز الظاهري Srv-Work.

- ضمن Settings، اختر DNS servers.

- ضمن DNS servers، اختر Custom.

- اكتب 209.244.0.3 واضغط على Enter في مربع النص إضافة خادم DNS، و209.244.0.4 في مربع النص التالي.

- حدد حفظ.

- أعد تشغيل الجهاز الظاهري Srv-Work.

اختبار جدار الحماية

الآن، اختبر جدار الحماية للتأكد من أنه يعمل كما هو متوقع.

ربط سطح مكتب البعيد بعنوان IP العام لجدار الحماية ثم تسجيل الدخول إلى الجهاز الظاهري Srv-Work.

افتح Internet Explorer واذهب إلى

https://www.google.com.حدد OK>Close على تنبيهات الأمان Internet Explorer.

سترى صفحة Google الرئيسية.

استعرض إلى

https://www.microsoft.com.يجب أن يمنعك جدار الحماية.

حتى الآن قمت بالتحقق من أن قواعد جدار الحماية تعمل:

- يمكنك الاتصال بالجهز الظاهري باستخدام RDP.

- يمكنك التصفح للوصول إلى اسمح المجال المؤهل بالكامل (FQDN) المسموح به، ولكن ليس لأي مجالٍ آخر.

- يمكنك حل أسماء DNS باستخدام خادم DNS الخارجي المكون.

تنظيف الموارد

يمكنك الاحتفاظ بموارد جدار الحماية لمتابعة الاختبار، أو إذا لم تعد هناك حاجة، فاحذف مجموعة موارد Test-FW-RG لحذف جميع الموارد المتعلقة بجدار الحماية.