تكوين RBAC المحلي ل FHIR

توضح هذه المقالة كيفية تكوين واجهة برمجة تطبيقات Azure ل FHIR لاستخدام مستأجر Azure Active Directory (Azure AD) ثانوي للوصول إلى البيانات. استخدم هذا الوضع فقط إذا لم يكن من الممكن لك استخدام المستأجر Azure AD المقترن باشتراكك.

ملاحظة

إذا تم تكوين خدمة FHIR لاستخدام مستأجر Azure AD الأساسي المقترن باشتراكك، فاستخدم Azure RBAC لتعيين أدوار مستوى البيانات.

إضافة كيان خدمة جديد أو استخدام كيان موجود

يسمح لك التحكم في الوصول استنادا إلى الدور المحلي باستخدام كيان خدمة في مستأجر Azure AD الثانوي مع خادم FHIR الخاص بك. يمكنك إنشاء كيان خدمة جديد من خلال مدخل Microsoft Azure أو أوامر PowerShell أو CLI أو استخدام كيان خدمة موجود. تعرف العملية أيضا باسم تسجيل التطبيق. يمكنك مراجعة وتعديل كيانات الخدمة من خلال Azure AD من المدخل أو باستخدام البرامج النصية.

البرامج النصية PowerShell وCLI أدناه، والتي يتم اختبارها والتحقق من صحتها في Visual Studio Code، إنشاء كيان خدمة جديد (أو تطبيق العميل)، وإضافة سر العميل. يتم استخدام معرف كيان الخدمة ل RBAC المحلي وسيتم استخدام معرف التطبيق وسر العميل للوصول إلى خدمة FHIR لاحقا.

يمكنك استخدام وحدة PowerShell النمطية Az :

$appname="xxx"

$sp= New-AzADServicePrincipal -DisplayName $appname

$clientappid=sp.ApplicationId

$spid=$sp.Id

#Get client secret which is not visible from the portal

$clientsecret=ConvertFrom-SecureString -SecureString $sp.Secret -AsPlainText

أو يمكنك استخدام Azure CLI:

appname=xxx

clientappid=$(az ad app create --display-name $appname --query appId --output tsv)

spid=$(az ad sp create --id $appid --query objectId --output tsv)

#Add client secret with expiration. The default is one year.

clientsecretname=mycert2

clientsecretduration=2

clientsecret=$(az ad app credential reset --id $appid --append --credential-description $clientsecretname --years $clientsecretduration --query password --output tsv)

تكوين التحكم في الوصول استنادا إلى الدور المحلي

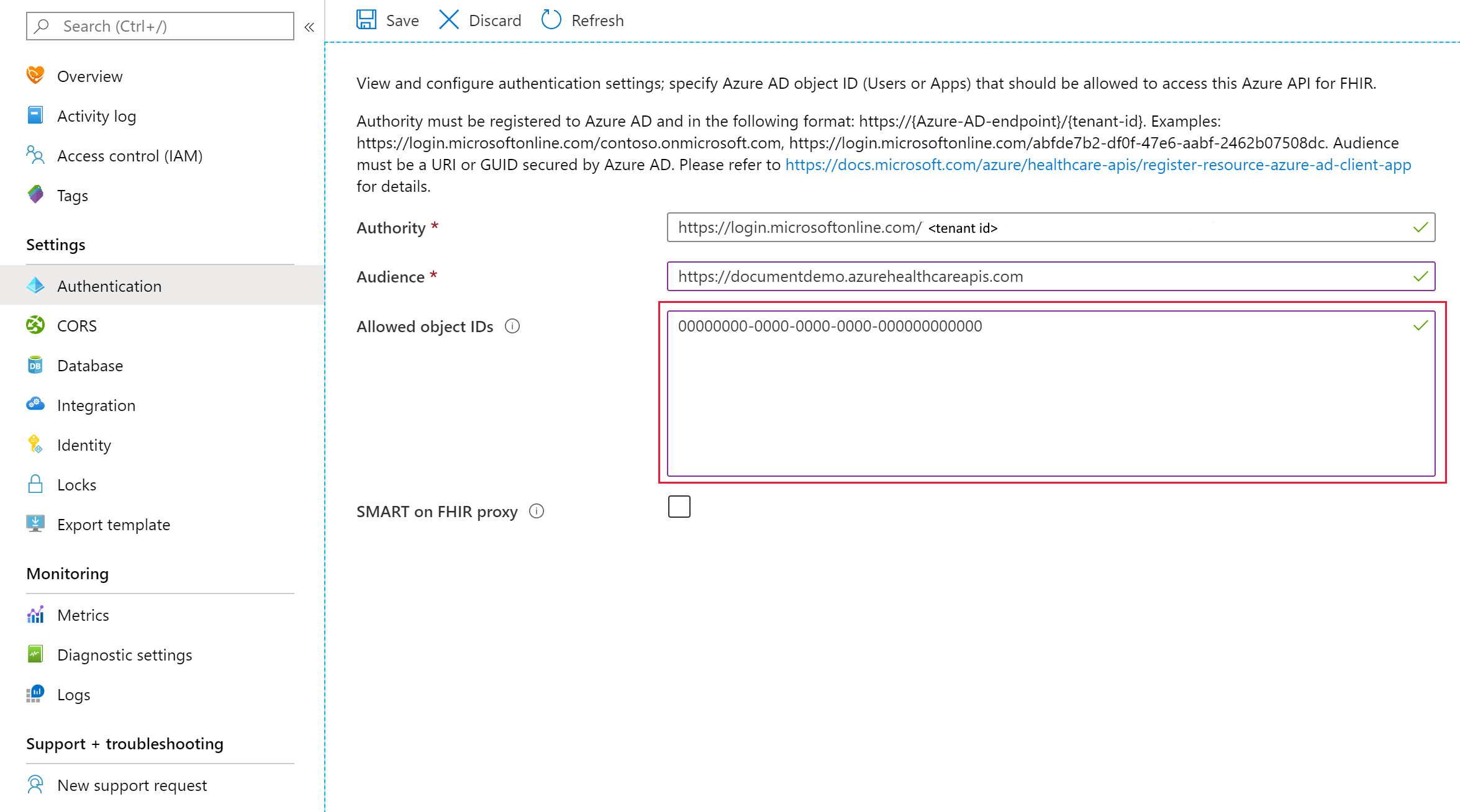

يمكنك تكوين واجهة برمجة تطبيقات Azure ل FHIR لاستخدام مستأجر Azure Active Directory ثانوي في شفرة المصادقة :

في مربع المرجع، أدخل مستأجر Azure Active Directory ثانوي صالح. بمجرد التحقق من صحة المستأجر، يجب تنشيط مربع معرفات الكائن المسموح به ويمكنك إدخال واحد أو قائمة بمعرفات كائن كيان الخدمة Azure AD. يمكن أن تكون هذه المعرفات معرفات كائن الهوية ل:

- مستخدم Azure Active Directory.

- أساس خدمة Azure Active Directory.

- مجموعة أمان Azure Active Directory.

يمكنك قراءة المقالة حول كيفية العثور على معرفات كائن الهوية لمزيد من التفاصيل.

بعد إدخال معرفات كائن Azure AD المطلوبة، حدد حفظ وانتظر حفظ التغييرات قبل محاولة الوصول إلى مستوى البيانات باستخدام المستخدمين المعينين أو كيانات الخدمة أو المجموعات. يتم منح معرفات الكائن بجميع الأذونات، وهو ما يعادل دور "مساهم بيانات FHIR".

يكون إعداد التحكم في الوصول استنادا إلى الدور المحلي مرئيا فقط من شفرة المصادقة؛ وهو غير مرئي من شفرة التحكم بالوصول (IAM).

ملاحظة

يتم دعم مستأجر واحد فقط ل RBAC أو RBAC المحلي. لتعطيل دالة RBAC المحلية، يمكنك تغييرها مرة أخرى إلى المستأجر الصالح (أو المستأجر الأساسي) المقترن باشتراكك، وإزالة جميع معرفات الكائن Azure AD في المربع "معرفات الكائن المسموح بها".

سلوك التخزين المؤقت

ستخزن واجهة برمجة تطبيقات Azure ل FHIR القرارات مؤقتا لمدة تصل إلى 5 دقائق. إذا منحت مستخدم حق الوصول إلى خادم FHIR عن طريق إضافته إلى قائمة معرفات الكائنات المسموح بها، أو قمت بإزالتها من القائمة، يجب أن تتوقع أن يستغرق الأمر ما يصل إلى خمس دقائق حتى يتم نشر التغييرات في الأذونات.

الخطوات التالية

في هذه المقالة، تعلمت كيفية تعيين وصول مستوى بيانات FHIR باستخدام مستأجر Azure Active Directory خارجي (ثانوي). تعرف بعد ذلك على الإعدادات الإضافية لواجهة برمجة تطبيقات Azure ل FHIR:

FHIR® هي علامة تجارية مسجلة ل HL7 وتستخدم بإذن من HL7.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ