كيفية لف شهادات جهاز X.509

ستحتاج إلى تقديم الشهادات أثناء دورة حياة حل IoT. اثنين من الأسباب الرئيسية لتداول الشهادات هي الخرق الأمني وانتهاء صلاحية الشهادة.

الشهادات المتداولة هي أفضل ممارسة أمنية للمساعدة في تأمين النظام الخاص بك في حالة حدوث خرق. كجزء من افتراض منهجية الخرق، تدعو Microsoft إلى الحاجة إلى وجود عمليات أمان تفاعلية في مكانها جنبا إلى جنب مع التدابير الوقائية. يجب تضمين المتداول شهادات جهازك كجزء من عمليات الأمان هذه. يعتمد التكرار الذي تقوم فيه بتدحرج شهاداتك على احتياجات الأمان للحل الخاص بك. قد يقوم العملاء الذين لديهم حلول تتضمن بيانات حساسة للغاية بطرح الشهادة يوميا، بينما يقوم الآخرون بتدحرج شهاداتهم كل عامين.

تتضمن شهادات الجهاز المتداول تحديث الشهادة المخزنة على الجهاز Azure IoT Hub. بعد ذلك، يمكن للجهاز إعادة توفير نفسه مع مركز IoT باستخدام التوفير العادي مع خدمة تزويد الأجهزة (DPS).

الحصول على الشهادات الجديدة

هناك العديد من الطرق للحصول على الشهادات الجديدة لأجهزة IoT. تشمل هذه الإجراءات الحصول على شهادات من مصنع الجهاز وإنشاء الشهادات الخاصة بك ووجود طرف ثالث يدير إنشاء شهادة لك.

يتم توقيع الشهادات من قبل بعضها البعض لتشكيل سلسلة من الثقة من شهادة المرجع المصدق الجذر إلى شهادة طرفية. تعتبر شهادة التوقيع هي الشهادة المستخدمة لتوقيع الشهادة الورقية في نهاية سلسلة الثقة. يمكن أن تكون شهادة التوقيع شهادة الجذر للمرجع المصدق أو شهادة وسيطة في سلسلة من الثقة. لمزيد من المعلومات، راجع شهادات X.509.

يوجد طريقتان مختلفتان للحصول على شهادة توقيع. الطريقة الأولى، والتي يوصى بها لأنظمة الإنتاج، هي شراء شهادة توقيع من مرجع مصدق لشهادات الجذر. يتضمن أمن سلاسل هذه الطريقة مصدر موثوق به.

الطريقة الثانية، وهي إنشاء شهادات X.509 الخاصة بك باستخدام أداة مثل OpenSSL. يعتبر هذا النهج مثاليا لاختبار شهادات X.509، إلا أنه يوفّر ضمانات قليلة حول الأمن. نوصيك باستخدام هذا الأسلوب فقط للاختبار إلا إذا كنت مستعدا للعمل كموفر CA خاص بك.

تداول الشهادة على الجهاز

يجب تخزين الشهادات على الجهاز دائما في مكان آمن مثل وحدة أمان الأجهزة (HSM). ستعتمد الطريقة التي تتداول بها شهادات الجهاز على كيفية إنشائها وتثبيتها في الأجهزة في المقام الأول.

إذا حصلت على الشهادات الخاصة بك من جهة خارجية، فيجب أن تبحث في كيفية تداول شهاداتهم. قد يتم تضمين العملية في ترتيبك معهم أو قد تكون خدمة منفصلة يقدمونها.

إذا كنت تدير شهادات جهازك، سيتوجب عليك إنشاء البنية الأساسية لبرنامج ربط العمليات التجارية الخاصة بك لتحديث الشهادات. تأكد من أن كلا من الشهادات الورقية القديمة والجديدة تحمل نفس الاسم الشائع (CN). من خلال وجود نفس الاسم الشائع، يمكن للجهاز إعادة تزويد نفسه دون إنشاء سجل تسجيل مكرر.

غالبا ما تتضمن آليات تثبيت شهادة جديدة على جهاز إحدى الطرق التالية:

يمكنك تشغيل الأجهزة المتأثرة لإرسال طلب توقيع شهادة جديد (CSR) إلى المرجع المصدق PKI (CA). في هذه الحالة، من المحتمل أن يكون كل جهاز قادرا على تنزيل شهادة الجهاز الجديدة الخاصة به مباشرة من المرجع المصدق.

يمكنك الاحتفاظ ب CSR من كل جهاز واستخدام ذلك للحصول على شهادة جهاز جديدة من المرجع المصدق PKI. في هذه الحالة، ستحتاج إلى دفع الشهادة الجديدة إلى كل جهاز في تحديث البرنامج الثابت باستخدام خدمة تحديث OTA آمنة مثل Device Update ل IoT Hub.

لف الشهادة في DPS

يمكن إضافة شهادة الجهاز يدويا إلى مركز IoT. يمكن أيضا أتمتة الشهادة باستخدام مثيل خدمة تزويد الأجهزة. في هذه المقالة، سنفترض أنه يتم استخدام مثيل خدمة تزويد الأجهزة لدعم التوفير التلقائي.

عندما يتم توفير جهاز في البداية من خلال التوفير التلقائي، فإنه يتم التمهيد، ويتصل بخدمة التزويد. تستجيب خدمة التزويد عن طريق إجراء فحص هوية قبل إنشاء هوية جهاز في مركز IoT باستخدام شهادة طرفية للجهاز كبيانات اعتماد. تُخطر خدمة التزويد الجهاز الذي تم تعيين مركز IoT له ثم يستخدم الجهاز شهادة طرفية للمصادقة والاتصال بمركز IoT.

بمجرد أن يتم تداول شهادة طرفية جديدة إلى الجهاز، لن يكون من الممكن الاتصال بمركز IoT لأنه يستخدم شهادة جديدة للاتصال. يحدد مركز IoT الجهاز الذي يحمل الشهادة القديمة فقط. ستنتج محاولة اتصال الجهاز عن خطأ اتصال "غير مصرح به". لحل هذا الخطأ، يجب تحديث إدخال التسجيل للجهاز لحساب شهادة طرفية خاصة بالجهاز الجديد. قد تحدّث خدمة التزويد معلومات تسجيل جهاز IoT Hub حسب الحاجة عند إعادة تزويد الجهاز.

أحد الاستثناءات المحتملة لفشل الاتصال هذا هو سيناريو قمت فيه بإنشاء مجموعة تسجيل لجهازك في خدمة التزويد. وفي هذه الحالة، إذا لم تكن تتداول شهادات الجذر أو الشهادات المتوسطة في سلسلة شهادات الثقة الخاصة بالجهاز، سيتم التعرف على الجهاز إذا كانت الشهادة الجديدة جزءا من سلسلة الثقة المعرفة في مجموعة التسجيل. إذا ظهر هذا السيناريو كرد فعل لخرق أمني، يجب على الأقل عدم السماح بشهادات الجهاز المحددة في المجموعة التي تعتبر منتهكة. لمزيد من المعلومات، راجع عدم السماح بأجهزة معينة في مجموعة تسجيل

ستعتمد طريقة التعامل مع تحديث إدخال التسجيل على ما إذا كنت تستخدم عمليات تسجيل فردية أو عمليات تسجيل جماعية. كما تختلف الإجراءات الموصى بها اعتمادا على ما إذا كنت تقوم بتدحرج الشهادات بسبب خرق أمني أو انتهاء صلاحية الشهادة. تصف الأقسام التالية كيفية التعامل مع هذه التحديثات.

تدحرج الشهادات للتسجيلات الفردية

إذا كنت تقوم بنشر الشهادات استجابة لخرق أمني، يجب حذف أي شهادات تم اختراقها على الفور.

إذا كنت تقوم بتدحرج الشهادات لمعالجة انتهاء صلاحية الشهادة، فيجب عليك استخدام تكوين الشهادة الثانوية لتقليل وقت التعطل للأجهزة التي تحاول توفيرها. لاحقا، عندما تقترب الشهادة الثانوية من انتهاء الصلاحية وتحتاج إلى لفها، يمكنك التدوير لاستخدام التكوين الأساسي. يؤدي التدوير بين الشهادات الأولية والثانوية بهذه الطريقة إلى تقليل وقت التعطل للأجهزة التي تحاول إجراء التزويد.

يتم تحديث إدخالات التسجيل للشهادات المدلفة في صفحة إدارة التسجيلات . للوصول إلى تلك الصفحة، اتبع الخطوات التالية:

سجل الدخول إلى مدخل Microsoft Azure وانتقل إلى مثيل Device Provisioning Service الذي يحتوي على إدخال التسجيل لجهازك.

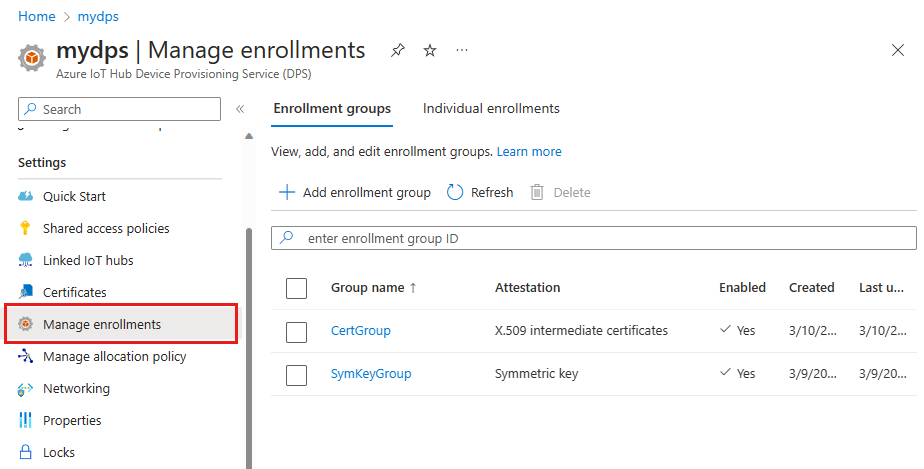

حدد Manage enrollments.

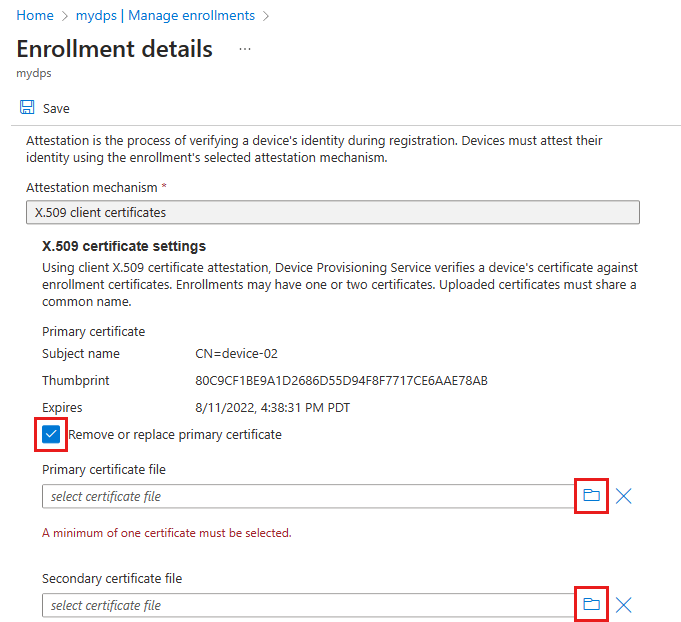

حدد علامة التبويب Individual enrollments، وحدد إدخال معرف التسجيل من القائمة.

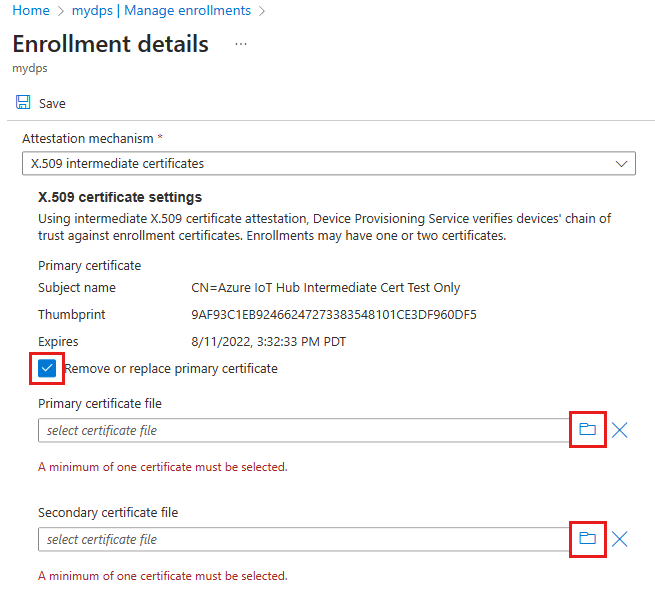

حدد خانات الاختيار إزالة شهادة أساسية/ثانوية أو استبدالها إذا كنت تريد حذف شهادة موجودة. حدد أيقونة مجلد الملف للاستعراض بحثا عن الشهادات الجديدة وتحميلها.

إذا تم اختراق أي من شهاداتك، فيجب عليك إزالتها في أقرب وقت ممكن.

إذا كانت إحدى شهاداتك تقترب من انتهاء صلاحيتها، يمكنك الاحتفاظ بها في مكانها طالما ستظل الشهادة الثانية نشطة بعد ذلك التاريخ.

انقر فوق حفظ عند الانتهاء.

إذا قمت بإزالة شهادة تم اختراقها من خدمة التوفير، فلا يزال من الممكن استخدام الشهادة لإجراء اتصالات الجهاز بمركز IoT طالما أن تسجيل الجهاز لها موجود هناك. يمكنك معالجة هذه الطريقتين:

الطريقة الأولى هي الانتقال يدويا إلى مركز IoT الخاص بك وإزالة تسجيل الجهاز المرتبط بالشهادة المخترقة على الفور. ثم عندما يقوم الجهاز بتوفير شهادة محدثة مرة أخرى، سيتم إنشاء تسجيل جهاز جديد.

الطريقة الثانية هي استخدام دعم إعادة التزويد لإعادة توفير الجهاز إلى مركز IoT نفسه. يمكن استخدام هذا الأسلوب لاستبدال شهادة تسجيل الجهاز على مركز IoT. لمزيد من المعلومات، راجع كيفية إعادة توفير الأجهزة.

دحرجة الشهادات لمجموعات التسجيل

لتحديث تسجيل مجموعة استجابة لخرق أمني، يجب حذف المرجع المصدق الجذر المخترق أو الشهادة المتوسطة على الفور.

إذا كنت تقوم بنشر الشهادات لمعالجة انتهاء صلاحية الشهادة، يجب عليك استخدام تكوين الشهادة الثانوية لضمان عدم وجود وقت تعطل للأجهزة التي تحاول توفيرها. لاحقا، عندما تقترب الشهادة الثانوية أيضا من انتهاء الصلاحية وتحتاج إلى التدوير، يمكنك التدوير لاستخدام التكوين الأساسي. كما يضمن التدوير بين الشهادات الأولية والثانوية بهذه الطريقة عدم تعطل الأجهزة التي تحاول تزويدها.

تحديث شهادات المرجع المصدق الجذر

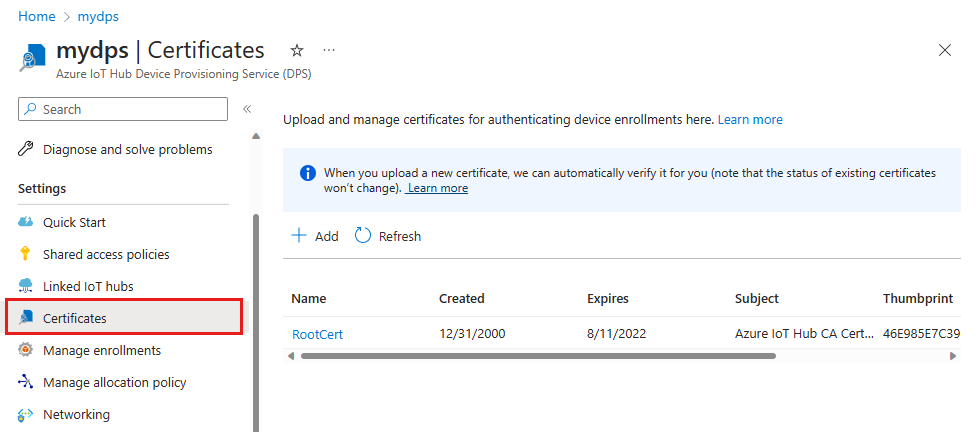

حدد Certificates من قسم الإعدادات من قائمة التنقل لمثيل Device Provisioning Service.

حدد الشهادة المخترقة أو منتهية الصلاحية من القائمة، ثم حدد حذف. قم بتأكيد الحذف عن طريق إدخال اسم الشهادة وحدد موافق.

اتبع الخطوات الموضحة في تكوين شهادات CA التي تم التحقق منها لإضافة شهادات CA الجذر الجديدة والتحقق منها.

حدد إدارة التسجيلات من قسم الإعدادات من قائمة التنقل لمثيل Device Provisioning Service، وحدد علامة التبويب Enrollment groups.

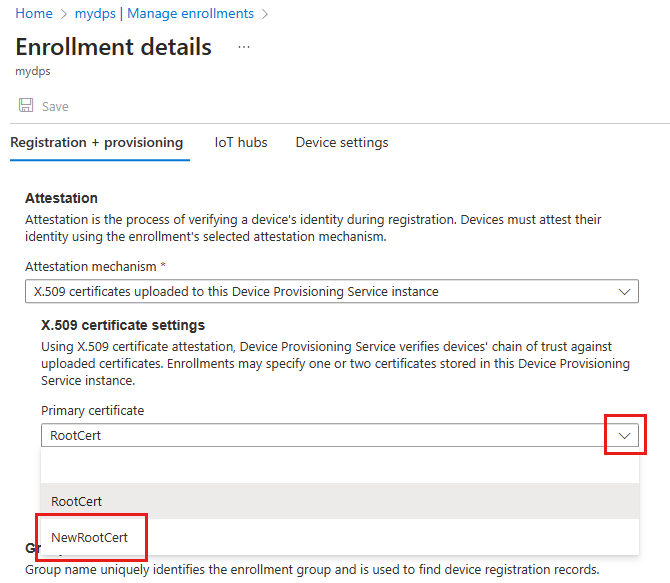

حدد اسم مجموعة التسجيل من القائمة.

في قسم إعدادات شهادة X.509، وحدد شهادة المرجع المصدق الجذر الجديدة إما لاستبدال الشهادة المخترقة أو منتهية الصلاحية، أو لإضافتها كشهادة ثانوية.

حدد حفظ.

إذا قمت بإزالة شهادة تم اختراقها من خدمة التوفير، فلا يزال من الممكن استخدام الشهادة لإجراء اتصالات الجهاز بمركز IoT طالما أن تسجيلات الجهاز لها موجودة هناك. يمكنك معالجة هذه الطريقتين:

الطريقة الأولى هي الانتقال يدويا إلى مركز IoT الخاص بك وإزالة تسجيلات الجهاز المقترنة بالشهادة المخترقة على الفور. ثم عند تزويد أجهزتك مرة أخرى بشهادات محدثة، سيتم إنشاء تسجيل جهاز جديد لكل منها.

الطريقة الثانية هي استخدام دعم إعادة التزويد لإعادة تزويد أجهزتك بنفس مركز IoT. يمكن استخدام هذا الأسلوب لاستبدال شهادات تسجيلات الجهاز على مركز IoT. لمزيد من المعلومات، راجع كيفية إعادة توفير الأجهزة.

تحديث الشهادات المتوسطة

حدد إدارة التسجيلات من قسم الإعدادات من قائمة التنقل لمثيل Device Provisioning Service، وحدد علامة التبويب Enrollment groups.

حدد اسم المجموعة من القائمة.

حدد خانات الاختيار إزالة شهادة أساسية/ثانوية أو استبدالها إذا كنت تريد حذف شهادة موجودة. حدد أيقونة مجلد الملف للاستعراض بحثا عن الشهادات الجديدة وتحميلها.

إذا تم اختراق أي من شهاداتك، فيجب عليك إزالتها في أقرب وقت ممكن.

إذا كانت إحدى شهاداتك تقترب من انتهاء صلاحيتها، يمكنك الاحتفاظ بها في مكانها طالما ستظل الشهادة الثانية نشطة بعد ذلك التاريخ.

يجب توقيع كل شهادة وسيطة بواسطة شهادة المرجع المصدق الجذر التي تم التحقق منها والتي تمت إضافتها بالفعل إلى خدمة التوفير. لمزيد من المعلومات، راجع شهادات X.509.

إذا قمت بإزالة شهادة تم اختراقها من خدمة التوفير، فلا يزال من الممكن استخدام الشهادة لإجراء اتصالات الجهاز بمركز IoT طالما أن تسجيلات الجهاز لها موجودة هناك. يمكنك معالجة هذه الطريقتين:

الطريقة الأولى هي الانتقال يدويا إلى مركز IoT الخاص بك وإزالة تسجيل الجهاز المرتبط بالشهادة المخترقة على الفور. ثم عند تزويد أجهزتك مرة أخرى بشهادات محدثة، سيتم إنشاء تسجيل جهاز جديد لكل منها.

الطريقة الثانية هي استخدام دعم إعادة التزويد لإعادة تزويد أجهزتك بنفس مركز IoT. يمكن استخدام هذا الأسلوب لاستبدال شهادات تسجيلات الجهاز على مركز IoT. لمزيد من المعلومات، راجع كيفية إعادة توفير الأجهزة.

إعادة توفير الجهاز

بمجرد طرح الشهادة على كل من الجهاز وخدمة توفير الجهاز، يمكن للجهاز إعادة توفير نفسه عن طريق الاتصال بخدمة تزويد الأجهزة.

إحدى الطرق السهلة لبرمجة الأجهزة لإعادة التزويد هي برمجة الجهاز للاتصال بخدمة التزويد للانتقال عبر تدفق التوفير إذا تلقى الجهاز خطأ "غير مصرح به" من محاولة الاتصال بمركز IoT.

طريقة أخرى هي أن تكون الشهادات القديمة والجديدة صالحة لتداخل قصير، وتستخدم مركز IoT لإرسال أمر إلى الأجهزة لجعلها تعيد التسجيل عبر خدمة التزويد لتحديث معلومات اتصال IoT Hub الخاصة بها. نظرا لأن كل جهاز يمكنه معالجة الأوامر بشكل مختلف، يجب عليك برمجة جهازك لمعرفة ما يجب فعله عند استدعاء الأمر. هناك عدة طرق يمكنك من خلالها قيادة جهازك عبر IoT Hub، ونوصي باستخدام أساليب أو مهام مباشرة لبدء العملية.

بمجرد اكتمال إعادة التزويد، تكون الأجهزة قادرة على الاتصال ب IoT Hub باستخدام شهاداتها الجديدة.

عدم السماح بالشهادات

استجابة لخرق أمني، قد تحتاج إلى عدم السماح بشهادة الجهاز. لمنع شهادة الجهاز، قم بتعطيل إدخال التسجيل للجهاز/الشهادة الهدف. لمزيد من المعلومات، راجع عدم السماح للأجهزة في مقالة إدارة إلغاء التسجيل .

بمجرد تضمين الشهادة كجزء من إدخال تسجيل معطل، ستفشل أي محاولات للتسجيل في مركز IoT باستخدام تلك الشهادات حتى إذا تم تمكينها كجزء من إدخال تسجيل آخر.

الخطوات التالية

- لمعرفة المزيد حول شهادات X.509 في خدمة توفير الأجهزة، راجع شهادة شهادة X.509

- للتعرف على كيفية إثبات الحيازة لشهادات المرجع المصدق X.509 باستخدام خدمة توفير جهاز Azure IoT Hub، راجع كيفية التحقق من الشهادات

- للتعرف على كيفية استخدام المدخل لإنشاء مجموعة تسجيل، راجع إدارة عمليات تسجيل الجهاز باستخدام مدخل Microsoft Azure.