إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

عند نشر عمليات Azure IoT، يمكنك تثبيت مجموعة من الخدمات على مجموعة Kubernetes الممكنة في Azure Arc. توفر هذه المقالة نظرة عامة على خيارات النشر المختلفة التي يجب مراعاتها للسيناريو الخاص بك.

البيئات المدعومة

بيئات Windows المدعومة

تدعم Microsoft توزيعات Kubernetes التالية لعمليات توزيع Azure IoT Operations على Windows. يوضح الجدول أدناه تفاصيل مستويات الدعم الخاصة بهم والإصدارات التي تستخدمها Microsoft للتحقق من صحة عمليات النشر:

| توزيع Kubernetes | Architecture | مستوى الدعم | الحد الأدنى للإصدار الذي تم التحقق من صحته |

|---|---|---|---|

| أساسيات AKS Edge | x86_64 | معاينة عامة | AksEdge-K3S-1.29.6-1.8.202.0 |

| AKS على Azure Local | x86_64 | معاينة عامة | Azure Stack HCI OS، الإصدار 23H2، الإصدار 2411 |

- الحد الأدنى للإصدار الذي تم التحقق من صحته هو أقل إصدار من توزيع Kubernetes الذي تستخدمه Microsoft للتحقق من صحة عمليات توزيع Azure IoT Operations.

بيئات Linux المدعومة

تدعم Microsoft توزيعات Kubernetes التالية لعمليات توزيع Azure IoT Operations في بيئات Linux. يسرد الجدول أدناه مستويات الدعم والإصدارات التي تستخدمها Microsoft للتحقق من صحة عمليات النشر:

| توزيع Kubernetes | Architecture | مستوى الدعم | الحد الأدنى للإصدار الذي تم التحقق من صحته | الحد الأدنى لنظام التشغيل الذي تم التحقق من صحته |

|---|---|---|---|---|

| K3s | x86_64 | التوفر العام | 1.31.1 | أوبونتو 24.04 |

| إصدار Tanzu Kubernetes (TKr) | x86_64 | التوفر العام | 1.28.11 | شبكة Tanzu Kubernetes 2.5.2 |

- الحد الأدنى للإصدار الذي تم التحقق من صحته هو أقل إصدار من توزيع Kubernetes الذي تستخدمه Microsoft للتحقق من صحة عمليات توزيع Azure IoT Operations.

- الحد الأدنى لنظام التشغيل الذي تم التحقق من صحته هو أقل إصدار لنظام التشغيل تستخدمه Microsoft للتحقق من صحة عمليات النشر.

هام

يتوفر دعم عمليات Azure IoT Operations فقط على الإصدار 1.28.11 من TKr.

إشعار

يتم جمع سجلات استخدام الفوترة في أي بيئة تقوم فيها بتثبيت Azure IoT Operations، بغض النظر عن مستوى الدعم أو التوفر.

لتثبيت Azure IoT Operations، يجب أن تتوفر متطلبات الأجهزة التالية. إذا كنت تستخدم عنقود متعدد العقد يتيح تحمل الأخطاء، قم بتوسيع السعة الموصى بها لتحسين الأداء.

| المواصفات | الحد الأدنى | مستحسن |

|---|---|---|

| سعة ذاكرة الأجهزة (RAM) | 16 غيغابايت | 32 غيغابايت |

| الذاكرة المتوفرة لعمليات Azure IoT (RAM) | 10 غيغابايت | يعتمد على الاستخدام |

| وحده المعالجه المركزيه | 4 وحدات معالجة مركزية ظاهرية | 8 وحدات للمعالجة المركزية الظاهرية |

إشعار

الحد الأدنى للتكوين مناسب عند تشغيل Azure IoT Operations فقط.

اختيار ميزاتك

تقدم عمليات Azure IoT وضعين للتوزيع. يمكنك اختيار النشر باستخدام إعدادات الاختبار، وهي مجموعة فرعية أساسية من الميزات التي يسهل البدء بها لسيناريوهات التقييم. أو يمكنك اختيار النشر باستخدام الإعدادات الآمنة، مجموعة الميزات الكاملة.

توزيع إعدادات الاختبار

يحتوي النشر الذي يحتوي على إعدادات الاختبار فقط بالخصائص التالية:

- لا يقوم بتكوين الأسرار أو إمكانات الهوية المدارة المعينة من قبل المستخدم.

- تم تصميمه لتمكين عينة البداية السريعة من البداية للطرف لأغراض التقييم، لذا يدعم محاكي OPC PLC ويتصل بموارد السحابة باستخدام هوية مدارة معينة من النظام.

- يمكنك ترقيته ليستخدم الإعدادات الآمنة.

لتجربة بدء سريع، استخدم سيناريو Quickstart: تشغيل Azure IoT Operations في GitHub Codespaces مع K3s . يستخدم هذا السيناريو توزيعة Kubernetes خفيفة الوزن (K3s) ويتم تشغيلها في GitHub Codespaces، لذلك لا تحتاج إلى إعداد نظام مجموعة أو تثبيت أي أدوات محليا.

لنشر Azure IoT Operations مع إعدادات الاختبار، اتبع هذه المقالات:

- ابدأ بإعداد مجموعة Kubernetes الممكنة في Azure Arc لتكوين نظام المجموعة وتمكين Arc.

- بعد ذلك، اتبع الخطوات الواردة في نشر Azure IoT Operations إلى مجموعة اختبار.

تلميح

في أي وقت، يمكنك ترقية مثيل عمليات Azure IoT لاستخدام إعدادات آمنة باتباع الخطوات الواردة في تمكين الإعدادات الآمنة.

توزيع الإعدادات الآمنة

يتميز النشر بإعدادات آمنة بالخصائص التالية:

- تم تصميمه لسيناريوهات جاهزة للإنتاج.

- يتيح الأسرار والهوية المدارة التي يعينها المستخدم، وكلاهما قدرات مهمة لتطوير سيناريو جاهز للإنتاج. تستخدم الأسرار كلما اتصلت مكونات عمليات إنترنت الأشياء في Azure بمورد خارج العنقود، مثل خادم OPC UA أو نقطة نهاية تدفق البيانات.

لنشر عمليات Azure IoT مع إعدادات آمنة، اتبع هذه المقالات:

- ابدأ بإعداد مجموعة Kubernetes الممكنة في Azure Arc لتكوين نظام المجموعة وتمكين Arc.

- بعد ذلك، اتبع الخطوات الواردة في نشر Azure IoT Operations إلى مجموعة إنتاج.

الأذونات المطلوبة

يصف الجدول التالي مهام توزيع وإدارة عمليات Azure IoT التي تتطلب أذونات مرتفعة. للحصول على معلومات حول تعيين أدوار للمستخدمين، راجع خطوات تعيين دور Azure.

| مهمة | الإذن المطلوب | التعليقات |

|---|---|---|

| توزيع عمليات Azure IoT | دور إعداد عمليات Azure IoT | يحتوي هذا الدور على جميع الأذونات المطلوبة لقراءة عمليات Azure IoT وموارد Azure Device Registry وكتابتها. يحتوي هذا الدور على Microsoft.Authorization/roleAssignments/write أذونات. |

| تسجيل موفري الموارد | دور المساهم على مستوى الاشتراك | مطلوب فقط للقيام مرة واحدة لكل اشتراك. تحتاج إلى تسجيل موفري الموارد التاليين: Microsoft.ExtendedLocation، Microsoft.SecretSyncController، Microsoft.KubernetesMicrosoft.KubernetesConfigurationMicrosoft.IoTOperationsو .Microsoft.DeviceRegistry |

| إنشاء أسرار في Key Vault | دور مسؤول أسرار Key Vault على مستوى الموارد | مطلوب فقط لنشر الإعدادات الآمنة لمزامنة الأسرار من Azure Key Vault. |

| إنشاء وإدارة حسابات التخزين | دور مساهم حساب التخزين | مطلوب لتوزيع Azure IoT Operations. |

| إنشاء مجموعة موارد | دور مساهم مجموعة الموارد | مطلوب لإنشاء مجموعة موارد لتخزين موارد Azure IoT Operations. |

| إلحاق نظام مجموعة ب Azure Arc | نظام مجموعة Kubernetes - دور إلحاق Azure Arc | المجموعات التي تدعم Arc مطلوبة لنشر Azure IoT Operations. |

| إدارة توزيع جسر موارد Azure | دور توزيع Azure Resource Bridge | مطلوب لنشر Azure IoT Operations. |

| توفير أذونات للنشر | دور مستخدم نظام مجموعة Kubernetes الممكنة في Azure Arc | مطلوب لمنح إذن التوزيع لمجموعة Kubernetes الممكنة في Azure Arc. |

تلميح

يجب تمكين مزامنة الموارد على مثيل Azure IoT Operations لاستخدام إمكانات الاكتشاف التلقائي للأصول لخدمات Akri. لمعرفة المزيد، راجع ما هو اكتشاف أصول OPC UA؟.

إذا كنت تستخدم Azure CLI لتعيين الأدوار، فاستخدم الأمر az role assignment create لمنح الأذونات. على سبيل المثال، az role assignment create --assignee sp_name --role "Role Based Access Control Administrator" --scope subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/MyResourceGroup

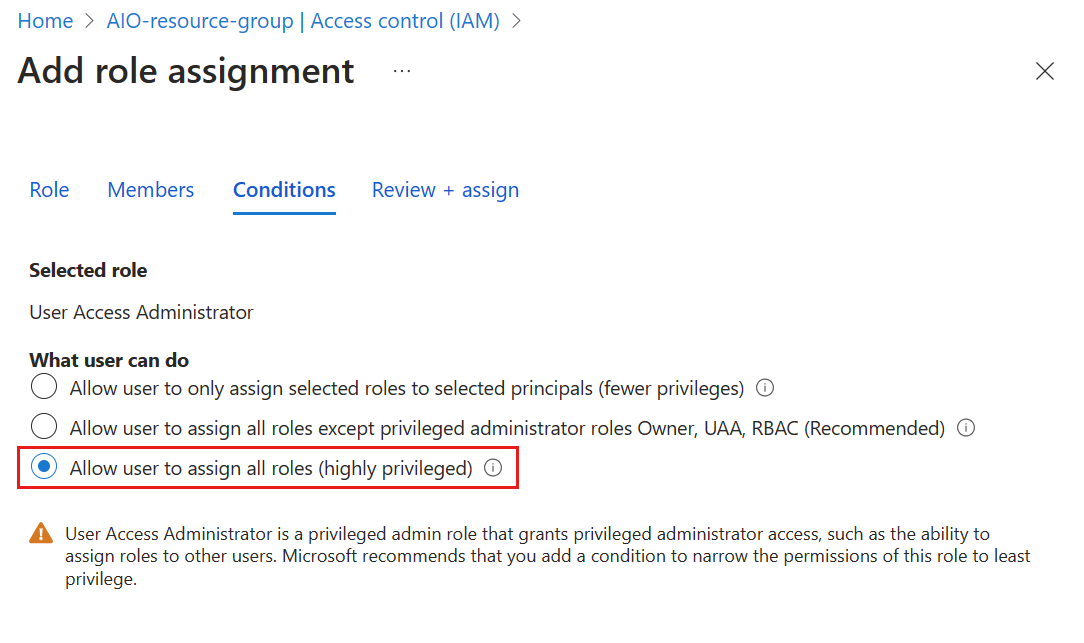

إذا كنت تستخدم مدخل Microsoft Azure لتعيين أدوار المسؤول المتميزة لمستخدم أو كيان، فستتم مطالبتك بتقييد الوصول باستخدام الشروط. بالنسبة لهذا السيناريو، حدد شرط السماح للمستخدم بتعيين كافة الأدوار في صفحة إضافة تعيين دور.

تنظيم المثيلات باستخدام المواقع

تدعم عمليات Azure IoT مواقع Azure Arc لتنظيم المثيلات. الموقع هو مورد نظام مجموعة في Azure مثل مجموعة موارد، ولكن المواقع عادة ما تجمع المثيلات حسب الموقع الفعلي وتجعل من السهل على مستخدمي OT تحديد موقع الأصول وإدارتها. يقوم مسؤول تكنولوجيا المعلومات بإنشاء مواقع وتحديد نطاقاتها في اشتراك أو مجموعة موارد. بعد ذلك، يتم جمع أي عمليات IoT من Azure تم نشرها في مجموعة مفعلة بواسطة Arc تلقائيا في الموقع المرتبط بمجموعة الاشتراك أو الموارد الخاصة بها.

لمزيد من المعلومات، راجع ما هو مدير موقع Azure Arc (معاينة)؟

نقاط نهاية عمليات Azure IoT

إذا كنت تستخدم جدران حماية المؤسسة أو الوكلاء لإدارة نسبة استخدام الشبكة الصادرة، فكون نقاط النهاية التالية قبل نشر عمليات Azure IoT.

نقاط النهاية في نقاط نهاية Kubernetes الممكنة في Azure Arc.

إشعار

إذا كنت تستخدم Azure Arc Gateway لتوصيل مجموعتك ب Arc، يمكنك تكوين مجموعة أصغر من نقاط النهاية استنادا إلى إرشادات Arc Gateway.

نقاط النهاية في نقاط نهاية Azure CLI.

أنت بحاجة

graph.windows.netإلى ،*.azurecr.io،*.blob.core.windows.net، ومن*.vault.azure.netهذه القائمة النهائية.لدفع البيانات إلى السحابة، قم بتمكين نقاط النهاية التالية استنادا إلى اختيارك للنظام الأساسي للبيانات.

- Microsoft Fabric OneLake: إضافة عناوين URL ل Fabric إلى قائمة السماح الخاصة بك.

- مراكز الأحداث: استكشاف مشكلات الاتصال وإصلاحها - Azure Event Hubs.

- شبكة الأحداث: استكشاف مشكلات الاتصال وإصلاحها - Azure Event Grid.

- Azure Data Lake Storage Gen 2: نقاط النهاية القياسية لحساب التخزين.

يستخدم Azure IoT Operations سجل مخطط قائم على السحابة يتطلب الوصول إلى حاوية تخزين Azure Blob مقدمة من العميل. لكي يصل سجل المخطط إلى الحاوية، يجب أن تكشف الحاوية عن نقطة نهاية عامة أو تعين سجل مخطط Azure Device Registry (

Microsoft.DeviceRegistry/schemaRegistries) كخدمة Azure موثوقة. هذا لا يؤثر على أي إعدادات جدار حماية أو بروكسي للعميل على الحافة. لمعرفة المزيد، راجع سجل المخطط والتخزين.نقاط النهاية (DNS) الوصف <customer-specific>.blob.core.windows.netالتخزين لسجل المخطط. راجع نقاط نهاية حساب التخزين لتحديد المجال الفرعي الخاص بالعميل لنقطة النهاية الخاصة بك.

موقع البيانات

يتيح لك Azure Resource Manager إدارة والتحكم في مثيل Azure IoT Operations الخاص بك في عنقود Kubernetes الخاص بك من السحابة باستخدام بوابة Azure أو Azure CLI. بينما يجب عليك نشر موارد Azure Resource Manager لعمليات Azure IoT في منطقة مدعومة حاليا، تختار مكان وجود أحمال العمل التشغيلية وبياناتك فعليا. يبقى وقت تشغيل وحساب عمليات Azure IoT في مقرك وتحت سيطرتك.

تضمن هذه البنية الخصائص التالية للنشر:

- جميع العمليات التشغيلية وأعباء العمل تعمل على البنية التحتية المحلية الخاصة بك.

- للامتثال لمتطلبات إقامة البيانات، اختر منطقة Azure لأي موارد تخزين بيانات أو معالجة يستخدمها حلك.

- نقل البيانات مباشرة بين البنية التحتية المحلية وموارد التخزين والمعالجة في Azure. بياناتك لا تمر عبر موارد Azure IoT Operations في السحابة.

- موقع مدير موارد Azure لمثيل Azure IoT Operations الخاص بك هو مرجع منطقي للإدارة والتنسيق.

- لا يتم نقل بيانات إنتاج العملاء. بعض بيانات النظام عن بعد، مثل المقاييس والسجلات، المستخدمة لتحسين الخدمة والتعرف الاستباقي على مشاكل البنية التحتية قد تتدفق إلى منطقة Azure حيث توجد موارد عمليات IoT الخاصة بك.

يوضح الرسم البياني التالي نموذجا لنشر يوضح كيفية الحفاظ على سيادة البيانات على البنية التحتية المحلية مع استخدام منطقة Azure مختلفة لتخزين البيانات ومعالجتها. في هذا المثال:

- يتم نشر موارد إدارة عمليات Azure IoT في منطقة US West . هذه المنطقة هي واحدة من المناطق المدعومة لعمليات Azure IoT.

- تبقى أعباء العمل والبيانات التشغيلية على الحافة تحت سيطرتك الكاملة لضمان إقامة البيانات وسيادة البيانات.

- يتم نشر موارد تخزين ومعالجة البيانات في منطقة كندا الوسطى لتلبية متطلبات إقامة البيانات الإقليمية المحددة.

الخطوات التالية

قم بإعداد مجموعة Kubernetes الممكنة في Azure Arc لتكوين نظام مجموعة لعمليات Azure IoT وتمكينها من Arc.